Konfiguracja SAML SSO dla ManageEngine Endpoint Central

Poniższe kroki pomogą włączeniu jednolitych logowań (SSO) do Endpoint Central z ADSelfService Plus.

Wymagania wstępne

- Upewnij się, że serwer ADSelfService Plus jest dostępny przez połączenie HTTPS (Adres URL dostępu musi być skonfigurowany jako HTTPS).

- Zaloguj się do ADSelfService Plus jako administrator.

- Przejdź do

Konfiguracja > Samoobsługa > Synchronizacja hasła / Jednolity dostęp > Dodaj aplikację i wybierz Endpoint Central z wyświetlonych aplikacji.

Uwaga: Możesz również znaleźć Endpoint Central w pasku wyszukiwania znajdującym się w lewym panelu lub w opcji nawigacji alfabetycznej w prawym panelu.

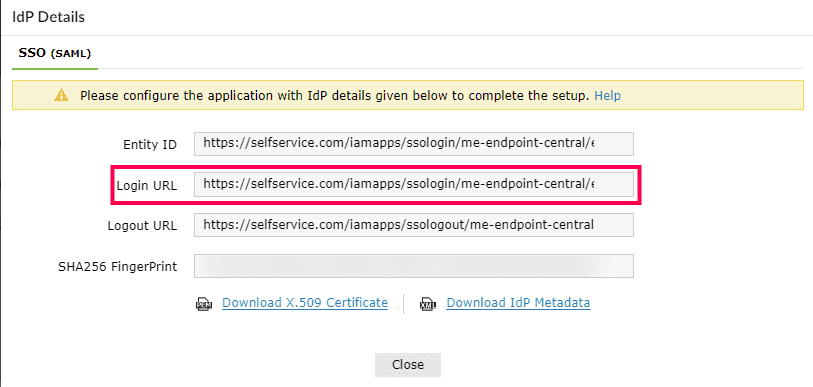

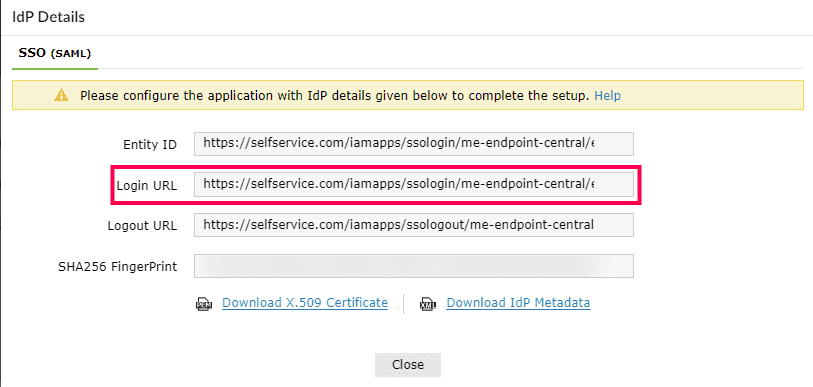

- Na stronie konfiguracji Endpoint Central kliknij Szczegóły IdP w prawym górnym rogu ekranu. Pojawi się okno podręczne.

- Możesz skonfigurować szczegóły dostawcy tożsamości, przesyłając plik metadanych lub wpisując szczegóły ręcznie.

- Przesyłanie pliku metadanych: Kliknij link Pobierz metadane IdP, aby pobrać plik metadanych do przesłania podczas konfiguracji Endpoint Central.

- W przypadku konfiguracji ręcznej: Skopiuj URL logowania, który będzie używany podczas konfiguracji Endpoint Central. Pobierz certyfikat SSO, klikając link Pobierz certyfikat X.509.

Kroki konfiguracji Endpoint Central (dostawcy usług)

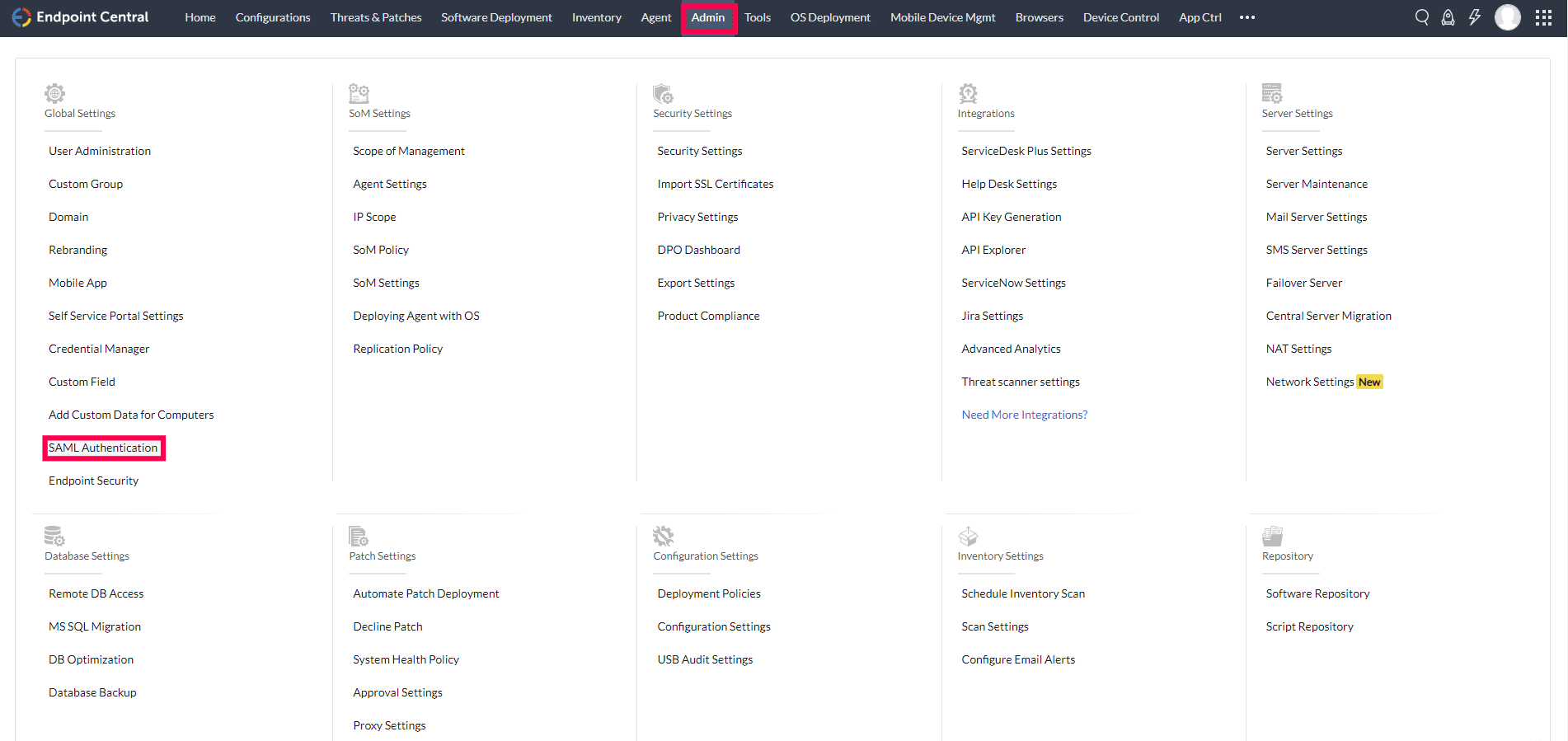

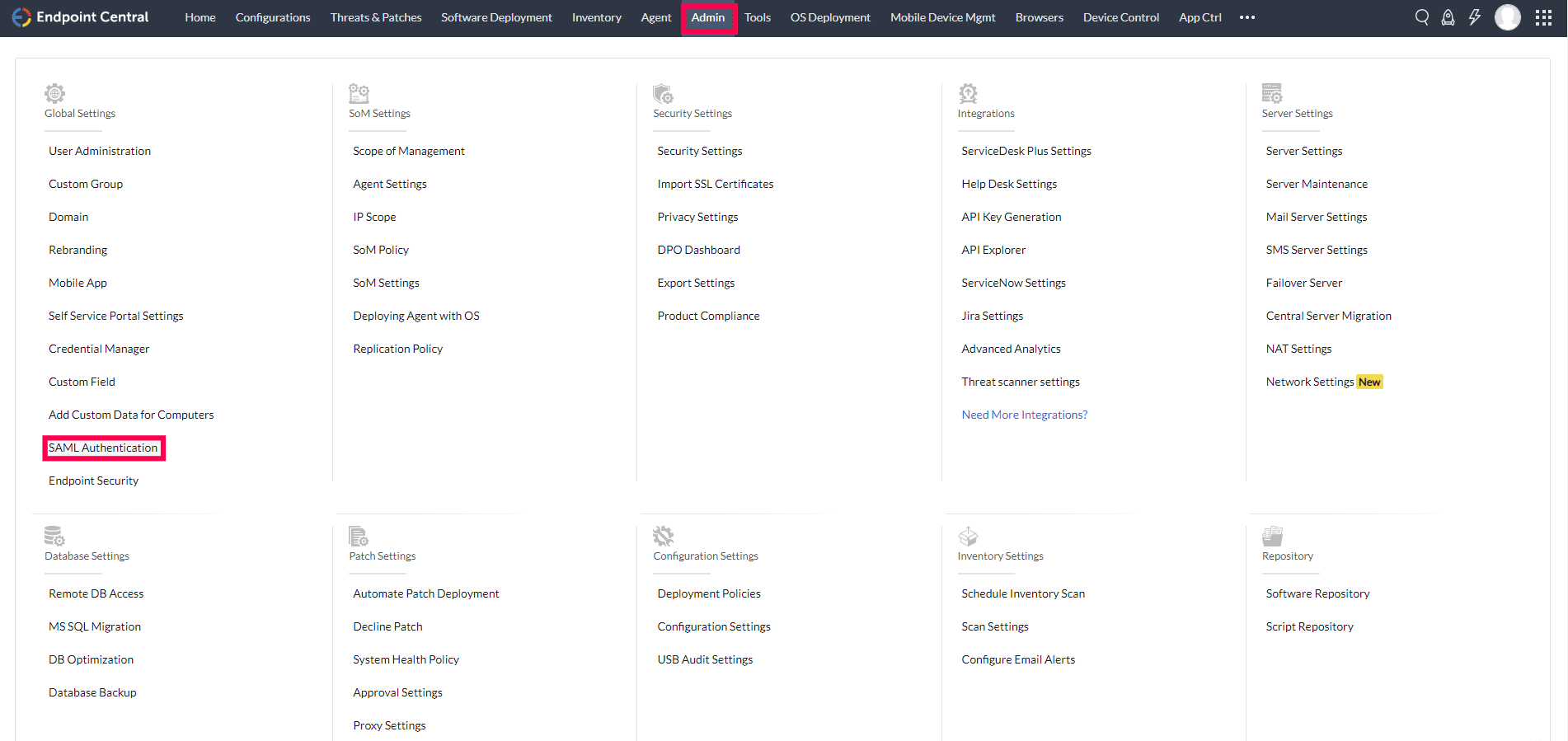

- Zaloguj się do Endpoint Central jako administrator.

- Przejdź do Administrator > Uwierzytelnianie SAML.

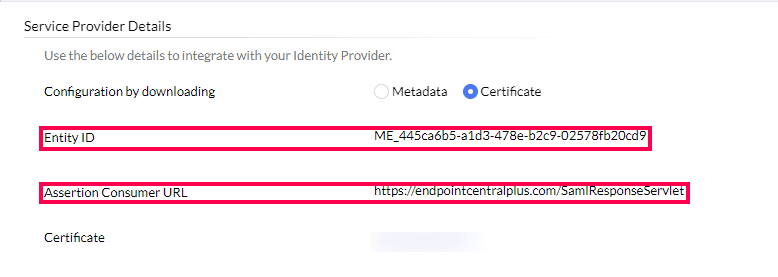

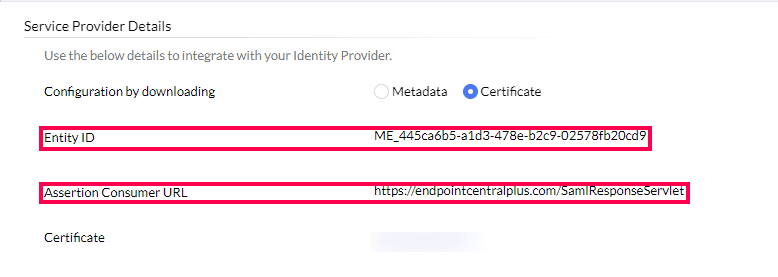

- Skopiuj wartości ID podmiotu oraz URL konsumenta asercji z sekcji Szczegóły dostawcy usług; będą one używane później.

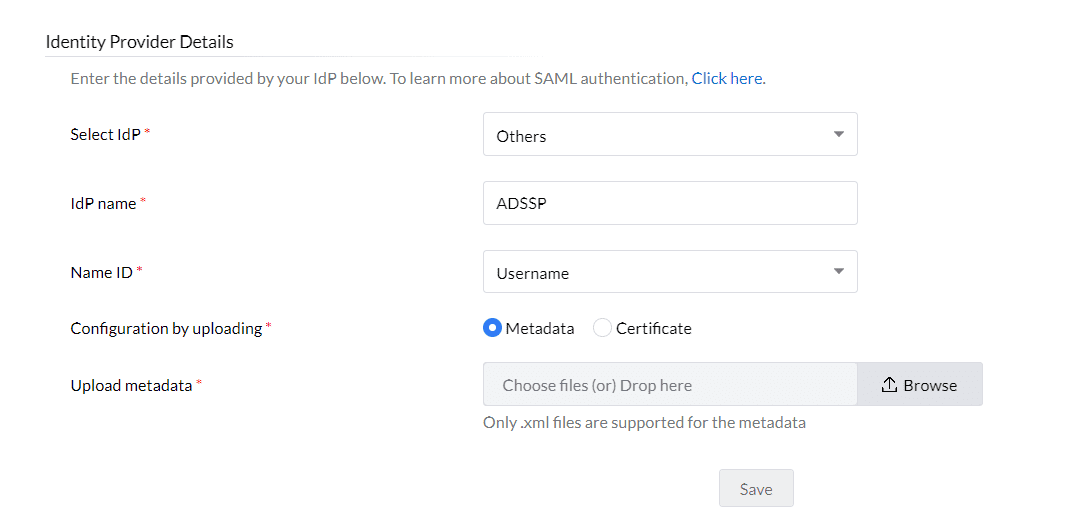

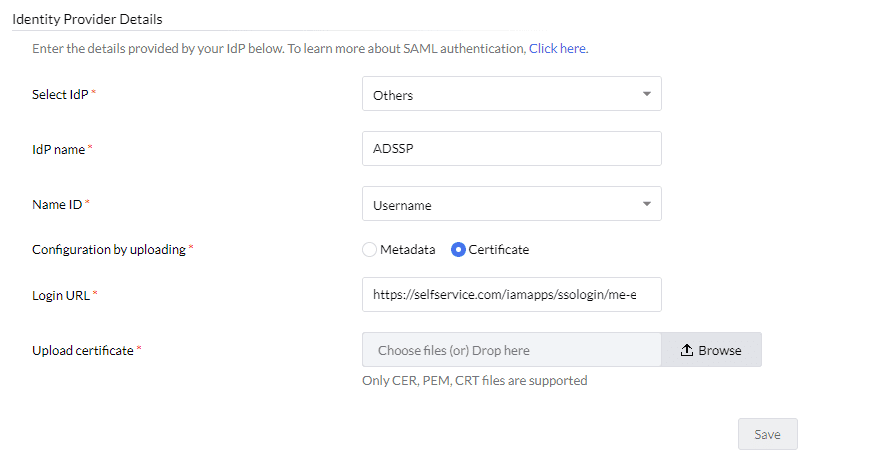

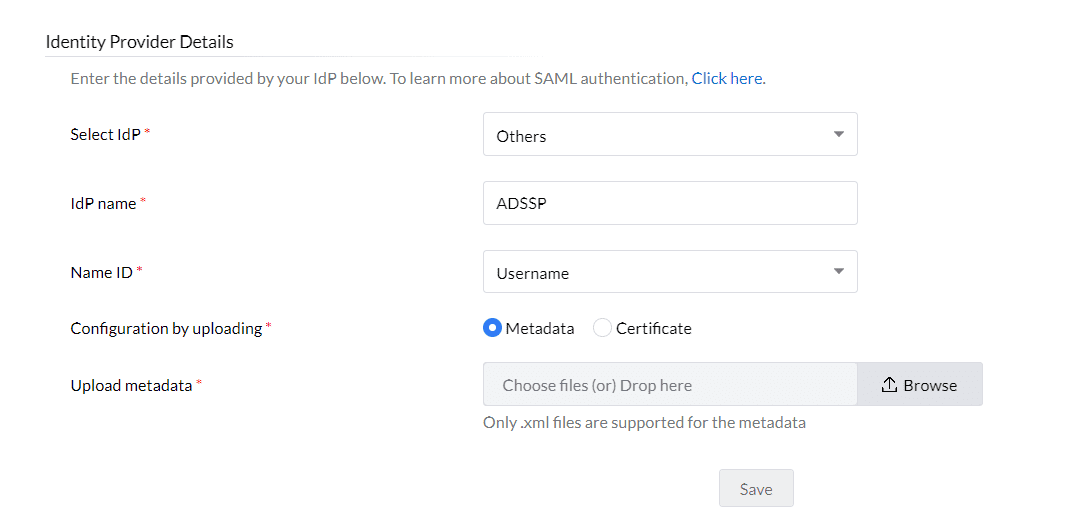

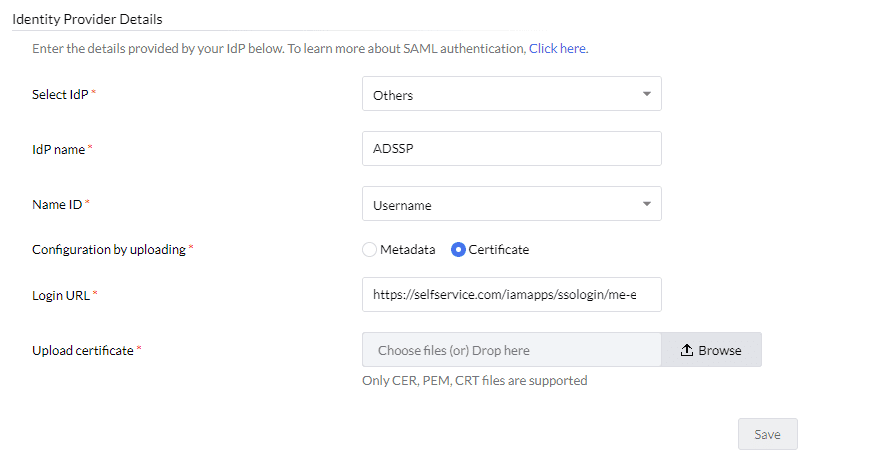

- W sekcji Szczegóły dostawcy tożsamości wybierz Inne z rozwijanego menu Wybierz IdP.

- Wprowadź nazwę dla ADSelfService Plus (na przykład ADSSP) w polu Nazwa IdP.

- Wybierz ID nazwy, aby powiązać użytkowników z ADSelfService Plus z Endpoint Central. Domyślną opcją jest nazwa użytkownika.

- W polu Konfiguracja przez przesłanie możesz wybrać przesłanie pliku metadanych dostawcy tożsamości Metadata lub skonfigurować informacje o dostawcy tożsamości przy użyciu Certyfikatu.

- Aby skorzystać z opcji Metadata, wybierz Metadata. Kliknij Przeglądaj i prześlij plik metadata pobrany w kroku 5a wymagań wstępnych.

- Jeśli zdecydujesz się skonfigurować informacje o dostawcy tożsamości przy użyciu certyfikatu, kliknij Wybierz certyfikat i wprowadź wartość URL logowania skopiowaną w kroku 5b wymagań wstępnych.

- Kliknij Przeglądaj i prześlij plik certyfikatu X.509 pobrany w kroku 5b wymagań wstępnych.

- Kliknij Zapisz.

Kroki konfiguracji ADSelfService Plus (dostawca tożsamości)

- Przełącz się na stronę konfiguracyjną Endpoint Central ADSelfService Plus.

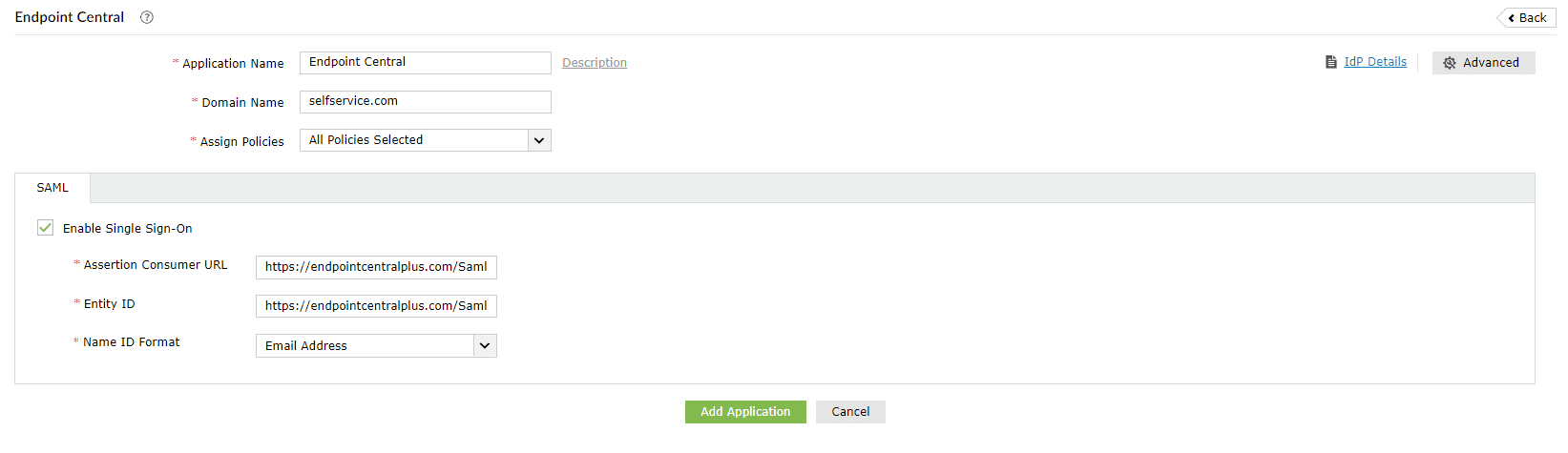

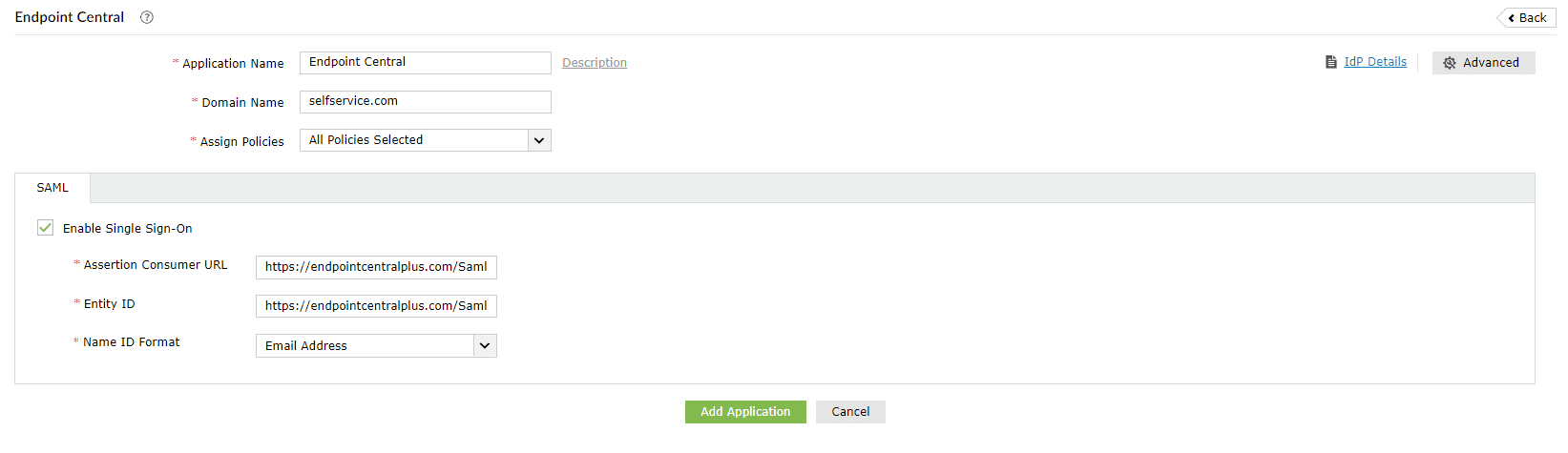

- Wprowadź Nazwę Aplikacji i Opis.

- Wprowadź Nazwę Domeny swojego konta Endpoint Central. Na przykład, jeśli używasz endpointcentral.com do logowania się do Endpoint Central, to endpointcentral.com jest nazwą domeny.

- W polu Przypisz Polityki wybierz polityki, dla których SSO musi być włączone.

Uwaga: ADSelfService Plus pozwala na tworzenie polityk opartych na OU i grupach dla Twoich domen AD. Aby stworzyć politykę, przejdź do Konfiguracja > Samoobsługa > Konfiguracja Polityki > Dodaj Nową Politykę.

- Wybierz zakładkę SAML i zaznacz Włącz Jednolity Znak Logowania.

- W polu URL Konsumenta Asercji wprowadź URL Konsumenta Asercji skopiowanego w kroku 3 konfiguracji Endpoint Central.

- W polu ID Encji wprowadź wartość ID Encji skopiowaną w kroku 3 konfiguracji Endpoint Central.

- W polu Format ID Nazwy wybierz format dla wartości atrybutu logowania użytkownika specyficznego dla aplikacji.

Uwaga: Użyj Nieokreślony jako domyślnej opcji, jeśli nie jesteś pewien formatu wartości atrybutu logowania używanego przez aplikację.

- Kliknij Dodaj Aplikację.

Twoi użytkownicy powinni teraz móc zalogować się do Endpoint Central przez portal ADSelfService Plus.

Uwaga: Dla Endpoint Central wspierane są zarówno przepływy inicjowane przez SP, jak i przez IdP.