Konfiguracja SAML SSO dla ManageEngine Firewall Analyzer

Te kroki poprowadzą Cię przez konfigurację funkcji single sign-on (SSO) pomiędzy ADSelfService Plus i Firewall Analyzer.

Wymagania wstępne

- Upewnij się, że serwer ADSelfService Plus jest dostępny przez połączenie HTTPS (adres URL dostępu musi być skonfigurowany jako HTTPS).

- Zaloguj się do ADSelfService Plus jako administrator.

- Przejdź do

Konfiguracja → Samoobsługa → Synchronizacja hasła/Jednolite logowanie → Dodaj aplikację, a następnie wybierz Firewall Analyzer z wyświetlonych aplikacji.

Uwaga: Możesz również znaleźć aplikację Firewall Analyzer w pasku wyszukiwania znajdującym się w lewym panelu lub w opcji nawigacji alfabetycznej w prawym panelu.

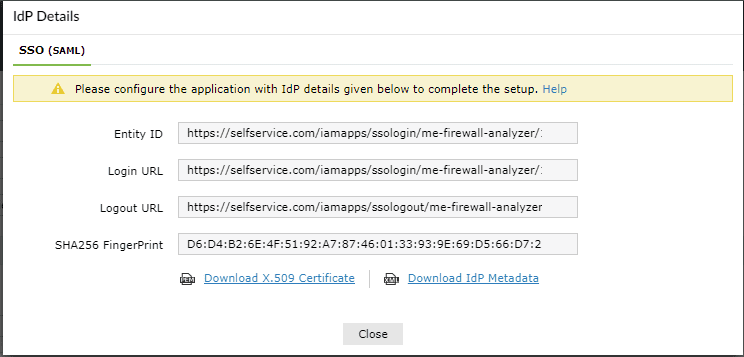

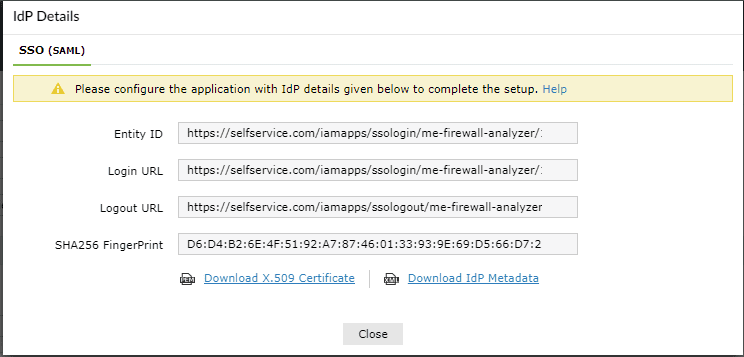

- Na stronie Firewall Analyzer kliknij Szczegóły IdP w prawym górnym rogu ekranu.

- Możesz skonfigurować szczegóły dostawcy tożsamości (IdP) albo przesyłając plik metadanych, albo wprowadzając szczegóły ręcznie.

- Przesyłanie pliku metadanych: Kliknij link Pobierz metadane IdP, aby pobrać plik metadanych, który należy przesłać podczas konfiguracji Firewall Analyzer.

- Dla konfiguracji ręcznej: W wyskakującym oknie, które się pojawi, skopiuj Adres URL logowania i Adres URL wylogowania, a następnie pobierz certyfikat SSO, klikając Pobierz certyfikat X.509.

Kroki konfiguracji Firewall Analyzer (Dostawca usług)

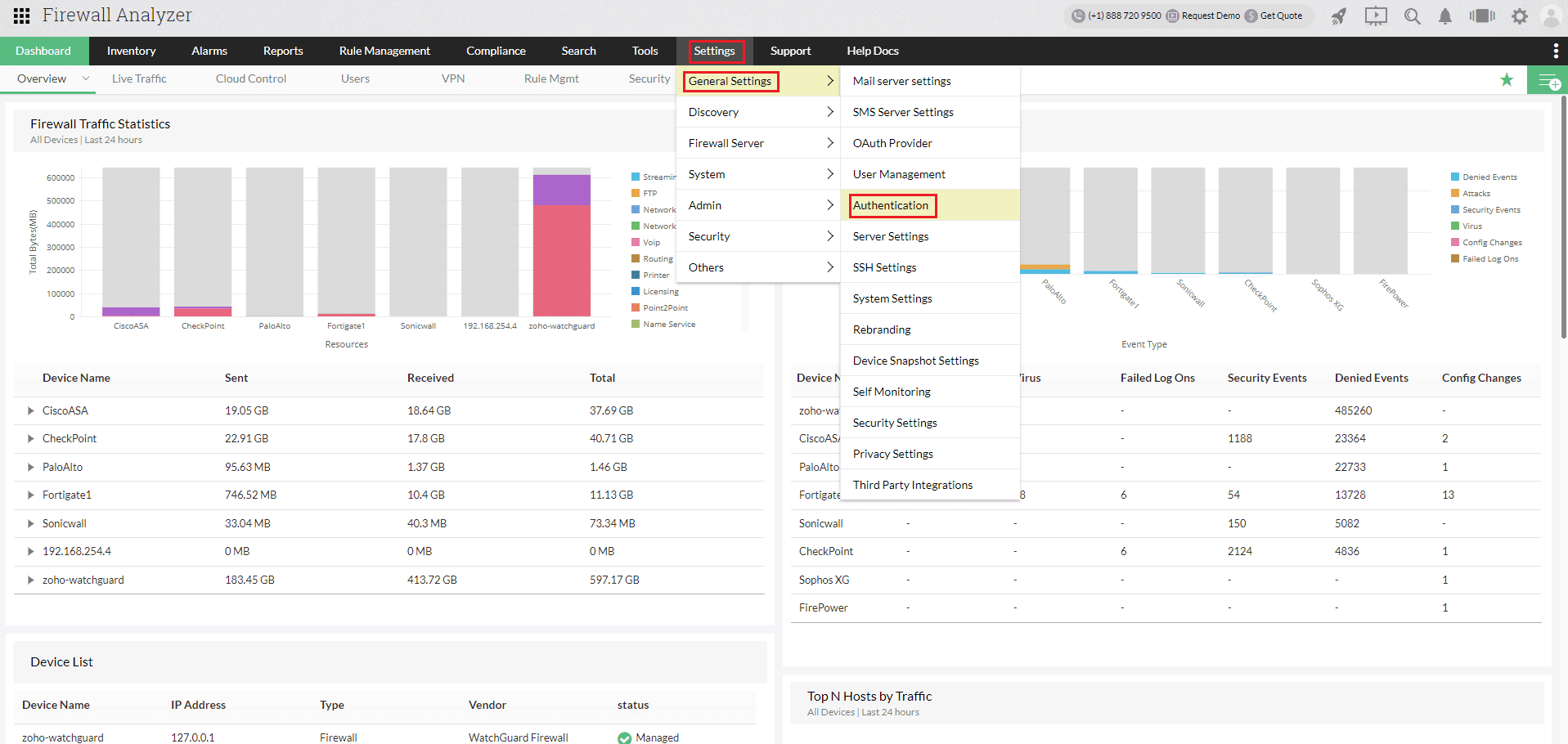

- Zaloguj się do Firewall Analyzer używając poświadczeń administratora.

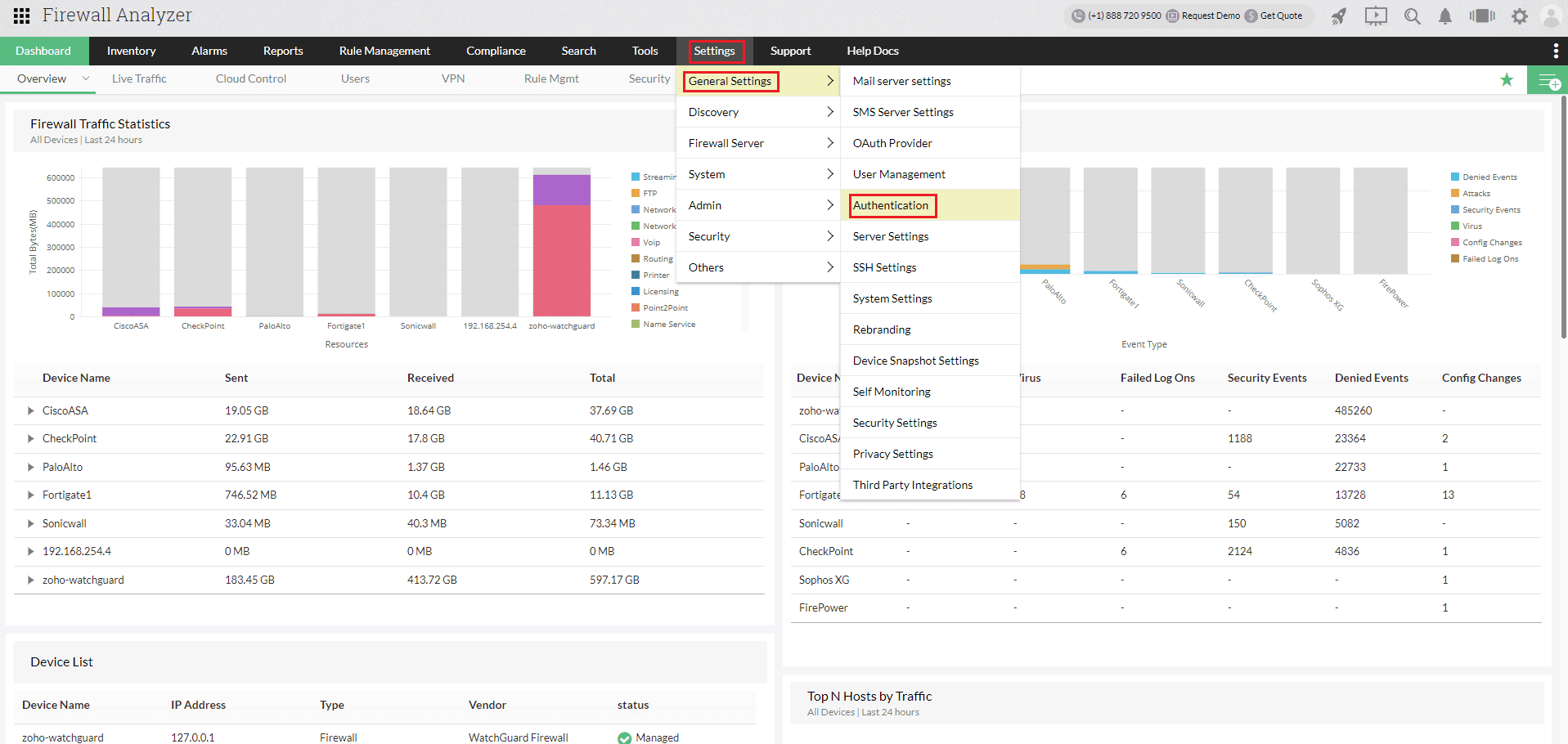

- W portalu Firewall Analyzer przejdź do Ustawienia > Ustawienia ogólne > Uwierzytelnianie.

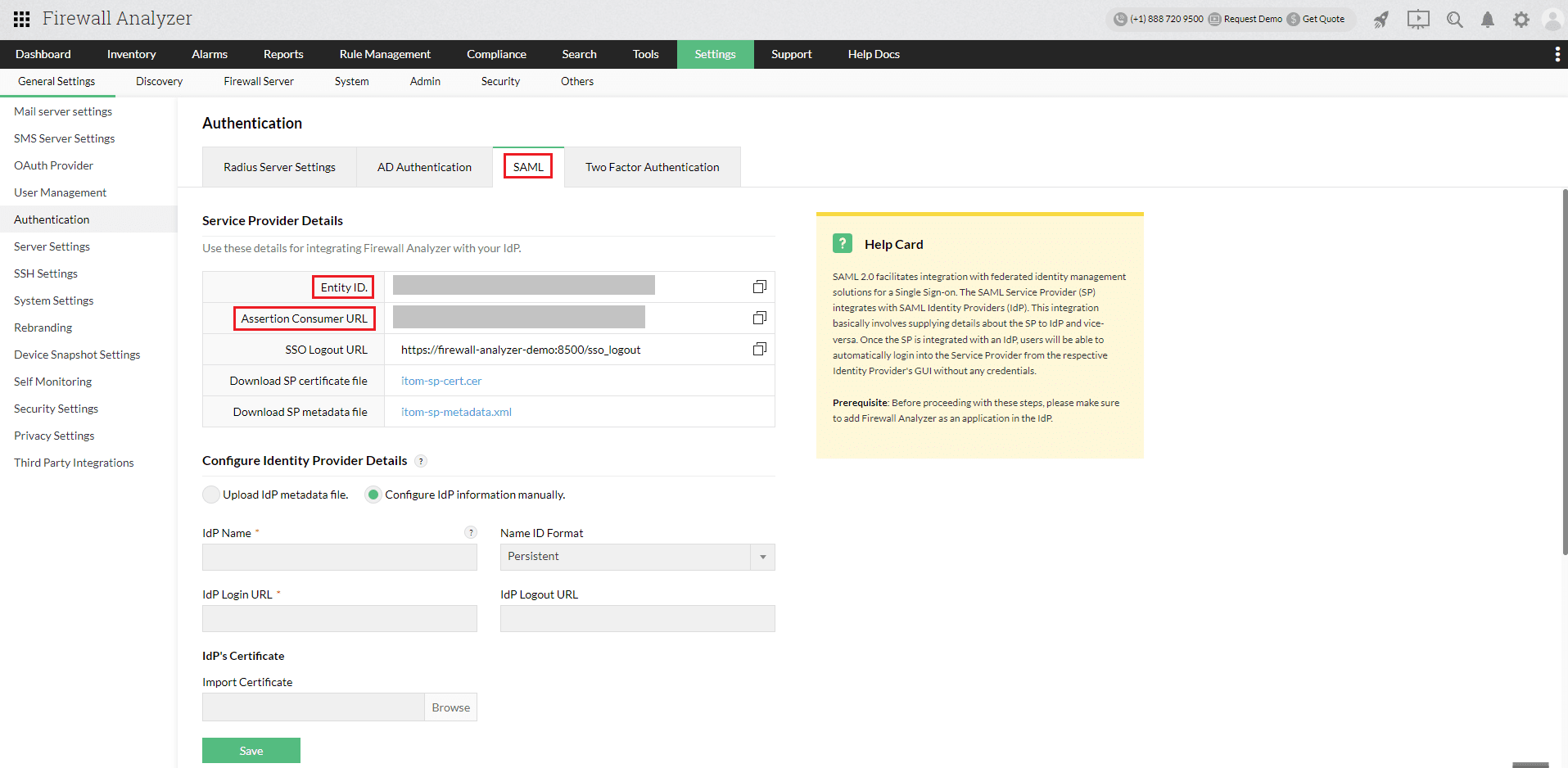

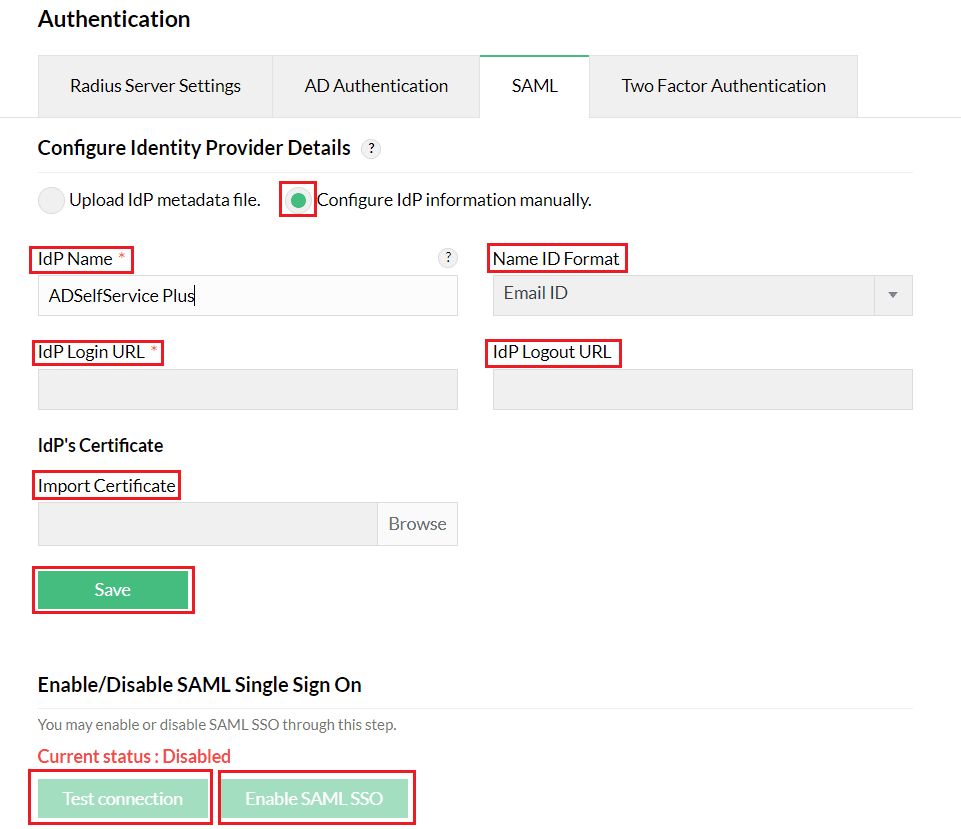

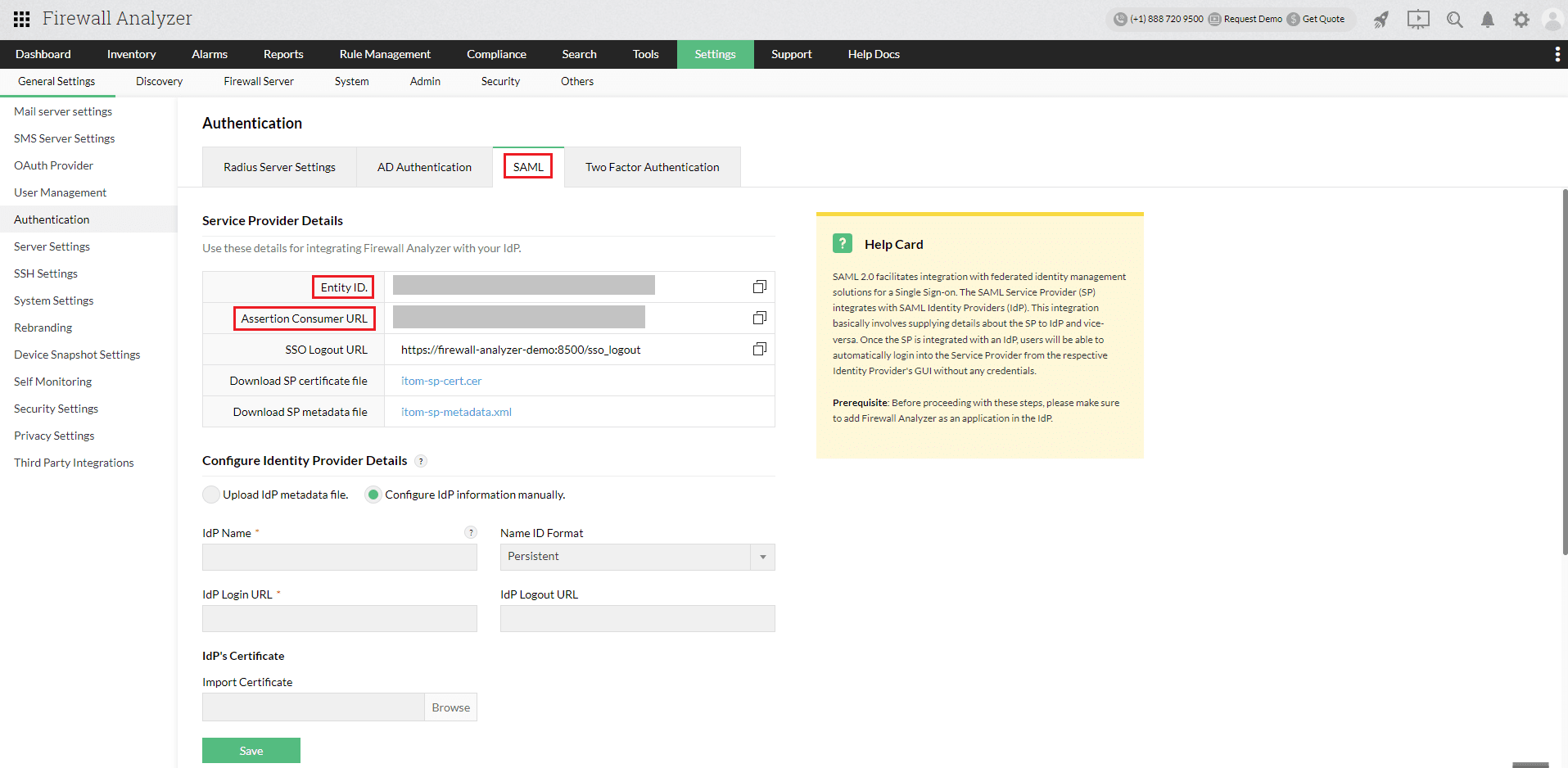

- Wybierz kartę SAML w sekcji Uwierzytelnianie.

- Przejdź do sekcji Szczegóły dostawcy usług i skopiuj ID encji oraz Adres URL konsumenta asercji. Będą one używane w późniejszym etapie.

- Szczegóły IdP można wprowadzić na dwa sposoby:

A. Używając pliku metadanych

- Przejdź do sekcji Szczegóły dostawcy tożsamości, a następnie wybierz przycisk radiowy Prześlij plik metadanych IdP.

- Wprowadź "ADSelfService Plus" jako nazwę IdP, a następnie wybierz Adres e-mail z rozwijanej listy Format ID do nazw.

- Prześlij plik metadanych pobrany w kroku 5a z wymagań wstępnych.

- Kliknij Zapisz.

- Kliknij Testuj połączenie, aby przetestować połączenie.

- Kliknij Włącz SAML SSO.

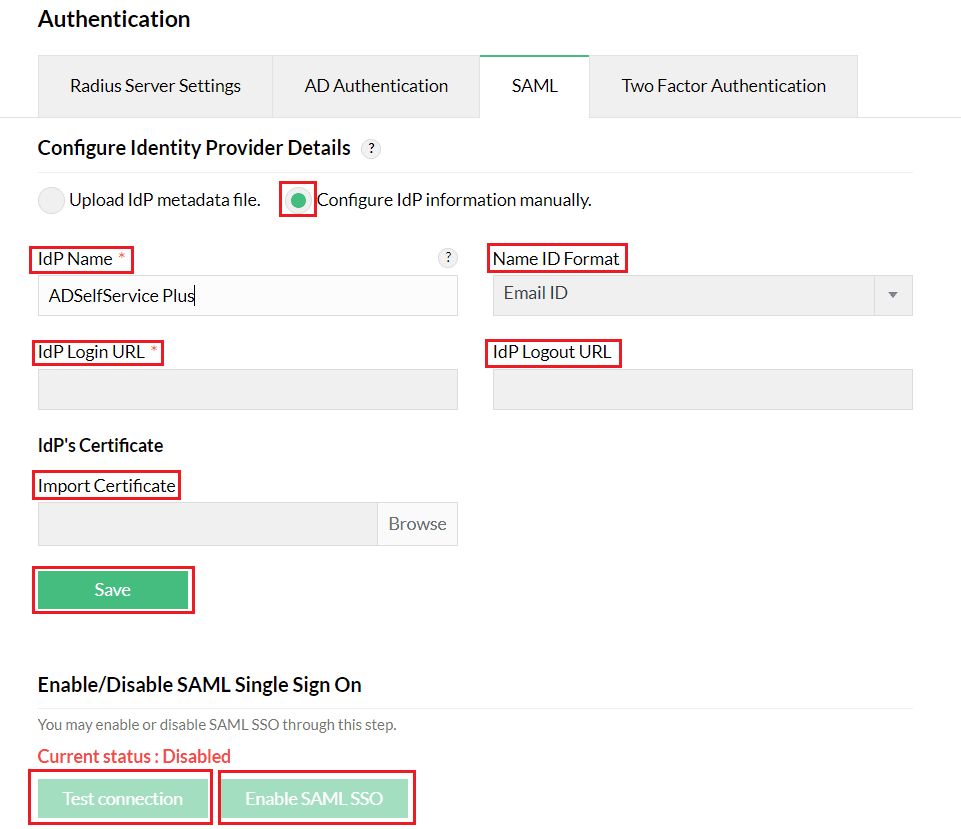

B. Ręczne wprowadzanie szczegółów IdP

- Przejdź do sekcji Szczegóły dostawcy tożsamości, a następnie wybierz przycisk radiowy Zmodyfikuj informacje IdP ręcznie.

- Następnie wprowadź "ADSelfService Plus" jako nazwę aplikacji

- Wprowadź "ADSelfService Plus" jako Nazwę, a następnie wybierz Adres e-mail z rozwijanej listy Format ID do nazw.

- Wklej wartości Adres URL logowania i Adres URL wylogowania skopiowane w kroku 5b z wymagań wstępnych do odpowiednich pól Adres URL logowania IdP i Adres URL wylogowania IdP.

Uwaga: Adres URL wylogowania jest opcjonalny i można go pominąć, jeśli nie jest wymagane jednolite wylogowanie (automatyczne wylogowanie z ADSelfService Plus podczas wylogowywania się z Firewall Analyzer).

- Prześlij plik certyfikatu X.509 pobrany w

krok 5b wymagany w polu Certyfikat w IDP.

- Kliknij Zapisz.

- Kliknij Przetestuj połączenie, aby przetestować połączenie.

- Kliknij Włącz SAML SSO.

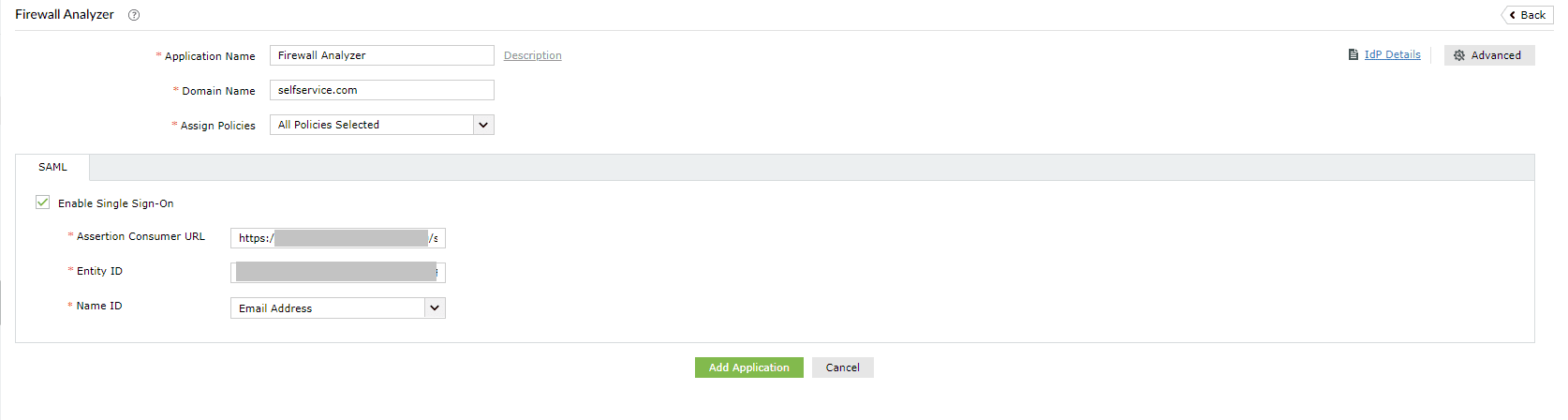

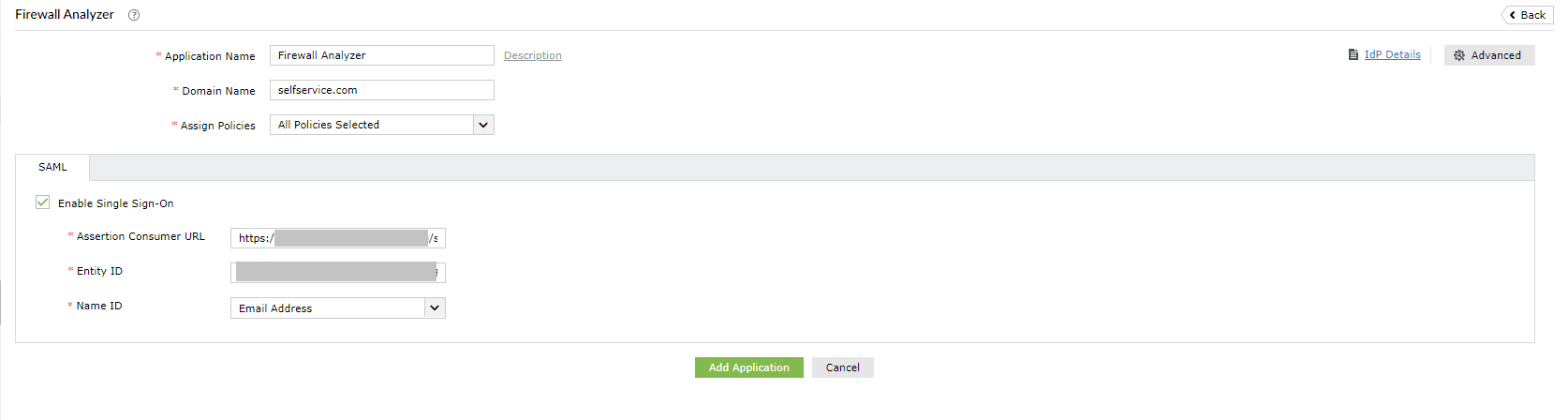

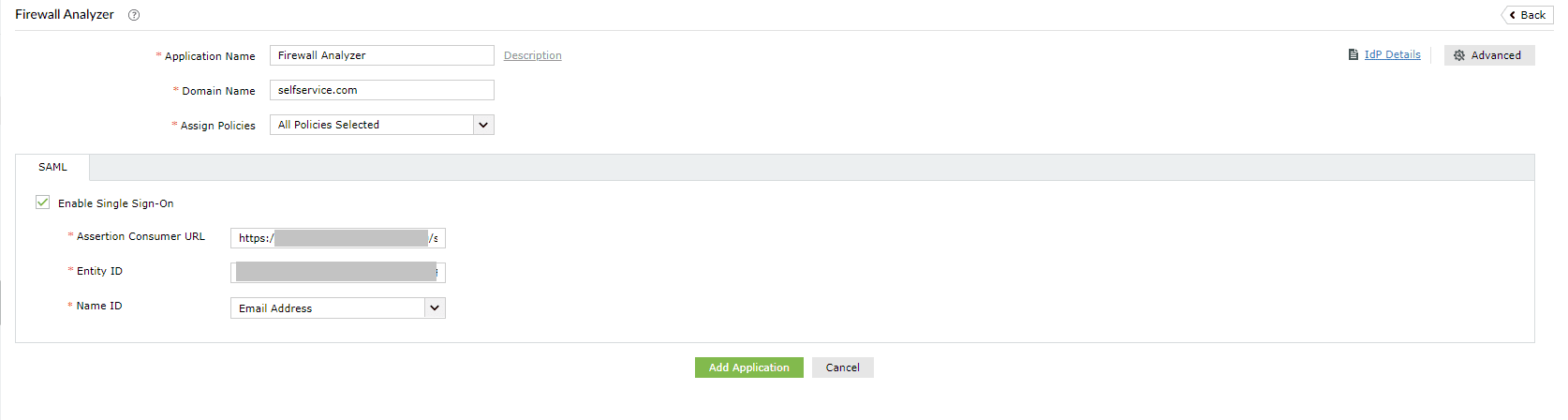

Kroki konfiguracji ADSelfService Plus (Dostawca tożsamości)

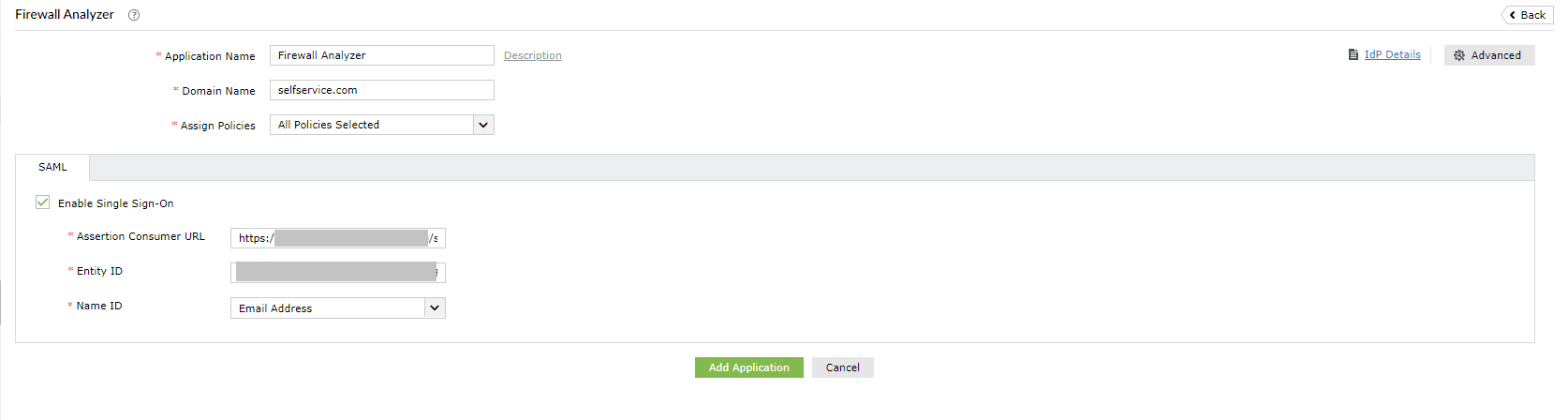

- Teraz przełącz się na stronę konfiguracji ADSelfService Plus Firewall Analyzer.

- Wprowadź Nazwę aplikacji i Opis.

- Wprowadź Nazwę domeny swojego konta Firewall Analyzer. Na przykład, jeśli używasz johndoe@thinktodaytech.com do logowania się do Firewall Analyzer, to thinktodaytech.com jest nazwą domeny.

- W polu Przypisz zasady wybierz zasady, dla których SSO musi być włączone.

Uwaga: ADSelfService Plus pozwala na tworzenie zasad opartych na OU i grupach dla Twoich domen AD. Aby stworzyć zasadę, przejdź do Konfiguracja > Samoobsługa > Konfiguracja zasad > Dodaj nową zasadę.

- Wybierz zakładkę SAML i zaznacz Włącz Single Sign-On.

- Wklej skopiowany URL Konsumenta Asercji w polu URL Konsumenta Asercji w kroku 4 kroków konfiguracji Firewall Analyzer.

- Wklej skopiowany EntityID w polu ID podmiotu w kroku 4 kroków konfiguracji Firewall Analyzer.

- W polu Format ID nazwy wybierz format dla wartości atrybutu logowania użytkownika specyficznej dla aplikacji.

Uwaga: Użyj Niesprecyzowane jako domyślnej opcji, jeśli nie masz pewności co do formatu wartości atrybutu logowania używanego przez aplikację.

- Kliknij Dodaj aplikację.

Twoi użytkownicy powinni teraz mieć możliwość logowania się do Firewall Analyzer przez portal ADSelfService Plus.

Uwaga: Dla Firewall Analyzer obsługiwane są zarówno przepływy inicjowane przez SP, jak i przepływy inicjowane przez IdP.