Jak włączyć MFA dla logowania do VPN i logowania do punktów końcowych wspieranych przez RADIUS

Uwaga: MFA dla logowania do VPN wymaga

Profesjonalna edycja ADSelfService Plus z Endpoint MFA.

Endpoint MFA ADSelfService Plus dodaje dodatkowy krok uwierzytelnienia dla logowania do VPN i punktów końcowych, które używają uwierzytelnienia RADIUS, takich jak Microsoft Remote Desktop (RD) Gateway i VMware Horizon View, itp. dla zwiększonego bezpieczeństwa.

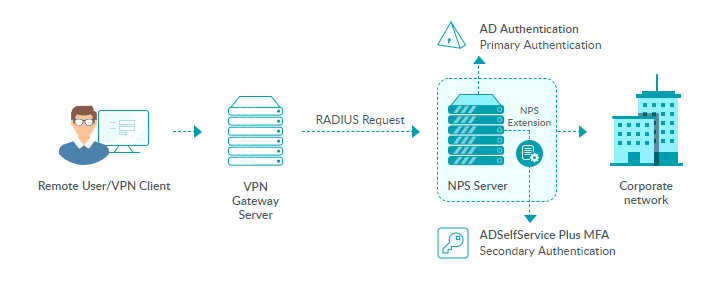

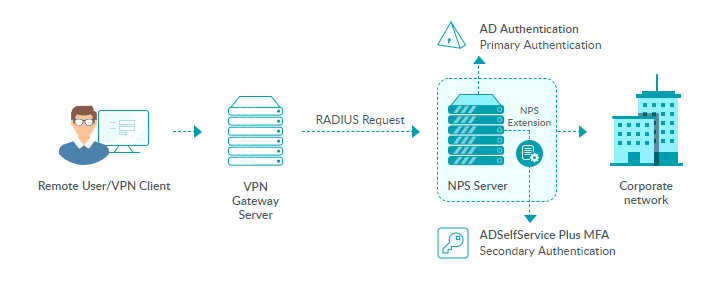

ADSelfService Plus wymaga użycia serwera Windows Network Policy Server (NPS) w VPN oraz punktach końcowych. Jest dostarczany w zestawie z rozszerzeniem NPS, które należy zainstalować na serwerze NPS. To rozszerzenie ułatwia komunikację między serwerem NPS a ADSelfService Plus w celu MFA podczas logowania do VPN i punktów końcowych.

Jak to działa:

Gdy serwer VPN lub punktu końcowego (Microsoft RD Gateway, VMware Horizon View, itp.) zostanie skonfigurowany do użycia uwierzytelnienia RADIUS, a rozszerzenie NPS zostanie zainstalowane na serwerze RADIUS, oto jak będzie przebiegać proces uwierzytelnienia:

- Użytkownik próbuje nawiązać połączenie, podając swoją nazwę użytkownika i hasło do serwera VPN lub punktu końcowego.

- Serwer przekształca żądanie na wiadomość RADIUS Access-Request i wysyła je do serwera NPS, gdzie zainstalowane jest rozszerzenie NPS ADSelfService Plus.

- Jeśli kombinacja nazwy użytkownika i hasła jest poprawna, rozszerzenie NPS uruchamia żądanie drugiego czynnika uwierzytelnienia z serwerem ADSelfService Plus.

- ADSelfService Plus wykonuje wtórne uwierzytelnienie i wysyła wynik do rozszerzenia NPS na serwerze NPS.

- Jeśli uwierzytelnienie zakończy się sukcesem, serwer NPS wysyła wiadomość RADIUS Access-Accept do serwera VPN lub punktu końcowego.

- Użytkownik uzyskuje dostęp do serwera VPN lub punktu końcowego i nawiązuje szyfrowany tunel do sieci wewnętrznej.

Konfigurowanie MFA dla punktów końcowych wspierających VPN i RADIUS

Wymagania wstępne:

- Potrzebujesz licencji Profesjonalnej edycji ADSelfService Plus z Endpoint MFA.

- Skonfiguruj swój serwer VPN lub punktu końcowego do użycia uwierzytelnienia RADIUS.

- Dla serwera RADIUS musisz użyć serwera Windows (Windows Server 2008 R2 i nowsze) z włączoną rolą NPS.

- Włącz HTTPS w ADSelfService Plus (Admin > Ustawienia produktu > Połączenie).

Uwaga: Jeśli używasz niezaufanego certyfikatu w ADSelfService Plus, aby włączyć HTTPS, musisz wyłączyć Opcję ograniczenia dostępu użytkowników w przypadku wystąpienia nieprawidłowego certyfikatu SSL w Konfiguracja > Narzędzia administracyjne > GINA/Mac/Linux (Ctrl+Alt+Del) > Dostosowanie GINA/Mac/Linux > Zaawansowane.

- W Active Directory, ustaw Uprawnienia dostępu do sieci użytkowników na Kontroluj dostęp przez politykę sieciową NPS w ich właściwościach dial-in.

- URL dostępu, który skonfigurowałeś w Admin > Ustawienia produktu > Połączenie > Skonfiguruj URL dostępu, będzie używany przez rozszerzenie NPS do komunikacji z serwerem ADSelfService Plus. Upewnij się, że zaktualizowałeś URL dostępu przed zainstalowaniem rozszerzenia NPS.

- Na serwerze NPS Windows, gdzie ma być zainstalowane rozszerzenie NPS, ustaw ustawienia uwierzytelnienia dla polityki żądań połączenia na uwierzytelnianie żądań na tym serwerze.

Krok 1: Włącz wymagane uwierzytelnienia

- Zaloguj się do ADSelfService Plus jako administrator.

- Przejdź do

Konfiguracja > Samoobsługa > Uwierzytelnianie wieloskładnikowe > Uwierzytelniające.

Uwierzytelniające wspierane dla Endpoint VPN MFA można klasyfikować na:

- Uwierzytelniające jednostronne

- Uwierzytelnianie powiadomieniem push

- Uwierzytelnianie biometryczne

Te uwierzytelniające są domyślnie stosowane dla wszystkich punktów końcowych oferujących uwierzytelnianie RADIUS.

Uwaga:

- Gdy włączysz uwierzytelnianie powiadomieniem push lub uwierzytelnianie biometryczne, upewnij się, że serwer ADSelfService Plus jest osiągalny dla użytkowników przez internet z ich urządzeń mobilnych.

- Limit czasu uwierzytelniania RADIUS powinien być ustawiony na co najmniej 60 sekund w ustawieniach konfiguracji uwierzytelniania RADIUS serwera VPN.

- Uwierzytelniające oparte na wyzwaniach

- Uwierzytelnianie TOTP w ADSelfService Plus

- Google Authenticator

- Microsoft Authenticator

- Yubico OTP (uwierzytelnianie kluczem sprzętowym)

- Weryfikacja SMS i weryfikacja e-mail

- Zoho OneAuth TOTP

Uwierzytelniające oparte na wyzwaniach są stosowane tylko wtedy, gdy:

- PAP jest skonfigurowane jako metoda uwierzytelniania RADIUS.

- Klient RADIUS (serwer VPN lub endpoint) wspiera odpowiedzi na wyzwania, tzn. ma sposób na wywołanie wyzwania (kod weryfikacyjny) od użytkownika i przesłanie z powrotem wprowadzonego wyzwania.

Uwaga:

- Gdy stosowane są uwierzytelniające oparte na wyzwaniach, atrybuty RADIUS skonfigurowane w Polityce Sieci nie będą przekazywane do klienta RADIUS (serwera VPN lub punktu końcowego). W rezultacie klient VPN może mieć większy, mniejszy lub żaden dostęp w porównaniu do zamierzonego. Aby to rozwiązać, możesz użyć opcji Wyślij dodatkowe atrybuty jako odpowiedź do serwera VPN po pomyślnym MFA w ustawieniach zaawansowanych, aby wysłać atrybuty RADIUS do serwera VPN z ADSelfService Plus.

Kliknij odpowiednie linki, aby dowiedzieć się, jak włączyć te metody uwierzytelniania.

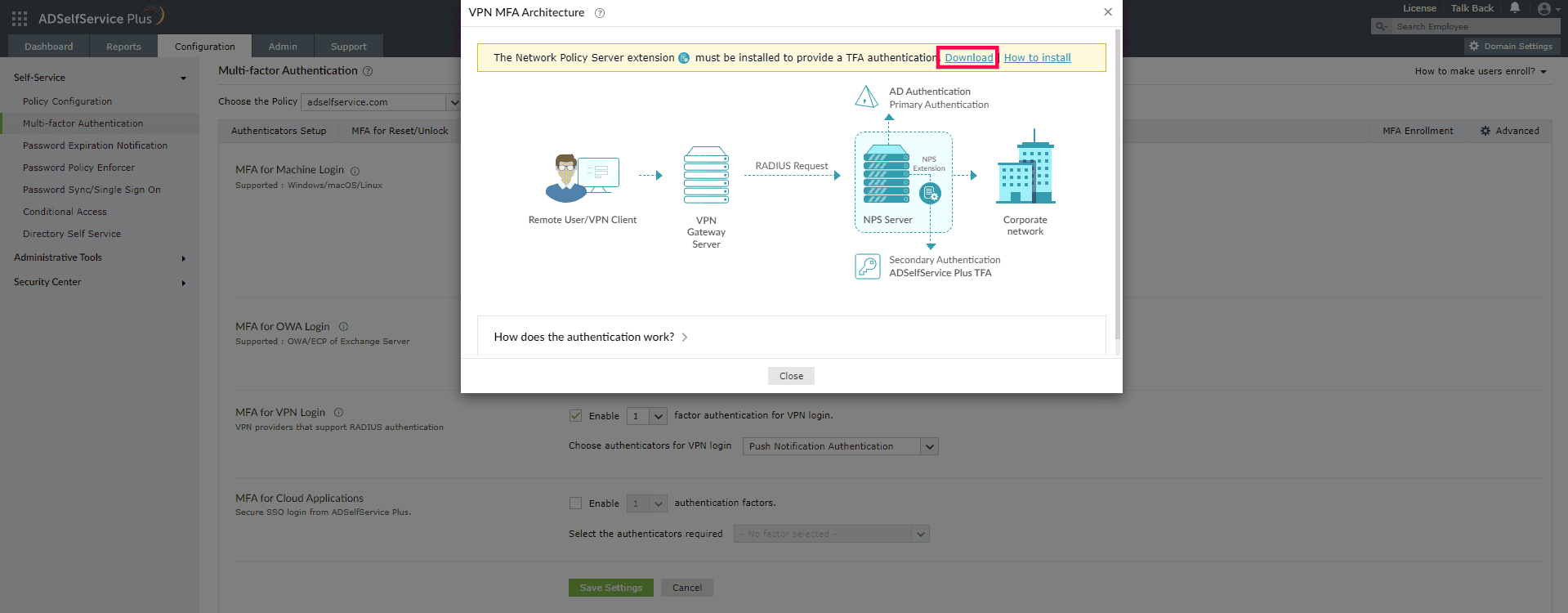

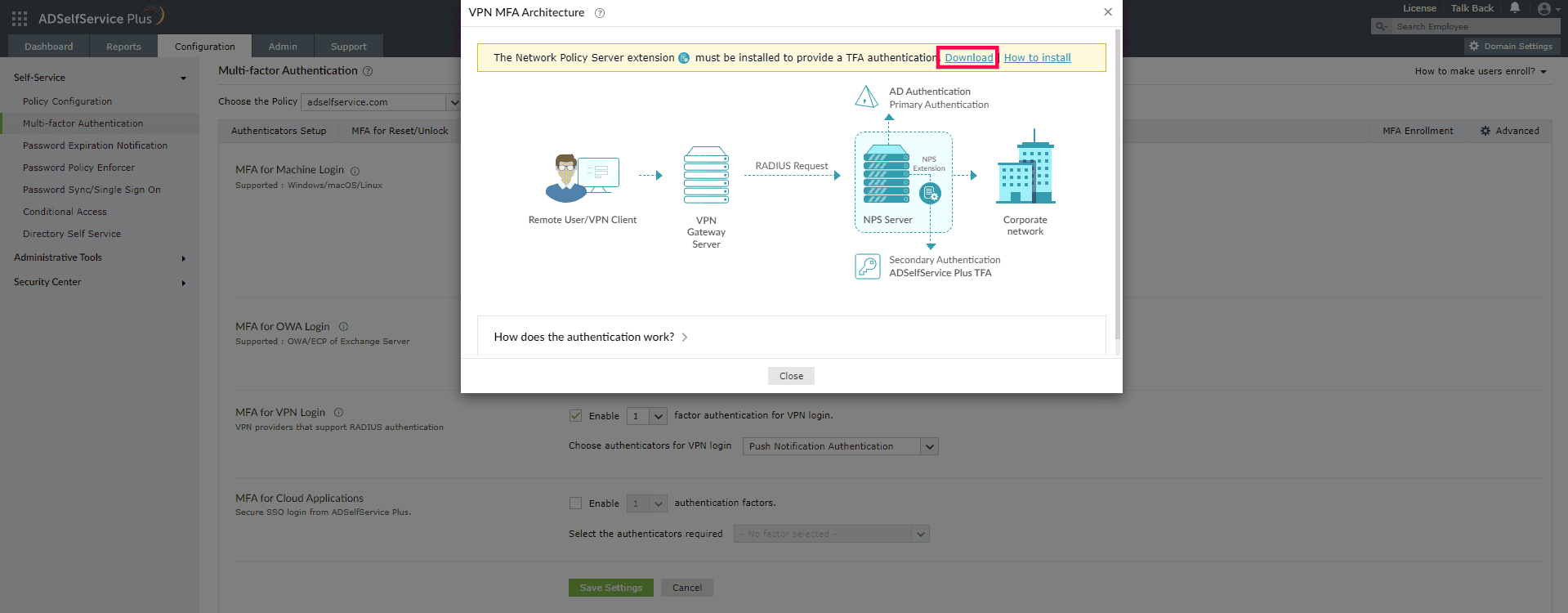

Krok 2: Włącz MFA dla logowania VPN w ADSelfService Plus

- Przejdź do MFA dla punktów końcowych.

- Wybierz politykę z rozwijanego menu Wybierz politykę. Ta polityka określi użytkowników, dla których włączone zostanie MFA dla logowania VPN i punktu końcowego. Aby dowiedzieć się więcej o tworzeniu polityki opartej na OU lub grupie, kliknij tutaj.

- W sekcji MFA dla logowania VPN zaznacz pole Wybierz wymagane uwierzytelniające. Wybierz liczbę czynników uwierzytelniających, które mają być egzekwowane. Wybierz metody uwierzytelniania do wykorzystania. Metody uwierzytelniania mogą być również przestawiane przez przeciągnięcie i upuszczenie w odpowiedniej pozycji.

- Kliknij Zapisz ustawienia.

Ustawienia zaawansowane

Odwołaj się do Ustawień zaawansowanych, aby wysłać dodatkowe atrybuty do dostawcy VPN, skonfigurować limit sesji MFA dla VPN oraz włączyć opcję pominięcia MFA, jeśli ADSelfService Plus jest niedostępny lub użytkownik nie jest zarejestrowany.

Możesz wysłać dodatkowe atrybuty do serwera VPN po pomyślnym MFA, aby określić poziom dostępu, jaki powinien mieć każdy użytkownik lub inne cele. Proszę odwołać się do dokumentacji dostarczonej przez Twojego dostawcę VPN, aby uzyskać pełną listę atrybutów, które możesz wykorzystać. Poniżej zamieszczono listę najczęściej używanych atrybutów dla czołowych dostawców VPN na rynku.

| Dostawca |

Typ atrybutu |

ID dostawcy |

Numer atrybutu |

Format |

Nazwa atrybutu |

Opis atrybutu |

| Fortinet |

Dostosowany do dostawcy |

12356 |

1 |

String |

Nazwa-Grupy-Fortinet |

Fortinet wykonuje ograniczenia autoryzacji oparte na grupach, korzystając z tego atrybutu. |

| Palo Alto |

Dostosowany do dostawcy |

25461 |

5 |

String |

Grupa-Użytkowników-PaloAlto |

Palo Alto porównuje informacje o grupach z grupami określonymi na liście dozwolonych w profilu autoryzacji. |

| CISCO ASA AnyConnect |

Dostosowany do dostawcy |

3076 |

25 |

String |

Blokada-grupy |

Cisco wykorzystuje ten atrybut do blokowania dostępu na podstawie tożsamości grupy. |

| SonicWall |

Dostosowany do dostawcy |

8741 |

3 |

String |

Grupa-Użytkowników-SonicWall |

SonicWall używa tego atrybutu do określenia, do której grupy należy użytkownik. |

| WatchGuard |

Standardowy |

- |

11 |

String |

FilterID |

Atrybut FilterID służy do identyfikacji RADIUS ACL użytkownika. |

| Check Point |

Dostosowany do dostawcy |

2620 |

229 |

String |

CP-Gaia-Rola-Użytkownika |

Check Point używa tego atrybutu do przyznawania uprawnień określonym użytkownikom. |

| Citrix |

Dostosowany do dostawcy |

3845 |

16 |

String |

Nazwy-Grup-Citrix |

Citrix wykorzystuje tę metodę ekstrakcji grupy RADIUS, aby umożliwić autoryzację. |

Krok 3: Zainstaluj rozszerzenie NPS

- Przejdź do MFA dla punktów końcowych.

- Kliknij podpowiedź, aby zobaczyć diagram architektury i pobrać rozszerzenie NPS, używając linku dostarczonego w banerze.

- Pobierz rozszerzenie NPS, korzystając z linku umieszczonego w sekcji Uwagi.

- Skopiuj plik rozszerzenia (ADSSPNPSExtension.zip) na serwer Windows, który skonfigurowałeś jako serwer RADIUS. Wypakuj zawartość pliku ZIP i zapisz ją w wybranym miejscu.

- Otwórz Windows PowerShell jako administrator i przejdź do folderu, w którym znajdują się pliki rozszerzenia.

- Wykonaj następujące polecenie:

PS C:\> .\setupNpsExtension.ps1 Install

Uwaga: Jeśli wtyczka rozszerzenia NPS musi zostać odinstalowana lub zaktualizowana do nowszej wersji i danych konfiguracyjnych, wprowadź odpowiednio Uninstall lub Updated zamiast Install.

- Po zainstalowaniu zostaniesz poproszony o ponowne uruchomienie usługi Windows NPS. Kontynuuj ponowne uruchomienie.

Personalizacja konfiguracji MFA dla VPN i punktów końcowych wspierających RADIUS

Możesz dostosować konfigurację MFA w zależności od wymagań organizacyjnych. Aby to zrobić,

- Otwórz Edytor rejestru (wpisz regedit w oknie dialogowym Uruchom).

- Przejdź do HKEY_LOCAL_MACHINE\SOFTWARE\ZOHO Corp\ADSelfService Plus NPS Extension.

Uwaga:

- Wykonaj kopię zapasową klucza rejestru przed jego edytowaniem.

- Tylko wbudowana grupa administratorów na komputerze będzie miała uprawnienia do edytowania tego klucza.

- Możesz dostosować właściwości wymienione poniżej zgodnie z wymaganiami swojej organizacji:

- NazwaSerwera: Podaj HostName lub adres IP serwera webowego ADSelfService Plus.

- NumerPortuSerwera: Podaj numer portu TCP dla serwera webowego ADSelfService Plus.

- ŚcieżkaKontextuSerwera: Podaj kontekst serwera webowego (jeśli zmieniony)

- StatusMfa: Może być ustawiony na true lub false w zależności od tego, czy MFA ma być wymuszone czy nie.

- WalidacjaSSLSerwera: Może być ustawiony na true lub false. Jeśli ustawiony na true, weryfikuje certyfikat SSL i nazwę hosta podczas nawiązywania połączenia HTTPS między rozszerzeniem NPS a serwerem ADSelfService Plus. Zaleca się, aby właściwość zawsze była ustawiona na true z powodów bezpieczeństwa.

- OmijaMFAPrzyBłędziePołączenia (Opcjonalnie): Ta właściwość może być ustawiona na true lub false w zależności od tego, czy MFA może być ominięte, jeśli wystąpi jakikolwiek problem z połączeniem podczas uwierzytelniania.

- PolitykiCR (Opcjonalnie): Ta właściwość może być używana do wymuszenia MFA tylko dla użytkowników, którzy podlegają tym politykom żądań połączeń. Wprowadź nazwy polityk żądań połączeń, a jeśli należy podać więcej niż jedną politykę, oddziel nazwy polityk średnikami.

- PolitykiSieciowe (Opcjonalnie): Ta właściwość może być używana do wymuszenia MFA tylko dla użytkowników, którzy podlegają tym politykom sieciowym. Wprowadź nazwę polityki sieciowej, a jeśli należy podać więcej niż jedną politykę, oddziel nazwy polityk średnikami.

Uwaga: Gdy zarówno PolitykiCR, jak i PolitykiSieciowe są skonfigurowane, żądanie uwierzytelnienia będzie brane pod uwagę dla MFA tylko wtedy, gdy zarówno PolitykiCR, jak i PolitykiSieciowe żądania RADIUS będą zgodne z tymi skonfigurowanymi. Jeśli polityki nie są skonfigurowane, MFA będzie wymuszane dla wszystkich pomyślnych żądań RADIUS wysłanych do serwera NPS.

- PoziomLogowania (Opcjonalnie): Ta właściwość może być używana do określenia stopnia szczegółowości logowanych informacji dotyczących działania funkcji. Właściwość domyślnie będzie ustawiona na Normalny i można ją zmienić na Debug, aby dodatkowo rejestrować szczegóły, które pomogą w debugowaniu. Zaleca się, aby właściwość była ustawiona na Normalny.

- AtrybutUserIP (opcjonalnie): Wartość tej właściwości to atrybut żądania RADIUS, który można zmodyfikować, aby otrzymać adres IP użytkownika i wysłać go do ADSelfService Plus w celu uzyskania dostępu warunkowego.

Wartość, która ma być ustawiona jako właściwość AtrybutUserIP, różni się w zależności od dostawcy VPN. Proszę zapoznać się z dokumentacją dostarczoną przez dostawcę VPN w celu uzyskania wartości atrybutu RADIUS, za pomocą którego przesyłany jest adres IP użytkownika końcowego.

Ten atrybut może być atrybutem standardowym lub specyficznym dla dostawcy.

- Jeśli jest to atrybut standardowy, możesz ustawić właściwość AtrybutUserIP tylko na numer atrybutu.

- Jeśli jest to atrybut specyficzny dla dostawcy, musisz podać identyfikator dostawcy, a następnie przypisany numer atrybutu jako wartość AtrybutUserIP, oddzielając je przecinkiem.

Przykłady wykorzystujące znane firmy przedstawione są w tabeli poniżej:

| Dostawca |

Typ Atrybutu |

Nazwa Atrybutu |

ID Dostawcy |

Numer Atrybutu |

WartośćAtrybutUserIP |

| Juniper Networks |

Standardowy |

calling-station-id |

-

|

31 |

31 |

| Palo Alto Networks |

Specyficzny dla dostawcy |

client-source-ip |

25461 |

7 |

25461,7 |

- Kliknij OK.