Golden Ticket-attack

Innehåll på den här sidan

- Vad är en Golden Ticket-attack?

- Om attacken

- Attackflöde

- Detekteringsmekanism

- Upptäckt och begränsning av Golden Ticket-attacker med Log360

Vad är en Golden Ticket-attack?

En Golden Ticket-attack är en kraftfull attack för långvarig åtkomst till domänen som utförs genom att utnyttja sårbarheter i autentiseringsprotokollet Kerberos för att förfalska autentiseringsbiljetter och få obegränsad åtkomst till alla Kerberos-aktiverade tjänster i domänen, inklusive domänkontrollanttjänster, filservrar, DNS, utskriftsservrar med mera.

Om attacken

Kerberos-protokollet består av en uppsättning begäran- och svarsmeddelanden mellan användaren, nyckeldistributionscentret (KDC) och den server som användaren vill få åtkomst till. KDC är en tjänst som körs på domänkontrollanten och som ansvarar för hela Kerberos-autentiseringsprocessen.

Översikt över Kerberos-protokollet

- 1 När en användare loggar in på ett system i domänen skickas förautentiseringsdatan – som är en tidsstämpel krypterad med lösenordshashen för användarkontot – till KDC.

- 2 KDC läser användarnamnet och hämtar lösenordshashen från kontohanteringsdatabasen i DC och försöker dekryptera meddelandet. Om meddelandet dekrypteras innebär det att användaren har giltiga autentiseringsuppgifter och kommer att autentiseras för åtkomst till domäntjänsterna.

- 3 KDC skickar en biljettbeviljande biljett (TGT) som svar till användaren. TGT innehåller information om användaren och krypteras med KRBTGT-kontots lösenordshash. Standardlivslängden för en TGT är 10 timmar, men detta kan ändras av administratören. Under denna period kan användaren skicka hur många förfrågningar som helst för att få åtkomst till domäntjänsterna utan att gå igenom autentisering varje gång.

- 4 TGT:n används för att skapa tjänstbegäran som skickas till biljettbeviljande servern (TGS), som är en del av KDC. TGS dekrypterar sedan meddelandet, lägger till en ny sessionsnyckel och skickar tjänstbiljetten signerad med tjänstkontots lösenordshash till användaren. Användaren kan nu ansluta direkt till servern med hjälp av TGS-biljetten.

Sårbarheter

- KRBTGT-kontots lösenord är den mest kritiska delen av Kerberos-autentiseringsprocessen. Genom att stjäla lösenordshashen kan angripare skapa en Golden Ticket, dvs. en TGT som ser ut att vara autentiserad av KDC och som kan skickas till en TGS för att generera autentiska tjänstbiljetter.

- I den förfalskade TGT:n kan biljettens livslängd ökas till 10 år. Detta möjliggör kontinuerlig användning av biljetten tills lösenordet för KRBTGT återställs.

Attackflöde

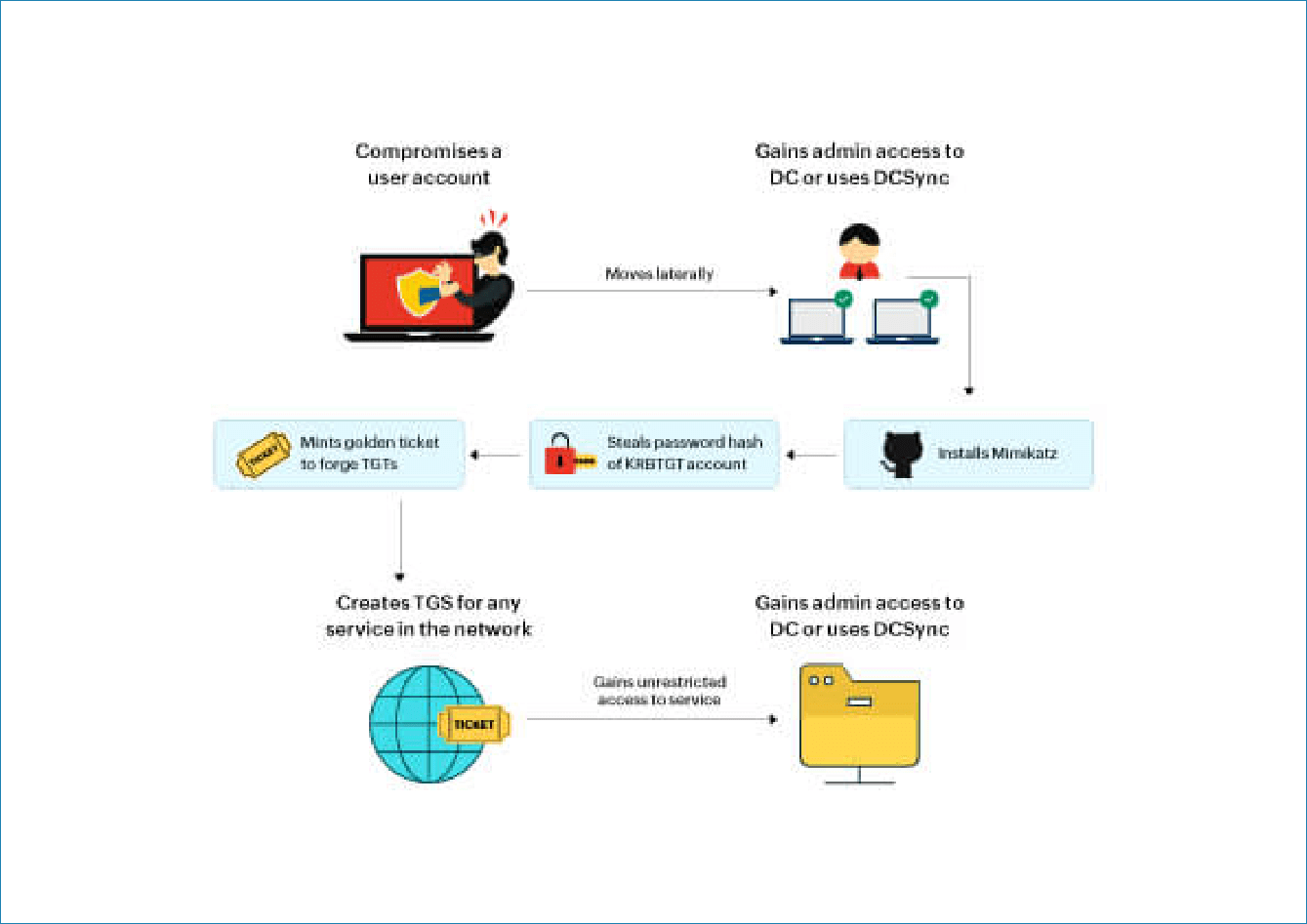

Föreställ dig att en angripare har fått åtkomst till ett användarkonto i ditt nätverk genom ett phishingmejl.

- 1 Eskalerar behörigheterna för ett användarkonto genom att lägga till administrativ åtkomst eller replikeringsprevilegier till en domänkontrollant (DC).

- 2 Installerar Mimikatz, skadlig programvara, och kör kommandot DCSync för att få lösenordshashen för KRBTGT-kontot.

- 3 Skapar Golden Ticket med hjälp av användarnamn, domännamn, domänens säkerhetsidentifierare (SID), grupp-ID och den erhållna lösenordshashen. Denna biljett kommer att sparas i autentiseringscachen och användas för att hämta TGS-biljetter.

Angriparen kan t.ex. skapa en TGT med AD-gruppnamnet och den relativa identifieraren (RID) för filadministratörerna för att få tjänstbiljetter för åtkomst till kritiska filer som innehåller känsliga data.

- 4 Lurar i din miljö så länge som behövs – Golden Ticket kanske inte går ut på många år.

Detekteringsmekanism

För att upptäcka en Golden Ticket-attack måste du övervaka ditt nätverk konstant för att leta efter följande indikatorer (IoC:er):

- Eskalera privilegier

a. Körning av en ny process av ett användarkonto (DCSync)

b. Avvikande beteende hos privilegierade användarkonton

- Mimikatz-installation

a. Installation av skadlig programvara som upptäcks av antivirusprogram

- Skadliga aktiviteter efter att attacken har utförts

a. En slutanvändares förstagångsåtkomst till en kritisk resurs

b. Ackumulering av data vid slutpunkter

c. Ovanligt användarbeteende, t.ex. att begära tillgång till resurser vid onormala tidpunkter

- Utredning av händelser

Händelse-ID: 4769

Denna händelse loggas i domänkontrollanten för TGS-biljettbegäranden från användare. Ett misslyckande med denna händelse kan ha legitima orsaker, men en granskning av vissa resultatkoder och vidare undersökning kan avslöja viktiga avvikelser som:

- Avvikelser i de förfalskade biljetterna. TGT\:er som genereras av verktyg kan skilja sig från de ursprungliga Kerberos-biljetterna. Vissa fält, t.ex. grupp-ID, kan saknas, falska användarnamn kan användas osv.

- Flera försök att komma åt olika tjänster som användaren inte är behörig att komma åt.

- Användning av svagare kryptering.

- TGT\:er som är signerade med den gamla lösenordshashen och som har skickats flera gånger av användaren efter att KRBTGT-kontots lösenord har återställts.

Dessa IoC:er kan enkelt identifieras med hjälp av en lösning för säkerhetsinformation och händelsehantering (SIEM). SIEM-lösningar kan spåra och varna för misstänkta aktiviteter i realtid för att begränsa attacken.

En bra SIEM-lösning bör erbjuda följande funktioner för att upptäcka IoC:erna i en Golden Ticket-attack:

- 1Djupgående analyser och varningar i realtid: Genom att samla in och analysera loggdata från ditt nätverk kan en SIEM-lösning identifiera avvikande aktiviteter. Det kan sedan skapa realtidsvarningar för hot och hjälpa dig att undersöka händelsen och begränsa den. Försök till eskalering av privilegier, misstänkt användaraktivitet och installation av skadlig programvara kan enkelt identifieras med hjälp av interaktiva instrumentpaneler som innehåller viktig information om nätverkssäkerheten.

- 2Analys av användar- och enhetsbeteende (UEBA): UEBA går ofta hand i hand med SIEM-lösningar och hjälper till att skapa en baslinje för användaraktivitet baserat på vardagliga mönster i nätverkstrafiken. Om användarna avviker från sina baslinjer ökar lösningen deras riskpoäng, vilket indikerar ett hot.

- 3Incidentrespons: En SIEM-lösning kan hjälpa dig att svara på IoC:erna i en Golden Ticket-attack genom att låta dig automatisera incidentresponsen med hjälp av fördefinierade arbetsflöden för specifika varningar från incidenthanteringskonsolen.

För att åtgärda en Golden Ticket-attack måste KRBTGT-kontots lösenord återställas två gånger. Detta beror på att Active Directory lagrar både de aktuella och föregående lösenord för konton. Så Kerberos-biljetter som innehåller lösenordshashen från det gamla lösenordet kommer att vara giltiga även efter att du har återställt KRBTGT-lösenordet en gång.

Du kan återställa lösenordet manuellt två gånger från din AD eller från lösenordshanteringskonsolen i din SIEM-lösning. Slutligen måste du omorganisera dina AD-medlemmar och grupper för att endast tilldela nödvändiga privilegier till användare, för att minska risken för den här typen av attacker i framtiden.

Förbättra din säkerhetsställning genom att utnyttja funktionerna i Log360

Låt våra experter utvärdera dina säkerhetsbehov och demonstrera hur Log360 kan hjälpa dig att uppfylla dem.

Lär dig hur Log360 kan bekämpa Golden Ticket-attacker och liknande smygattacker med en uppsättning säkerhetsfunktioner som:

- Övervakning av AD i realtid

- Maskininlärningsbaserad upptäckt av avvikelser och

- Korrelation av nätverkshändelser

Upptäckt och begränsning av Golden Ticket-attacker med Log360

Golden ticket-attacker är diskreta och svåra att upptäcka. Det är viktigt att använda en strategi som kombinerar identifiering av IoC:er och grundlig undersökning för att undvika att drabbas av en mängd falska varningar och agera på dem.

Log360 hjälper SOC:er att implementera utredningsstrategier för att hantera sådana ihållande attacker. Denna SIEM-lösning erbjuder användbara funktioner som

- Realtidsvarningar för att hålla koll på viktiga händelser.

- Fördefinierade rapporter som filtrerar bort avvikande aktiviteter.

- Loggsökningsfunktioner som hjälper till med forensisk analys.

- Upptäckt via varningar

- Utredning genom loggsökning

- Undersökning genom rapporter

Varningar

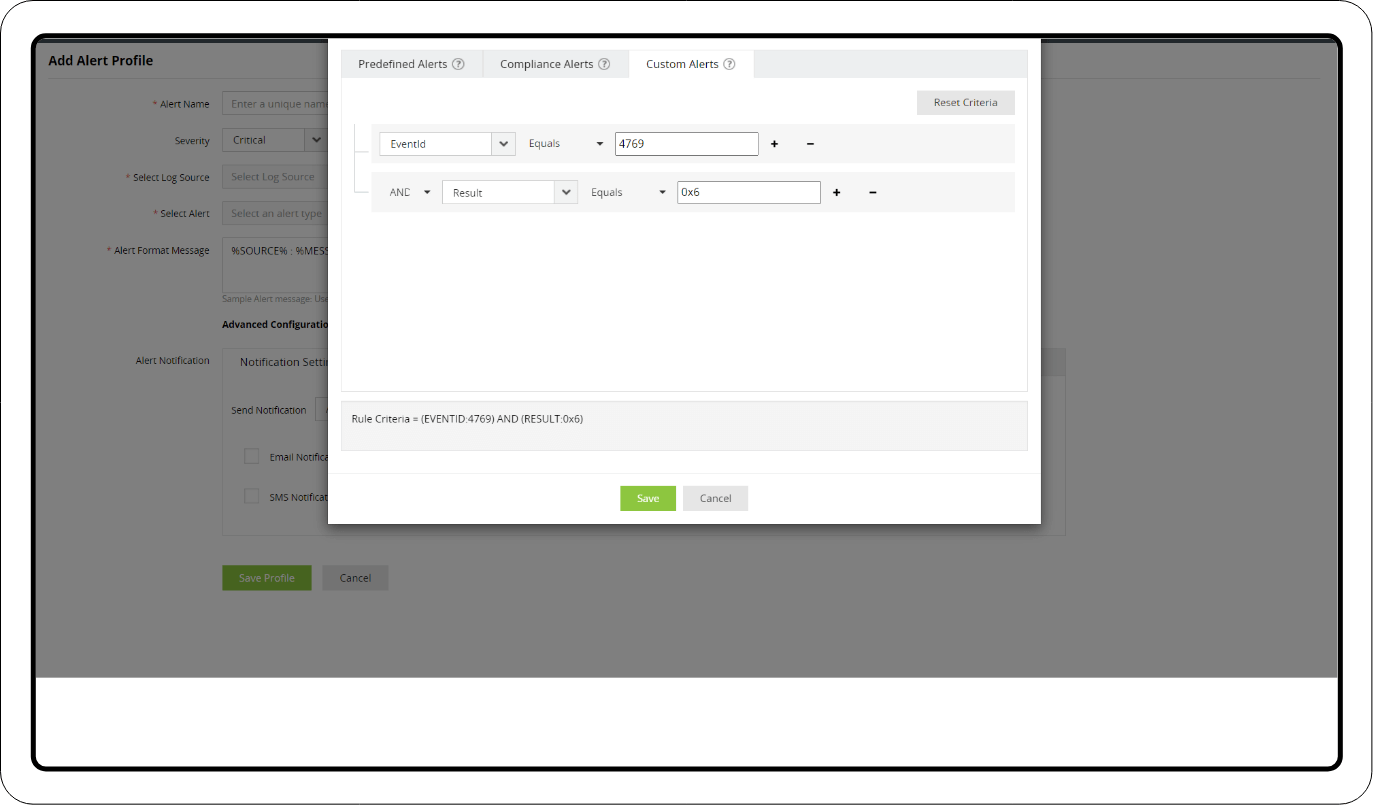

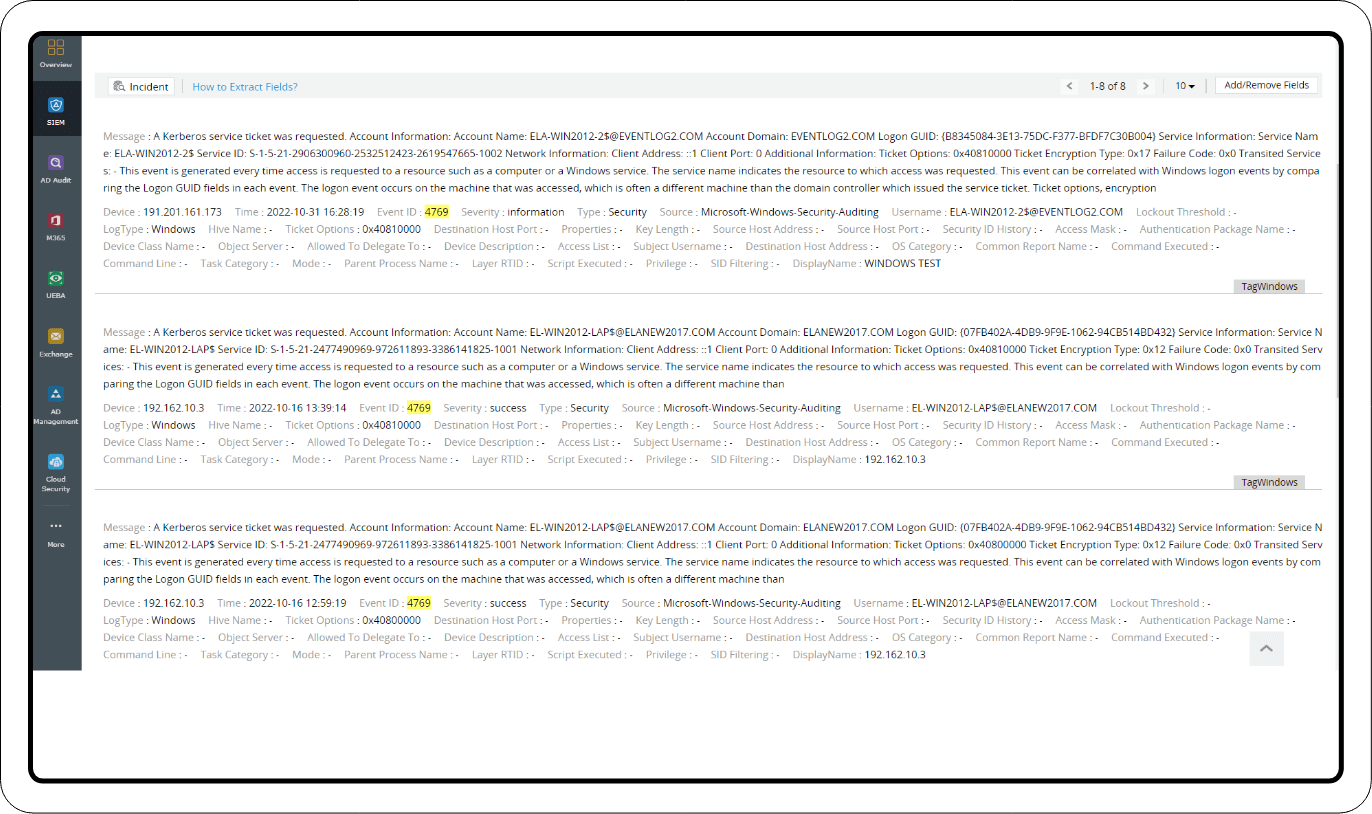

Fel i händelse-ID: 4769

1. Log360 fångar upp händelsen för misslyckad TGS-biljett (händelse-ID: 4769) och skickar en avisering som innehåller orsaken till att händelsen misslyckades. Ytterligare kriterier kan ställas in för att utlösa varningar för följande resultatkoder som indikerar användning av en Golden Ticket:

- 0x6 –TGS begär ett användarnamn som inte finns

- 0xC – Användaren har inte behörighet att få åtkomst till tjänsten

- 0x40 – TGT-signaturen är ogiltig

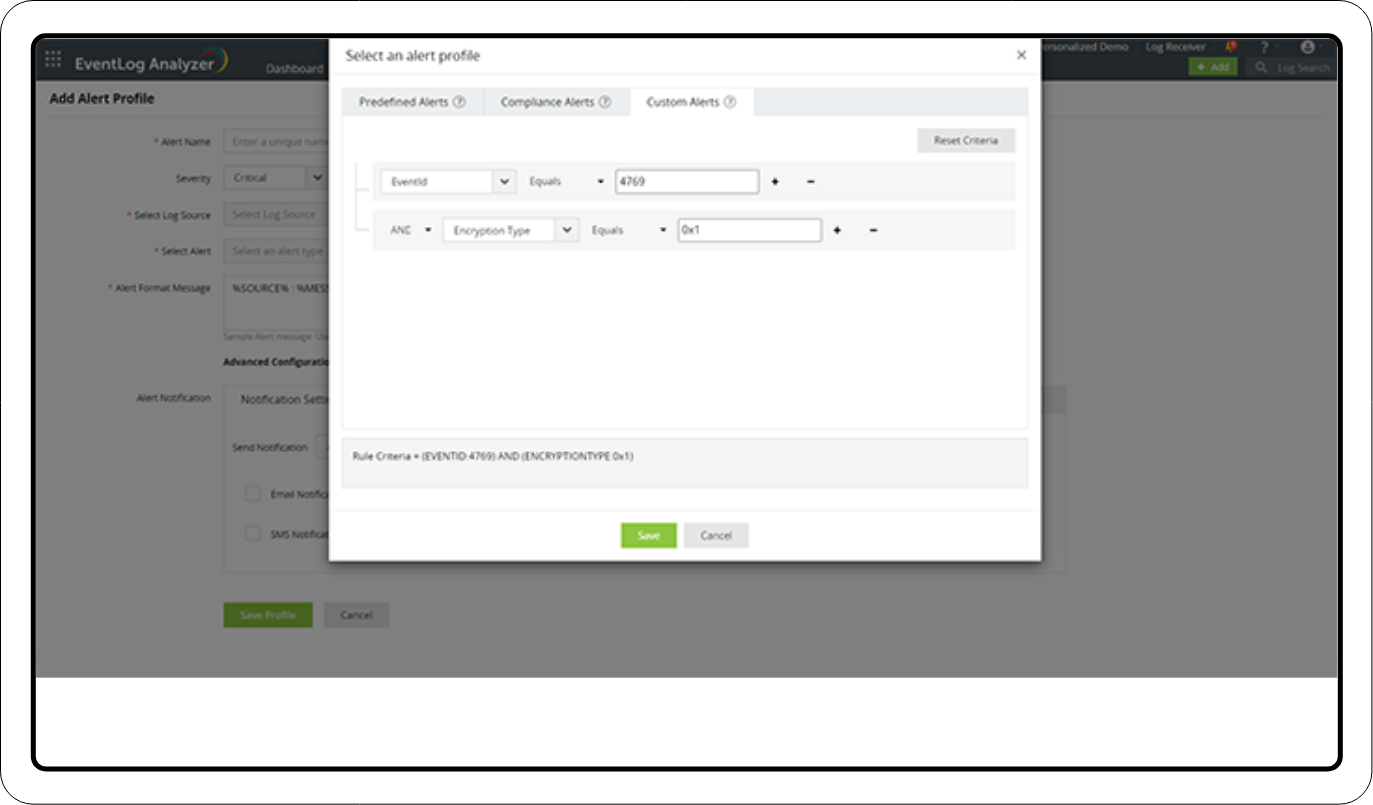

2. Log360 erbjuder också varningsprofiler för att kontrollera svagare kryptering i Kerberos-biljetterna. Resultatkoder som 0x1 och 0x3 används för att ställa in dessa varningar.

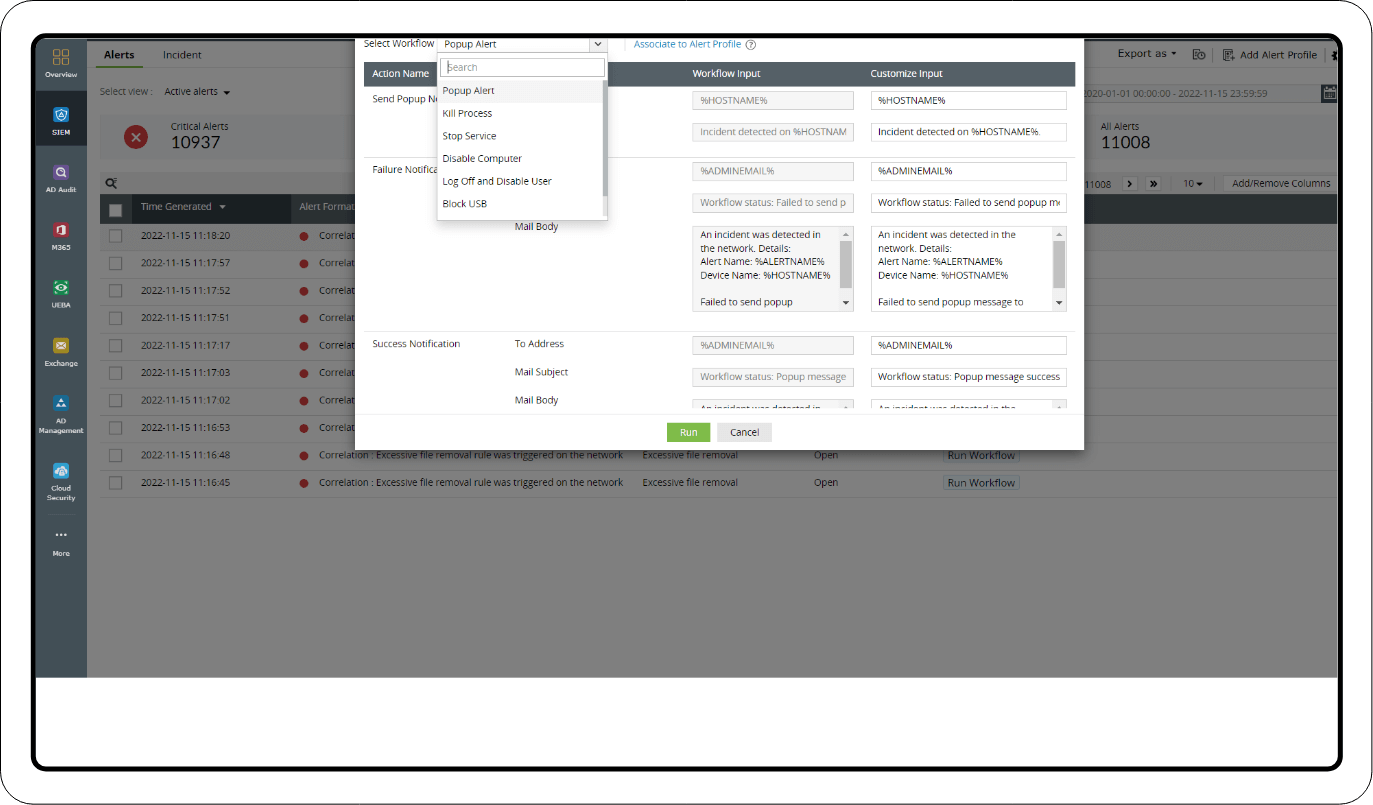

Åtgärd: Lägg till de utlösta varningarna som incidenter och använd Log360\:s incidentpanel för att omedelbart köra responsarbetsflöden. Arbetsflödet innehåller åtgärder som att döda processen, logga ut och inaktivera användaren och inaktivera datorn för att förhindra att attacken fortsätter.

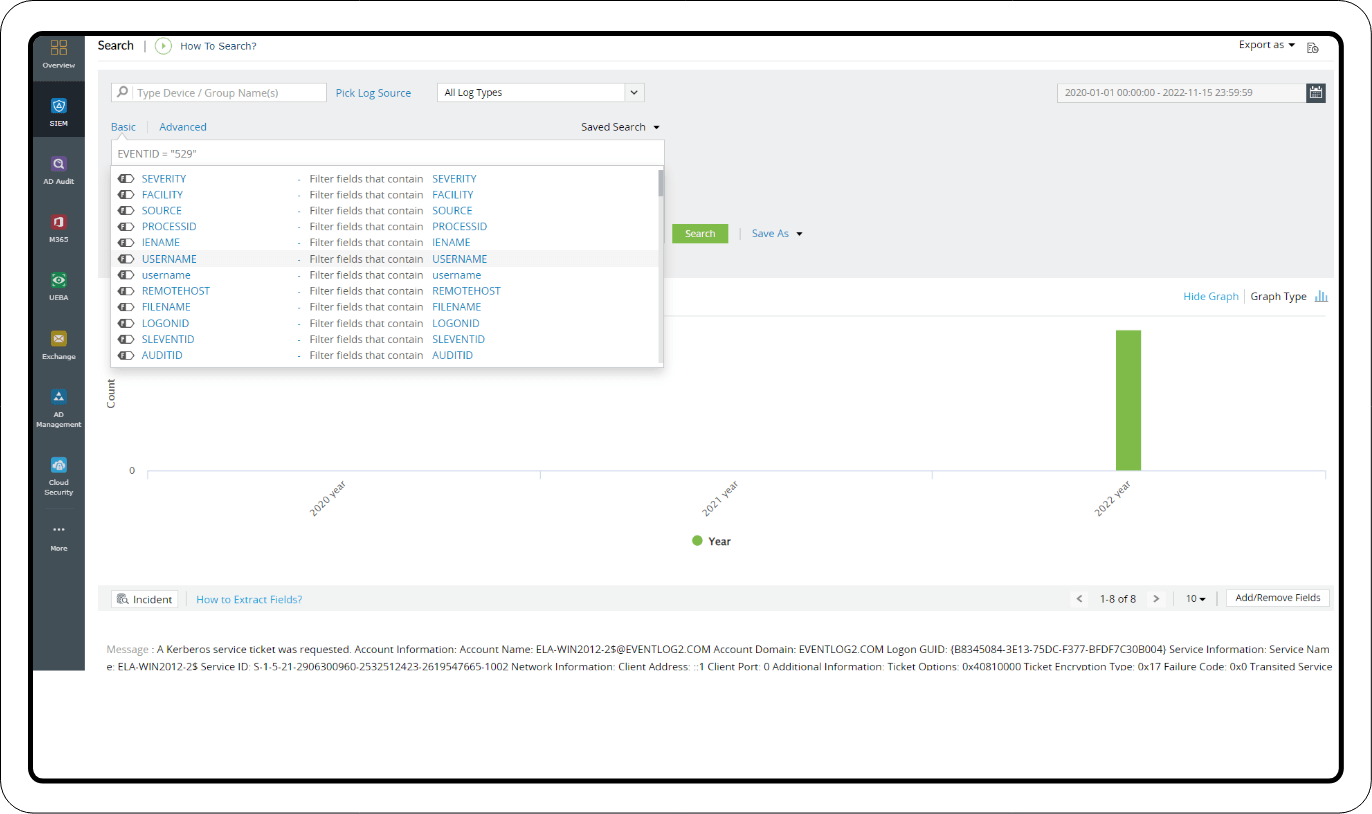

Utredning genom loggsökning

När du börjar observera varningar för de ovan nämnda händelserna kan du undersöka dem närmare genom en loggsökning. Använd händelse-ID:n 4624 och 4672 för att analysera inloggningsaktiviteterna. Log360 hjälper dig att upptäcka ovanliga data i loggfälten och tomma fält. Gå igenom händelsehistoriken och lägg till ytterligare kriterier som användarnamn och SID för att filtrera loggdata.

Undersökning genom rapporter

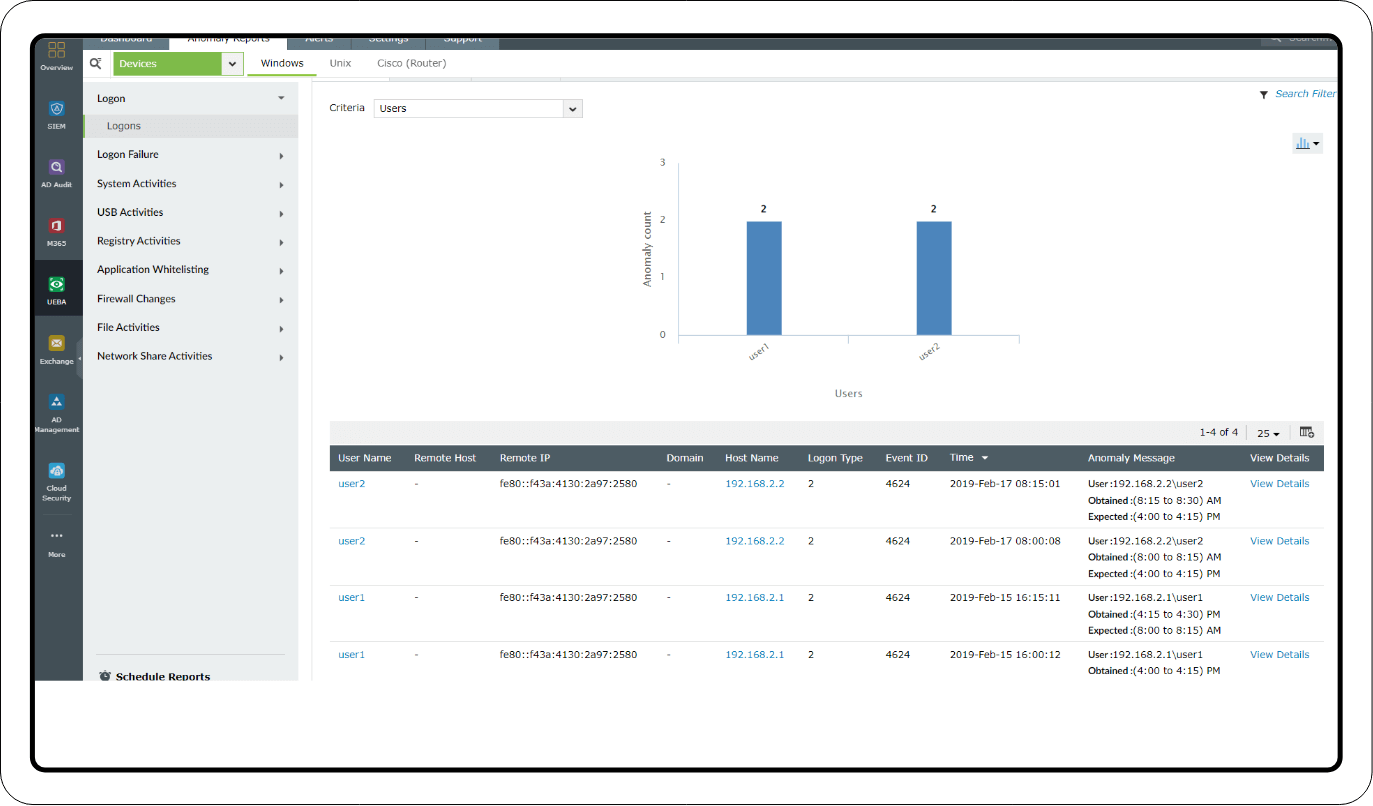

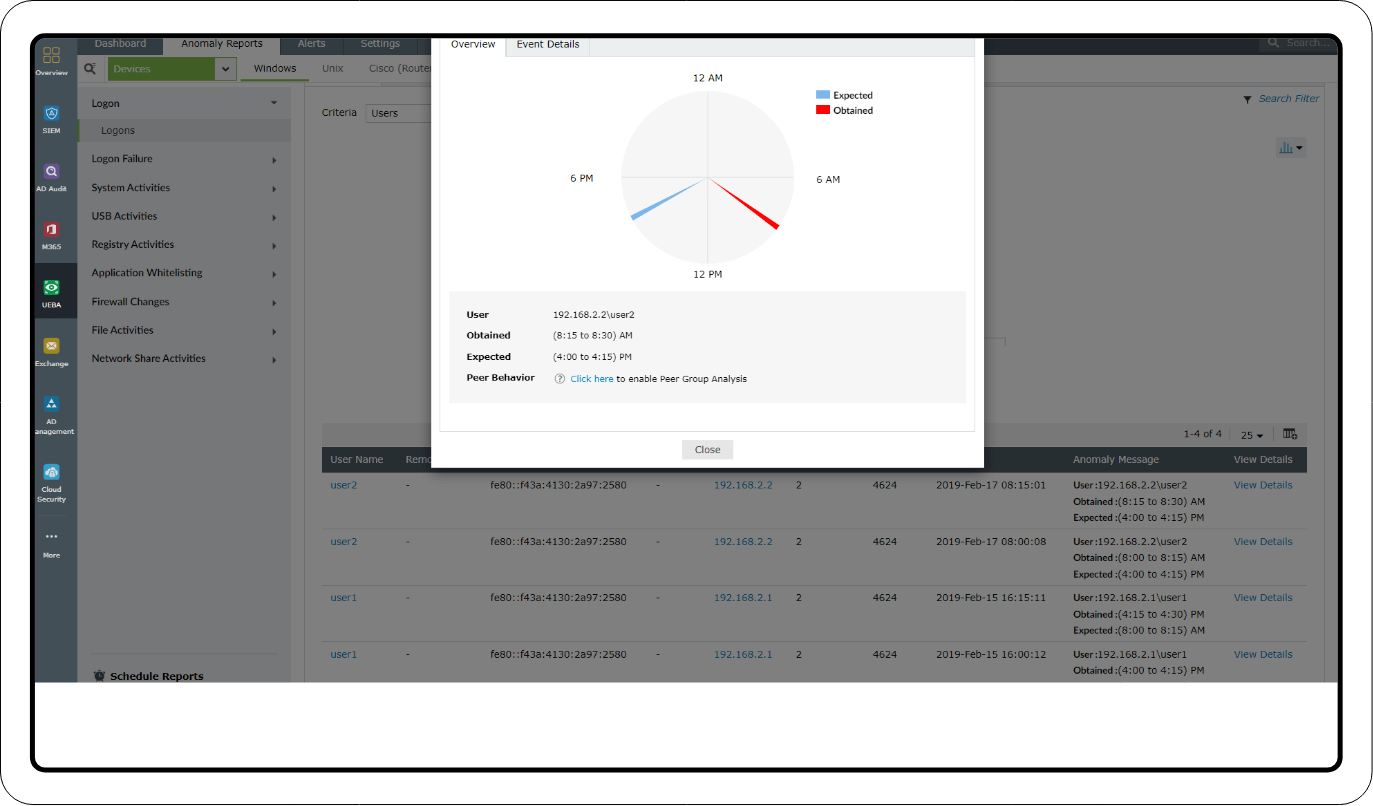

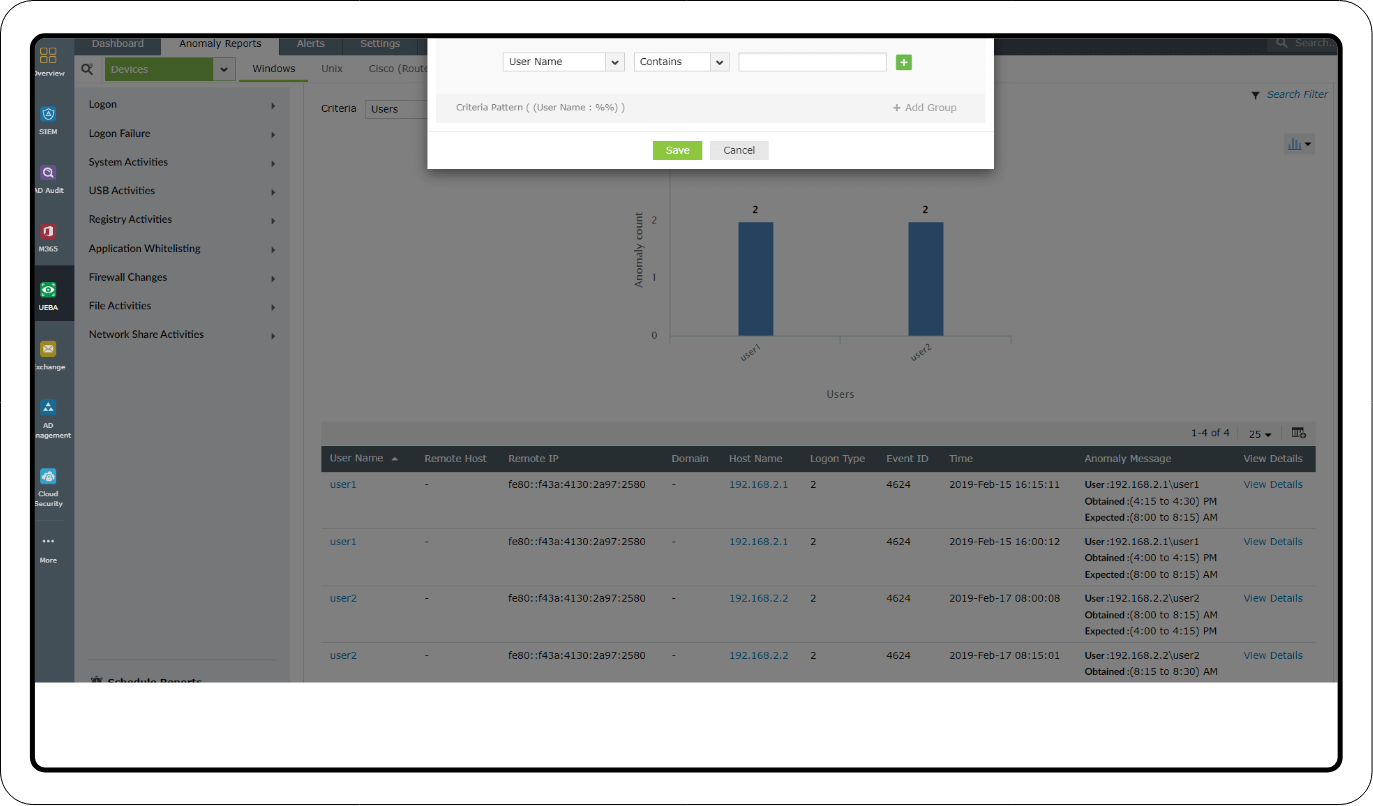

UEBA-rapporter

Övervakning av privilegierad användare: Utred misstänkta inloggningsaktiviteter baserat på avvikelser i tid, antal och mönster med hjälp av rapporterna för inloggning och misslyckade inloggningar. Du kan också lägga till filter för att undersöka aktiviteterna för specifika användarkonton och privilegierade användare.

Mitre ATT&CK®-rapporter

Log360:s Mitre ATT&CK-instrumentpanel erbjuder avancerad hotanalys med uttömmande rapporter för varje ATT&CK-taktik och dess undertekniker. Följande Mitre ATT&CK-rapporter hjälper till att upptäcka Golden Tickets.

1. Rapporter om åtkomst till autentiseringsuppgifter

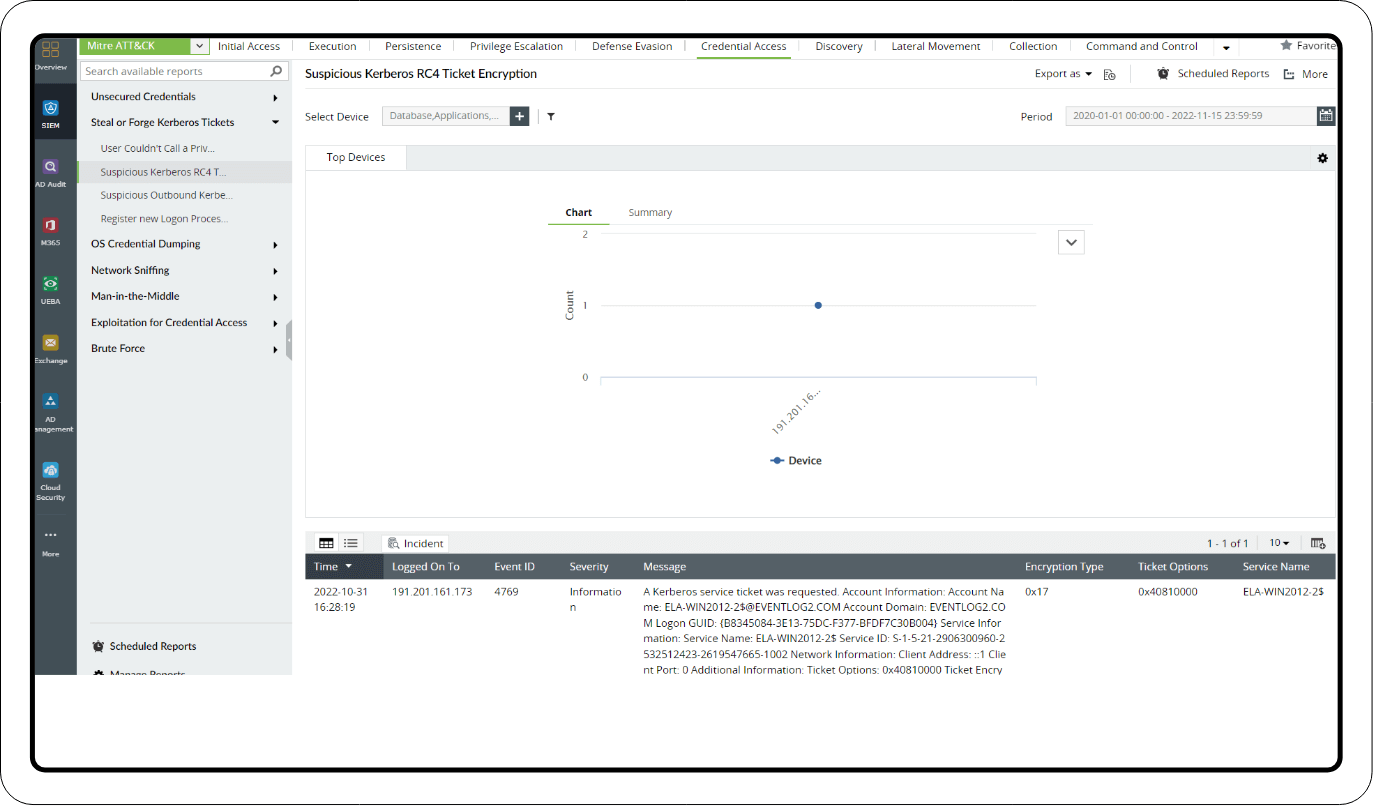

Avsnittet Stjäla eller förfalska Kerberos-biljetter under taktiken Åtkomst till inloggningsuppgifter har viktiga rapporter, som rapporten Misstänkt Kerberos Rc4-biljettkryptering, som upptäcker användningen av svagare kryptering i TGS-begäran.

2. Mimikatz-rapporter

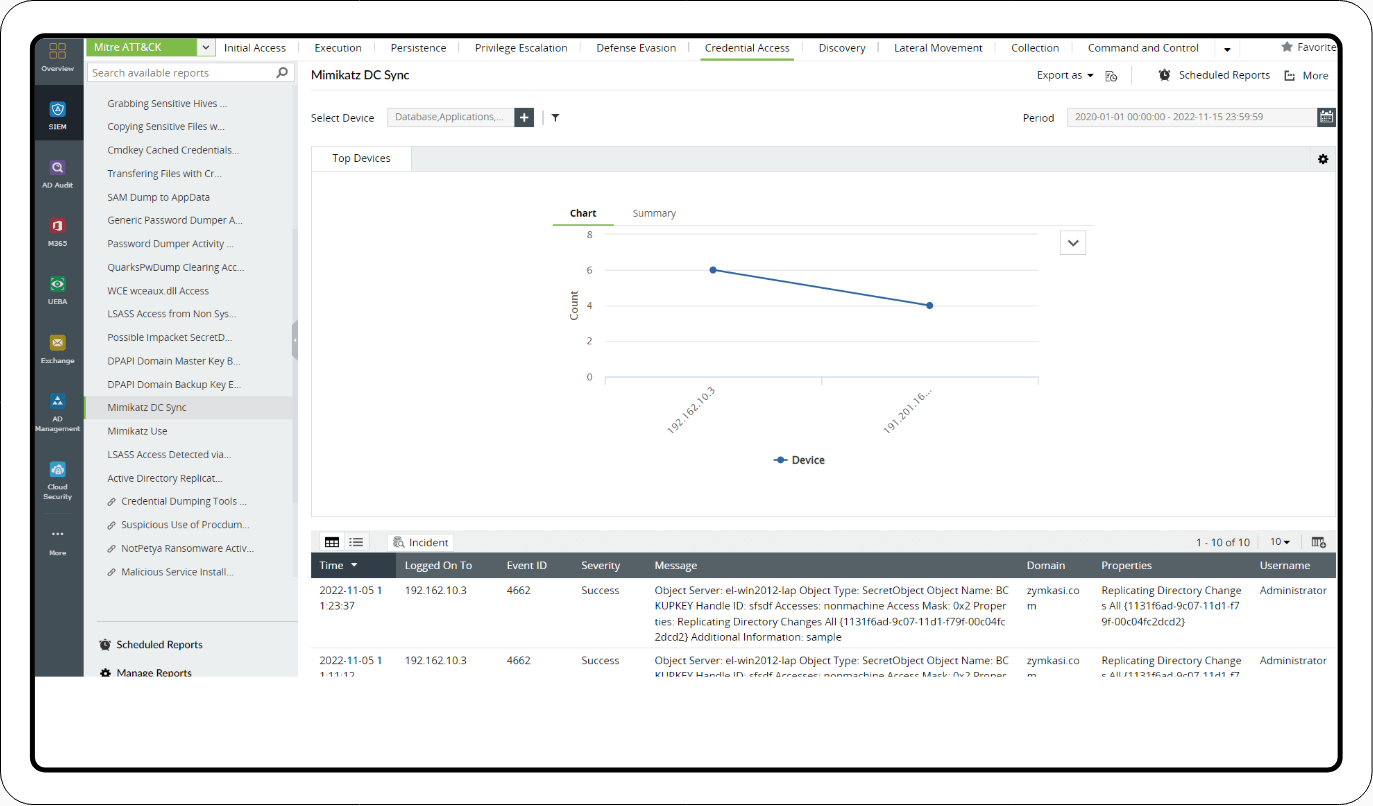

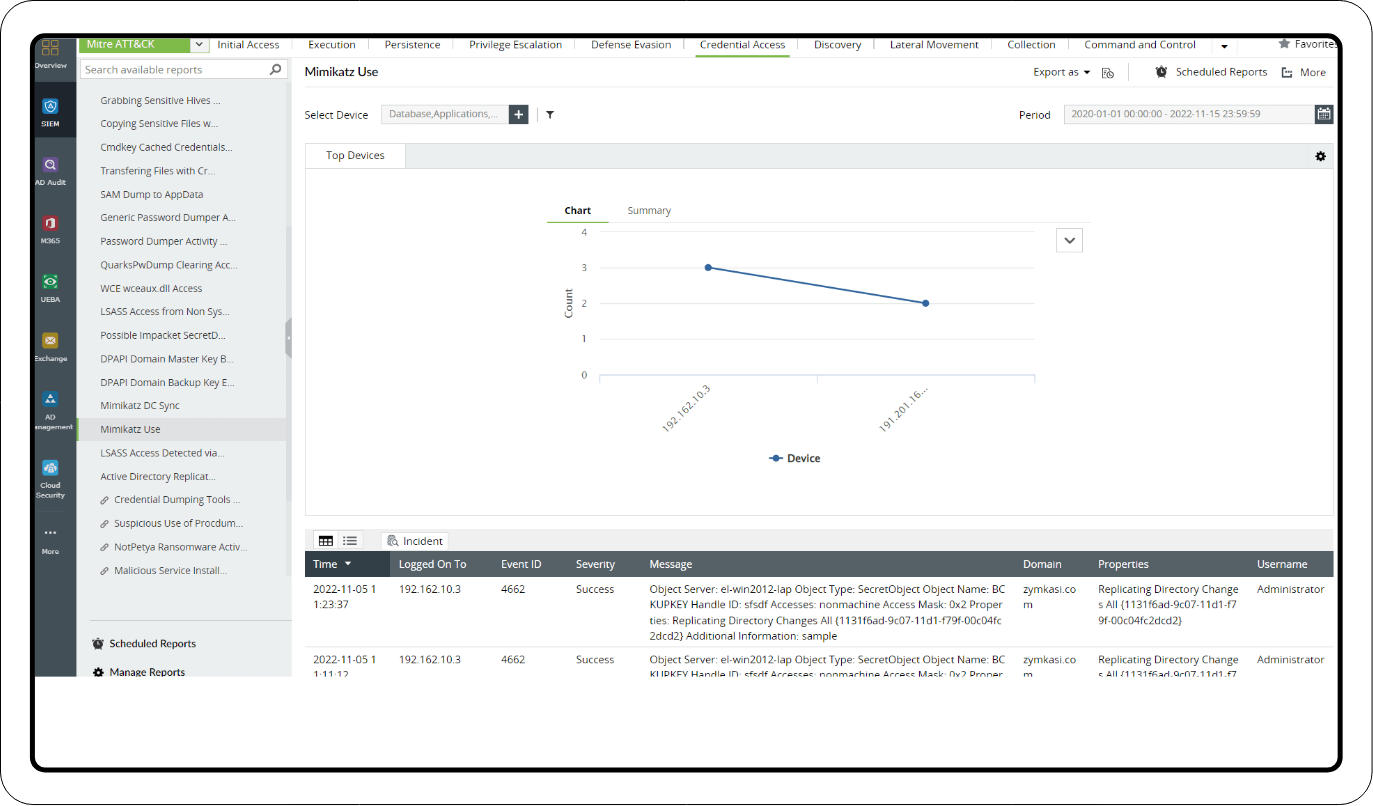

Avsnittet Autentiseringsdumpning innehåller följande rapporter för att upptäcka användning av Mimikatz:

- Mimikatz-kommandorad

- Mimikatz DC Sync

- Mimikatz-användning