Vad är SIEM?

Säkerhetsinformation och händelsehantering (SIEM) är en avancerad cybersäkerhetslösning som är utformad för att centralt samla in och korrelera säkerhetsdata från olika källor inom ditt nätverk. SIEM spelar en avgörande roll när det gäller att skydda mot sofistikerade cyberattacker och säkerställa efterlevnad.

Gartner® introducerade termen SIEM 2005 för att ta itu med behovet av centraliserad säkerhetsövervakning. Idag tillgodoser SIEM-lösningar ett brett spektrum av säkerhetskrav för företag, inklusive avancerad hotdetektering och efterlevnad. De erbjuder också funktioner för operativ hantering såsom incidenthantering, rapportering och instrumentpaneler för säkerhetsanalys.

Varför SIEM?

Säkerhetsansvariga ställs ofta inför utmaningar med att samla in säkerhetsdata från olika applikationer och enheter i nätverket. De saknar ofta heltäckande insyn, vilket är avgörande för att snabbt upptäcka och hantera cyberhot, bedöma effekterna av cyberattacker och proaktivt förbättra nätverkets säkerhetsställning.

Till skillnad från andra säkerhetslösningar som fokuserar på specifika funktioner är SIEM en konfigurerbar säkerhetsplattform som ger en omfattande översikt över både lokala miljöer och molnmiljöer. SIEM-verktyg förbättrar avsevärt säkerhetsöversikten, möjliggör identifiering av hot i realtid och underlättar hanteringen av efterlevnad, vilket stärker nätverkssäkerheten. Genom att integrera artificiell intelligens (AI) automatiserar dessa verktyg åtgärdsprocesser, förutspår motståndarnas nästa steg och minskar arbetsbördan för säkerhetsanalytiker. De ger handlingsbara insikter och gör det möjligt för säkerhetsteam att effektivt motverka fientliga tekniker

”Med ManageEngine Log360 kunde vi upptäcka och åtgärda en maskattack 20 gånger snabbare.”

Så fungerar SIEM

Bild 1: Så fungerar SIEM-lösningar.

Den mest grundläggande funktionen för alla SIEM-verktyg är att samla in säkerhetsdatapunkter, främst loggar och händelser, på en centraliserad plats. Om du väljer en lokal SIEM-lösning kommer dina data att lagras på en server och senare arkiveras på en sekundär lagringsenhet för enkel åtkomst. Om du väljer en molnbaserad SIEM-lösning kommer dina data att lagras i molnet i leverantörens miljö. Centraliserad aggregering av loggdata är en av SIEM-lösningens största styrkor eftersom den ger säkerhetsanalytiker omfattande insyn i nätverket och underlättar forensisk analys i ett senare skede.

Den andra huvudsakliga funktionen hos en SIEM-lösning är att analysera insamlade data och leverera handlingsbara insikter. Denna analys använder olika tekniker, bland annat korrelation, beteendeanalys och trendvisualisering. Korrelation i realtid gör det möjligt för analytiker att koppla samman flera till synes orelaterade händelser för att identifiera mönster för att effektivt identifiera hot, vilket är en kärnfunktion i alla SIEM-verktyg. Beteendeanalys, som ofta drivs av maskininlärning eller AI, hjälper till att fastställa baslinjer för användares och enheters beteenden och aktiviteter för att upptäcka avvikelser, vilket förbättrar träffsäkerheten i upptäckten av hot.. SIEM-verktyg kombinerar vanligtvis statiska detekteringsregler med avvikelsemodeller för att upptäcka hot med hög precision och noggrannhet.

Dessutom stöder SIEM-lösningar kontinuerlig säkerhetsövervakning för ändringshantering och övervakning av användaraktivitet, vilket är viktigt för de flesta efterlevnadskrav. Med funktioner för arkivering av loggdata, forensisk analys och säkerhetsövervakning blir införandet av en SIEM-lösning en avgörande del av varje efterlevnadsresa.

SIEM-funktioner

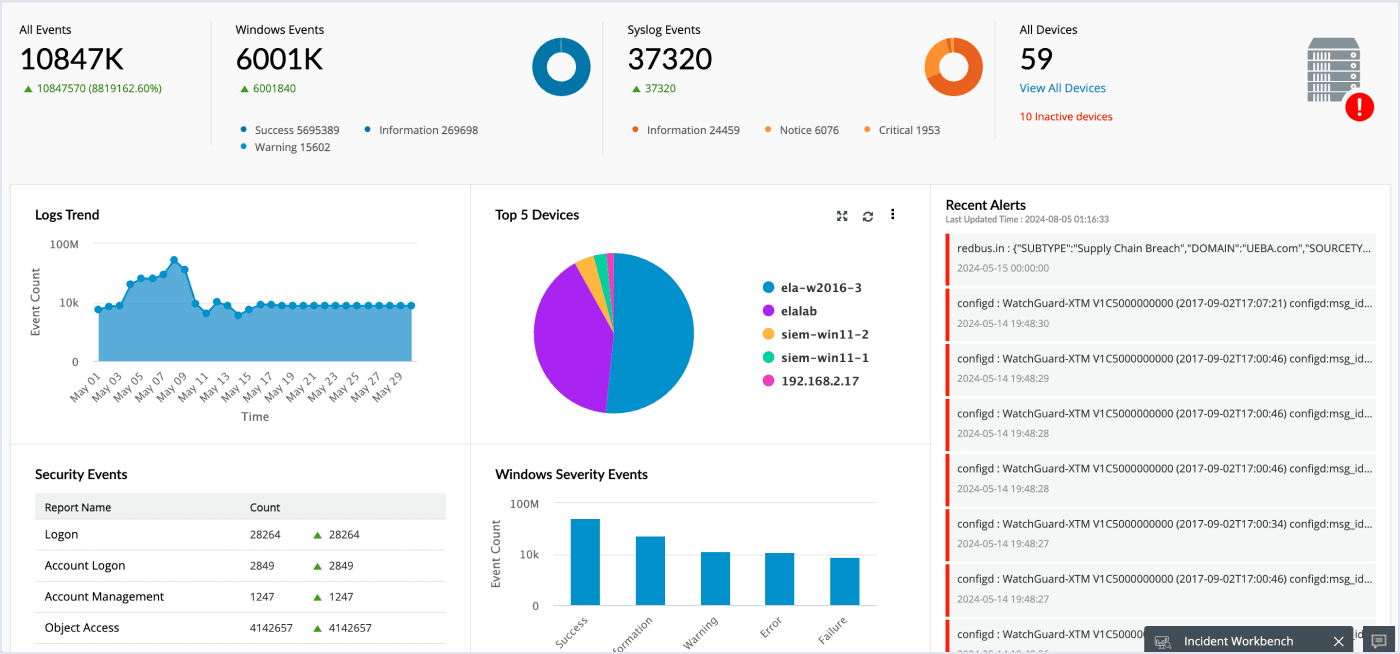

Logghantering

Förmågan att analysera logghändelser och annan data från olika källor är en kärnfunktion hos en SIEM-lösning. Den centraliserade insamlingen och lagringen av säkerhetsdatapunkter möjliggör övervakning i realtid, historisk analys och snabb identifiering av säkerhetsincidenter. Genom att centralisera och korrelera säkerhetsloggar förbättrar SIEM-programvara insynen i nätverksaktiviteter, stöder efterlevnadskrav och underlättar effektiv incidenthantering och forensiska utredningar.

Bild 2: Log360:s instrumentpanel för händelseöversikt.

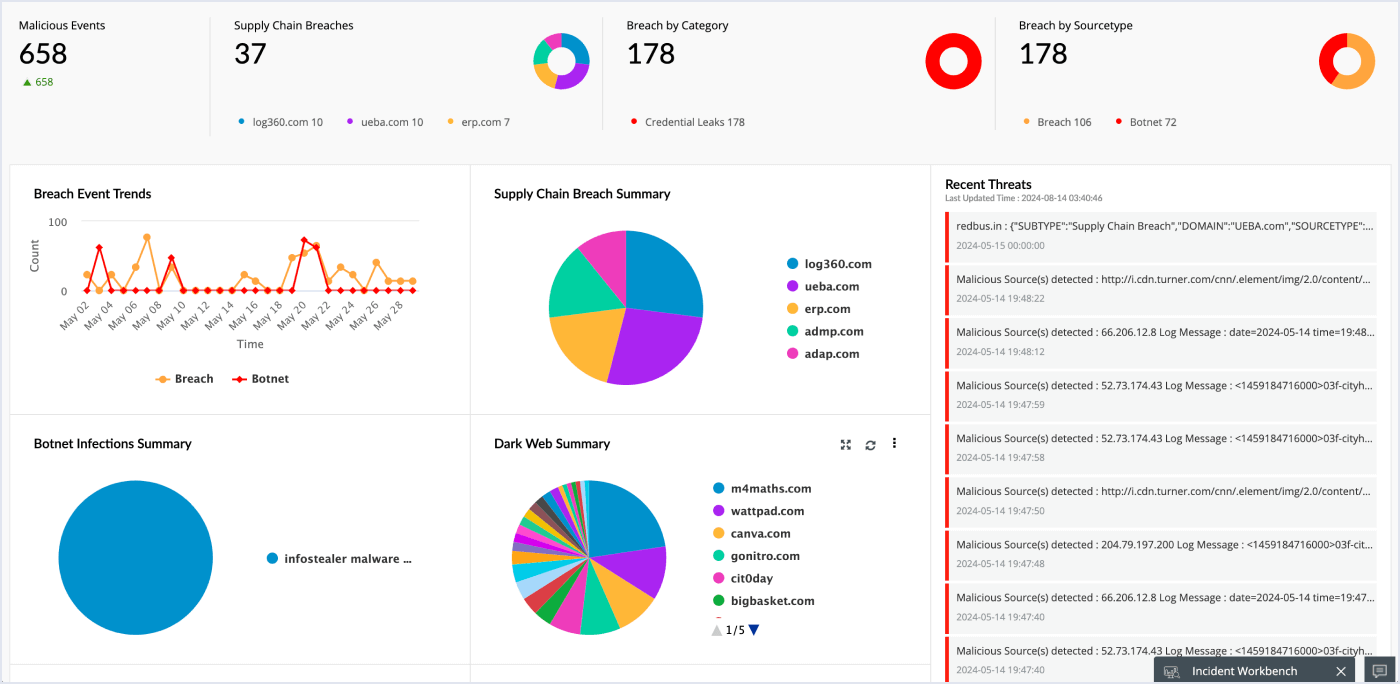

Hotdetektering

Genom att utnyttja avancerad analys, korrelationsregler och maskininlärning kan SIEM-lösningar upptäcka avvikelser, misstänkta aktiviteter, kända attackmönster och säkerhetshot. Ofta anpassar sig även SIEM-leverantörer till hotmodelleringsramverk som MITRE ATT&CK för att på ett effektivt sätt upptäcka de taktiker, tekniker och procedurer som används vid cyberattacker.

Bild 3: Log360:s instrumentpanel för hotanalys.

Är du intresserad av att veta hur SIEM-lösningar hanterar falska positiva resultat?

Falska positiva resultat, alltså varningar om icke-reella hot, är ett stort problem för dagens säkerhetscenter. SIEM-system utvecklas ständigt för att hantera falska positiva resultat inom hotdetektering. Den nya generationens SIEM-verktyg använder flera metoder, bland annat:

Justering och anpassning

Finjustering av SIEM-system efter organisationens specifika miljö och hotbild är det första steget för att minska falska positiva resultat. Detta innebär att korrelationsregler och tröskelvärden justeras för att anpassas till din miljö. SIEM-verktyg fungerar som en anpassad plattform för att underlätta den finjustering och optimering som ett företag behöver.

Maskininlärning och AI

Avancerade SIEM-lösningar använder maskininlärningsalgoritmer för att lära sig av tidigare incidenter och förbättra noggrannheten över tid. Detta hjälper till att skilja legitim aktivitet från faktiska hot. Log360 använder smarta tröskelvärden som drivs av algoritmer för maskininlärning för att förstå ditt nätverks beteende och upptäcka hot med hög noggrannhet utan att du behöver ange specifika tröskelvärden.

Kontextuell analys

SIEM-programvara integrerar kontextuell information såsom användardetaljer, användares riskpoäng, sårbarhetsinformation och tillgångars kritikalitet för att bättre bedöma allvaret i en varning och minska antalet falska positiva resultat. Kolla in Log360:s kontextuella och guidade utredningsfunktion som berikar din varningsinformation.

Feedbackloopar

Säkerhetsanalytiker kan ge feedback på varningar, som SIEM-systemet använder för att förfina sina detekteringsfunktioner. Denna kontinuerliga förbättringsprocess hjälper till att minimera falska positiva resultat.

Säkerhetsorkestrering

SIEM-lösningar integreras ofta med och orkestrerar andra säkerhetsverktyg, såsom lösningar för identifiering och åtgärd på slutpunkt (EDR) och identifiering av systemintrång, för att bekräfta varningar och minska antalet falska positiva resultat.

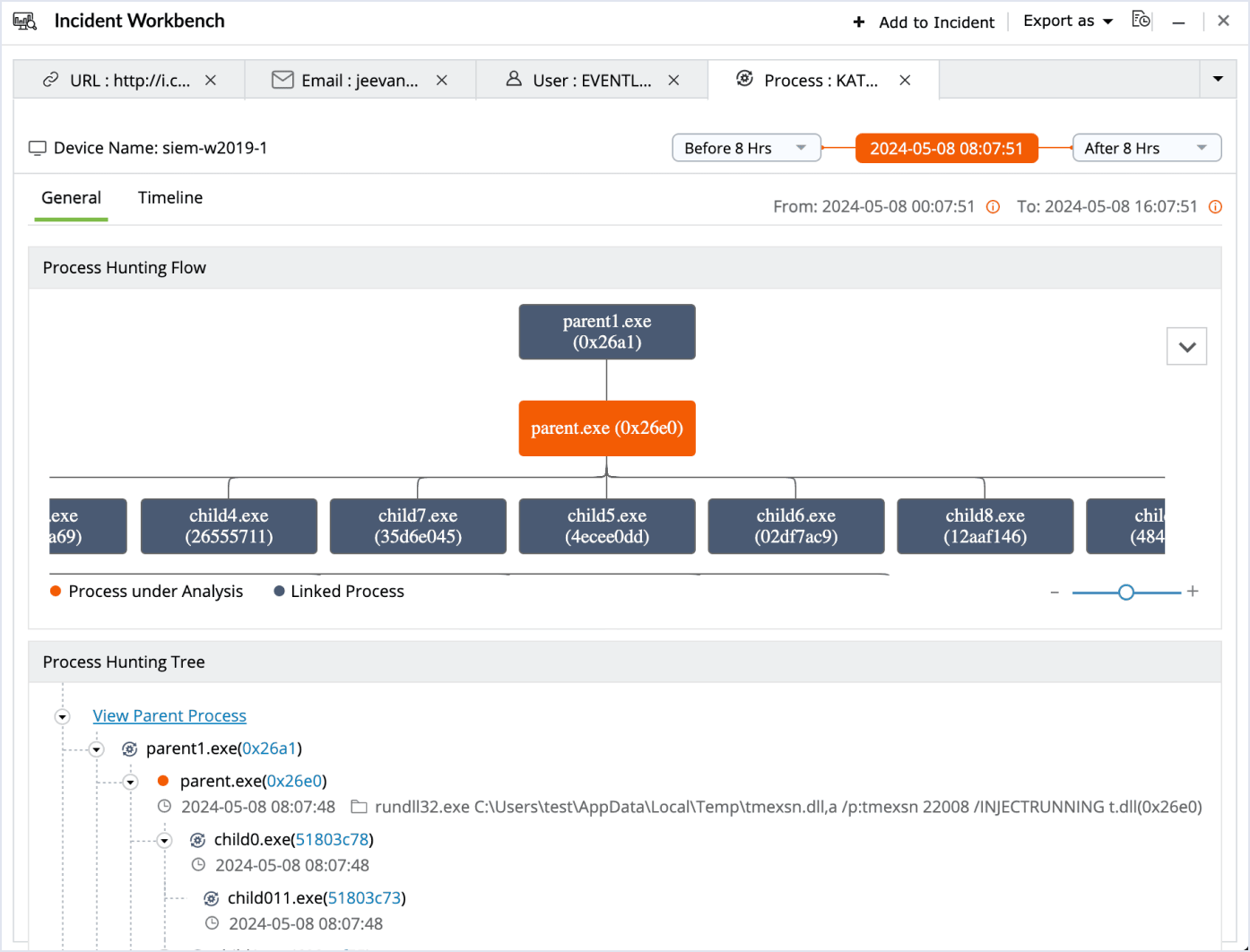

Säkerhetsanalyser för utredning av hot

SIEM-lösningar erbjuder en guidad och kontextuell analysplattform som gör det möjligt för säkerhetsanalytiker att effektivt undersöka en rapporterad incident. De sammanför nätverkstrafik, användarbeteende och extern hotinformation för att förbättra utredningen av hot. SIEM-verktygens säkerhetsanalysfunktion avslöjar dolda hot och attackvektorer för att påskynda incidentresponsen. Den här förmågan är avgörande för att hitta grundorsaken till säkerhetsincidenter, förhindra framtida attacker och visa att man följer branschregler.

Bild 4: Log360:s analys av processjakt och härledning.

Automatiserad hotrespons

Genom att utnyttja dataanalys i realtid och fördefinierade åtgärdsplaner kan SIEM-system snabbt identifiera och begränsa hot, vilket minskar svarstiderna och minimerar potentiella skador. SIEM-lösningar skriptar fördefinierade åtgärder baserade på specifika hotindikatorer eller triggers för att automatiskt begränsa hoten, vilket minskar mänsklig inblandning och responstider. Automatisering av hothantering, från blockering av skadliga IP-adresser och isolering av komprometterade system till blockering av en användares åtkomst, gör att säkerhetsteamen kan fokusera på strategiska initiativ och samtidigt säkerställa en snabb och effektiv incidenthantering. SIEM-lösningar använder sina integrationer och sin orkestrering för att uppnå effektiv arbetsflödeshantering mellan olika verktyg och plattformar.

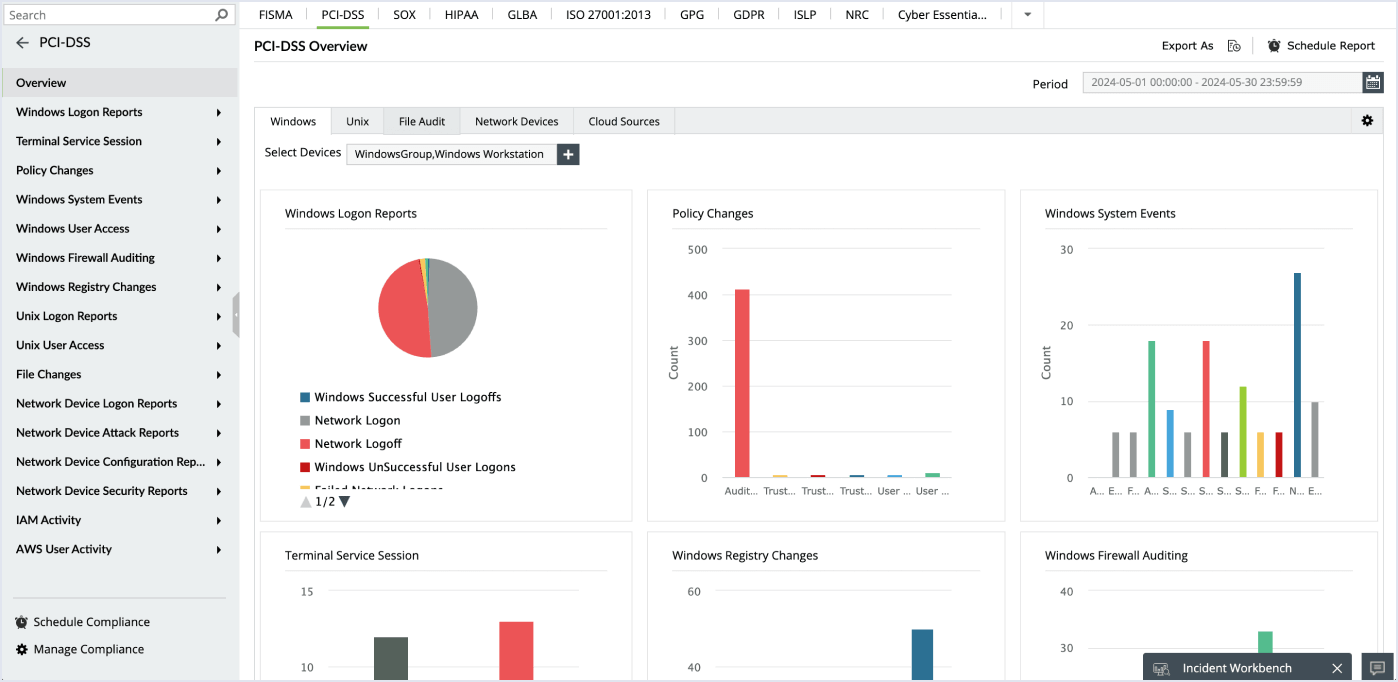

Efterlevnadshantering

Genom att centralisera säkerhetsdata och automatisera rapporteringen effektiviserar och förenklar SIEM-lösningar processen för att visa att man följer branschregler som GDPR, PCI DSS och HIPAA. Med robust spårning, övervakning i realtid, fördefinierade granskningsrapporter och varningar vid överträdelser kan organisationer proaktivt identifiera brister i efterlevnaden och effektivt minska risker. Dessutom utvärderar nya generationens SIEM-lösningar kontinuerligt nätverksmiljön mot branschstandarder och krav för att identifiera risker och brister i efterlevnaden, samt ge en övergripande bild av organisationens riskbild.

Bild 5: Log360:s instrumentpanel för händelseöversikt.

Viktiga användningsfall för SIEM i moderna säkerhetsinsatser

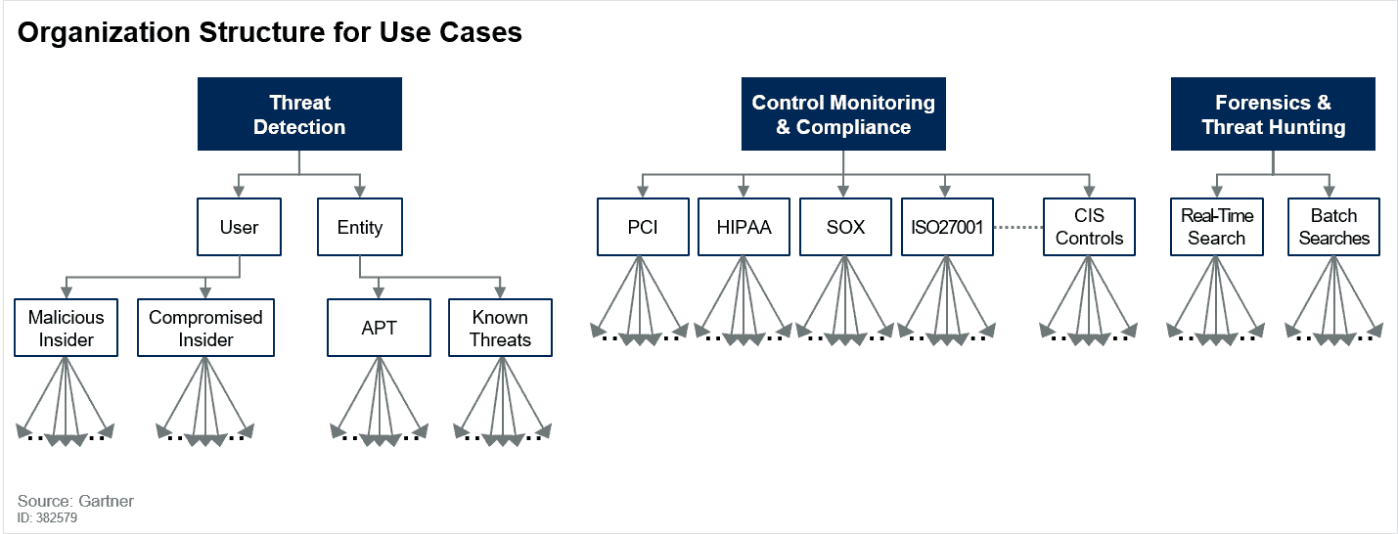

Företagens säkerhetsverksamheter anpassar sina säkerhetsanvändningsfall utifrån faktorer som organisationens storlek, verksamhetens art, säkerhetsmognad och bransch. Gartner rekommenderar upprätthåller en välstrukturerad och kontinuerligt förbättrad uppsättning säkerhetsanvändningsfall för att säkerställa att de förblir värdefulla och relevanta för säkerhetsverksamheten, snarare än att bli föråldrade dokument. Att formulera starka säkerhetsanvändningsfall driver implementeringen av SIEM-lösningar.

SIEM-lösningar, som fungerar som navet för säkerhetsdata, är bland de mest effektiva verktygen för att implementera ett brett spektrum av säkerhetsanvändningsfall. Deras orkestrerings- och integrationsfunktioner gör dem särskilt värdefulla för hotdetektering, hantering av efterlevnad och kontinuerlig övervakning.

Enligt Gartner kan säkerhetsanvändningsfall i stora drag klassificeras enligt nedanstående figur.

SIEM-lösningar hjälper dig att uppfylla alla tre kategorierna av dessa användningsfall - hotdetektering, efterlevnad och kontinuerlig övervakning samt forensisk undersökning och jakt på hot.

De viktigaste användningsfallen för SIEM implementera

SIEM för hotdetektering

Upptäckt av skadliga insiderhot

Upptäck misstänkta insideraktiviteter, t.ex. ovanlig åtkomst till en kritisk resurs, försök till dataexfiltrering eller onormala inloggningar, med hjälp av SIEM-systemens beteendeanalysfunktion. Integrera ett system för hantering av användarrisker med beteendeanalys för att upptäcka långsamma och ihållande insiderattacker, kontokomprometteringar med mera.

Upptäckt av komprometterad användare

Identifiera läckta inloggningsuppgifter eller ovanlig användning av ett användarkonto för att upptäcka kontokomprometteringar. Finjustera dina SIEM-detekteringsregler för att övervaka indikatorer på attack, såsom inloggningar från ovanliga platser eller vid ovanliga tidpunkter, eller flera inloggningar under en kort tidsperiod från olika geografiska platser. Detta kan hjälpa dig att upptäcka komprometterade användarkonton.

ManageEngines SIEM-lösning, Log360, inkluderar övervakning av dark web för att upptäcka läckta inloggningsuppgifter och annan användarinformation på dark web. Bli varnad om läckor på dark web och automatisera proaktiva åtgärder, såsom återställning av inloggningsuppgifter eller kontolåsningar, innan angripare hinner utnyttja dem för att ta över dina användarkonton.

Upptäckt av avancerat långvarigt hot

Upptäck avancerade och komplexa hot, såsom lateral förflyttning, eskalering av privilegier, dataexfiltration eller åtkomst till inloggningsuppgifter, med hjälp av korrelationsregler och maskininlärningsbaserad upptäckt av avvikelser. Att mappa regler mot MITRE ATT&CK:s hotmodellramverks taktiker och tekniker hjälper dig att bedöma vilken täckning för hot som du får ut av SIEM-implementeringen.

Upptäckt av kända hot

Leta efter SIEM-lösningar som har inbyggd integration med hotinformationsplattformar för att förbättra deras kapacitet att upptäcka kända hot. SIEM-verktyg har ofta ett eget omfattande hotregister för att upptäcka skadliga IP-adresser, webbadresser, domäner och komprometteringsindikatorer. De erbjuder även handlingsplaner för att upptäcka och omedelbart åtgärda kända hot.

SIEM för kontroller och efterlevnadsövervakning

Kärnan i kontroller och efterlevnadsövervakning är aggregering av data och kunna generera granskningsrapporter baserat på dessa. SIEM-system spelar en avgörande roll i detta genom att tillhandahålla realtidsöversikt över säkerhetshändelser, generera efterlevnadsrapporter för regelverk som PCI DSS, HIPAA, GDPR, SOX och FISMA samt säkerställa dataskydd redan i designfasen.

För att underlätta effektiv övervakning av användaraktivitet spårar SIEM-lösningar dessutom ändringar i användaruppgifter och åtkomstmönster för att upptäcka obehöriga ändringar och säkerställa efterlevnad av interna riktlinjer. SIEM-lösningar samlar in och granskar system- och säkerhetsloggar, vilket gör det enklare att generera detaljerade efterlevnadsrapporter och genomföra forensiska analyser vid säkerhetsintrång.

SIEM för forensisk analys och jakt på hot

SIEM-system förbättrar forensisk analys och jakt på hot inom säkerhetsverksamheten genom sina sök- och korrelationsfunktioner. De möjliggör batchsökningar i historiska loggdata, vilket hjälper säkerhetsteam att undersöka tidigare incidenter och identifiera mönster eller trender. Genom att utnyttja historisk korrelation och sökfunktionalitet avslöjar SIEM-programvara långsiktiga trender och mönster som är avgörande för effektiv forensisk analys. Dessutom underlättar SIEM-programvarans säkerhetsanalysfunktioner – inklusive automatiserade tidslinjer för incidenter, visualisering av processhärledning, visualisering av attackvägar och kontextuell användarmappning – en heltäckande analys av säkerhetshändelser och effektiv jakt på hot.

SIEM:s roll inom cybersäkerhet

SIEM fungerar som en omfattande säkerhetsplattform snarare än en enskild lösning med specifika funktioner. Sedan det först introducerades av Gartner 2005 har SIEM utvecklats avsevärt och kontinuerligt anpassat sig till marknadens föränderliga behov och krav.

Från att ursprungligen ha varit ett enkelt verktyg för logghantering och efterlevnad har SIEM utvecklats till en nästa generations teknik. De viktigaste skillnaderna mellan SIEM och andra tekniker, särskilt lösningar för upptäckt av och respons på hot som EDR, nätverksdetektering och respons (NDR) samt utökad identifiering och åtgärd (XDR), är följande:

Holistiskt tillvägagångssätt

SIEM omfattar datainsamling och analys och fungerar oberoende av andra leverantörer som ofta är beroende av ytterligare teknologier för att fungera effektivt.

Hög anpassningsbarhet

Ingen enskild lösning kan tillgodose de olika säkerhetsbehov som finns i olika branscher. För att säkerställa optimal säkerhet är det viktigt att anpassa och finjustera säkerhetslösningen efter företagets specifika behov. SIEM-plattformar är mycket anpassningsbara.

Integration

SIEM-lösningar fungerar som en säkerhetshubb och samlar in data från alla delar av nätverket. De är mycket skalbara och flexibla, särskilt i och med övergången till molnbaserade lösningar. Molnbaserade SIEM-lösningar, med omfattande integration och snabba analystjänster, kan ge företag insikter i rätt tid.

Hur SIEM skiljer sig från andra säkerhetsverktyg

SIEM-lösningar jämförs ofta med andra framväxande säkerhetsverktyg, såsom säkerhetsorkestrering, automatisering och respons (SOAR) samt XDR. Företagen har ofta svårt att veta vilket verktyg de ska välja och för vilka specifika behov. Tabellen nedan illustrerar de grundläggande skillnaderna mellan logghantering, SOAR-, XDR- och SIEM-lösningar. För att välja en lämplig säkerhetslösning rekommenderar vi att du granskar dina säkerhetsbehov, överväger användningsområdena för vilka du behöver ett säkerhetsverktyg, utvärderar implementationsmetoder och fastställer vilka resurser du planerar att investera.

| Funktion | Logghantering | SOAR | XDR | SIEM |

|---|---|---|---|---|

| Huvudfunktion | Samla in, lagra och söka i loggar | Organisera säkerhetsarbetsflöden och automatisera åtgärder | Enhetlig detektering och åtgärder över flera säkerhetslager | Samla in, korrelera och analysera säkerhetshändelser |

| Område | Företagsövergripande | Företagsövergripande | Utökat till slutpunkter, nätverk, servrar och molnbaserade arbetsbelastningar | Företagsövergripande |

| Datafokus | Alla loggar (säkerhetsrelaterade och icke-säkerhetsrelaterade) | Säkerhetsincidenter och arbetsflöden | Säkerhetstelemetri från flera källor | Säkerhetshändelser |

| Typiska användningsfall | Loggkvarhållning, loggsökning och efterlevnadsrapportering | Automatiserad incidentrespons, handlingsplaner, jakt på hot och orkestrering | Avancerad hotdetektering, incidentrespons och jakt på hot | Hotdetektering, incidenthantering, efterlevnad och säkerhetsövervakning |

| Användargränssnitt | Centraliserad instrumentpanel | Centraliserad instrumentpanel | Centraliserad instrumentpanel | Enhetlig vy över flera verktyg |

SIEM jämfört med SOAR: Vad är skillnaden?

Fördelar med SIEM för företag och småföretag

SIEM för säkerhetsteam

SIEM ger säkerhetsteamen insyn i nätverksaktiviteter i realtid, vilket möjliggör snabb upptäckt av och åtgärder på hot. Genom att korrelera stora mängder data hjälper SIEM-lösningar till att identifiera avvikelser, misstänkta aktiviteter och potentiella attacker. Denna förbättrade situationsmedvetenhet gör det möjligt för säkerhetsteam att prioritera incidenter, minska responstider och stärka den övergripande säkerhetspositionen.

SIEM för IT-drift

SIEM ger IT-driftsteam värdefulla insikter i systemens prestanda och hälsa. Genom att övervaka loggar från olika IT-komponenter kan team identifiera potentiella problem, optimera resursanvändning och säkerställa tjänsternas tillgänglighet. SIEM-lösningar hjälper även till med kapacitetsplanering, felsökning och efterlevnadsrapportering, vilket effektiviserar IT-driften.

SIEM för företagsledare

SIEM ger företagsledare en omfattande översikt över organisationens säkerhetsställning och risklandskap. Genom att kvantifiera säkerhetsrisker och visa efterlevnad av branschregler hjälper SIEM till att skydda företagets anseende och resultat. Dessutom kan SIEM bidra till att optimera IT-investeringar genom att identifiera förbättringsområden och visa på värdet av säkerhetsinitiativ.

Är du intresserad av att implementera en SIEM-lösning?

Funderar du på att implementera en SIEM-lösning? Här är några snabba steg du bör överväga.

Checklista före implementering:

1. Formulera användningsfall för säkerhet

Dokumentera och underhålla de säkerhetsanvändningsfall för vilka du överväger att distribuera en SIEM-lösning. Detta hjälper dig att välja rätt distributionsmetod för SIEM-lösningen och finjustera dess funktioner för att möta dina behov.

2. Fastställ resurser

Utvärdera och fastställ vilka resurser du är beredd att investera i att implementera och underhålla en SIEM-lösning. Detta inkluderar både hårdvarukostnader och ersättning till de analytiker som kommer att använda SIEM-lösningen. Om du har ett litet säkerhetsteam och en begränsad budget för hårdvarukostnader, välj en molnbaserad SIEM-lösning eftersom de är lättare att underhålla och inte kräver någon initial investering i hårdvara.

3. Välj implementeringsmetod

SIEM-lösningar erbjuder olika implementeringsalternativ, inklusive lokal installation på plats, molnbaserade SIEM-lösningar och hanterade SIEM-lösningar. Beroende på tillgängliga resurser och din organisations beredskap för säkerhet, välj den implementeringsmetod som passar dig bäst.

Checklista för implementering:

4. Hämta in rätt data

Oavsett om det gäller efterlevnadsövervakning eller hotdetektering fungerar din SIEM-lösning bäst när du konfigurerar rätt datakällor och matar in rätt data i systemet. De flesta falska positiva resultat i SIEM beror på bristfälliga metoder för datainsamling. Samarbeta med din SIEM-leverantör eller hanterade tjänstleverantör för att få insyn i din miljö och konfigurera data på rätt sätt.

5. Konfigurera detekteringsregler

Beroende på de användningsområden du har valt, testa och konfigurera korrelations- och avvikelseregler. Kom ihåg att optimera reglerna regelbundet eftersom din miljö hela tiden förändras.

6. Inställning av användaråtkomst

Ställ in användarkonton och rollbaserad åtkomst till din SIEM-lösning baserat på dina definierade åtkomstkontrollprinciper.

7. Utbildning av användare

Ge kontinuerlig utbildning till användare av SIEM-lösningen för att säkerställa optimal användning och för att säkerställa att de behärskar verktyget.

Underhåll efter implementering

8. Kontinuerlig övervakning

Övervaka kontinuerligt SIEM-lösningens prestanda och jämför den med dina mål. Säkerställ att din SIEM-lösning samlar in och bearbetar data som förväntat.

9. Hantering av varningar

Granska och agera på varningar som genereras av din SIEM-programvara. Upprätta en rutin för att hantera varningar baserat på kritikalitet eller affärsområde för att omedelbart kunna åtgärda problem.

10. Prestandaoptimering

Kontrollera regelbundet hur effektiva detekteringsreglerna är och fortsätt optimera dem för att minska antalet falska positiva resultat och förbättra träffsäkerheten och precisionen i detekteringen.

AI i SIEM: Övervinna utmaningar

Leverantörer integrerar AI i sina SIEM-system för att förbättra hotdetektering, prediktiv analys och automatiserade åtgärder. AI-drivna SIEM-lösningar hanterar de nuvarande utmaningarna med SIEM-implementering, inklusive generering av falska positiva resultat, förlängda responstider och brist på proaktivt säkerhetsarbete. Med AI-funktioner kan SIEM-lösningar:

- Förbättra träffsäkerheten genom att minska antalet falska positiva resultat med hjälp av smarta tröskelvärden.

- Förbättra säkerhetsanalyser med förutsägelser, vilket möjliggör proaktiva säkerhetsstrategier.

- Påskynda incidentresponsen genom att samla in säkerhetstelemetri och göra konsekvensanalyser baserade på kritikalitet, samt föreslå åtgärder för att neutralisera hot.

Förbättra träffsäkerheten genom att minska antalet falska positiva resultat med hjälp av smarta tröskelvärden. Förbättra säkerhetsanalyser med förutsägelser, vilket möjliggör proaktiva säkerhetsstrategier. Påskynda incidentresponsen genom att samla in säkerhetstelemetri och göra konsekvensanalyser baserade på kritikalitet, samt föreslå åtgärder för att neutralisera hot.

Kontakta ManageEngines SIEM-experter

Kontakta våra experter för en smidig utvärdering och onboarding av SIEM. Få stöd för att enkelt hantera vanliga utmaningar som överbelastning av data, falska positiva resultat och kompetensbrister.

- Vad är SIEM?

- Varför SIEM?

- Så fungerar SIEM

- SIEM-funktioner

- Vad händer härnäst?

- Viktiga användningsfall för SIEM i moderna säkerhetsinsatser

- De viktigaste användningsfallen för SIEM implementera

- SIEM:s roll inom cybersäkerhet

- Hur SIEM skiljer sig från andra säkerhetsverktyg

- Fördelar med SIEM för företag och småföretag

- Är du intresserad av att implementera en SIEM-lösning?

- AI i SIEM: Övervinna utmaningar

- Stöd vid implementering av SIEM