Upplev Log360s arbetsyta

för 3-vägs hotutredning

Designad för att uppnå effektivare och snabbare hotanalys och lösning

Att hantera nätverkssäkerhet för företag innebär en cyklisk process med övervakning av incidenter, upptäcka, verifiera fall av hot, åtgärda och proaktivt jaga hot. Bland dessa är proaktiv hotjakt och verifiering av hotfall tidskrävande, manuella processer som kräver omfattande utredningar.

Log360:s Incident Workbench tillhandahåller en avancerad analytisk konsol som:

- Minskar avsevärt den tid som krävs för att sammanställa viktig information för verkningsfulla utredningar.

- Förbättrar utredningsprocessen med ML-drivna kontextuella data.

Utforska vad funktionen har att erbjuda:

Enhetlig analys av centrala digitala artefakter

Incident Workbench är undersökningskomponenten i Log360:s motor för hotdetektering, utredning och respons (TDIR), Vigil IQ. Den gör det möjligt att lägga till, jämföra och analysera centrala digitala enheter som användare, enheter och processer.

- Utredningsassistenten: Incident Workbench kan öppnas var som helst i Log360:s SIEM-konsol medan du navigerar genom olika instrumentpaneler som Rapporter, Loggsökning, Efterlevnad, Korrelation och andra.

- Förenklad åtkomst: Den erbjuder samma flexibilitet som i en enkel pek-och-granska-mekanism för att välja valfri enhet och fördjupa utredningen med ytterligare analytisk data.

Avancerade integrationer

Förutom att förena analyser erbjuder hotutredningsverktyget även utökad analytisk data genom följande integrationer:

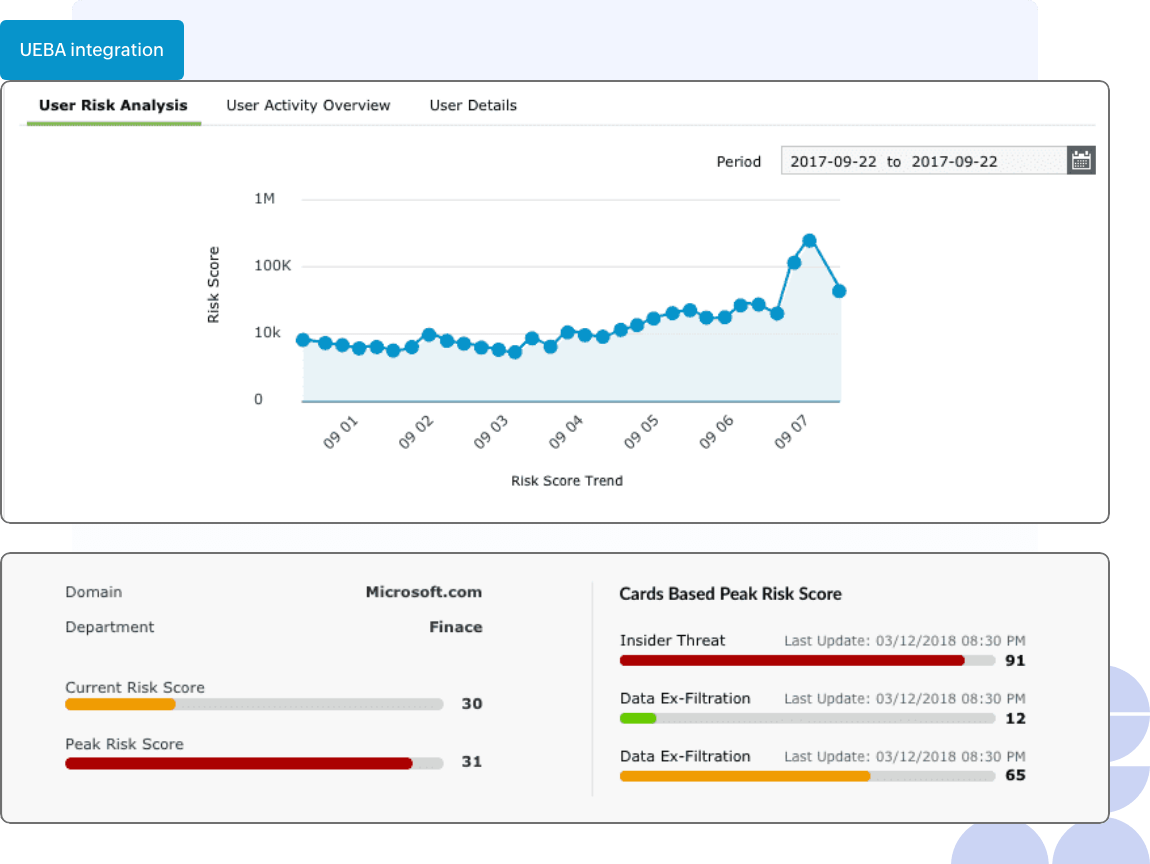

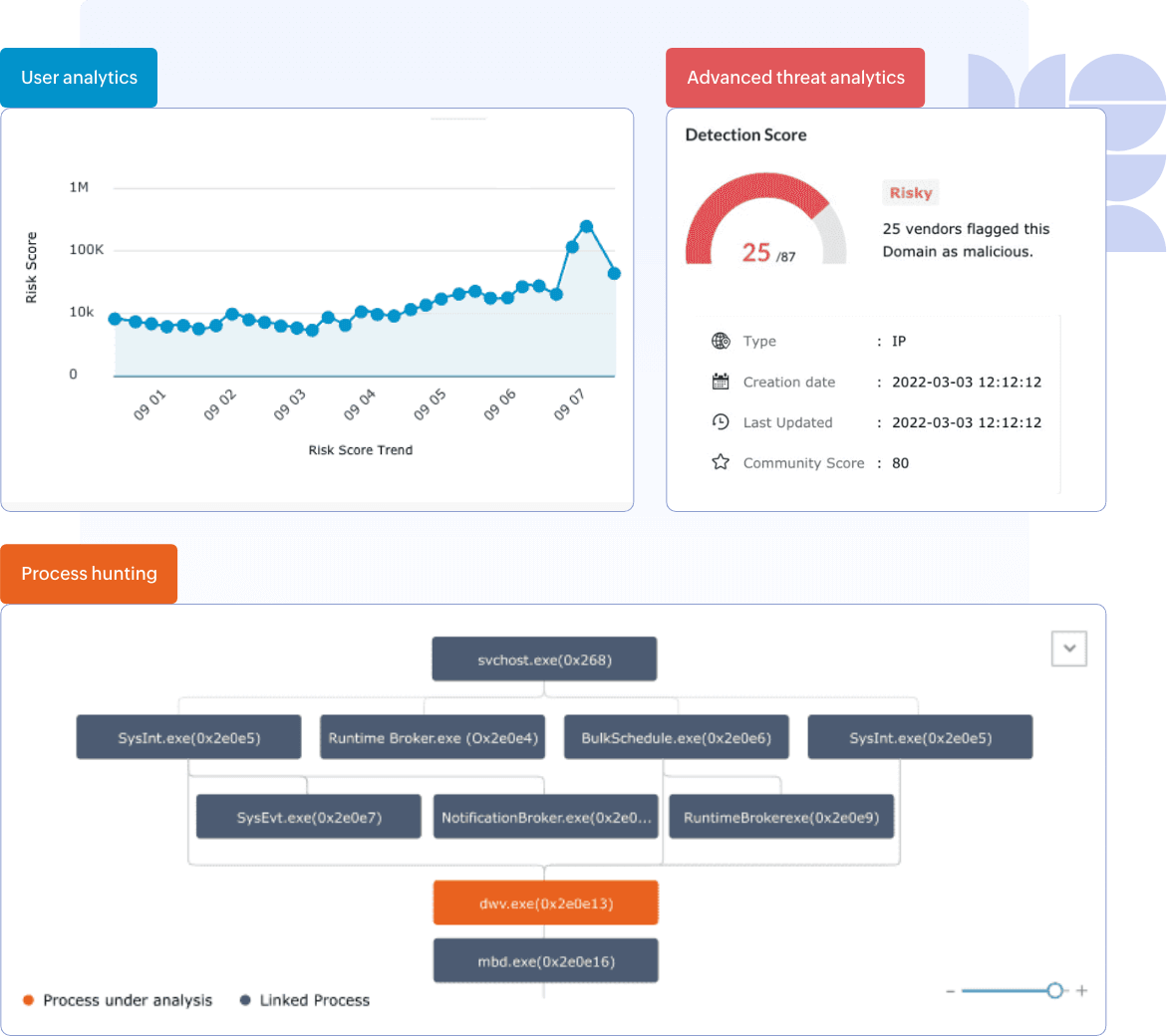

- Ml-baseradIntegration via användaranalys: UEBA från Log360-sviten

Integrerade UEBA-data ger en översikt över användaraktivitet för vald period, beteenderiskanalys och trend för riskpoäng.

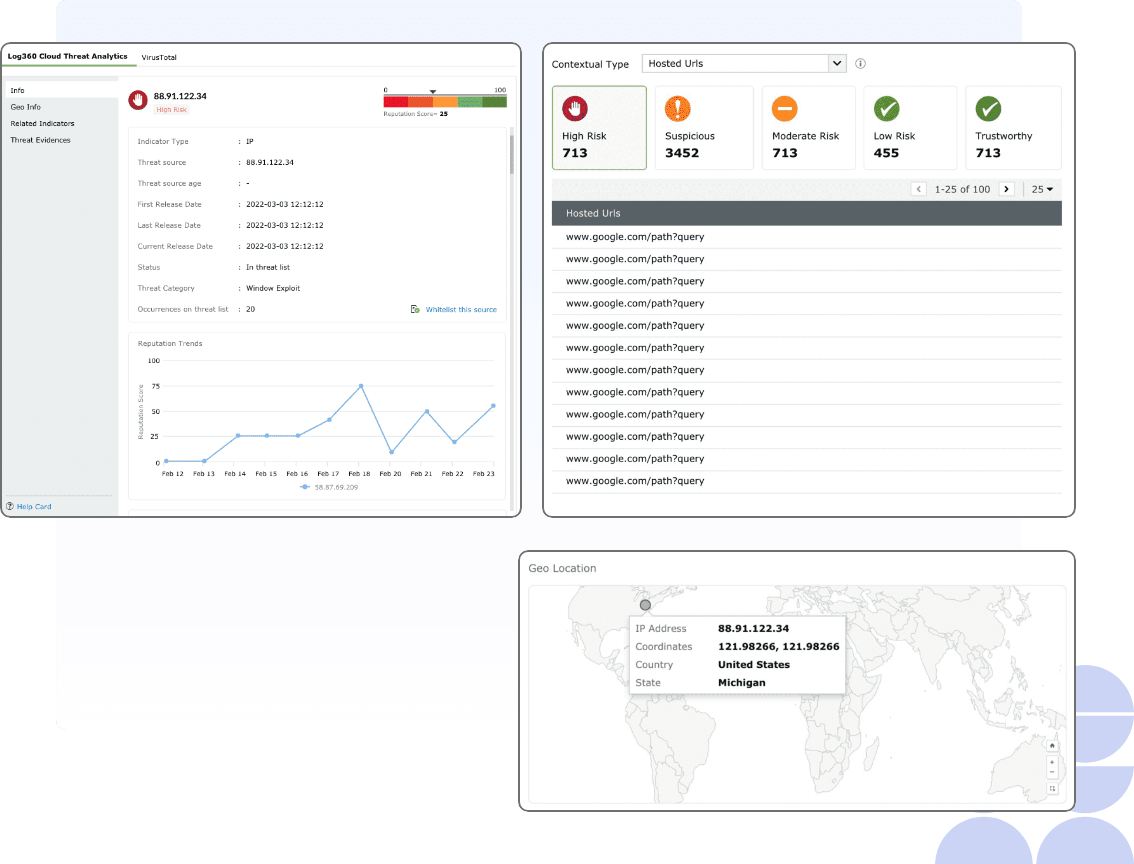

- Avancerad hotinformationIntegration: VirusTotal, ett tredjepartsverktyg

Analysera IP-adresser med Log360\:s avancerade hotanalysintegrationer (ATA), inklusive VirusTotal – en av de största aktiva hotkällorna som erbjuder domänriskpoäng sammanställda från flera säkerhetsleverantörer, Whois-information om hotkällan samt tillhörande filer.

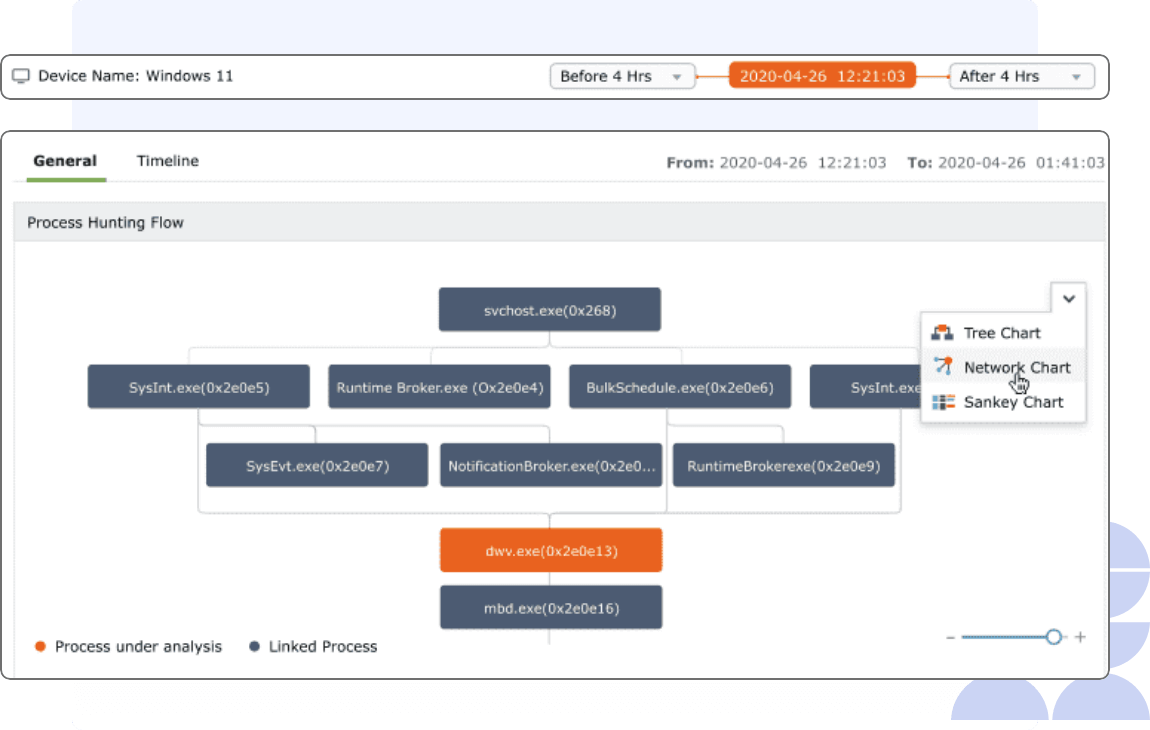

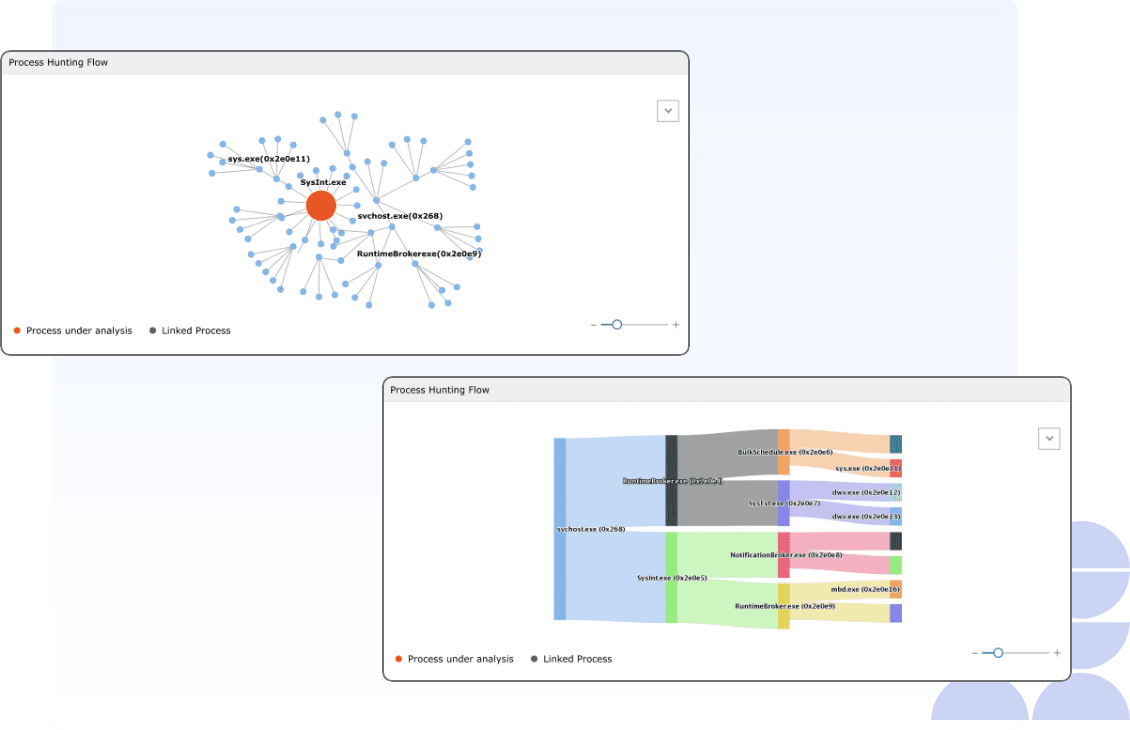

Processjakt

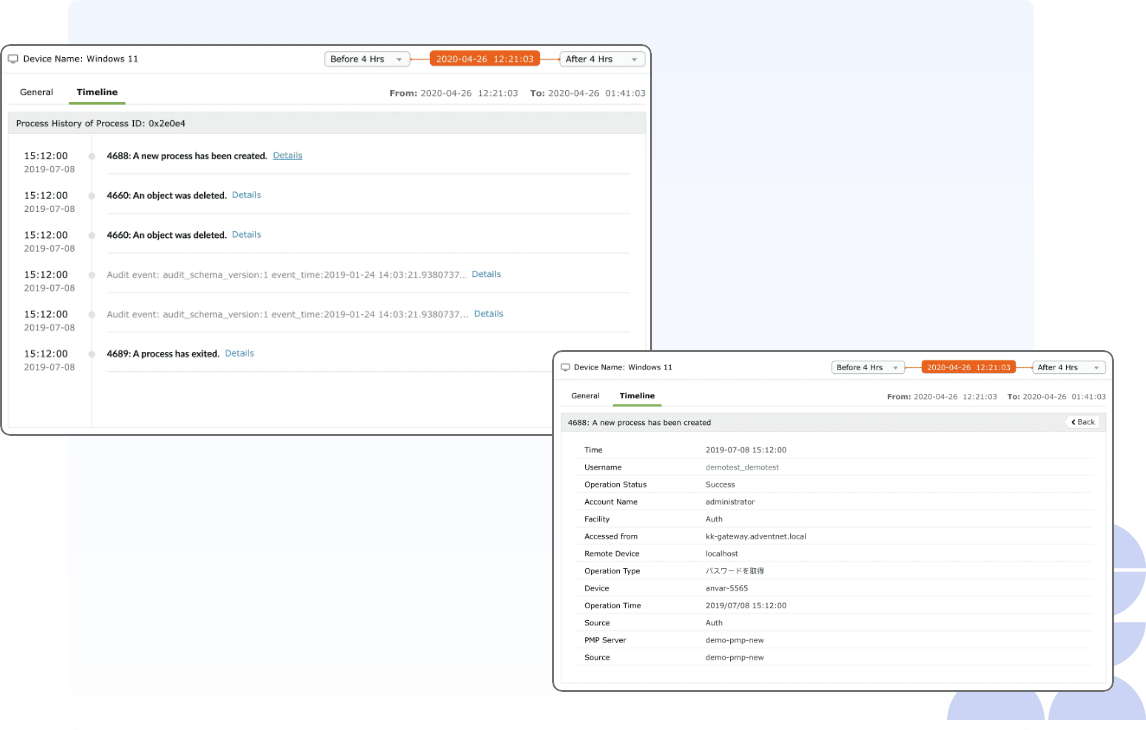

Processjakt, en avgörande mekanism för hotutredning som ger kontextuell information om misstänkt processgenerering, har ofta hamnat i skymundan på grund av komplexiteten i att kartlägga relationer mellan överordnade och underordnade processer. Log360 åtgärdar detta genom att tillhandahålla visualisering av processflödet i arbetsytan för hotutredning genom grafiska format, såsom:

- Trädvy över överordnade och underordnade processer.

- Processkluster.

- Processflöde med Sankey-diagram.

Utöver detta finns även händelsens tidslinje och händelsedetaljer tillgängliga i arbetsytan. Detta minskar drastiskt den tid det tar för säkerhetsanalytiker att upptäcka skadliga aktiviteter genom att undersöka processer.

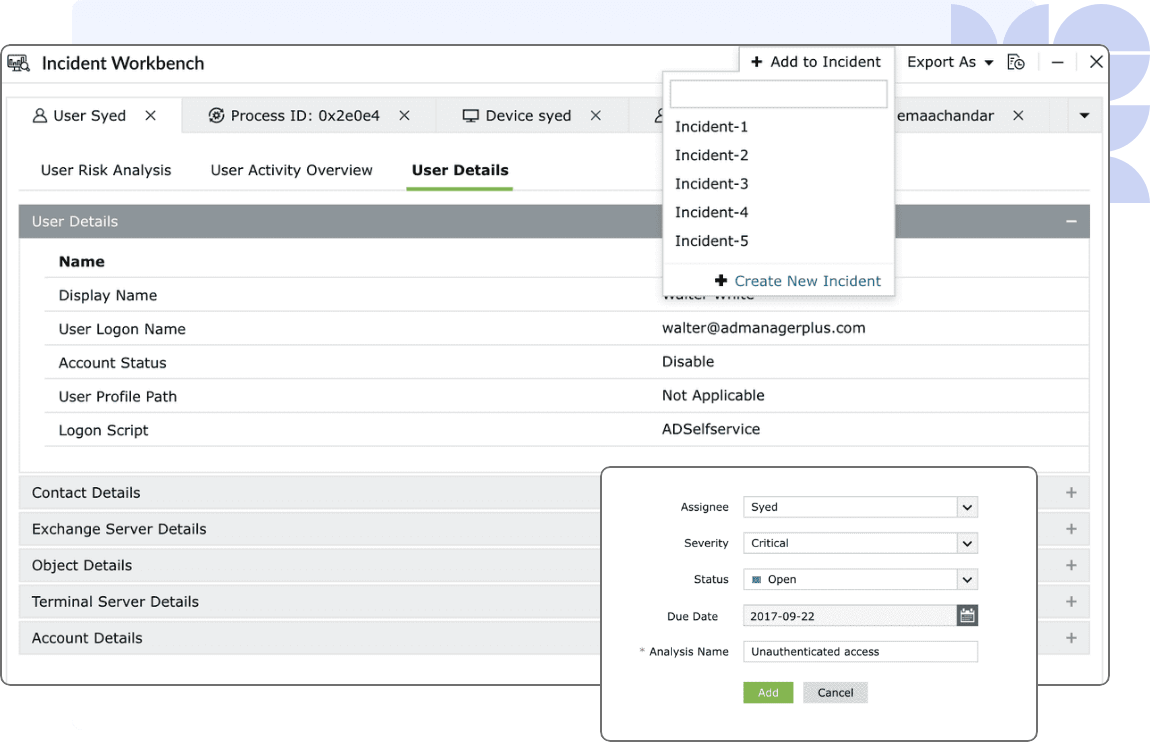

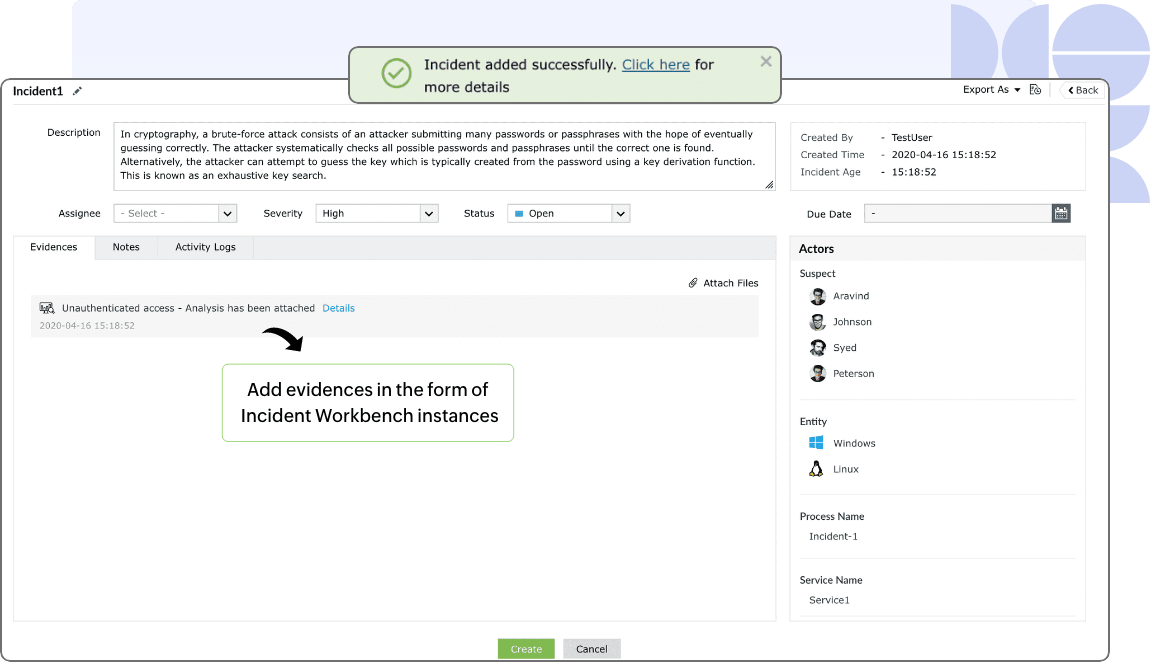

Förbättrad incidentuppbyggnad

Arbetsytan för hotutredning kan även användas som en evidenstavla genom att lägga till arbetsytans instanser i incidenthanteringskonsolen. Du kan lägga till upp till 20 flikar med analytisk data från olika källor i arbetsytan och spara den. Istället för att fylla incidenter med olika rapporter innehåller en enda instans av arbetsytan hela bilden.

Varför välja Log360 för utredning av hot?

- Central konsol

- TDIR-svit

- Processjakt

- SOC-fokuserad

Centraliserad konsol för datadriven utredning

Log360 är en SIEM-svit som samlar säkerhetsanalyser av företagsnätverk i en enda centraliserad konsol. Den möjliggör datadriven utredning genom att samla in, parsa och analysera loggar från över 750 källor. Dessa omfattande data sammanställs på lämpligt sätt för att ge effektiva insikter genom flera analytiska instrumentpaneler.

Avancerade funktioner som minskar utredningstiden

En betydande del av utredning av hot är att verifiera de hotfall som rapporterats av SIEM-modulernas varningssystem. I Log360 justeras varningarna noggrant med hjälp av den ML-baserade adaptiva tröskel-funktionen, med stöd av Vigil IQ, för att minimera falska hot som tar mycket tid och resurser i anspråk.

Processjakt-svit

Medan arbetsytan för hotutredning hjälper till att analysera trädstrukturen för överordnade och underordnade processer, har korrelationsmotorn över 30 fördefinierade regler för att identifiera misstänkt processgenerering med otillåtna överordnade och underordnade processer. Detta gör Log360 till en komplett svit för processjakt.

SOC-vänlig lösning

Med Log360 har analytiker tillgång till hundratals fördefinierade rapporter, varningar och korrelationsregler för att snabbt kunna komma igång, kombinerat med flexibiliteten att anpassa lösningen efter olika miljöer. De kontinuerliga förbättringarna av funktionalitet och användarupplevelse, med funktioner som arbetsytan för hotutredning, gör det till en SOC-vänlig lösning med fokus på att hantera problem i realtid.

Vanliga frågor

Vad är en hotutredning?

Hotutredning är den systematiska processen för att analysera och reagera på potentiella cybersäkerhetsincidenter i företagsnätverk för att identifiera och upptäcka skadliga aktiviteter eller sårbarheter. Denna process genomförs proaktivt och regelbundet för att utvärdera nätverkets säkerhetsläge samt efter upptäckta intrång för att hitta grundorsaken och spåra attackförloppet.

Vilka är hindren i utredningen av aktiva hot?

Här är några av de hinder som organisationer ställs inför när de ska utreda hot:

- En utökad attackyta med stora volymer loggdata som gör det svårt att effektivisera informationsflödet.

- Komplexa säkerhetsverktyg som är svåra att konfigurera, överbelastade med funktioner och integrationer, amt brist på intuitiv användarupplevelse.

- Mycket tid läggs på att validera varningar, som till största delen består av falska positiva resultat.

- Brist på kompetens och medvetenhet bland analytiker.

- Investering i för många säkerhetsverktyg samtidigt som deras kapacitet inte utnyttjas fullt ut.

Hur hjälper SIEM-lösningar till med hotutredningar?

SIEM-lösningar som Log360 erbjuder följande funktioner och fördelar för att underlätta hotutredningar:

- Aggregering av data uppnås genom centraliserad loggsamling via agenter och agentlösa metoder med hjälp av API:er.

- Analytiska instrumentpaneler med rapporter om nätverkshändelser.

- Avvikelsedetektering genom fördefinierade varningar, korrelationsregler och UEBA.

- Integrerade hotinformationsflöden.

- Forensisk analys via loggsökningsfunktioner.

- En incidenthanteringskonsol för att skapa, validera och hantera incidenter.

Tillsammans med dessa tar Log360:s arbetsyta för hotutredning det till en ny nivå med omfattande analyskonsol som gör det möjligt för användare att undersöka data på ett flexibelt sätt och komma fram till snabba slutsatser.

Prova Log360 kostnadsfritt

Upplev de omfattande möjligheterna med enhetlig SIEM med Log360

Ladda ner nuGenomgång tillsammans med experter

Boka ett personligt samtal med våra lösningsexperter för att utforska Log360

Boka en demo