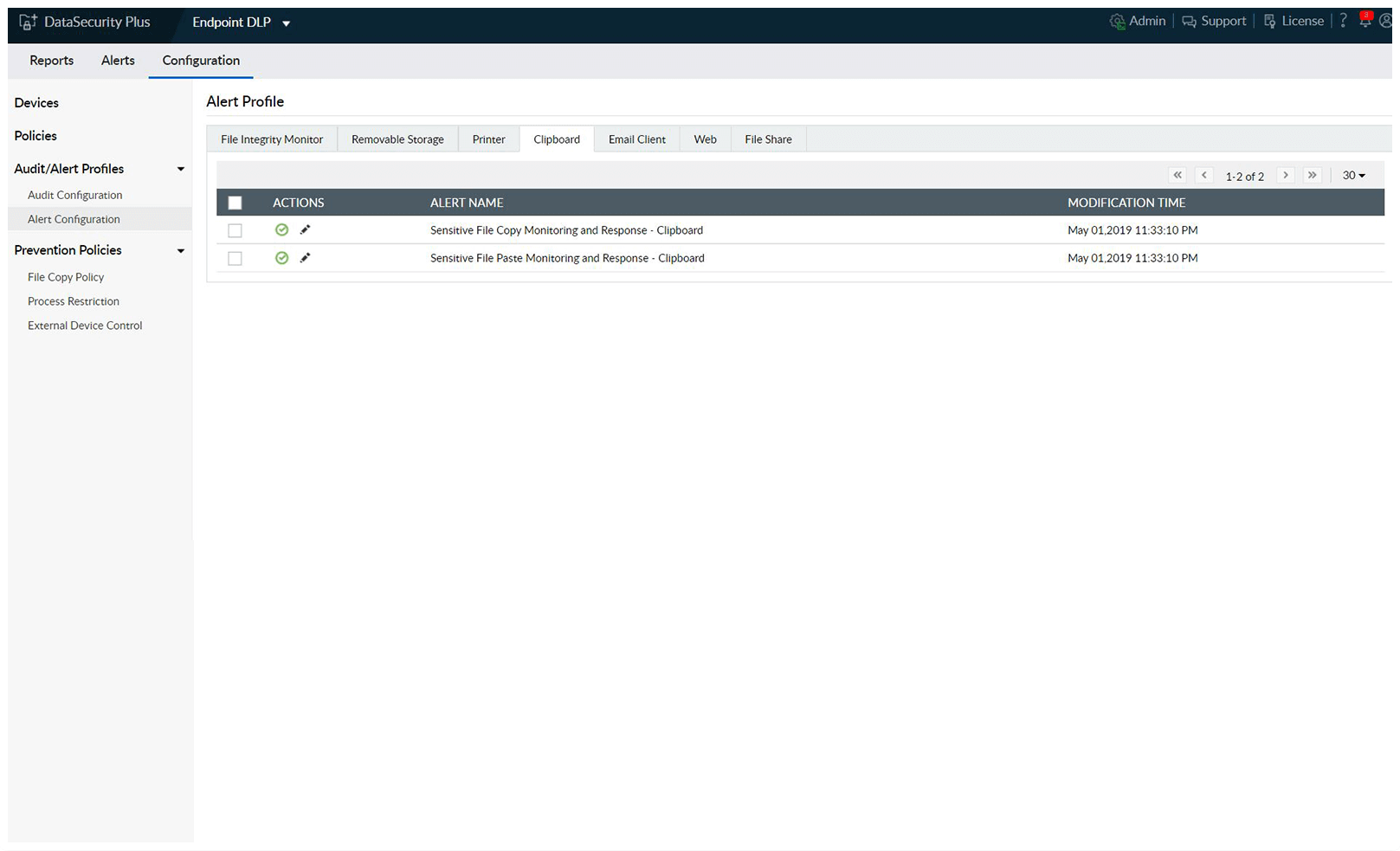

Kuruluşunuz genelinde USB'lerin, e-postaların, yazıcıların, panoların ve daha fazlasının kullanımını izleyin ve kontrol edin.

Yetkisiz veri hareketlerine, kötü amaçlı yazılımların izinsiz girişlerine ve daha fazlasına müdahale etmeye yardımcı olan önceden tanımlanmış birden fazla DLP güvenlik ilkesiyle olay tespitini hızlandırın.

İzinsiz dosya kopyalama işlemlerini engelleyerek, yüksek riskli yürütülebilir dosyaların çalışmasını durdurarak ve daha fazlasını yaparak güvenlik olaylarını yaşanmadan engelleyin.

1. İyileştirilmiş veri kontrolü: Kuruluşunuz genelinde USB'lerin, e-postaların, yazıcıların, panoların ve daha fazlasının kullanımını izleyin ve kontrol edin.

2. Önceden yapılandırılmış güvenlik: Yetkisiz veri hareketlerine, kötü amaçlı yazılımların izinsiz girişlerine ve daha fazlasına müdahale etmeye yardımcı olan önceden tanımlanmış birden fazla DLP güvenlik ilkesiyle olay tespitini hızlandırın.

3. Önleme stratejilerini benimseyin: İzinsiz dosya kopyalama işlemlerini engelleyerek, yüksek riskli yürütülebilir dosyaların çalışmasını durdurarak ve daha fazlasını yaparak güvenlik olaylarını yaşanmadan engelleyin.

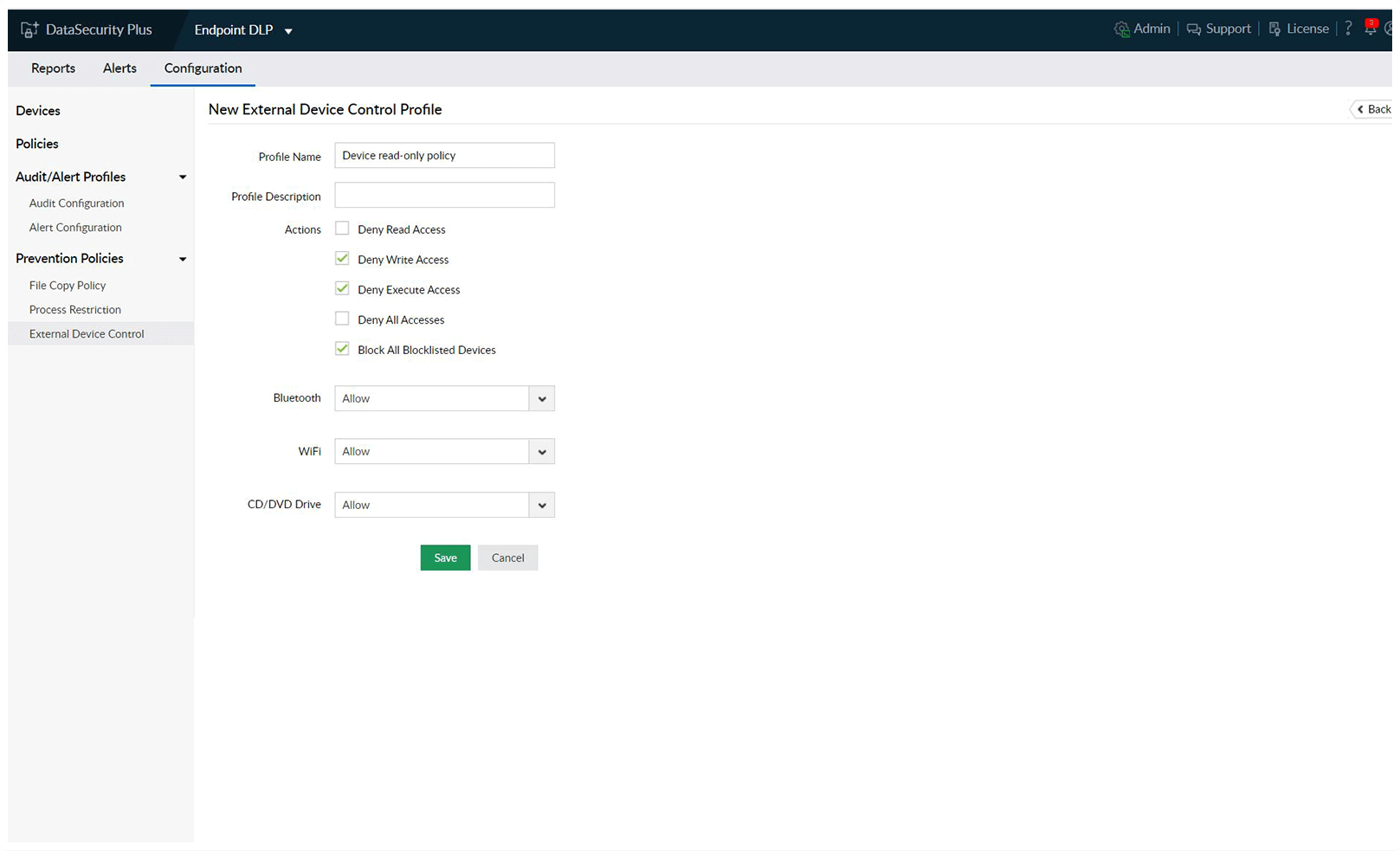

Harici depolama cihazlarının okuma, yazma ve yürütme erişimi gibi özelliklerini ayrıntılı olarak kontrol edin ve sınırlayın.

Wi-Fi yönlendiricileri, Bluetooth bağdaştırıcıları, CD/DVD sürücüleri, disket sürücüleri ve daha fazlasını içeren uç nokta cihazlarına hangi grupların erişebileceğini yönlendirin.

Uç noktalarınız genelinde şüpheli ve incelenmemiş cihazların kullanımını yasaklamak için cihaz engelleme listeleri oluşturun.

1. USB kullanımını kontrol edin: Harici depolama cihazlarının okuma, yazma ve yürütme erişimi gibi özelliklerini ayrıntılı olarak kontrol edin ve sınırlayın.

2. Uç nokta cihazlarını yönetin: Wi-Fi yönlendiricileri, Bluetooth bağdaştırıcıları, CD/DVD sürücüleri, disket sürücüleri ve daha fazlasını içeren uç nokta cihazlarına hangi grupların erişebileceğini yönlendirin.

3. Engellenenler listesine eklenen cihazı kısıtlayın: Uç noktalarınız genelinde şüpheli ve incelenmemiş cihazların kullanımını yasaklamak için cihaz engelleme listeleri oluşturun.

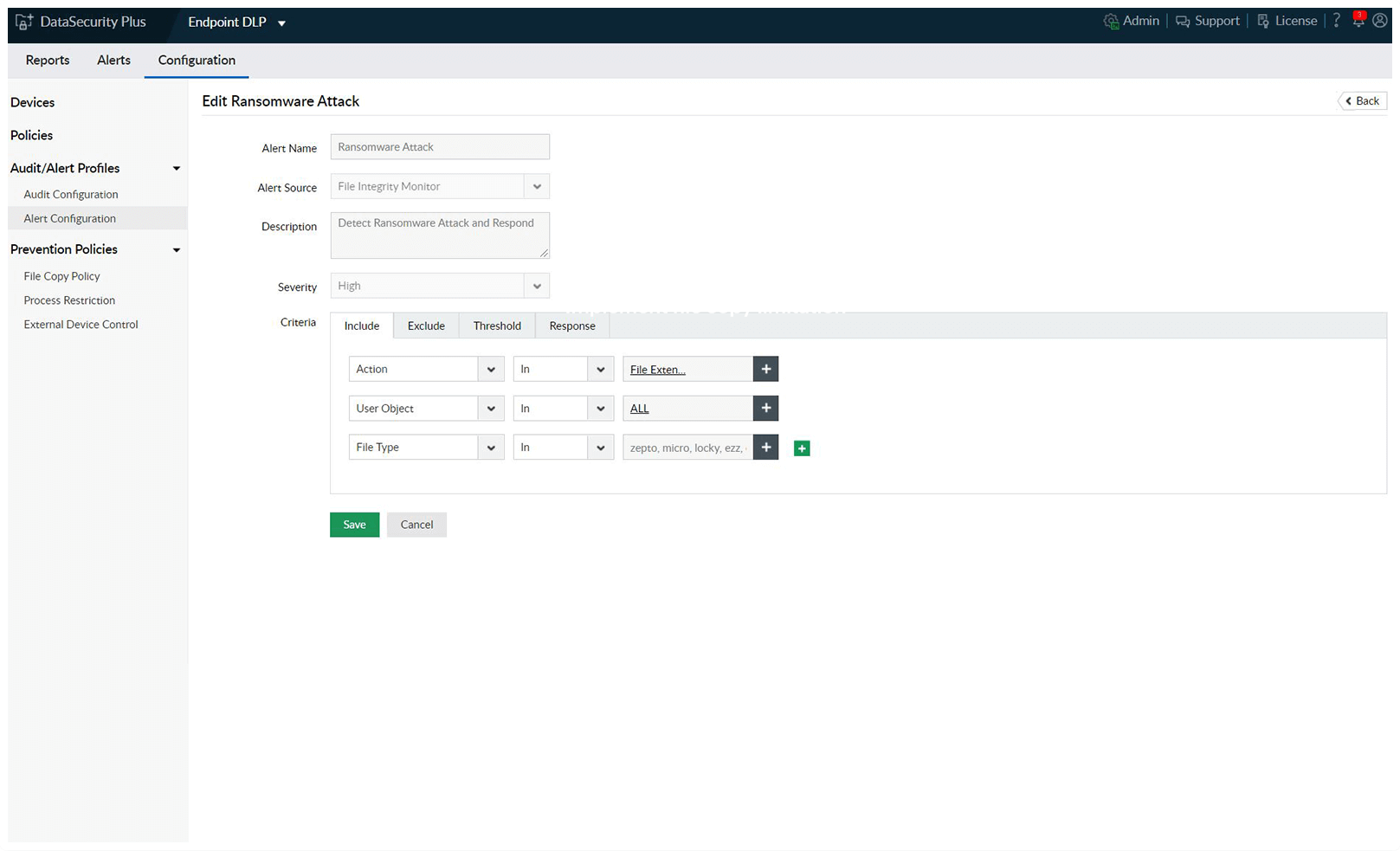

Dosyaları silmek ve karantinaya almak için özel komut dosyalarını veya varsayılan iyileştirme seçeneklerini kullanarak kritik ilke ihlallerini değerlendirin ve ele alın.

Yerel sistemler genelinde fidye yazılımı bulaşma durumlarını tespit edin ve etkilenen sistemi kapatmak, bozuk cihazların ağ bağlantısını kesmek ve daha fazlasını yapmak için özel komut dosyalarını başlatın.

1. Tehdit yönetimini etkinleştirin: Dosyaları silmek ve karantinaya almak için özel komut dosyalarını veya varsayılan iyileştirme seçeneklerini kullanarak kritik ilke ihlallerini değerlendirin ve ele alın.

2. Fidye yazılımı saldırılarını kontrol altına alın: Yerel sistemler genelinde fidye yazılımı bulaşma durumlarını tespit edin ve etkilenen sistemi kapatmak, bozuk cihazların ağ bağlantısını kesmek ve daha fazlasını yapmak için özel komut dosyalarını başlatın.

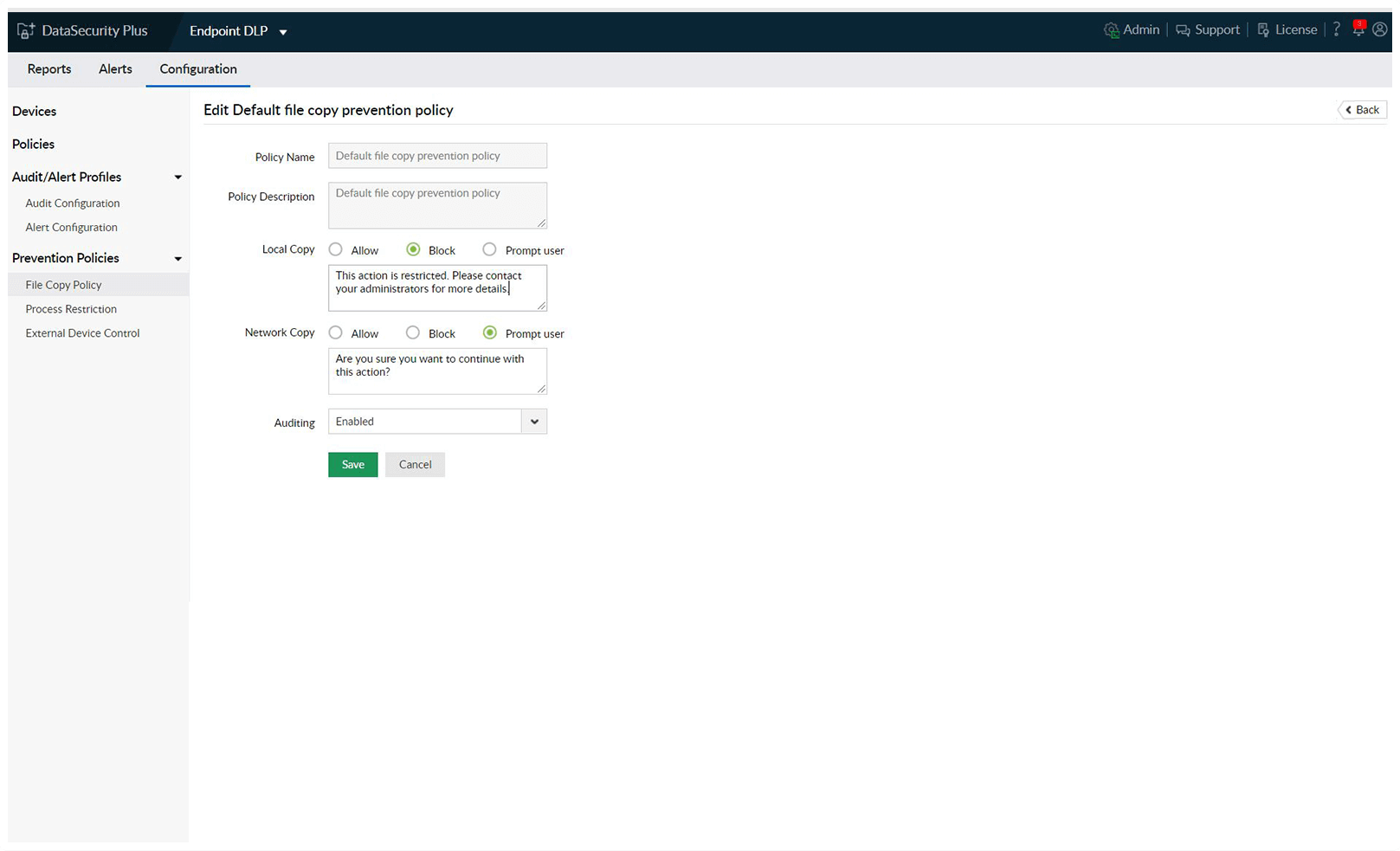

Hassasiyet derecesi yüksek olan dosyaların hareketlerini izleyin ve hem yerel hem de ağdaki dosya kopyalama faaliyetlerini kısıtlamak üzere ilkeler yapılandırın.

'Kısıtlı' ifadesini içeren sınıflandırma etiketleriyle çıkarılabilir ortam cihazları, e-posta, yazıcı ve daha fazlası aracılığıyla dosyanın tüm hareketlerini işaretleyin.

1. Dosya kopyalama sınırlamaları uygulayın: Hassasiyet derecesi yüksek olan dosyaların hareketlerini izleyin ve hem yerel hem de ağdaki dosya kopyalama faaliyetlerini kısıtlamak üzere ilkeler yapılandırın.

2. En önemli olana odaklanın: 'Kısıtlı' ifadesini içeren sınıflandırma etiketleriyle çıkarılabilir ortam cihazları, e-posta, yazıcı ve daha fazlası aracılığıyla dosyanın tüm hareketlerini işaretleyin.

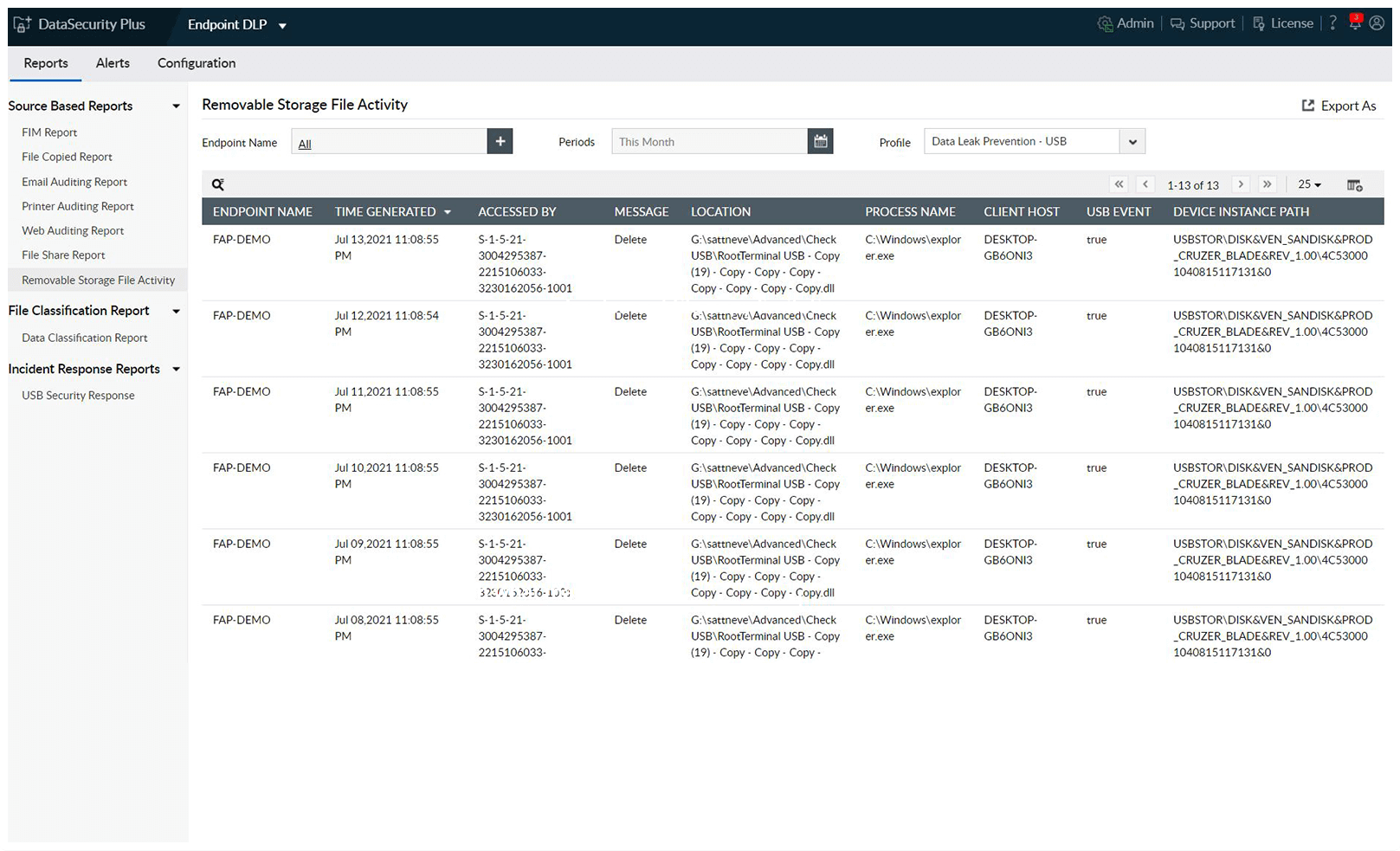

Kimin neyi, ne zaman ve nerede yaptığına ilişkin ayrıntılarla birlikte çıkarılabilir cihazların, yazıcıların, e-postaların ve daha fazlasının kullanımını da içeren tüm uç nokta etkinliklerine dair derinlemesine görünürlük elde edin.

Tüm dosya kopyalama olaylarının kaynağını, ana bilgisayar adını ve zamanını belirleyin ve gerektiğinde yasal amaçlar kapsamında incelemeler gerçekleştirin.

1. Bir bakışta içgörüler: Kimin neyi, ne zaman ve nerede yaptığına ilişkin ayrıntılarla birlikte çıkarılabilir cihazların, yazıcıların, e-postaların ve daha fazlasının kullanımını da içeren tüm uç nokta etkinliklerine dair derinlemesine görünürlük elde edin.

2. Yasal amaçlara yönelik incelemeler artık daha kolay: Tüm dosya kopyalama olaylarının kaynağını, ana bilgisayar adını ve zamanını belirleyin ve gerektiğinde yasal amaçlar kapsamında incelemeler gerçekleştirin.

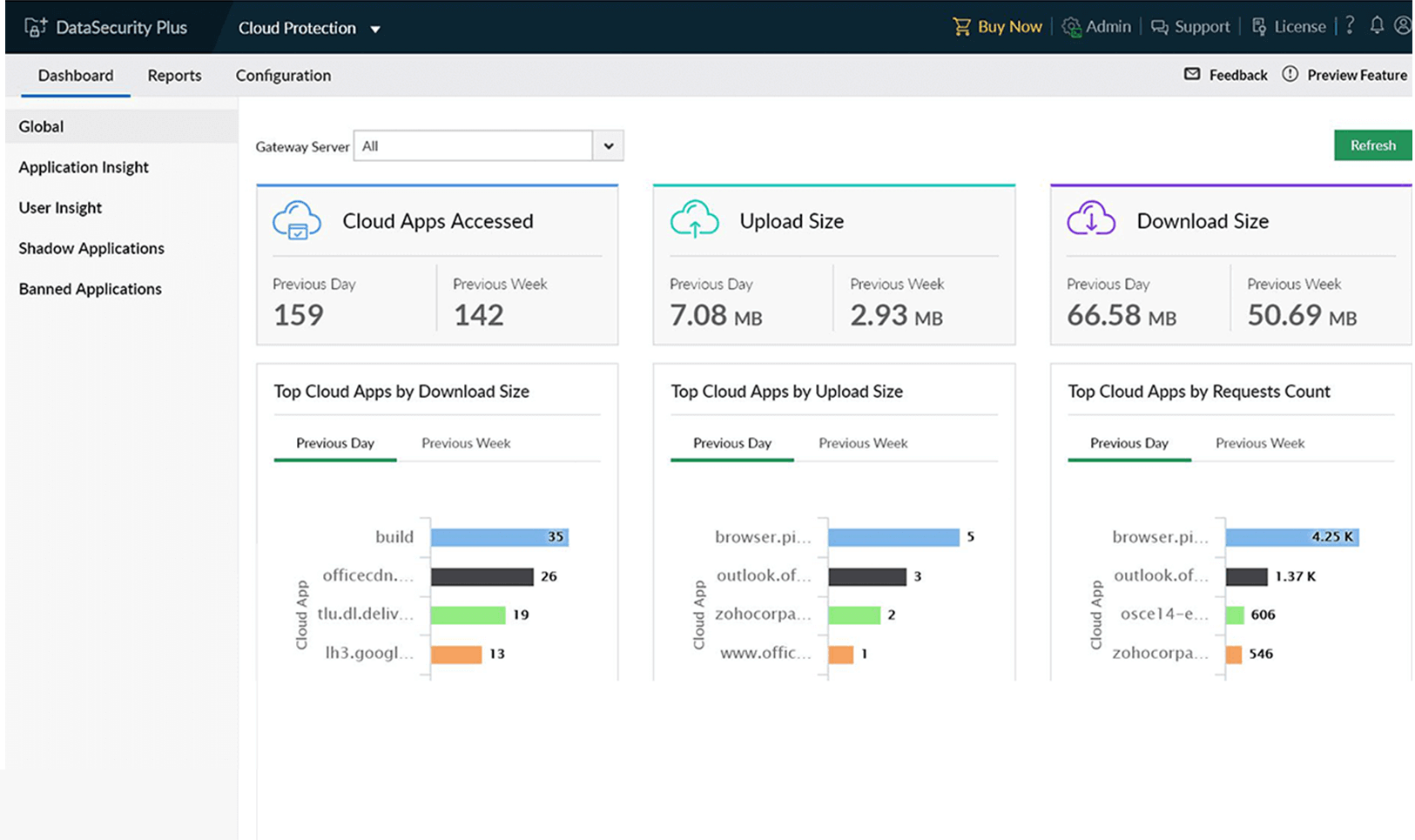

Ayrıntılı grafiklerle Dropbox, Box, Sharepoint, Exchange ve daha fazlasını içeren bulut uygulamaları aracılığıyla veri paylaşım modellerine dair görünürlük elde edin.

Onaylanmamış, şifrelenmemiş, yasaklanmış ve gölge bulut uygulamalarına sıklıkla erişim talebinde bulunan başlıca kişileri takip edin.

1. Web kullanımını analiz edin: Ayrıntılı grafiklerle Dropbox, Box, Sharepoint, Exchange ve daha fazlasını içeren bulut uygulamaları aracılığıyla veri paylaşım modellerine dair görünürlük elde edin.

2. Güvenli olmayan istekleri ayrıntılı olarak inceleyin: Onaylanmamış, şifrelenmemiş, yasaklanmış ve gölge bulut uygulamalarına sıklıkla erişim talebinde bulunan başlıca kişileri takip edin.

USB'ler ve e-posta gibi uç noktalar aracılığıyla hassas veri sızıntılarını tespit edin, engelleyin ve önleyin.

Daha Fazla Bilgi EdininHassas kişisel verileri keşfedin ve dosyaları güvenlik açığı düzeylerine göre sınıflandırın.

Dosya güvenliği izinlerini analiz edin, disk alanı kullanımını optimize edin ve gereksiz dosyaları yönetin.

Tüm dosya sunucusu erişimlerini ve değişikliklerini gerçek zamanlı olarak izleyin, analiz edin ve raporlayın.

Kurumsal web trafiğini raporlayın ve web uygulamalarının kullanımını denetleyin.

DataSecurity Plus'ın sunduğu çözümler hakkında daha fazla bilgi edinin.