Savunmada kazanmak için ilk adımınız: Düşmanı belirleyin.

Ortamınızdaki siber tehditleri tespit edebilen, gerçek zamanlı uyarılar gönderebilen ve olay yanıtını otomatikleştirebilen bir çözüm arıyorsanız doğru yerdesiniz. ManageEngine'in SIEM çözümü Log360, tüm bunları ve daha fazlasını yapabilir.

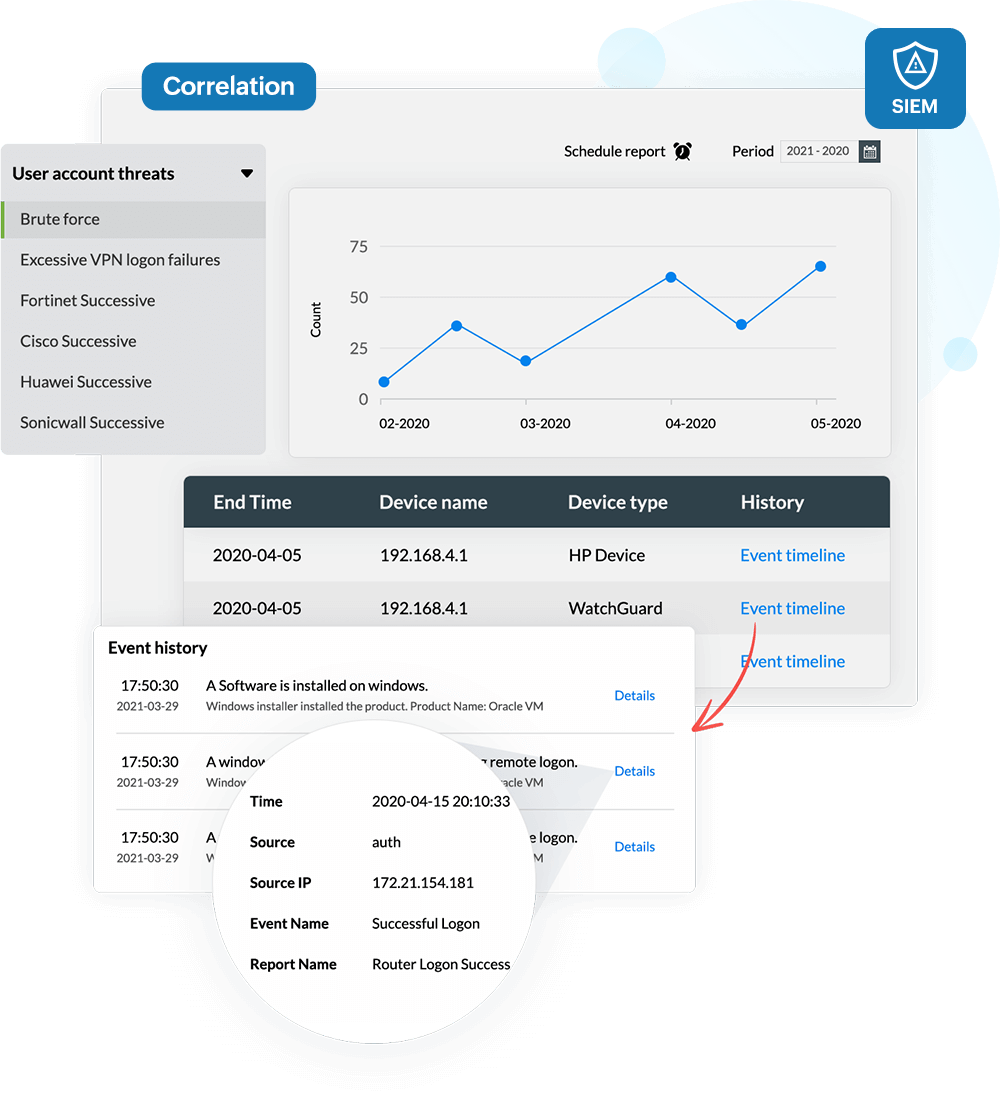

Log360'ın hatalı pozitif sonuçları azaltan ve aşağıdaki özellikleri sunan kapsamlı tehdit bilgisi platformuyla tümleştirilmiş güçlü korelasyon motorundan elde edilen bağlamsal verilerle tehditleri analiz edin:

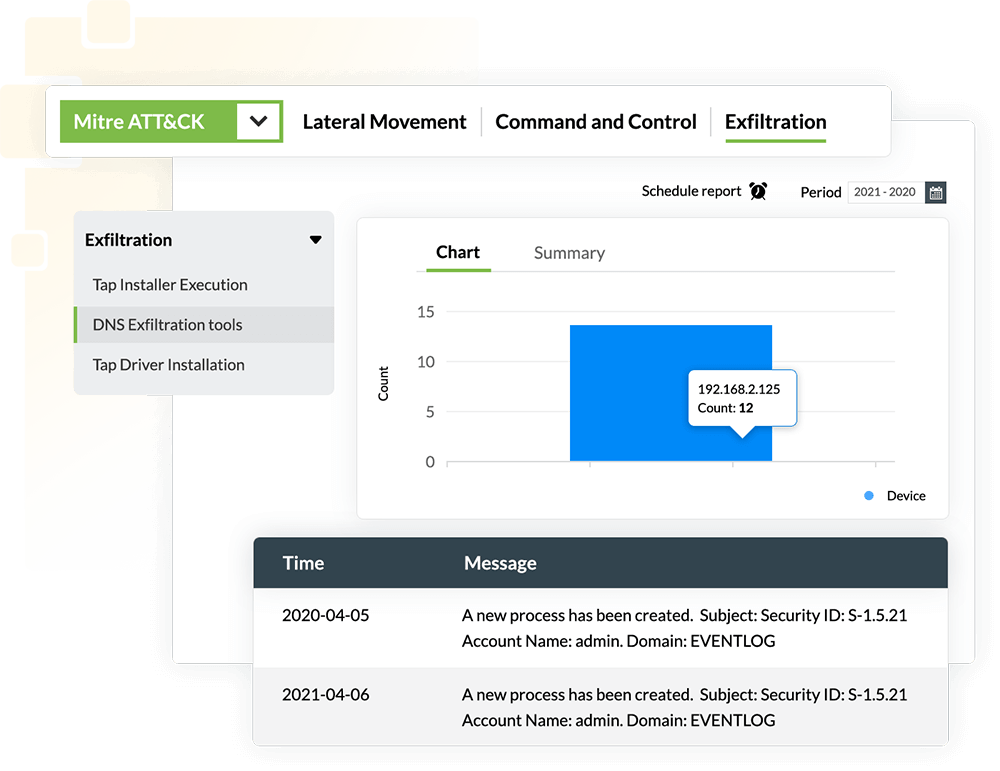

Log360, saldırganları izleyerek açığa çıkaran MITRE ATT&CK çerçevesini destekler ve aşağıdakileri sağlar:

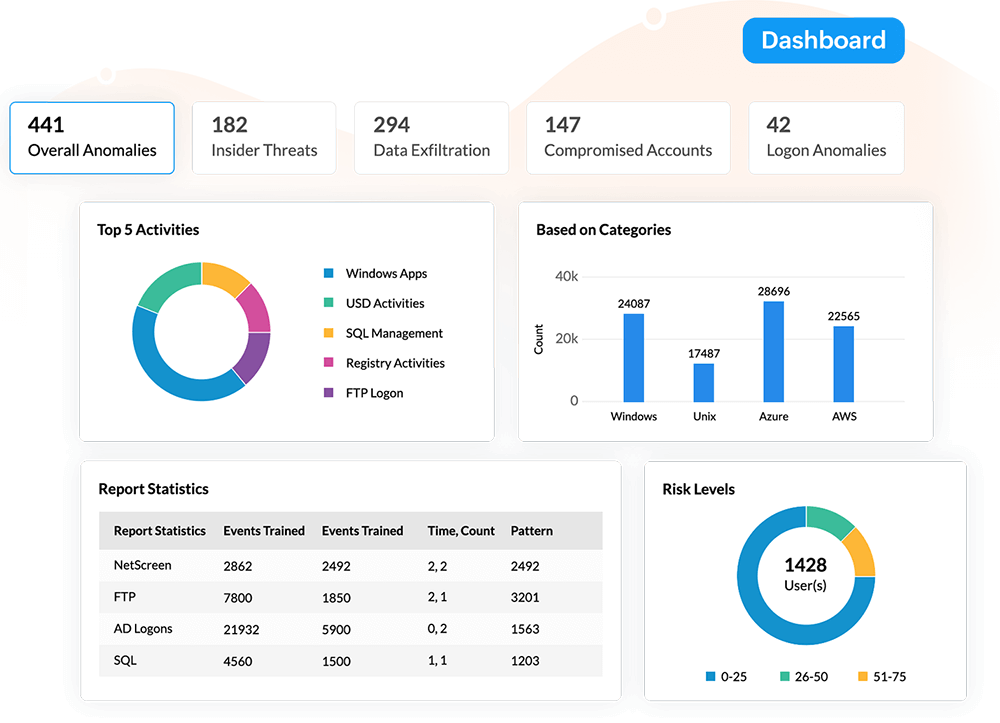

Kötü niyetli içeriden gelen tehditleri, güvenlik ihlali olan hesapları, ayrıcalık kötüye kullanımını, genel kötüye kullanımı,

yetkisiz veri erişimini ve veri sızmalarını tespit ederek durdurun ve aşağıdakilerden faydalanın:

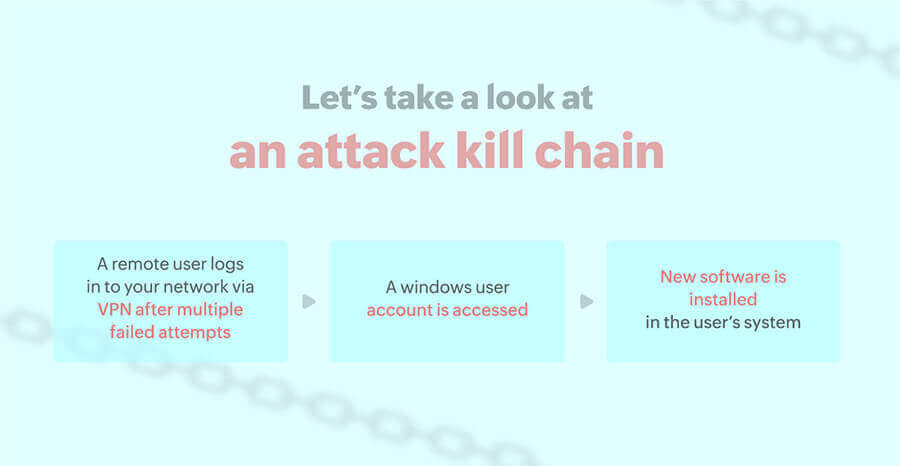

Kötü amaçlı yazılım, modern dünyada en uzun süredir etkili olan siber tehditlerden biridir. Yeni kötü amaçlı yazılımlar ortaya çıktıkça, bunları tespit etmek de büyük bir zorluk teşkil etmektedir. Log360, önceden tanımlanmış korelasyon kurallarını kullanarak ağdaki kötü amaçlı yazılımları açığa çıkarır. Kötü niyetli kişilerin gerçekleştirdiği şüpheli yazılım veya hizmet kurulumlarını tespit eder, güvenlik yöneticilerini anında uyarır ve inceleme için ayrıntılı olay zaman çizelgeleri sağlar. Bu çözüm aynı zamanda hizmeti veya süreci durdurmak için bir iş akışı profilini ilişkilendirmenize imkan tanır ve anında olay yanıtını kolaylaştırır.

Gelişmiş ve karmaşık saldırılar gerçekleştiren saldırganlar, sıklıkla çalınan verilerle ağ çevrenizi terk etmeye çalışırken tespit edilir. Log360, bu durumu tespit ederek güvenlik ekibinizi verilerin çalınması konusunda gerçek zamanlı olarak uyarır. Çözüm, güvenlik olaylarını izler ve alternatif protokol (T1048) üzerinden veri sızdırma gibi teknikler ile ağda alışılmışın dışında veri akışlarını ortaya çıkarır. Uygulamalardan herhangi biri aldığından daha fazla trafik gönderirse, bu durum şüpheli olarak kabul edilir ve güvenlik ekibini olası bir güvenlik tehdidi konusunda uyarmak amacıyla bir uyarı tetiklenir.

Kullanım durumunun tamamını buradan okuyabilirsiniz.İçeriden gelen saldırıları tespit etmek, bu saldırılar meşru erişimle gerçekleştirildiğinden çok daha zordur. Log360'ın UEBA bileşeni, kullanıcıların belirli bir süre boyunca günlük verilerini alarak tüm davranışlarına dair bir profil oluşturur. Olağan dışı oturum açma süreleri, hassas verilere alışılmışın dışında erişim veya birden fazla dosya indirme gibi şüpheli bir davranış zinciri tespit edildiğinde, kullanıcının içeriden gelen tehdit açısından risk puanı artar ve güvenlik ekibi uyarılır. Log360 ayrıca ek incelemeler için ayrıntılı olay zaman çizelgeleri sağlar.

Tehditler sırasında risk puanlarının nasıl toplandığını görmek için bu etkileşimli grafikleri inceleyin.