Fidye yazılımı saldırıları, Hizmet Olarak Fidye Yazılımı (RaaS) sağlayıcılarının ortaya çıkmasıyla yeni bir istikamete girmiştir. LockBit de 2019'dan bu yana varlığını sürdüren bir RaaS sağlayıcısıdır. Yıllar içinde, siber güvenlik açısından diğer türden fidye yazılımlarına göre daha büyük sıkıntılara neden olmuştur. Raporlara göre, bu grup 2022'nin ikinci yarısında ve 2023'ün ilk çeyreğinde tüm fidye yazılımı saldırılarının üçte birinden fazlasını oluşturmuştur.

Bu blog'da LockBit fidye yazılımının evrim sürecinden bahsederek LockBit saldırı aşamalarını MITRE ATT&CK çerçevesiyle eşlemenin önemini anlamanıza yardımcı olmayı amaçlamaktayız. MITRE ATT&CK, bir saldırı senaryosunun saldırganın bakış açısından anlaşılmasını sağlayacak bir bilgi tabanı görevi görmektedir. LockBit saldırı aşamalarının MITRE ATT&CK ile eşlenmesi tehdit algılama ve olay yanıtı süreçlerinizin geliştirilmesini sağlar. Saldırganın eylem için izlediği yolda düzeltmeler yaparak büyük bir hasar oluşmasını önlemek üzere önceden harekete geçerek bunlara karşı koymanıza yardımcı olur.

LockBit'i MITRE ATT&CK ile eşlemeden önce, saldırı senaryosunun anlaşılması gerekir. Bu bölümde, bir LockBit saldırısının arka planında neler olup bittiğini anlamanıza yardımcı olmayı amaçlamaktayız.

LockBit fidye yazılımında düzenli yükseltmeler yapıldığından, LockBit, en karmaşık fidye yazılımı türlerinden biridir. Şimdi, LockBit'in yıllar içinde nasıl gelişim gösterdiğine göz atalım.

LockBit'i kullanan taraflar, yalnızca kurumsal güvenliği sabote etmek için değil, aynı zamanda başka RaaS sağlayıcılarını alt etmek için de sundukları yazılımları yıkıcı yenilikler yoluyla geliştirmek için sürekli olarak çalışıyor. Dolayısıyla, öyle ya da böyle, fidye yazılımı çeşitlerindeki teknolojik gelişmeler ve RaaS sağlayıcıları arasındaki rekabetin artması, kuruluşların fidye yazılımı saldırılarına yenik düşmesine neden oldu. Saldırganların taktiklerinin, tekniklerinin ve genel bilgilerin yer aldığı gelişmiş bir bilgi tabanı olan MITRE ATT&CK çerçevesi, umutsuz durumdaki kuruluşların bu tür saldırılarla mücadele etmesine yardımcı olur.

Bu bölümde, LockBit fidye yazılımı tarafından kullanılan en yaygın teknikleri CISA tarafından bildirilen şekliyle ele alacağız. LockBit saldırı taktikleri, Şekil 1'de gösterildiği gibi ilk erişimi, yürütmeyi, sızdırmayı ve etkiyi içerir.

Şekil 1: LockBit saldırı aşamaları.

Şekil 1: LockBit saldırı aşamaları.

İlk erişim, saldırganların ağa ulaşmak için izlediği taktiktir. LockBit saldırganları, bir hedefin ağına yetkisiz erişim sağlamak için aşağıdaki tekniklerden faydalanır:

| Teknik | Açıklama |

|---|---|

| Harici uzak servisler [T1133] | Olağan bir kullanıcı gibi görünen saldırganlar, yönlendirme ile ele geçirdikleri kimlik bilgileriyle dışa dönük uzak servislerden dahili kurumsal ağa bağlanır. |

| Yanıltıcı güvenlik ihlali [T1189] | Saldırganlar, kullanıcıları bir komut dosyasının otomatik olarak yürütüldüğü, güvenlik ihlali olan ya da kötü amaçlı bir web sitesine yönlendirir. |

| Kimlik Avı [T1566] | Saldırganlar, mağdurların cihazlarında kötü amaçlı kodları çalıştırmak üzere kötü amaçlı bağlantılar ve ekler içeren e-postalar kullanarak mağdurların kimlik bilgilerini çalar. |

Yürütme, saldırganlar tarafından mağdurun güvenlik ihlali bulunan cihazına bulaştırmak üzere kötü amaçlı komut dosyalarını çalıştırmak için izlediği bir taktiktir. LockBit saldırganlarının yürütme ve bulaştırma sırasında yaygın olarak kullandığı bir teknik:

| Teknik | Açıklama |

|---|---|

| Komut ve komut dosyası yazma yorumlama aracı [T1059] | Saldırganlar, Windows Komut Kabuğu, PowerShell, Unix kabukları ve AppleScript gibi komut yorumlama araçlarını kullanarak kötü amaçlı komut dosyalarını yürütür. |

Sızdırma, saldırganların mağdurun ağındaki hassas verileri çalmak için izlediği bir taktiktir. LockBit tarafından kullanılan sızdırma teknikleri aşağıda listelenmektedir:

| Teknik | Açıklama |

|---|---|

| Otomatik sızdırma [T1020] | Saldırganlar, verileri bir komut ve kontrol kanalı üzerinden otomatik olarak aktaran ve bu şekilde verileri sızdırma sürecini kolaylaştıran StealBit gibi dahili veri hırsızlığı araçlarını kullanır. |

| Web hizmeti üzerinden sızdırma: Bulut depolamasına sızdırma [T1567.002] | Saldırganlar, bir komut ve kontrol kanalı kullanmak yerine verileri doğrudan bulut depolamasına iletmek amacıyla Google Docs gibi bulut hizmetleriyle mevcut olan iletişimi kötüye kullanır. |

Etki, saldırganların bir saldırı mağdurunun ağındaki işlemleri bozmak için izlediği kapanış taktiğidir. Aşağıdaki tabloda, LockBit'in bir saldırı mağdurunun ağında etki yaratmak için kullandığı teknikler verilmektedir:

| Teknik | Açıklama |

|---|---|

| Etki için şifrelenmiş veriler [T1486] | Saldırganlar, şifre çözme anahtarı karşılığında yüklü bir fidye talep etmek üzere kullanıcının dizin ve dosya izinlerini değiştirerek sızdırılan verileri şifreler. |

| Tahrif: Dahili tahrif [T1491.001] | Saldırganlar, kullanıcıları korkutmak ve tehdit etmek amacıyla kullanıcının dahili web sitelerinde ve masaüstü duvar kağıtlarında ödeme talimatlarını da içeren bir fidye notunun görüntülenmesini sağlar. |

| Hizmet durdurma [T1489] | Saldırganlar, sistemlerdeki kritik hizmetleri önleyerek kullanılamaz hale getirir ve mağdurun ağındaki olay yanıtını destekleyen süreçleri engeller. |

| Sistem kurtarmayı engelleme [T1490] | Saldırganlar, veri şifrelemesini tamamlamak üzere yedekleme, gölge kopyalar ve otomatik onarım gibi bozuk sistemlerin kurtarılmasını sağlayan işletim sistemi özelliklerini etkisiz hale getirir. |

Saldırganların eylemde izlediği yola bağlı olarak, yukarıdaki taktik ve tekniklere ilaveten MITRE ATT&CK'nin başka taktikleri, teknikleri ve prosedürleri de LockBit saldırı senaryosuyla eşlenebilir. E-kitabımızda MITRE ATT&CK hakkında daha fazla bilgi bulabilirsiniz.

Şimdi soru şu: Kuruluşlar, MITRE ATT&CK ile eşleyerek LockBit gibi fidye yazılımı saldırılarını nasıl engelleyebilir?

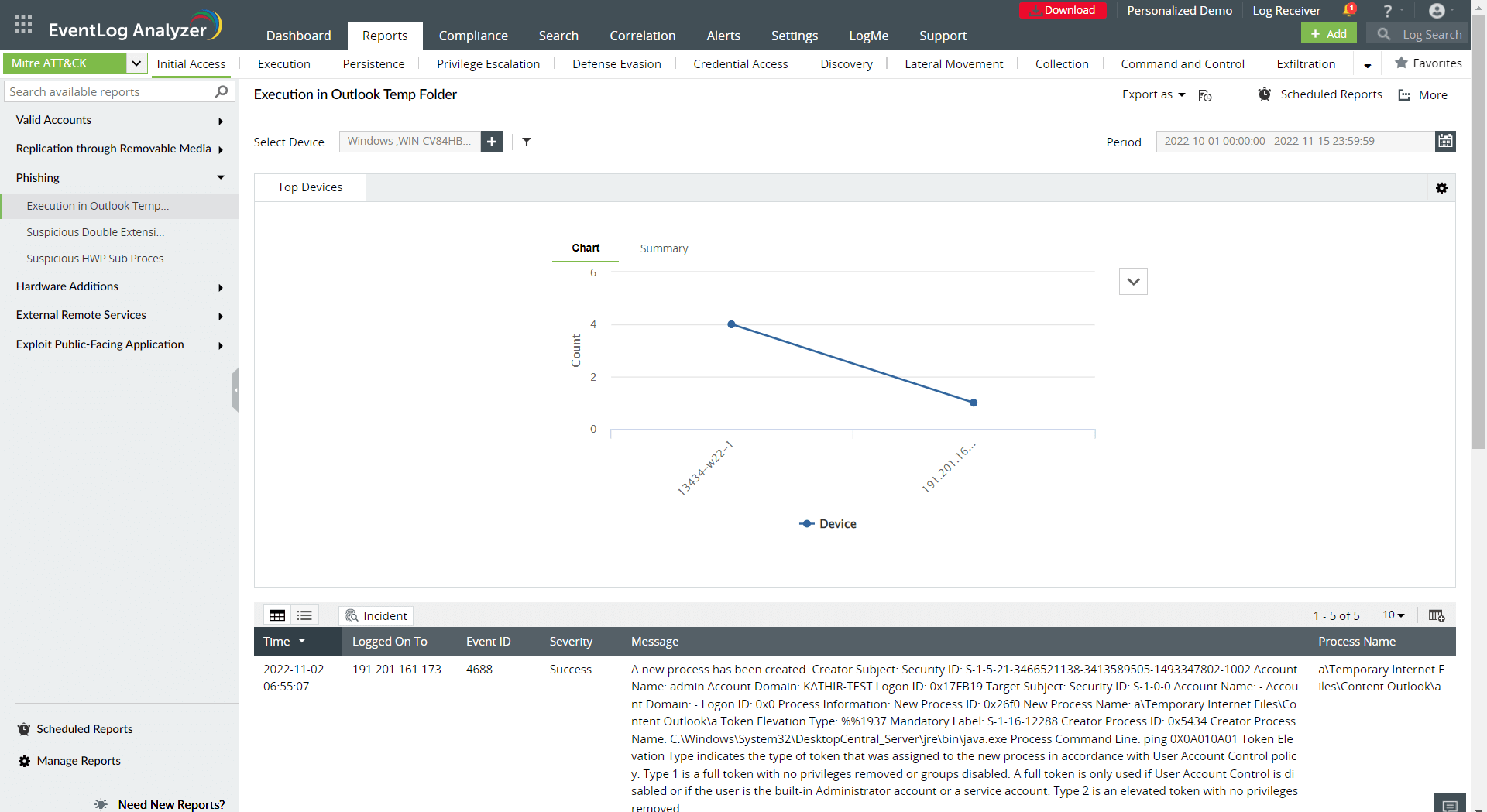

Cevabımız da bu: MITRE ATT&CK çerçevesi için özel, analiz odaklı raporlar sunan ve imza tabanlı saldırıların algılanmasıyla tehdit bilgilerine dayalı savunmayı destekleyen birleşik bir SIEM çözümüne sahip olmaları gerekir. Aşağıdaki Şekillerde, LockBit saldırganlarının izlediği çeşitli taktikler ile ilgili olarak bir SIEM çözümü tarafından oluşturulabilecek olası raporlar gösterilmektedir.

Şekil 2'de, saldırının ilk aşaması olan ilk erişim taktiği hakkında örnek bir rapor sunulmaktadır.

Şekil 2: Bir MITRE ATT&CK ilk erişim raporu.

Şekil 2: Bir MITRE ATT&CK ilk erişim raporu.

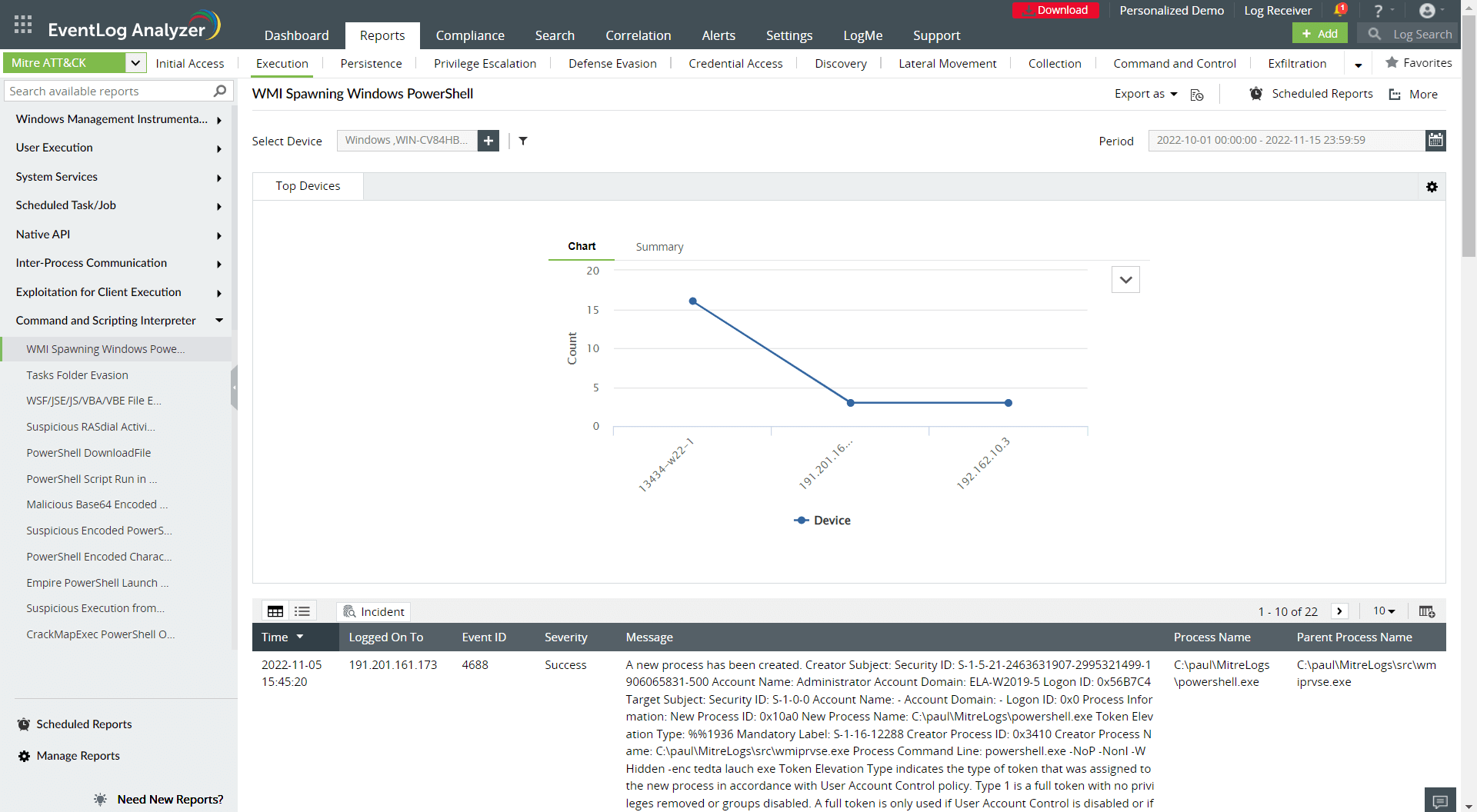

Şekil 3'te, bir SIEM çözümünün yürütme taktiğini izlemek için oluşturabileceği bir rapor gösterilmektedir.

Şekil 3: Bir MITRE ATT&CK yürütme raporu.

Şekil 3: Bir MITRE ATT&CK yürütme raporu.

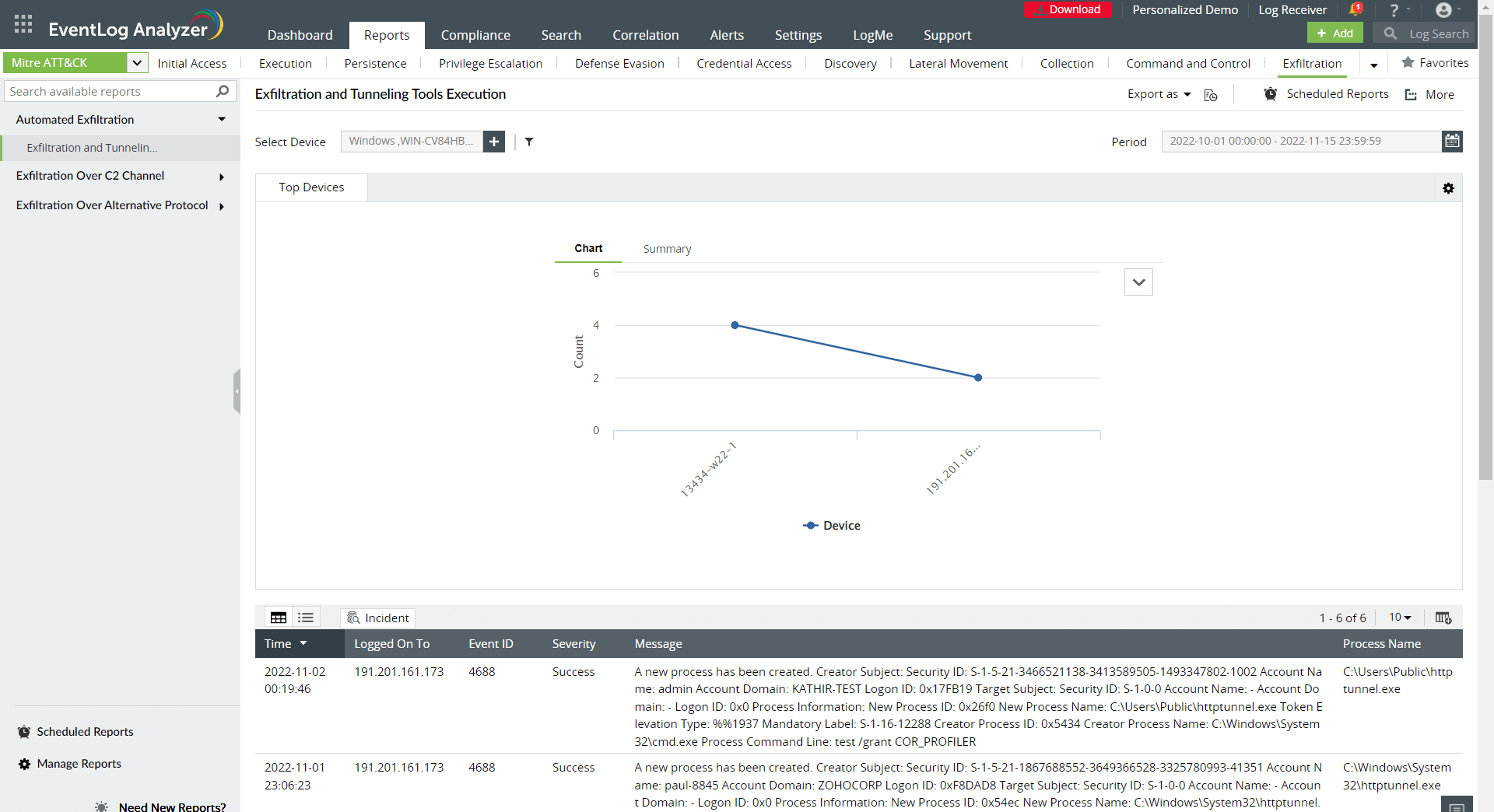

Şekil 4'te, bir SIEM çözümü tarafından sunulan bir sızdırma taktiği raporu gösterilmektedir.

Şekil 4: Bir MITRE ATT&CK sızdırma raporu.

Şekil 4: Bir MITRE ATT&CK sızdırma raporu.

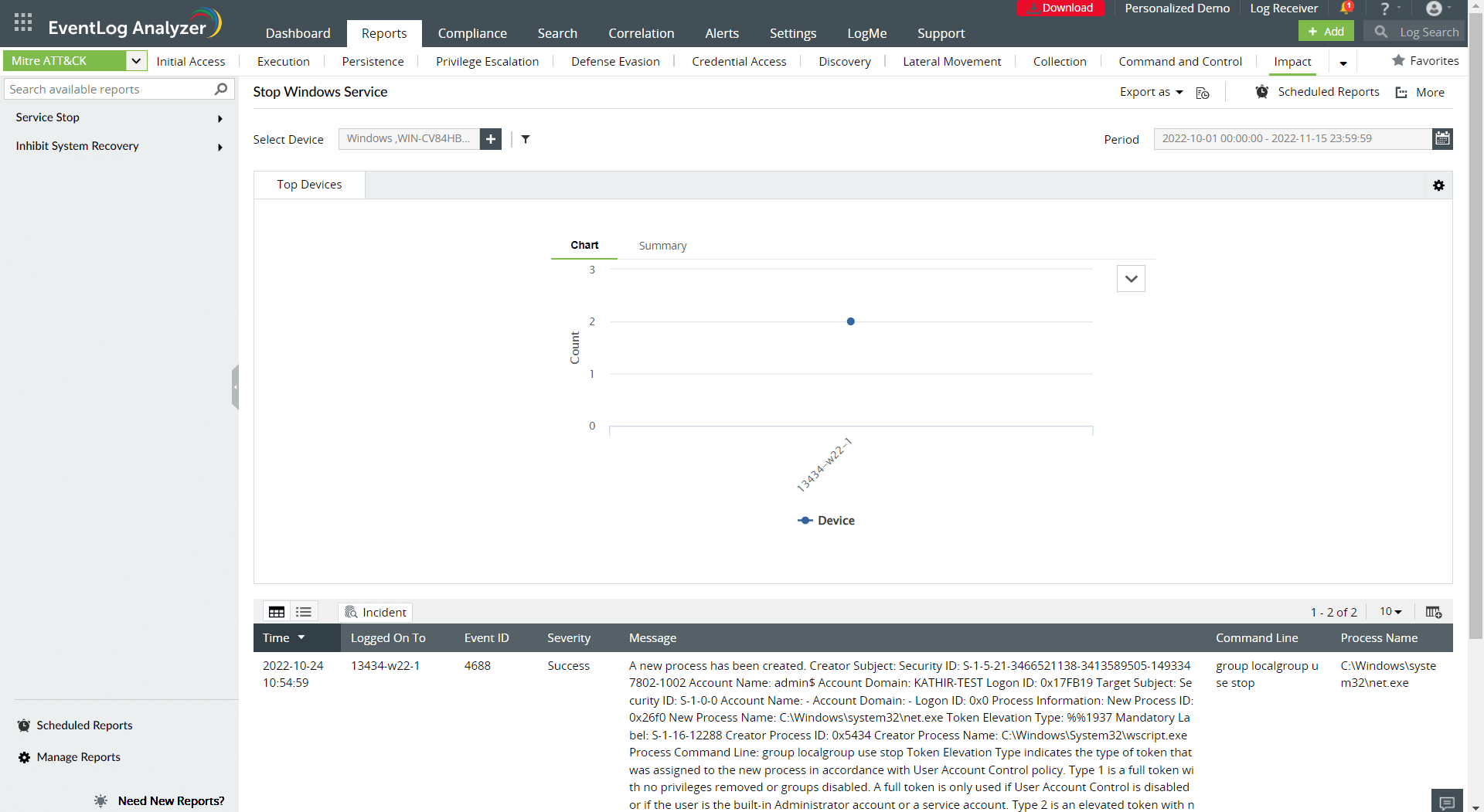

Şekil 5'te son taktik olan etkinin gösterildiği bir rapor verilmektedir.

Şekil 5: Bir MITRE ATT&CK etki raporu.

Şekil 5: Bir MITRE ATT&CK etki raporu.

Kuruluşunuzu LockBit gibi fidye yazılımlarına karşı güvenceye almak ister misiniz? Veri güvenliği ve bulut güvenliği özellikleriyle donatılmış kapsamlı bir SIEM çözümü olan ManageEngine Log360'ın kişiselleştirilmiş bir tanıtımını almak için kaydolmak isteyebilirsiniz.