O que é kerberoasting?

Kerberoasting é um tipo de ataque cibernético em que o invasor explora uma vulnerabilidade inerente ao protocolo de autenticação Kerberos para obter acesso a uma conta de serviço do Active Directory (AD).

Como funciona um ataque de kerberoasting?

Para executar um ataque desse tipo, o invasor precisa primeiro comprometer uma conta de usuário existente dentro do domínio do AD. Nesse ponto, o nível de privilégio dessa conta não importa. Após obter o controle da conta de usuário, o invasor executa um ataque de kerberoasting seguindo estas cinco etapas:

- Fingir ser o usuário: O invasor usa a conta comprometida para solicitar ao ticket granting service (TGS) do Kerberos, um ticket de serviço, utilizando ferramentas como Rubeus ou GetUserSPNs.py.

- Obter um ticket de serviço: O TGS responde com um ticket que contém o hash da senha da conta de serviço.

- Decifrar a senha: O invasor, então, trabalha offline usando ferramentas como Hashcat ou JohnTheRipper para decifrar o hash criptografado da senha.

- Assumir a conta de serviço: De posse das credenciais decifradas, o invasor se autentica como a conta de serviço, obtendo privilégios elevados e acesso aos serviços associados.

- Escalar privilégios: Por fim, o invasor amplia seus privilégios dentro do domínio, podendo executar ataques mais avançados, como os conhecidos Silver Ticket e Golden Ticket.

Por que os ataques de kerberoasting são tão comuns?

O kerberoasting vem ganhando popularidade entre os cibercriminosos. De acordo com analistas de segurança da IBM, houve um aumento de 100% nos incidentes de kerberoasting entre 2022 e 2023. Quatro fatores principais explicam por que esse método é tão atraente para invasores que buscam comprometer recursos do AD:

- Difícil de detectar: Não exige privilégios de administrador de domínio nem outros privilégios elevados. Qualquer conta de usuário comum pode ser comprometida para executar o ataque, o que torna sua detecção mais complexa por ferramentas nativas.

- Vulnerabilidade inerente: Embora o Kerberos seja projetado para ser seguro, ele possui uma falha estrutural. O TGS não verifica se o solicitante tem realmente permissão para acessar o serviço durante a autenticação, permitindo que o invasor solicite e obtenha tickets de serviço de qualquer conta, para então decifrar o hash da senha e escalar privilégios.

- Superfície de ataque ampla: A maioria das empresas possui extensas redes Windows que usam o Kerberos para autenticação no AD. Isso as torna alvos ideais, já que um ataque bem-sucedido pode conceder acesso a uma grande quantidade de informações e recursos valiosos.

- Execução remota: O ataque pode ser executado remotamente, sem interação direta com o servidor de autenticação, o que dificulta a detecção e resposta em tempo hábil.

Como se proteger contra ataques de kerberoasting

Diante da crescente ocorrência de ataques de kerberoasting, é essencial adotar as medidas corretas para detectá-los e mitigá-los no ambiente de TI. A seguir, estão algumas práticas recomendadas para proteger sua organização contra esse tipo de ataque:

- Implemente uma política de senhas fortes: Uma política de senhas robusta é a primeira linha de defesa. Incentive os usuários a criarem senhas longas e complexas para reduzir o risco de comprometimento de contas. Para contas de serviço, utilize senhas ainda mais fortes, com pelo menos 20 caracteres, o que torna muito mais difícil para ferramentas de quebra de senha adivinharem as credenciais.

- Habilite criptografia forte: O Kerberos oferece diversos algoritmos de criptografia para proteger os hashes de senha durante a autenticação. Algoritmos fracos, como o RC4, facilitam a descriptografia dos hashes das contas de serviço. Para aumentar a segurança, garanta o uso de criptografia AES de 256 bits para as contas de serviço.

- Não adicione contas de serviço a grupos privilegiados: Não inclua contas de serviço em grupos privilegiados, como Domain Admins. Embora essa prática seja comum para evitar interrupções de serviço, ela não é segura. Os administradores devem limitar o acesso das contas de serviço apenas ao necessário. Algumas das melhores práticas para contas de serviço incluem criar contas distintas para tarefas específicas e sempre adotar o princípio do privilégio mínimo.

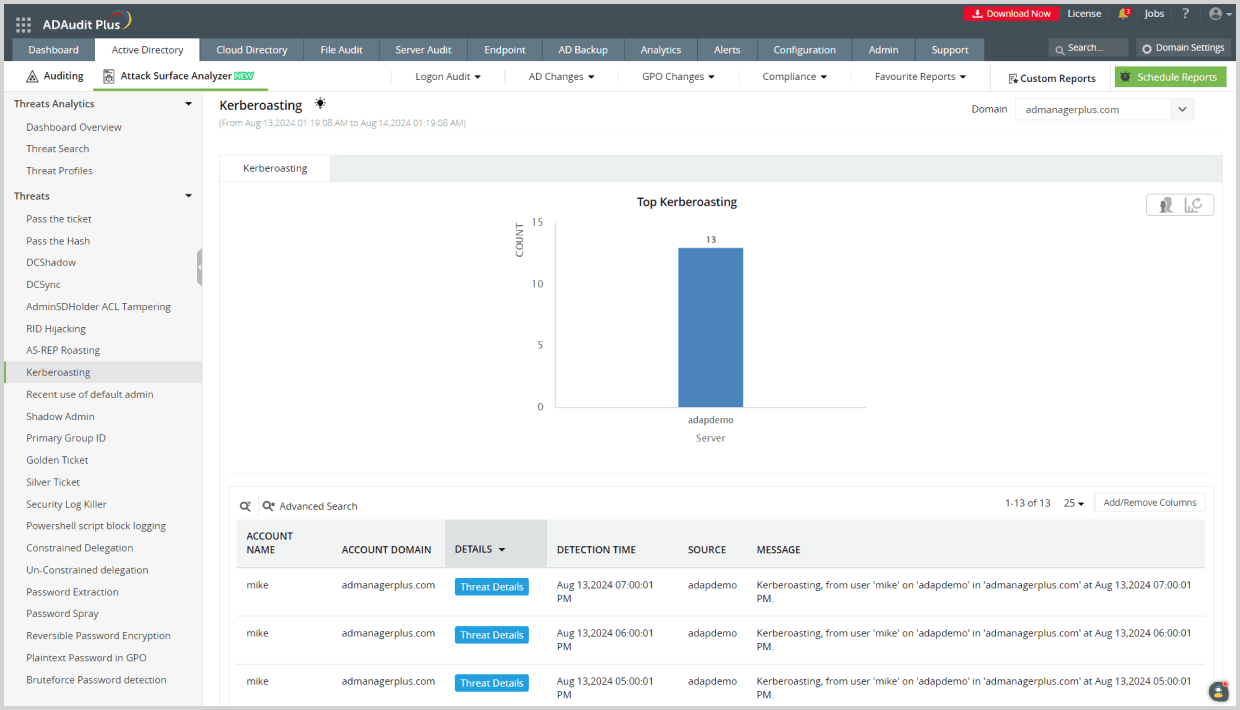

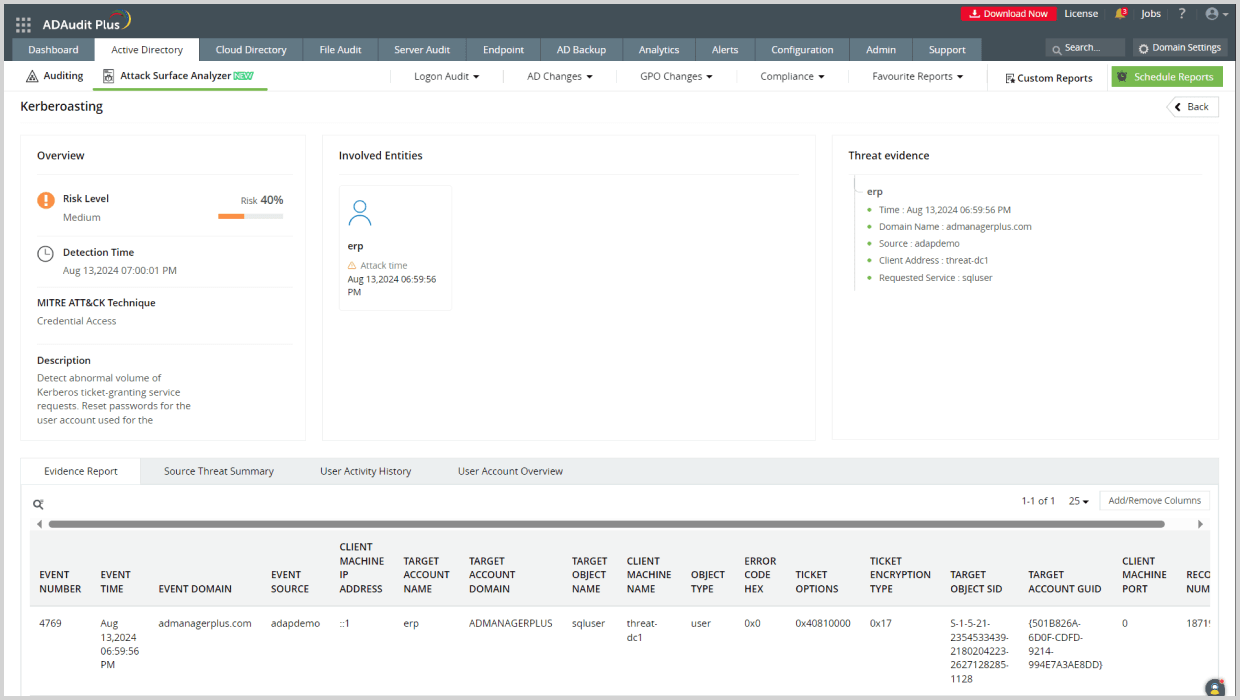

- Monitore de perto os eventos do Kerberos: Monitorar o ambiente Windows em busca do ID de evento 4769 é uma maneira eficaz de detectar ataques de kerberoasting. Esse evento é gerado sempre que uma conta solicita um ticket de serviço. Um aumento repentino nas solicitações provenientes de um único usuário pode indicar atividade suspeita. Na maioria dos casos, as solicitações legítimas de tickets são criptografadas em AES e são seguras. Os administradores podem identificar essas solicitações verificando o campo Ticket Encryption Type nos detalhes do evento. Se o valor exibido for 0X17, significa que a solicitação está criptografada com RC4 e requer investigação mais aprofundada. É importante lembrar que o evento ID 4769 é bastante frequente, portanto esse processo pode ser demorado.

Como o ADAudit Plus pode ajudar você a detectar e mitigar ataques de kerberoasting

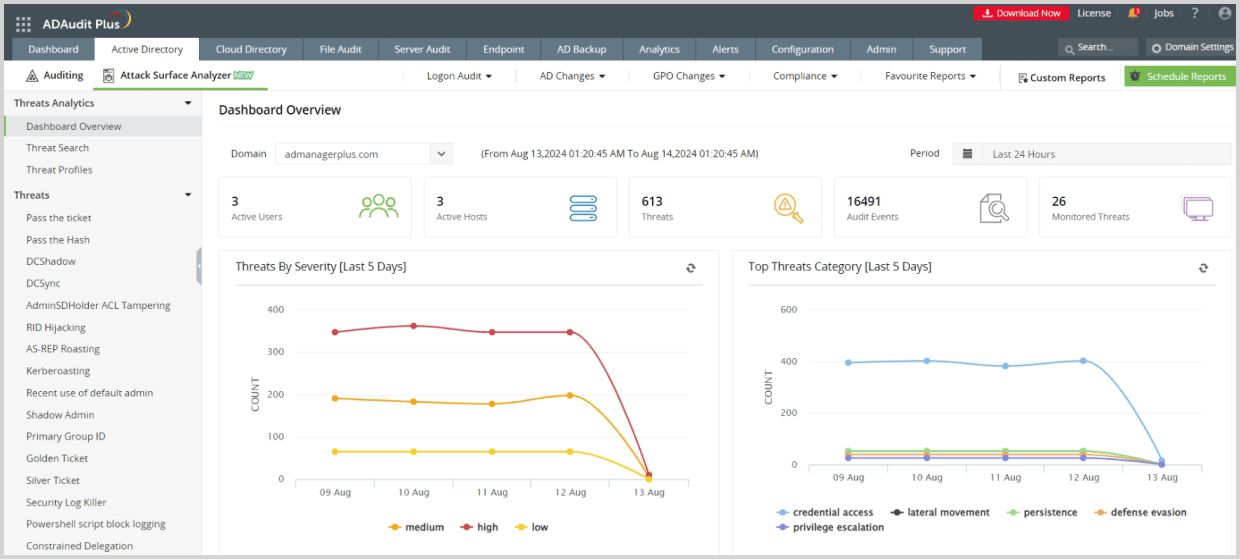

Os recursos doAttack Surface Analyzer do ADAudit Plus contam com dashboards específicos e relatórios especializados que ajudam a detectar e responder a ataques de kerberoasting em tempo real. Com base em regras exclusivas derivadas da estrutura MITRE ATT&CK, oAttack Surface Analyzer fornece insights detalhados sobre ameaças e permite investigar ataques potenciais de kerberoasting com apenas alguns cliques.

Comece a proteger seus recursos de AD on-premises e em cloud com o ADAudit Plus

Detecte mais de 25 ataques de AD diferentes e identifique possíveis configurações incorretas em seus ambientes cloud Azure, GCP e AWS com o Attack Surface Analyzer.

Veja oAttack Surface Analyzer em açãoEstamos muito felizes por sermos reconhecidos como Gartner Peer Insights Customers' Choice para Gerenciamento de Incidentes e Eventos de Segurança (SIEM) pelo quarto ano consecutivo.