O que é um ataque pass-the-ticket?

Um ataque pass-the-ticket ocorre quando um invasor rouba um ticket de concessão de tickets (TGT) ou um ticket de serviço (TGS) do Kerberos para obter acesso não autorizado a sistemas e serviços dentro de uma rede. Os invasores geralmente utilizam malware, técnicas de raspagem de memória ou ferramentas como Mimikatz para roubar esses tickets. Com os tickets roubados, não é necessário o uso da senha ou das credenciais em hash do usuário, o invasor pode se passar por usuários legítimos e mover-se lateralmente pela rede, tornando-se uma ameaça grave à segurança corporativa.

Pass-the-Ticket x Pass-the-Hash

Os ataques pass-the-hash e pass-the-ticket são ambos técnicas de roubo de credenciais que visam os mecanismos de autenticação, mas diferem nos seguintes aspectos:

| Passe o ticket | Pass-the-hash |

|---|---|

| Envolve o roubo e reutilização de tickets Kerberos válidos | Envolve o roubo e reutilização de hashes de senha |

| Não requer hashes de senha, apenas tickets de sessão válidos | Requer a captura de hashes NTLM de sistemas comprometidos |

| É mais específico de ambientes de domínio Windows | Tem escopo mais amplo e pode afetar múltiplas plataformas além do Windows |

Embora ambos os ataques permitam movimentação lateral dentro da rede, os ataques pass-the-ticket tendem a ser mais discretos, já que aproveitam tickets Kerberos válidos em vez de hashes.

Exemplo de ataque pass-the-ticket

- Comprometimento do sistema: O invasor obtém acesso inicial a uma estação de trabalho ou a um controlador de domínio da organização, geralmente por meio de um e-mail de phishing.

- Extração de tickets: Uma vez dentro do sistema, o invasor usa o Mimikatz para extrair todos os tickets Kerberos ativos da memória.

- Injeção de tickets: O invasor verifica se há tickets Kerberos associados a um administrador de domínio e, se encontrar, injeta esses tickets em sua própria sessão, assumindo a identidade e os privilégios do administrador.

- Movimentação lateral: A partir daí, o invasor obtém acesso legítimo a todos os recursos aos quais o administrador de domínio tem permissão, sem precisar das credenciais originais.

Como detectar um ataque pass-the-ticket

Normalmente, ataques pass-the-ticket podem ser detectados por meio do monitoramento contínuo dos eventos Kerberos em busca de padrões anômalos, como uso incomum de tickets, reutilização de tickets, tickets com tempo de vida excessivo ou anomalias de logon.

Principais eventos do Windows a serem monitorados:

- Event ID 4768 (solicitação de TGT)

- Event ID 4769 (solicitação de TGS)

- Event ID 4770 (renovação de ticket)

Como se proteger contra ataques pass-the-ticket

1. Implemente boas práticas de credenciais

- Aplique o princípio do privilégio mínimo para limitar a exposição.

- Altere regularmente as chaves e senhas do Kerberos.

- Utilize contas de serviço gerenciado de grupo (gMSA) sempre que possível.

2. Aprimore o registro e o monitoramento

- Ative a auditoria avançada do Kerberos no log de eventos do Windows.

- Utilize soluções SIEM para detectar anomalias em tempo real.

3. Implemente proteção em endpoints

- Use soluções EDR.

- Implemente proteção de memória para impedir a extração de tickets.

4. Segmente a rede e controle o acesso

- Restrinja a movimentação lateral com firewalls e segmentação de rede.

- Exija MFA para contas privilegiadas.

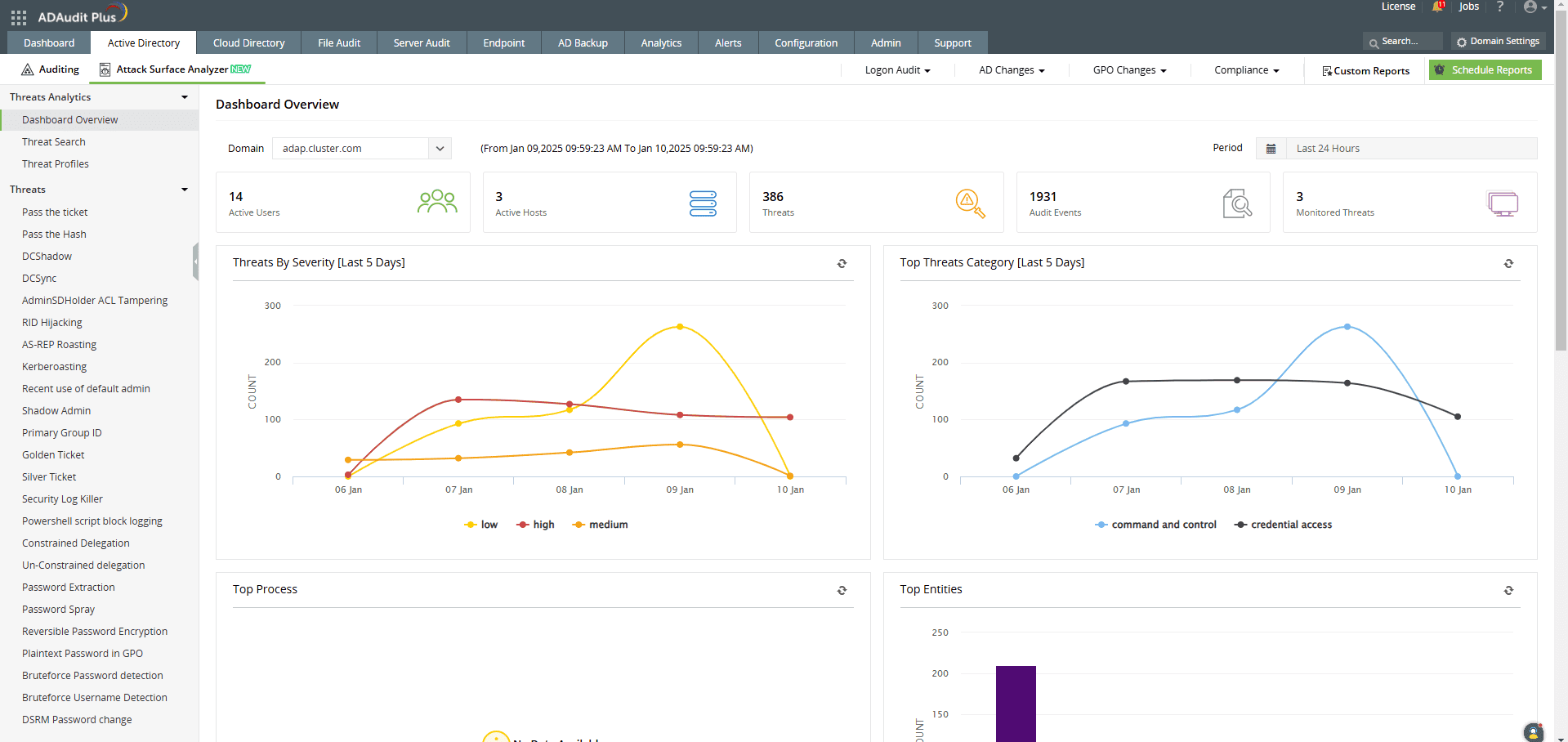

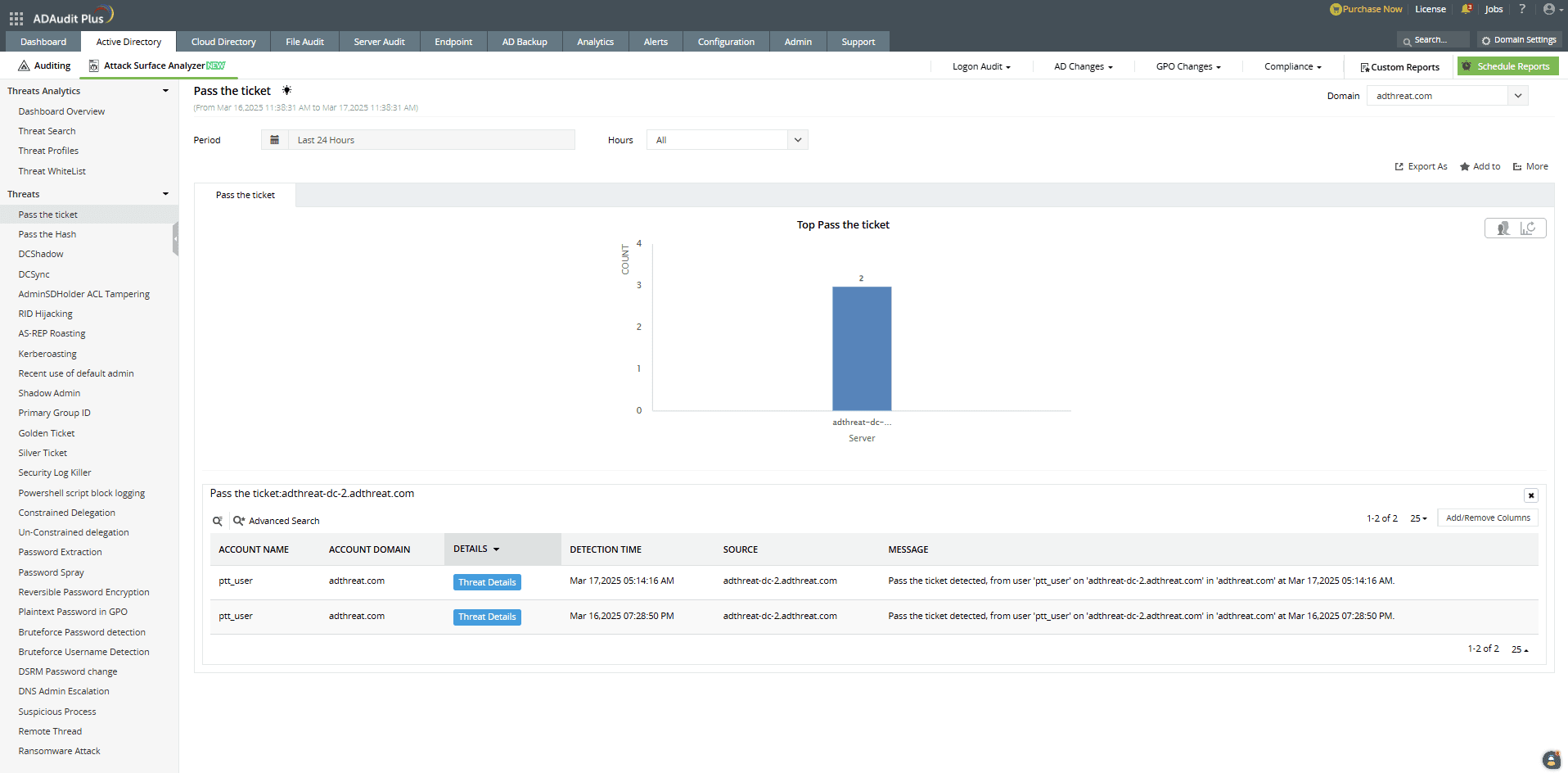

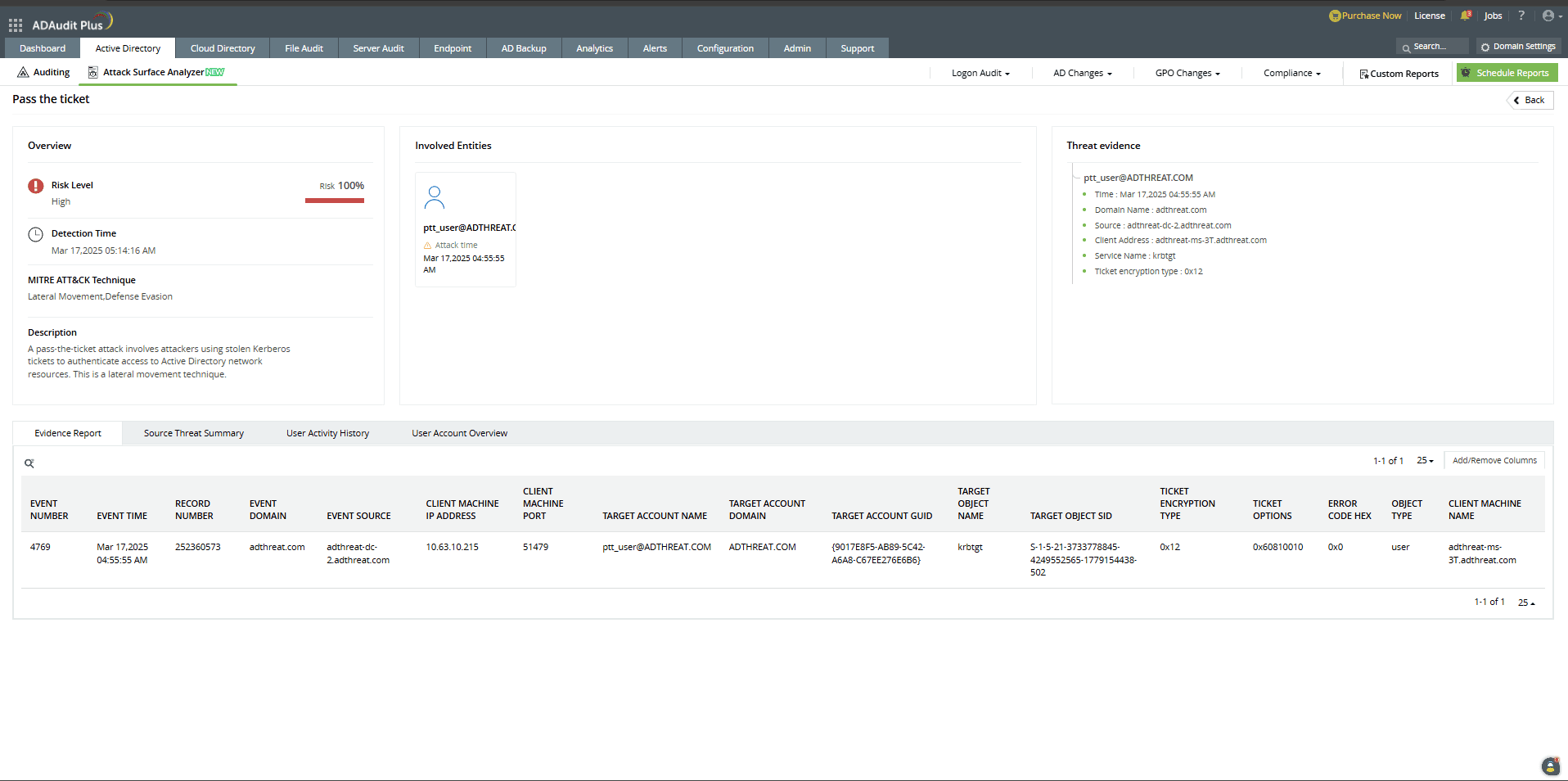

Como o ADAudit Plus pode ajudar você a detectar ataques pass-the-ticket

Os recursos do Attack Surface Analyzer do ADAudit Plus contam com dashboards específicos e relatórios especializados que ajudam a detectar e responder a ataques pass-the-ticket em tempo real. Com base em regras exclusivas derivadas da estrutura MITRE ATT&CK, ele fornece insights detalhados sobre ameaças e permite investigar ataques pass-the-ticket potenciais com apenas alguns cliques.

Comece a proteger seus recursos de AD on-premises e em cloud com o ADAudit Plus

Detecte mais de 25 ataques de AD diferentes e identifique possíveis configurações incorretas em seus ambientes cloud Azure, GCP e AWS com o Attack Surface Analyzer.

Veja o Attack Surface Analyzer em açãoEstamos muito felizes por sermos reconhecidos como Gartner Peer Insights Customers' Choice para Gerenciamento de Incidentes e Eventos de Segurança (SIEM) pelo quarto ano consecutivo.