Todos sabemos a regra de ouro: nunca compartilhe sua senha. Mas e se alguém pudesse tomá-la sem pedir e sem sequer tentar adivinhá-la? Essa é a realidade da extração de senhas, em que os invasores não quebram senhas por força bruta, mas as coletam diretamente dos sistemas. Vamos detalhar como essa tática furtiva funciona e por que ela é tão perigosa.

O que é um ataque de extração de senhas?

Um ataque de extração de senhas envolve a recuperação direta de dados de senhas da memória, do armazenamento ou de arquivos de um sistema, em texto puro ou em forma de hash, sem necessidade de tentativa e erro. Ao contrário dos ataques de força bruta, que tentam adivinhar senhas, os métodos de extração puxam credenciais de onde elas já estão armazenadas ou em cache.

Esses ataques frequentemente exigem acesso privilegiado, ou seja, normalmente ocorrem depois que um invasor já comprometeu um sistema e está se movendo lateralmente ou escalando privilégios.

Veja por que isso é importante:

das organizações ainda usam autenticação tradicional por senha para sistemas 1

das violações envolvem senhas comprometidas 2

milhões é o custo médio de uma violação que envolve senhas roubadas 3

Como funciona um ataque de extração de senhas?

1. Obtenção de acesso de alto nível

O invasor precisa, inicialmente, ter acesso a um sistema com privilégios elevados, como um controlador de domínio, um servidor de arquivos ou qualquer máquina em que usuários façam login. Geralmente, são necessários direitos de administrador, já que os dados de senha são protegidos pelo sistema.

2. Localização dos dados de senha

Uma vez dentro, o invasor procura locais onde as informações de senha ficam armazenadas. Em sistemas Windows, isso costuma ocorrer no processo LSASS (Local Security Authority Subsystem Service), que mantém hashes de senha e, às vezes, senhas em texto puro de usuários logados.

3. Extração das credenciais

O invasor usa ferramentas como Mimikatz, ProcDump ou despejos de memória do processo lsass.exe para extrair dados de credenciais diretamente da memória. Isso permite recuperar informações sensíveis como senhas em texto puro (se estiverem armazenadas em cache), hashes NTLM e tickets Kerberos de usuários que fizeram login naquele sistema.

4. Reutilização das credenciais

Com as credenciais em mãos, o invasor pode reutilizá-las em ataques como pass-the-hash ou pass-the-ticket para mover-se lateralmente pela rede. Muitas vezes não é preciso decifrar o hash, pois o próprio hash já possibilita a impersonificação do usuário e o acesso a outros sistemas.

5. Expansão do acesso

Com credenciais válidas, o invasor pode ampliar o acesso, escalar privilégios ou exfiltrar dados sensíveis. Como as credenciais são legítimas, muitas ferramentas de segurança não detectam atividade anômala imediatamente.

Por que os ataques de extração de senhas são eficazes?

- Credenciais armazenadas na memória: muitos sistemas mantêm credenciais na RAM, especialmente após logins interativos.

- Acesso administrativo: com privilégios de administrador, muitas proteções nativas podem ser contornadas.

- Falta de proteção de credenciais: sistemas antigos ou mal configurados podem não usar mecanismos como Credential Guard ou Secure Boot.

- Monitoramento fraco: ferramentas de raspagem e despejo de memória tendem a atuar despercebidas quando não existem soluções de detecção nos endpoints.

Exemplos reais de ataques por extração de senhas

- Ataque NotPetya (2017): malware propagado via atualização de software comprometida de um provedor ucraniano, que usou hashes roubados e exploits no Windows para se mover rapidamente por redes. Causou perda permanente de dados ao sobrescrever master boot records (MBR), interrompeu operações de empresas em todo o mundo e foi posteriormente atribuído a agentes patrocinados pelo governo russo.

- Ataque SolarWinds (2020): no incidente de 2020, o grupo APT29 utilizou extração de credenciais para roubar hashes e conduzir ataques pass-the-hash, permitindo movimentação lateral furtiva por agências e empresas nos EUA. O ataque resultou em roubo massivo de dados e espionagem.

- Vazamento de código-fonte do The New York Times (2024): invasores obtiveram acesso não autorizado a repositórios GitHub do NYT usando credenciais vazadas, expondo código-fonte e hashes de senha de cerca de 1.500 usuários.

Como detectar tentativas de extração de senhas

Detecte extração de credenciais monitorando acessos suspeitos a repositórios de credenciais, a criação/execução de ferramentas conhecidas de dump e padrões de logon incomuns que indiquem uso de credenciais roubadas ou hashes.

Principais logs de eventos do Windows a monitorar

- Event ID 4724: Tentativa de redefinição de senha de uma conta.

- Event ID 4782: O hash de senha de uma conta foi acessado.

- Event ID 4688: Um novo processo foi criado. Monitore por ferramentas como mimikatz.exe ou procdump.exe.

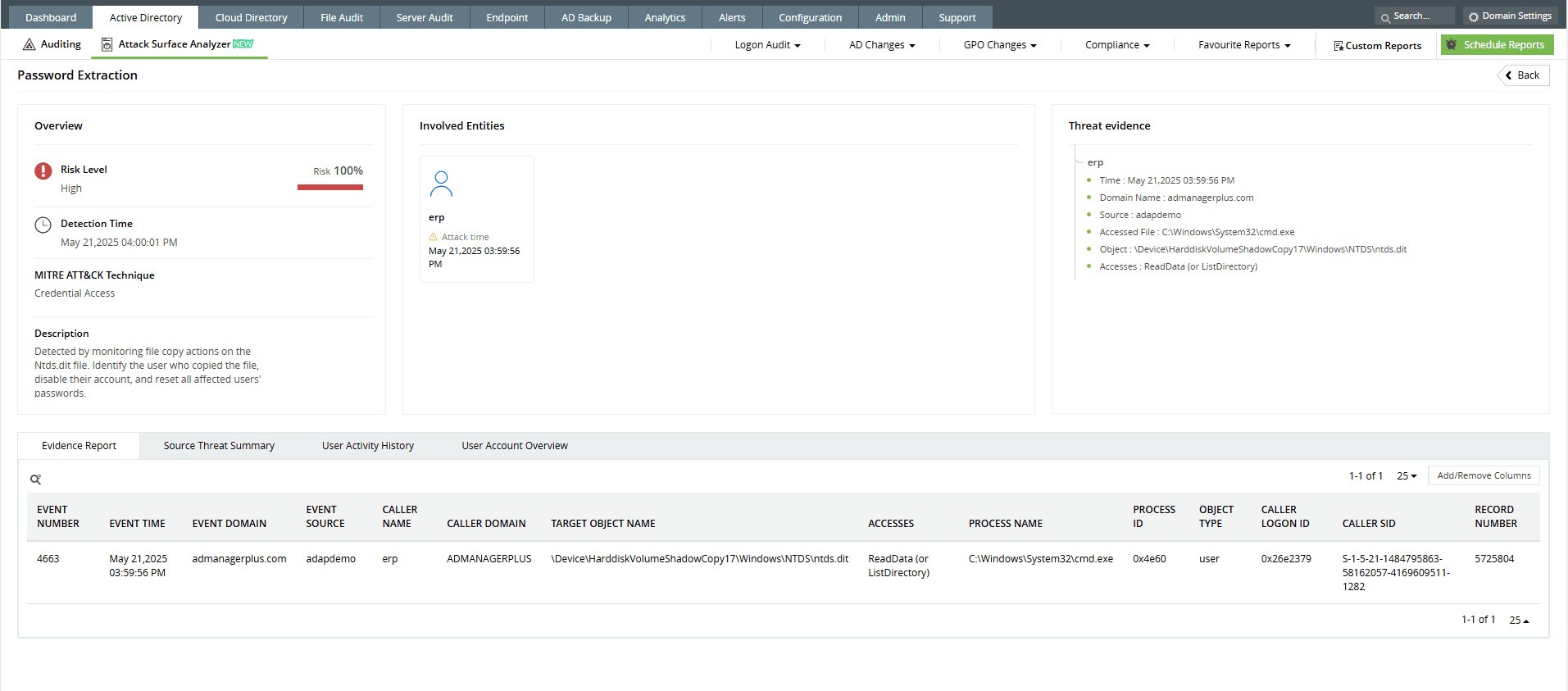

- Event ID 4663: Tentativa de acesso a um objeto.

- Event ID 4656: Solicitação de handle para um objeto.

Como prevenir ataques de extração de senhas

Habilite o Credential Guard

O Microsoft Credential Guard utiliza segurança baseada em virtualização para isolar segredos do restante do sistema operacional, o que torna muito mais difícil extrair credenciais da memória do LSASS.

Aplique a proteção LSA (Autoridade de Segurança Local)

Habilite a proteção da Autoridade de Segurança Local (LSA) para que o processo LSASS seja executado como processo protegido. Isso fortalece a LSA ao impedir que ferramentas não confiáveis acessem a memória do LSASS e ajuda a evitar a extração de credenciais com ferramentas como o Mimikatz.

Restrinja o acesso privilegiado

Limite privilégios administrativos e evite logons interativos com contas altamente privilegiadas. Use modelos de administração em camadas e acesso just-in-time para reduzir a exposição de credenciais.

Use Secure Boot e criptografia de disco

Habilite o BitLocker e o Secure Boot para proteger a integridade dos arquivos de autenticação e evitar a extração offline de dados sensíveis, como o SAM ou o arquivo ntds.dit.

Monitore atividades anômalas de memória e processos

Utilize soluções baseadas em análise de comportamento de usuários (UBA/UEBA) para estabelecer baselines e detectar acessos suspeitos à memória do LSASS ou tentativas de extrair credenciais. Configure alertas em tempo real para comportamento de processos ou padrões de acesso anormais.

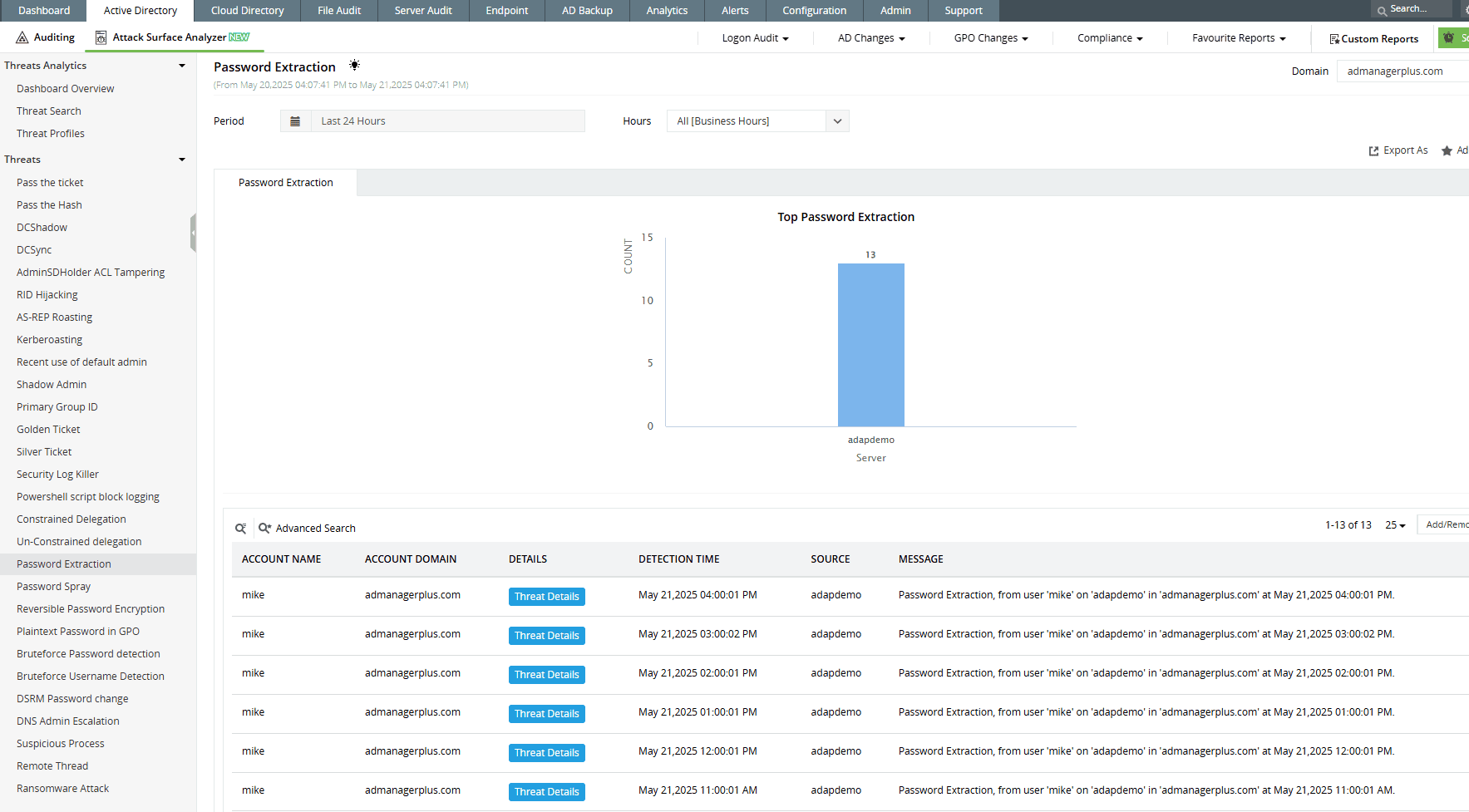

Como o ADAudit Plus pode ajudar você a detectar atividades de extração de senhas

Os recursos do Analisador de superfície de ataque do ADAudit Plus contam com dashboards específicos e regras de detecção alinhadas ao MITRE ATT&CK® para identificar tentativas de extração de senhas em tempo real. A ferramenta destaca comportamentos suspeitos, como a execução de processos de alto risco e atividades de logon anômalas. Com esses insights e alertas em tempo real, as equipes de segurança conseguem investigar potenciais roubos de credenciais e adotar medidas antes que os invasores realizem movimentação lateral na rede.

Comece a proteger seus recursos de AD on-premises e em cloud com o ADAudit Plus

Detecte mais de 25 ataques de AD diferentes e identifique possíveis configurações incorretas em seus ambientes cloud Azure, GCP e AWS com o Attack Surface Analyzer.

Veja o Attack Surface Analyzer em açãoEstamos muito felizes por sermos reconhecidos como Gartner Peer Insights Customers' Choice para Gerenciamento de Incidentes e Eventos de Segurança (SIEM) pelo quarto ano consecutivo.