Seu ambiente Windows pode parecer seguro, mas invasores ainda podem elevar privilégios manipulando identidades de contas. O sequestro de RID é uma dessas ameaças silenciosas. Entenda como ele funciona e como se defender.

O que é um RID?

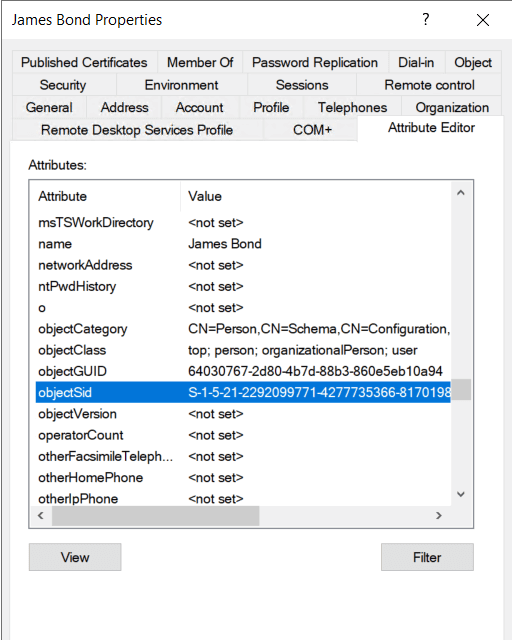

No Windows, cada usuário e grupo é identificado por um identificador de segurança (SID), um valor exclusivo que termina com um identificador relativo (RID). O RID é o que distingue as contas individuais dentro de um mesmo domínio, enquanto o restante do SID identifica o próprio domínio.

Por exemplo, o grupo Domain Admins possui um RID fixo de 512. Já os usuários comuns recebem RIDs maiores, atribuídos automaticamente conforme novas contas são criadas. Quando um usuário faz logon, o Windows usa o SID completo (incluindo o RID) para determinar quais recursos ele pode acessar.

Você sabia?

Por padrão, um domínio pode suportar cerca de 1 bilhão de entidades de segurança (como usuários, grupos e computadores) devido ao mecanismo de alocação de RIDs.

O que é um ataque de sequestro de RID?

Um ataque de sequestro de RID ocorre quando um invasor modifica a parte RID do SID de uma conta de usuário, substituindo-a pelo RID de uma conta privilegiada, como o administrador local (RID 500). Com isso, o sistema passa a tratar essa conta comum como se tivesse privilégios administrativos, independentemente da associação dela a grupos. Essa alteração é feita localmente e exige acesso de administrador ou SYSTEM na máquina, ou seja, o invasor precisa já ter comprometido o sistema.

Como o ataque explora comportamentos normais do sistema e não altera a associação de grupos, é muito difícil de detectar.

Como o Windows atribui RIDs?

Cada controlador de domínio mantém um pool de RIDs para atribuir a novas contas. O RID é a porção final do SID e representa a identidade única da conta no domínio.

Exemplo:

S-1-5-21-2292099771-4277735366-817019834-1105 -> RID

O número 1105 é o RID atribuído automaticamente a uma conta de usuário comum em um domínio Windows.

Contas e grupos internos com RIDs fixos

No Active Directory e em sistemas Windows, diversas contas e grupos internos possuem RIDs bem conhecidos e imutáveis. Algumas delas são:

| Nome | Tipo | RID | Descrição |

|---|---|---|---|

| Administrator | Conta | 500 | Conta administrativa padrão com controle total do sistema ou domínio. |

| Guest | Conta | 501 | Conta de acesso limitado, geralmente desativada por padrão. |

| Domain Admins | Grupo | 512 | Grupo de alta autoridade com controle total do domínio. |

| Domain Users | Grupo | 513 | Grupo padrão de todos os usuários de domínio. |

| Schema Admins | Grupo | 518 | Controla o esquema do Active Directory. |

| Print Operators | Grupo | 550 | Pode gerenciar impressoras e filas de impressão em controladores de domínio. |

Etapas de um ataque de sequestro de RID

Os invasores costumam seguir estas etapas para realizar um ataque de sequestro de RID:

1. Obtenção de acesso ao sistema

O invasor primeiro adquire acesso de administrador local ou SYSTEM em uma máquina Windows, seja uma estação ou servidor do domínio. A máquina precisa permitir leitura e gravação no Registro do Windows.

2. Identificação de uma conta de usuário comum

Em seguida, o invasor localiza uma conta de usuário comum, que pode ser um usuário de domínio com poucos privilégios ou uma conta local. O objetivo é alterar o RID dessa conta para que o sistema a trate como pertencente a um grupo privilegiado.

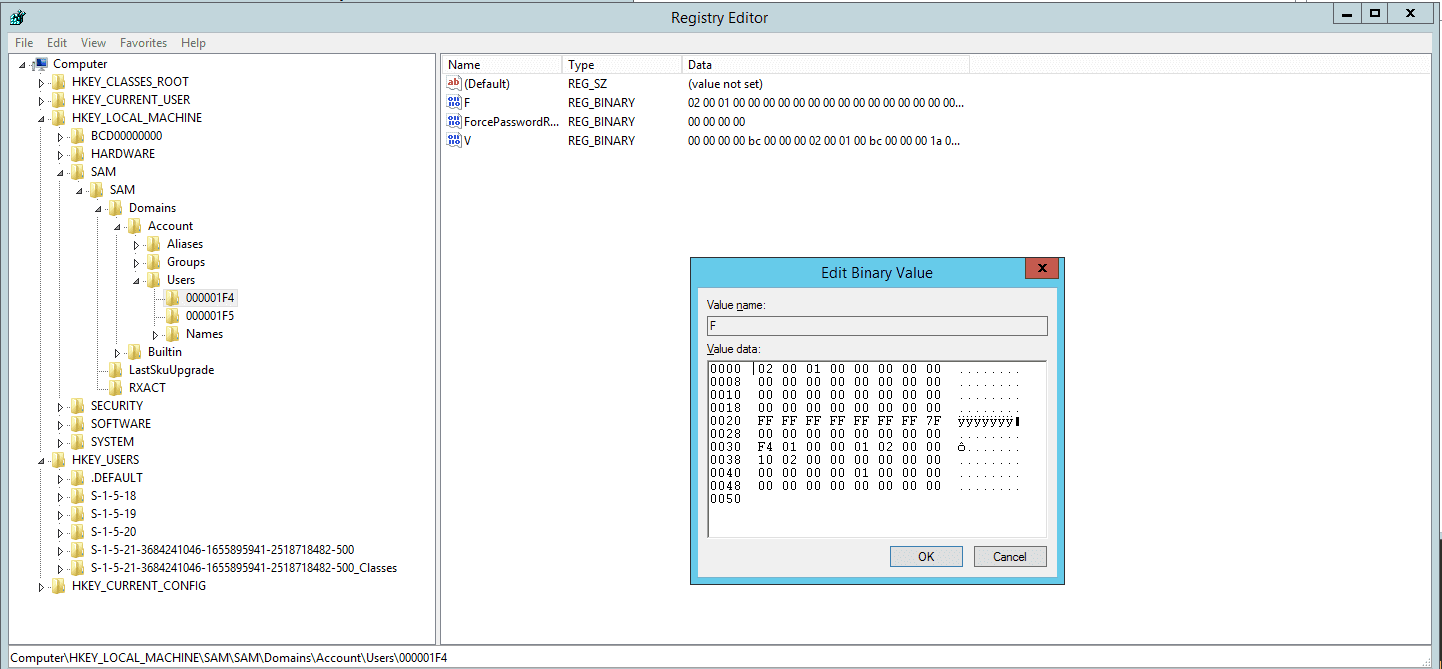

3. Modificação do RID da conta no registro SAM

Com acesso em nível SYSTEM, o invasor usa ferramentas como o Editor do Registro, PowerShell ou estruturas de pós-exploração especializadas para modificar o hive do gerenciador de contas de segurança (SAM) no registro. Especificamente, ele localiza a chave de registro da conta de usuário alvo, tipicamente encontrada em:

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\<user>

Dentro dessa chave, ele altera o valor binário F, especificamente no offset do RID. Ao substituir o RID existente pelo RID de uma conta privilegiada (por exemplo, 500 para o Administrador interno), o sistema passa a tratar o usuário como se possuísse privilégios administrativos.

4. Obtenção de acesso elevado

Após efetuar logon, a conta sequestrada passa a operar com os privilégios do grupo associado ao novo RID. O sistema confia no SID alterado, concedendo acesso total a recursos sensíveis, ferramentas e funções administrativas, mesmo que a conta não pertença formalmente a qualquer grupo de administradores.

5. Permanecer oculto

Esse tipo de ataque é difícil de detectar porque a associação a grupos não aparece alterada em ferramentas como o ADUC. O SID do usuário parece normal nos controladores de domínio e nenhum alerta é disparado, a menos que haja uma validação profunda de SIDs em vigor.

Como detectar ataques de sequestro de RID

A detecção desse tipo de ataque se concentra em identificar inconsistências em SIDs suspeitos ou privilégios inesperados associados a contas aparentemente comuns.

- Contas com privilégios administrativos que não pertencem a grupos de administradores

Esse é um dos sinais mais claros. Se um usuário consegue executar ações administrativas, mas não faz parte de nenhum grupo de administradores, isso indica possível manipulação de privilégios, possivelmente por meio de um ataque de sequestro de RID.

- RIDs incomuns ou duplicados entre várias contas

Monitorar RIDs duplicados ou fora do padrão (por exemplo, várias contas com o RID 500) pode ajudar a detectar adulterações. Essa verificação, no entanto, requer inspeção direta do Registro ou o uso de ferramentas de auditoria especializadas, já que as ferramentas comuns de gerenciamento de usuários geralmente não exibem contas ocultas.

- Eventos de logon inesperados vinculados a usuários não administrativos executando ações privilegiadas

A análise de logs pode revelar usuários comuns executando comandos administrativos ou acessando recursos sensíveis. Isso pode indicar contas comprometidas. No entanto, esse comportamento isolado não confirma necessariamente um ataque de sequestro de RID; ele também pode apontar para outros tipos de elevação de privilégios ou uso indevido de credenciais.

Principais logs de eventos do Windows a monitorar

- Windows Event ID 4656 (Detecta acesso a chaves de registro sensíveis)

- Windows Event ID 4688 (Detecta execução de processos incomuns)

- Windows Event ID 4663 (Detecta acesso a registros críticos)

- Sysmon Event ID 13 (Detecta tentativas de manipulação do database SAM)

- Sysmon Event ID 10 (Monitora chaves do registro relacionadas ao SAM)

Como prevenir ataques de sequestro de RID

- Restrinja o acesso ao registro

Garanta que apenas contas confiáveis tenham acesso ao hive SAM, onde os dados de contas são armazenados. Usuários comuns e a maioria das contas de serviço nunca devem ter permissão para ler ou modificar essas entradas sensíveis. Use políticas de grupo (GPO) e permissões de segurança para aplicar controles de acesso rigorosos.

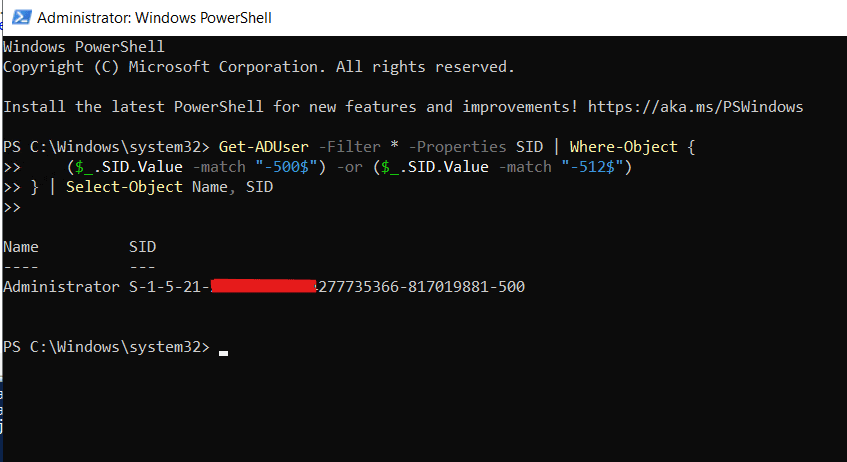

- Monitore padrões de uso de SID

Audite contas que utilizam RIDs conhecidos, como 500 ou 512, especialmente se elas não forem normalmente privilegiadas. Isso ajuda a identificar contas sequestradas que não aparecem em grupos administrativos.

Você pode executar o seguinte script PowerShell para listar todos os SIDs e suas respectivas contas:

Get-ADUser -Filter * -Properties SID | Where-Object {

($_.SID.Value -match "-500$") -or ($_.SID.Value -match "-512$")

} | Select-Object Name, SID

Esse comando exibe todas as contas de usuário cujo SID termina em -500 ou -512.

- Esse usuário deveria usar esse RID?

- Há cópias do RID do Administrador interno?

- Ele não pertence ao grupo Domain Admins, mas possui o mesmo RID?

- Restrinja o acesso administrativo local

Impeça invasores de obter acesso de administrador local ou SYSTEM desde o início. Remova contas locais não utilizadas, aplique o princípio do privilégio mínimo em todos os endpoints e reforce a segurança dos dispositivos por meio de configurações seguras e atualizações regulares de segurança.

- Utilize proteção de endpoint e ferramentas baseadas em UBA

Soluções de segurança com análise comportamental de usuários e entidades (UBA/UEBA) conseguem detectar elevações de privilégio anormais e acessos não autorizados ao registro. Essas soluções ajudam a identificar sinais de adulteração de RID, como acesso repentino ao hive SAM ou atividade incomum de contas que normalmente não possuem privilégios administrativos.

Em seguida, verifique:

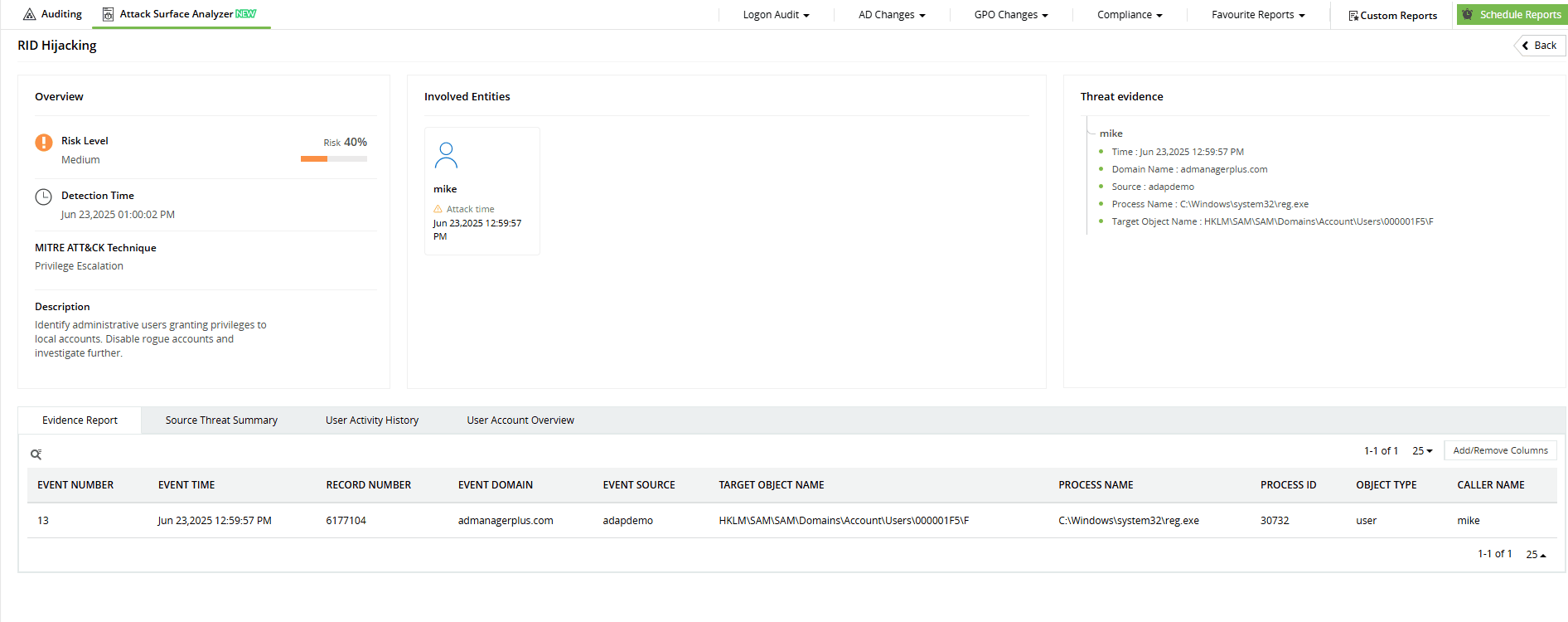

Como o ADAudit Plus ajuda a detectar ataques de sequestro de RID

O ADAudit Plus detecta ataques de sequestro de RID monitorando alterações em um caminho específico do registro dentro do hive SAM: SAM\SAM\Domains\Account\Users. Suas regras de detecção de ameaças acompanham modificações em valores binários críticos, como o campo F, frequentemente adulterado por invasores para manipular RIDs. Junto a alertas de atividades suspeitas de contas, o ADAudit Plus ajuda a detectar antecipadamente tentativas ocultas de elevação de privilégios e a agir rapidamente para proteger seu ambiente.

Comece a proteger seus recursos de AD on-premises e em cloud com o ADAudit Plus

Detecte mais de 25 ataques de AD diferentes e identifique possíveis configurações incorretas em seus ambientes cloud Azure, GCP e AWS com o Attack Surface Analyzer.

Veja o Attack Surface Analyzer em açãoEstamos muito felizes por sermos reconhecidos como Gartner Peer Insights Customers' Choice para Gerenciamento de Incidentes e Eventos de Segurança (SIEM) pelo quarto ano consecutivo.