O que é um ataque de delegação irrestrita?

A delegação irrestrita é um recurso do Active Directory que permite que uma conta de serviço ou de computador assuma a identidade de uma conta de usuário. Quando habilitada, essa configuração permite que o serviço ou computador retenha o ticket granting ticket (TGT) do usuário e acesse outros serviços no domínio sem exigir nova autenticação. Embora possa parecer conveniente, se um invasor obtiver acesso ao TGT armazenado, ele poderá usá-lo para acessar qualquer serviço ou computador do domínio, executando assim um ataque de delegação irrestrita.

Exemplo de ataque de delegação irrestrita

Um usuário acessa uma aplicação web que precisa obter dados em um servidor de backend. Normalmente ele precisaria se autenticar duas vezes, primeiro na aplicação web e depois no servidor de backend. Com a delegação irrestrita habilitada, apenas uma autenticação é necessária. O serviço armazena o TGT do usuário e o reutiliza para acessar o backend em nome dele. Se um invasor comprometer esse serviço, poderá usar técnicas de ataque a credenciais para roubar o TGT e, assim, acessar qualquer serviço ou computador do domínio e até escalar privilégios.

Fluxo de um ataque de delegação irrestrita

- O invasor identifica computadores com delegação irrestrita executando um cmdlet do PowerShell que lista contas de computador com o atributo TrustedForDelegation = True.

- Ele obtém acesso SYSTEM ou administrador local explorando vulnerabilidades ou credenciais roubadas.

- O invasor aguarda que um usuário privilegiado, como um Domain Admin, autentique-se no sistema. Nesse momento, o TGT do usuário é armazenado na memória.

- O hacker usa ferramentas como Mimikatz para extrair o TGT e o injeta em sua própria sessão.

- Com o TGT injetado, o invasor solicita tickets de serviço (TGS) e acessa serviços em todo o domínio: controladores de domínio, servidores de arquivos, databases, etc.

- A partir daí, pode escalar privilégios, extraindo credenciais do controlador de domínio e até criando novas contas de Domain Admin ou golden tickets para acesso persistente.

Como detectar um ataque de delegação irrestrita?

Detectar esse tipo de ataque é desafiador, mas há sinais importantes a serem observados, como comportamentos anômalos de tickets Kerberos, padrões de acesso inesperados e uso indevido de contas privilegiadas.

Principais eventos do Windows a serem monitorados:

- Event ID 4769 — Solicitação de ticket de serviço Kerberos

Múltiplos tickets de serviço sendo solicitados a partir da mesma máquina.

- Event ID 4624 — Logon bem-sucedido

Contas com privilégios elevados realizando logon em sistemas com delegação irrestrita.

- Event ID 4672 — Privilégios especiais atribuídos a um novo logon

Contas de Domain Admin ou outras contas com privilégios elevados sendo utilizadas para acessar sistemas fora do escopo autorizado.

Como se proteger contra ataques de delegação irrestrita?

Mitigar esses riscos envolve ajustes de configuração, as melhores práticas e o monitoramento contínuo:

- Evite o uso da delegação irrestrita: O ideal é evitar completamente o uso da delegação irrestrita. É um recurso legado com vulnerabilidades conhecidas.

- Monitore contas delegadas: Identifique contas configuradas com delegação e monitore os eventos acima.

- Proteja contas sensíveis: Habilite a opção "A conta é sensível e não pode ser delegada" para contas privilegiadas no Active Directory.

- Use o grupo Protected Users: Adicione usuários privilegiados a esse grupo para impedir que suas credenciais sejam delegadas.

- Troque as senhas regularmente: A rotação frequente invalida TGTs roubados, especialmente de contas de serviço críticas.

- Controle a criação de contas de máquina: Defina o machine account quota como zero para evitar que usuários não autorizados criem novas contas configuradas para delegação irrestrita.

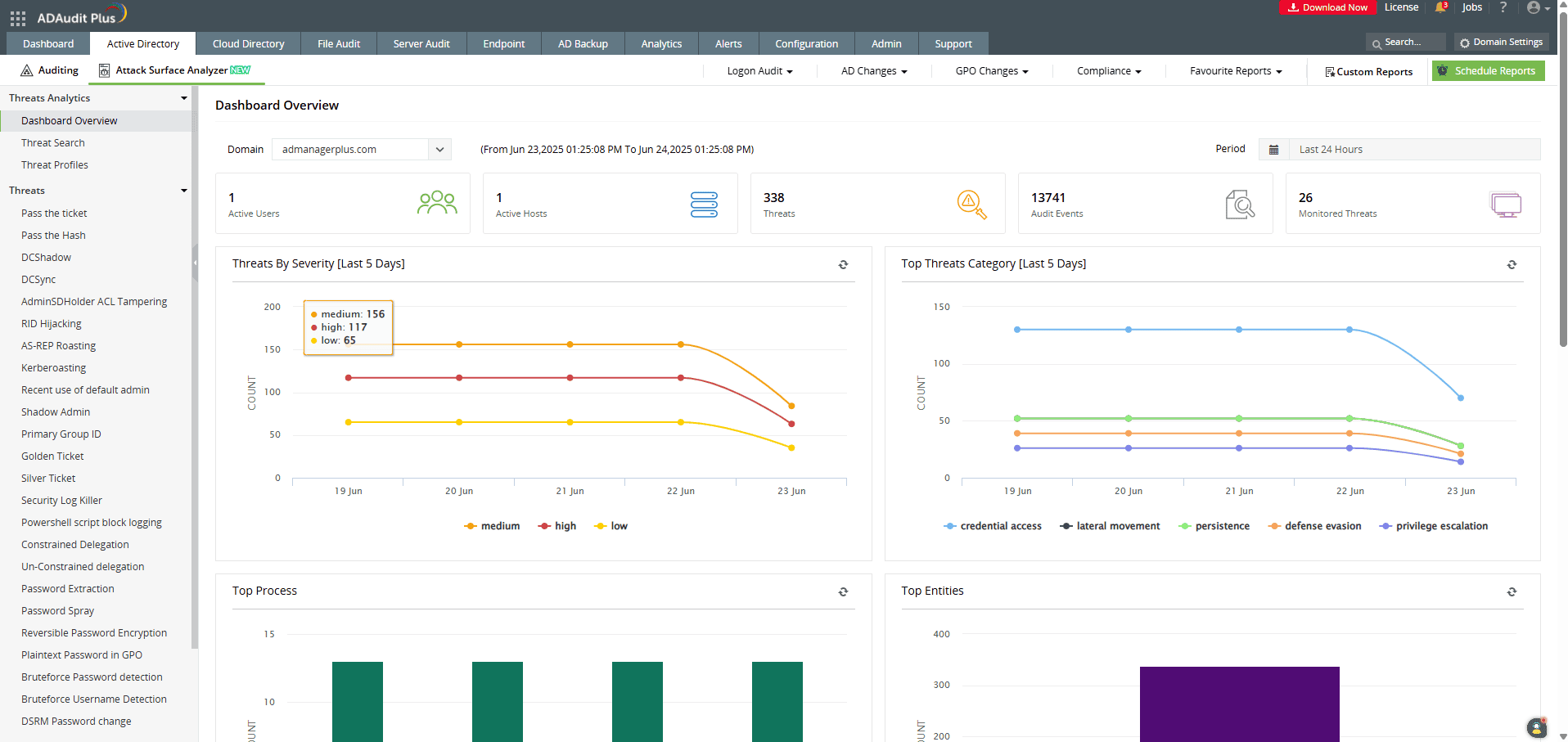

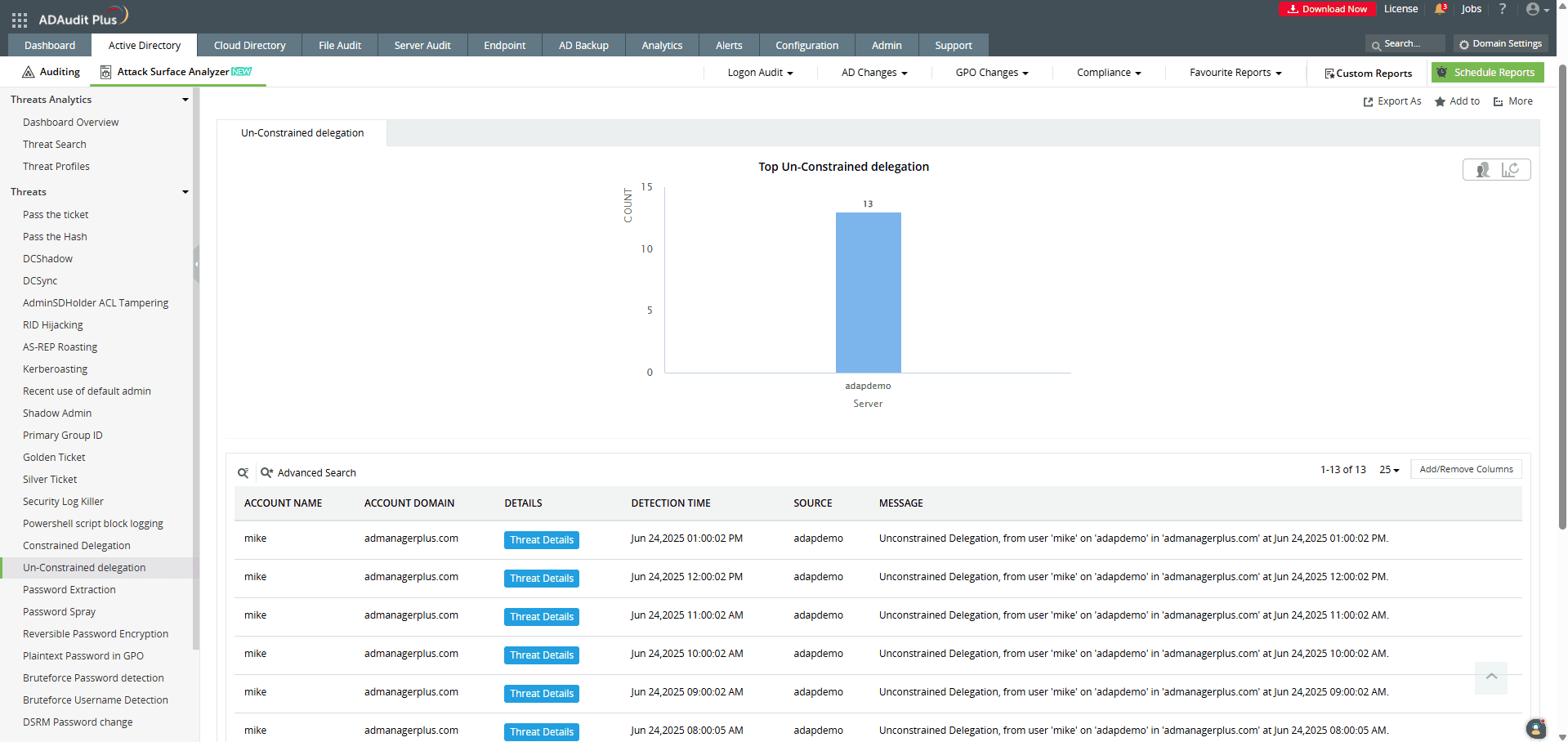

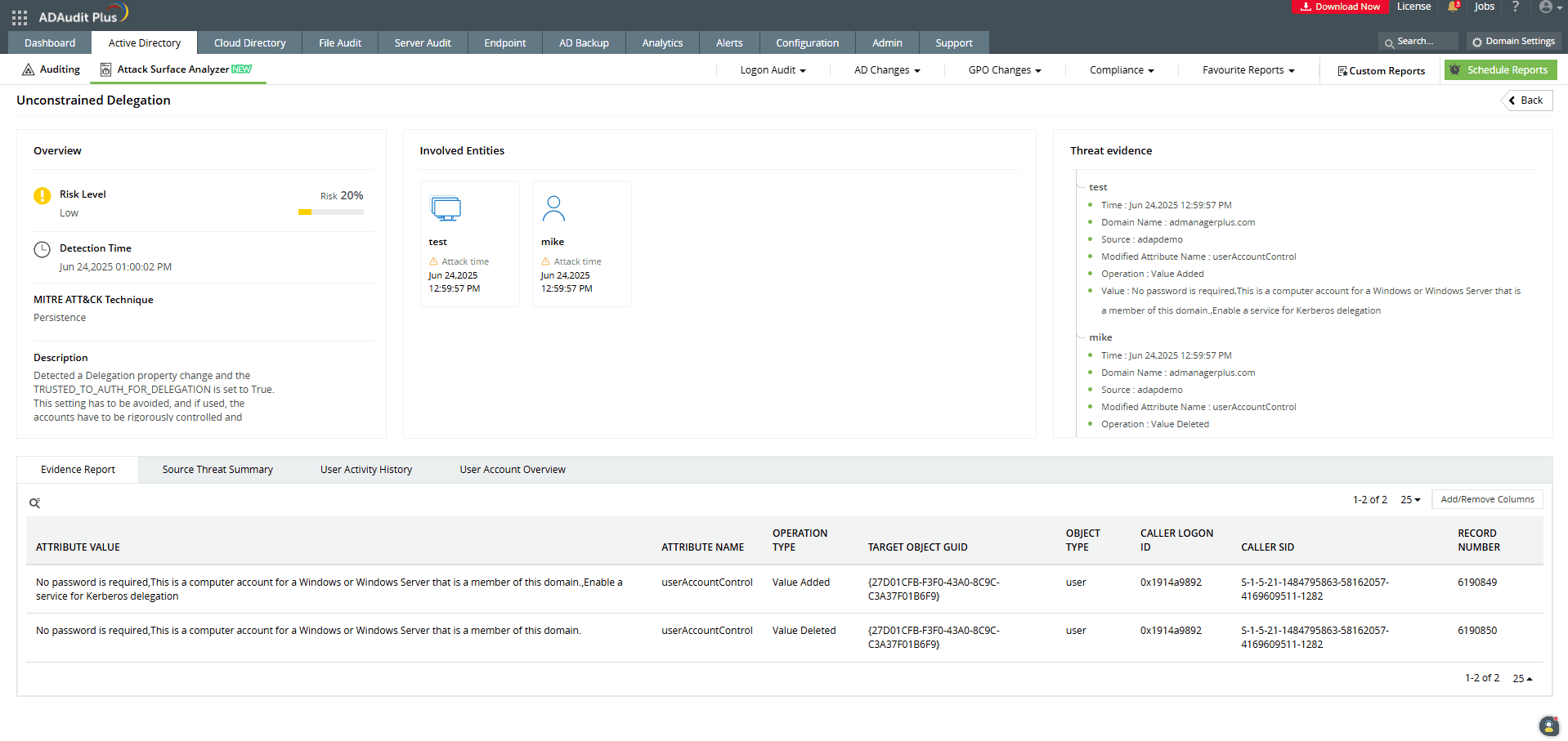

Como o ADAudit Plus pode ajudar você a detectar e mitigar ataques de delegação irrestrita

Os recursos do Attack Surface Analyzer do ADAudit Plus contam com dashboards específicos e relatórios especializados que ajudam a identificar contas configuradas para delegação irrestrita e a responder a ataques em tempo real. Com base em regras exclusivas derivadas da estrutura MITRE ATT&CK, ele fornece insights detalhados sobre ameaças e permite investigar ataques potenciais de delegação irrestrita com apenas alguns cliques.

Comece a proteger seus recursos de AD on-premises e em cloud com o ADAudit Plus

Detecte mais de 25 ataques de AD diferentes e identifique possíveis configurações incorretas em seus ambientes cloud Azure, GCP e AWS com o Attack Surface Analyzer.

Veja o Attack Surface Analyzer em açãoEstamos muito felizes por sermos reconhecidos como Gartner Peer Insights Customers' Choice para Gerenciamento de Incidentes e Eventos de Segurança (SIEM) pelo quarto ano consecutivo.