ID de evento do Windows 4625 – Falha no login

Introdução

O ID de evento 4625 (visualizado no Visualizador de eventos do Windows) documenta todas as tentativas de login com falha em um computador local. Esse evento é gerado no computador onde a tentativa de login foi feita. Um evento relacionado, ID de evento 4624 documenta logins bem-sucedidos.

O evento 4625 se aplica aos seguintes sistemas operacionais: Windows Server 2008 R2 e Windows 7, Windows Server 2012 R2 e Windows 8.1 e Windows Server 2016 e Windows 10. Os eventos correspondentes no servidor Windows 2003 e versões anteriores incluíam 529, 530, 531, 532, 533, 534, 535, 536, 537 e 539 para logins com falha.

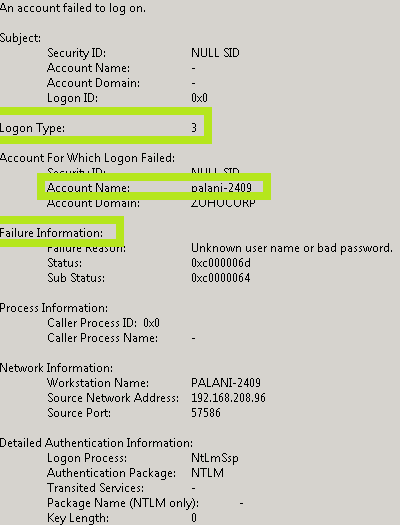

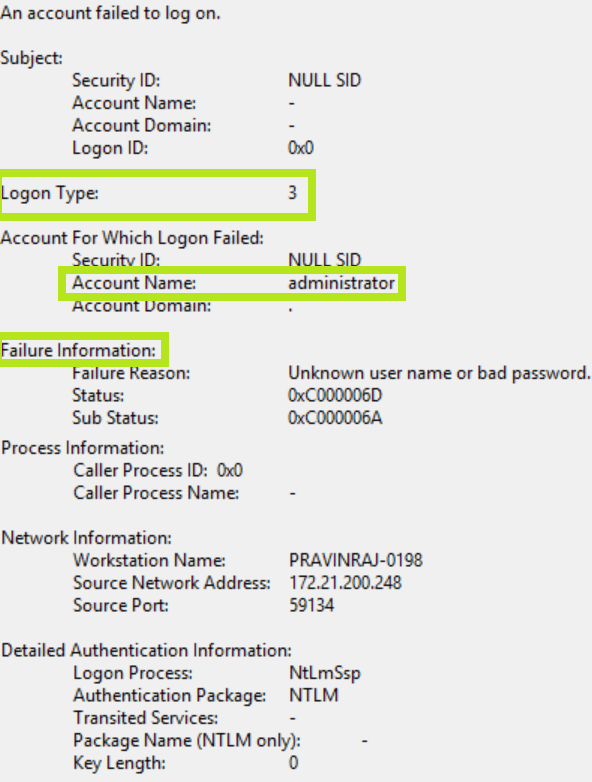

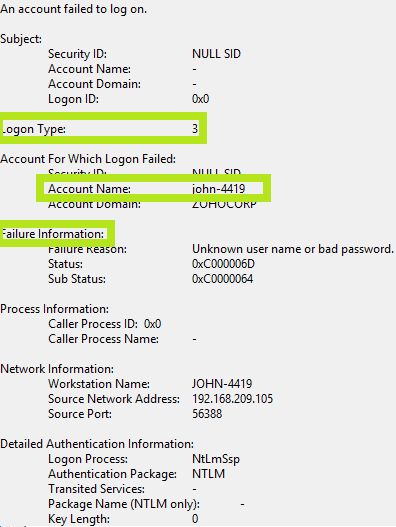

O ID de evento 4625 tem a aparência um pouco diferente no servidor Windows 2008, 2012 e 2016. Os campos importantes em cada uma dessas versões estão destacados nas capturas de tela abaixo.

Descrição dos campos de evento

As informações importantes que podem derivar do evento 4625 incluem:

- • Tipo de login:Este campo revela o tipo de login que foi tentado. Em outra palavras, ele aponta como o usuário tentou fazer o login. Há um total de nove tipos diferentes de logins. Os tipos de login mais comuns são: login tipo 2 (interativo) e login tipo 3 (rede). Qualquer tipo de login diferente de 5 (que denota uma inicialização de serviço) é um sinal de alerta. Para ver uma descrição dos diferentes tipos de login, consulte ID de evento 4624.

- • Conta para a qual o login falhou: Essa seção revela o nome da conta do usuário que tentou fazer o login.

- • Informações de falha: Essa seção explica os motivos da falha no login. O campo Motivo da falha inclui uma breve explicação, enquanto os campos Status e Substatus listam códigos hexadecimais, sendo os mais comuns explicados abaixo.

Outras informações que podem ser obtidas do evento 4625:

- • A seção Assunto revela a conta no sistema local que solicitou o login (não o usuário).

- • A seção Informações do processo revela detalhes sobre o processo que tentou o login.

- • A seção Informações da rede revela onde o usuário estava quando tentou fazer login. Se o login tiver sido iniciado no seu computador atual, essas informações ficarão em branco ou refletirão o nome da estação de trabalho do computador local e o endereço da rede de origem.

- • A seção Autenticação detalhada revela informações sobre o pacote de autenticação usado durante a tentativa de login.

Motivos para monitorar logins com falha:

Segurança

Para detectar ataques de força bruta, ataques de dicionário e outras tentativas de adivinhação de senhas, que são caracterizados por um aumento repentino de tentativas de login malsucedidas.

Para detectar atividade anormal interna possivelmente maliciosa, como uma tentativa de login de uma conta desabilitada ou estação de trabalho não autorizada, usuários fazendo login fora do horário normal de trabalho, etc.

Operacional

Para criar uma referência para a configuração da política de limite de bloqueio de conta, que determina o número de tentativas de login malsucedidas antes que uma conta de usuário seja bloqueada.

Conformidade

Para cumprir os mandatos regulatórios, são necessárias informações precisas sobre logins com falha.

A necessidade de uma ferramenta de terceiros

Em um ambiente de TI típico, o número de eventos com ID 4625 (falha no login) pode chegar a milhares todos os dias. Logins com falha são úteis por si só, mas maiores insights sobre a atividade da rede podem ser obtidos a partir de conexões claras entre eles e outros eventos pertinentes.

Por exemplo, embora o evento 4625 seja gerado quando uma conta falha ao fazer login e o evento 4624 seja gerado para logins bem-sucedidos, nenhum desses eventos revela se a mesma conta passou por ambos recentemente. Você precisa correlacionar o evento 4625 com o evento 4624 usando seus respectivos IDs de login para descobrir isso.

Portanto, a análise e a correlação de eventos precisam ser realizadas. Ferramentas nativas e scripts do PowerShell exigem conhecimento e tempo quando empregados para esse fim e, portanto, uma ferramenta de terceiros é realmente indispensável.

Ao aplicar aprendizado de máquina, o ADAudit Plus cria uma linha de base de atividades normais específicas para cada usuário e só notifica o pessoal de segurança quando há um desvio desta norma.

Por exemplo, um usuário que acessa consistentemente um servidor crítico fora do horário comercial não acionaria um alerta de falso-positivo porque esse comportamento é típico desse usuário. Por outro lado, o ADAudit Plus alertaria instantaneamente as equipes de segurança quando o mesmo usuário acessasse aquele servidor em um horário em que nunca o havia acessado antes, mesmo que o acesso ocorresse dentro do horário comercial.

Se você quiser explorar o produto por si mesmo, faça download da avaliação gratuita totalmente funcional de 30 dias.

Se você quiser que um especialista o conduza por um tour personalizado pelo produto, agende uma demonstração.

Detecte atividades maliciosas de login no Active Directory.

O ManageEngine ADAudit Plus emprega aprendizado de máquina para alertá-lo sempre que um usuário com intenções possivelmente maliciosas faz login.

Atenda a todas as necessidades de auditoria e segurança de TI

com o ADAudit Plus.

- Active Directory

- Servidores de arquivos

- Servidor Windows

- Workstation

- Conformidade

- Produtos relacionados

- Monitoramento do Active Directory

- Auditoria de mudança do Active Directory

- Analisador de bloqueio de conta

- Auditoria do Azure AD

- Monitoramento da área de trabalho remota

- Software para monitoramento de login

- Rastreador de logon/logoff do AD

- Auditoria das falhas de logon do usuário

- Ferramenta de rastreamento do histórico de login

- Relatórios de auditoria de logon do usuário

- Auditoria e geração de relatórios do AD

- Auditoria do servidor de arquivos do Windows

- Monitoramento de acesso de arquivos

- Monitoramento da integridade do arquivo

- Gerenciamento de acesso e identidade integrado (AD360)

- Gerenciamento de senhas por autoatendimento

- Ferramenta de backup e recuperação do Active Directory

- Solução de auditoria e gerenciamento do SharePoint

- Todas as ferramentas do Windows AD

- Mitigação abrangente de ameaças e SIEM (Log360)

- Solução de relatórios e análise de log em tempo real

- Auditoria e geração de relatórios do Exchange Server

- Segurança na nuvem e gerenciamento de logs

- Relatórios e gerenciamento do Active Directory

- Ferramenta de auditoria e gerenciamento do Microsoft 365

- Auditoria e descoberta de dados no servidor de arquivos

- Ferramentas gratuitas do Active Directory