ID de evento do Windows 4740 – Uma conta de usuário foi bloqueada.

Introdução

O Windows permite que você configure um limite de bloqueio de conta para definir o número de vezes que um usuário pode tentar fazer login com uma senha inválida antes que sua conta seja bloqueada. Você também pode definir por quanto tempo uma conta permanece bloqueada com a configuração de duração de bloqueio de conta. Essas políticas de bloqueio de conta ajudam a defender sua rede contra tentativas de adivinhação de senha e possíveis ataques de força bruta. No entanto, políticas rígidas podem significar que os usuários terão menos tentativas de recuperar senhas, fazendo com que suas contas sejam bloqueadas com mais frequência.

O Windows gera dois tipos de eventos relacionados a bloqueios de contas. O ID de evento 4740 é gerado em controladores de domínio, servidores Windows e estações de trabalho sempre que uma conta é bloqueada. O ID do evento 4767 é gerado sempre que uma conta é desbloqueada. Neste guia, vamos nos concentrar no ID do evento 4740.

Campos de eventos e motivos para monitorá-los

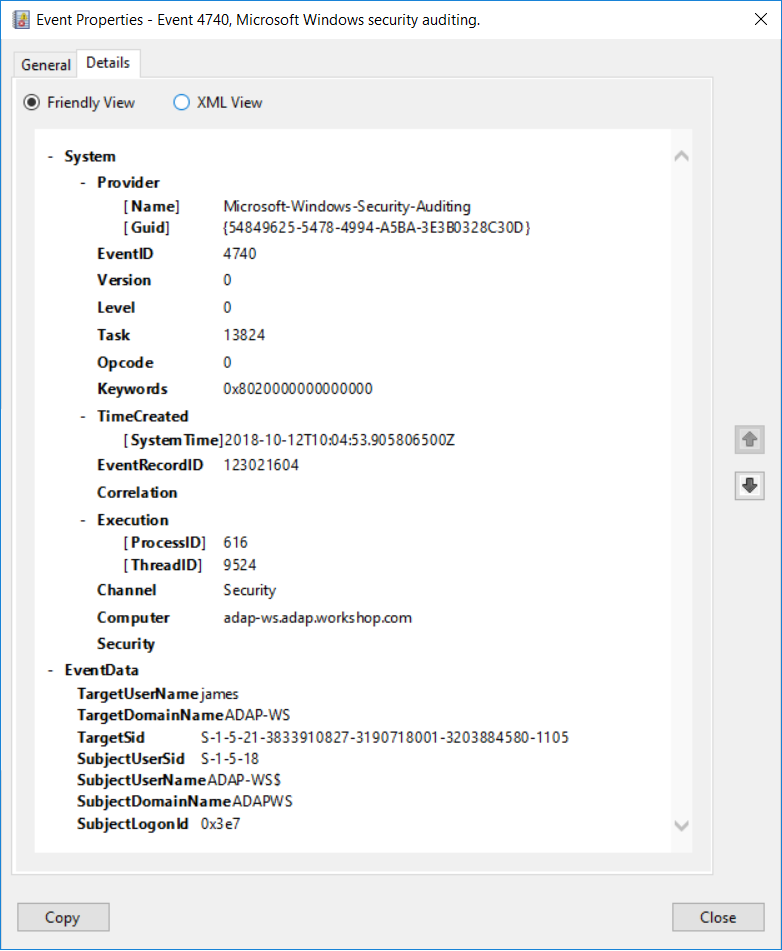

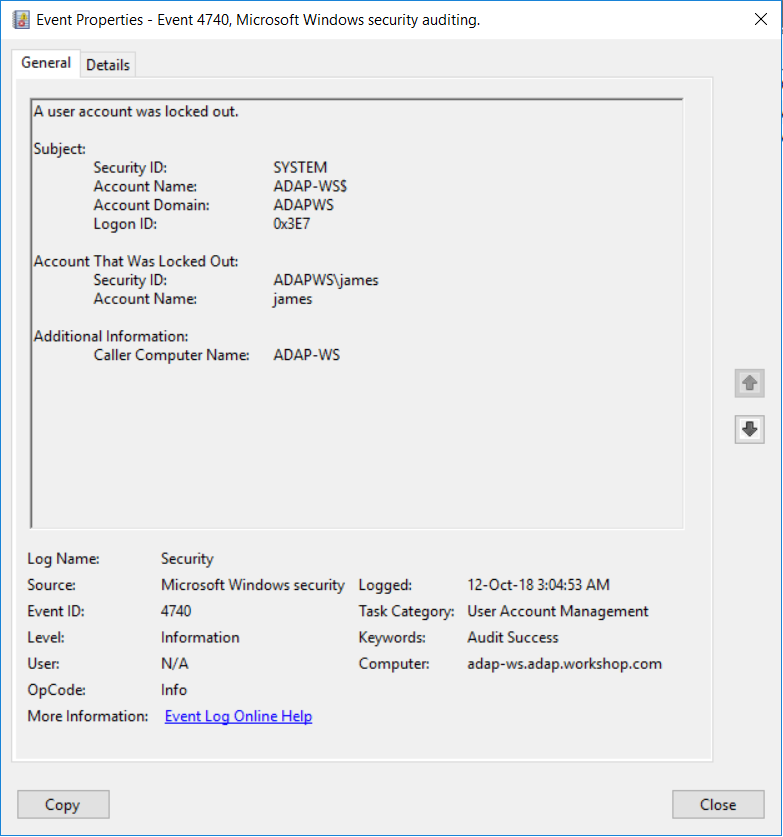

Vamos dividir as propriedades deste evento por Assunto, Conta bloqueada e Informações adicionais, conforme mostrado na guia Geral (fig. 1).

Assunto:

ID de segurança: O SID da conta que realizou a operação de bloqueio.

Nome da conta: O nome da conta que realizou a operação de bloqueio.

Domínio da conta: O domínio ou nome do computador. Os formatos podem variar para incluir o nome NETBIOS, o nome de domínio completo em letras minúsculas ou o nome de domínio completo em letras maiúsculas.

Para entidades de segurança conhecidas, esse campo é "NT AUTHORITY" e, para contas de usuários locais, esse campo conterá o nome do computador ao qual essa conta pertence.

ID de login: O ID de login ajuda a correlacionar esse evento com eventos recentes que podem conter o mesmo ID de login (por exemplo, ID de evento 4625).

Conta que foi bloqueada:

ID de segurança: O SID da conta que foi bloqueada. O Windows tenta resolver os SIDs e mostrar o nome da conta. Se o SID não puder ser resolvido, você verá os dados de origem no evento.

Nome da conta: O nome da conta que foi bloqueada.

Informações adicionais:

Nome do computador do chamador: O nome da conta do computador (por exemplo, JOHN-WS12R2) a partir da qual a tentativa de login foi gerada.

A necessidade de uma ferramenta de terceiros

1. 24 horas por dia, 7 dias por semana, monitoramento em tempo real:

Embora você possa anexar uma tarefa ao log de segurança e solicitar que o Windows lhe envie um e-mail, você estará limitado a receber um e-mail quando o ID de evento 4740 for gerado, e o Windows não terá a capacidade de aplicar filtros mais granulares.

Com uma ferramenta como o ADAudit Plus, você não só pode aplicar filtros granulares para focar em ameaças reais, como também pode ser notificado em tempo real via SMS.

2. Análise de comportamento de usuário e entidade (UEBA):

Aproveite análises estatísticas avançadas e técnicas de aprendizado de máquina para detectar comportamentos anômalos em sua rede.

3. Relatórios prontos para conformidade:

Atenda a vários padrões de conformidade, como SOX, HIPAA, PCI, FISMA, GLBA e GDPR, com relatórios de conformidade prontos para uso.

Verdadeiramente pronto para uso - impossível ser mais simples do que isso

Vá do download do ADAudit Plus ao recebimento de alertas em tempo real em menos de 30 minutos. Com mais de 200 relatórios e alertas pré-configurados, o ADAudit Plus garante que seu Active Directory permaneça seguro e compatível.

Os 8

IDs de evento de segurança do Windows

mais críticos

Atenda a todas as necessidades de auditoria e segurança de TI

com o ADAudit Plus.

- Active Directory

- Servidores de arquivos

- Servidor Windows

- Workstation

- Conformidade

- Produtos relacionados

- Monitoramento do Active Directory

- Auditoria de mudança do Active Directory

- Analisador de bloqueio de conta

- Auditoria do Azure AD

- Monitoramento da área de trabalho remota

- Software para monitoramento de login

- Rastreador de logon/logoff do AD

- Auditoria das falhas de logon do usuário

- Ferramenta de rastreamento do histórico de login

- Relatórios de auditoria de logon do usuário

- Auditoria e geração de relatórios do AD

- Auditoria do servidor de arquivos do Windows

- Monitoramento de acesso de arquivos

- Monitoramento da integridade do arquivo

- Gerenciamento de acesso e identidade integrado (AD360)

- Gerenciamento de senhas por autoatendimento

- Ferramenta de backup e recuperação do Active Directory

- Solução de auditoria e gerenciamento do SharePoint

- Todas as ferramentas do Windows AD

- Mitigação abrangente de ameaças e SIEM (Log360)

- Solução de relatórios e análise de log em tempo real

- Auditoria e geração de relatórios do Exchange Server

- Segurança na nuvem e gerenciamento de logs

- Relatórios e gerenciamento do Active Directory

- Ferramenta de auditoria e gerenciamento do Microsoft 365

- Auditoria e descoberta de dados no servidor de arquivos

- Ferramentas gratuitas do Active Directory