ID de evento do Windows 4768 - Um tíquete de autenticação Kerberos foi solicitado

Introdução

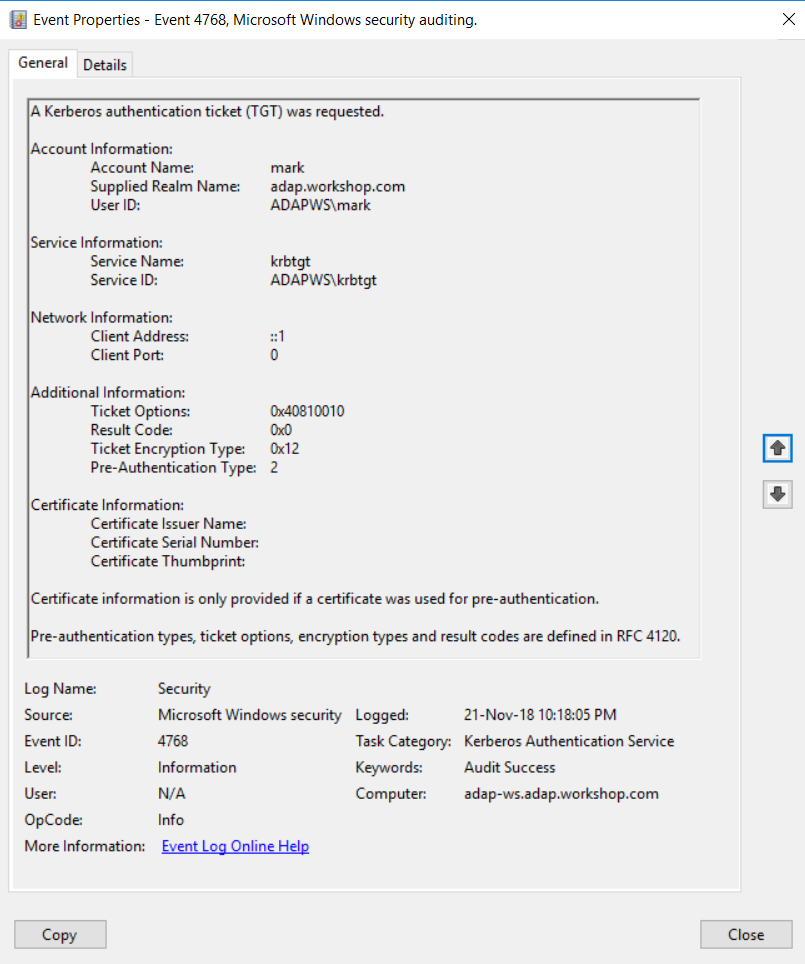

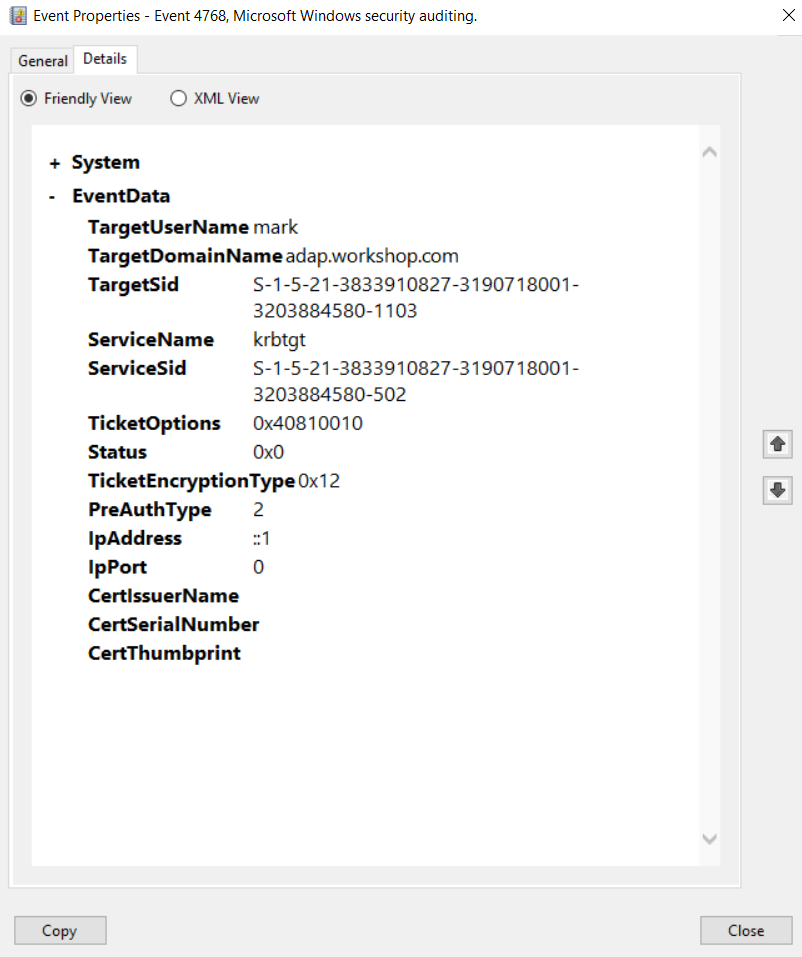

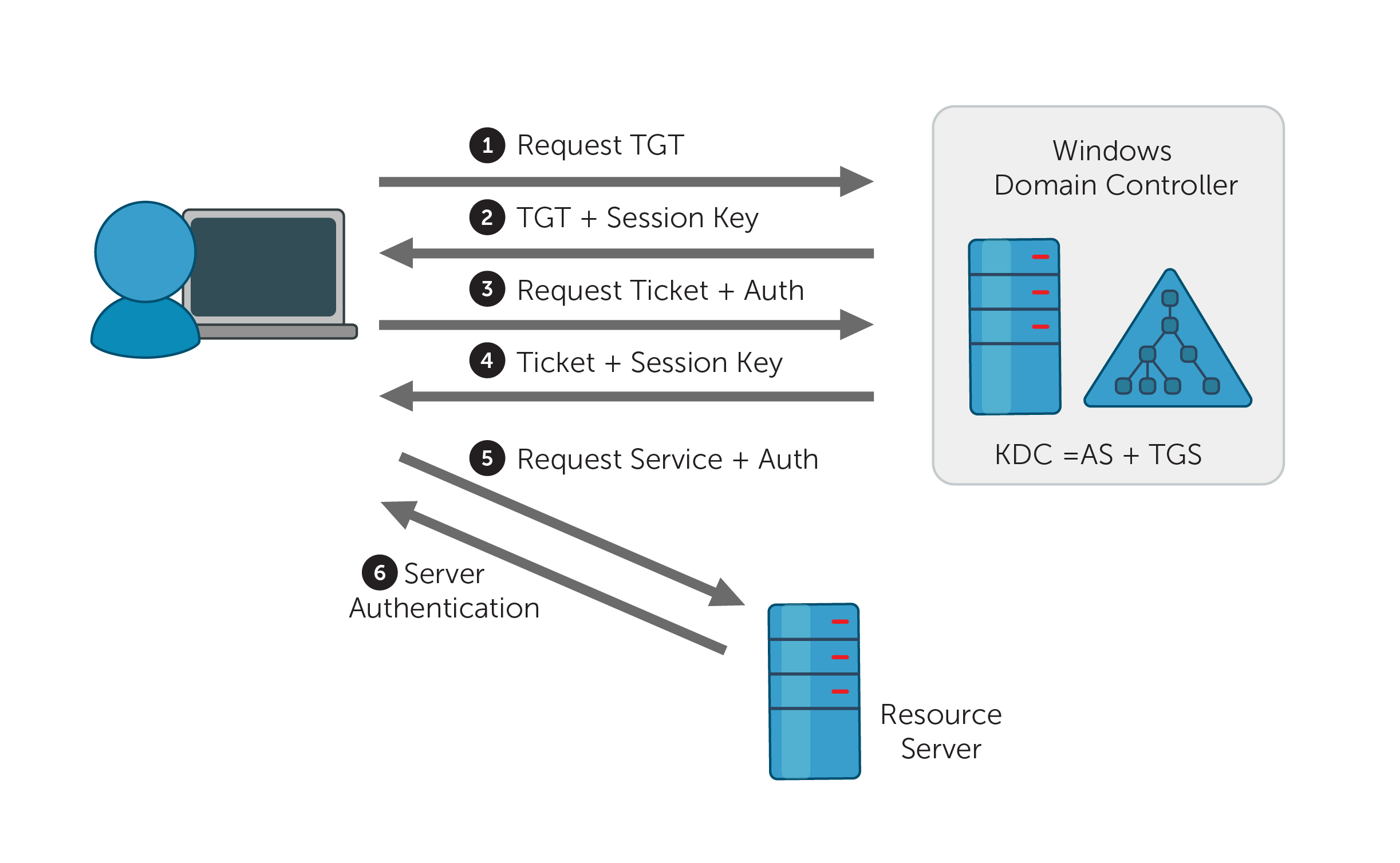

O ID de evento do Windows 4768 é gerado sempre que o Centro de Distribuição de Chaves (KDC) tenta validar credenciais.

Figura 1. Protocolo de autenticação Kerberos

ID de evento 4768 (S) — Autenticação bem-sucedida

Nos casos em que as credenciais são validadas com êxito, o controlador de domínio (DC) registra esse ID de evento com o Código de resultado igual a "0x0" e emite um tíquete Kerberos Ticket Granting (TGT) (figura 1, etapa 2).

ID de evento 4768 (F) — Falha na autenticação

Se as credenciais fornecidas não puderem ser validadas pelo DC, o ID do evento 4768 será registrado com o Código de resultado diferente de "0x0". (Exibir todos os códigos de resultado.)

O acesso não ocorrerá de fato até que um tíquete de serviço seja concedido, que é auditado pelo ID de evento 4769.

Observação: O ID de evento 4768 é registrado para tentativas de autenticação usando o protocolo de autenticação Kerberos. Consulte o ID de evento 4776 para tentativas de autenticação usando autenticação NTLM.

Descrição dos campos de evento.

Informações da conta.

Nome da conta: O nome da conta para a qual um TGT foi solicitado.

Observação: O nome da conta do computador termina com $.

Exemplo de conta de usuário: mark

Exemplo de conta de computador: WIN12R2$

Nome do Realm fornecido: O nome do Kerberos Realm ao qual o nome da conta pertence.

ID de usuário: O SID da conta que solicitou um TGT. O Visualizador de eventos tenta resolver SIDs automaticamente e mostrar o nome da conta. Se o SID não puder ser resolvido, você verá os dados de origem no evento. Por exemplo, ADAPWS\mark ou ADAPWS\WIN12R2$.

Informações do serviço.

Nome do serviço: O nome do serviço no Kerberos Realm para o qual a solicitação TGT foi enviada.

ID do serviço: O SID da conta de serviço no Kerberos Realm para o qual a solicitação TGT foi enviada.

Informações da rede.

Endereço do cliente: O endereço IP do computador do qual a solicitação TGT foi recebida.

Porta do cliente: O número da porta de origem da conexão de rede do cliente. A porta do cliente é "0" para solicitações locais (localhost).

Informações adicionais.

Opções de tíquete: Um conjunto de diferentes sinalizadores de tíquete em formato hexadecimal.

Os valores mais comuns:

0x40810010 — Forwardable, Renewable, Canonicalize, Renewable-ok

0x40810000 — Forwardable, Renewable, Canonicalize

0x60810010 — Forwardable, Forwarded, Renewable, Canonicalize, Renewable-ok

Código do resultado: Este é um conjunto de diferentes códigos de falha exibidos em formato hexadecimal. Os códigos de resultado estão listados na tabela a seguir:

| Código | Nome do código | Descrição | Possíveis causas |

|---|---|---|---|

| 0x0 | KDC_ERR_NONE | Nenhum erro | Nenhum erro encontrado. |

| 0x1 | KDC_ERR_NAME_EXP | A entrada do cliente no banco de dados do KDC expirou | Sem informações. |

| 0x2 | KDC_ERR_SERVICE_EXP | A entrada do servidor no banco de dados do KDC expirou | Sem informações. |

| 0x3 | KDC_ERR_BAD_PVNO | O número da versão do Kerberos solicitado não é compatível | Sem informações. |

| 0x4 | KDC_ERR_C_OLD_MAST_KVNO | Chave do cliente criptografada na antiga chave mestra | Sem informações. |

| 0x5 | KDC_ERR_S_OLD_MAST_KVNO | Chave do servidor criptografada na antiga chave mestra | Sem informações. |

| 0x6 | KDC_ERR_C_PRINCIPAL_UNKNOWN | Cliente não encontrado no banco de dados do Kerberos | Este nome de usuário não existe. |

| 0x7 | KDC_ERR_S_PRINCIPAL_UNKNOWN | Servidor não encontrado no banco de dados do Kerberos | O DC não encontrou o nome do servidor no Active Directory. |

| 0x8 | KDC_ERR_PRINCIPAL_NOT_UNIQUE | Várias entradas principais no banco de dados do KDC | Existem nomes principais duplicados. Nomes principais exclusivos são cruciais para garantir a autenticação mútua; nomes principais duplicados são estritamente proibidos, mesmo em vários domínios. Sem nomes principais exclusivos, o cliente não tem como garantir que o servidor com o qual está se comunicando é o correto. |

| 0x9 | KDC_ERR_NULL_KEY | O cliente ou servidor possui uma chave nula (chave mestra) | Não foi encontrada nenhuma chave mestra para o cliente ou servidor. Isso geralmente significa que o administrador deve redefinir a senha da conta. |

| 0xA | KDC_ERR_CANNOT_POSTDATE | Tíquete (TGT) não elegível para pós-datação | Um cliente solicitou a pós-datação de um tíquete Kerberos (definindo o horário de início do tíquete para uma data/hora futura) ou há uma diferença de horário entre o cliente e o KDC. |

| 0xB | KDC_ERR_NEVER_VALID | O horário de início solicitado é posterior ao horário de término | Há uma diferença de horários entre o KDC e o cliente. |

| 0xC | KDC_ERR_POLICY | O horário de início solicitado é posterior ao horário de término | Existem restrições de login na conta do usuário, como restrição de estação de trabalho, exigência de autenticação de cartão inteligente ou restrição de tempo de login. |

| 0xD | KDC_ERR_BADOPTION | O KDC não pode acomodar a opção solicitada |

|

| 0xE | KDC_ERR_ETYPE_NOTSUPP | O KDC não tem suporte para o tipo de criptografia | O KDC ou cliente recebeu um pacote que não pode ser descriptografado. |

| 0xF | KDC_ERR_SUMTYPE_NOSUPP | O KDC não tem suporte para o tipo de soma de verificação | O KDC, servidor ou cliente recebeu um pacote para o qual não possui uma chave de criptografia apropriada e, portanto, não pode descriptografar o tíquete. |

| 0x10 | KDC_ERR_PADATA_TYPE_NOSUPP | O KDC não tem suporte para o tipo PADATA (dados de pré-autenticação) |

Esse código de erro não pode ocorrer no evento 4768, mas pode ocorrer no 4771. |

| 0x11 | KDC_ERR_TRTYPE_NO_SUPP | O KDC não tem suporte para o tipo transitado | Sem informações. |

| 0x12 | KDC_ERR_CLIENT_REVOKED | As credenciais do cliente foram revogadas | Pode haver restrições explícitas na conta; a conta também pode estar desabilitada, expirada ou bloqueada. |

| 0x13 | KDC_ERR_SERVICE_REVOKED | As credenciais do servidor foram revogadas | Sem informações. |

| 0x14 | KDC_ERR_TGT_REVOKED | O TGT foi revogado |

Como o KDC remoto pode alterar sua chave PKCROSS enquanto ainda houver tíquetes PKCROSS ativos, ele deverá armazenar em cache as chaves PKCROSS antigas até que o último tíquete PKCROSS emitido expire. Caso contrário, o KDC remoto responderá a um cliente com este código de erro. Consulte RFC1510 para obter mais detalhes. |

| 0x15 | KDC_ERR_CLIENT_NOTYET | Cliente ainda inválido. Tente novamente mais tarde | Sem informações. |

| 0x16 | KDC_ERR_SERVICE_NOTYET | Servidor ainda inválido. Tente novamente mais tarde | Sem informações. |

| 0x17 | KDC_ERR_KEY_EXPIRED | A senha expirou. Altere a senha para redefinir |

A senha do usuário expirou. Esse código de erro não pode ocorrer no evento 4768, mas ocorre no evento 4771. |

| 0x18 | KDC_ERR_PREAUTH_FAILED | As informações de pré-autenticação eram inválidas |

Uma senha errada foi fornecida. Esse código de erro não pode ocorrer no evento 4768, mas ocorre no evento 4771. |

| 0x19 | KDC_ERR_PREAUTH_REQUIRED | Pré-autenticação adicional necessária |

Ocorre frequentemente em cenários de interoperabilidade do UNIX. Os clientes MIT-Kerberos não solicitam pré-autenticação quando enviam uma mensagem KRB_AS_REQ. Se a pré-autenticação for necessária (a configuração padrão), os sistemas Windows enviarão este erro. A maioria dos clientes MIT-Kerberos responderá a este erro fornecendo pré-autenticação, caso em que o erro pode ser ignorado. |

| 0x1A | KDC_ERR_SERVER_NOMATCH | O KDC não conhece o servidor solicitado | Sem informações. |

| 0x1B | KDC_ERR_SVC_UNAVAILABLE | O KDC está indisponível | Sem informações. |

| 0x1F | KRB_AP_ERR_BAD_INTEGRITY | Falha na verificação de integridade do campo descriptografado | O autenticador foi criptografado com algo diferente da chave de sessão, portanto o cliente não pode descriptografar a mensagem resultante. A modificação da mensagem pode ser resultado de um ataque ou ruído na rede. |

| 0x20 | KRB_AP_ERR_TKT_EXPIRED | O tíquete expirou |

Quanto menor o valor da configuração da política Kerberos Tempo máximo de vida útil pata o tíquete do usuário, maior será a probabilidade de esse erro ocorrer. Como a renovação do tíquete é automática, você não precisará fazer nada se receber esta mensagem. |

| 0x21 | KRB_AP_ERR_TKT_NYV | O tíquete ainda não é válido |

Os relógios do KDC e do cliente não estão sincronizados. Se a autenticação Kerberos entre regiões estiver sendo tentada, você deverá verificar a sincronização de horário entre o KDC na região de destino e o KDC na região do cliente. |

| 0x22 | KRB_AP_ERR_REPEAT | A solicitação é uma repetição | Um autenticador específico apareceu duas vezes; em outras palavras, o KDC detectou que este tíquete de sessão duplica um já recebido. |

| 0x23 | KRB_AP_ERR_NOT_US | O tíquete não para nós | O servidor recebeu um tíquete destinado a um Realm diferente. |

| 0x24 | KRB_AP_ERR_BADMATCH | O tíquete e o autenticador não correspondem | O comando KRB_TGS_REQ está sendo enviado para o KDC errado. |

| 0x25 | KRB_AP_ERR_SKEW | A defasagem de tempo do relógio é muito grande | Um computador cliente enviou um carimbo de data/hora que excedeu a diferença de valor permitida pela tolerância máxima da configuração sincronização do relógio do computador na política do Kerberos. |

| 0x26 | KRB_AP_ERR_BADADDR | O endereço de rede no cabeçalho da camada de rede não corresponde ao endereço dentro do tíquete |

|

| 0x27 | KRB_AP_ERR_BADVERSION | Os números de versão do protocolo não correspondem (PVNO) | Um aplicativo verifica a mensagem KRB_SAFE para verificar se a versão do protocolo e os campos de tipo correspondem à versão atual e ao KRB_SAFE, respectivamente. Uma incompatibilidade gera esse código de erro. |

| 0x28 | KRB_AP_ERR_MSG_TYPE | O tipo de mensagem não é compatível |

|

| 0x29 | KRB_AP_ERR_MODIFIED | O fluxo de mensagens foi modificado e a soma de verificação não corresponde |

|

| 0x2A | KRB_AP_ERR_BADORDER | Mensagem fora de ordem (possível adulteração) |

Este evento será gerado pelas mensagens KRB_SAFE e KRB_PRIV se um número de sequência incorreto for incluído ou se um número de sequência for esperado, mas não estiver presente. Consulte RFC4120 para obter mais detalhes. |

| 0x2C | KRB_AP_ERR_BADKEYVER | A versão especificada da chave não está disponível | Esse erro pode ser gerado no lado do servidor ao receber uma mensagem KRB_AP_REQ inválida. O servidor não pode usar a versão da chave indicada pelo tíquete em KRB_AP_REQ (por exemplo, indica uma chave antiga da qual o servidor não possui cópia). |

| 0x2D | KRB_AP_ERR_NOKEY | Chave de serviço não disponível |

Esse erro pode ser gerado no lado do servidor durante o recebimento de uma mensagem KRB_AP_REQ inválida. O servidor não possui a chave correta para decifrar o tíquete. Como é possível que o servidor seja registrado em vários domínios com chaves diferentes em cada domínio, o campo de domínio na parte não criptografada do tíquete em KRB_AP_REQ é usado para especificar qual chave secreta o servidor deve usar para descriptografar esse tíquete. |

| 0x2E | KRB_AP_ERR_MUT_FAIL | Falha na autenticação mútua | Sem informações. |

| 0x2F | KRB_AP_ERR_BADDIRECTION | Direção incorreta da mensagem | Sem informações. |

| 0x30 | KRB_AP_ERR_METHOD | É necessário um método de autenticação alternativo | De acordo com o RFC4120, esta mensagem de erro está obsoleta. |

| 0x31 | KRB_AP_ERR_BADSEQ | Número de sequência incorreto na mensagem | Sem informações. |

| 0x32 | KRB_AP_ERR_INAPP_CKSUM | Tipo inadequado de soma de verificação na mensagem (a soma de verificação pode não ser compatível) | Quando o KDC recebe uma mensagem KRB_TGS_REQ, ele a descriptografa. Em seguida, a soma de verificação fornecida pelo usuário no Autenticador deve ser verificada em relação ao conteúdo da solicitação, e a mensagem deve ser rejeitada se as somas de verificação não corresponderem (com um código de erro KRB_AP_ERR_MODIFIED) ou se a soma de verificação não for à prova de colisão (com um código de erro KRB_AP_ERR_INAPP_CKSUM). |

| 0x33 | KRB_AP_PATH_NOT_ACCEPTED | O caminho desejado está inacessível | Sem informações. |

| 0x34 | KRB_ERR_RESPONSE_TOO_BIG | Dados em excesso |

Um tíquete é muito grande para ser transmitido de forma confiável via UDP. Em um ambiente Windows, esta mensagem é meramente informativa. Um computador Windows tentará automaticamente o TCP se o UDP falhar. |

| 0x3C | KRB_ERR_GENERIC | Erro genérico |

|

| 0x3D | KRB_ERR_FIELD_TOOLONG | O campo é muito longo para esta implementação |

Se um KDC que não compreende como interpretar um conjunto de bits de alta ordem na codificação do comprimento receber uma solicitação com o bit de alta ordem do comprimento definido, ele deve retornar uma mensagem KRB-ERROR com o erro KRB_ERR_FIELD_TOOLONG e deve encerrar o fluxo TCP. Cada solicitação (KRB_KDC_REQ) e resposta (KRB_KDC_REP ou KRB_ERROR) enviadas pelo fluxo TCP são precedidas pelo comprimento da solicitação como 4 octetos na ordem de bytes da rede. O bit de alta ordem do comprimento é reservado para expansão futura e deve atualmente ser definido como zero. |

| 0x3E | KDC_ERR_CLIENT_NOT_TRUSTED | A confiança do cliente falhou ou não foi implementada | O certificado de cartão inteligente de um usuário foi revogado ou a AC raiz que emitiu o certificado de cartão inteligente (em uma cadeia) não é confiável para o controlador de domínio. |

| 0x3F | KDC_ERR_KDC_NOT_TRUSTED | A confiança do servidor KDC falhou ou não pôde ser verificada |

O campo Certificadores confiáveis contém uma lista de ACs confiáveis para o cliente, caso o cliente não possua o certificado de chave pública do KDC. Se o KDC não tiver nenhum certificado assinado por nenhum dos Certificadores confiáveis, ele retornará esse código de erro. Consulte RFC1510 para obter mais detalhes. |

| 0x40 | KDC_ERR_INVALID_SIG | A assinatura é inválida | Este erro está relacionado ao PKINIT. Se existir uma relação de confiança do PKI, o KDC verificará a assinatura do cliente no AuthPack (assinatura de solicitação TGT). Se isso falhar, o KDC retornará este código de erro. |

| 0x41 | KDC_ERR_KEY_TOO_WEAK | É necessário um nível de criptografia mais alto | Se o campo Valor público do cliente estiver preenchido, indicando que o cliente deseja usar o acordo de chave Diffie-Hellman, então o KDC verificará se os parâmetros satisfazem sua política. Caso contrário (por exemplo, o tamanho principal é insuficiente para o tipo de criptografia esperado), o KDC retornará este código de erro. |

| 0x42 | KRB_AP_ERR_USER_TO_USER_REQUIRED | É necessária autorização de usuário para usuário | O cliente não sabe que um serviço requer autenticação de usuário para usuário, então ele solicita, recebe e encaminha um KRB_AP_REP convencional para o servidor; o servidor gera esse código de erro em resposta. |

| 0x43 | KRB_AP_ERR_NO_TGT | Nenhum TGT foi apresentado ou disponível | Um serviço não tem um TGT para autenticação de usuário para usuário. |

| 0x44 | KDC_ERR_WRONG_REALM | Domínio ou principal incorreto |

O cliente apresenta um TGT entre regiões para uma região diferente daquela especificada no TGT. Esse erro raramente ocorre, mas normalmente é causado por um DNS configurado incorretamente. |

Tipo de criptografia do tíquete: O conjunto criptográfico usado durante a emissão do TGT.

| Tipo | Nome do tipo | Descrição |

|---|---|---|

| 0x1 | DES-CBC-CRC | Desabilitado por padrão a partir do servidor Windows 7 e do Windows 2008 R2. |

| 0x3 | DES-CBC-MD5 | Desabilitado por padrão a partir do servidor Windows 7 e do Windows 2008 R2. |

| 0x11 | AES128-CTS-HMAC-SHA1-96 | Com suporte a partir do servidor Windows 2008 e do Windows Vista. |

| 0x12 | AES256-CTS-HMAC-SHA1-96 | Com suporte a partir do servidor Windows 2008 e do Windows Vista. |

| 0x17 | RC4-HMAC | Pacote padrão para sistemas operacionais anteriores ao servidor Windows 2008 e Windows Vista. |

| 0x18 | RC4-HMAC-EXP | Pacote padrão para sistemas operacionais anteriores ao servidor Windows 2008 e Windows Vista. |

| 0xFFFFFFFF ou 0xffffffff | - | Esse tipo mostra eventos de falha na auditoria. |

Tipo de pré-autenticação: O número do código do tipo de pré-autenticação usado para a solicitação TGT.

| Código de erro | Descrição | Descrição |

|---|---|---|

| 0 | - | Login sem pré-autenticação. |

| 2 | PA-ENC-TIMESTAMPS | Autenticação padrão de senha. |

| 11 | PA-ETYPE-INFO |

É necessária pré-autenticação adicional (acompanhada de KRB-ERROR do KDC). Geralmente usado para notificar um cliente sobre qual chave usar para criptografia ao enviar um valor de pré-autenticação PA-ENC-TIMESTAMP. Nunca visto em ambientes Microsoft Active Directory. |

| 15 | PA-PK-AS-REP_OLD | Usado para autenticação de login com cartão inteligente. |

| 17 | PA-PK-AS-REP |

Usado para autenticação com cartão inteligente. Nunca visto em certos ambientes Microsoft Active Directory. |

| 19 | PA-ETYPE-INFO2 |

É necessária pré-autenticação adicional (acompanhada de KRB-ERROR do KDC). Geralmente usado para notificar um cliente sobre qual chave usar para criptografia ao enviar um valor de pré-autenticação PA-ENC-TIMESTAMP. Nunca visto em ambientes Microsoft Active Directory. |

| 20 | PA-SVR-REFERRAL-INFO | Usado em tíquetes de referência do KDC. |

| 138 | PA-ENCRYPTED-CHALLENGE | Login usando Kerberos Armoring (FAST). Com suporte em CDs que executam o servidor Windows 2012 e superior e em clientes que executam o Windows 8 e superior. |

| - | - | Mostrado nos eventos de falha na auditoria. |

Informações do certificado.

Contém informações sobre certificados de cartão inteligente usados durante o login (se aplicável).

Nome do emissor do certificado: Nome da AC que emitiu o certificado de cartão inteligente.

Número de série do certificado: O número de série do certificado de cartão inteligente.

Impressão digital do certificado: A impressão digital do certificado de cartão inteligente.

Motivos para monitorar o ID de evento 4768

- •Monitorar o campo Endereço do cliente no ID de evento 4768 para rastrear tentativas de login que estão fora do seu intervalo de IP interno.

- •Monitorar quando o código de resultado for igual a "0x6" (o nome de usuário não existe). Se você observar vários eventos em um curto espaço de tempo, isso pode ser um indicador de enumeração de contas, força bruta reversa ou ataques de pulverização de senha, especialmente para contas altamente críticas.

- •Monitorar o ID de evento 4768 para contas que têm um ID de segurança que corresponde a contas de alto valor, incluindo administradores, administradores locais integrados, administradores de domínio e contas de serviço.

- •Se um nome de usuário for usado apenas em uma lista permitida de endereços IP, você poderá monitorar o campo Endereço do cliente e disparar um alerta sempre que for feita uma tentativa de login com um nome de usuário que não faz parte da lista de permissão.

- •Se você tiver uma lista de contas que têm permissão para fazer login diretamente nos controladores de domínio (em vez de por meio de login de rede ou conexão de área de trabalho remota), monitorar quando o Endereço do cliente for igual a "::1" para identificar violações e possíveis intenções maliciosas.

- •Monitorar Nome da conta/assunto para nomes que não estejam em conformidade com as convenções de nomenclatura da sua empresa.

- •Monitorar contas com um ID de segurança que corresponde a contas que nunca devem ser usadas, incluindo contas inativas, desabilitadas e de convidados.

- •Monitoras os erros 0x3F, 0x40 e 0x41 para identificar mais rapidamente problemas relacionados a cartões inteligentes com autenticação Kerberos.

- •Monitorar esse evento para uso da conta fora do horário de trabalho para detectar anomalias e possíveis atividades maliciosas.

A necessidade de uma solução de auditoria:

Soluções de auditoria como ADAudit Plus oferecem monitoramento em tempo real, análises de comportamento de usuários e entidades e relatórios; juntos, esses recursos ajudam a proteger seu ambiente AD.

24 horas por dia, monitoramento em tempo real.

Embora você possa anexar uma tarefa ao log de segurança e solicitar ao Windows que lhe envie um e-mail, você está limitado a simplesmente receber um e-mail sempre que o ID de evento 4768 for gerado. O Windows também não tem a capacidade de aplicar filtros mais granulares necessários para atender às recomendações de segurança.

Com uma ferramenta como o ADAudit Plus, você não só pode aplicar filtros granulares para focar em ameaças reais, como também pode ser notificado em tempo real via SMS.

Análise de comportamento de usuários e entidades (UEBA).

Aproveite análises estatísticas avançadas e técnicas de aprendizado de máquina para detectar comportamentos anômalos em sua rede.

Relatórios prontos para conformidade.

Atenda a vários padrões de conformidade, como SOX, HIPAA, PCI, FISMA, GLBA e GDPR, com relatórios de conformidade prontos para uso.

Verdadeiramente pronto para uso: impossível ser mais simples do que isso.

Vá do download do ADAudit Plus ao recebimento de alertas em tempo real em menos de 30 minutos. Com mais de 200 relatórios e alertas pré-configurados, o ADAudit Plus garante que seu Active Directory permaneça seguro e compatível.

Os 8

IDs de evento de segurança do Windows

mais críticos

Atenda a todas as necessidades de auditoria e segurança de TI

com o ADAudit Plus.

- Active Directory

- Servidores de arquivos

- Servidor Windows

- Workstation

- Conformidade

- Produtos relacionados

- Monitoramento do Active Directory

- Auditoria de mudança do Active Directory

- Analisador de bloqueio de conta

- Auditoria do Azure AD

- Monitoramento da área de trabalho remota

- Software para monitoramento de login

- Rastreador de logon/logoff do AD

- Auditoria das falhas de logon do usuário

- Ferramenta de rastreamento do histórico de login

- Relatórios de auditoria de logon do usuário

- Auditoria e geração de relatórios do AD

- Auditoria do servidor de arquivos do Windows

- Monitoramento de acesso de arquivos

- Monitoramento da integridade do arquivo

- Gerenciamento de acesso e identidade integrado (AD360)

- Gerenciamento de senhas por autoatendimento

- Ferramenta de backup e recuperação do Active Directory

- Solução de auditoria e gerenciamento do SharePoint

- Todas as ferramentas do Windows AD

- Mitigação abrangente de ameaças e SIEM (Log360)

- Solução de relatórios e análise de log em tempo real

- Auditoria e geração de relatórios do Exchange Server

- Segurança na nuvem e gerenciamento de logs

- Relatórios e gerenciamento do Active Directory

- Ferramenta de auditoria e gerenciamento do Microsoft 365

- Auditoria e descoberta de dados no servidor de arquivos

- Ferramentas gratuitas do Active Directory