ID de evento 4776 do Windows - O controlador de domínio tentou validar as credenciais de uma conta

Introdução

O ID de evento 4776 é registrado sempre que um controlador de domínio (DC) tenta validar as credenciais de uma conta usando NTLM sobre Kerberos. Esse evento também é registrado para testes de login na conta SAM local em estações de trabalho e servidores Windows, já que NTLM é o mecanismo de autenticação padrão para login local.

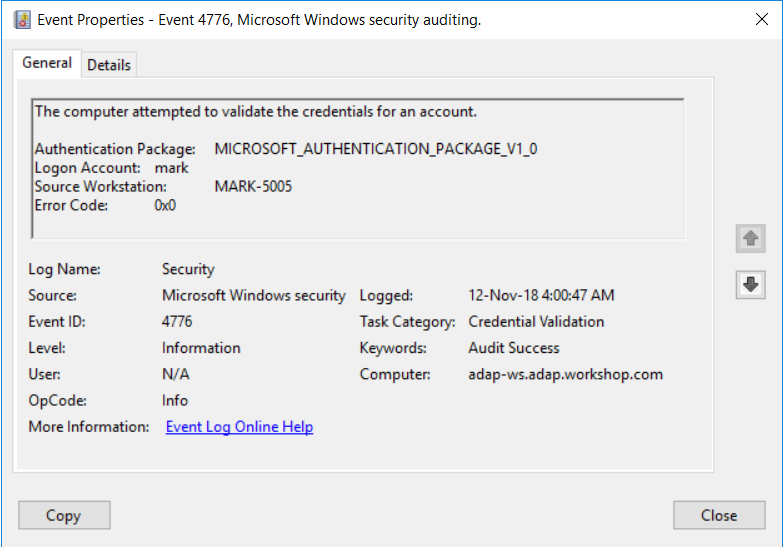

Autenticação bem-sucedida - ID de evento 4776 (S)

Se as credenciais foram validadas com êxito, o computador de autenticação registra esse ID de evento com o campo Código de resultado igual a "0x0".

Falha na autenticação - ID de evento 4776 (F)

Se o computador autenticador não conseguir validar as credenciais, o mesmo ID de evento 4776 será registrado, mas com o campo Código de resultado diferente de "0x0". (Ver todos os códigos de resultado.)

No caso de tentativas de login em conta de domínio, o DC valida as credenciais. Isso significa que o ID de evento 4776 está registrado no DC.

No caso de tentativas de login com uma conta SAM local, a estação de trabalho ou o servidor membro validam as credenciais. Isso significa que o ID de evento 4776 é registrado nas máquinas locais.

Para autenticação Kerberos, consulte os IDs de evento 4768, 4769 e 4771.

Embora a autenticação Kerberos seja o método de autenticação preferencial para ambientes do Active Directory, alguns aplicativos ainda podem usar NTLM.

Aqui estão alguns casos comuns em que o NTLM é usado sobre Kerberos em um ambiente Windows:

- • Se a autenticação do cliente for por um endereço IP em vez de um SPN (nome principal de serviço).

- • Se não existir confiança Kerberos entre florestas.

- • Se um firewall estiver bloqueando a porta Kerberos.

Pacote de autenticação: Será sempre "MICROSOFT_AUTHENTICATION_PACKAGE_V1_0".

Conta de login: O nome da conta que tentou fazer um login. A conta pode ser uma conta de usuário, uma conta de computador ou uma entidade de segurança conhecida (por exemplo, Todos ou Sistema local).

Estação de trabalho de origem: O nome do computador de origem da tentativa de login.

| Código de erro | Descrição |

|---|---|

| C0000064 | O nome de usuário não existe |

| C000006A | O nome de usuário está correto, mas a senha está errada |

| C0000234 | O usuário está atualmente bloqueado |

| C0000072 | A conta está atualmente desabilitada |

| C000006F | O usuário tentou fazer login fora das restrições de dia da semana ou horário do dia |

| C0000070 | O usuário tentou fazer login em uma estação de trabalho restrita |

| C0000193 | O usuário tentou fazer login com uma conta expirada |

| C0000071 | O usuário tentou fazer login com uma senha antiga |

| C0000224 | O usuário é obrigado a alterar sua senha no próximo login |

| C0000225 | Evidentemente um erro no Windows e não um risco |

Motivos para monitorar o ID de evento 4776

- • O NTLM só deve ser usado para tentativas de login local. Você deve monitorar o ID de evento 4776 para listar todas as tentativas de autenticação NTLM em seu domínio e prestar muita atenção aos eventos gerados por contas que nunca devem usar NTLM para autenticação.

- • Se as contas locais só devem ser usadas diretamente nas respectivas máquinas onde suas credenciais estão armazenadas e nunca usam login de rede ou Conexão de área de trabalho remota, então você precisa monitorar todos os eventos onde a Estação de trabalho de origem e o Computador têm valores diferentes.

- • Monitore esse evento em busca de diversas tentativas de login com um nome de usuário digitado incorretamente em um curto espaço de tempo para verificar se há ataques de força bruta reversa, pulverização de senha ou enumeração.

- • Monitore esse evento em busca de diversas tentativas de login com uma senha digitada incorretamente em um curto espaço de tempo para verificar se há ataques de força bruta em sua rede.

- • Tentativas de login de endpoints não autorizados ou tentativas fora do horário comercial podem ser indicadores de intenção maliciosa, especialmente para contas de alto valor.

- • Tentativas de login de uma conta expirada, desabilitada ou bloqueada podem indicar uma possível intenção de comprometer sua rede.

Conforme discutido acima, a autenticação NTLM e NTLMv2 é vulnerável a uma variedade de ataques maliciosos. Reduzir e eliminar a autenticação NTLM do seu ambiente força o Windows a usar protocolos mais seguros, como o protocolo Kerberos versão 5. No entanto, isso pode fazer com que várias solicitações de autenticação NTLM falhem no domínio, diminuindo a produtividade.

É recomendável que você primeiro audite seu log de segurança para instâncias de autenticação NTLM e entenda o tráfego NTLM para seus CDs e, em seguida, force o Windows a restringir o tráfego NTLM e usar protocolos mais seguros.

A necessidade de uma solução de auditoria

Soluções de auditoria como ADAudit Plus oferecem monitoramento em tempo real, análises de comportamento de usuários e entidades e relatórios; juntos, esses recursos ajudam a proteger seu ambiente AD.

24 horas por dia, 7 dias por semana, monitoramento em tempo real

Embora você possa anexar uma tarefa ao log de segurança e solicitar ao Windows que lhe envie um e-mail, você está limitado a simplesmente receber um e-mail sempre que o ID de evento 4776 for gerado. O Windows também não tem a capacidade de aplicar filtros mais granulares necessários para atender às recomendações de segurança.

Com uma ferramenta como o ADAudit Plus, você não só pode aplicar filtros granulares para focar em ameaças reais, como também pode ser notificado em tempo real via SMS.

Análise de comportamento de usuário e entidade (UEBA)

Aproveite análises estatísticas avançadas e técnicas de aprendizado de máquina para detectar comportamentos anômalos em sua rede.

Relatórios prontos para conformidade

Atenda a vários padrões de conformidade, como SOX, HIPAA, PCI, FISMA, GLBA e GDPR, com relatórios de conformidade prontos para uso.

Verdadeiramente pronto para uso - impossível ser mais simples do que isso

Vá do download do ADAudit Plus ao recebimento de alertas em tempo real em menos de 30 minutos. Com mais de 200 relatórios e alertas pré-configurados, o ADAudit Plus garante que seu Active Directory permaneça seguro e compatível.

Os 8

IDs de evento de segurança do Windows

mais críticos

Atenda a todas as necessidades de auditoria e segurança de TI

com o ADAudit Plus.

- Active Directory

- Servidores de arquivos

- Servidor Windows

- Workstation

- Conformidade

- Produtos relacionados

- Monitoramento do Active Directory

- Auditoria de mudança do Active Directory

- Analisador de bloqueio de conta

- Auditoria do Azure AD

- Monitoramento da área de trabalho remota

- Software para monitoramento de login

- Rastreador de logon/logoff do AD

- Auditoria das falhas de logon do usuário

- Ferramenta de rastreamento do histórico de login

- Relatórios de auditoria de logon do usuário

- Auditoria e geração de relatórios do AD

- Auditoria do servidor de arquivos do Windows

- Monitoramento de acesso de arquivos

- Monitoramento da integridade do arquivo

- Gerenciamento de acesso e identidade integrado (AD360)

- Gerenciamento de senhas por autoatendimento

- Ferramenta de backup e recuperação do Active Directory

- Solução de auditoria e gerenciamento do SharePoint

- Todas as ferramentas do Windows AD

- Mitigação abrangente de ameaças e SIEM (Log360)

- Solução de relatórios e análise de log em tempo real

- Auditoria e geração de relatórios do Exchange Server

- Segurança na nuvem e gerenciamento de logs

- Relatórios e gerenciamento do Active Directory

- Ferramenta de auditoria e gerenciamento do Microsoft 365

- Auditoria e descoberta de dados no servidor de arquivos

- Ferramentas gratuitas do Active Directory