Como verificar a integridade do seu Active Directory

Os administradores de TI devem monitorar constantemente a integridade do ambiente do Active Directory. Essa etapa proativa é importante para garantir que o desempenho do AD seja otimizado e que a equipe de TI não seja sobrecarregada com chamadas de suporte técnico.

Este artigo analisa apenas quatro maneiras pelas quais as equipes de TI podem avaliar e verificar a integridade do AD e tomar ações corretivas, se necessário. Esta não é uma lista exaustiva.

- Certifique-se de que os controladores de domínio estejam sincronizados e que a replicação esteja em andamento.

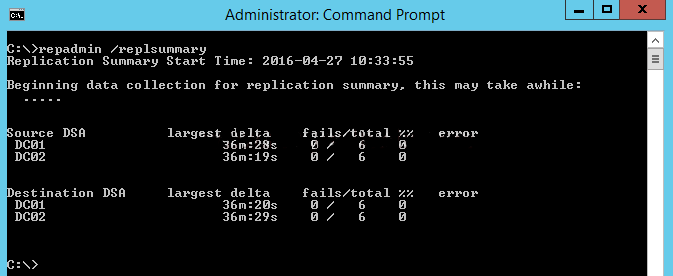

O comando Repadmin /replsummary resume o status de replicação de todos os controladores de domínio em todos os domínios da floresta. Você também saberá a última vez que um controlador de domínio foi replicado e por que ele parou de replicar.

Aqui está um exemplo de resultado:

- Certifique-se de que todos os serviços de dependência estejam funcionando corretamente.

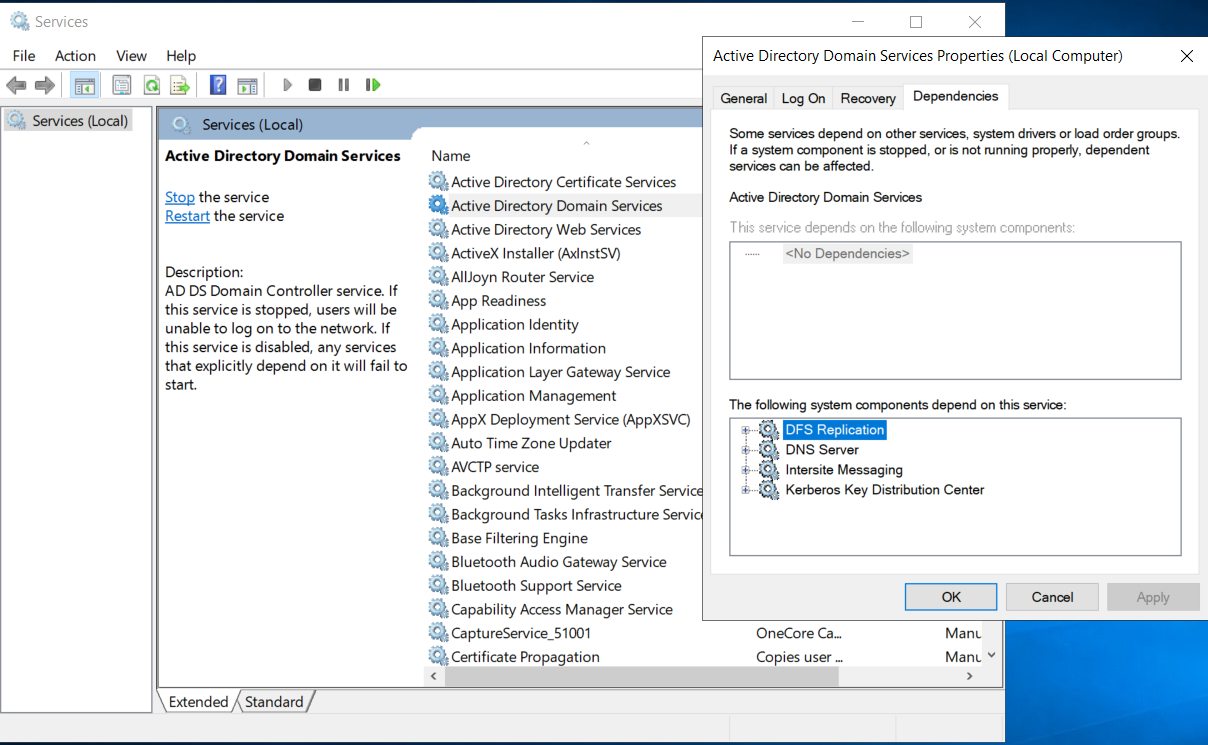

Existem quatro componentes do sistema que são essenciais para o funcionamento eficiente dos serviços de domínio do Active Directory: 1) Replicação DFS, 2) Servidor DNS, 3) Mensagens entre sites e 4) Centro de distribuição de chaves Kerberos (veja a captura de tela abaixo).

Certifique-se de que esses componentes estejam funcionando corretamente executando o seguinte comando:

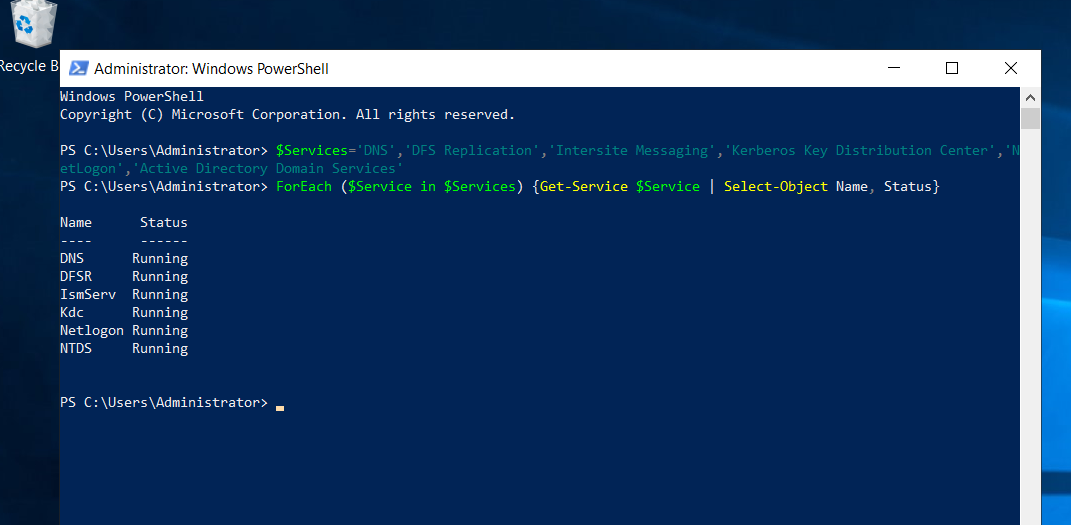

$Services='DNS','DFS Replication','Intersite Messaging','Kerberos Key Distribution Center','NetLogon',’Active Directory Domain Services’ ForEach ($Service in $Services) {Get-Service $Service | Select-Object Name, Status}Um exemplo de resultado após a execução deste comando é mostrado abaixo. Observe que também estamos verificando a integridade do serviço NetLogon e dos serviços de domínio Active Directory (denotados por NTDS) como um todo. O status do exemplo aqui mostra que todos os serviços estão em execução.

- Use a ferramenta de diagnóstico de controlador de domínio (DCDiag) para verificar vários aspectos de um controlador de domínio.

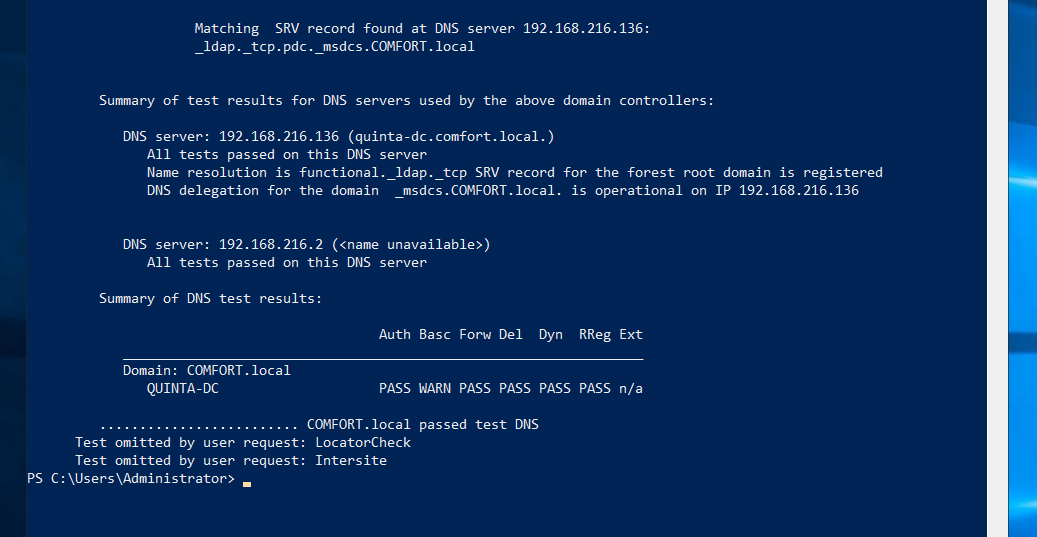

A ferramenta DCDiag pode ser usada por administradores de TI para testar vários aspectos de um controlador de domínio, incluindo DNS. Um dos motivos mais comuns para o não desempenho do AD é o DNS. A falha no DNS pode, por sua vez, levar à falha de replicação. A execução do DCDiag para DNS permitirá que os administradores de TI verifiquem a integridade dos encaminhadores DNS, da delegação DNS e do registro de registros DNS.

Aqui está o comando para executar isso:Aqui está o exemplo de resultado:DCDiag /Test:DNS /e /v

- Detecte ligações LDAP não seguras.

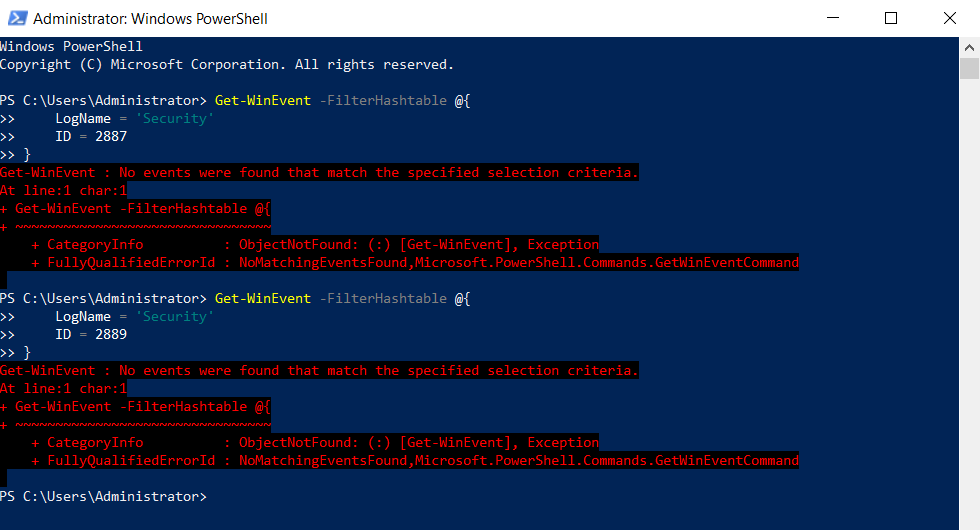

A primeira etapa para mitigar a vulnerabilidade de ligações LDAP não seguras é identificar se você foi afetado, o que pode ser feito examinando o ID de evento 2887. O evento 2887 é registrado por padrão no controlador de domínio uma vez a cada 24 horas e mostra o número de ligações não assinadas e de texto não criptografado ao controlador de domínio. Qualquer número maior que zero indica que seu controlador de domínio está permitindo ligações LDAP não seguras.

Em seguida, você precisa detectar todos os dispositivos e aplicativos que usam ligações não seguras examinando o ID de evento 2889. O evento 2889 é registrado no controlador de domínio sempre que um computador cliente tenta uma ligação LDAP não assinada. Ele exibe o endereço IP e o nome da conta do computador que tentou autenticar por meio de uma ligação LDAP não assinada.

O cmdlet do PowerShell para obter isso é o seguinte:Aqui está um exemplo de resultado.Get-WinEvent -FilterHashtable @{ LogName = 'Security' ID = 2889 }

Nesse exemplo de saída, não vemos nenhuma ligação não segura.

Atenda a todas as necessidades de auditoria e segurança de TI

com o ADAudit Plus.

- Active Directory

- Servidores de arquivos

- Servidor Windows

- Workstation

- Conformidade

- Produtos relacionados

- Monitoramento do Active Directory

- Auditoria de mudança do Active Directory

- Analisador de bloqueio de conta

- Auditoria do Azure AD

- Monitoramento da área de trabalho remota

- Software para monitoramento de login

- Rastreador de logon/logoff do AD

- Auditoria das falhas de logon do usuário

- Ferramenta de rastreamento do histórico de login

- Relatórios de auditoria de logon do usuário

- Auditoria e geração de relatórios do AD

- Auditoria do servidor de arquivos do Windows

- Monitoramento de acesso de arquivos

- Monitoramento da integridade do arquivo

- Gerenciamento de acesso e identidade integrado (AD360)

- Gerenciamento de senhas por autoatendimento

- Ferramenta de backup e recuperação do Active Directory

- Solução de auditoria e gerenciamento do SharePoint

- Todas as ferramentas do Windows AD

- Mitigação abrangente de ameaças e SIEM (Log360)

- Solução de relatórios e análise de log em tempo real

- Auditoria e geração de relatórios do Exchange Server

- Segurança na nuvem e gerenciamento de logs

- Relatórios e gerenciamento do Active Directory

- Ferramenta de auditoria e gerenciamento do Microsoft 365

- Auditoria e descoberta de dados no servidor de arquivos

- Ferramentas gratuitas do Active Directory