Diretor de Proteção de Dados (DPO) do Endpoint Central

Quem é o Diretor de Proteção de Dados?

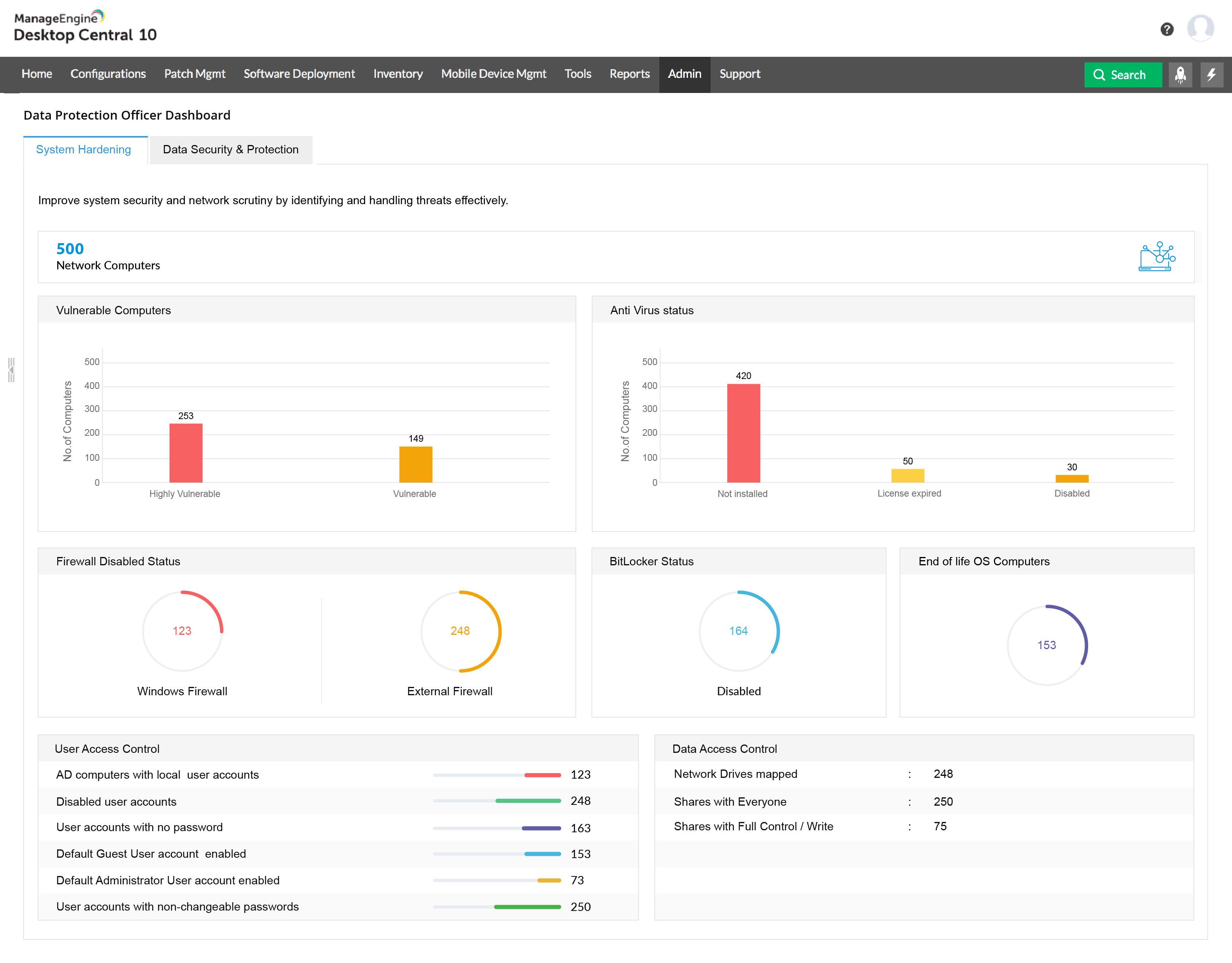

Os Diretores de Proteção de Dados são considerados super-heróis modernos por defender e proteger dados críticos de negócios de todas as empresas. Percebendo a necessidade do momento, o Endpoint Central da ManageEngine (anteriormente conhecido como Desktop Central) apresenta um painel exclusivo para os DPOs.

O painel DPO capacita-os ao fornecer mais clareza sobre o status de segurança dos computadores na empresa e insights detalhados sobre as áreas que precisam estar em alerta vermelho para violações. O painel pode ser acessado a partir do console do produto na guia Admin.

10 principais tópicos do painel DPO

- Relatório de vulnerabilidade do sistema - com base em patches ausentes

- Firewall do Windows e configuração de redes wireless

- Controle de aplicações

- Gerenciamento de dispositivo USB

- Gerenciamento de segurança

- Controle de acesso aos dados

- Sistemas operacionais obsoletos

- Controle de acesso do usuário

- Limpeza de dados indesejados

- Configurações do navegador

Relatório de vulnerabilidade do sistema - com base em patches ausentes

Faça uma varredura em toda a sua rede e identifique os computadores que estão sem patches críticos, em seus laptops, desktops e servidores. Você pode automatizar todo o ciclo de vida do gerenciamento de patches, desde a detecção até a implantação, criando uma tarefa automatizada de implantação de patches.

É possível também verificar o status do antivírus nos computadores gerenciados na empresa. Outra opção é usar o recurso de atualização de definição do Endpoint Central, na opção de gerenciamento de patches para atualizar alguns antivírus.

Firewall do Windows e configuração de redes wireless

A configuração do firewall já é a parte mais essencial da segurança da rede. O DPO é capaz de entender as falhas na configuração do firewall pelo painel. Um resumo rápido pode fornecer insights sobre o status das configurações de regras de entrada e saída do firewall.

É possível usar a configuração do firewall do Endpoint Central para aplicar as configurações do firewall à empresa. A transmissão da rede sem fio fica mais vulnerável quando os dados são transmitidos através de conexões Wi-Fi não autenticadas. Usando a configuração de rede sem fio do Endpoint Central, você pode proteger a transferência de dados feita com a transmissão de rede wireless e aplicar a criptografia usando WPA ou WPA2.

Controle de aplicações

O DPO pode agora limitar o uso de aplicações vulneráveis na empresa. O painel fornece um resumo claro do número de softwares proibidos utilizados na rede. É possível usar recursos como software proibido e bloquear o programa executável para restringir as aplicações da rede. As configurações podem ser criadas e implantadas em todo o seu domínio ou grupo personalizado. Tais políticas serão impostas a todos os computadores que se tornem parte desse grupo.

Gerenciamento de dispositivo USB

A proteção de dispositivos USB nunca pode faltar na lista de verificação, quando a segurança dos dados se torna uma preocupação. Usando o Endpoint Central, você não só pode proteger dispositivos USB não autenticados, Você também pode personalizar suas necessidades, como permitir dispositivos USB para determinados computadores ou usuários específicos, ou manter apenas dispositivos USB de propriedade da empresa, etc. O DPO pode fazer a verificação periódica para identificar a política do dispositivo USB e seu uso na rede.

Gerenciamento de Segurança

A segurança e a proteção de dados desempenham uma função vital para evitar qualquer potencial violação ou ameaça. O gerenciamento adequado de dados recebidos e enviados é hoje a maneira mais prudente de alcançar a segurança completa dos dados. O DPO fornece mais informações sobre vários níveis de segurança, desde a segurança em nível de arquivo até a importância de definir uma senha forte para criptografar dados confidenciais usando o Windows BitLocker, permitindo que você entenda e configure cada um deles.

Controle de acesso aos dados

Com as violações de dados e ataques cibernéticos, é obrigatório que as empresas continuem rastreando a quantidade de dados compartilhados na rede e para quem esses dados foram compartilhados? E que tipo de privilégio uma pessoa detém sobre os dados compartilhados? O DPO tem respostas prontas para você e fornece informações sobre...

- Diferentes unidades mapeadas em sua rede, com o caminho e informações sobre quem tem acesso a essas unidades.

- Os arquivos compartilhados por compartilhamentos de rede, o caminho e quem tem acesso a esses arquivos e quais privilégios possuem para cada um desses arquivos compartilhados.

Sistemas operacionais obsoletos

O ransomware já nos ensinou sobre como é importante manter o controle de computadores com sistemas operacionais obsoletos. Com o Endpoint Central DPO, é possível obter facilmente uma lista detalhada de computadores que executam sistemas operacionais que oficialmente já não contam com o suporte da Microsoft.

Controle de acesso do usuário

O gerenciamento eficaz das contas de usuários em computadores é essencial e pode salvar qualquer empresa de desastres de dados. O Endpoint Central DPO ajuda você a obter a lista de computadores AD com:

- Contas de usuários desativadas.

- Contas de usuários locais.

- Contas de usuários sem senha/cuja senha não pode ser alterada - Uma preocupação crítica, pois essas contas podem ser usadas por invasores para acessar dados críticos.

- Conta de convidado padrão ativada - o que significa que qualquer usuário pode entrar em seu computador de rede e criar suas próprias contas de usuário, usando informações críticas/confidenciais de sua empresa.

Limpeza de dados indesejados

Vamos supor que você encontrou algum vírus em seu computador de rede e que o removeu. A infecção não estará completamente fora de sua rede até que você esvazie a lixeira. Da mesma forma, remover dados não utilizados e limpar discos periodicamente pode nos salvar de muitos problemas. O Endpoint Central tem configurações de Arquivo/Pasta para remover dados não utilizados da rede.

Configurações do navegador

Os navegadores são uma parte significativa de qualquer empresa. Eles também podem colocar sua empresa em risco se não forem atualizados corretamente. A configuração do navegador do Endpoint Central salva você deste infortúnio, pois com ela você pode definir navegadores, mecanismos de pesquisa e proxy padrão para seus computadores de rede. É possível ainda restringir o acesso de usuários a sites indesejáveis, definindo quais são os sites confiáveis.