- Principais recursos

- Por que nos escolher

- Perguntas frequentes

Monitoramento e geração de relatórios de logs de IDS/IPS

Importância do monitoramento de IDS/IPS

Os sistemas de detecção de intrusão (IDS) e os sistemas de prevenção de intrusão (IPS) estão entre os dispositivos de segurança de rede mais sofisticados em uso atualmente. Eles inspecionam pacotes de rede, bloqueiam aqueles suspeitos e alertam os administradores sobre tentativas de ataque. Os logs gerados por esses sistemas contêm informações valiosas sobre ameaças à rede, incluindo tipos de ataques e dispositivos alvo e muito mais.

Com o ManageEngine EventLog Analyzer, você pode monitorar logs de IDS e IPS e extrair as informações necessárias para reforçar a segurança da sua rede. O software simplifica o monitoramento de dispositivos de rede ao coletar automaticamente os logs de IDS/IPS e armazená-los em um local centralizado. Relatórios predefinidos abrangem diversos aspectos da rede, fornecendo uma visão completa sobre o status da segurança e alertas instantâneos garantem que você seja notificado imediatamente sobre qualquer atividade suspeita, por exemplo, alertas de tráfego malicioso informam quando invasores tentam acessar sua rede e além disso, esta solução permite pesquisa de logs coletados usando diversas opções avançadas de busca e armazená-los de forma segura pelo tempo necessário.

Fornecedores de IDS/IPS suportados

O EventLog Analyzer oferece suporte nativo para diversos fornecedores de IDS/IPS:

Monitoramento de segurança de rede com os relatórios de IDS/IPS do EventLog Analyzer

Ele gera relatórios de segurança IDS/IPS que fornecem informações sobre:

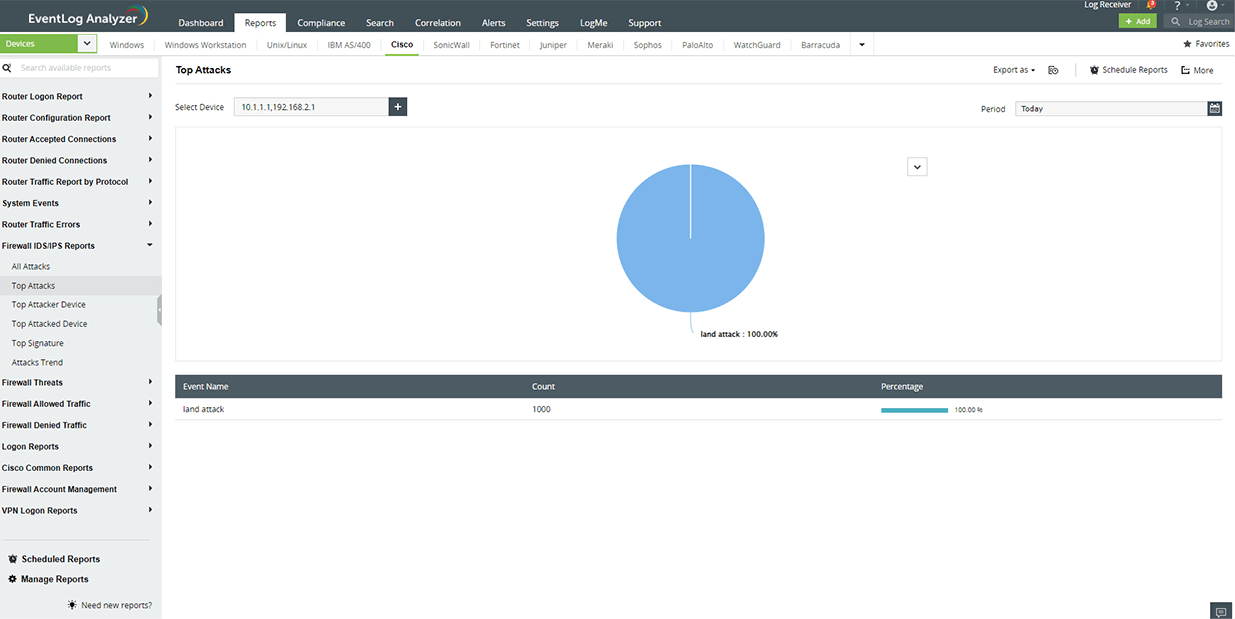

- Ataques ocorrendo na rede, incluindo os ataques mais frequentes e suas origens.

- Dispositivos mais visados dentro da rede.

- Tendências de ataques.

Esses relatórios ajudam a entender quais tipos de ataques sua rede enfrenta, quais dispositivos precisam de segurança reforçada e como identificar as principais fontes de tráfego malicioso e mais.

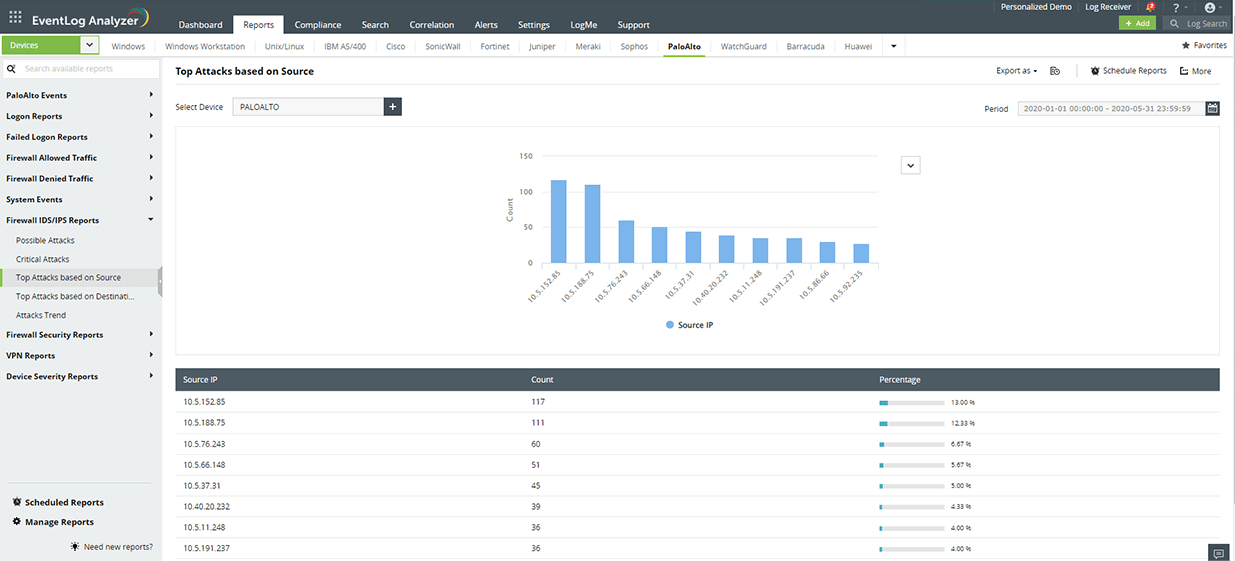

Classificação de ataques por endereços de origem/destino

Evite intrusões na rede analisando ataques classificados com base nos endereços de origem e destino.

Dispositivos frequentemente atacados na sua rede

Monitore e proteja dispositivos na sua rede que são regularmente alvo de ataques.

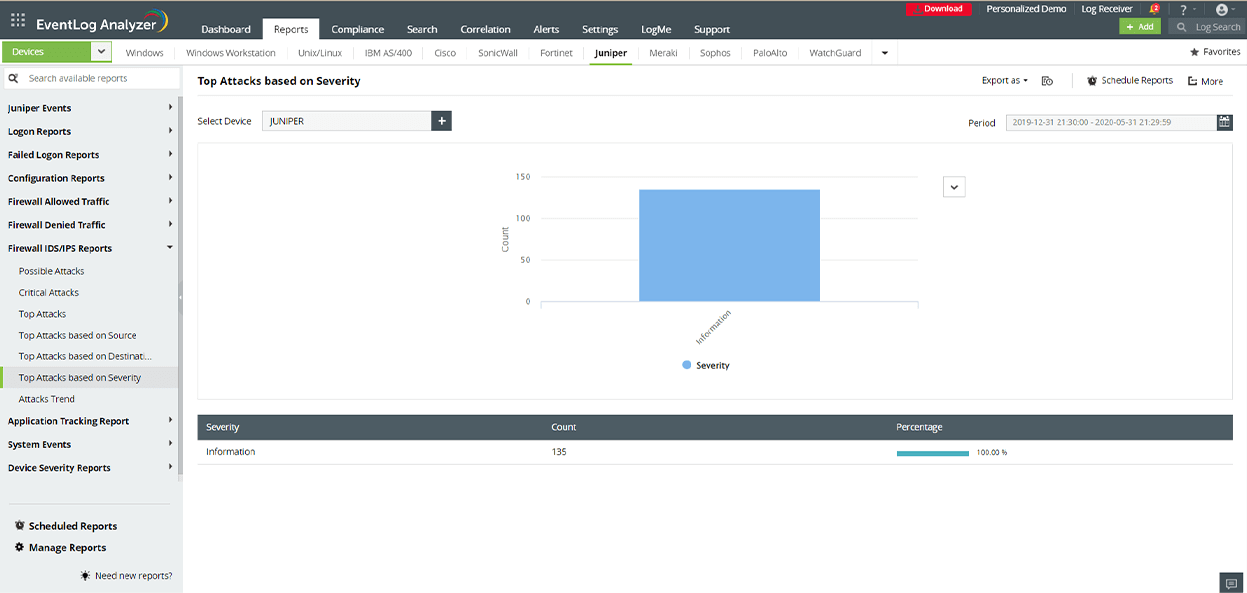

Classificação de ataques com base na gravidade

Analise ataques nos seus dispositivos IDS/IPS categorizando-os por status: emergência, alerta, crítico, erro, aviso, notificação, informação ou depuração.

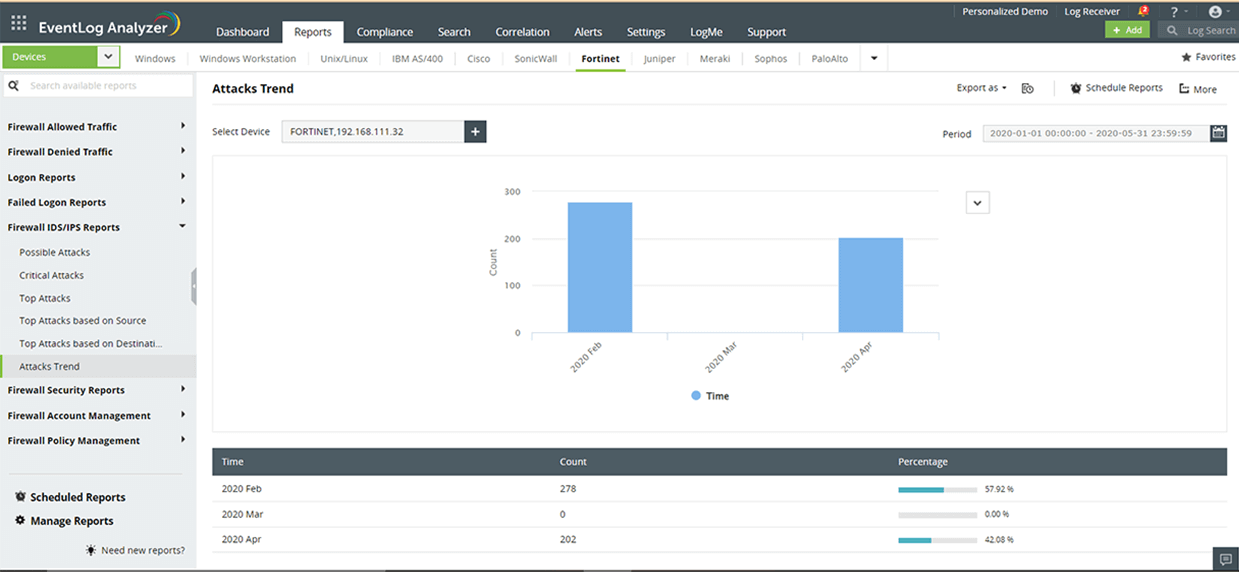

Tendências de ataques

O relatório de tendências de ataques fornece uma linha do tempo detalhada dos diversos ataques ocorridos em um determinado período.

Outros recursos oferecidos pelo EventLog Analyzer

Monitoramento de roteadores e switches

Monitoramento de roteadores e switches - Acompanhe e analise tráfego, solicitações de conexão, alterações de configuração, logons e estados de links nos seus roteadores e switches utilizando relatórios e alertas predefinidos.

Análise pericial cibernética

Análise pericial cibernética - Pesquise logs brutos e formatados com o poderoso mecanismo de busca do EventLog Analyzer e realize uma análise da causa raiz para identificar a origem de um ataque de segurança.

Auditoria de conformidade de TI

Garanta conformidade com regulamentações como ISO 27001, HIPAA, FISMA, PCI DSS, GLBA, entre outras, utilizando relatórios predefinidos de conformidade e alertas de violação.

Visualização de logs

Visualize dados de logs coletados de diversas fontes e obtenha insights valiosos sobre eventos críticos de segurança da rede por meio de dashboards intuitivos e relatórios gráficos.

5 razões para escolher o EventLog Analyzer para monitoramento de rede

Gerenciamento abrangente de logs

Obtenha insights acionáveis sobre as atividades da sua rede coletando, analisando e processando logs de dispositivos heterogêneos em toda a sua infraestrutura.

Saiba maisAuditoria e relatórios detalhados

Visualize informações de segurança essenciais extraídas dos seus logs por meio de relatórios gráficos. Nossa solução oferece mais de 1.000 relatórios predefinidos, gerados automaticamente assim que os logs são coletados.

Saiba maisUm mecanismo poderoso de correlação

Identifique atividades suspeitas na rede da sua organização correlacionando logs de vários dispositivos. Utilize mais de 30 regras de correlação predefinidas ou crie regras personalizadas conforme suas necessidades usando o criador de regras de correlação desta solução.

Saiba maisGerenciamento de incidentes automatizado

Reduza o tempo necessário para detectar e responder a incidentes de segurança com o sistema de detecção e resposta a incidentes e lide com incidentes de segurança rapidamente atribuindo tickets automaticamente aos administradores de segurança apropriados.

Saiba maisInteligência de ameaças aprimorada

Integre com feeds de ameaças comerciais e de código aberto para detectar fontes maliciosas interagindo com a rede da sua organização.

Saiba maisPerguntas frequentes

O que é IDS/IPS?

Os sistemas de detecção de intrusão (IDS) e os sistemas de prevenção de intrusão (IPS) são componentes de segurança de rede que monitoram o tráfego para identificar e impedir atividades maliciosas e violações de políticas.

Qual é a diferença entre um IDS e um IPS?

Sistemas de detecção de intrusão (IDS) são considerados sistemas de monitoramento que são responsáveis por monitorar e analisar o tráfego da rede em busca de ameaças maliciosas. Quando qualquer atividade suspeita é detectada, eles acionam um alerta para notificar a equipe de segurança, permitindo que a ameaça seja mitigada imediatamente. Os sistemas de detecção de intrusão podem ser implantados de duas maneiras: sistemas de detecção de intrusão baseados em host e sistemas de detecção de intrusão baseados em rede.

Sistemas de prevenção de intrusão (IPS) são proativos por natureza e frequentemente chamados de sistemas de controle. Eles monitoram o tráfego da rede e, quando qualquer atividade anormal é detectada, alertam os administradores de segurança e mitigam a ameaça por meio de ações automatizadas, como bloquear a fonte maliciosa específica ou modificar o firewall para impedir ataques semelhantes no futuro.