Monitoramento de rede com os logs do Firewall do Windows

- Recursos

- Monitoramento de rede

- O que é o Windows Firewall?

- Perfis de firewall

- Como você analisa os logs do Windows Firewall?

- Quais são os principais usos de uma ferramenta de análise de logs de firewall?

O que é o Windows Firewall?

O Windows Firewall, também chamado de Windows Defender Firewall, é um recurso de segurança integrado que monitora e analisa ativamente o tráfego de rede que passa pelo Windows Firewall em um computador que executa o sistema operacional Windows. Sua principal função é atuar como uma barreira entre seu computador e a Internet ou outras redes, permitindo que você controle quais programas e serviços podem se comunicar pela rede.

Analisar os logs do Windows Firewall é essencial para obter insights sobre o comportamento da rede e garantir que o firewall esteja protegendo seu computador de forma eficaz. O Windows Firewall gera logs que registram conexões permitidas e negadas, juntamente com outros detalhes relacionados ao firewall. Esses logs desempenham um papel vital no monitoramento, na solução de problemas e na identificação de possíveis ameaças à segurança.

Perfis de firewall

O Windows Firewall é composto por três perfis de rede de firewall: Domínio, Privado e Público. Esses perfis ajudam a definir o nível de segurança e os controles de acesso aplicados com base no tipo de rede à qual seu computador está conectado.

- Perfil de Domínio O perfil de Domínio é projetado para que o sistema seja conectado a uma rede de domínio de uma organização e garantir que o sistema host possa ser autenticado em um controlador de domínio. Este perfil não pode ser definido manualmente. Por exemplo, um laptop da empresa autenticado no controlador de domínio dentro da rede do escritório é selecionado automaticamente para permitir mais conexões de entrada para compartilhamento de arquivos.

- Perfil Privado O perfil Privado é um perfil atribuído pelo usuário, e o sistema é conectado a uma rede privada/doméstica. Pode ser definido manualmente por um administrador. Por exemplo, considere o computador de um funcionário remoto conectado a uma rede doméstica privada.

- Perfil Público O perfil padrão ou Público foi projetado para uma rede pública; imagine um laptop conectado a uma rede Wi-Fi aberta em uma cafeteria ou aeroporto. O perfil Público pode ter configurações de firewall mais rigorosas em comparação ao perfil Privado, limitando a visibilidade da rede e impedindo certos tipos de conexões de entrada.

Como você analisa os logs do Windows Firewall?

Analisar os logs do Windows Firewall é necessário, pois isso nos ajuda a entender a atividade da rede, identificar possíveis incidentes de segurança e manter um ambiente de computação seguro. Isso pode ser feito analisando dados de log manualmente ou usando ferramentas automatizadas.

Análise manual de logs do Windows Firewall

Analisar manualmente os logs do firewall envolve acessar os arquivos de log armazenados no diretório "%windir%\system32\LogFiles\Firewall\", normalmente chamado de "pfirewall.log". Os logs do Windows Firewall podem ser visualizados em um arquivo do Notepad++ ou do MS Excel para extrair campos e analisá-los para solução de problemas. Entender o formato de entrada do log é crucial, pois cada entrada contém informações como:

- Data e hora: Carimbo de data e hora indicando quando o evento ocorreu.

- Ação: Se a conexão foi permitida ou bloqueada.

- Protocolo : O protocolo de comunicação usado inclui TCP e UDP.

- Endereços de IP de origem e destino :Identifica a origem e o destino do tráfego de rede.

- Números de porta de origem e destino :Especifica as portas usadas na conexão.

- Resultado : Fornece detalhes adicionais sobre a tentativa de conexão.

Para extrair qualquer informação dos arquivos de log, filtre os logs com base em registros de data e hora, ações (permitidas/bloqueadas), endereços de IP de origem e destino e portas ou protocolos específicos.

Abaixo é mostrado um exemplo de como pode ser uma entrada de log de firewall:

2022-01-15 12:30:45 | Permitido | TCP | 192.168.1.2 | 203.0.113.5 | 80 | 443 | Conexão bem-sucedida

O log do firewall é dividido em duas partes: o cabeçalho e o corpo. O cabeçalho tem detalhes fixos sobre a versão do log e os campos disponíveis. O corpo registra informações sobre tentativas de tráfego que contornam o firewall. As novas entradas são adicionadas na parte inferior e, nos casos em que não há entradas para um campo específico, isso é indicado por um hífen (-). Esse formato padronizado permite que os administradores analisem e interpretem os logs de forma eficaz, obtendo insights sobre a atividade da rede e possíveis incidentes de segurança.

Para extrair informações específicas de arquivos de log:

- Para ação, protocolo, IP de origem/destino e números de porta: Utilize funções de pesquisa de texto ou fórmulas do Excel para extrair detalhes relevantes.

- Para resultado : Analise a mensagem de entrada do log para obter informações adicionais sobre a tentativa de conexão.

Analisar os logs manualmente é desafiador, pois cada entrada de log precisa ser verificada. Embora a solução manual de problemas relacionada ao Windows Firewall seja importante, ela não ajuda necessariamente no monitoramento geral da segurança devido ao volume de dispositivos de rede, dados ou tráfego de entrada em uma organização. Analistas de segurança geralmente precisam contar com ferramentas automáticas.

Análise automática usando ferramentas de análise de logs

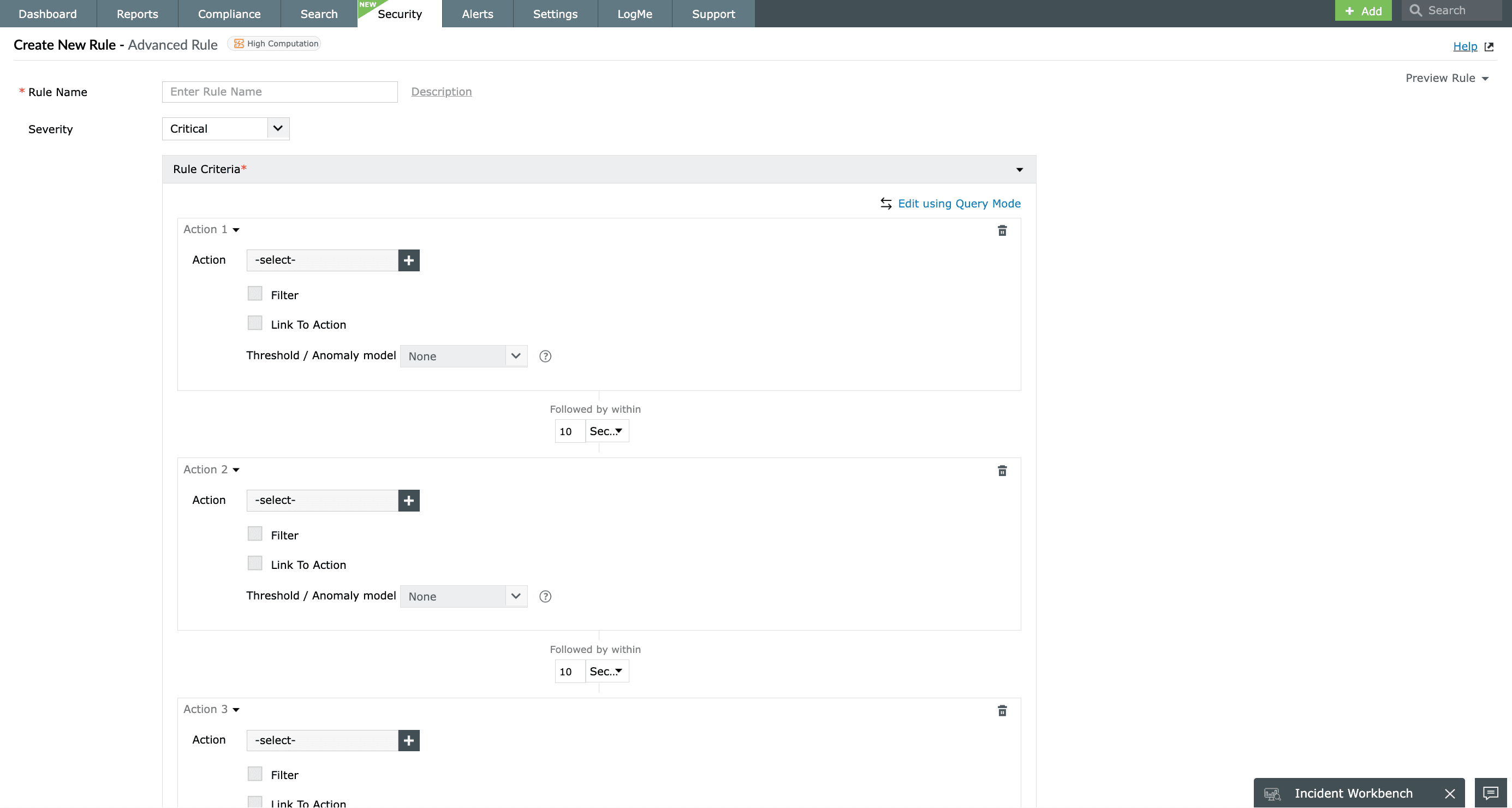

Usando um analisador de l ogs do Windows Firewall, como o EventLog Analyzer da ManageEngine, você pode monitorar a atividade do Windows Firewall e receber relatórios gráficos abrangentes e predefinidos, além de analisar essas informações para obter insights úteis. A auditoria das mudanças feitas nas configurações permite que você obtenha controle total sobre as configurações e políticas do firewall. Além disso, com os alertas de segurança em tempo real via SMS ou e-mail, qualquer ataque à rede pode ser rapidamente identificado e mitigado.

Quais são os principais usos de uma ferramenta de análise de logs de firewall?

Uma alteração de regra de firewall, seja por engano ou com intenção maliciosa, pode conceder acesso inadvertidamente, colocando seus sistemas em risco. É ideal ficar de olho em todas as alterações nas regras do firewall, incluindo regras adicionadas, excluídas ou modificadas. Com a ajuda do EventLog Analyzer, as organizações podem conduzir auditorias do Windows Firewall com eficiência e rastrear mudanças feitas nas configurações, incluindo redefinições de configuração e alterações de política de grupo.

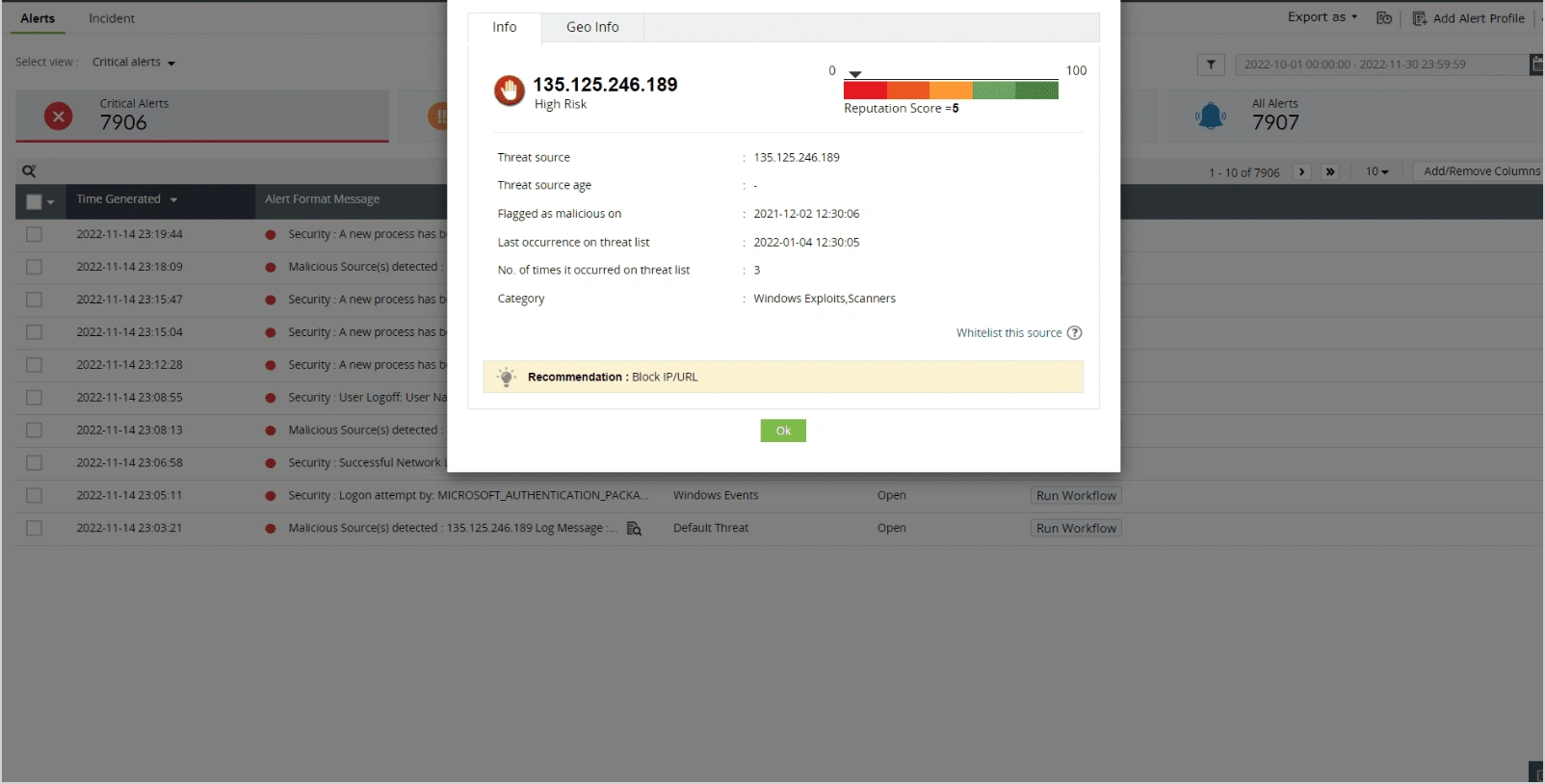

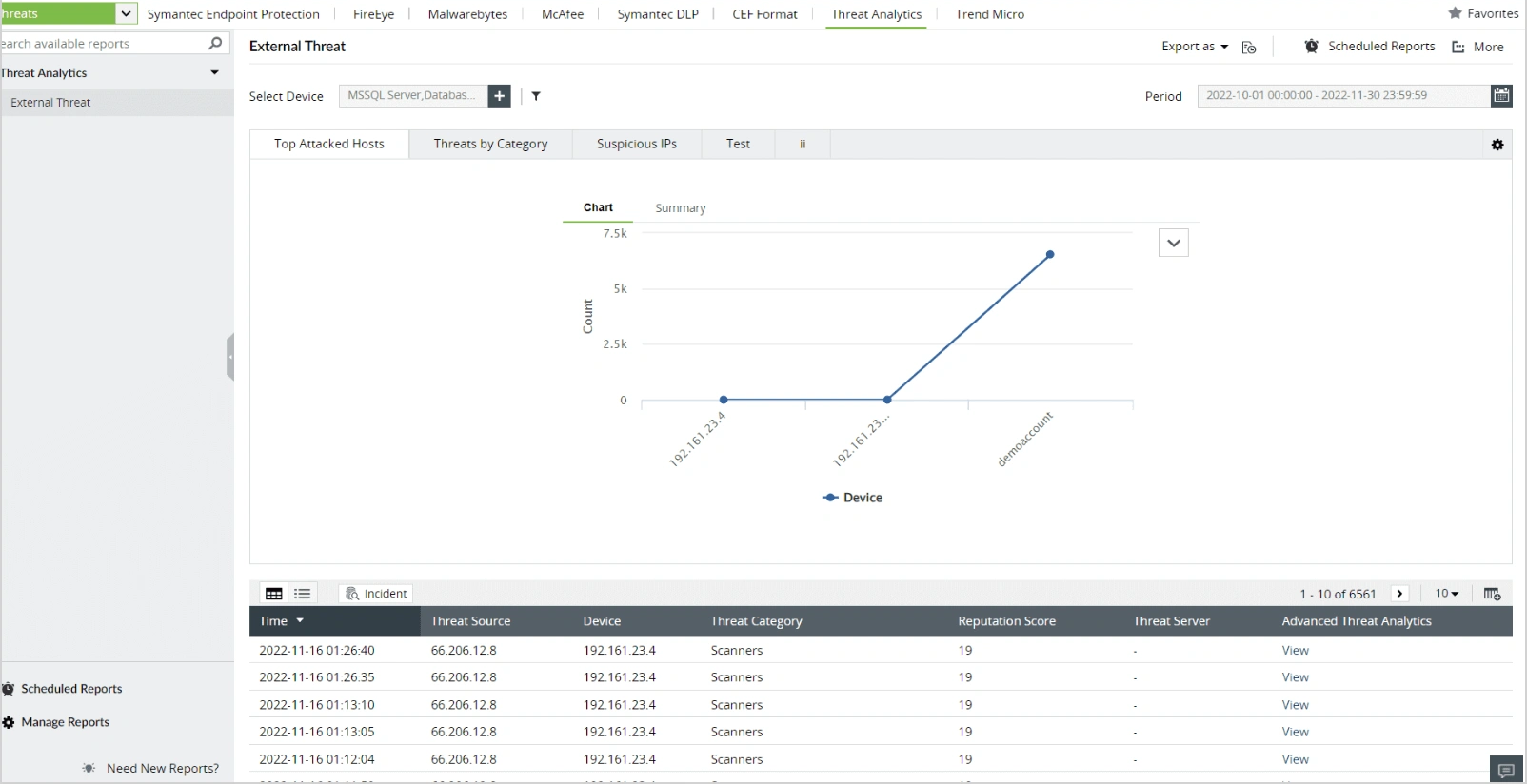

Detecção de ameaças

Ao analisar os logs do firewall em busca de endereços de IP maliciosos usando o EventLog Analyzer, as organizações podem detectar ataques cibernéticos como ataques de inundação, falsificação, SYN, DoS ou DDoS, Ping of Death e ataques half scan. As organizações podem tomar as medidas necessárias para evitar maiores danos. Por exemplo, vamos analisar um ataque DDoS, que visa sobrecarregar o sistema ou a rede alvo inundando-o com uma quantidade excessiva de tráfego.

Com o EventLog Analyzer, os administradores recebem um alerta indicando um possível ataque DDoS quando detectam um número anormalmente alto de tentativas de conexão em um curto período de tempo de diferentes endereços de IP. Os administradores podem então tomar medidas imediatas, como implementar regras de firewall para bloquear endereços IP maliciosos ou desviar o tráfego por meio de serviços de mitigação de DDoS, diminuindo assim o impacto do ataque.

Análise forense

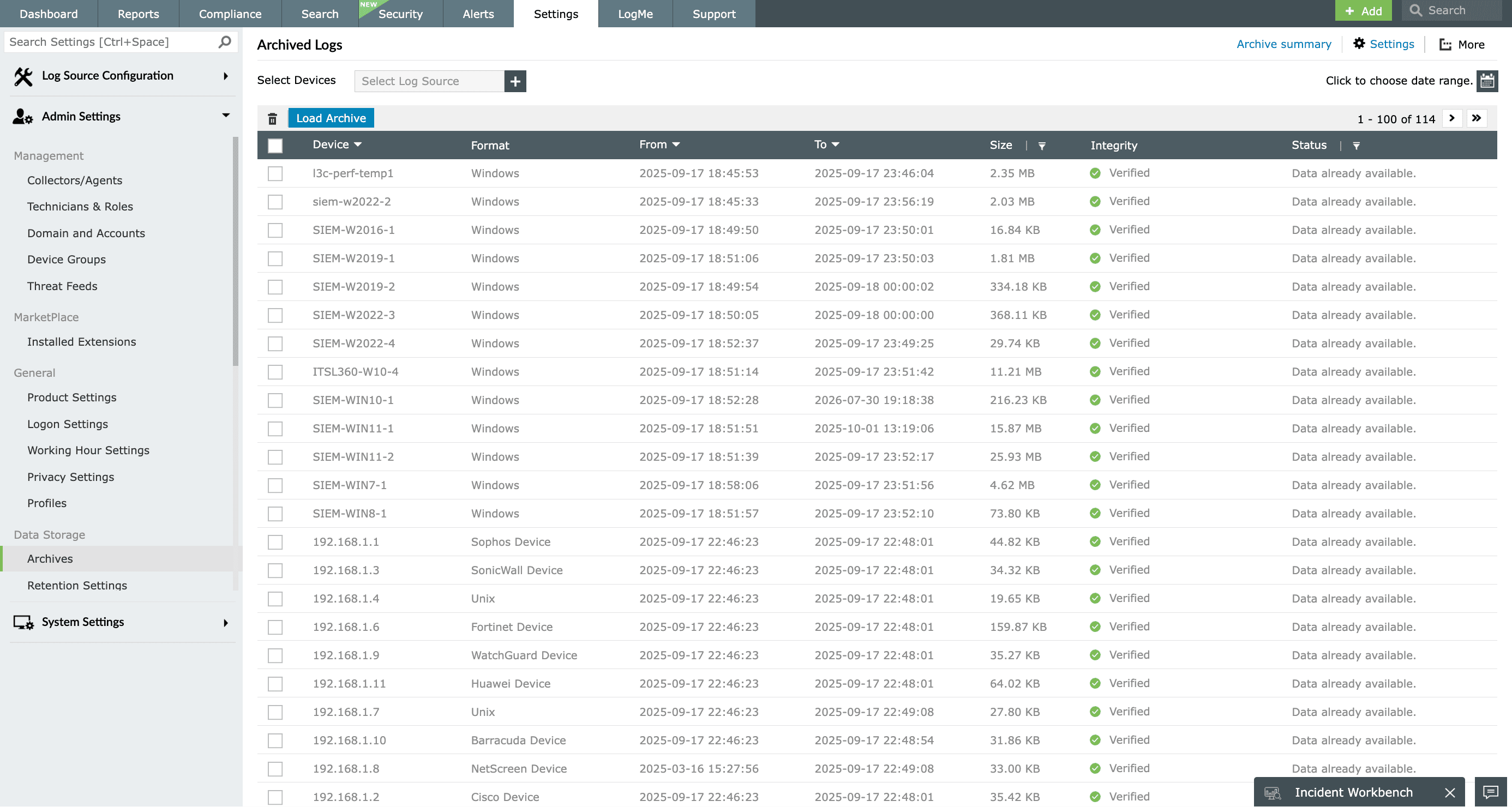

Utilizando o EventLog Analyzer, os logs do Windows Firewall são coletados, arquivados e sujeitos à análise forense. Esse processo permite que analistas de segurança detectem a causa raiz dos ataques cibernéticos, refinem as configurações do firewall para reduzir falsos positivos e avaliem o desempenho das regras de segurança.

Resposta a incidentes e alertas em tempo real

O analisador de logs do Windows Firewall atua como uma ferramenta vital para resposta a incidentes e alertas em tempo real. O mecanismo de correlação de eventos identifica atividades maliciosas ocorrendo no Windows Firewall com suas regras de correlação integradas. Analistas de segurança podem monitorar quaisquer padrões que possam indicar uma violação de dados ou quaisquer ataques cibernéticos, como conexões negadas repetidas ou tentativas de acesso inesperadas.

O EventLog Analyzer ajuda a executar workflows automatizados de incidentes assim que os alertas são acionados. Isso ajuda os analistas de segurança a economizar tempo, garantir que todos os incidentes tenham sido resolvidos e proteger a organização de qualquer dano.

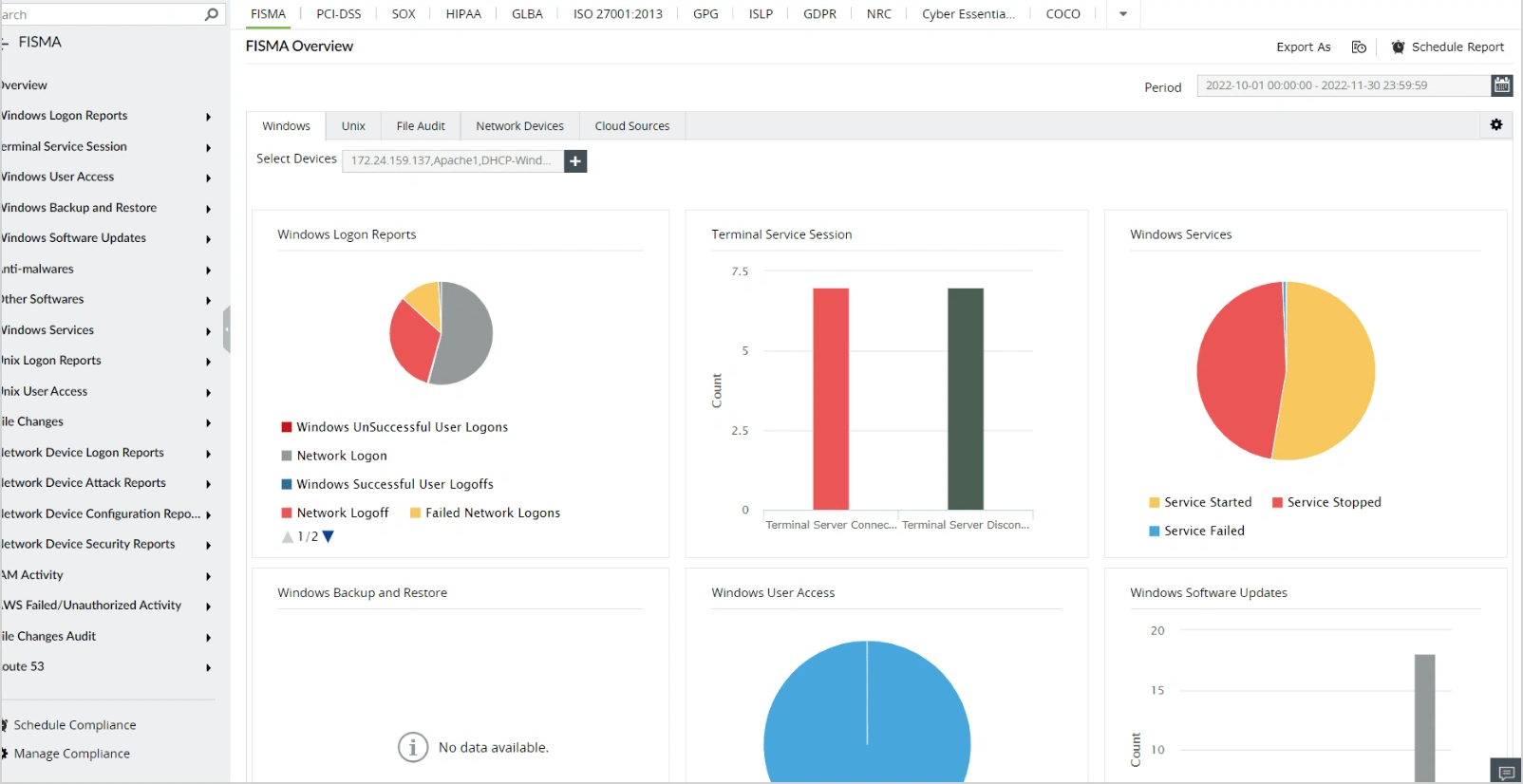

Conformidade

O EventLog Analyzer, que também atua como uma ferramenta de auditoria de firewall, garante que seja fácil monitorar o tráfego de rede e eventos de segurança, bem como o controle de acesso. As organizações não só podem proteger dados confidenciais, mas também manter os registros e trilhas de auditoria necessários para comprovar a conformidade durante avaliações e auditorias regulatórias. Essa abordagem proativa à segurança está alinhada aos objetivos de mandatos de conformidade como PCI DSS, GLBA, HIPAA ou SOX, reduzindo, em última análise, o risco de violações de dados e penalidades associadas à não conformidade.