- Credit Union of Denver vem utilizando o EventLog Analyzer por mais de quatro anos para o monitoramento de atividades de usuários internos. O EventLog Analyzer agrega valor na relação custo-benefício como uma ferramenta forense de rede e para due diligence regulatória. Este produto pode rapidamente ser dimensionado para atender às necessidades dos nossos negócios dinâmicos.Benjamin ShumakerVice-presidente de TI/ISOCredit Union of Denver

- O que mais gosto na aplicação é a interface de usuário bem estruturada e os relatórios automatizados. É uma imensa ajuda para os técnicos de rede monitorarem todos os dispositivos em um único painel. Os relatórios pré-configurados são uma obra de arte inteligente.Joseph Graziano, MCSE CCA VCPEngenheiro de Rede SêniorCitadel

- O EventLog Analyzer é uma boa solução de alerta e geração de relatórios de logs de eventos para as nossas necessidades de tecnologia da informação. Ele reduz o tempo gasto na filtragem de logs de eventos e fornece notificações quase em tempo real de alertas definidos administrativamente.Joseph E. VerettoEspecialista em Revisão de Operações

Agência de Sistemas de InformaçãoFlorida Department of Transportation - Os logs de eventos do Windows e Syslogs dos dispositivos constituem uma sinopse em tempo real do que está acontecendo em um computador ou rede. O EventLog Analyzer é uma ferramenta econômica, funcional e fácil de usar que me permite saber o que está acontecendo na rede ao enviar alertas e relatórios, tanto em tempo real quanto agendados. É uma aplicação premium com um sistema de detecção de intrusão de software.Jim LloydGerente de Sistemas da InformaçãoFirst Mountain Bank

- Home page

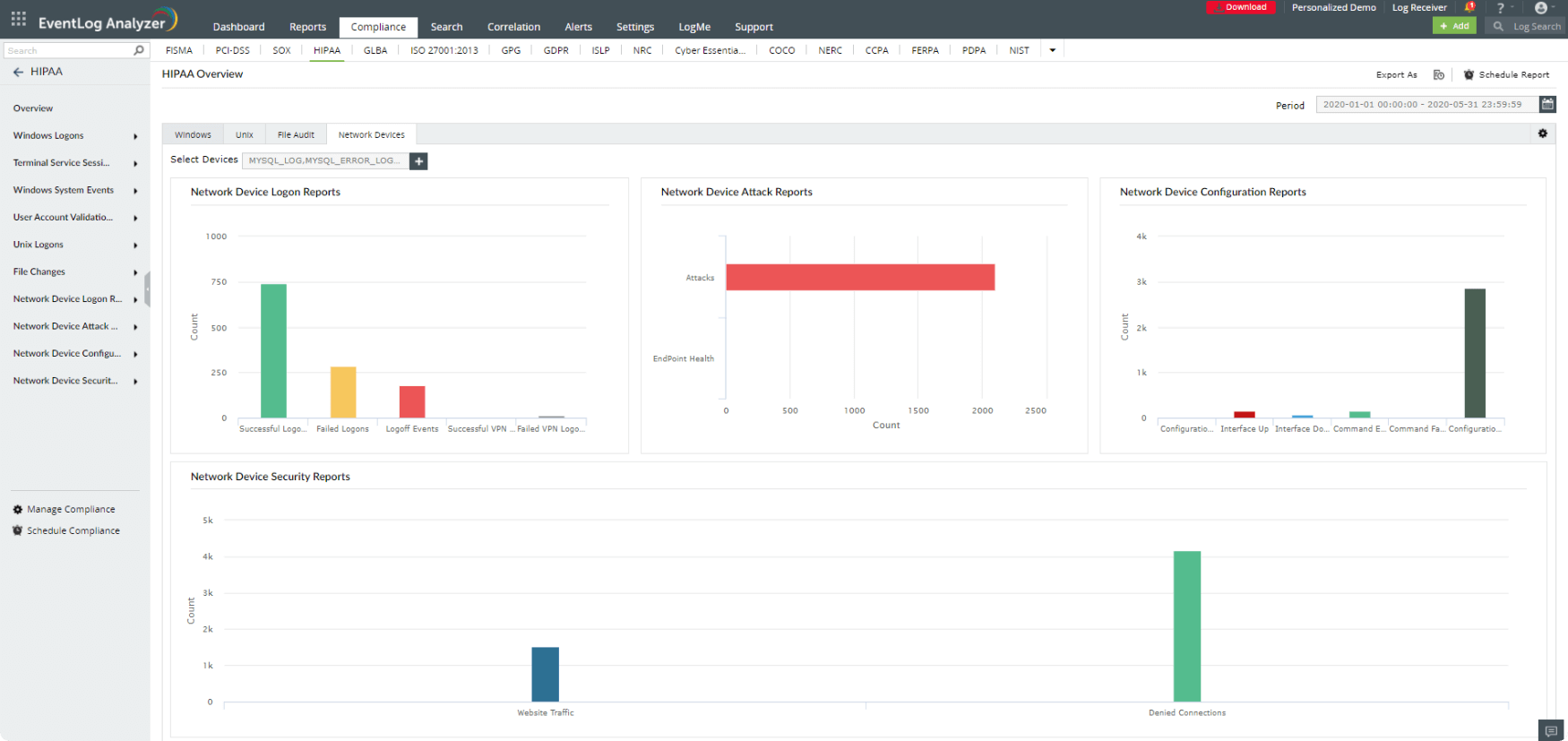

- Compliance

- HIPAA

Demonstre facilmente a conformidade

com a HIPAA por toda sua rede.

Confiam EventLog Analyzer mais de

10000 clientes

Gerenciamento fácil de conformidade com a HIPAA

Simplifique a adesão às exigências de conformidade com uma única ferramenta de gerenciamento de log que monitora os logs de rede em nível granular e fornece relatórios de conformidade prontos para usar.

Rastreie todas as atividades da rede para obter inúmeras informações sobre acesso de dados, abuso de privilégios, atividade do usuário, logons e logoffs e muito mais.

Receba alertas instantaneamente por e-mail ou SMS sobre anomalias, vazamento de informações e violações de conformidade para que você possa mitigar as ameaças à segurança o mais rápido possível.

Veja como o EventLog Analyzer simplifica

a demonstração de conformidade com a HIPAA

- Monitoramento de logon e logoff

- Auditoria de eventos do sistema

- Auditoria de validação de conta de usuário

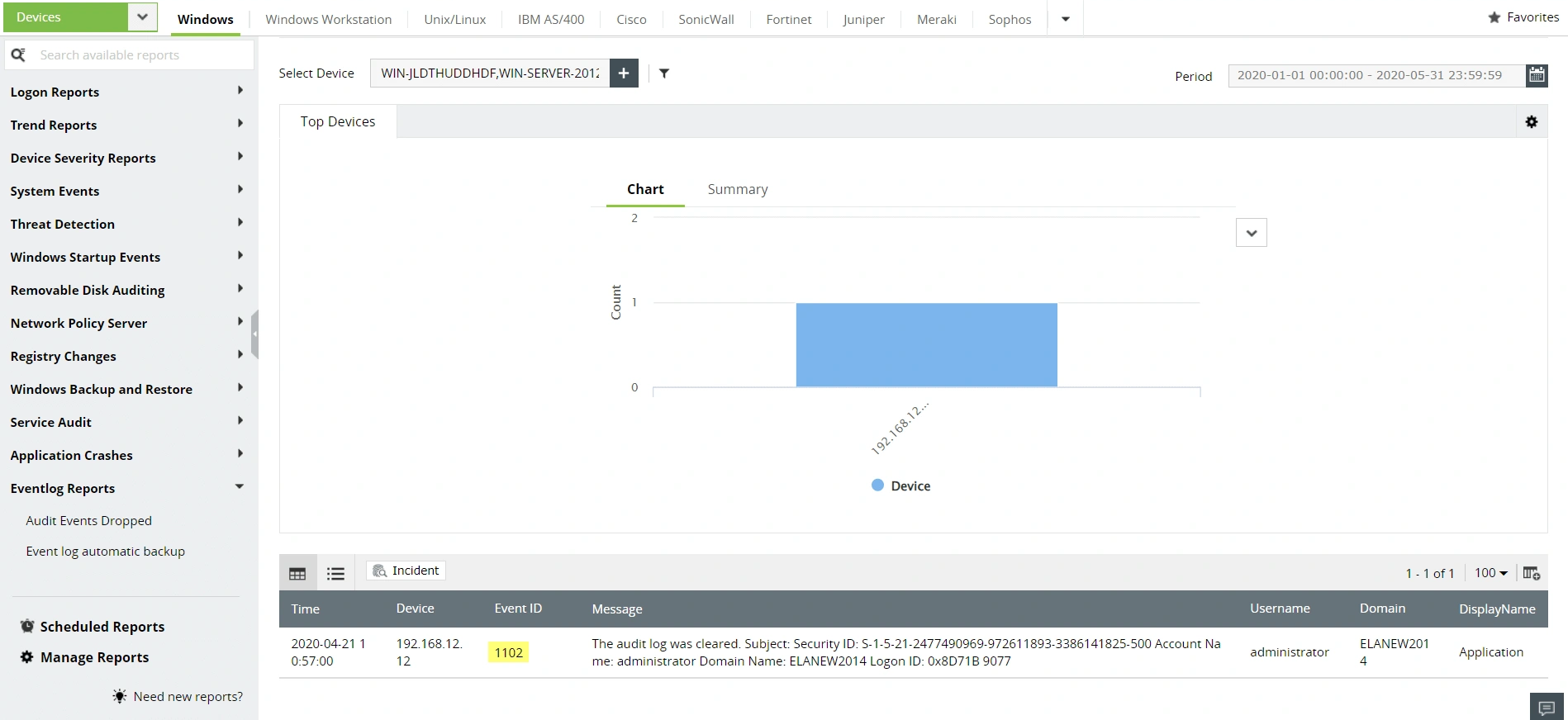

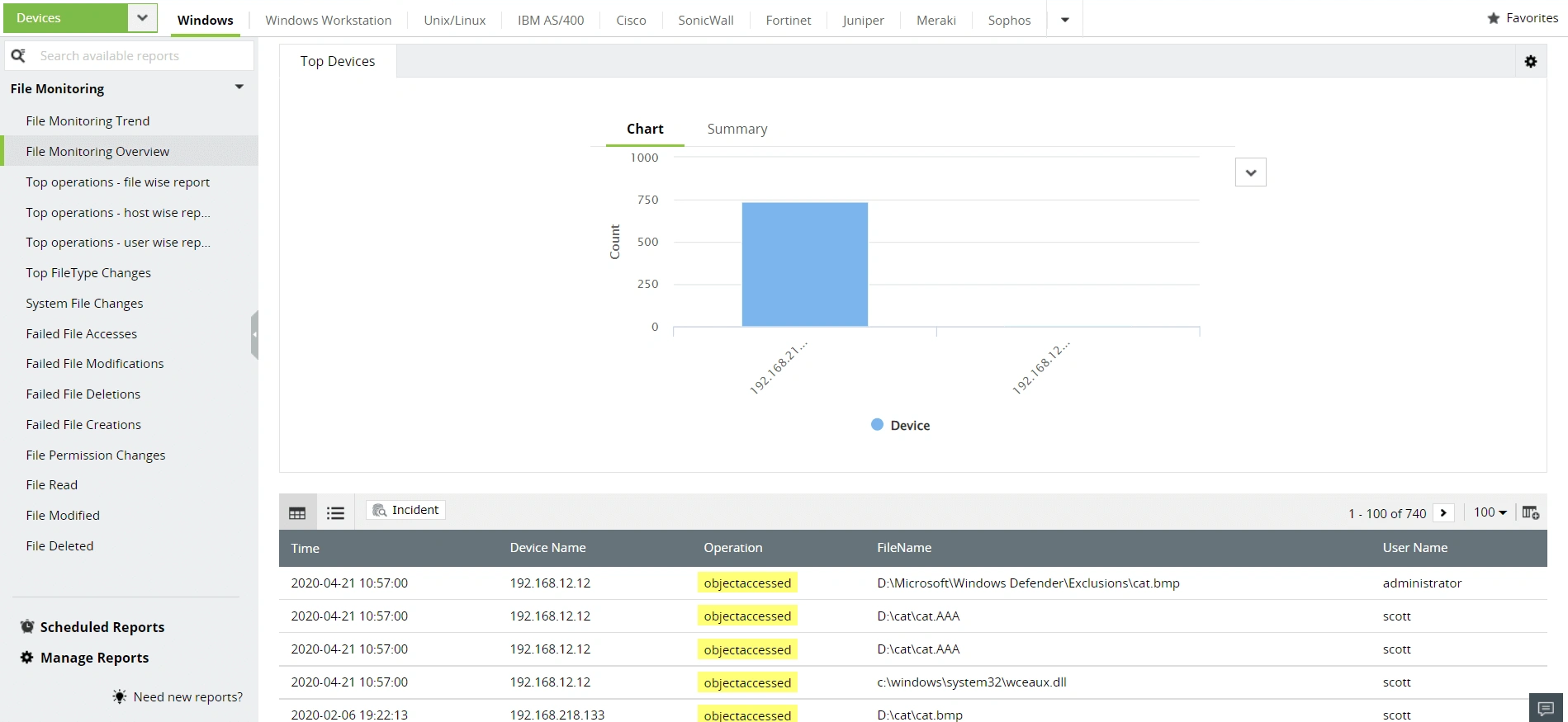

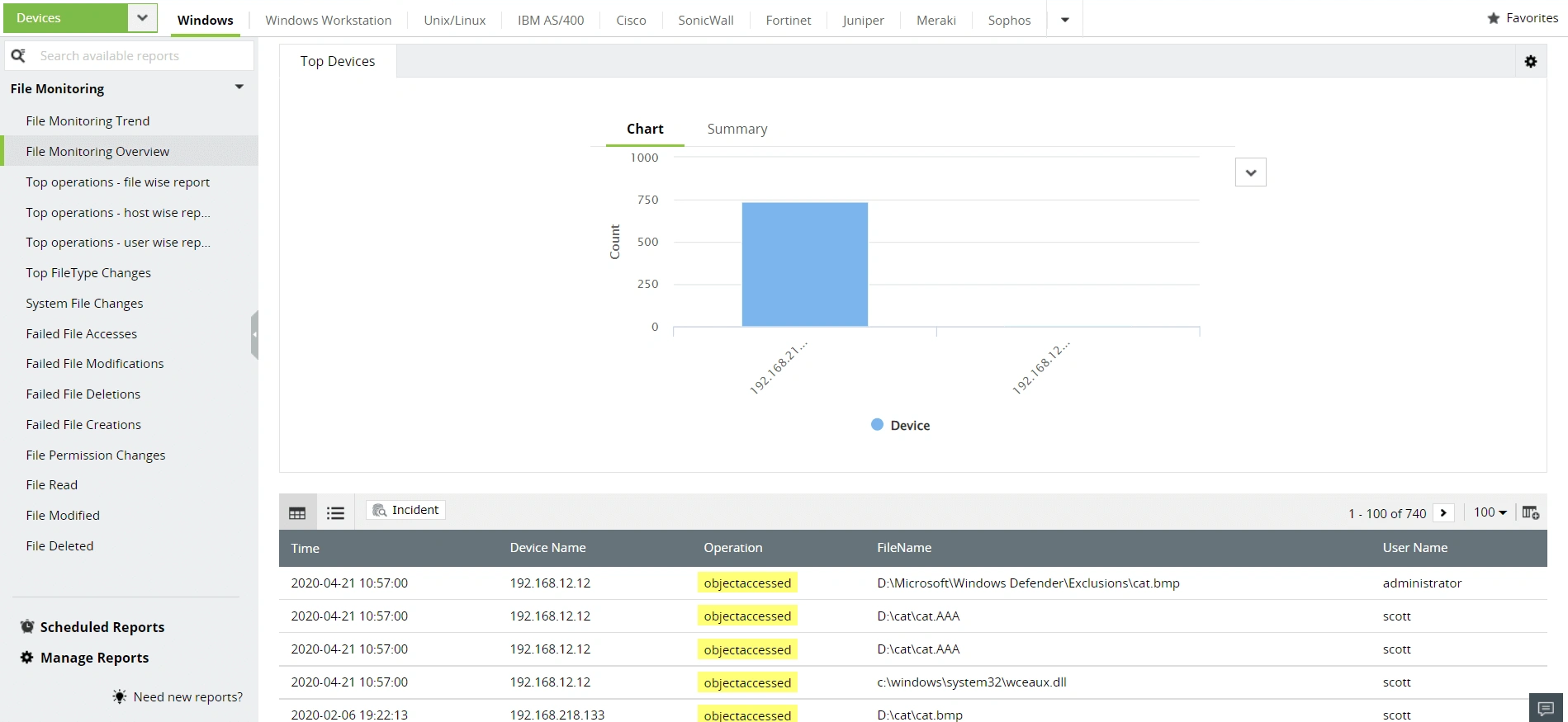

Auditoria de acesso a objetos

Monitore e revise o acesso às informações de saúde protegidas eletronicamente e atenda a cláusula da HIPAA para auditoria de acesso a objetos com o monitoramento de integridade de arquivos. do EventLog Analyzer. A solução gera relatórios detalhados de ações realizadas em arquivos ou pastas sensíveis, alterações em controle de acesso, detalhes dos usuários e do sistema e o status dessas operações para ajudar os administradores de rede a identificar ameaças internas, auditar atividades de usuários privilegiados e prevenir ataques internos.

Auditoria de acesso a objetos

Monitore e revise o acesso às informações de saúde protegidas eletronicamente e atenda a cláusula da HIPAA para auditoria de acesso a objetos com o monitoramento de integridade de arquivos. do EventLog Analyzer. A solução gera relatórios detalhados de ações realizadas em arquivos ou pastas sensíveis, alterações em controle de acesso, detalhes dos usuários e do sistema e o status dessas operações para ajudar os administradores de rede a identificar ameaças internas, auditar atividades de usuários privilegiados e prevenir ataques internos.

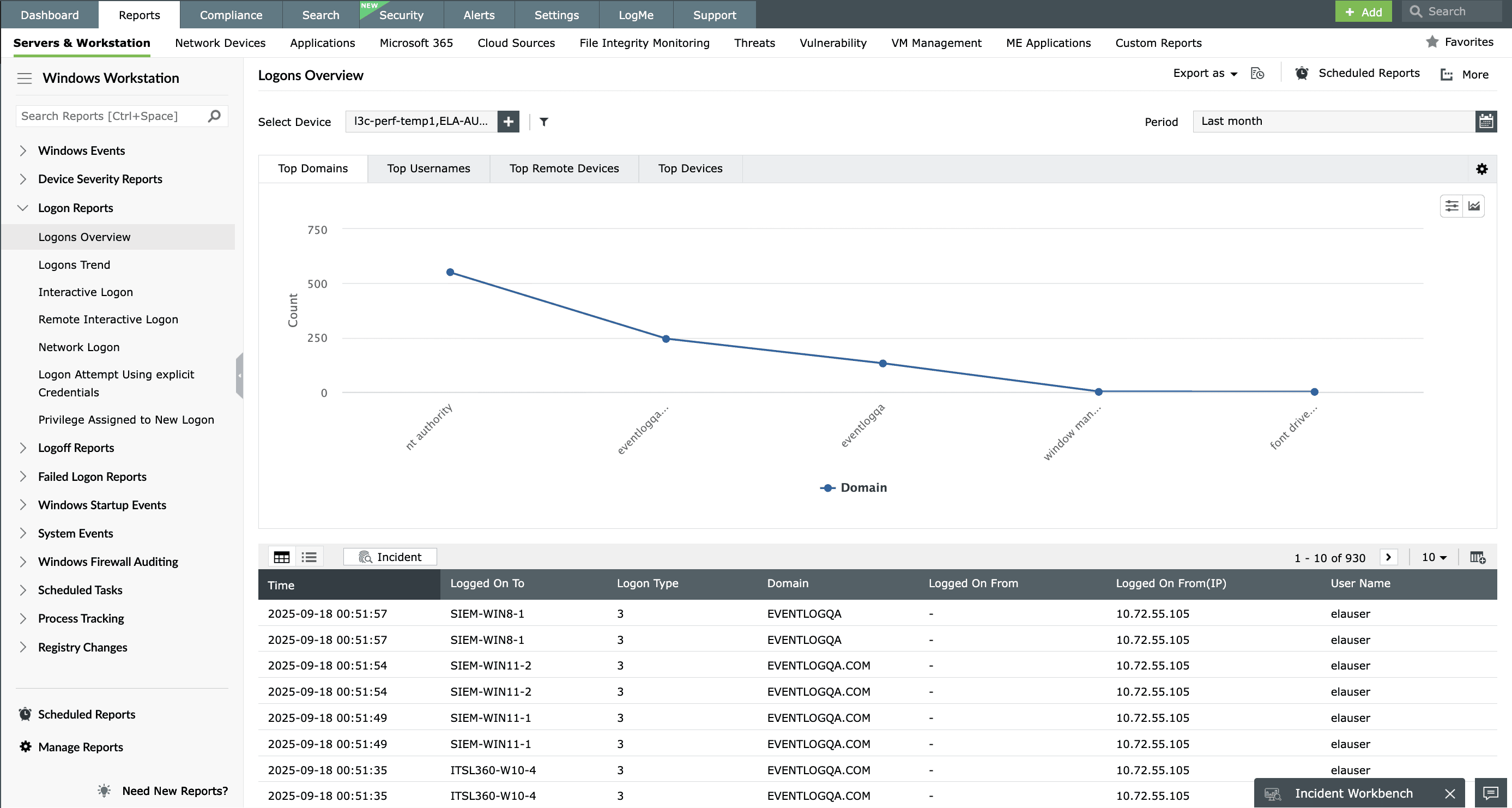

Monitoramento de logon e logoff

Implementar procedimentos para monitorar tentativas de login e informar discrepâncias e possíveis abusos com uma solução abrangente de gerenciamento de registro. O EventLog Analyzer satisfaz os requisitos de auditoria de logon e logoff da HIPAA com seus relatórios prontos para uso. Obtenha detalhes de tentativas de login falhas ou bem-sucedidas, nomes de usuários, datas, horário e causa eventos, status da sessão do servidor do terminal, e muito mais com esses relatórios. O monitoramento dessas atividades em tempo real também é uma medida proativa para mitigar as tentativas de vazamento em uma situação de invasão.

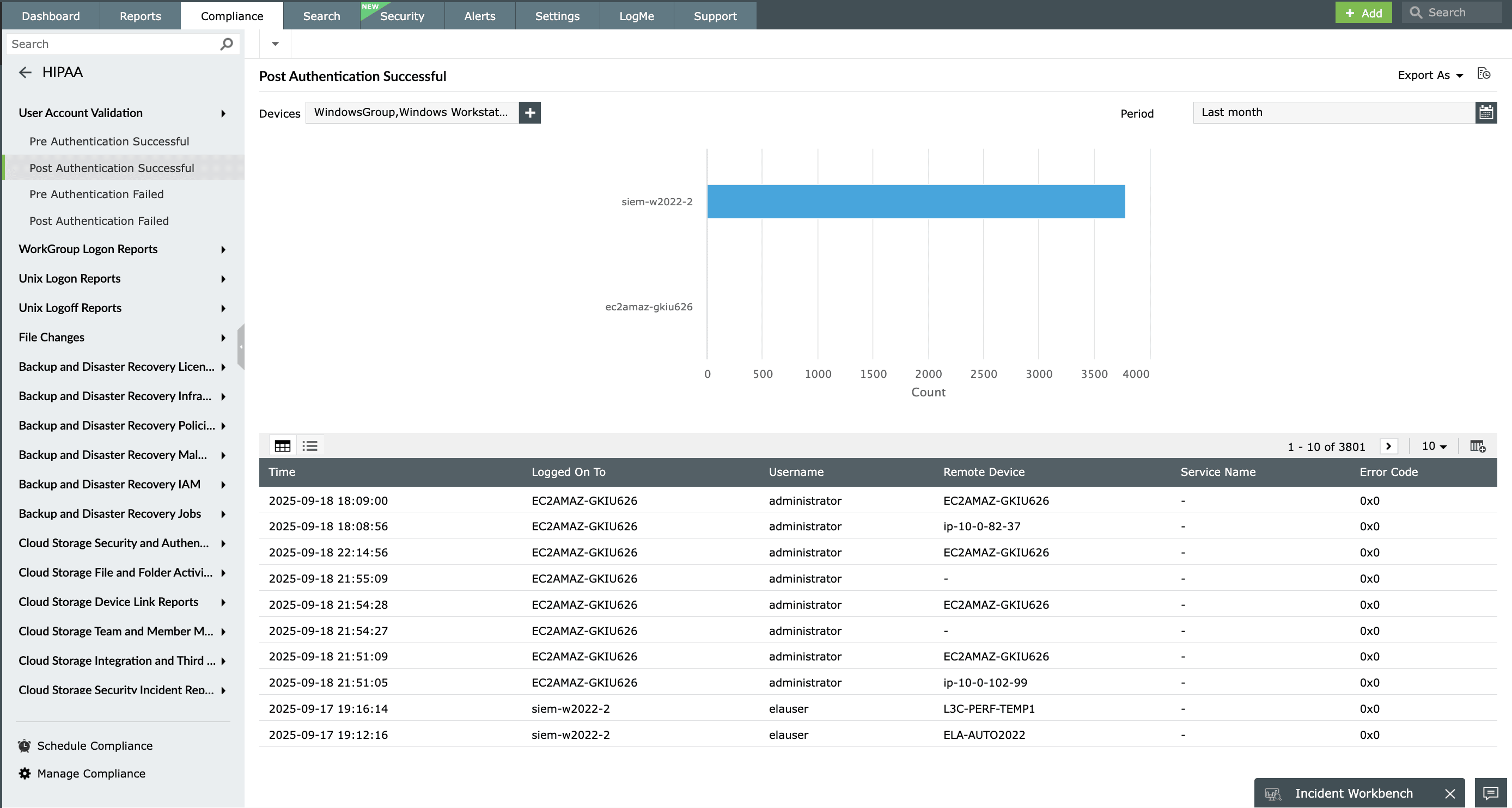

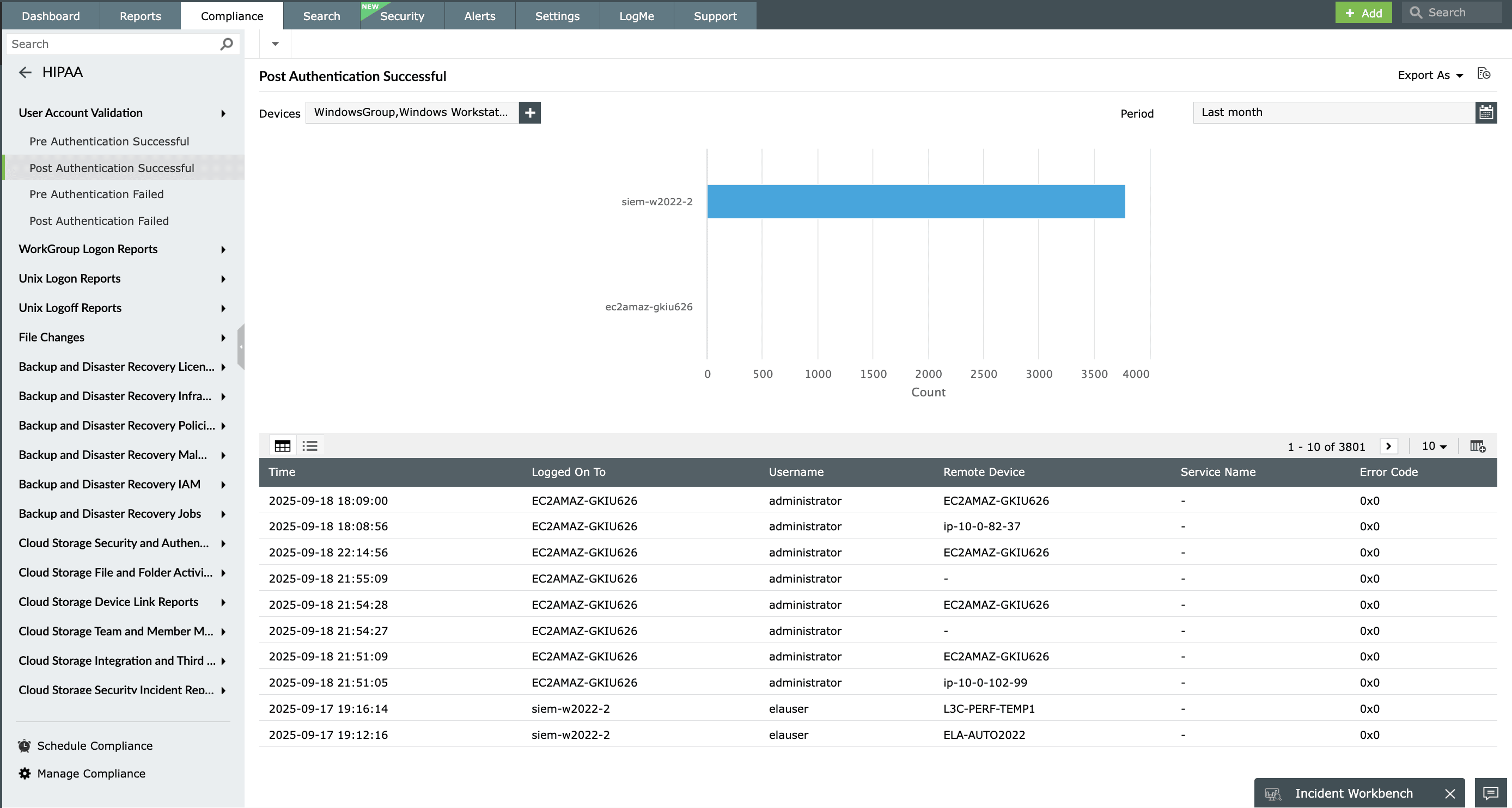

Auditoria de validação de conta de usuário

Satisfaça a cláusula de validação de conta de usuário da HIPAA, que ordena a implementação de procedimentos para o monitoramento de autorização e supervisão de contas de usuários com acesso às informações de saúde confidenciais do paciente. O EventLog Analyzer audita eventos bem e mal sucedidos de logon em contas de usuários que são autenticadas em um controlador de domínio. O relatório de validação de conta de usuário fornece insights detalhados sobre os status antes e depois da autenticação.

Auditoria de validação de conta de usuário

Satisfaça a cláusula de validação de conta de usuário da HIPAA, que ordena a implementação de procedimentos para o monitoramento de autorização e supervisão de contas de usuários com acesso às informações de saúde confidenciais do paciente. O EventLog Analyzer audita eventos bem e mal sucedidos de logon em contas de usuários que são autenticadas em um controlador de domínio. O relatório de validação de conta de usuário fornece insights detalhados sobre os status antes e depois da autenticação.

| Conformidade com a HIPAA | Relatórios do EventLog Analyzer |

|---|---|

| Seção 164.306 (a) (1) "Garantir a confidencialidade, a integridade e a disponibilidade de todas as informações de saúde protegidas eletronicamente que a entidade ou associado de negócios coberto recebe, mantém ou transmite." |

|

| Seção 164.306 (a) (1) (i) "Implementar políticas e procedimentos para prevenir, detectar, conter e corrigir violações de segurança." |

|

| Seção 164.308 (a) (1) (ii) (D) "Implementar procedimentos para revisar regularmente registros de atividade do sistema de informação, como logs de auditoria, relatórios de acesso e relatórios de rastreamento de incidentes de segurança." |

|

| Seção 164.308 (a) (3) (ii) (A) "Procedimentos para a autorização e/ou supervisão de funcionários que trabalham com informações de saúde protegidas eletronicamente ou em locais que elas possam ser acessadas." |

|

| Seção 164.308 (a) (4) (ii) (B) "Políticas e procedimentos para conceder acesso às informações de saúde protegidas eletronicamente, por exemplo, através do acesso a uma estação de trabalho, transação, programa, processo ou outro mecanismo." |

|

| Seção 164.308 (a) (5) (ii) (C) "Procedimentos para monitoramento de tentativas de login e relatório de discrepâncias." |

|

| Seção 164.308 (a) (6) (ii) "Identificar e responder a incidentes de segurança suspeitos ou conhecidos; mitigar, ao máximo possível, e documentar incidentes de segurança e suas consequência." |

|

| Seção 164.308 (a) (7) (i) "Políticas e procedimentos para responder a uma emergência ou outra ocorrência que danifica sistemas que contêm informações de saúde protegidas eletronicamente." |

|

Conformidades compatíveis com o EventLog Analyzer

O que mais o EventLog Analyzer pode oferecer?

Um mecanismo poderoso de correlação

Detecte anomalias de rede e rastreie ameaças de segurança com um poderoso mecanismo de correlação que mantém mais de 30 regras de correlação predefinidas e um criador de regras personalizadas tipo "arraste e solte".

Saiba maisAuditoria e relatórios detalhados

Audite todas as entidades de sua rede e obtenha um panorama detalhado do que está acontecendo na rede, na forma de relatórios e DNTs intuitivos.

Gerenciamento de incidentes automatizado

Atribua tickets em um evento de segurança importante em um console de help desk externo para acelerar a resolução de incidentes.

Saiba maisInteligência de ameaças aprimorada

Detecte URLs, interações de domínio ou endereços de IP maliciosos com a base de dados global de inteligência de ameaças de IP integrada ao processador STIX/FEED.

Saiba mais

Perguntas frequentes

- O que é HIPAA?

- O que engloba as informações de saúde protegidas?

- Como o EventLog Analyzer ajuda as empresas a atenderem aos requisitos da HIPAA?

- Quais são as três regras principais da HIPAA?

- O que é protegido pela HIPAA?

1. O que é HIPAA?

A lei de portabilidade e responsabilidade de seguros de saúde dos EUA de 1996 (HIPAA) é uma lei federal promulgada para melhorar o movimento e a continuidade da cobertura de seguros de saúde na modalidade individual e em grupo.

Título I de conformidade com a HIPAA: A HIPAA garante a cobertura de seguro saúde para funcionários e suas famílias quando há uma troca ou perda de emprego.

Título II da conformidade com a HIPAA: Também conhecida como provisões de simplificação administrativa (AS), esta seção incentiva a troca eletrônica de informações de assistência médica e cuidados de saúde. Essas provisões destacam as normas e políticas para proteger informações pessoais identificáveis mantidas por entidades de assistência médica e cuidados de saúde. Além disso, elas demandam o estabelecimento de normas para transações eletrônicas de assistência médica e cuidados de saúde e identificadores nacionais para fornecedores, planos de saúde e funcionários.

A regra Omnibus: A regra Omnibus define requisitos de privacidade e segurança para fornecedores de assistência médica e cuidados de saúde, planos de saúde e outras entidades que processam pedidos de seguro saúde. Ela abrange requisitos para associados de negócios dessas entidades que possuem acesso às informações de saúde protegidas.

2. O que engloba as informações de saúde protegidas?

A HIPAA foi criada para proteger as informações de saúde protegidas dos pacientes. Isso inclui todos os detalhes de saúde individualmente identificáveis, como resultados de exames, histórico médico, detalhes de seguro, dados demográficos e outros detalhes específicos de um paciente e de seus serviços de saúde.

3. Como o EventLog Analyzer ajuda as empresas a atenderem aos requisitos da HIPAA?

O EventLog Analyzer é uma solução unificada de gerenciamento de logs que automatiza a coleta e a análise de logs, analisando, correlacionando e arquivando os dados de logs da sua rede. A solução dá sentido às atividades da rede e as apresenta na forma de painéis e relatórios intuitivos. Os recursos de auditoria detalhada do EventLog Analyzer atendem às exigências de conformidade de TI, como a HIPAA, monitorando o acesso a objetos confidenciais, o comportamento da conta do usuário, os eventos de logon e logoff e muito mais. Você também pode receber alertas instantâneos quando qualquer violação de conformidade for identificada na rede. Os relatórios exaustivos fornecidos pela solução simplificam o gerenciamento da conformidade.

O EventLog Analyzer também é compatível com outras exigências comuns de conformidade.

4. Quais são as três regras principais da HIPAA?

Há três regras principais que formam o núcleo da HIPAA:

- A regra de privacidade: Protege a privacidade de informações de saúde individualmente identificáveis, equilibrando a confidencialidade do paciente com a necessidade de proteger a saúde pública.

- A regra de segurança: A HIPPA estabelece padrões para a proteção de PHIs eletrônicas (ePHI). Ela exige que as entidades cobertas apliquem medidas administrativas, físicas e técnicas abrangentes para garantir a segurança da ePHI.

- A regra de notificação de violação: Em situações em que houver uma violação de PHI não segura, as entidades cobertas, juntamente com seus associados comerciais, são obrigadas a notificar os indivíduos afetados, o secretário de saúde e serviços humanos e, em determinadas circunstâncias, informar a mídia.

Para saber mais sobre isso, leia nosso guia de conformidade com a HIPAA.

5. O que é protegido pela HIPAA?

A HIPAA protege todas as informações de saúde pessoalmente identificáveis mantidas ou trocadas por uma entidade coberta ou seu associado comercial, independentemente do formato - eletrônico, em papel ou falado. Essa proteção abrange:

- O histórico de saúde de uma pessoa, incluindo sua condição de saúde física ou mental passada, atual ou futura.

- A prestação ou o pagamento de serviços de saúde ao indivíduo.

- Qualquer informação que possa identificar um indivíduo ou que possa ser razoavelmente usada para fins de identificação.

A HIPAA garante que as PHI sejam tratadas com o máximo de confidencialidade e segurança. Ela protege os direitos de privacidade dos pacientes e, ao mesmo tempo, permite o fluxo essencial de informações de saúde necessárias para garantir um atendimento de saúde de alta qualidade.

Simplifique as auditorias e o registro de logs da HIPAA com o EventLog Analyzer

Obtenha sua avaliação gratuitaMateriais

Estudos de caso de sucesso de cliente

Veja agoraResumo das soluções

Veja agoraFolha de dados do EventLog Analyzer

Veja agora