A Amazon Virtual Private Cloud (VPC) é um serviço comercial de computação em nuvem que permite que os usuários criem uma seção logicamente isolada da nuvem AWS em que podem executar recursos da AWS em uma rede virtual definida por eles mesmos. Essencialmente, ela permite que você crie recursos como instâncias do EC2, databases e outros serviços da AWS dentro de uma seção privada e isolada da nuvem AWS.

Como a falta de registro e monitoramento de VPCs gerará ameaças cibernéticas?

Veja como a falta de registro e monitoramento da Virtual Private Cloud (VPC) pode gerar várias ameaças à cibersegurança e aumentar a probabilidade de ataques bem-sucedidos:

- Ameaças não detectadas: Problemas de segurança, incluindo infecções por malware, tentativas de acesso não autorizado e atividades de rede incomuns, podem permanecer não detectados se não houver sistemas de registro e monitoramento em vigor. Os invasores podem realizar ações maliciosas ou tirar proveito de vulnerabilidades sem acionar alertas, o que possibilita que eles operem no ambiente por longos períodos de tempo sem serem notados.

- Falta de alertas: As equipes de segurança podem não ser prontamente notificadas sobre incidentes de segurança ou anormalidades que ocorrem dentro do ambiente se não houver monitoramento e alertas em tempo real. Os invasores terão mais tempo para realizar suas atividades maliciosas como resultado desse atraso na identificação e resposta a incidentes. Isso, por sua vez, pode causar violações de dados, comprometimentos do sistema ou interrupções de serviço.

- Incapacidade de realizar perícia de logs: A ausência de registros abrangentes dificulta que as equipes de segurança realizem investigações periciais eficientes e identifiquem a causa raiz do incidente. Pode ser desafiador reconstruir a sequência de eventos que causaram o incidente ou identificar as táticas, métodos e procedimentos (TTPs) usados pelos invasores na ausência de registros completos da atividade do sistema e da rede.

- Não conformidade: A ausência de medidas adequadas de registro e monitoramento pode resultar em não conformidade com os requisitos regulatórios, gerando possíveis multas, consequências legais ou danos à reputação.

Por outro lado, monitorar as atividades do usuário, acessos a arquivos e modificações no sistema pode ajudar a detectar atividades incomuns, sugestivas de ameaças internas, e evitar possíveis violações de dados.

Para detectar e conter esses incidentes, os vários componentes da Virtual Private Cloud (VPC) precisam ser monitorados e analisados usando ferramentas de monitoramento nativas oferecidas pela Amazon Web Services. como o monitoramento de gateway NAT e os VPC Flow Logs.

1. Monitoramento de gateways NAT

Um gateway Network Address Translation (NAT) é um dispositivo que permite que as instâncias em uma sub-rede privada estabeleçam uma conexão e enviem tráfego para a internet ou outros serviços da AWS. No entanto, ele não permite que o tráfego de entrada proveniente da internet chegue à instância.

Quando o gateway NAT encaminha os dados enviados pela instância para a internet, ele substitui o endereço IPv4 da sub-rede privada pelo endereço do dispositivo NAT. Depois que uma resposta é recebida, o endereço do dispositivo NAT é substituído pelo endereço IPv4 antes de encaminhar a resposta para a instância. Os gateways NAT não são compatíveis com o tráfego IPv6. O serviço de gateway NAT é totalmente gerenciado pela Amazon e não requer nenhum esforço por parte dos administradores.

O Amazon CloudWatch, um serviço usado para monitorar e coletar dados de recursos da Amazon Web Services (AWS), bem como aplicações para fornecer insights práticos e aplicáveis em tempo real, pode ser usado para monitorar gateways NAT.

Primeiro, o CloudWatch coleta dados presentes na forma de logs, eventos e métricas de recursos, aplicações e serviços da AWS hospedados na infraestrutura da AWS. Ele também monitora os recursos e fornece informações importantes relacionadas a várias métricas, como utilização da CPU, latência e armazenamento em disco.

Ele fornece relatórios padrão e exibe informações em dashboards que podem ser usados para analisar várias tendências, correlacionar dados e monitorar o desempenho dos recursos. Se algum problema for detectado, a solução de problemas poderá ser feita imediatamente. Os usuários também podem configurar alarmes para acionar ações, definindo thresholds para as métricas escolhidas e ativando notificações que serão enviadas ao usuário se houver alguma mudança.

Os dados de métrica dos gateways NAT são fornecidos ao CloudWatch em intervalos de um minuto. O CloudWatch coleta dados como conexões ativas, bytes transmitidos e número de pacotes e os utiliza para monitorar os gateways. Se surgir algum problema, você poderá solucioná-lo instantaneamente. Os dados de métricas do CloudWatch são registrados e mantidos por um período de 15 meses sem custo adicional, após o qual os pontos de dados expiram e são descartados continuamente à medida que novos pontos de dados chegam.

A VPC fornece os elementos essenciais para garantir um monitoramento adequado da infraestrutura em nuvem. Essas mudanças devem ser monitoradas para assegurar que todas essas mudanças não afetem o meio ambiente como um todo. Os requisitos básicos dessas mudanças precisam ser monitorados continuamente.

2. Monitoramento de rede usando VPC Amazon flow logs

Um flow log coleta informações sobre o tráfego de rede que está entrando ou saindo das interfaces de rede em uma VPC. Ele pode ser criado para uma sub-rede VPC, uma VPC ou uma interface de rede. Quando um flow log é criado para uma sub-rede ou uma VPC, todas as interfaces de rede na sub-rede ou na VPC serão monitoradas.

Esses VPC Flow Logs ajudam as equipes de segurança a monitorar o fluxo de tráfego em toda a rede virtual, detectar anomalias, agir se houver atividades suspeitas ocorrendo e identificar regras excessivamente restritivas em grupos de segurança.

Os diferentes tipos de informações coletados pelos flow logs incluem endereços IP de origem e destino, números de porta e protocolos usados, pacotes e bytes transferidos, tráfego de rede permitido e negado por grupos de segurança, listas de controle de acesso à rede e muito mais. Eles são registrados como registros de flow log. Cada registro de flow log consiste em valores dos diversos componentes do fluxo de tráfego IP que ocorrem dentro de um intervalo de agregação (janela de captura).

O formato padrão para o registro de flow log consiste nos seguintes campos na mesma ordem:

O formato padrão registra apenas informações para um subconjunto de todos os campos disponíveis de um registro de flow log. Se você deseja registrar informações para todos os campos disponíveis ou para um subconjunto diferente dos campos, você pode escolher um formato personalizado. Os formatos personalizados ajudarão você a criar flow logs de acordo com seus requisitos.

Este é um exemplo de um registro de flow log. Nesse caso, o tráfego SSH foi autorizado a entrar na interface de rede eni-1235b8ca134556889 na conta 12456788010.

2 12456788010 eni-135b8ca1234556889 172. 31. 16. 139 172. 31. 16. 21 20641 22 6 20 4229 1417630010 1418530070 ACEITAR OK

Utilizando o Log360 da ManageEngine para monitorar sua VPC Amazon

O Log360 da ManageEngine permite coletar e analisar dados de log de várias fontes em seu ambiente VPC, como VPC Flow Logs, CloudTrail logs e logs do sistema de suas instâncias do EC2, para oferecer uma visão abrangente de suas atividades de VPC.

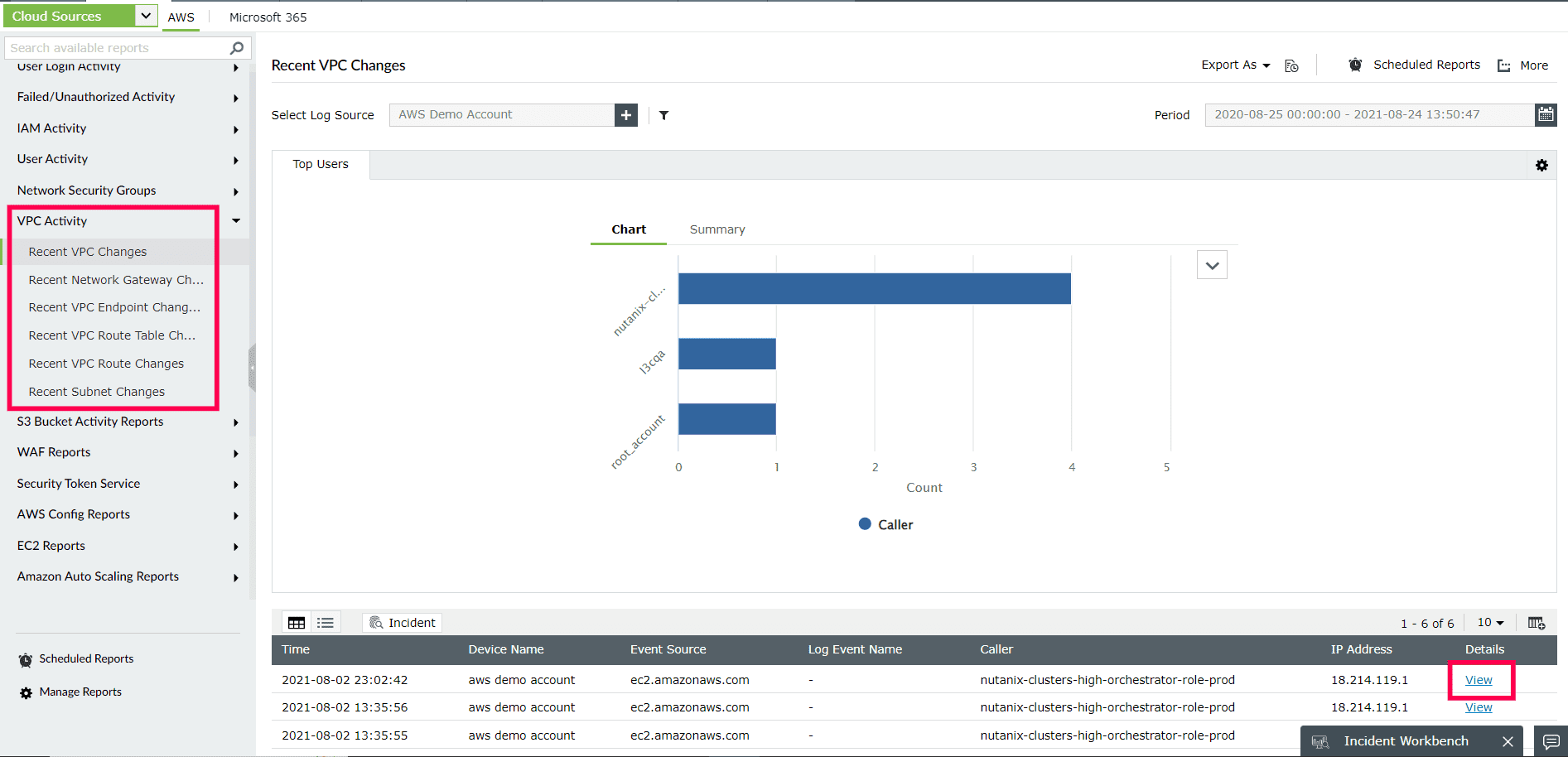

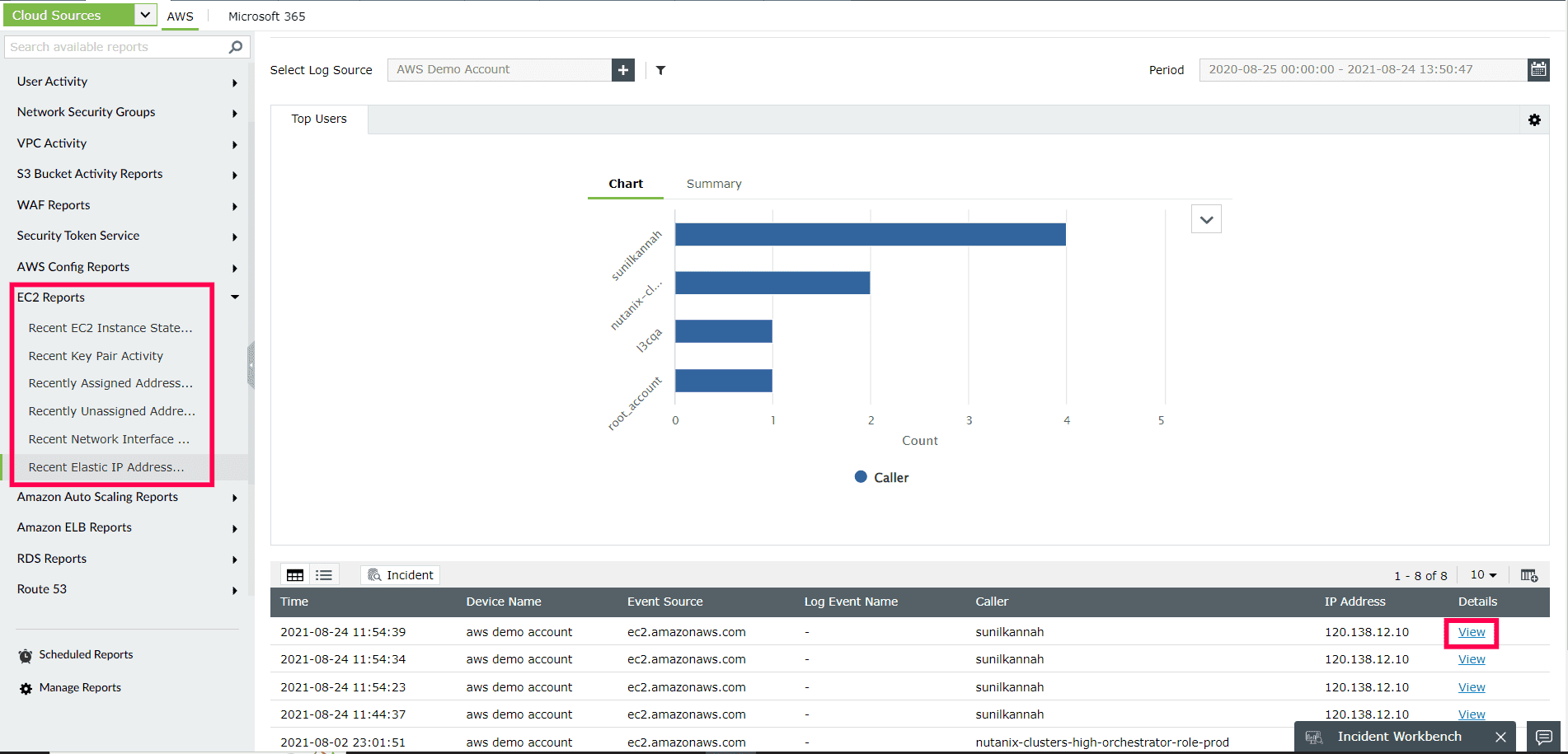

- Os relatórios de atividades da VPC do Log360 podem verificar automaticamente os flow logs da VPC para detectar as mudanças feitas nas VPCs, gateways de rede, endpoints da VPC, tabelas de rotas da VPC, sub-redes e rotas da VPC. Você também pode configurar alertas personalizados para receber notificações sobre mudanças indesejadas nas VPCs e saber quem fez a mudança, quando e a partir de onde (consulte a Figura 1)

Figura 1: Relatório de atividades da VPC do Log360 da ManageEngine

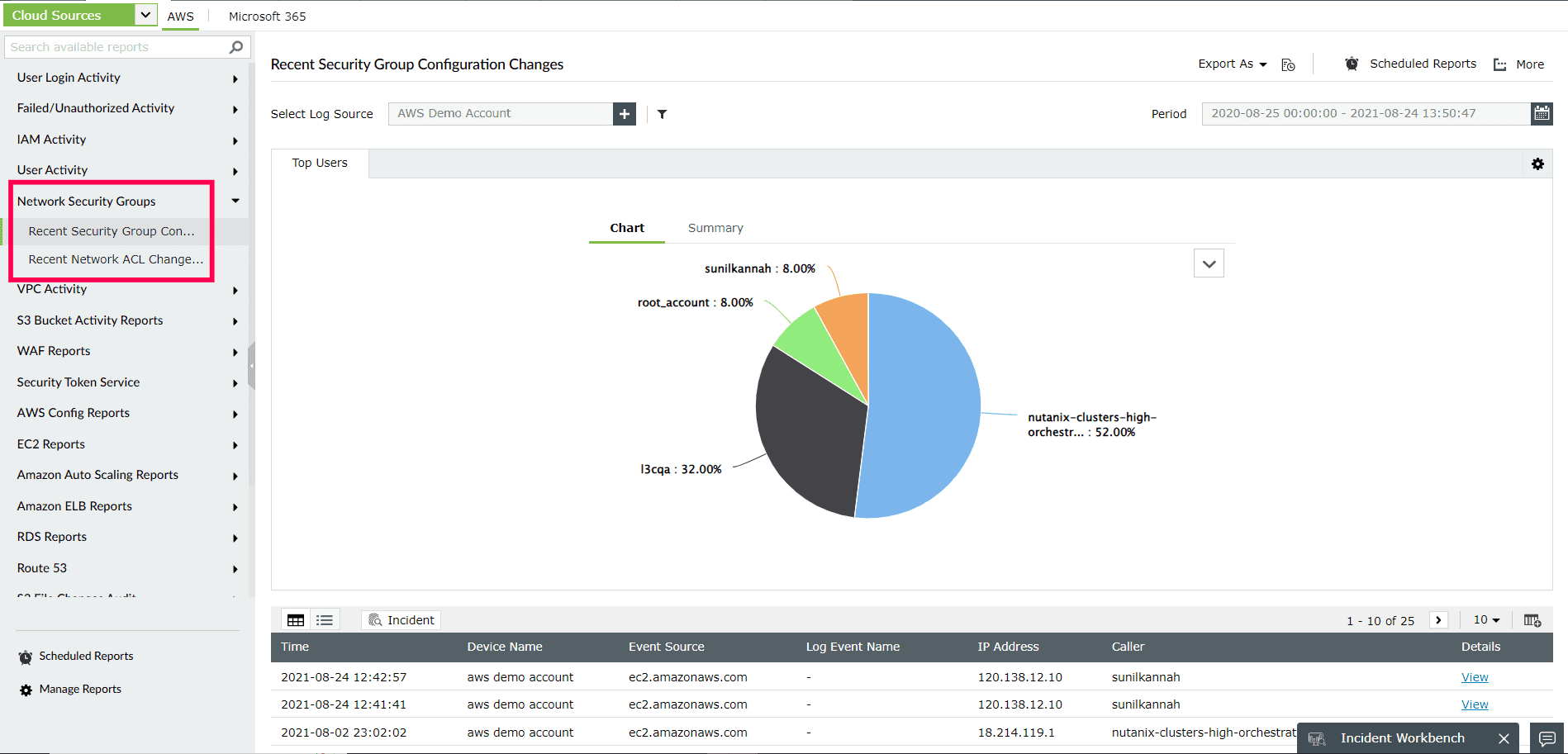

- Obtenha visibilidade das mudanças de configuração recentes que foram feitas, como adicionar endereços IP a grupos de segurança ou utilizar regras de grupo de segurança para aprovar o tráfego de entrada. Os relatórios gerados pela solução fornecem insights sobre a criação e exclusão de grupos de segurança, modificações de configuração, entrada e saída de grupos de segurança autorizados e revogados, modificações de gateway de rede e modificações de listas de controle de acesso à rede (ACL) (consulte a Figura 2). Você pode identificar possíveis problemas de segurança e atividades maliciosas direcionadas às suas instâncias de nuvem com a ajuda dessas informações abrangentes.

Figura 2: Relatório de grupos de segurança de rede do Log360 da ManageEngine

- O Log360 obtém e analisa os logs de acesso ao servidor S3 e os logs do CloudTrail da AWS para fornecer relatórios detalhados sobre seu ambiente da AWS (consulte a Figura 3). O tedioso procedimento de configuração necessário para obter os logs do CloudTrail é simplificado por um recurso de configuração automática. Além disso, fornecer armazenamento de log flexível e um mecanismo de pesquisa eficaz simplifica a análise pericial manual.

Figura 3: Relatórios do EC2 do Log360 da ManageEngine

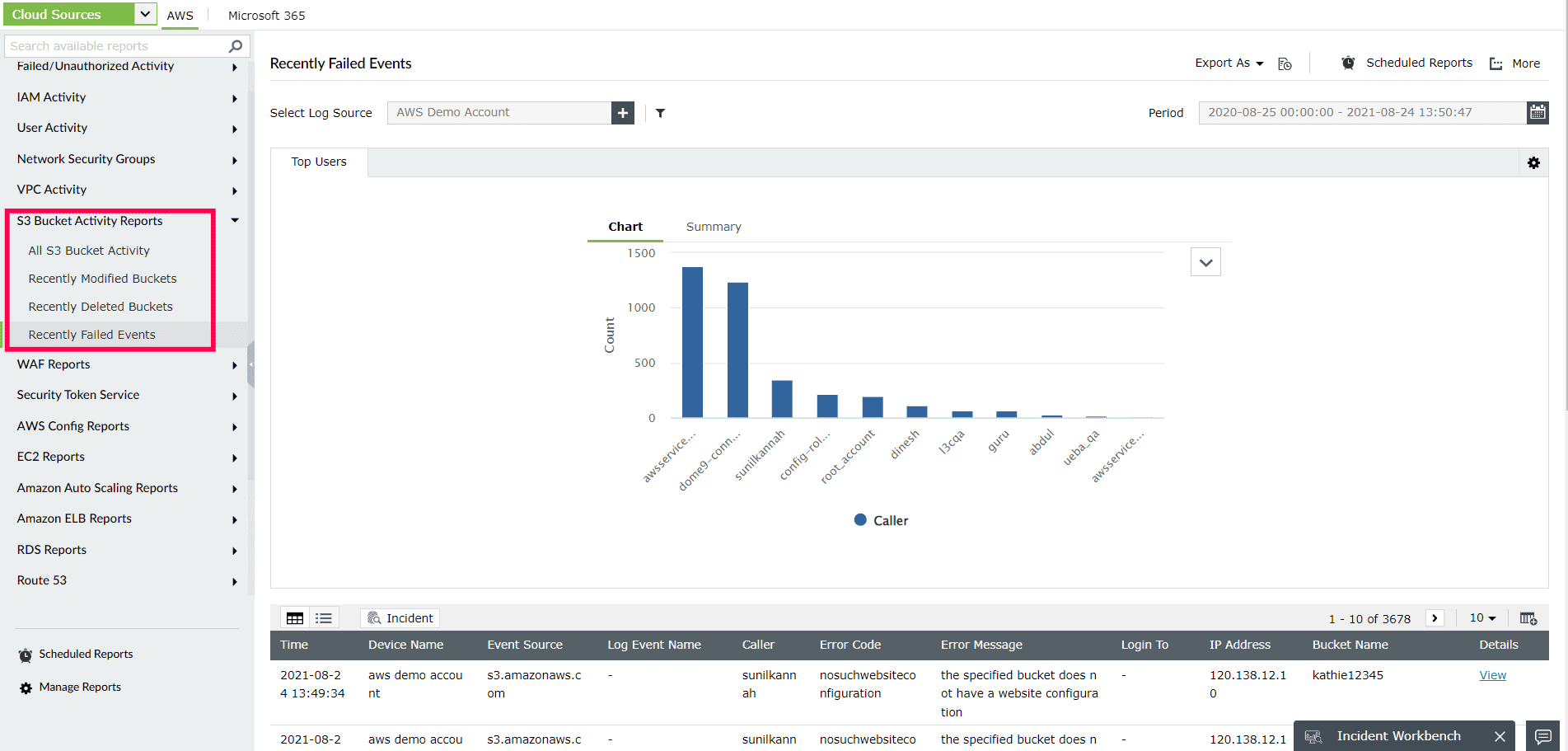

- Monitore as mudanças do bucket do S3 em seu ambiente da VPC da AWS executando relatórios sobre ações cruciais, como criação e exclusão de buckets (consulte a Figura 4). Eles oferecem detalhes cruciais, como quem executou a ação, o endereço IP de origem, a hora do evento e quaisquer erros ocorridos. O Log360 coleta todos os eventos de falha de serviço do S3 e fornece informações sobre o problema que causou a falha da atividade, incluindo o número e a mensagem de erro. Os níveis de bucket e objeto registram eventos de exclusão, como ciclo de vida do bucket DELETE, política de bucket DELETE e DeleteMultipleObjects.

Figura 4: Relatórios de atividades do bucket do S3 do Log360 da ManageEngine

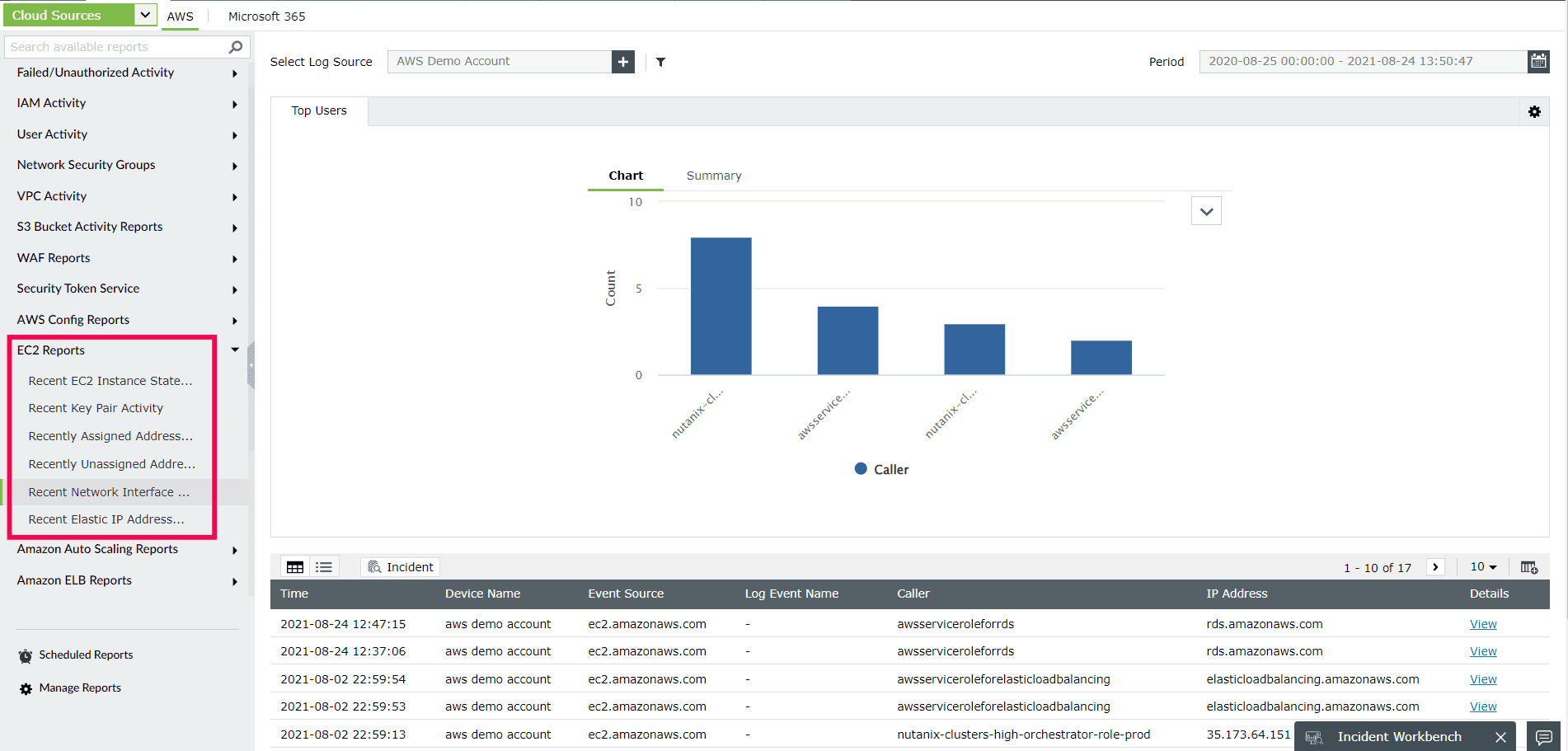

- Para garantir a segurança de dados empresariais confidenciais hospedados na nuvem, identificar possíveis problemas de segurança e atender aos requisitos regulatórios, fique de olho nas modificações feitas nas instâncias do EC2 da AWS (consulte a Figura 5). O Log360 ajuda você a acompanhar as mudanças de status do EC2, como inicialização, reinicialização e interrupção da instância, e fornece informações sobre quem executou o evento, quando e onde ele ocorreu.

Figura 5: Relatórios do EC2 do Log360 da ManageEngine

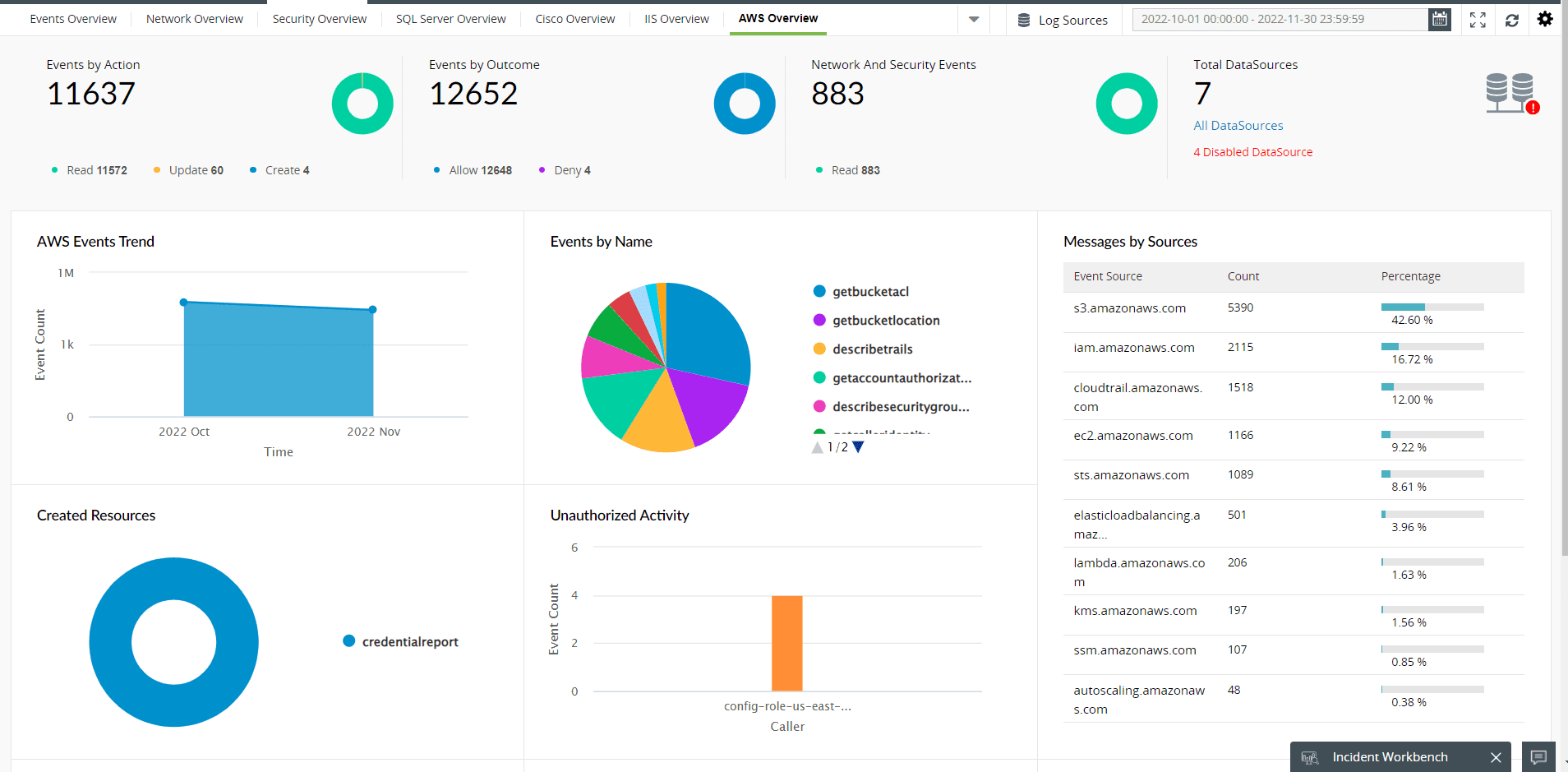

- O dashboard interativo do Log360 da ManageEngine fornece dados visuais com insights sobre várias ações realizadas no ambiente de nuvem. Todas as modificações têm respostas em tempo real para "o quê, quando, onde e como" das mudanças (consulte a Figura 6).

Figura 6: Dashboard de visão geral da AWS no Log360

Para saber mais sobre a VPC Amazon, confira esta página:

Pronto para o próximo passo?

Explore como você pode proteger as informações confidenciais da sua organização contra uso indevido. Cadastre-se para uma demo personalizada do Log360 da ManageEngine, uma solução SIEM abrangente que pode ajudar você a detectar, priorizar, investigar e responder a ameaças de segurança.

Você também pode explorar a solução por conta própria com uma versão de avaliação gratuita e totalmente funcional por 30 dias do Log360.