A segurança é um dos requisitos mais importantes para o funcionamento eficiente e tranquilo das organizações, mas muitos consideram a adoção da nuvem arriscada devido a uma confusão de longa data em torno da sua segurança. As organizações muitas vezes não têm clareza sobre quem é responsável pela segurança dos dados na nuvem. O provedor de serviços é responsável por tomar medidas para proteger os dados? Ou essa responsabilidade cabe às equipes de segurança de TI da organização?

Para responder a essas perguntas, a Amazon Web Services (AWS), uma das principais provedoras de nuvem, publicou seu Modelo de Responsabilidade Compartilhada para estabelecer que a implementação da segurança na nuvem da AWS não é responsabilidade exclusiva de nenhum participante, mas sim compartilhada entre eles e seus clientes. Esta página da web tem como objetivo detalhar os conceitos do Modelo de Responsabilidade Compartilhada da AWS.

Responsabilidade da AWS vs responsabilidade dos clientes da nuvem AWS

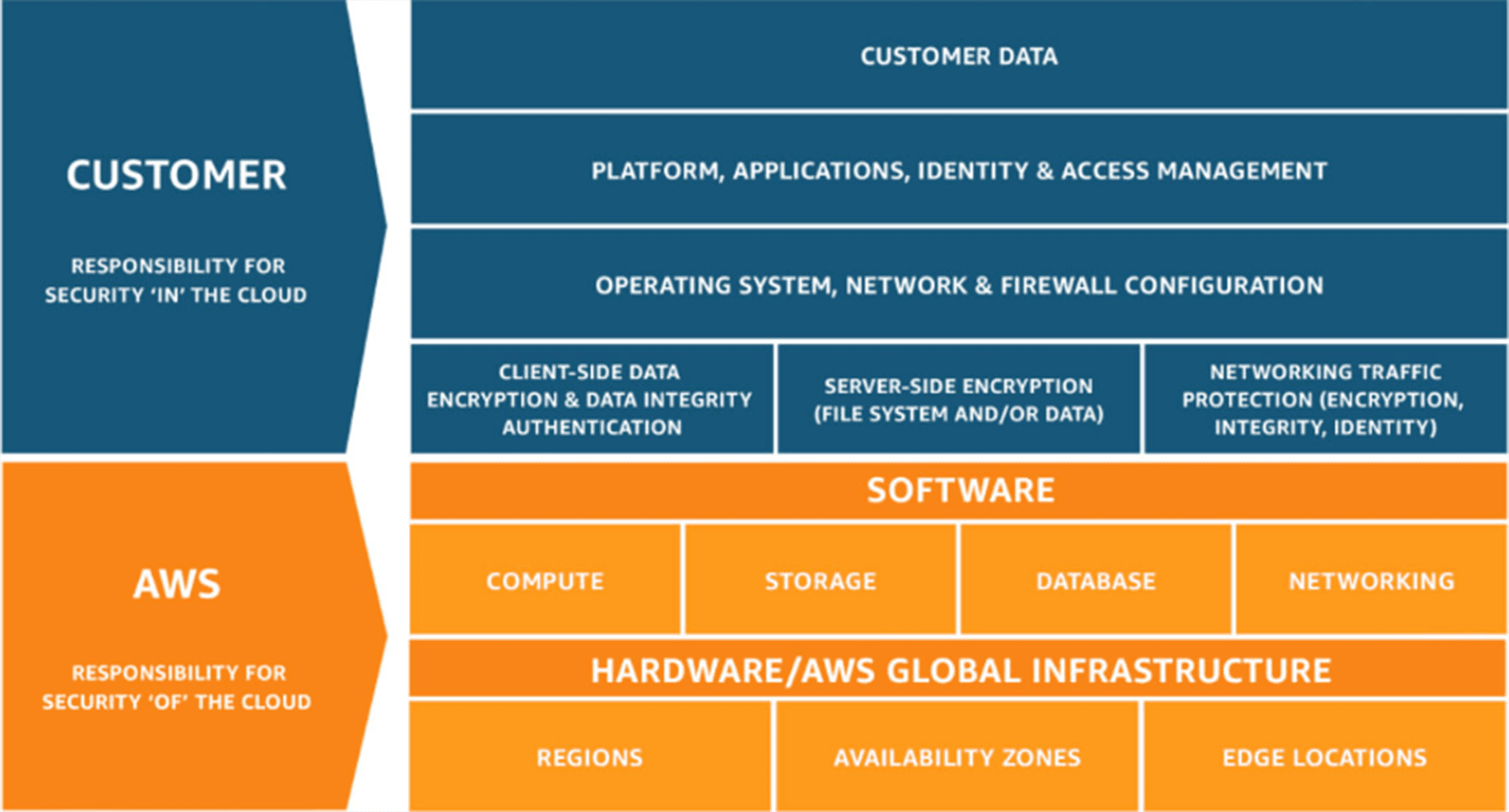

Embora a AWS assuma total responsabilidade pela segurança "da" nuvem, ela incentiva seus clientes a cuidar da segurança "na" nuvem e responsabiliza os clientes pela segurança dos dados. Em termos simples, imagine a nuvem da AWS como seu escritório. Sua segurança proprietária (ou seja, a Amazon) protege o prédio, as caixas de correio, o estacionamento, etc., e garante que apenas pessoal autorizado entre no prédio. No entanto, eles não se responsabilizam pelas cartas em sua caixa de correio, pelo sistema de áudio do seu carro, etc. A imagem a seguir descreve a distribuição das responsabilidades de cada participante em termos de segurança na nuvem.

Modelo de responsabilidade compartilhada: responsabilidade da AWS e responsabilidade do cliente.

Responsabilidades da Amazon

A segurança "da" nuvem envolve proteger a infraestrutura de todos os serviços executados na nuvem da AWS.

Hardware AWS (infraestrutura global):

A plataforma de hardware inclui regiões, locais de ponta e zonas de disponibilidade da infraestrutura de nuvem da AWS. A segurança disso é garantida por meio de manutenção constante de TI e proteção de segurança física, ou seja, a Amazon controla o acesso aos seus data centers onde os dados dos clientes residem. Oferecendo forte segurança física, a AWS garante que ninguém adultere o armazenamento de hardware e, portanto, promete tempo de inatividade reduzido.

Software AWS:

A AWS auxilia na computação e no armazenamento, fornecendo bancos de dados e outros softwares necessários para o funcionamento eficaz de uma rede. Ela protege esses softwares com a ajuda de chaves de criptografia, ferramentas de monitoramento de rede, implementando princípios de proteção de banco de dados e muito mais. A AWS assume total responsabilidade pela segurança da plataforma de software em todos os seus serviços.

Esse conceito também é conhecido como Serviços de Segurança da AWS. Além disso, ela é responsável pela configuração de segurança de serviços gerenciados, como Amazon DynamoDB, Amazon RDS e Amazon Redshift. Embora esses serviços ofereçam a escalabilidade e a flexibilidade de recursos baseados em nuvem, eles também oferecem o benefício adicional de poderem ser gerenciados. Os clientes precisarão apenas configurar controles de acesso lógico e proteger suas credenciais de conta para a maioria dos serviços gerenciados.

Responsabilidades do cliente

A segurança "na" nuvem abrange a proteção dos dados do cliente, plataformas, aplicações, gerenciamento de identidade e acesso (IAM), bem como a configuração de rede e firewall. A quantidade de trabalho de configuração que o cliente precisa realizar depende exclusivamente do serviço de nuvem da AWS que o cliente escolher. Se um cliente escolher qualquer um dos serviços de Infraestrutura como Serviço (IaaS) da Amazon, por exemplo, Amazon Elastic Cloud Compute, Amazon Virtual Private Cloud (VPC) e AWS Simple Storage Service, o cliente precisará executar todas as tarefas de segurança e gerenciamento necessárias. (Veja como usar o Amazon VPC para adicionar camadas extras de segurança à sua nuvem da AWS aqui). Essas tarefas incluem:

Proteção de dados do cliente

Isso inclui proteger dados no lado da rede conforme eles entram e saem do serviço de nuvem.

Criptografia de dados do lado do cliente e do servidor

A Amazon responsabiliza os clientes pela criptografia de dados do lado do cliente e do servidor, que utiliza a chave de criptografia gerenciada pela AWS ou uma chave privada de sua escolha. O Log360 Cloud utiliza o algoritmo AES-256 para criptografia na camada de aplicação. Esse algoritmo de criptografia simétrica utiliza blocos de 128 bits e chaves de 256 bits. Ele utiliza a Chave de Criptografia de Dados para transformar dados de texto simples em texto cifrado, que é protegido ainda mais pela Chave de Criptografia de Chaves, oferecendo um nível adicional de segurança. Essas chaves são geradas e gerenciadas por nosso Serviço de Gerenciamento de Chaves interno.

Proteção de tráfego de rede

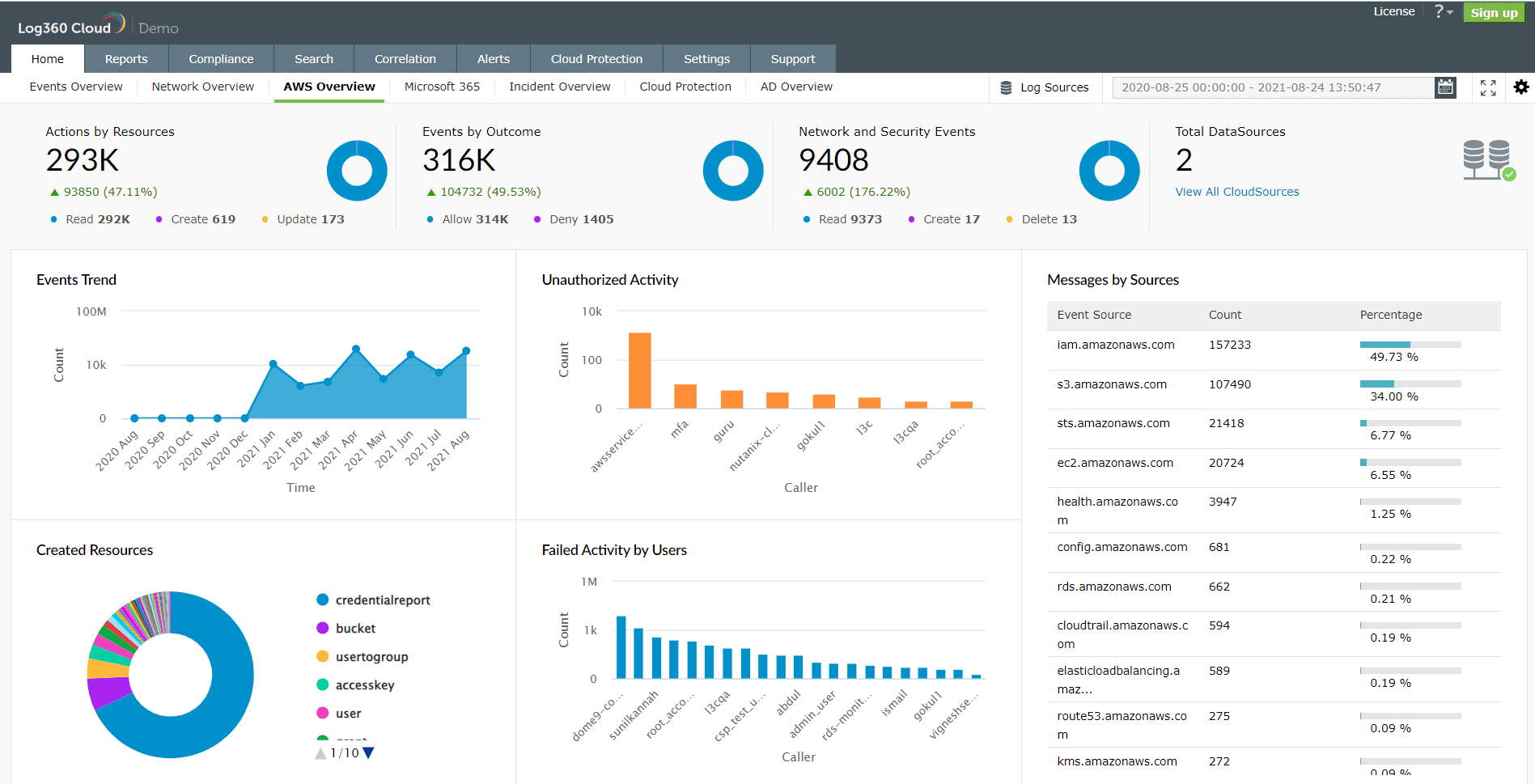

Os clientes são responsáveis pelos dados que entram e saem do servidor o tempo todo. Uma solução SIEM que rastreia atividades em ambientes de nuvem, incluindo a AWS, pode ajudar a monitorar o tráfego. Ela também rastreia as atividades dos usuários, proporcionando maior visibilidade de possíveis ameaças. A imagem abaixo é o painel da AWS do Log360 Cloud. Ele oferece uma visão geral de todos os eventos de segurança e rede que ocorreram no seu ambiente AWS.

Monitore as atividades da AWS no painel da nuvem do Log360.

Plataformas, aplicações e IAM

Os clientes são responsáveis pela proteção e manutenção da plataforma em execução na nuvem. Eles podem usar ferramentas de IAM para implementar sistemas de controle de acesso adequados para dados e recursos. Uma solução de SIEM como o Log360 pode aproveitar os relatórios de IAM para fornecer insights abrangentes sobre usuários, funções, dispositivos MFA, alterações de senha ou atividades não autorizadas do IAM, além de outras atividades do IAM. Esses relatórios também se aprofundam e fornecem informações sobre o usuário responsável por um evento, seu endereço IP de origem, a região da AWS na qual o evento ocorreu e outros parâmetros.

Criptografia do sistema de arquivos

A criptografia do sistema de arquivos também é de responsabilidade dos clientes. Você pode utilizar a proteção do sistema de arquivos fornecida pela AWS ou um sistema de proteção independente para criptografar sistemas de arquivos. No Log360 Cloud, dois tipos de dados são criptografados usando o algoritmo AES-256. São eles:

- Todos os dados em trânsito do serviço para o agente são criptografados de ponta a ponta. Além disso, os dados do dispositivo, detalhes da rede e detalhes do domínio enviados do agente para o serviço também são criptografados de ponta a ponta.

- Dados confidenciais, como tokens de integração, tokens de acesso secretos e credenciais de autenticação do usuário, são criptografados para manter a confidencialidade e a integridade.

Como mencionado anteriormente, o Log360 Cloud utiliza o algoritmo AES-256 na camada de aplicação. Além disso, também oferece criptografia completa de disco em seus data centers.

Responsabilidades compartilhadas

Embora a AWS forneça a infraestrutura necessária, os clientes precisam fornecer sua própria implementação de controle para uso dentro do serviço. Aqui estão alguns dos controles compartilhados implementados no Modelo de Responsabilidade Compartilhada.

Gerenciamento de patches

A AWS assume a responsabilidade por aplicar patches e reparar danos à infraestrutura, mas os clientes são responsabilizados por aplicar patches no sistema operacional convidado (SO convidado) e nas aplicações.

Conscientização e treinamento

A AWS treina funcionários no uso de seus sistemas, mas os clientes são responsáveis pelo treinamento e educação continuada de seus próprios funcionários.

Gerenciamento de configuração

Semelhante ao gerenciamento de patches, a AWS se responsabiliza pela configuração de dispositivos em sua infraestrutura, mas não pela configuração do sistema operacional convidado, bancos de dados e aplicativos. Os clientes devem assumir a responsabilidade exclusiva por essa configuração.

Por meio do Modelo de Responsabilidade Compartilhada, a AWS delega responsabilidades específicas ao cliente e ao provedor da AWS. Isso é útil quando as organizações desejam garantir o funcionamento tranquilo e seguro de seus recursos na nuvem.

Você é usuário da AWS? Monitora os logs gerados em seu ambiente AWS? Monitorar esses logs pode ajudar na otimização de desempenho, na utilização de recursos e na mitigação de ameaças. Mas, considerando que estamos falando de big data, o trabalho manual está fora de questão. Uma abordagem eficaz envolve a adoção de uma solução robusta de monitoramento em nuvem da AWS, capaz de lidar com grandes volumes de dados de log de eventos. O ManageEngine Log360 coleta, analisa, correlaciona e arquiva centralmente dados de log do ambiente AWS, incluindo seus logs do AWS CloudTrail, logs do servidor Amazon S3 e AWS ELB. Para saber mais, leia aqui.