O que são VPC Flow Logs?

O VPC Flow Logs é um recurso que permite que você monitore e registre o tráfego de entrada e de saída da Amazon Virtual Private Cloud (VPC), sub-rede ou uma interface de rede na Amazon Web Services (AWS). Quando um flow log é criado para uma VPC, ele monitora todas as interfaces de rede dentro da VPC. Os dados de flow log coletados ajudam você a resolver problemas de conectividade, detectar invasões e diagnosticar regras de grupo de segurança excessivamente restritivas e permissivas.

Esses flow logs são coletados por um caminho diferente do tráfego da rede, portanto, não afetam o desempenho nem a largura de banda da rede. Os flow logs gerados podem ser publicados no Amazon CloudWatch ou no Simple Storage Service (S3) para que possam ser visualizados e analisados com eficiência.

Vamos explorar mais a fundo como publicar VPC Flow Logs nos logs do CloudWatch.

O que é o CloudWatch?

O CloudWatch é um serviço de monitoramento e gerenciamento da AWS que permite que você registre logs de seus recursos de rede quase em tempo real. Os dados de flow log de interfaces de rede, VPCs e sub-redes podem ser publicados em um grupo de logs, um fluxo de logs que tem a mesma configuração de controle de acesso e retenção, no CloudWatch. Cada interface de rede tem seu fluxo de log no grupo de logs. O fluxo de log contém os registros de flow log.

Esta seção apresenta as etapas para habilitar a geração de flow logs para interfaces de rede e os métodos para publicá-los no CloudWatch.

Etapas para gerar flow logs para interfaces de rede e publicá-los no CloudWatch

- Abra o console do Amazon EC2.

- No painel de navegação, selecione Network Interfaces.

- Selecione uma interface ou várias interfaces cujo tráfego você precisa registrar.

- Selecione Actions > Create flow log.

- Especifique o tipo de tráfego IP a ser registrado em Filter. Selecione Accepted para registrar apenas o tráfego aceito pela interface de rede e Rejected para registrar apenas o tráfego rejeitado. Selecione All para registrar o tráfego aceito e rejeitado.

- O Maximum aggregation interval é o tempo necessário para agregar os logs antes que eles sejam processados e publicados em um registro de flow log. Ele também é conhecido como janela de captura. Escolha um intervalo máximo de agregação. Por padrão, ele é definido em 10 minutos.

- Selecione o destino como Send to CloudWatch logs.

- Em seguida, em Destination log group, especifique o nome de um grupo de logs nos logs do CloudWatch em que os flow logs devem ser publicados. Se esse grupo de logs ainda não existir, a AWS criará um novo grupo de logs para o nome especificado.

- Para a IAM role, insira o nome da função de IAM que tem permissões para publicar logs no CloudWatch. Para criar uma função de IAM que conceda permissões suficientes para publicar flow logs no grupo de logs especificado, siga as etapas abaixo.

- No console da AWS, selecione IAM no menu Serviços.

- Clique em Roles no painel de navegação esquerdo.

- Selecione Create role e clique em EC2. Clique em Next: Permissions.

- Em Attach permissions policies, selecione as permissões que você deseja conceder à função de IAM. Clique em Next: Review.

- Insira o nome e a descrição da função de IAM e clique em Create role.

- Depois que a política for criada, clique na política criada no painel Roles. Selecione Add inline policy na guia Permissions.

- Na guia JSON, insira o código da declaração da política. Um código de exemplo que concede à função de IAM as permissões necessárias é fornecido abaixo.

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents",

"logs:DescribeLogGroups",

"logs:DescribeLogStreams"

],

"Effect": "Allow",

"Resource": "*"

}

]

} - Clique em Review policy.

- Insira um nome para a política e clique em Create policy.

- Na guia Trust relationships, clique em Edit trust relationship.

- Insira o código para estabelecer a relação de confiança. Um código de exemplo é fornecido abaixo.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": {

"Service": "vpc-flow-logs.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

} - Insira o nome da função de IAM que você criou. Clique em Create.

- A AWS permite que você defina os campos que deseja incluir nos registros de log. Isso pode ser especificado na opção Format. Você pode usar o formato padrão selecionando AWS default format ou criar um formato personalizado selecionando Custom format. Em Log format, selecione os campos que você deseja incluir no registro de flow log.

- Você também pode adicionar tags aos flow logs na opção Add Tag.

- Clique em Create.

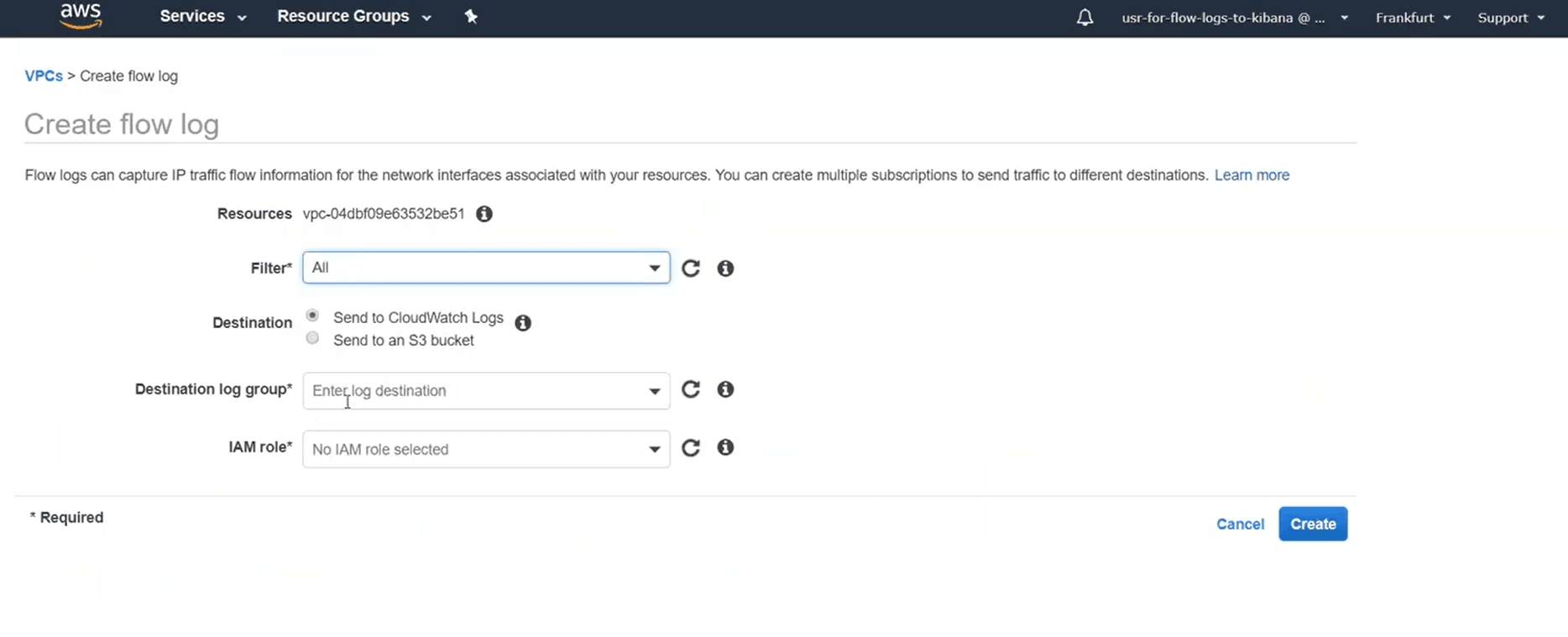

Figura 1: Etapas para criar log flow para o CloudWatch no console da AWS

Etapas para gerar flow logs para VPCs ou sub-redes e publicá-los no CloudWatch

- Abra o Amazon VPC console.

- No painel de navegação, selecione Your VPCs ou Subnets.

- Selecione uma ou mais VPCs ou sub-redes cujo tráfego você precisa registrar.

- Selecione Actions > Create flow log.

- Especifique o tipo de tráfego IP a ser registrado em Filter. Selecione a opção Accepted para registrar apenas o tráfego aceito pela VPC e Rejected para registrar apenas o tráfego rejeitado. Selecione All para registrar o tráfego aceito e rejeitado.

- O Maximum aggregation interval é o tempo necessário para agregar os logs antes que eles sejam processados e publicados em um registro de flow log. Ele também é conhecido como janela de captura. Escolha um intervalo máximo de agregação. Por padrão, ele é definido em 10 minutos.

- Selecione o destino como Send to CloudWatch logs.

- Em seguida, em Destination log group, especifique o nome de um grupo de logs nos logs do CloudWatch em que os flow logs devem ser publicados. Se esse grupo de logs ainda não existir, a AWS criará um novo grupo de logs para o nome especificado.

- Para a IAM role, insira o nome da função de IAM que tem permissões para publicar logs no CloudWatch. Para criar uma função de IAM que conceda permissões suficientes para publicar flow logs no grupo de logs especificado, siga as etapas abaixo.

- No console da AWS, selecione IAM no menu Services.

- Clique em Roles no painel de navegação esquerdo.

- Selecione Create role e clique em EC2. Clique em Next: Permissions.

- Em Attach políticas de permissão, selecione as permissões que você deseja conceder à função de IAM. Clique em Next: Review.

- Insira o nome e a descrição da função de IAM e clique em Create role.

- Depois que a política for criada, clique na política criada no painel Roles. Selecione Add inline policy na guia Permissions.

- Na guia JSON, insira o código da declaração da política. Um código de exemplo que concede à função de IAM as permissões necessárias é fornecido abaixo.{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"logs:CreateLogGroup",

"logs:CreateLogStream",

"logs:PutLogEvents",

"logs:DescribeLogGroups",

"logs:DescribeLogStreams"

],

"Effect": "Allow",

"Resource": "*"

}

]

} - Clique em Review policy.

- Insira um nome para a política e clique em Create policy.

- Na guia Trust relationships, clique em Edit trust relationship.

- Insira o código para estabelecer a relação de confiança. Um código de exemplo é fornecido abaixo.

- {

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": {

"Service": "vpc-flow-logs.amazonaws.com"

},

"Action": "sts:AssumeRole"

}

]

} - Insira o nome da função de IAM que você criou. Clique em Create.

- A AWS permite que você defina os campos que deseja incluir nos registros de log. Isso pode ser especificado na opção Format. Você pode usar o formato padrão selecionando AWS default format ou criar um formato personalizado selecionando Custom format. Em Log format, selecione os campos que você deseja incluir no registro de flow log.

- Você também pode adicionar tags aos flow logs na opção Add Tag.

- Clique em Create.

O que é o AWS S3?

O S3 é um serviço de armazenamento de objetos seguro e protegido oferecido pela Amazon. Ele fornece uma interface simples de serviços da web que permite armazenar e recuperar qualquer volume de dados, a qualquer momento. Os dados de flow log são publicados em objetos de arquivo de log, que são entidades que armazenam dados em um bucket do Amazon S3. Semelhante aos logs do CloudWatch, os flow logs gerados a partir de interfaces de rede, VPCs e sub-redes podem ser publicados em um bucket do S3. Depois de criar e configurar seu bucket do Amazon S3, você pode começar a publicar flow logs no bucket.

Etapas para gerar flow logs para interfaces de rede e publicá-los no S3

- Abra o console do Amazon EC2.

- No painel de navegação, selecione Interfaces de rede.

- Selecione uma interface ou várias interfaces cujo tráfego você precisa registrar.

- Selecione Actions > Create flow log.

- Especifique o tipo de tráfego IP a ser registrado em Filter. Selecione Accepted para registrar apenas o tráfego aceito pela interface de rede e Rejected para registrar apenas o tráfego rejeitado. Selecione All para registrar o tráfego aceito e rejeitado.

- O Maximum aggregation interval é o tempo necessário para agregar os logs antes que eles sejam processados e publicados em um registro de flow log. Ele também é conhecido como janela de captura. Escolha um intervalo máximo de agregação. Por padrão, ele é definido em 10 minutos.

- Selecione o destino como Send para um bucket do Amazon S3.

- Em seguida, no campo S3 bucket ARN, especifique o Amazon Resource Name (ARN) de um bucket Amazon S3 existente onde você deseja publicar os flow logs.

- A AWS permite que você defina os campos que deseja incluir nos registros de log. Isso pode ser especificado na opção Format. Você pode usar o formato padrão selecionando AWS default format ou criar um formato personalizado selecionando Custom format. Em Log format, selecione os campos que você deseja incluir no registro de flow log.

- Você também pode adicionar tags aos flow logs na opção Add Tag .

- Clique em Create.

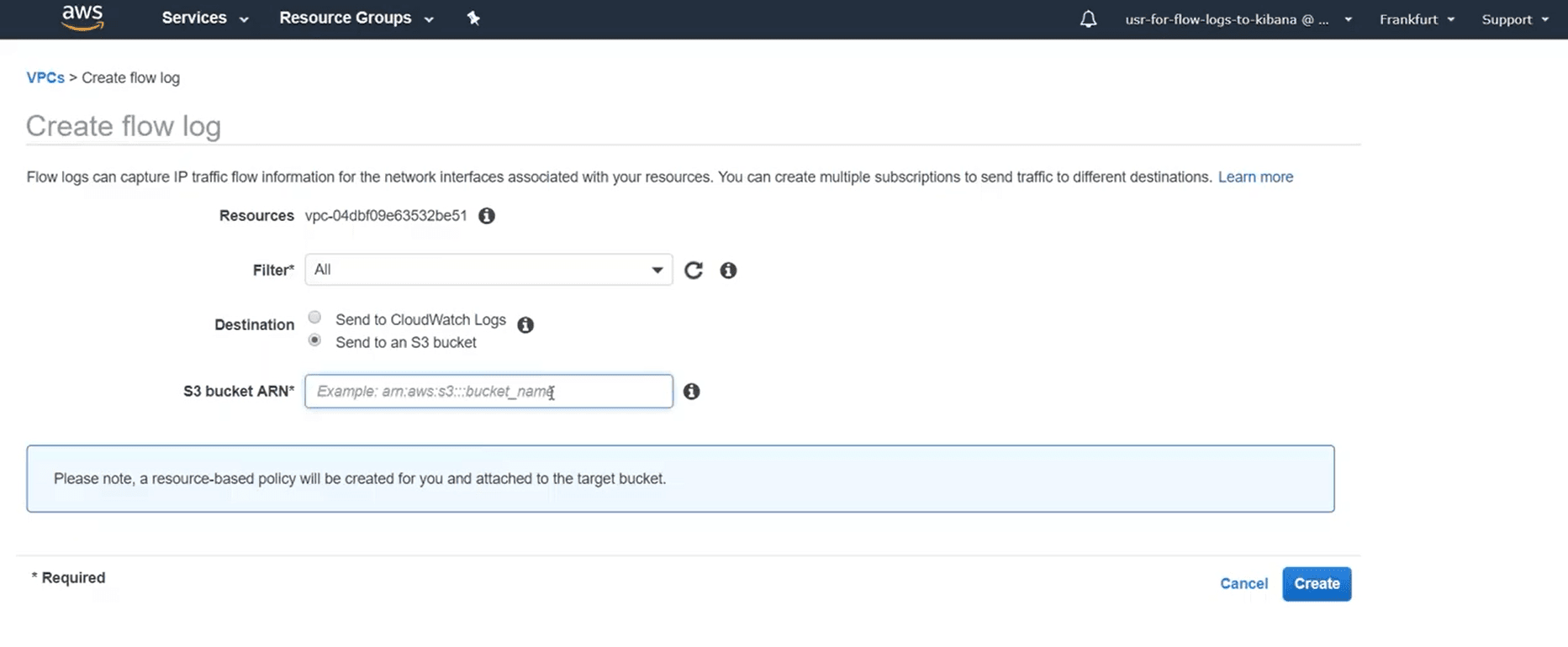

Figura 2: Etapas para criar o log flow para o S3 no console da AWS

Etapas para gerar flow logs para VPCs ou sub-redes e publicá-los no S3

- Abra o console da VPC Amazon.

- No painel de navegação, selecione Your VPCs ou Subnets.

- Selecione uma ou mais VPCs ou sub-redes cujo tráfego você precisa registrar.

- Selecione Actions > Create flow log.

- Especifique o tipo de tráfego IP a ser registrado em Filter. Selecione Accepted para registrar apenas o tráfego aceito pela VPC e Rejected para registrar apenas o tráfego rejeitado. Selecione All para registrar o tráfego aceito e rejeitado.

- O Maximum aggregation interval é o tempo necessário para agregar os logs antes que eles sejam processados e publicados em um registro de flow log. Ele também é conhecido como janela de captura. Escolha um intervalo máximo de agregação. Por padrão, ele é definido em 10 minutos.

- Selecione o destino como Send para um bucket do Amazon S3.

- Em seguida, no campo S3 bucket ARN, especifique o Amazon Resource Name (ARN) de um bucket Amazon S3 existente onde você deseja publicar os flow logs.

- A AWS permite que você defina os campos que deseja incluir nos registros de log. Isso pode ser especificado na opção Format. Você pode usar o formato padrão selecionando AWS default format ou criar um formato personalizado selecionando Custom format. Em Log format, selecione os campos que você deseja incluir no registro de flow log.

- Você também pode adicionar tags aos flow logs na opção Add Tag .

- Clique em Create.

Depois de terminar de criar um flow log, os logs começam a ser publicados no destino especificado. Se você não precisar de um flow log, você pode excluí-lo. Isso desabilita o serviço de flow log e nenhum outro dado de log é publicado no destino. No entanto, a exclusão de um flow log não afeta os registros de flow log já capturados e publicados no destino.

O Amazon S3 é predominantemente um serviço de armazenamento de dados baseado na web e precisa se integrar a outras plataformas, como o Amazon Athena, para trabalhar com os dados de log armazenados. Com relatórios abrangentes, mecanismos de pesquisa fáceis e perfis de alerta personalizáveis disponíveis no módulo de monitoramento de nuvem da AWS do Log360, você pode rastrear, analisar e responder facilmente a eventos que ocorrem em seus ambientes de nuvem. O Log360 facilita o bom funcionamento de seus negócios, fornecendo visibilidade completa de sua infraestrutura de nuvem na AWS.

Algumas das capacidades do módulo de monitoramento de nuvem na AWS do Log360 são:

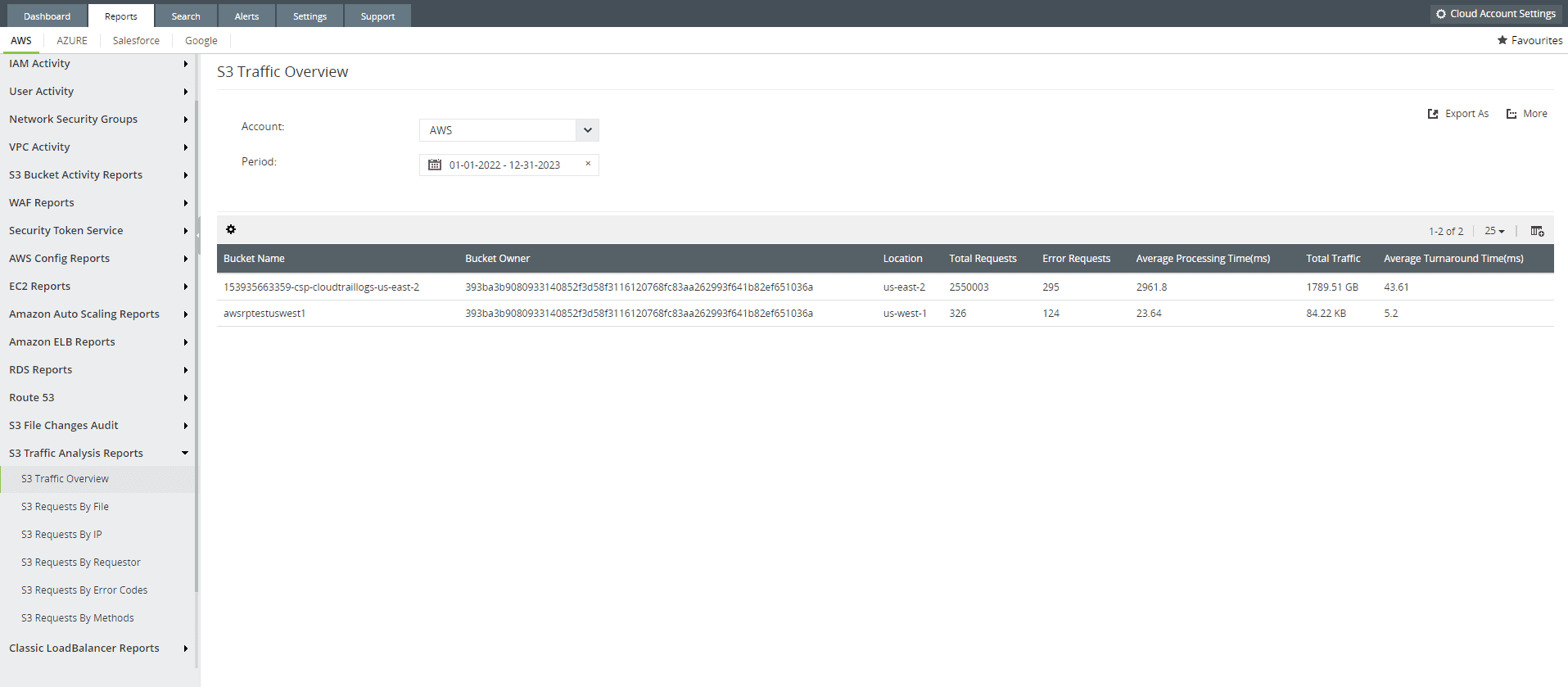

- Monitoramento e fornecimento de relatórios de análise de tráfego s3.

Figura 3: Relatório de análise de tráfego S3 oferecido a partir do módulo de monitoramento de nuvem do Log360, Cloud Security Plus

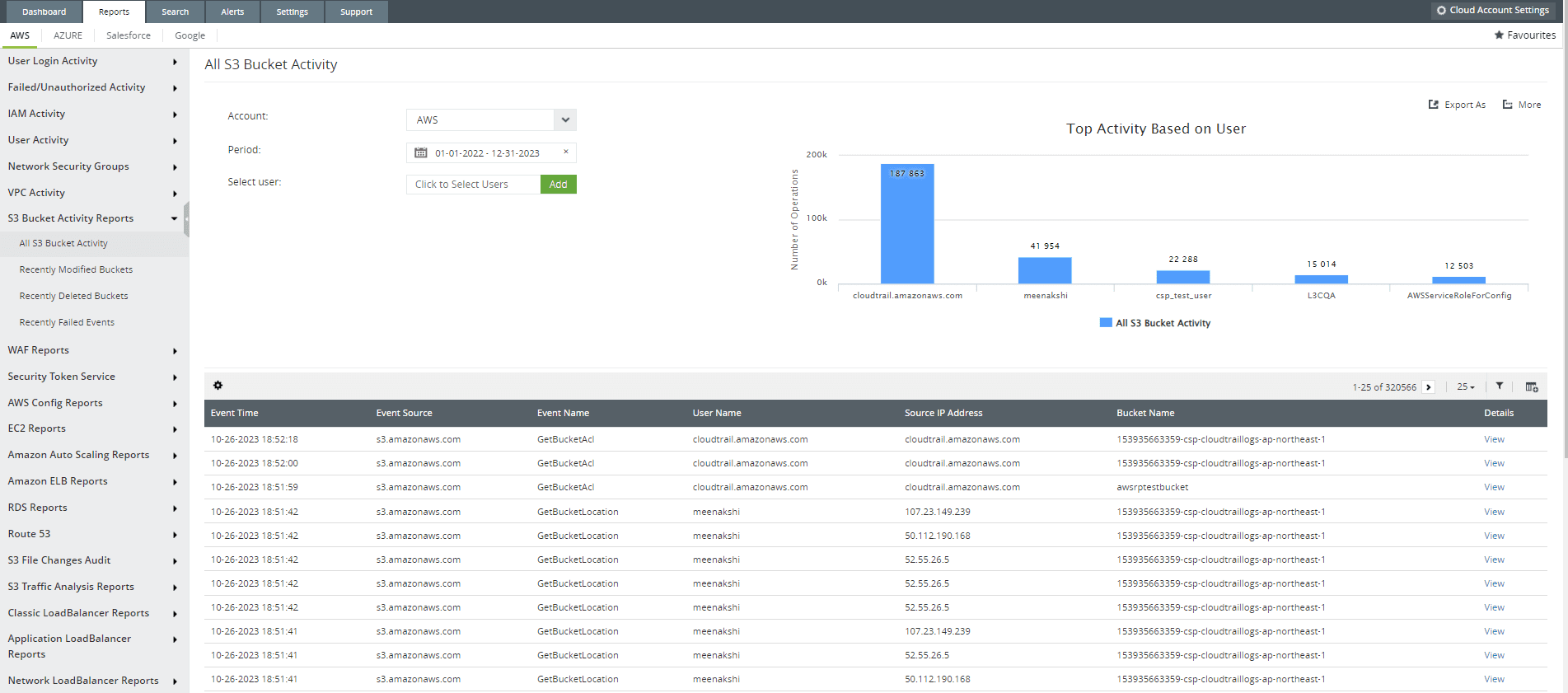

- Rastreamento e geração de relatórios de atividades do bucket do S3.

Figura 4: Relatório de atividades do bucket do S3 oferecido a partir do módulo de monitoramento de nuvem do Log360, Cloud Security Plus

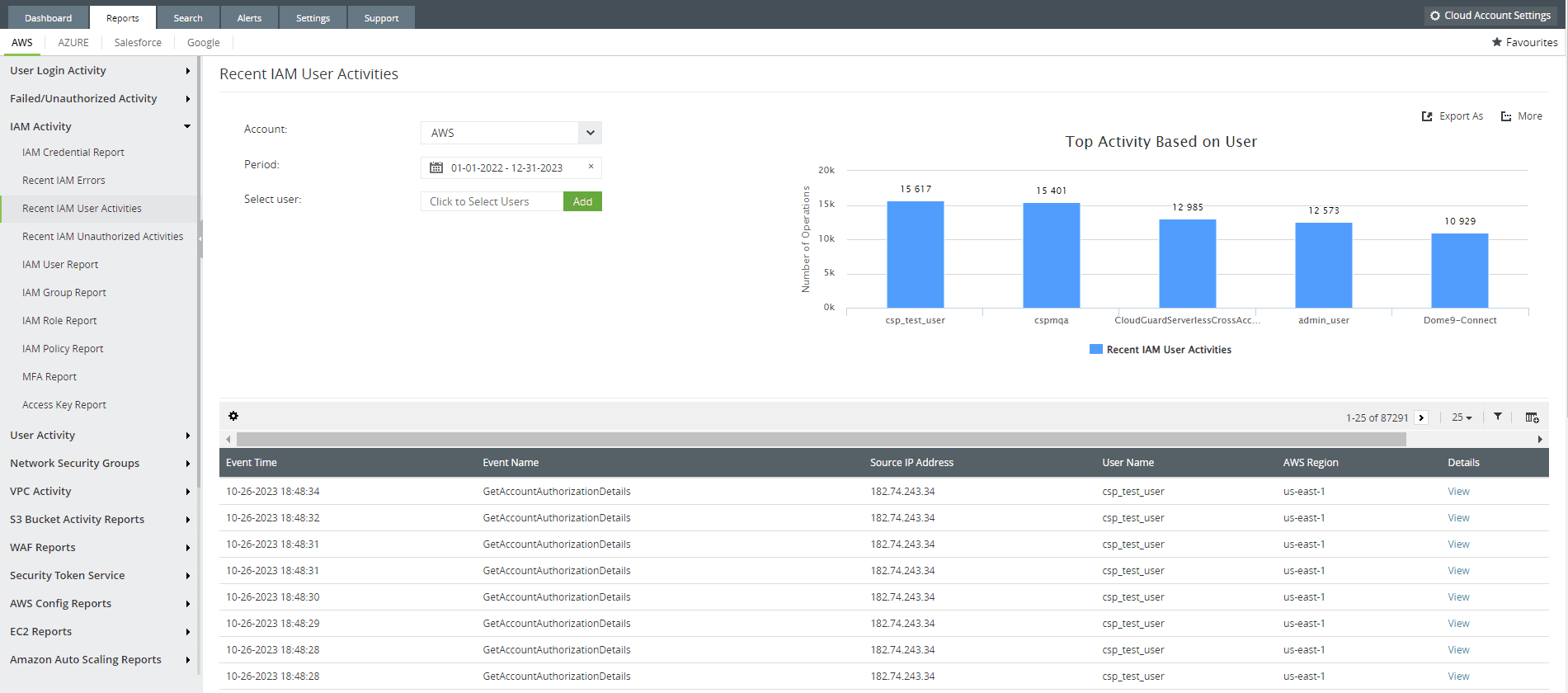

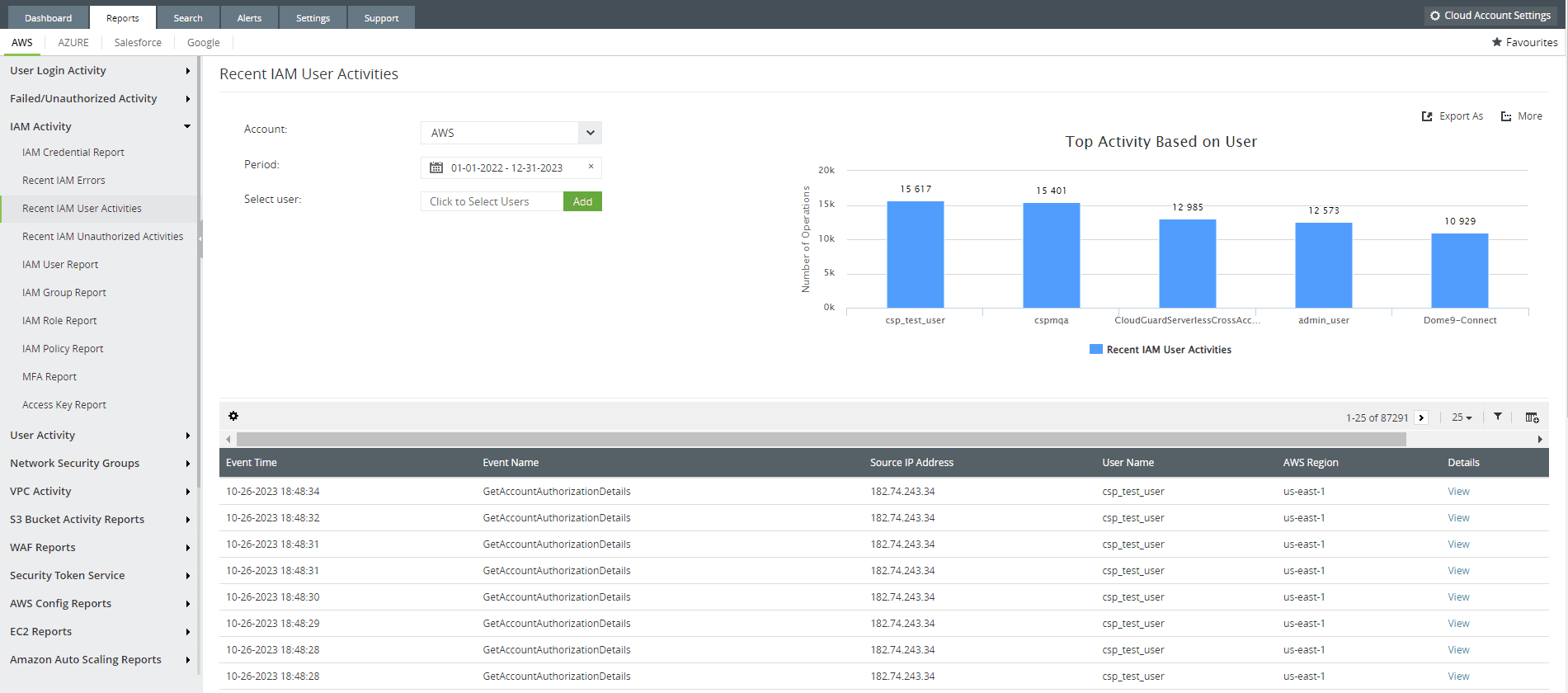

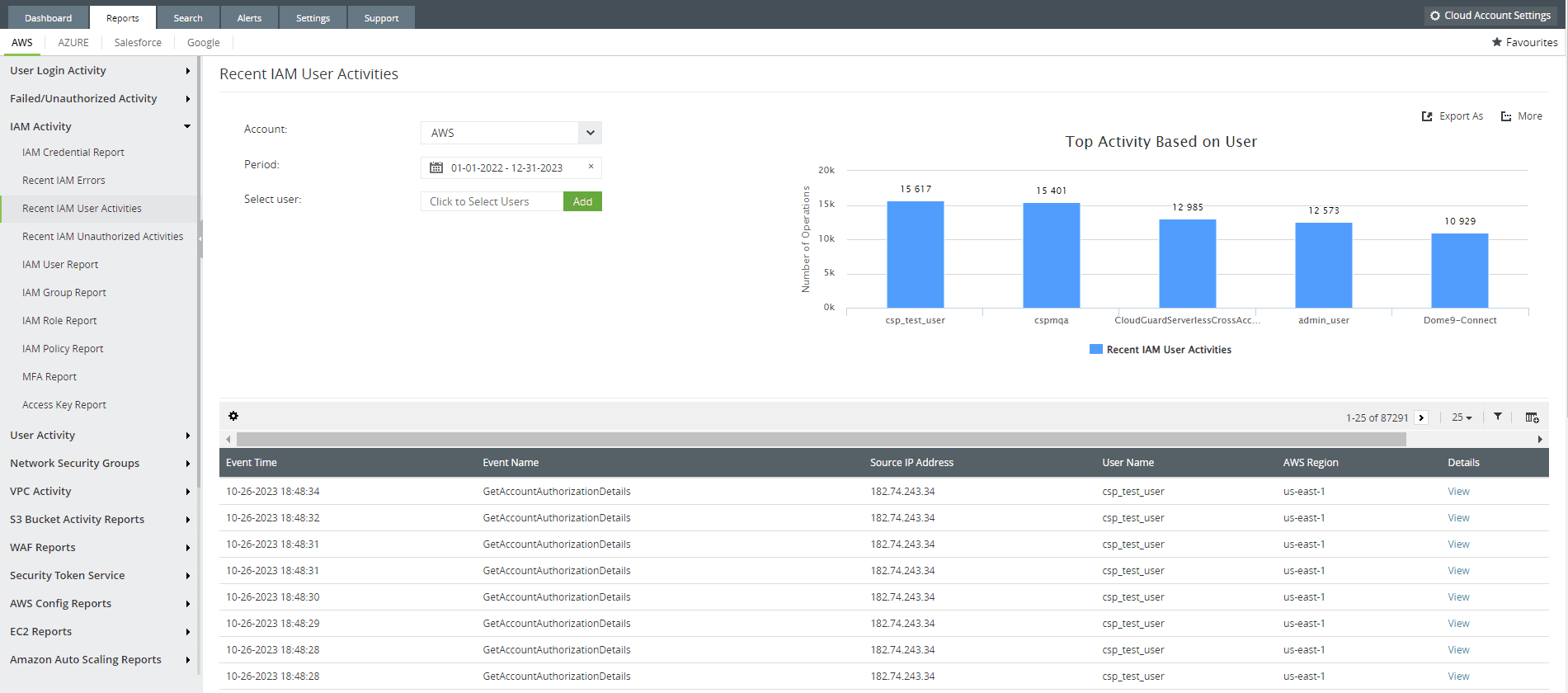

- Registro de todas as atividades de IAM.

Figura 5: Relatório de atividades do usuário de IAM oferecido a partir do módulo de monitoramento de nuvem do Log360, Cloud Security Plus

- Configuração automática do seu ambiente da AWS antes do início da geração de logs do CloudTrail.

- Relatórios gerados usando logs do CloudTrail e logs de acesso ao servidor do S3

Figura 6: Solicitações do S3 por relatório de código de erro oferecido a partir do módulo de monitoramento de nuvem do Log360, Cloud Security Plus

- Auditoria de mudanças de grupo de segurança da AWS

Figura 7: Relatório de mudanças de configurações de grupo de segurança oferecido a partir do módulo de monitoramento de nuvem do Log360, Cloud Security Plus

Para saber mais sobre como o Log360 pode proteger seu ambiente da AWS, leia aqui.