O que é um Cloud Snooper?

O Cloud Snooper é um ataque sofisticado realizado em várias instâncias do Linux e Windows EC2 hospedadas pela Amazon Web Services (AWS). Ele é um malware complexo ― um rootkit com um Trojan de acesso remoto (RAT) ― que serve como um backdoor para controlar as máquinas comprometidas. O RAT permite que os invasores se comuniquem livremente com o rootkit e exfiltrem dados sensíveis para seus servidores, contornando as configurações do firewall e afetando assim a segurança de dados na AWS. O Cloud Snooper é considerado único pois não apenas permanece discreto como também pode atacar máquinas Windows e Linux simultaneamente, demonstrando sua natureza multiplataforma de propagação de ataques. O rootkit pode ser utilizado para infectar vários hosts Windows usando o famigerado Gh0st RAT, que é capaz de assumir o controle total de dispositivos Windows. Ele também pode se comunicar e controlar máquinas comprometidas em qualquer plataforma, em qualquer sistema operacional, atrás de qualquer limite de firewall, burlando os controles de segurança da nuvem.

Como o Cloud Snooper funciona

O rootkit Cloud Snooper pode ser instalado em um host Linux por meio de um ataque de força bruta no Secure Shell (SSH) protegido por senha ou mediante exploração de qualquer configuração incorreta da AWS. O rootkit Cloud Snooper tem um componente conhecido como “communications handler”, que facilita a comunicação entre o malware e invasor. O analista inspeciona o tráfego HTTP e HTTPS permitido pelo firewall constantemente. Se a porta de origem nos pacotes for 1010, 2020, 6060, 7070, 8080 ou 9999, o analista a identifica como um comando dos invasores e a redireciona para as portas 2080 e 2053. Essas são as portas padrão nas quais o rootkit recebe tráfego, enquanto o restante do tráfego pode passar pelas portas 80 e 443. Na comunicação reversa, o handler coleta dados roubados pelo malware nas portas 2080 e 2053, interrompendo a segurança e privacidade dos dados. Em seguida, ele reescreve as portas de origem como 80 ou 443 e as envia pelo firewall de volta para os servidores C2 dos invasores. Portanto, quando os firewalls em um ambiente de nuvem são configurados incorretamente para considerar apenas as portas de destino para bloquear ou permitir o tráfego de entrada, os invasores podem aproveitar esse deficiência de segurança facilmente para executar um ataque de Cloud Snooper para sabotar dados confidenciais na nuvem da AWS.

Indicadores de comprometimento (IoCs) de um ataque Cloud Snooper

Aqui estão alguns indicadores de comprometimento (IoCs) para detectar o Cloud Snooper no seu ambiente:

| Indicadores | Valores |

|---|---|

| Portas abertas em hosts locais | 2080, 10443 (TCP); 2053 (UDP). |

| Conexões de entrada das portas remotas | 1010, 2020, 6060, 7070, 8080, 9999 |

| Domínios | cloud.newsofnp.com, ssl.newsofnp.com |

| Nomes de arquivos | /tmp/rrtserver-lock /proc/sys/rrootkit /tmp/rrtkernel.ko /usr/bin/snd_floppy |

| Módulo do kernel | snd_floppy |

Como detectar e se defender contra ataques Cloud Snooper?

Coletar e analisar logs do seu ambiente na nuvem pode ajudar a detectar esses IoCs nas fases iniciais e minimizar danos. Soluções de segurança cibernética , como uma ferramenta de gerenciamento de informações e eventos de segurança (SIEM), podem detectar e mitigar esses ataques com alertas em tempo real, fluxos de trabalho de remediação automática, detecção de anomalias, e muito mais.

O Log360 da ManageEngine é uma solução de SIEM que audita extensivamente plataformas em nuvem como a AWS, juntamente com firewalls, roteadores, switches, aplicações, servidores de arquivos, servidores web, e muito mais, oferecendo visibilidade total tanto na nuvem quanto localmente. Ele pode ajudá-lo a detectar e se defender de um ataque Cloud Snooper das seguintes maneiras:

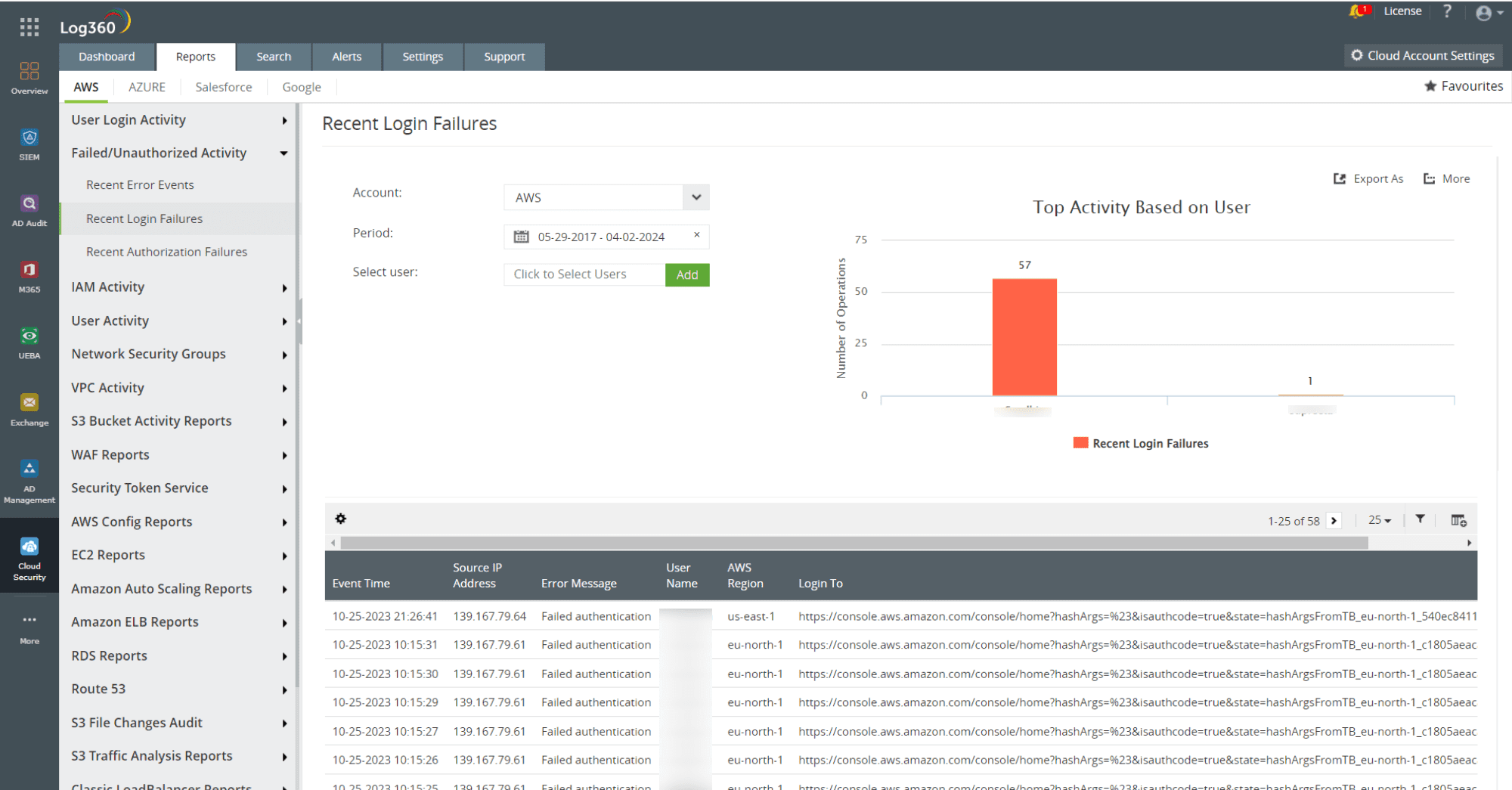

- A força bruta SSH é uma maneira pela qual os invasores podem comprometer hosts Linux para instalar o rootkit Cloud Snooper. Monitorar instâncias do AWS Linux para múltiplas tentativas de login falhadas em um período anormalmente curto pode ajudar a detectar um possível ataque de força bruta. A Figura 1 mostra um relatório detalhado sobre as atividades recentes de falha de login na AWS no Log360.

Figura 1: Relatório de falha no login da AWS no Log360

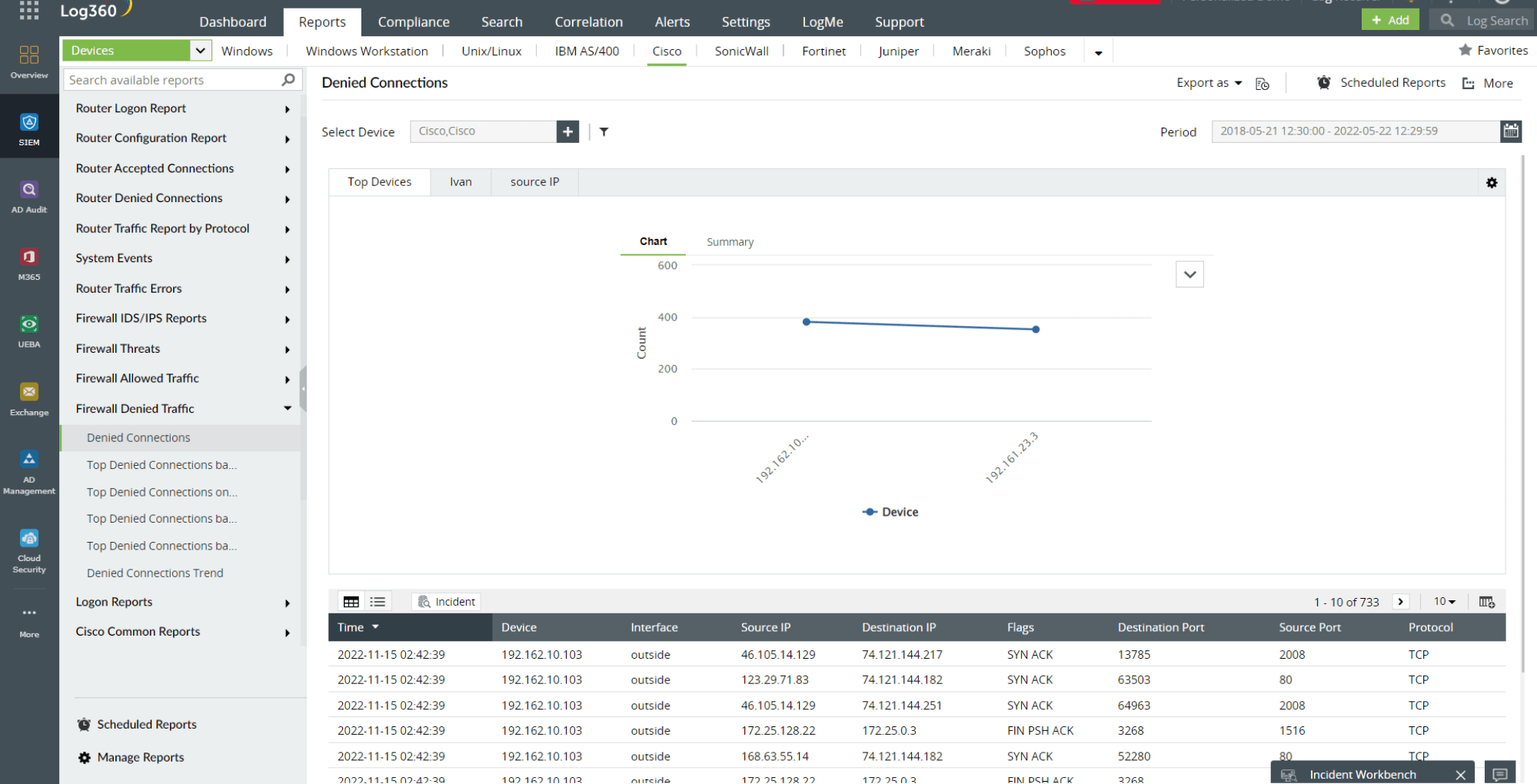

- O RAT no rootkit Cloud Snooper cria um canal de comunicação entre o host comprometido e o servidor C2 ao configurar o firewall incorretamente para permitir o tráfego de portas não intencionais. Rastrear as alterações de configuração do firewall e configurações de tráfego permitido pode ajudá-lo a identificar a intrusão do malware Cloud Snooper na sua rede. A Figura 2 mostra o relatório de tráfego negado pelo firewall no Log360 que pode ajudá-lo a identificar os IoCs de um ataque Cloud Snooper, como o endereço IP malicioso, a porta de origem e a porta de destino.

Figura 2: Relatório de tráfego negado pelo firewall no Log360

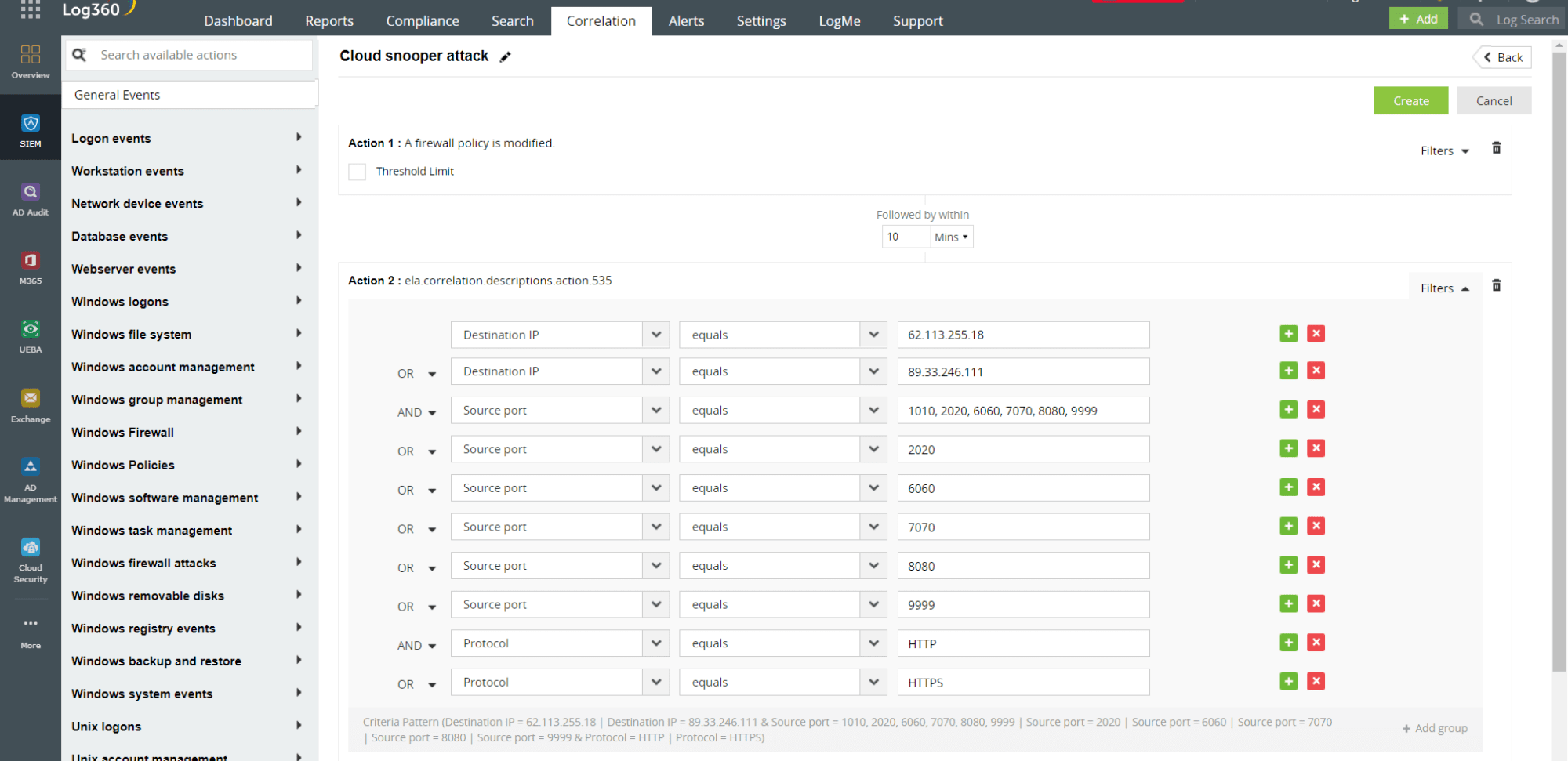

- Você também pode aproveitar as capacidades do Log360, como correlação personalizada, alertas em tempo real e fluxos de trabalho de incidentes, para identificar os IoCs do ataque Cloud Snooper e impedir que o ataque se propague ainda mais na rede. A Figura 3 mostra uma regra de correlação personalizada para detectar um ataque Cloud Snooper no Log360.

Figura 3: Regra de correlação personalizada para o ataque Cloud Snooper no Log360

O Log360 também oferece uma plataforma de inteligência sobre ameaças que traz feeds de ameaças dinâmicas para o monitoramento de segurança na nuvem, além de um módulo de gerenciamento de incidentes que ajuda a priorizar e resolver incidentes de segurança. Para saber mais sobre o Log360, inscreva-se para uma demonstração personalizada ou utilize o teste grátis de 30 dias totalmente funcional para explorá-lo você mesmo.