Aprenda como o Log360 ajuda você a se manter longe de ataques cibernéticos

Detecte ataques de phishing com análises avançadas de ameaças

O Log360 ajuda você a detectar e interromper ataques de phishing com:

Inteligência de ameaças

O módulo de inteligência de ameaças do Log360 mantém acesso a informações de ameaças de feeds de ameaças internacionais como STIX, TAXII e AlienVault OTX. Receba um alerta rápido se uma fonte de IP maliciosa interagir com sua rede e atribua-a automaticamente à equipe de segurança da sua organização. A solução fornece melhor visibilidade dos dados de segurança para ajudar você a resolver rapidamente eventos críticos, impedindo assim as violações de segurança.

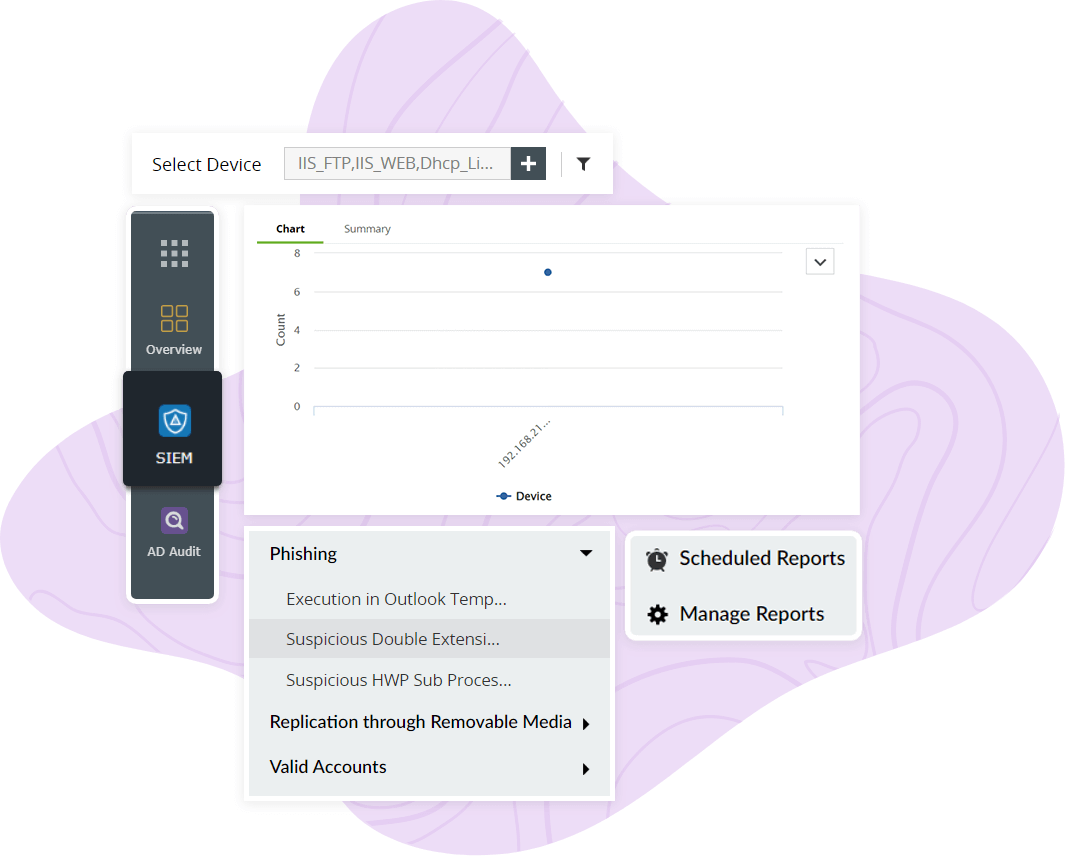

Mecanismo de correlação baseado em regras

O mecanismo de correlação baseado em regras do Log360 identifica padrões de eventos suspeitos em seus logs de rede, como instalações de software suspeitas, correlacionando vários eventos para lidar com ameaças. O Log360 dispara um alerta com base no fluxo de trabalho relacionado aos logs de eventos e atribui automaticamente um tícket a um administrador de segurança.

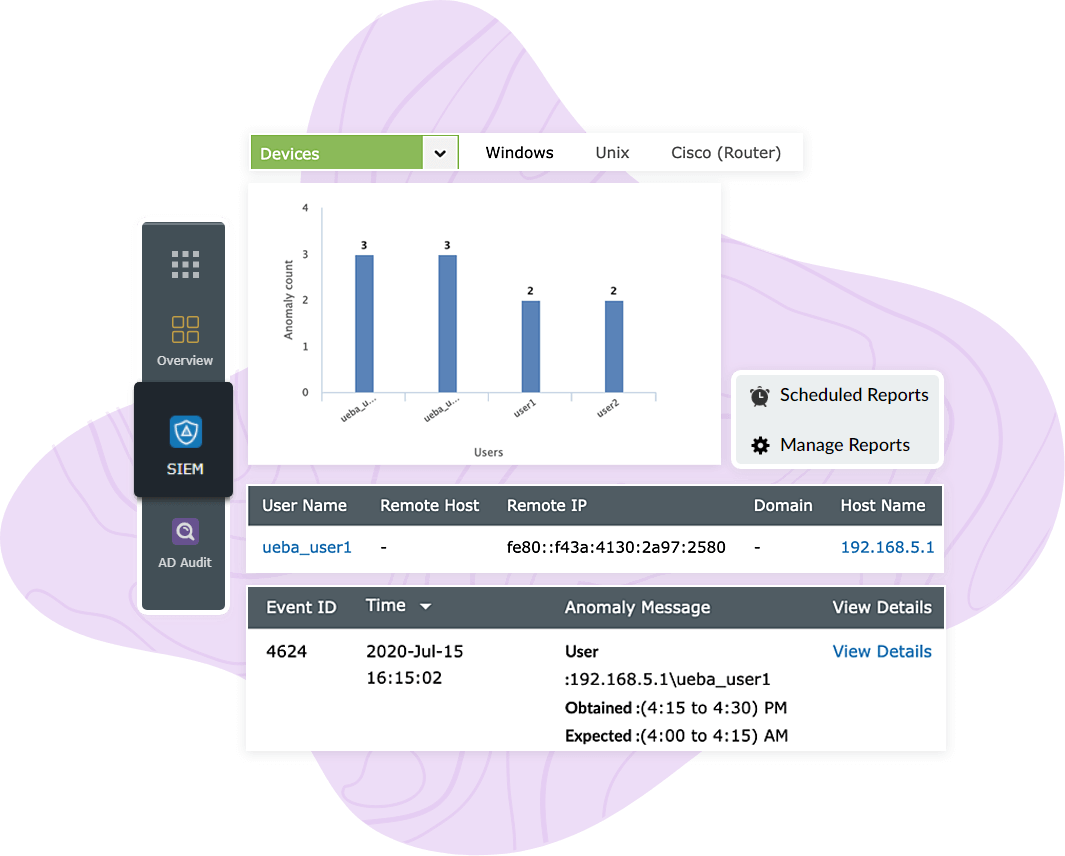

UEBA

Aproveite a análise de entidade e comportamento do usuário (UEBA) baseada em ML para detectar intrusos maliciosos. O Log360 realiza o perfil de comportamento do usuário com base no tempo, padrão de evento e número de eventos acionados para detectar anomalias com precisão. Alertas instantâneos são enviados à equipe de segurança para investigação posterior.

Reduza ataques de phishing com resposta automatizada a incidentes

A resposta automatizada a incidentes do Log360 ajuda você a aliviar ataques de phishing com:

Orquestração, automação e resposta de segurança (SOAR)

O Log360 monitora todo o tráfego de entrada com base no endereço IP, origem, destino e porta para detectar um sistema comprometido. Quando uma atividade suspeita é detectada, o recurso SOAR da solução executa automaticamente perfis de fluxo de trabalho e atribui tickets a administradores de segurança para remediar rapidamente um ataque de phishing.

Receba alertas instantâneos quando um evento crítico ocorrer

O console de inteligência de ameaças do Log360 tem feeds de ameaças que são constantemente atualizados com todos os IPs e URLs maliciosos da lista de bloqueio ao redor do mundo. O Log360 categoriza os alertas com base na gravidade como Atenção, Problema ou Crítico (Attention, Trouble, ou Critical). Assim que o alerta é disparado, um relatório de correlação detalhado é enviado ao administrador de TI para que ele possa investigar um problema imediatamente.

Fluxo de trabalho de resposta a incidentes automatizado

O Log360 fornece um console intuitivo de gerenciamento de incidentes para ajudar você a priorizar e acompanhar todos os incidentes de segurança. A solução permite que você defina um conjunto de ações a serem acionadas com base no tipo de incidente de segurança quando um alerta é gerado. Você também pode automatizar ações responsivas, como desligar dispositivos comprometidos ou desabilitar portas USB.

Log360

Correlação de eventos em tempo real

Colete, analise e identifique ameaças de segurança suspeitas em todos os seus logs de rede com base nos indicadores de comprometimento.

Saiba maisCaça a ameaças

A ampla capacidade de análise de ameaças do Log360 ajuda você a encontrar facilmente atividades maliciosas e padrões de ameaças em sua rede.

Saiba maisMonitoramento de conta de usuário privilegiado

Seja notificado sobre violações de segurança e identifique atividades anômalas de usuários privilegiados, como logons e logoffs de usuários e logons com falha.

Saiba maisGerenciamento de conformidade integrado

Gere relatórios predefinidos automaticamente e cumpra com exigências regulatórias como HIPAA, SOX, PCI DSS e GDPR.

Saiba maisSegurança na nuvem

Proteja sua infraestrutura AWS, Azure, Salesforce e Google Cloud com alertas de log e gerenciamento de incidentes.

Saiba maisPerguntas frequentes

1. Quais são os tipos mais comuns de ataques de phishing?

- Spear phishing: os hackers criam um senso de urgência para clicar em um link malicioso em um e-mail fraudulento, que geralmente finge ser de um site legítimo e tenta roubar dados confidenciais.

- Whaling: esse tipo de ataque de phishing tem como alvo executivos de alto escalão de uma organização que têm acesso a informações altamente confidenciais.

- Phishing de mídia social: um invasor usa plataformas de mídia social como LinkedIn, Facebook e Instagram para roubar dados pessoais de uma vítima.

- Vishing: nessa técnica de ataque de phishing baseada em voz, os hackers tentam incitar a vítima a compartilhar informações confidenciais por meio de chamadas telefônicas.

- Smishing: nessa técnica de phishing baseada em SMS, mensagens de texto fraudulentas são enviadas para atrair a vítima.

2. Como ocorre um ataque de phishing?

Phishing é um vetor de ataque de engenharia social que utiliza táticas enganosas de e-mail ou mensagens para enganar vítimas desavisadas a divulgar informações confidenciais ou visitar sites maliciosos, comprometendo, em última análise, sua postura de segurança cibernética.

Aqui está um exemplo: um invasor cria um site falso que parece ser legítimo, personificando uma empresa bem conhecida. Eles executam uma campanha de e-mail para atrair vítimas a clicar em um link malicioso, que redireciona para o site. Ao entrar no site, os usuários são solicitados a inserir suas credenciais de login, que os invasores roubam e usam para fins maliciosos.

Depois que um invasor obtém credenciais válidas para fazer login, ele ignora os sistemas de segurança da rede e se propaga dentro da rede para explorar recursos essenciais aos negócios.

Com o Log360, você pode identificar se um usuário faz login com credenciais obtidas de uma fonte maliciosa, desvia dos comportamentos normais do usuário, aumenta os privilégios ou acessa ou modifica quaisquer recursos confidenciais.

3. Como você previne ataques de phishing?

- Habilite a autenticação multifator (MFA): implemente MFA para adicionar outra camada de segurança ao autenticar um usuário. Mesmo que os hackers consigam obter credenciais de usuário, eles serão prejudicados porque não têm acesso a uma senha de uso único ou outras formas de autenticação.

- Use extensões de navegador e firewalls: complementos de navegador e firewalls ajudam a filtrar sites suspeitos, endereços IP não confiáveis e e-mails de phishing.

- Monitoramento de usuário privilegiado: monitore periodicamente todos os usuários privilegiados e limite o número de usuários privilegiados que têm acesso a dados confidenciais.

O Log360 notifica você em tempo real quando uma fonte maliciosa tenta se infiltrar em sua rede. Ao fornecer informações como idade, geografia e pontuação de reputação do domínio, a solução auxilia em análises e investigações posteriores. O Log360 é uma solução SIEM abrangente que permite mitigar proativamente ataques de phishing com seu módulo UEBA orientado por ML.