Otimize a detecção e a mitigação de ataques de botnet com o Log360

Otimize a detecção de botnets com a análise avançada de ameaças

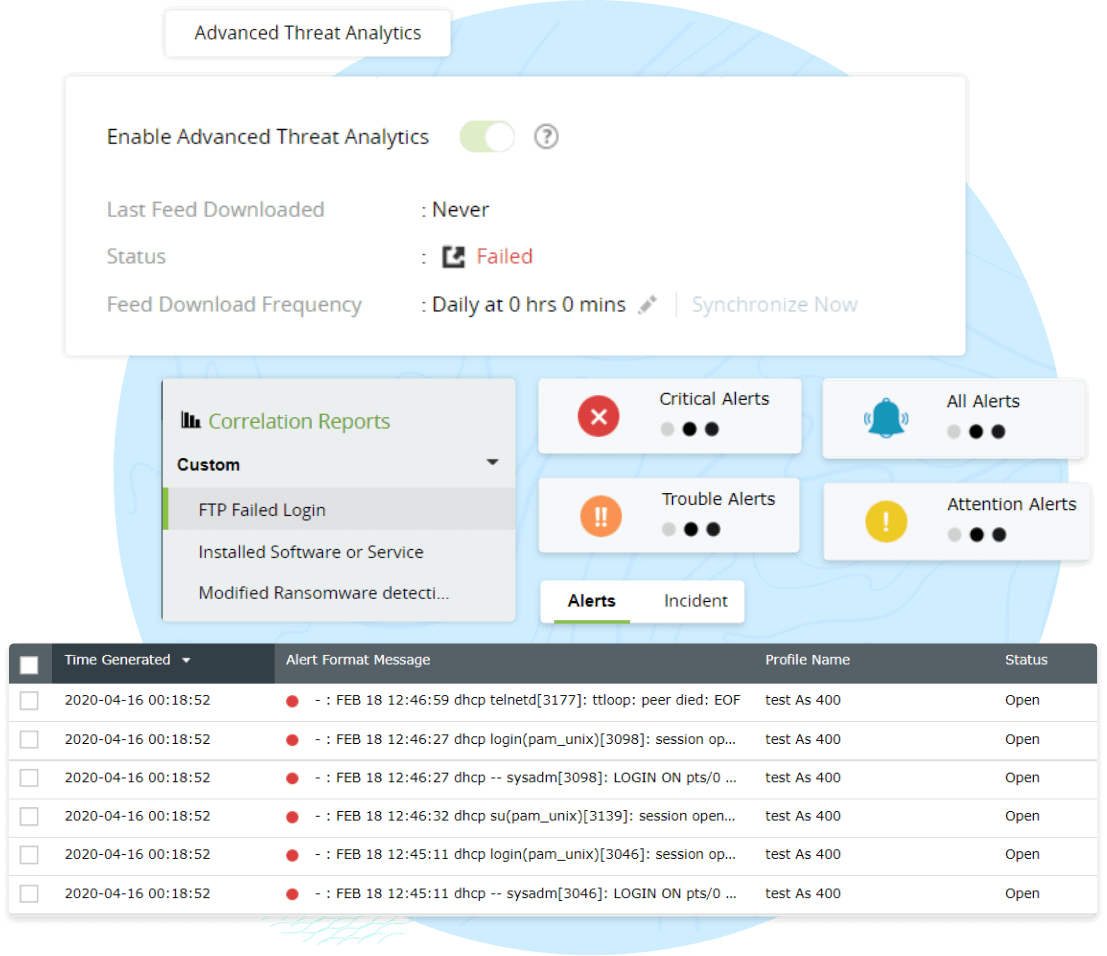

A análise avançada de ameaças permite otimizar a detecção de botnets com- Feeds de ameaças globais

O Log360 combina feeds de ameaças comerciais e de código aberto com mais de 600 milhões de IPs bloqueados para monitorar botnets continuamente.

- Geolocalização para ameaças

O Log360 também fornece informações sobre a localização do domínio de origem, o provedor de serviços de internet (ISP) da organização à qual pertence domínio, etc.

- Regras de ataque predefinidas

O Log360 permite que você detecte facilmente ataques de botnet com mais de 30 regras de ataque predefinidas. Você também pode criar suas próprias regras de correlação com o construtor de correlação personalizado.

- Alertas em tempo real

O Log360 fornece alertas instantâneos por meio de e-mails e SMS quando um IP mal-intencionado interage com sua rede.

Mitigue ataques de botnet com a resposta a incidentes

A resposta a incidentes ajuda você a amenizar os ataques de botnets com a ajuda de

- Um dashboard intuitivo de incidentes

O dashboard de incidentes do Log360 classifica os incidentes de segurança por prioridade e origem para ajudá-lo a acompanhar cada incidente de segurança desde a detecção até a resolução.

- Workflows automatizados de incidentes

O Log360 permite que você crie workflows de incidentes personalizados usando uma interface de arrastar e soltar. Esses workflows são acionados automaticamente quando um alerta é gerado.

- Um console de emissão de tickets integrado

O console de emissão de tickets integrado do Log360 gera automaticamente um ticket quando um alerta é acionado. Você pode rastrear os tickets criados usando o dashboard de incidentes.

- Integração com ferramentas externas de help desk

Além de criar tickets no console integrado, você também pode integrar o Log360 a software de help desk externo. Os tickets podem ser atribuídos a um administrador de segurança adequado em sua organização para resolução.

Conformidade com as exigências regulatórias

Cumpra sem esforço as exigências regulatórias, como PCI DSS, HIPAA, SOX, GDPR e CCPA.

Saiba maisFeeds informativos de ameaças

Aproveite os feeds de ameaças para descobrir IPs, domínios e URLs maliciosos.

Saiba maisOrquestração, automação e resposta de segurança (SOAR)

Acelere a mitigação de incidentes ao fazer a triagem das ameaças à segurança e automatizando a resposta a incidentes.

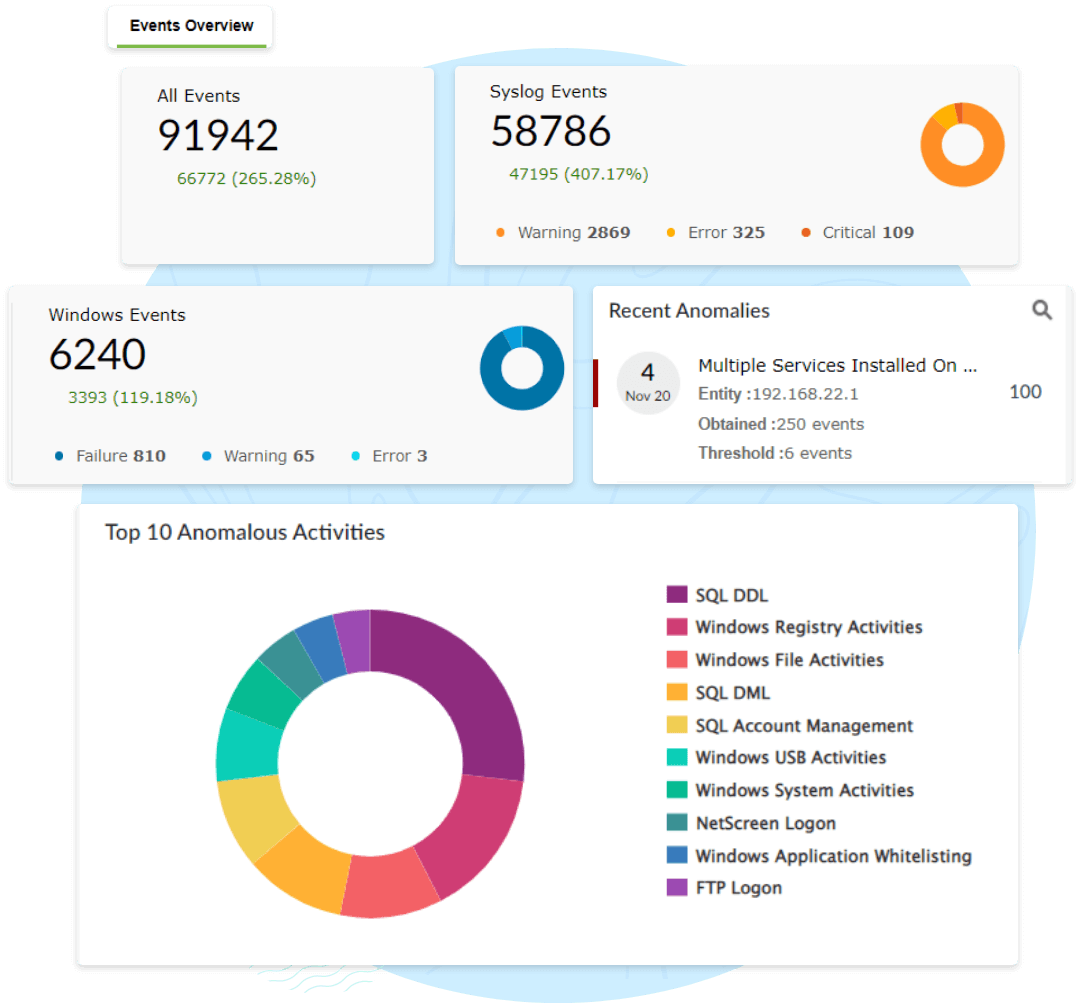

Saiba maisAnálise de comportamento de usuários e entidades

Identifique comportamentos anômalos com o módulo UEBA do Log360.

Saiba maisSegurança de dados em nuvem

Proteja os dados e as contas em nuvem contra acesso não autorizado.

Saiba maisMorePerguntas frequentes

O que é um ataque de botnet?

Ele é um tipo de ataque cibernético que ocorre quando um grupo de dispositivos conectados à internet está sob a influência de um invasor mal-intencionado. O invasor usa esses dispositivos para iniciar campanhas de phishing em grande escala, ataques DDoS ou até mesmo a exploração de dados sensíveis.

Como ocorre um ataque de botnet?

Eles geralmente começam quando um atacante cibernético obtém acesso não autorizado a máquinas, injetando malware ou cavalos de troia ou empregando outras táticas de engenharia social para obter acesso. Após o acesso inicial, os invasores usam software para colocar as máquinas sob seu controle e lançar ataques cibernéticos em grande escala.

Quais são os tipos mais comuns de ataques de botnet?

Os invasores usam diferentes ferramentas e métodos para realizar ataques de botnet. Alguns dos ataques mais comuns são:

- Ataques de phishing Os ataques de phishing são realizados usando táticas de engenharia social que persuadem um indivíduo a realizar uma ação que permite que os invasores roubem informações.

- Ataques DDoS Os ataques DDoS ocorrem quando os bots sobrecarregam um servidor com tráfego da Web em um esforço para derrubá-lo.

- Ataques de força bruta Os ataques de força bruta são realizados por invasores que tentam adivinhar senhas, informações de login ou chaves de criptografia por meio de um método de tentativa e erro.