Monitoramento de segurança em tempo real

Nesta página

- O que é monitoramento de segurança em tempo real?

- Como uma solução SIEM ajuda?

- Por que as soluções de monitoramento são essenciais?

Entender o ambiente de rede amplo e complexo não é uma tarefa fácil. Isso exige observação contínua, análise profunda e respostas rápidas a quaisquer irregularidades.

Por isso, uma ferramenta de monitoramento de segurança cibernética em tempo real é um aspecto essencial da estratégia de segurança de TI de qualquer organização. Os ataques cibernéticos e regulamentações de conformidade são os dois principais impulsionadores da segurança de TI. No entanto, as violações de dados e descumprimento das normas regulamentares podem custar uma fortuna à sua empresa. As ameaças que as empresas enfrentam são cada vez mais sofisticadas e podem passar despercebidas por meses. Portanto, é importante manter uma vigilância constante e contar com as soluções de segurança adequadas.

O monitoramento da segurança cibernética fornece visibilidade completa sobre o que está ocorrendo na sua rede. Ele atua como a linha de frente da defesa contra ameaças à segurança, possibilitando que as organizações gerenciem riscos proativamente e respondam a ameaças potenciais com eficiência.

O que é monitoramento de segurança em tempo real?

O monitoramento de segurança em tempo real supervisiona e analisa o tráfego de dados e atividades na rede de uma organização continuamente para detectar, alertar e responder a ameaças potenciais à segurança conforme elas ocorrem.

Em vez de revisar logs ou relatórios periodicamente, o monitoramento em tempo real oferece informações imediatas sobre eventos de segurança, permitindo uma resposta de mitigação mais rápida.

O monitoramento de segurança em tempo real inclui:

- Aquisição e armazenamento de dados de logs de dispositivos de rede.

- Monitoramento em tempo real e alertas sobre eventos críticos conforme eles ocorrem.

- Execução periódica de varreduras de vulnerabilidade para identificar possíveis falhas de segurança.

- Realização de correlação nos dados coletados para identificar anomalias e padrões de ataque.

- Realização de análise forense em eventos históricos e em tempo real.

- Monitoramento do cumprimento dos requisitos.

Essas atividades são consideradas gerenciamento de informações e eventos de segurança (SIEM), e um SIEM eficaz geralmente requer uma solução.

Como uma solução de SIEM ajuda?

Uma solução de SIEM fornece análises e alertas em tempo real para eventos de segurança. Isso é obtido utilizando-se painéis personalizáveis que exibem tabelas, gráficos e relatórios de uma maneira fácil de usar. Esta solução auxilia-o a evitar ataques cibernéticos ao ajudar a entender eventos de rede e o alertando sobre atividades suspeitas.

As soluções de SIEM facilitam esse processo ao realizar a agregação, correlação, análise, alertas e análise forense de dados. Elas também utilizam inteligência avançada sobre ameaças para entender essas ameaças melhor. As estruturas de resposta a incidentes ajudam os usuários a responder a incidentes de segurança, gerando alertas e executando fluxos de trabalho automatizados, o que por sua vez ajuda as organizações a reduzir a intensidade do ataque. Essas capacidades tornam as soluções de SIEM indispensáveis para o monitoramento da segurança em tempo real.

- Gerenciamento de logs

- Alertas e resposta a incidentes

- Conformidade

- Relatórios abrangentes

- Mecanismo de Correlação

Gerenciamento de logs:

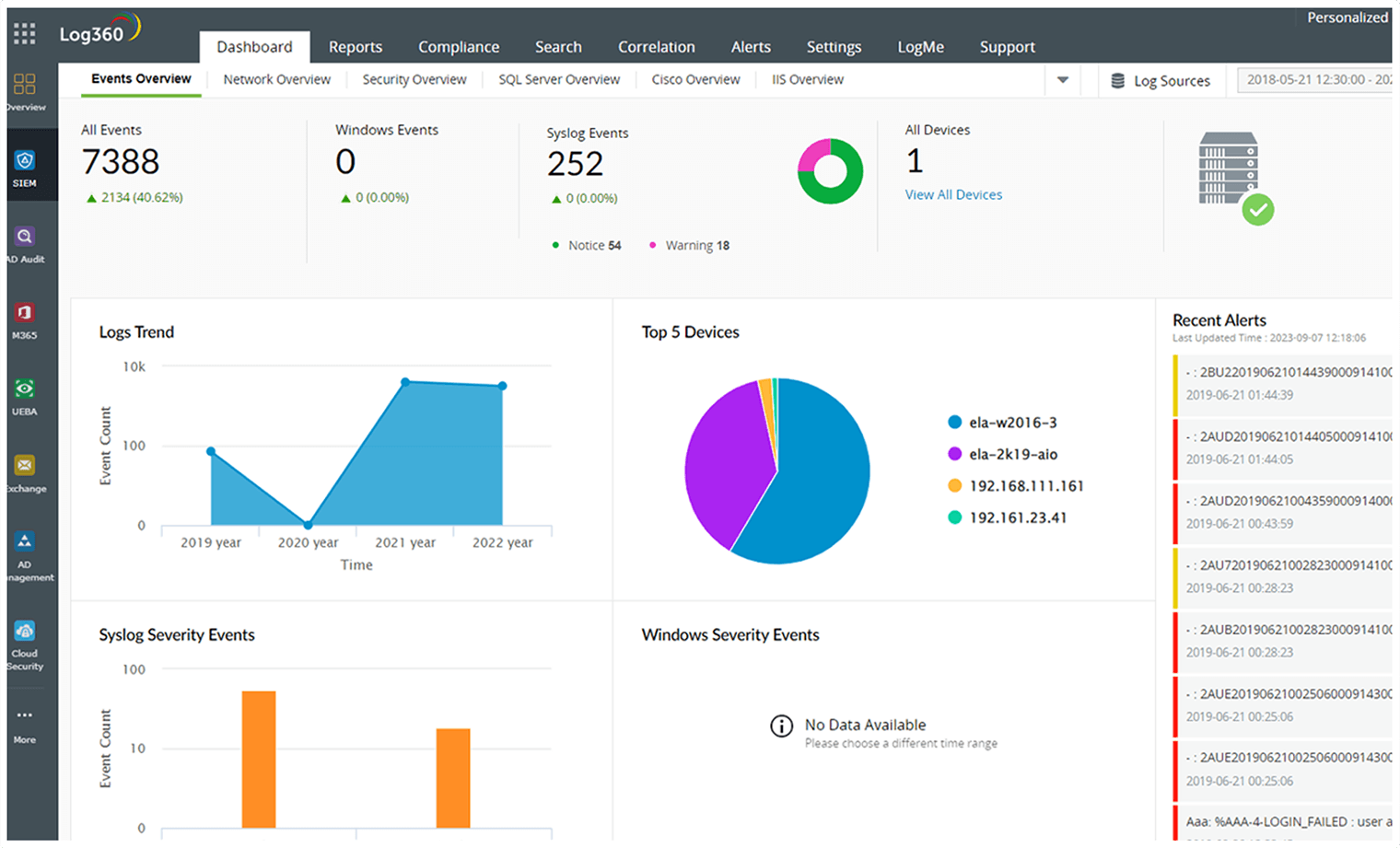

Transform raw logs into visually intuitive dashboards for easy data interpretation.

Get a clear visibility of all events, alerts, and their details directly from the overview dashboard.

Alerts and incident response

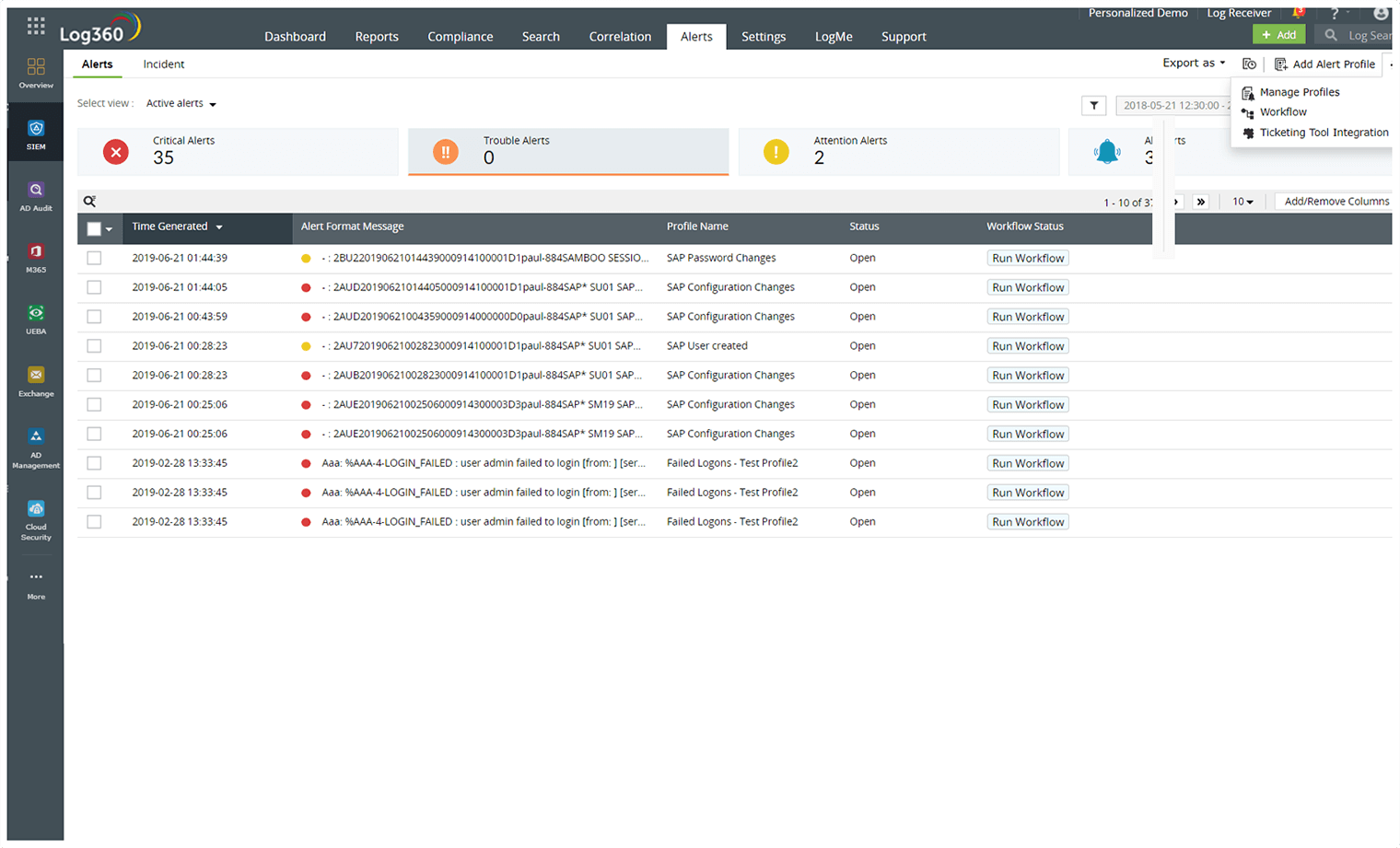

Seamlessly Create and manage workflows to initiate predefined activities upon specific alert detection.

Automate alerting about security events when an incident is detected.

View a detailed breakdown of all your incidents, their current statuses, and associated categories.

Compliance

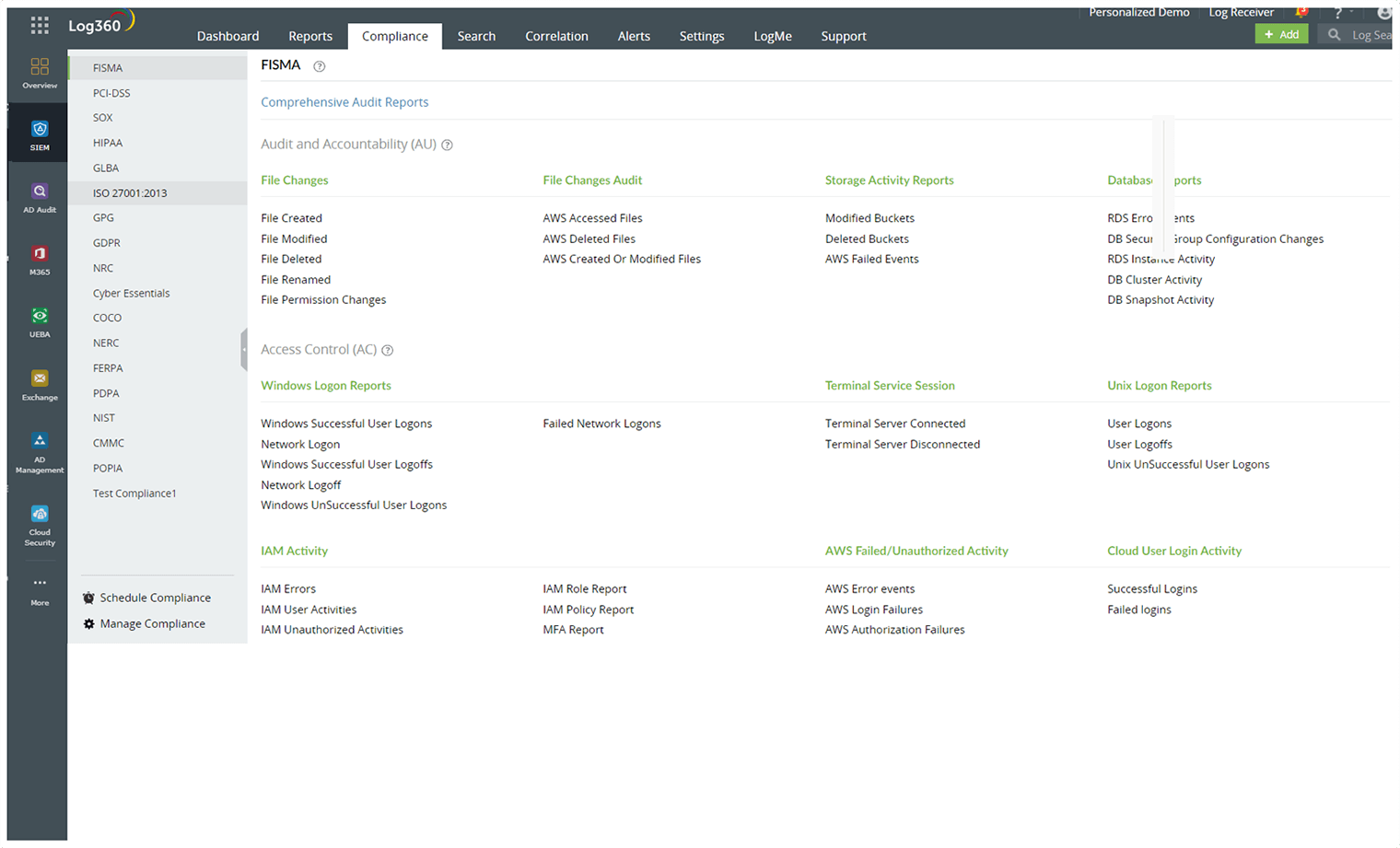

Generate predefined compliance reports for prominent IT regulatory mandates.

Set up your compliance reports to be generated on a schedule that fits your organization's needs.

Customize additional compliance reports to align with your organizational demands.

Comprehensive reports

Customize your own reports here to meet specific requirements.

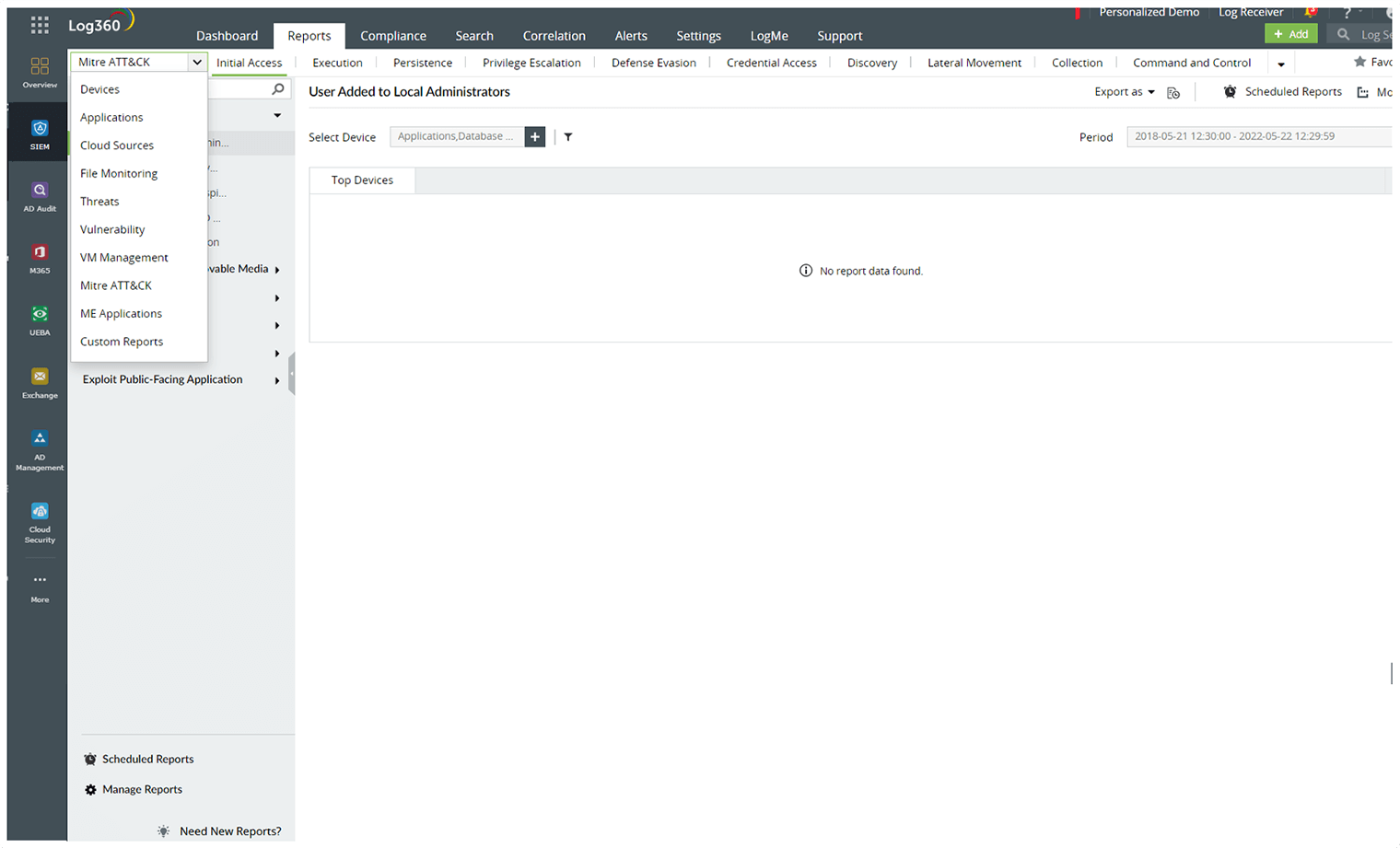

Utilize MITRE tactic reports for enhanced threat detection and response, all aligned with the renowned ATT&CK framework.

Find specific reports from different log sources and application for a wide network visibility.

Correlation Engine

Create a manage all your latest correlation rules for improved threat detection.

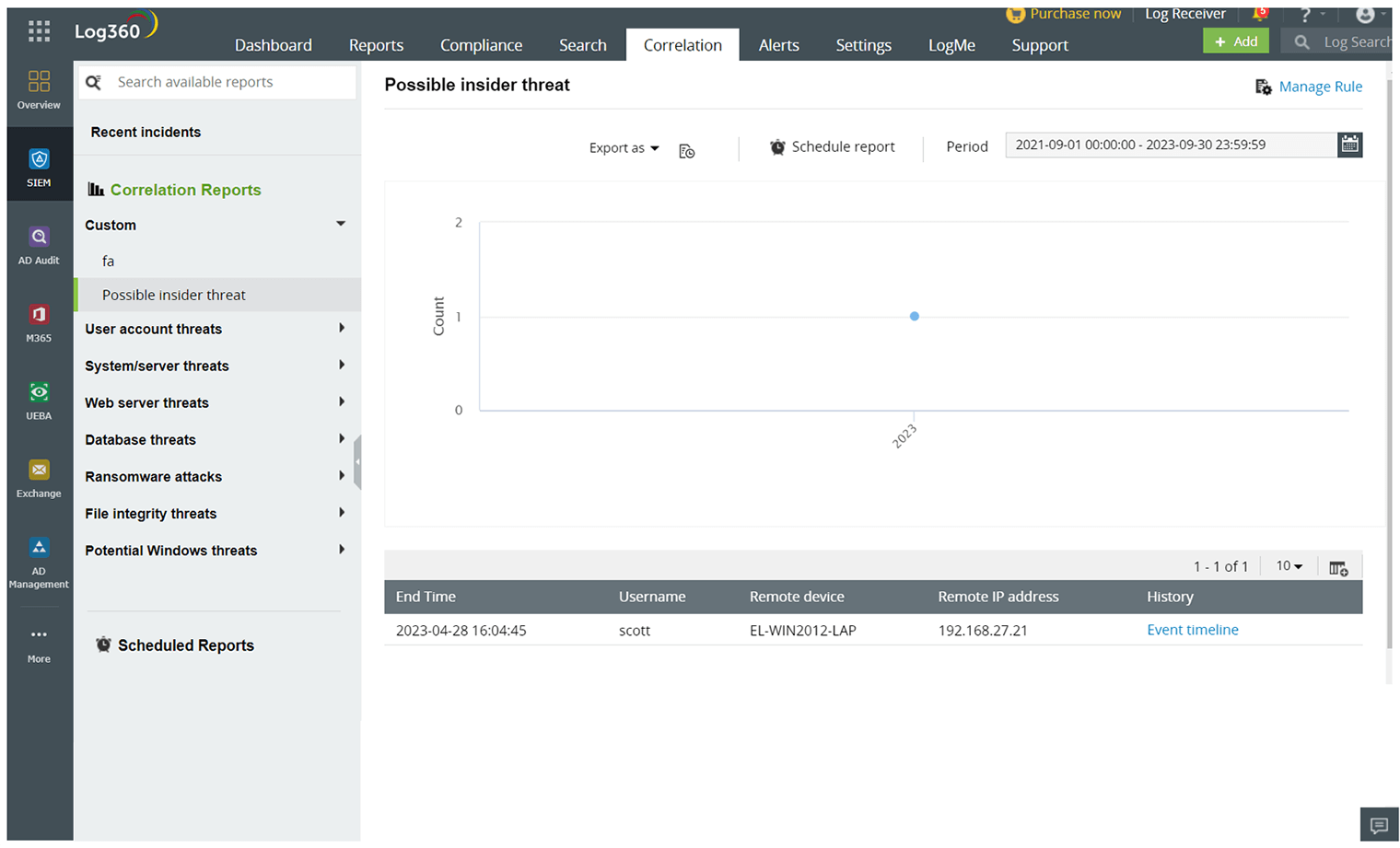

Leverage correlation reports specifically designed to help you detect prominent attack patterns.

Have a singular, unified place to view all your most recent incidents for efficient management.

- Gerenciamento de logs:

A solução facilita o gerenciamento de logs coletando, armazenando e arquivando logs de rede de maneira centralizada e em tempo real.

- Mecanismo de correlação:

A solução pode identificar ameaças potenciais em tempo real, comparando e correlacionando atividades de rede com padrões de ataque conhecidos ou padrões anômalos.

- Feeds de inteligência sobre ameaças:

As soluções de monitoramento em tempo real integram-se aos serviços de inteligência sobre ameaças e atualizam seus bancos de dados com os indicadores de ameaças mais recentes para melhorar as capacidades de detecção.

- Análise de segurança em tempo real:

Painéis intuitivos em tempo real exibem uma representação visual da atividade da rede e oferecem insights imediatos sobre a postura atual de segurança com alertas e relatórios prontamente disponíveis.

- Resposta automatizada a incidentes:

Quando uma ameaça potencial é detectada, as soluções de monitoramento em tempo real podem tomar ações de proteção predefinidas. Isso inclui iniciar uma série de fluxos de trabalho predefinidos automaticamente, projetados para neutralizar a ameaça, como bloquear endereços IP maliciosos, e muito mais.

- Alertas instantâneos:

Além de tomar ações de proteção predefinidas, o sistema envia alertas ao pessoal de segurança ou outras partes designadas imediatamente ao detectar atividades suspeitas ou não autorizadas.

- Cumprimento e regulamento:

Os setores estão inevitavelmente sujeitos a regulamentações que exigem monitoramento contínuo para garantir a segurança e privacidade dos dados. O monitoramento em tempo real ajuda no gerenciamento da conformidade e visa simplificar o processo de auditoria, minimizar riscos de segurança e facilitar a demonstração do cumprimento para as empresas.

Por que as soluções de monitoramento são imperativas?

- Em um mundo onde as violações de dados são manchetes regularmente, garantir a segurança de uma organização é algo de extrema prioridade. Isso garante um fluxo de trabalho estável e minimiza a possibilidade de ser atacado por agentes maliciosos.

- A proteção dos dados do usuário, um segmento da proteção da rede, também se tornou uma parte fundamental de manter a confiança do cliente. Ao implementar o monitoramento em tempo real, as organizações enviam uma mensagem aos seus usuários de que seus dados são levados a sério e protegidos 24 horas por dia.

- As organizações precisam ser proativas no que tange à sua segurança. O monitoramento em tempo real facilita uma postura proativa, verificando vulnerabilidades e ameaças potenciais constantemente e permitindo que as empresas as resolvam antes que possam ser exploradas.

- Embora a criação de ferramentas de monitoramento de segurança cibernética possa exigir um investimento inicial, o ROI pode fazer com que as organizações economizem custos significativos no longo prazo. As empresas podem evitar sanções financeiras, questões legais e danos à reputação ao evitar grandes violações de dados ou minimizar o seu impacto.

- As soluções de SIEM mantêm a segurança da sua organização sob controle ao analisar dados, enviar alertas e ajudá-lo a responder imediatamente. É como estar atento à sua rede 24 horas por dia 7 dias por semana, detectando ameaças conforme elas ocorrem.