- Controle central

- Sistema de autenticação sólido

- Gerenciamento eficaz de usuários

- Workflow de controle de acesso

- Integração com o help desk

- Acesso remoto ao datacenter

- Sessões remotas com um clique

- Compatível com RemoteApp

- Transferência remota bidirecional de arquivos

- Gravação de sessão privilegiada

- Monitoramento e colaboração ao vivo

- Trilhas de auditoria detalhadas

A ManageEngine foi nomeada Challenger no 2024 Gartner ® Magic Quadrant ™ por Gerenciamento de acesso privilegiado

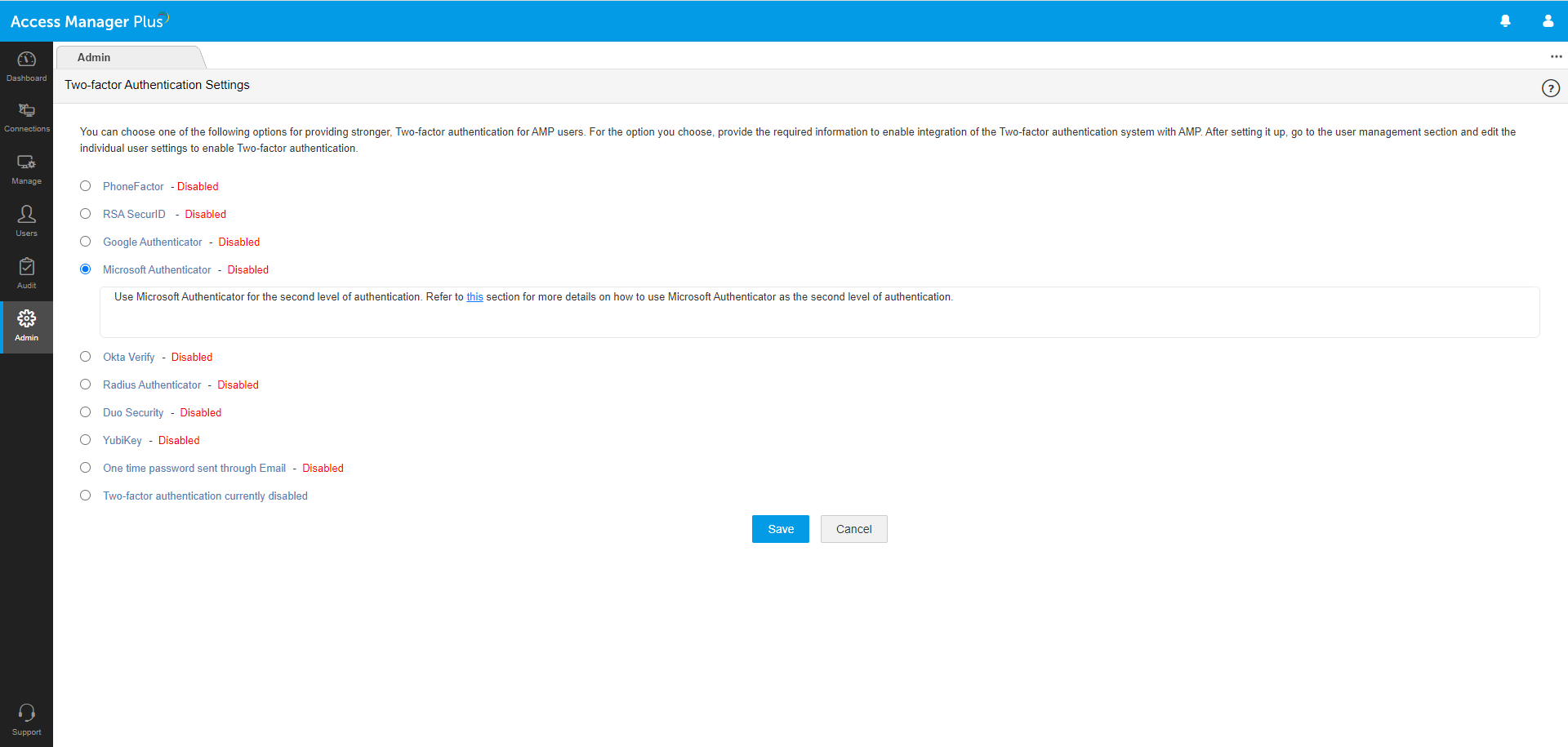

A necessidade de autenticação de dois fatores para acesso remoto

Autenticar um usuário antes de fornecer acesso a sistemas críticos é crucial para que as empresas se defendam contra ataques cibernéticos. A combinação de nome de usuário e senha sempre foi o método tradicional de autenticação do usuário, embora as senhas raramente sejam exclusivas ao usuário. No entanto, senhas fracas e comprometidas podem ser exploradas por qualquer pessoa para acessar uma rede corporativa, colocando as organizações em risco. Para combater esses riscos, as empresas precisam implementar uma abordagem de defesa aprofundada em várias camadas para a autenticação de usuários.

Dada a natureza e o escopo das atividades de acesso remoto e os direitos disponíveis para um usuário privilegiado, as empresas devem incluir a autenticação de dois fatores (2FA) em sua estratégia de acesso remoto para melhorar a segurança e a responsabilidade. Atualmente, muitos padrões de conformidade, como PCI-DSS, HIPAA e NERC-CIP, exigem especificamente que as ferramentas de acesso remoto implementem 2FA para conceder acesso remoto a sistemas críticos. O não cumprimento desses padrões regulatórios por qualquer organização pode destruir sua reputação e incorrer em multas significativas.

O Access Manager Plus se integra a várias ferramentas disponíveis no mercado para fatores primários e secundários de autenticação, ajudando as organizações a adotar uma arquitetura 2FA forte e bem definida para atender aos requisitos de segurança.

Fator primário de autenticação

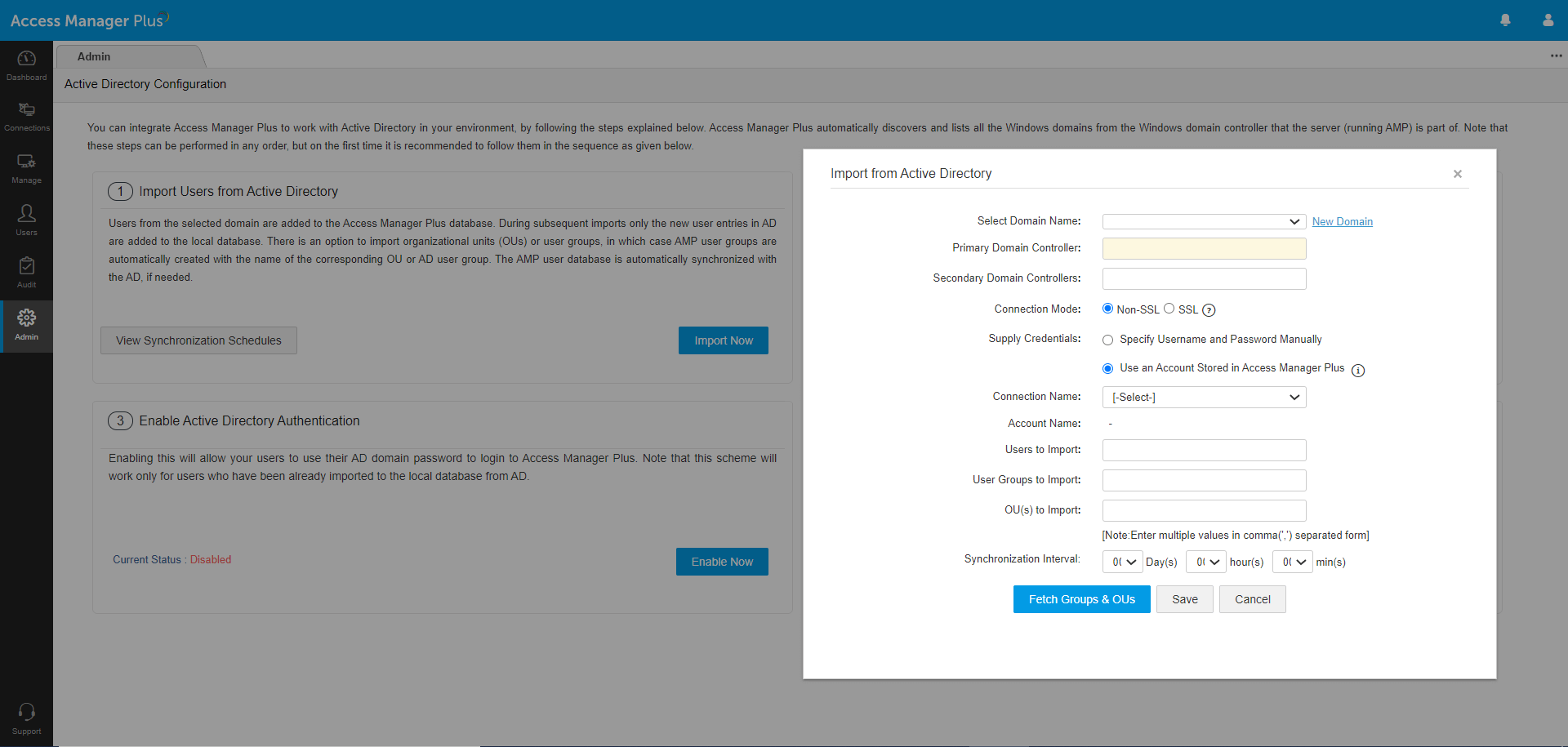

Autenticação do Active Directory (AD)/Azure AD: Aproveite os recursos de autenticação do AD e single sign-on (SSO) da Microsoft para sistemas baseados em Windows para permitir que os usuários façam login no Access Manager Plus com suas credenciais do AD ou Azure AD. Além disso, os usuários já conectados às aplicações do Windows com suas credenciais de diretório podem fazer login no Access Manager Plus sem fornecer credenciais.

Autenticação LDAP (Lightweight Directory Access Protocol), ou Protocolo de acesso ao diretório lightweight: Quando o Access Manager Plus é instalado em um sistema Linux/Unix, os administradores podem usar o LDAP para autenticar usuários de qualquer diretório compatível com LDAP. O LDAP é independente do sistema operacional (SO); ele pode se comunicar com qualquer serviço de diretório, independentemente do SO, incluindo o Windows AD.

Autenticação baseada em RADIUS: Os administradores que usam o RADIUS como serviço de diretório dentro de sua organização podem usá-lo como o método principal de autenticação para log de usuários no Access Manager Plus. Eles podem importar informações do usuário do servidor RADIUS, sincronizar informações da função e também realizar a autenticação do usuário em tempo real.

Single sign-on (SSO): Um sistema SSO concede acesso a vários sistemas com um único conjunto de credenciais de login. O Access Manager Plus oferece suporte ao SSO por meio da autenticação baseada em SAML para Okta, Azure AD e ADFS (Active Directory Federation Services), ou Serviços de federação do Active Directory, e por meio da autenticação baseada em NTLM para AD on-premises. Após a ativação, os usuários já conectados ao sistema com suas credenciais Okta, Azure AD, ADFS ou AD serão automaticamente autenticados no Access Manager Plus usando os respectivos protocolos.

Autenticação de PKI/certificado de smart card: A interface Web do Access Manager Plus oferece suporte à tecnologia de smart card com autenticação de certificado de cliente SSL. Os administradores com um sistema de autenticação de cartão inteligente em seu ambiente podem configurar o Access Manager Plus para autenticar um usuário com seu smart card, exigindo que eles forneçam seu número de identificação pessoal (PIN) e o certificado X.509 para fazer login.

Autenticação local: Além das opções acima, um database de autenticação é incorporado ao Access Manager Plus, tornando-o um servidor de autenticação local. Normalmente, você pode criar contas de usuário locais para usuários temporários que não têm contas em seus servidores corporativos e para administradores e usuários privilegiados para propósitos de break-glass. O gerador de senhas incorporado pode ser usado para gerar senhas de acordo com a política aplicada pelo administrador do sistema.

Fator secundário de autenticação

Senha exclusiva por e-mail: Envie uma OTP (One-Time Password), ou senha de uso único, exclusiva aos usuários por e-mail como fator secundário de autenticação. Essa OTP expira após um período de tempo estipulado.

Autenticação multifator do Windows Azure: Anteriormente chamado de PhoneFactor, esse fornecedor líder global de 2FA baseado em telefone permite uma segurança simples e eficaz ao fazer uma chamada de confirmação para o telefone do usuário durante o processo de login.

Acesso ao RSA SecurID: Essa aplicação gera um token de software, que geralmente muda a cada 60 segundos. Depois de fornecer o primeiro fator de autenticação, o usuário precisa inserir um PIN e o código do token RSA SecurID correspondente como fator secundário de autenticação.

enha de uso único baseada em tempo (TOTP): A TOTP (Time-based One Time Password), ou Senha de uso único baseada em tempo, faz parte da arquitetura de segurança de OAuth (Open Authentication), ou Autenticação aberta, e é uma sequência numérica de caracteres gerada automaticamente que autentica um usuário e expira após um determinado período de tempo. O Access Manager Plus é compatível com qualquer autenticador terceirizado baseado em TOTP, como Google Authenticator, Microsoft Authenticator e Okta Verify.

2FA baseado em RADIUS: O Access Manager Plus se integra a qualquer sistema compatível com RADIUS, como Vasco Digipass, AuthAnvil ou PingIdentity, para realizar a 2FA. Após a autenticação primária bem-sucedida, o usuário deve fornecer o código RADIUS semelhante a uma TOTP como fator secundário de autenticação.

Segurança: A Duo Security é uma fornecedora de serviços 2FA baseados em nuvem que permitem que os usuários façam login no Access Manager Plus por meio de uma aplicação móvel, uma mensagem de texto ou uma chamada telefônica.

YubiKey: A YubiKey é uma chave de hardware que suporta OTPs, criptografia de chave pública e autenticação. Após a autenticação primária, o usuário precisa inserir sua YubiKey na porta USB do laptop ou computador para gerar uma OTP e fornecê-la como fator secundário para uma autenticação bem-sucedida.