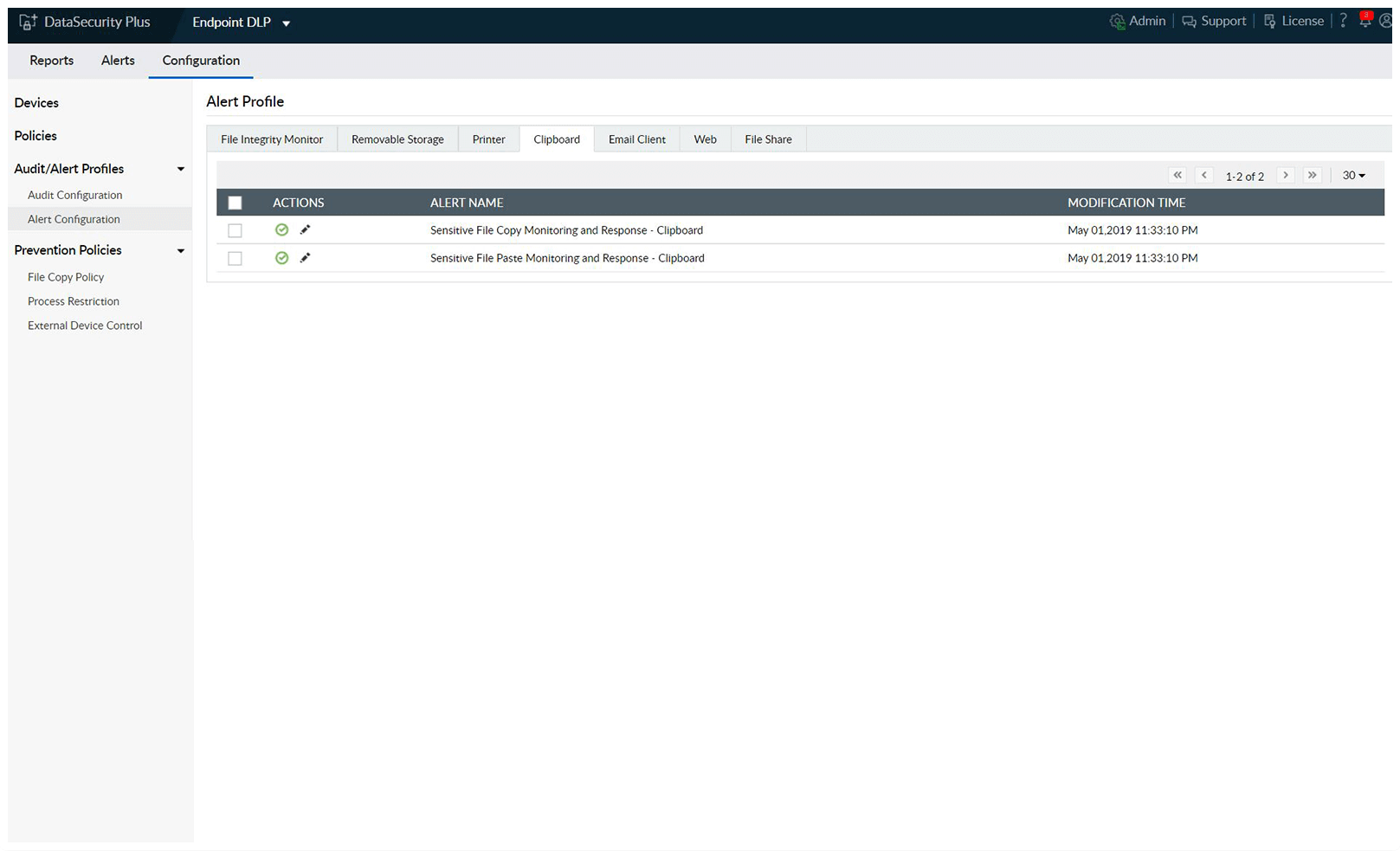

Überwachen und steuern Sie die Nutzung von USB-Geräten, E-Mails, Druckern, Zwischenablagen und mehr in Ihrer Organisation.

Beschleunigen Sie die Vorfallserkennung mit mehreren vordefinierten Richtlinien für die DLP-Sicherheit, mit denen SIe auf unbefugte Datenbewegungen, eingeschleuste Malware und mehr reagieren können.

Stoppen Sie Sicherheitsvorfälle, bevor sie auftreten, indem Sie unerwünschte Datei-Kopieraktionen blockieren, ausführbare Dateien mit hohem Risiko stoppen und mehr.

1. Verbesserte Datenkontrolle: Überwachen und steuern Sie die Nutzung von USB-Geräten, E-Mails, Druckern, Zwischenablagen und mehr in Ihrer Organisation.

2. Vorkonfigurierte Sicherheit: Beschleunigen Sie die Vorfallserkennung mit mehreren vordefinierten Richtlinien für die DLP-Sicherheit, mit denen SIe auf unbefugte Datenbewegungen, eingeschleuste Malware und mehr reagieren können.

3. Einsatz von Präventionsstrategien: Stoppen Sie Sicherheitsvorfälle, bevor sie auftreten, indem Sie unerwünschte Datei-Kopieraktionen blockieren, ausführbare Dateien mit hohem Risiko stoppen und mehr.

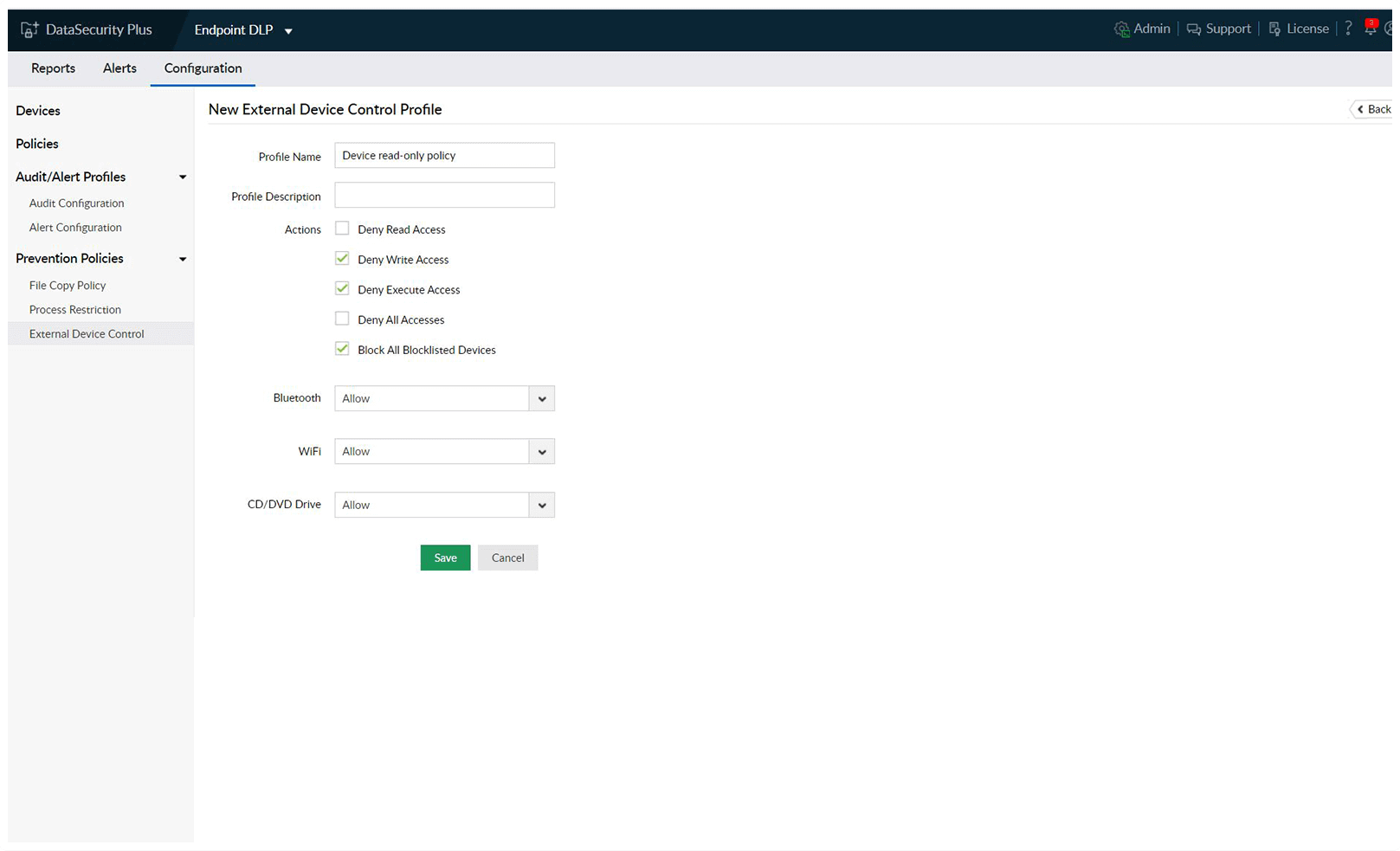

Steuern und begrenzen Sie feinkörnig die Funktionen externer Speichergeräte, darunter „Lesen“, „Schreiben“ und „Ausführen“.

Legen Sie fest, welche Gruppen auf verschiedene Endpunkt-Geräte zugreifen können, darunter WLAN-Router, Bluetooth-Adapter, CD-/DVD-Laufwerke, Diskettenlaufwerke und mehr.

Erstellen Sie Sperrlisten, um die Nutzung verdächtiger und nicht überprüfter Geräte an Ihren Endpunkten zu unterbinden.

1. Kontrolle der USB-Nutzung: Steuern und begrenzen Sie feinkörnig die Funktionen externer Speichergeräte, darunter „Lesen“, „Schreiben“ und „Ausführen“.

2. Verwaltung von Endpunkt-Geräten: Legen Sie fest, welche Gruppen auf verschiedene Endpunkt-Geräte zugreifen können, darunter WLAN-Router, Bluetooth-Adapter, CD-/DVD-Laufwerke, Diskettenlaufwerke und mehr.

3. Sperrlisten für Geräte: Erstellen Sie Sperrlisten, um die Nutzung verdächtiger und nicht überprüfter Geräte an Ihren Endpunkten zu unterbinden.

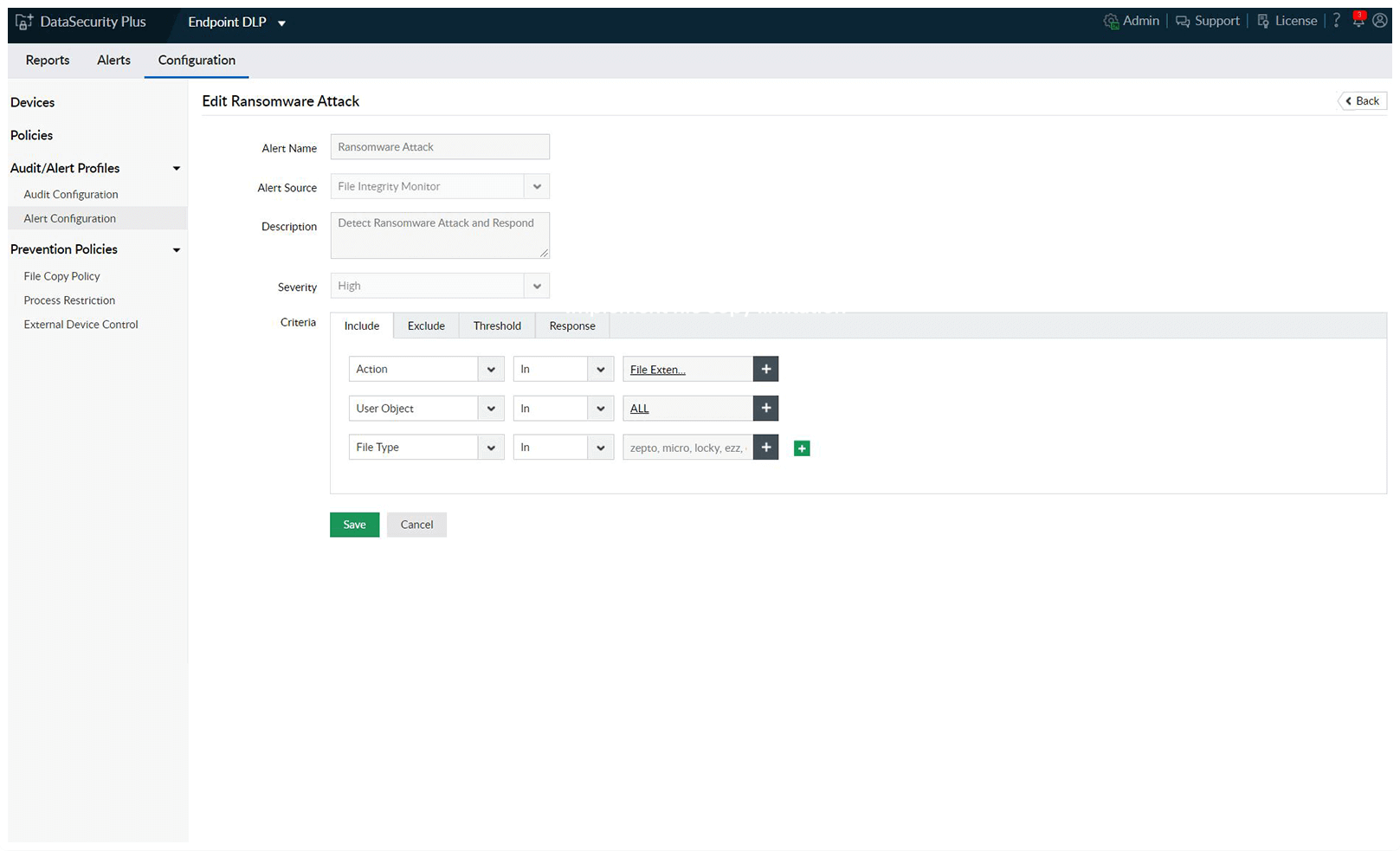

Bewerten und bekämpfen Sie kritische Richtlinienverstöße mit spezifischen Skripten, oder setzen Sie standardmäßige Gegenmaßnahmen ein, um Dateien zu löschen oder in Quarantäne zu verschieben.

Erkennen Sie Ransomware-Infektionen in lokalen Systemen und setzen Sie spezifische Skripte ein, um infizierte Systeme herunterzufahren, korrumpierte Geräte vom Netzwerk zu trennen und mehr.

1. Aktivieren der Bedrohungsverwaltung: Bewerten und bekämpfen Sie kritische Richtlinienverstöße mit spezifischen Skripten, oder setzen Sie standardmäßige Gegenmaßnahmen ein, um Dateien zu löschen oder in Quarantäne zu verschieben.

2. Eindämmen von Ransomware-Angriffen: Erkennen Sie Ransomware-Infektionen in lokalen Systemen und setzen Sie spezifische Skripte ein, um infizierte Systeme herunterzufahren, korrumpierte Geräte vom Netzwerk zu trennen und mehr.

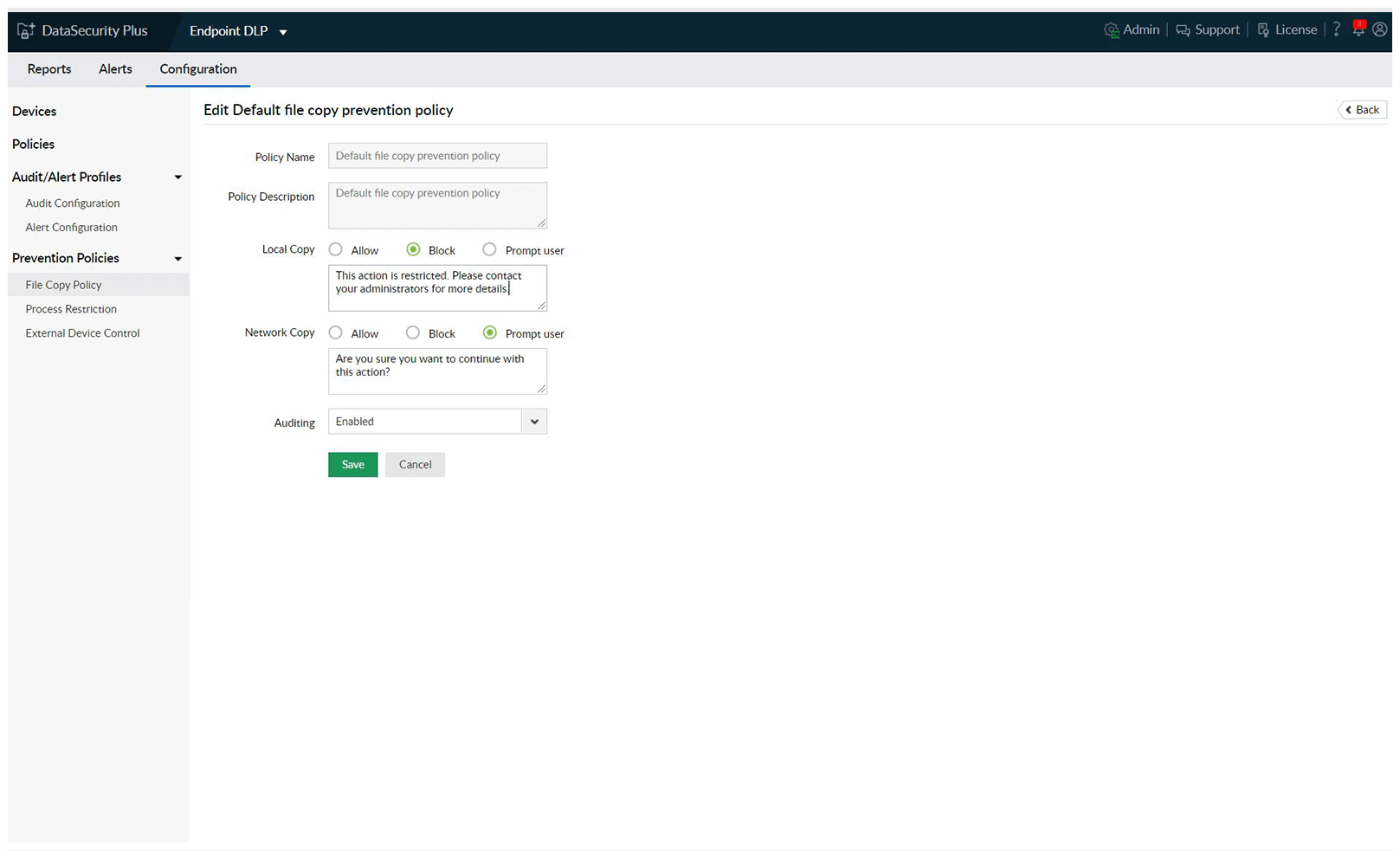

Verfolgen Sie Bewegungen hochvertraulicher Dateien nach und konfigurieren Sie Richtlinien, um Kopieraktivitäten sowohl lokal als auch im Netzwerk zu beschränken.

Halten Sie ein Auge auf alle Bewegungen von Dateien mit Tags zur „beschränkten Klassifizierung“ über Wechseldatenträger, E-Mails, Drucker und mehr.

1. Implementieren der Dateikopie-Begrenzung: Verfolgen Sie Bewegungen hochvertraulicher Dateien nach und konfigurieren Sie Richtlinien, um Kopieraktivitäten sowohl lokal als auch im Netzwerk zu beschränken.

2. Konzentrieren auf das Wesentliche: Halten Sie ein Auge auf alle Bewegungen von Dateien mit Tags zur „beschränkten Klassifizierung“ über Wechseldatenträger, E-Mails, Drucker und mehr.

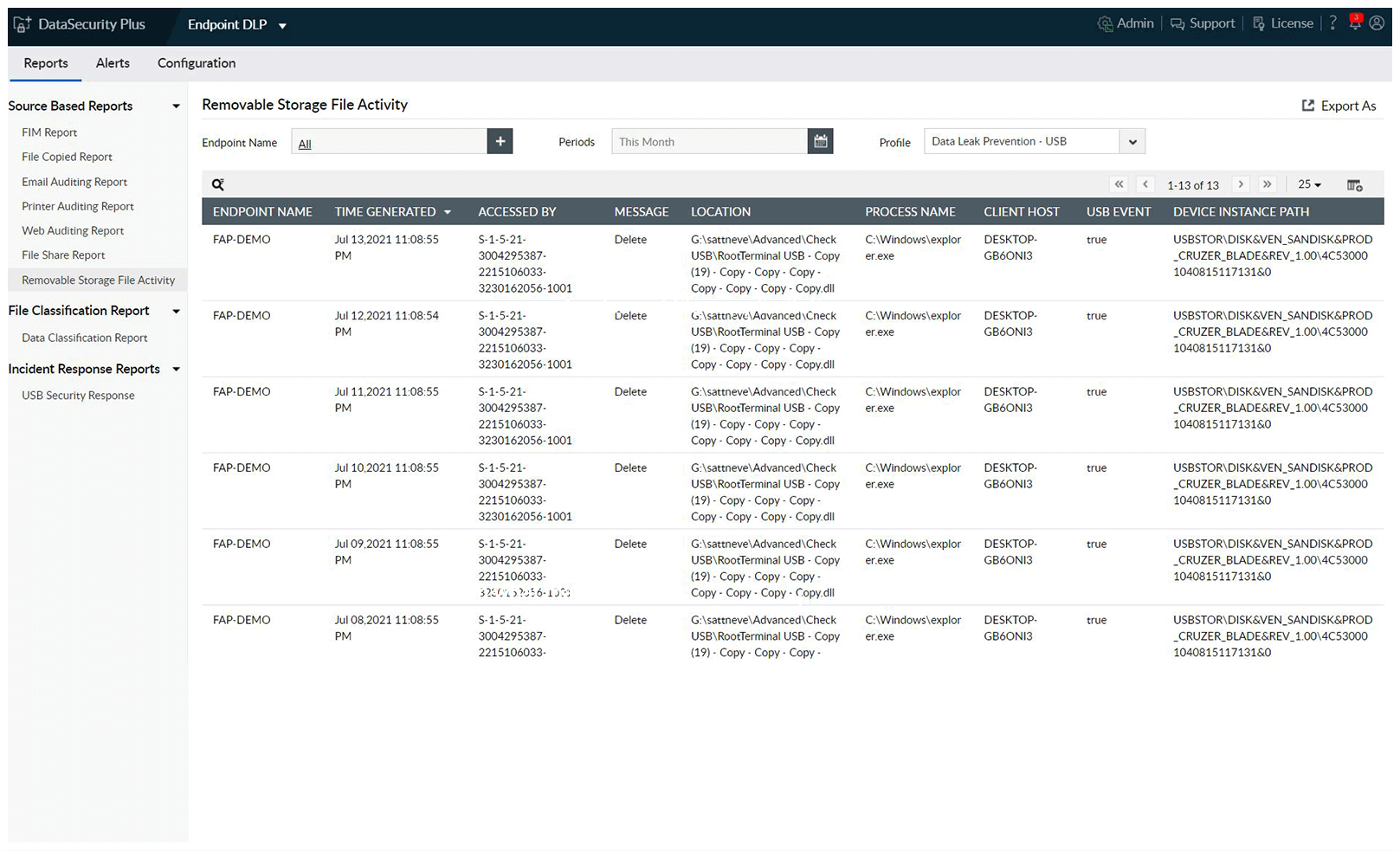

Verschaffen Sie sich einen tiefgehenden Einblick in alle Endpunkte-Aktivitäten, darunter zur Nutzung von Wechseldatenträgern, Druckern, E-Mails und mehr – mit Details dazu, wer was wann und von wo aus getan hat.

Identifizieren Sie Ursprung, Hostnamen und Zeitpunkt aller Datei-Kopierereignisse, und führen Sie bei Bedarf eine forensische Analyse durch.

1. Flotte Einblicke: Verschaffen Sie sich einen tiefgehenden Einblick in alle Endpunkte-Aktivitäten, darunter zur Nutzung von Wechseldatenträgern, Druckern, E-Mails und mehr – mit Details dazu, wer was wann und von wo aus getan hat.

2. Einfachere Forensik: Identifizieren Sie Ursprung, Hostnamen und Zeitpunkt aller Datei-Kopierereignisse, und führen Sie bei Bedarf eine forensische Analyse durch.

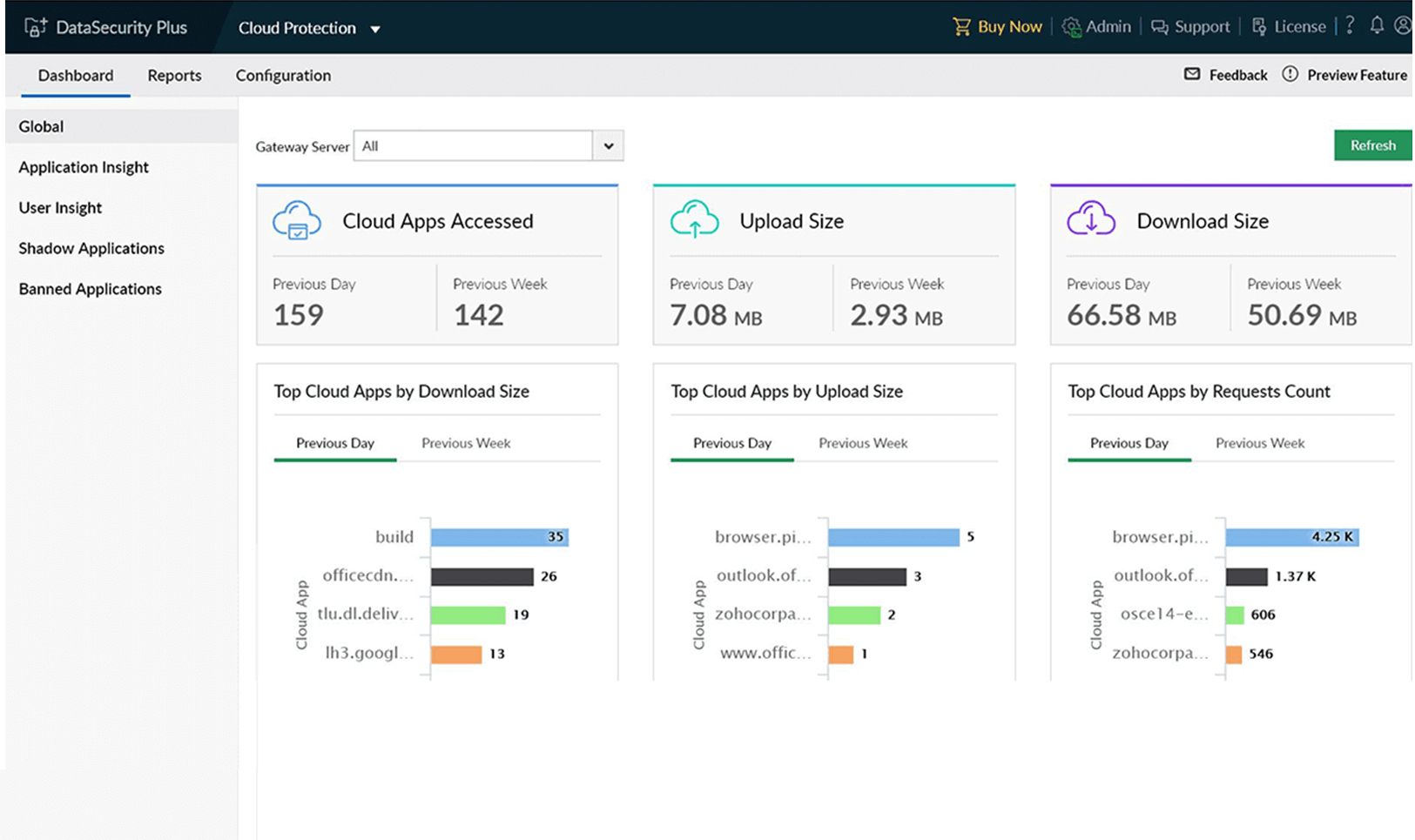

Erhalten Sie Einblick in Muster der Datenfreigabe über Cloud-Apps wie DropBox, Box, SharePoint, Exchange und mehr, mit detaillierten Diagrammen.

Halten Sie ein Auge auf die Akteure, die am häufigsten und regelmäßig Zugriff auf ungenehmigte, nicht verschlüsselte, gesperrte Anwendungen oder Schatten-Cloud-Anwendungen anfragen.

1. Analyse der Webnutzung: Erhalten Sie Einblick in Muster der Datenfreigabe über Cloud-Apps wie DropBox, Box, SharePoint, Exchange und mehr, mit detaillierten Diagrammen.

2. Prüfen unsichererer Anfragen: Halten Sie ein Auge auf die Akteure, die am häufigsten und regelmäßig Zugriff auf ungenehmigte, nicht verschlüsselte, gesperrte Anwendungen oder Schatten-Cloud-Anwendungen anfragen.

Erkennen, stören und verhindern Sie Lecks vertraulicher Daten an Endpunkten wie USB-Laufwerken und E-Mail.

Mehr dazuErkennen Sie vertrauliche persönliche Daten und klassifizieren Sie Dateien danach, wie anfällig sie sind.

Mehr dazuAnalysieren Sie Datei-Sicherheitsberechtigungen, optimieren Sie die Festplattennutzung und handhaben Sie Junk-Dateien.

Mehr dazuSie können alle Dateiserver-Zugriffe und -Änderungen in Echtzeit überwachen, analysieren sowie Berichte dazu erstellen.

Mehr dazuErstellen Sie Berichte zum Web-Traffic und kontrollieren Sie die Nutzung von Webanwendungen.

Mehr dazuSehen Sie sich die Lösungen an, die DataSecurity Plus zu bieten hat.

Mehr dazu