Die zentralisierten Dateiaudit-Funktionen von DataSecurity Plus bieten Ihnen klaren Einblick in jeden einzigen Dateizugriff und

jede Dateiänderung durch Nutzer in Ihrer Dateiserver-Umgebung.

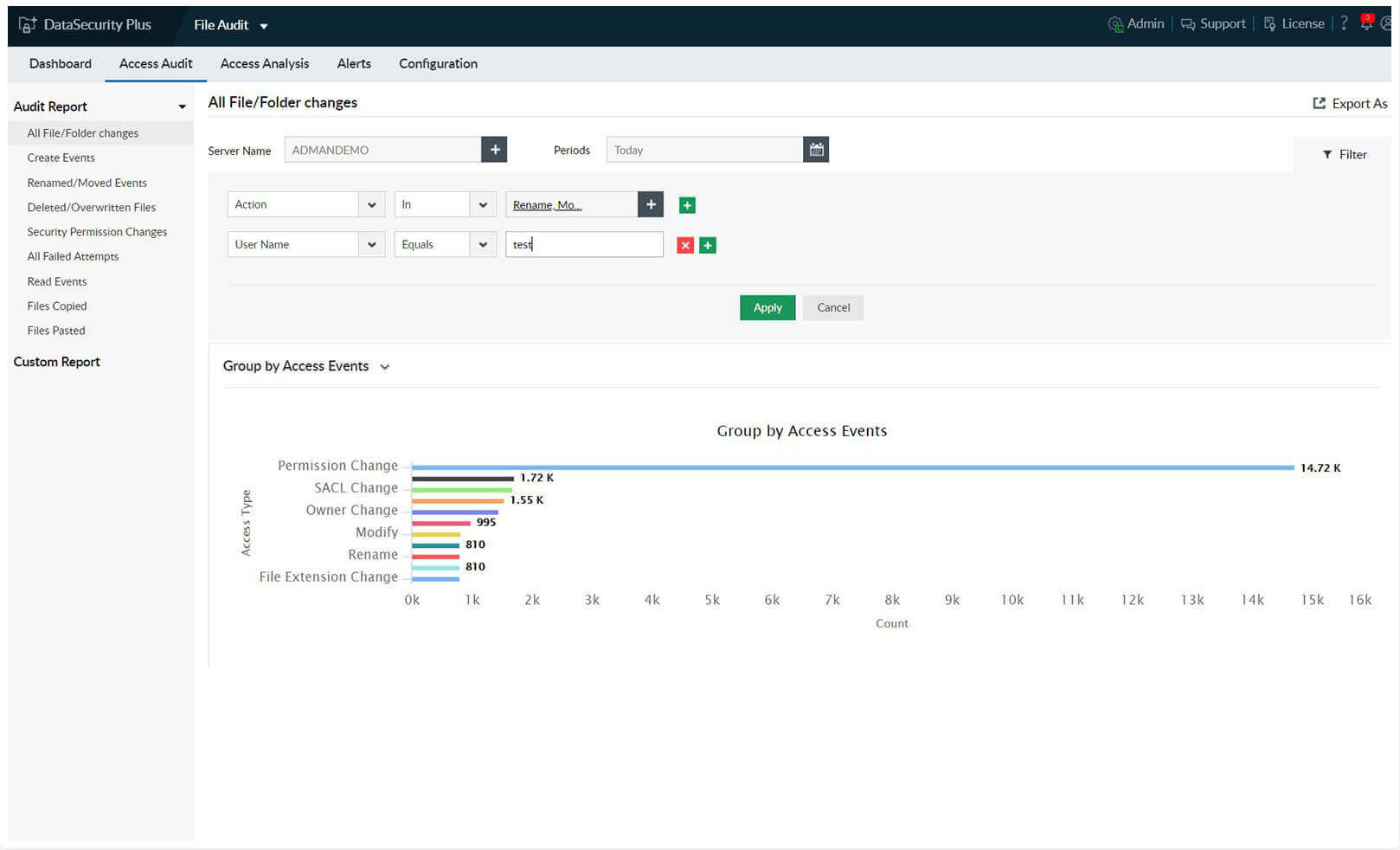

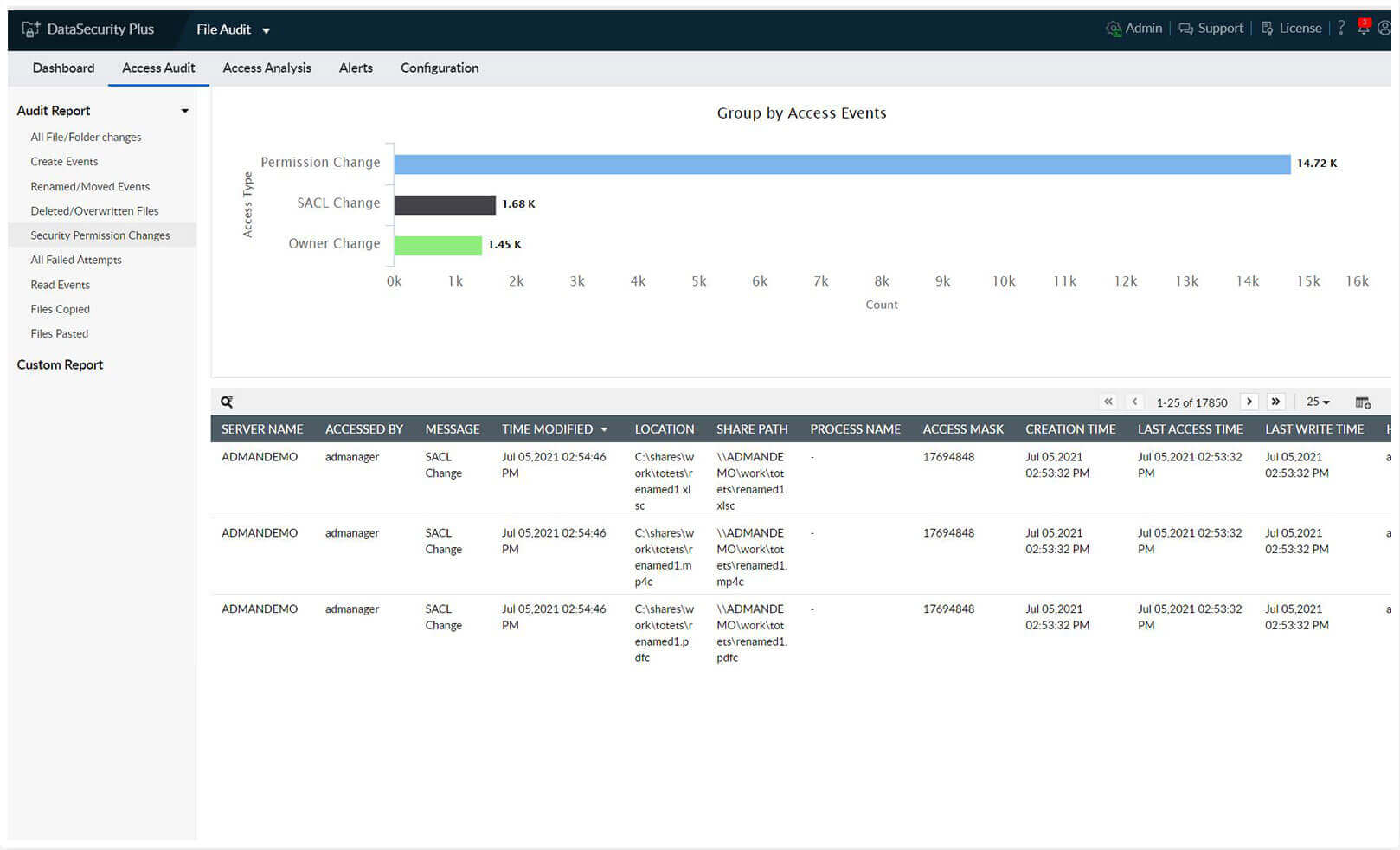

Nutzen Sie das umfassende Dashboard, um sich einen schnellen Überblick über kürzliche Zugriffstypen auf Dateien und Ordner zu verschaffen. Außerdem können Sie plötzliche Änderungen bei Zugriffstrends mit spezifischen Filtern analysieren und untersuchen.

Filtern und überwachen Sie selektiv Zugriffstypen mit hohem Risiko, darunter Änderungen an Dateierweiterungen, Umbenennungen, Löschungen, Berechtigungsänderungen und Dateiaktivitäten außerhalb der Geschäftszeiten.

1. Das ganze Bild: Nutzen Sie das umfassende Dashboard, um sich einen schnellen Überblick über kürzliche Zugriffstypen auf Dateien und Ordner zu verschaffen. Außerdem können Sie plötzliche Änderungen bei Zugriffstrends mit spezifischen Filtern analysieren und untersuchen.

2. Halten Sie Ausschau nach diesen Warnzeichen: Filtern und überwachen Sie selektiv Zugriffstypen mit hohem Risiko, darunter Änderungen an Dateierweiterungen, Umbenennungen, Löschungen, Berechtigungsänderungen und Dateiaktivitäten außerhalb der Geschäftszeiten.

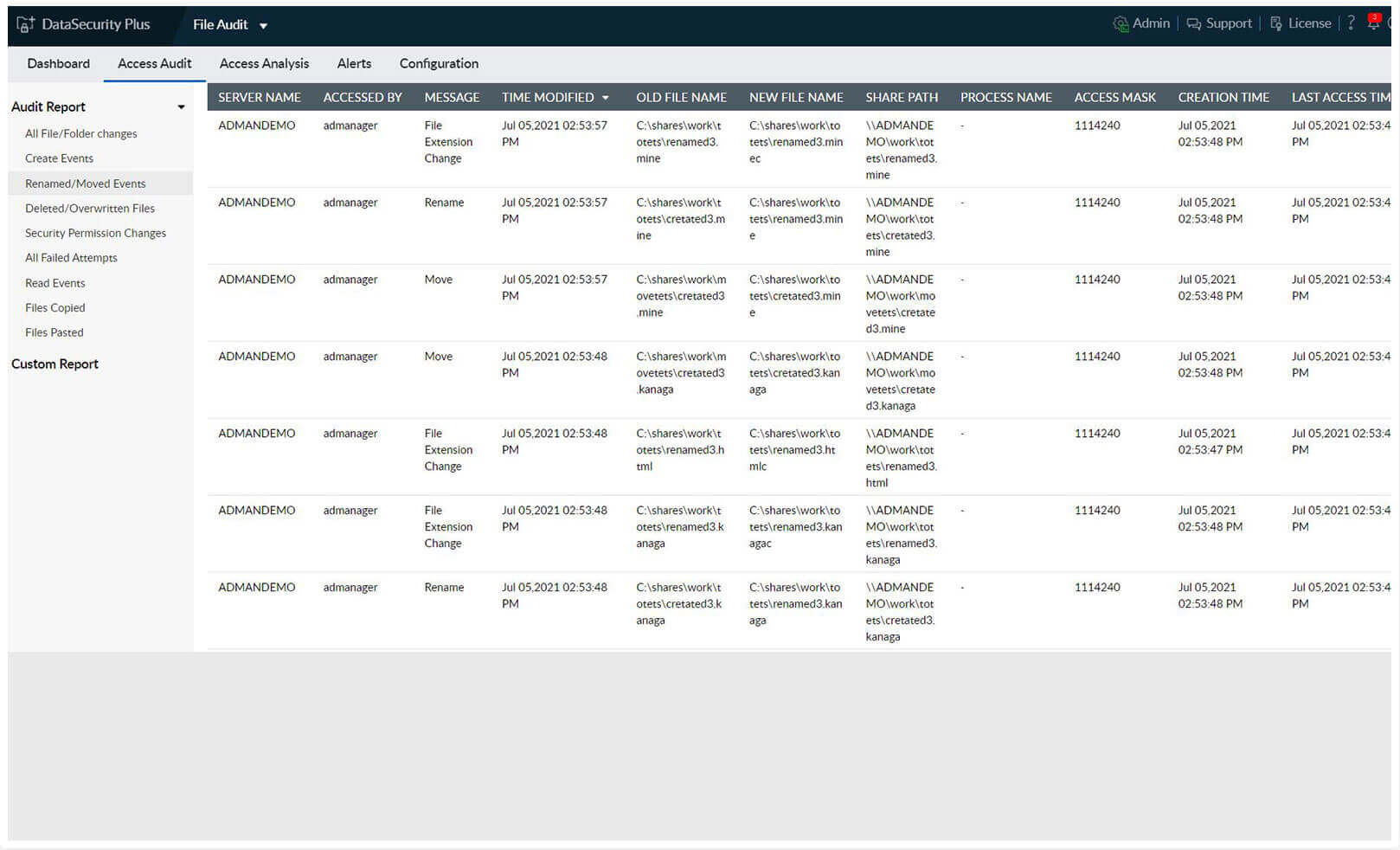

Bleiben Sie über versehentliche Änderungen auf dem Laufenden, darunter das Löschen und Verschieben von Dateien und Berechtigungsänderungen. Verfolgen Sie Änderungen an Dateinamen, ob absichtlich oder versehentlich, indem Sie ursprüngliche und geänderte Dateinamen verknüpfen.

1. Unfälle geschehen: Bleiben Sie über versehentliche Änderungen auf dem Laufenden, darunter das Löschen und Verschieben von Dateien und Berechtigungsänderungen. Verfolgen Sie Änderungen an Dateinamen, ob absichtlich oder versehentlich, indem Sie ursprüngliche und geänderte Dateinamen verknüpfen.

Erstellen Sie selektiv Berichte, indem Sie sich auf verdächtige Nutzer oder auf kritische Aktionen konzentrieren, darunter Änderungen an Besitz und Berechtigungen, Dateilöschungen oder Umbenennungen. Analysieren Sie Ereignisse nach Schweregrad, und rufen Sie detaillierte Berichte zu jedem Ereignis ab.

1. Wählen Sie Ihren Fokus aus: Erstellen Sie selektiv Berichte, indem Sie sich auf verdächtige Nutzer oder auf kritische Aktionen konzentrieren, darunter Änderungen an Besitz und Berechtigungen, Dateilöschungen oder Umbenennungen. Analysieren Sie Ereignisse nach Schweregrad, und rufen Sie detaillierte Berichte zu jedem Ereignis ab.

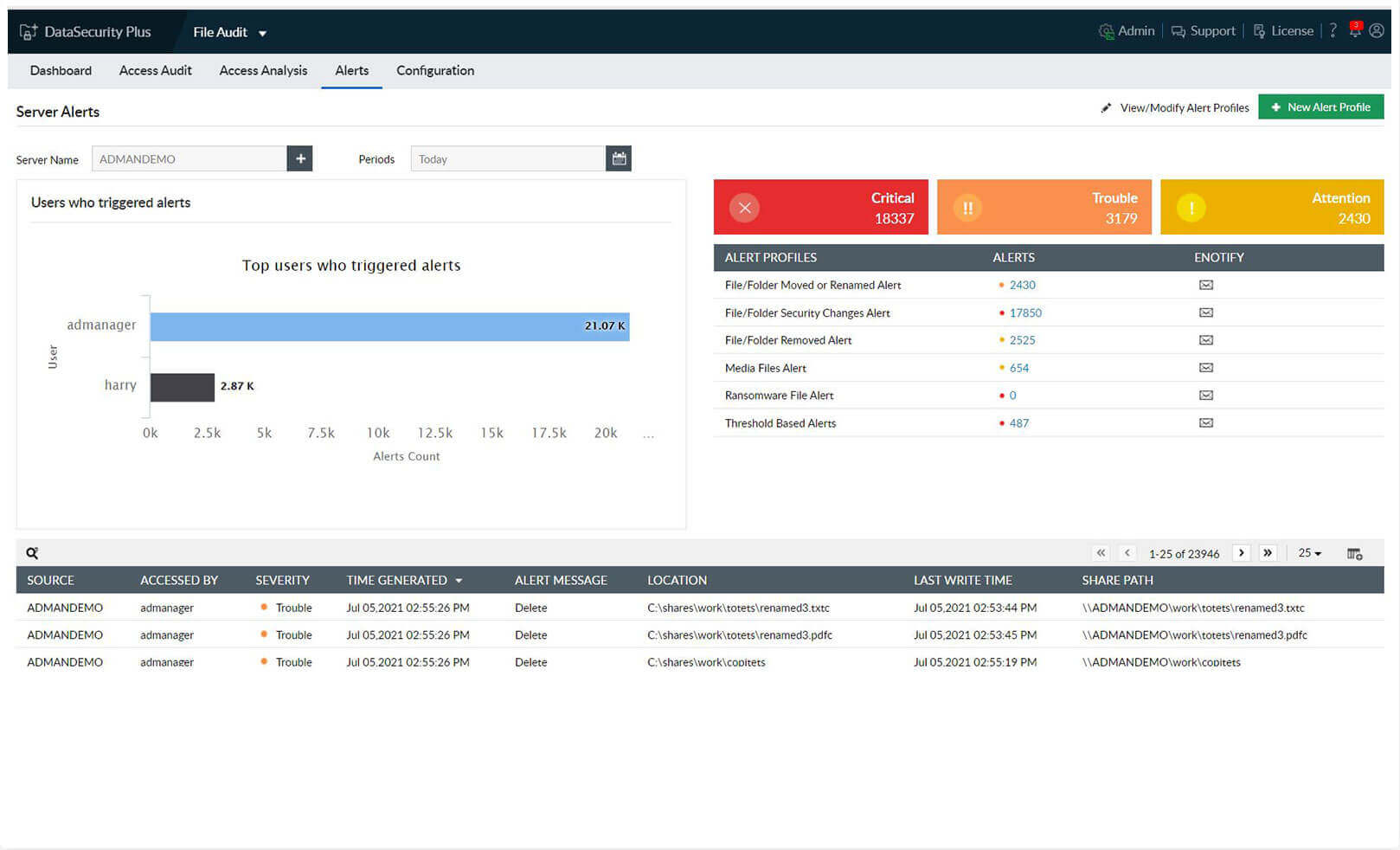

Beschleunigen Sie die Vorfallserkennung mit sofortigen E-Mail-Benachrichtigungen zu Malware-Angriffen, insbesondere Malware, indem Sie plötzliche Spitzen umbenannter oder geänderter Dateien erkennen.

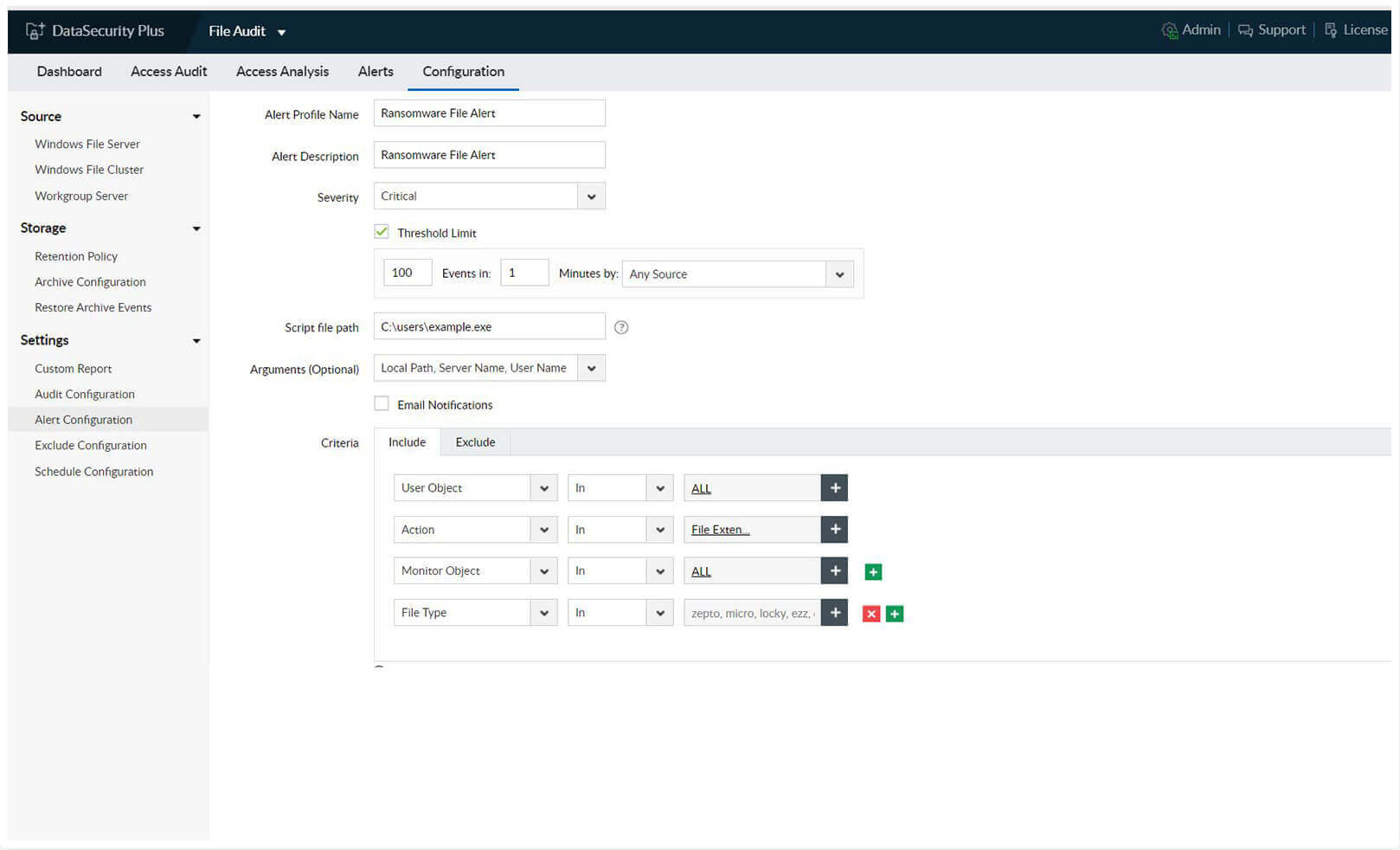

Halten Sie Ransomware-Angriffe in Sekundenschnelle auf, indem Sie infizierte Geräte umgehend herunterfahren. Führen Sie spezifische Skripte aus, um maßgeschneiderte Aktionen gemäß der Anforderungen Ihrer Organisation auszuführen (z. B. um Nutzersitzungen zu trennen oder Nutzerkonten zu sperren).

1. Verfolgen Sie Malware in Echtzeit: Beschleunigen Sie die Vorfallserkennung mit sofortigen E-Mail-Benachrichtigungen zu Malware-Angriffen, insbesondere Malware, indem Sie plötzliche Spitzen umbenannter oder geänderter Dateien erkennen.

2. Verschieben Sie Ransomware in Quarantäne: Halten Sie Ransomware-Angriffe in Sekundenschnelle auf, indem Sie infizierte Geräte umgehend herunterfahren. Führen Sie spezifische Skripte aus, um maßgeschneiderte Aktionen gemäß der Anforderungen Ihrer Organisation auszuführen (z. B. um Nutzersitzungen zu trennen oder Nutzerkonten zu sperren).

Erkennen, stören und verhindern Sie Lecks vertraulicher Daten an Endpunkten wie USB-Laufwerken und E-Mail.

Mehr dazuErkennen Sie vertrauliche persönliche Daten und klassifizieren Sie Dateien danach, wie anfällig sie sind.

Mehr dazuAnalysieren Sie Datei-Sicherheitsberechtigungen, optimieren Sie die Festplattennutzung und handhaben Sie Junk-Dateien.

Mehr dazuSie können alle Dateiserver-Zugriffe und -Änderungen in Echtzeit überwachen, analysieren sowie Berichte dazu erstellen.

Mehr dazuErstellen Sie Berichte zum Web-Traffic und kontrollieren Sie die Nutzung von Webanwendungen.

Mehr dazuSehen Sie sich die Lösungen an, die DataSecurity Plus zu bieten hat.

Mehr dazu