OS-Credential-Dumping:

DCSync-Angriff

Content in this page

- Was ist Credential Dumping?

- Über den Angriff:

- Angriffsablauf:

- Erkennungsmechanismen:

- Erkennen und Abwehren von OS-Credential-Dumping mit Log360

Was ist Credential Dumping?

Ist es nicht wunderbar, dass sich Ihr Browser jedes Mal, wenn Sie eine Website besuchen, die Sie zuvor besucht haben, Ihr Passwort merkt? Es fühlt sich gut an, wenn man sich erinnert, oder? Aber haben Sie jemals daran gedacht, dass jemand herumschnüffeln und Ihr Passwort in die Hände bekommen könnte?

Unter Credential Dumping versteht man den Vorgang, bei dem Benutzerdaten (Benutzername und Passwort) von einem Betriebssystem oder einer Software abgerufen werden. Diese werden normalerweise in Form eines Hash- oder Klartextes abgerufen, der dann verwendet wird, um ein Lateral Movement durchzuführen, Zugriff auf eingeschränkte Informationen zu erhalten oder Malware zu installieren. Sobald dies geschehen ist, kann sich der Angreifer nach Belieben in das System einloggen und auf die darin verfügbaren sensiblen Informationen zugreifen.

Über den Angriff:

Sobald sich der Angreifer im Netzwerk befindet, ändert er kontinuierlich wichtige Einstellungen, bis ein betroffener Benutzer seinen Administrator kontaktiert. Wenn sich der Administrator beim System des Benutzers anmeldet, kompromittiert der Angreifer die Anmeldedaten des Administrators, die dann zur Manipulation anderer Systeme im Netzwerk verwendet werden können.

Wo werden diese Passwörter also gespeichert und wie gelangt der Angreifer an sie?

1. Security Accounts Manager (SAM)

In Windows ist SAM eine Datenbankdatei, die lokale Konten für den Host enthält, in der Regel diejenigen, die mit dem Befehl net user gefunden werden. Um die SAM-Datenbank aufzulisten, ist ein Zugriff auf Systemebene erforderlich.

Die Datei kann über In-Memory-Techniken abgerufen werden, wie z. B.:

- Mimikatz

- gsecdump

- pwdumpx.exe

- secretsdump.py

Abgesehen davon kann SAM mit dem Befehl reg aus der Registrierung extrahiert werden.

- reg save HKLM\sam sam

- reg save HKLM\system system

Das Tool Creddump7 kann dann verwendet werden, um die SAM-Datenbank lokal zu verarbeiten und Hashes abzurufen.

2. WDigest

Dies ist ein vererbtes Protokoll, das zur Authentifizierung von Benutzern in Windows verwendet wird. Der Local Security Authority Subsystem Service (LSASS) speichert eine Klartextkopie des Passworts des aktuellen Benutzers im Speicher, wenn WDigest aktiviert ist. Obwohl dieser Dienst standardmäßig deaktiviert ist, ist er auch in den neuesten Windows-Versionen noch vorhanden. Angreifer aktivieren ihn oft, um Anmeldedaten von Benutzern zu stehlen.

3. Kerberos

Das Kerberos-Protokoll verwendet das Ticketing-System, um Benutzern und Diensten verschiedene Berechtigungen zu erteilen. Dieses Authentifizierungsprotokoll, das als stark und sicher gilt, kann jedoch auch für den Zugriff verwendet werden. Dies kann durch Fälschen oder Einfügen gestohlener Tickets in das System erfolgen.

4. LSA-Geheimnisse

Die lokale Sicherheitsautorität (LSA) verwaltet die Authentifizierung und Protokollierung von Benutzern auf einem Windows-System. Sie verwaltet auch die lokale Sicherheitsrichtlinie für einen Computer, und die von diesem Subsystem verwendeten Daten werden in einem geschützten Bereich namens LSA-Geheimnisse gespeichert. Angreifer können an vertrauliche Daten gelangen, wenn sie Zugriff auf diesen Speicherbereich erhalten.

5. Proc-Dateisystem

In Linux speichert das proc-Dateisystem Informationen über den Zustand des Betriebssystems. Wenn es einem Angreifer gelingt, einen Prozess mit Root-Rechten auszuführen, kann der Live-Speicher von anderen Anwendungen überschrieben werden. Alle als Passwort-Hashes oder Klartext gespeicherten Anmeldedaten können extrahiert werden.

Wenn es einem Angreifer außerdem gelingt, Zugriff auf den Domänencontroller (den Netzwerkserver, der die Authentifizierung in einer Domäne verwaltet) zu erlangen, kann er weitere Speicherorte für die Anmeldedaten finden, z. B.:

1. NTDS

Active Directory speichert hier Informationen über die Mitglieder der Domäne, um die Benutzer und Anmeldedaten zu überprüfen.

2. Gruppenrichtlinien-Einstellungsdateien

Diese Windows-Dateien ermöglichen die Erstellung von Domänenrichtlinien mit eingebetteten Anmeldedaten und Administratorrechten. Diese Richtlinien werden in einer Freigabe namens SYSVOL gespeichert, die von jedem Domänenbenutzer eingesehen und möglicherweise entschlüsselt werden kann.

3. DCSync

DCSync ist eine Technik, bei der der Angreifer das Verhalten eines Domänencontrollers durch API-Aufrufe nachahmt und den Domänencontroller dazu bringt, die Anmeldeinformations-Hashes an das System des Angreifers zu senden, indem er den Replikationsprozess simuliert. Bei dieser Technik nutzt der Angreifer die Art und Weise aus, wie der Domänencontroller die verfügbaren API-Aufrufe verarbeitet.

Angriffsablauf:

Angriffsablauf:

- 1 Durchführung einer Erkundung, um das Zielsystem und potenzielle Schwachstellen zu identifizieren.

- 2 Ausnutzung einer Schwachstelle oder eines Sicherheitsrisikos, um mithilfe eines Phishing-Angriffs, einer Software-Schwachstelle oder anderer Social-Engineering-Techniken einen ersten Zugriff auf das Zielsystem zu erhalten.

- 3 Identifizierung des Zielkontos, dessen Anmeldedaten gestohlen werden sollen.

- 4 Erweiterung der Berechtigungen, um durch Ausnutzung zusätzlicher Schwachstellen, Social-Engineering-Taktiken oder anderer Methoden höhere Zugriffsebenen auf das System zu erlangen.

- 5 Extrahieren von Passwort-Hashes mit Tools wie ProcDump, Mimikatz oder anderen aus dem Speicher, der Registry, Konfigurationsdateien oder anderen Speicherorten auf dem System.

- 6 Knacken der Passwort-Hashes mit Tools wie Hashcat oder John the Ripper und Einsatz von Methoden wie Brute-Force- oder Wörterbuchangriffen.

- 7 Ermitteln der Text-Passwörter.

- 8 Verwendung der gestohlenen Anmeldedaten, um weiteren Zugriff auf das Netzwerk und sensible Daten zu erhalten, sich bei anderen Systemen anzumelden, zusätzliche Anmeldedaten zu stehlen oder die Berechtigungen für das aktuelle System zu erweitern.

Erkennungsmechanismen:

Es gibt mehrere Möglichkeiten, das Netzwerk vor einem Angriff zum Dumping von Anmeldedaten zu schützen. Einige davon sind:

Erkennungsmechanismen:

- 1 Regelmäßige Überwachung des Zugriffs auf Dienste wie LSASS und Datenbanken wie SAM.

- 2 Verwalten Sie die Replikationsberechtigungen für Domänencontroller.

- 3 Deaktivieren oder beschränken Sie den NT LAN Manager (NTLM).

- 4 Überwachen Sie die Protokolle auf nicht geplante Aktivitäten auf einem Domänencontroller.

- 5 Achten Sie auf die Befehlszeilenargumente, die bei Angriffen zum Auslesen von Anmeldeinformationen verwendet werden.

- 6 Vermischen Sie die Administratorkonten der Domäne nicht mit den lokalen Administratorgruppen.

- 7 Verwenden Sie eine Protokollverwaltungslösung, um das Auslesen von Anmeldeinformationen zu verhindern.

Verbessern Sie Ihre Sicherheitslage, indem Sie die Funktionen von Log360 nutzen

Lassen Sie unsere Experten Ihre Sicherheitsanforderungen bewerten und zeigen Sie, wie Log360 dazu beitragen kann, diese zu erfüllen.

Learn how Log360 can combat OS credential dumping and such stealthy attacks with a suite of security features like:

- Real time AD monitoring

- Machine learning based anomaly detection and

- Correlation of network events

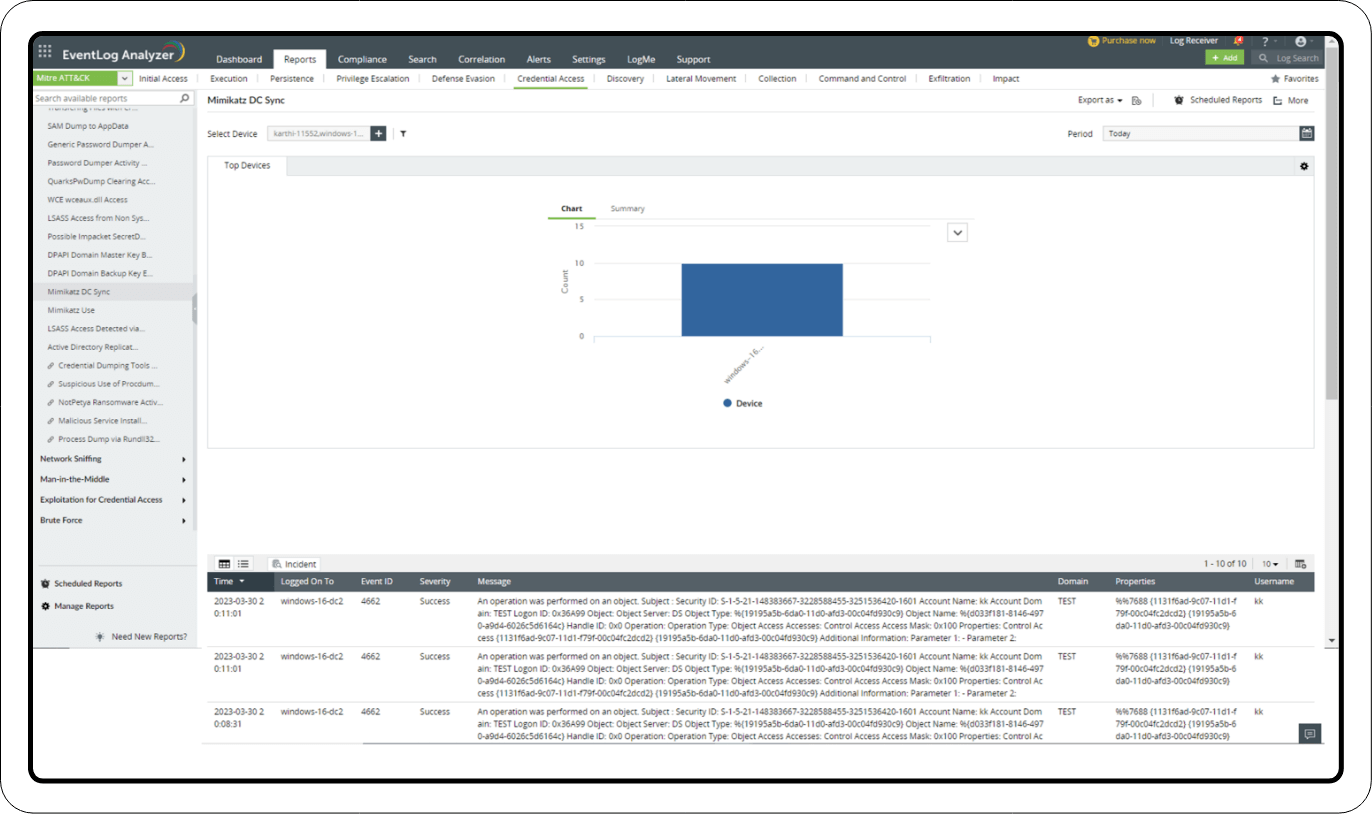

Erkennen und Abwehren von OS-Credential-Dumping mit Log360

Erfahren Sie, wie Sie Korrelationsregeln, Warnmeldungen und Vorfall-Workflows einrichten und anpassen, um Credential-Dumping- und DCSync-Angriffe zu erkennen und zu beheben.

- Erkennung durch Korrelation

- Real-time alerts

- Investigation through reports

Erkennung durch Korrelation

Bei OS-Credential-Dumping und einem DCSync-Angriff sehen die Aktionssequenz und die zugehörigen Ereignis-IDs wie folgt aus:

1. Ein Vorgang wurde an einem Objekt ausgeführt. Ereignis-ID: 4662

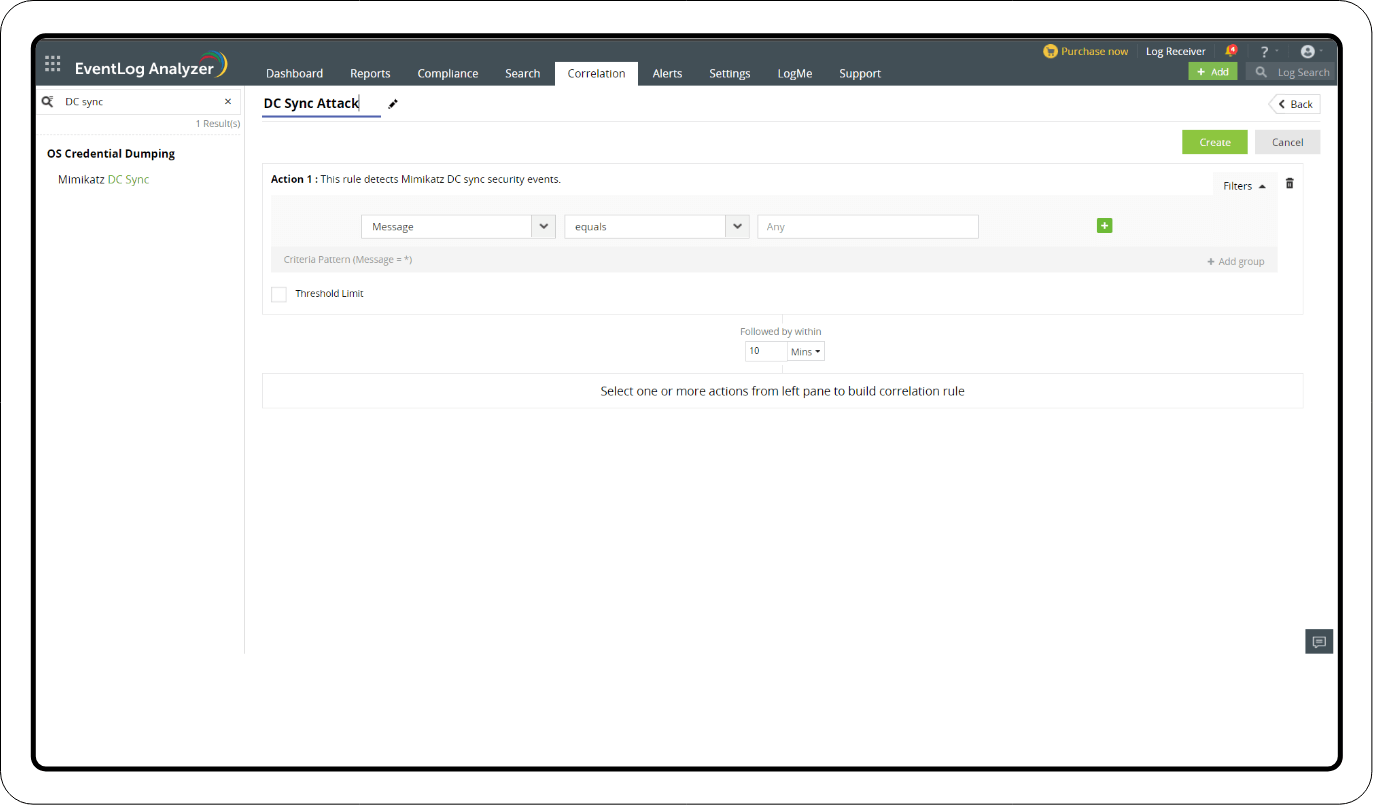

Gehen Sie zur Log360-Konsole > SIEM > Korrelation > Regel verwalten > Korrelationsregel erstellen > Mitre ATT&CK TTP(S).

- Suchen Sie auf der Registerkarte „Korrelation“ nach DC Sync.

- Wählen Sie OS Credential Dumping aus.

- Benennen Sie die Aktion und klicken Sie auf Erstellen.

Echtzeit-Warnmeldungen

Erstellen eines Warnmeldungs-Profils:

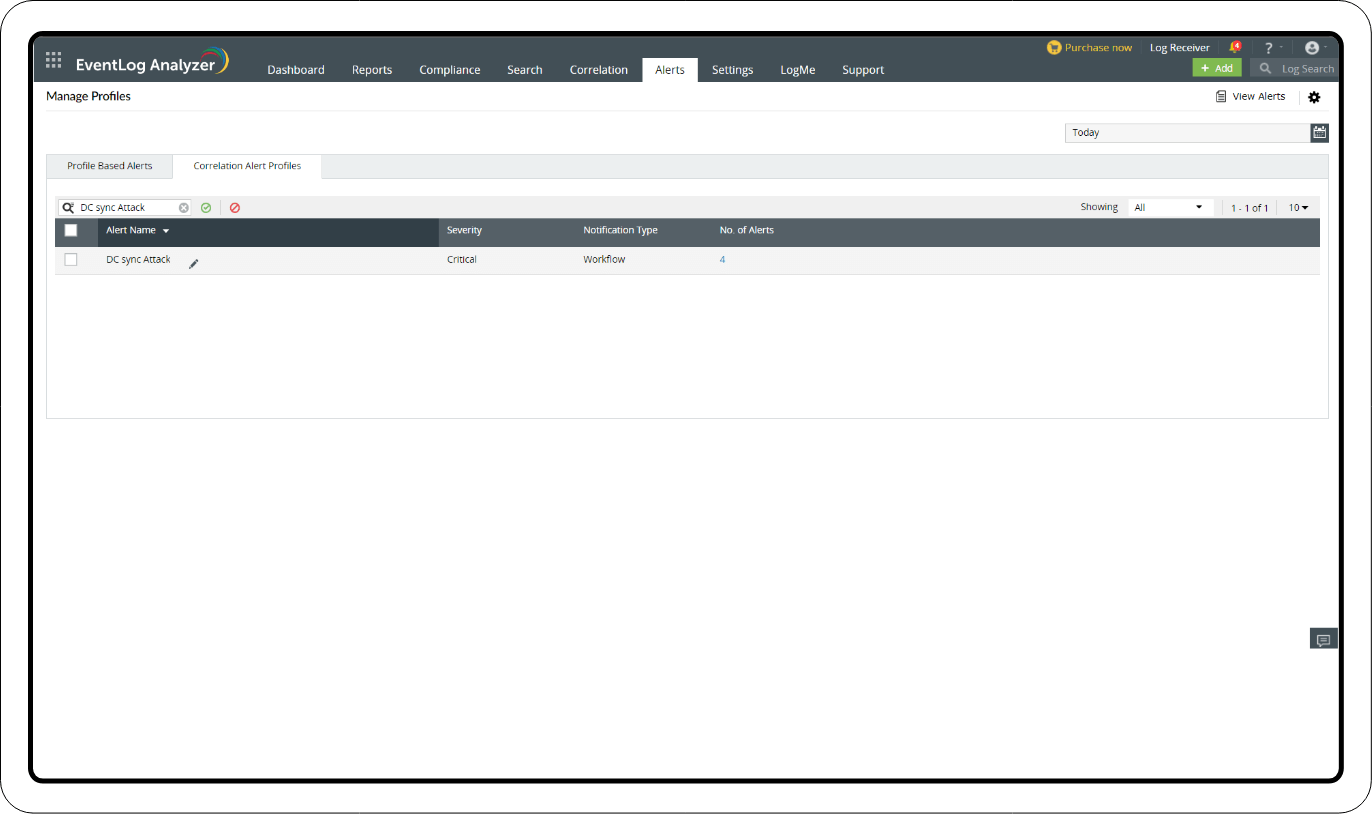

Gehen Sie zur Log360-Konsole > SIEM > Warnmeldungen > klicken Sie auf das Einstellungssymbol in der oberen rechten Ecke > Profile verwalten > Korrelationswarnmeldungs-Profile > klicken Sie auf das Suchsymbol und wählen Sie die erstellte DC Sync Attack aus > klicken Sie auf Konfigurieren.

Hinzufügen eines Workflows

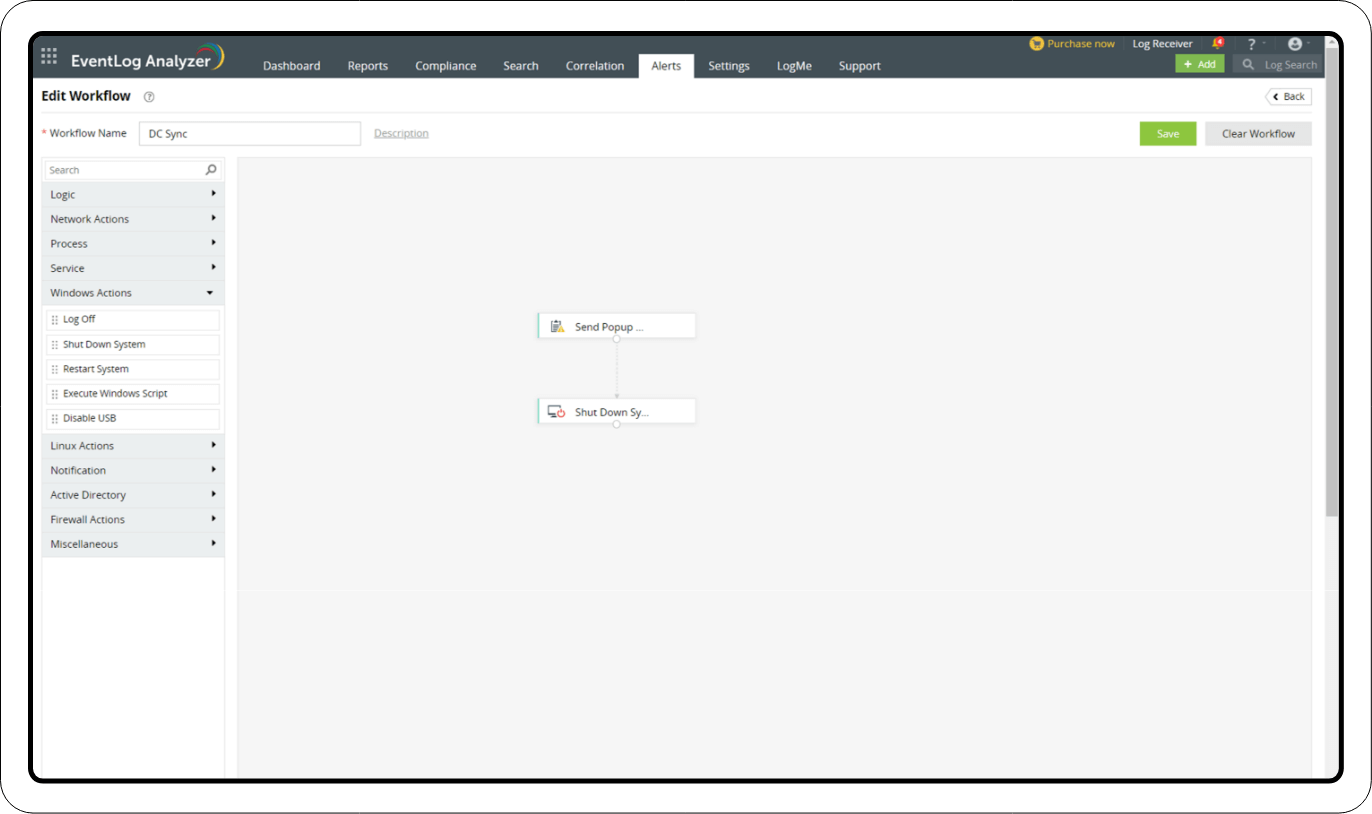

1. Workflow erstellen

- Klicken Sie auf der Registerkarte „Alerts“ auf das Einstellungssymbol oben rechts auf der Seite.

- Wählen Sie „Workflow“ aus.

- Klicken Sie oben rechts auf „Workflow erstellen“, um einen neuen Workflow zu erstellen.

Beispiel:

- Ziehen Sie die Popup-Nachricht „Senden“ unter der Registerkarte „Benachrichtigungen“ in den Bereich „Workflow“, um den Workflow zu starten.

- Ziehen Sie „Shut Down System“ unter „Windows Actions“ per Drag-and-drop, um einen Workflow zu erstellen, der das System sofort herunterfährt und so verhindert, dass der Benutzer den Zugriff weiter ausnutzt, sobald die Warnung ausgelöst wurde.

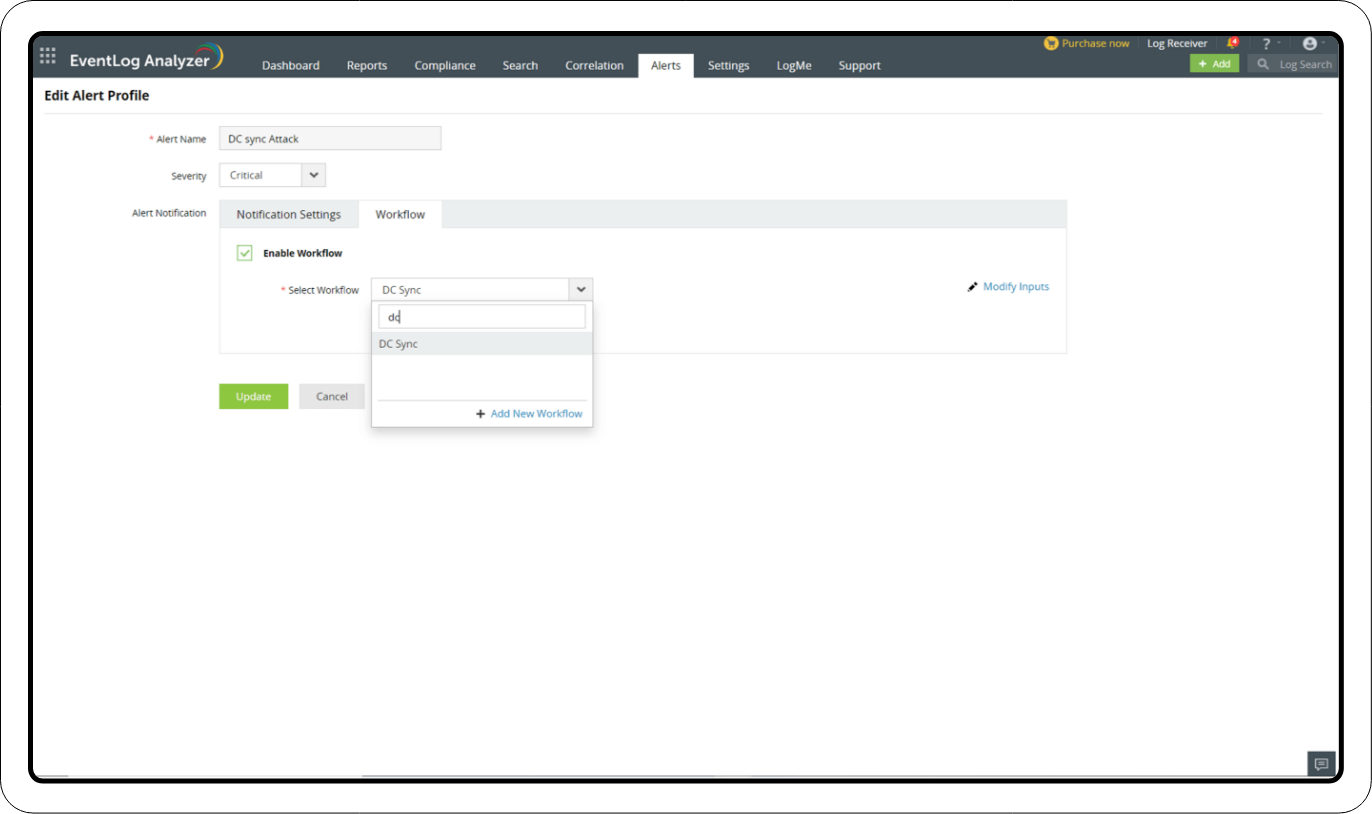

2. Fügen Sie dem Workflow ein Warnungsprofil hinzu

- Klicken Sie auf der Registerkarte „Warnungen“ auf das Einstellungssymbol in der oberen rechten Ecke der Seite.

- Wählen Sie „Profile verwalten“ aus.

- Klicken Sie auf „Korrelationswarnungsprofile“.

- Klicken Sie im neu erstellten DCSync-Angriffs-Warnungsprofil auf „Konfigurieren“.

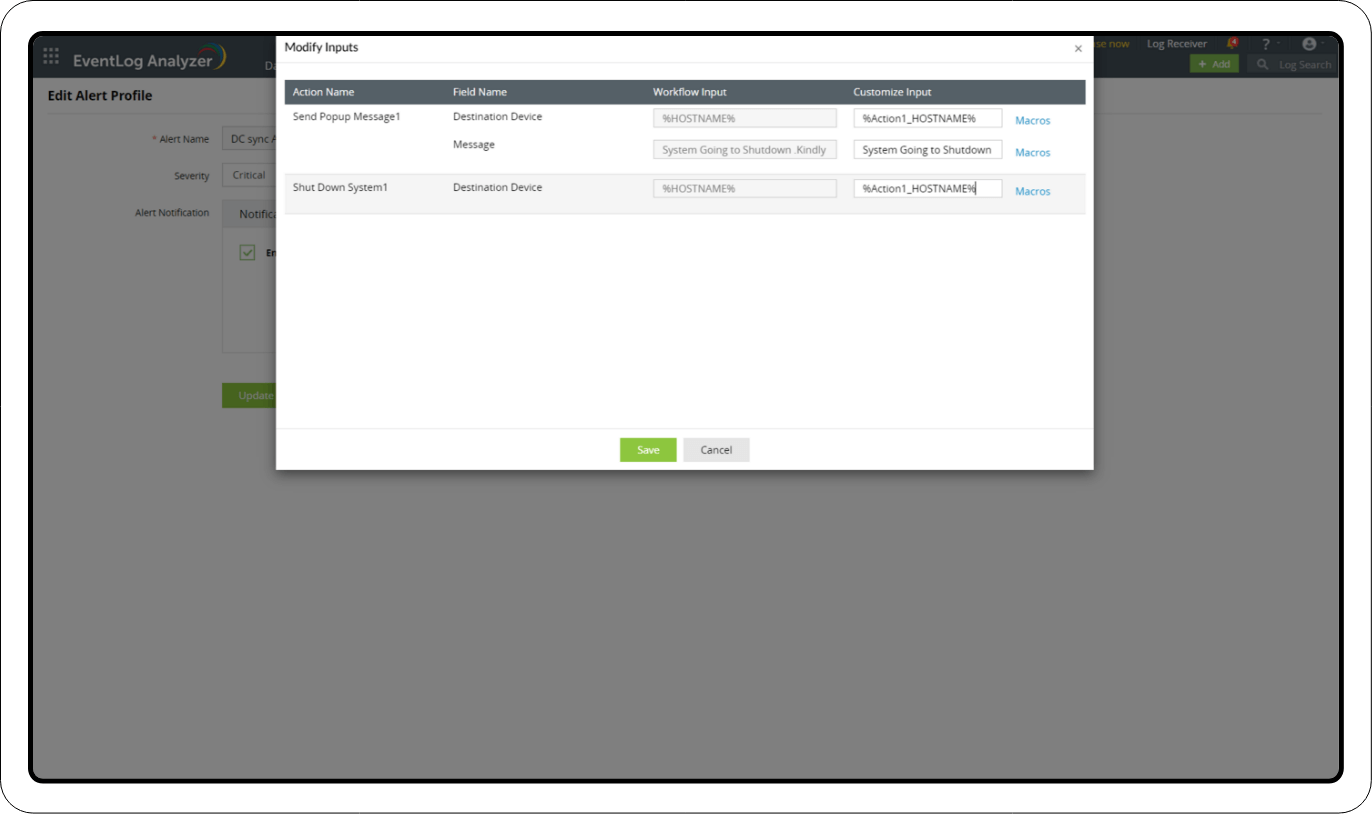

- Navigieren Sie zur Registerkarte „Workflow“ unter „Warnungsbenachrichtigung“.

- Klicken Sie auf „Workflow aktivieren“ und wählen Sie den entsprechenden Workflow aus dem Dropdown-Menü aus.

- Wählen Sie „Eingaben ändern“ aus, wenn Felder geändert werden müssen.

- Klicken Sie nach der Aktualisierung der Felder auf „Speichern“.

- Klicken Sie auf der Hauptseite auf „Aktualisieren“.

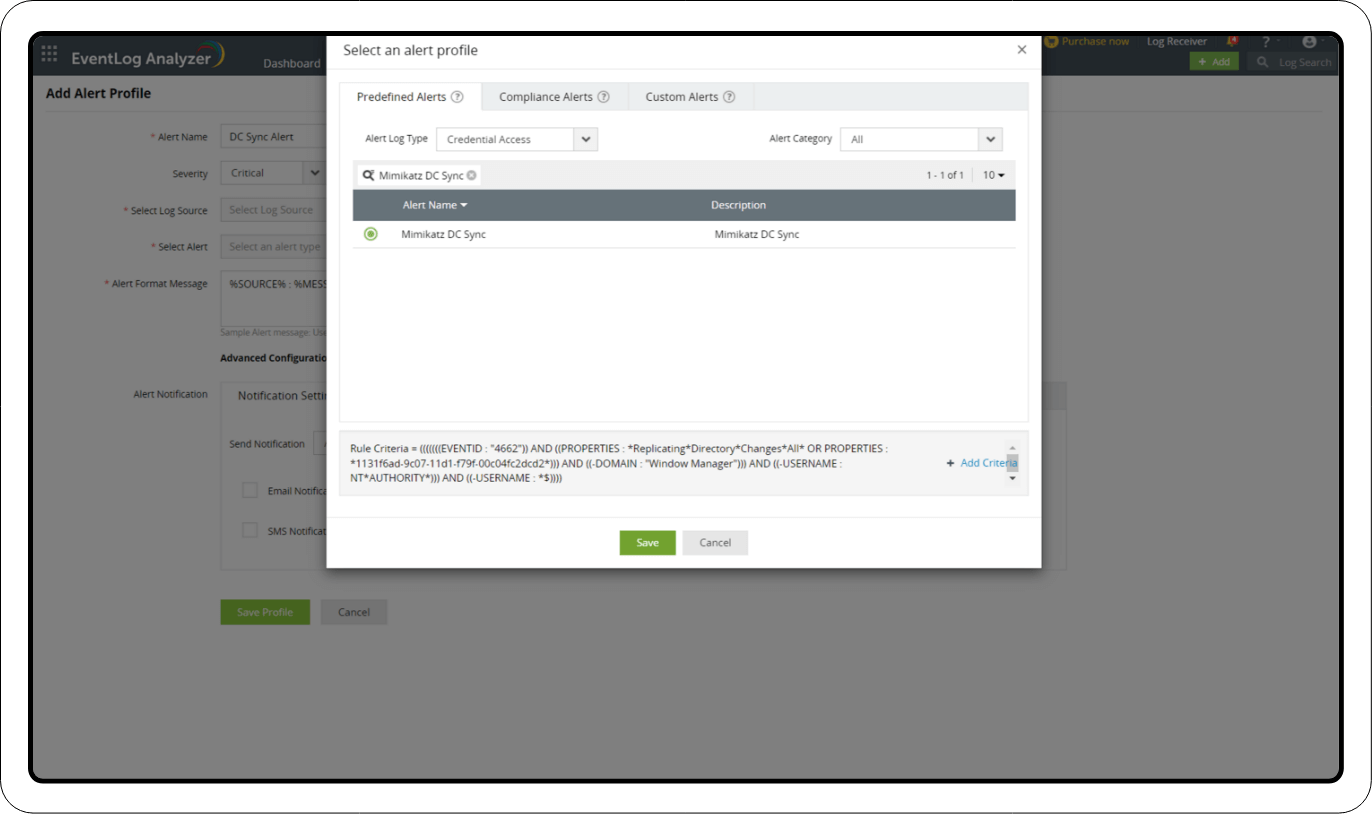

3. Erstellen eines Warnprofils

Gehen Sie zur Log360-Konsole > SIEM > Warnungen > Warnprofil hinzufügen > Warnung auswählen.

- Suchen Sie im Feld „Warnprotokolltyp“ nach „Credential Access“.

- Klicken Sie auf das Suchsymbol, um nach der Warnung „DC Sync“ zu suchen.

- Überprüfen Sie den Warnungsnamen und klicken Sie auf „Speichern“.

- Sie können auch einen Workflow für die Warnung zuweisen.