Log360 ist eine vereinheitlichte SIEM-Lösung mit integrierten DLP- und CASB-Kompetenzen, die Sicherheitsbedrohungen priorisiert, untersucht und angeht. Log360 kombiniert Bedrohungserkennung und -analyse, auf maschinellem Lernen beruhende Anomalieerkennung und regelbasierte Angriffserkennungstechniken zu einem leistungsfähigen Abwehrwerkzeug, das auch komplexe Angriffe erkennt und effiziente Bedrohungsbekämpfung über eine spezielle Vorfallmanagementkonsole ermöglicht. Log360 bietet dank fortschrittlichen Sicherheitsanalyse- und Überwachungsmöglichkeiten holistische Sicherheitstransparenz in lokalen, Cloud- und Hybridnetzwerken, lässt sich obendrein einfach, schnell und intuitiv bedienen.

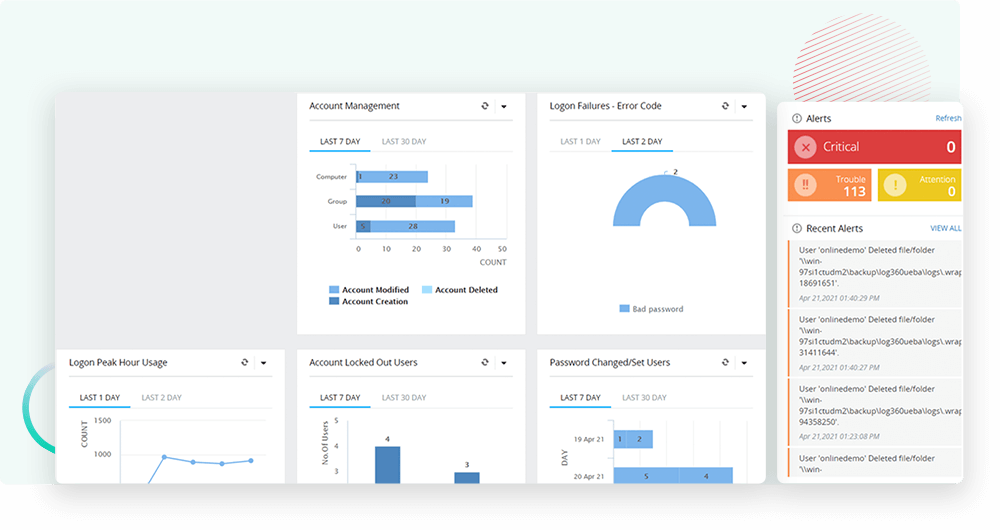

Überwachen und auditieren Sie kritische Active-Directory-Veränderungen in Echtzeit. Nutzen Sie detaillierte Angaben zu AD-Objekten, verfolgen Sie verdächtiges Anwenderverhalten, überwachen Sie kritische Veränderungen von Gruppen und Organisationseinheiten und mehr, gehen Sie Sicherheitsbedrohungen proaktiv an.

Erkennen Sie unternehmensgefährdende Sicherheitsvorfälle und Datenexposition mit Mitteln wie diesen:

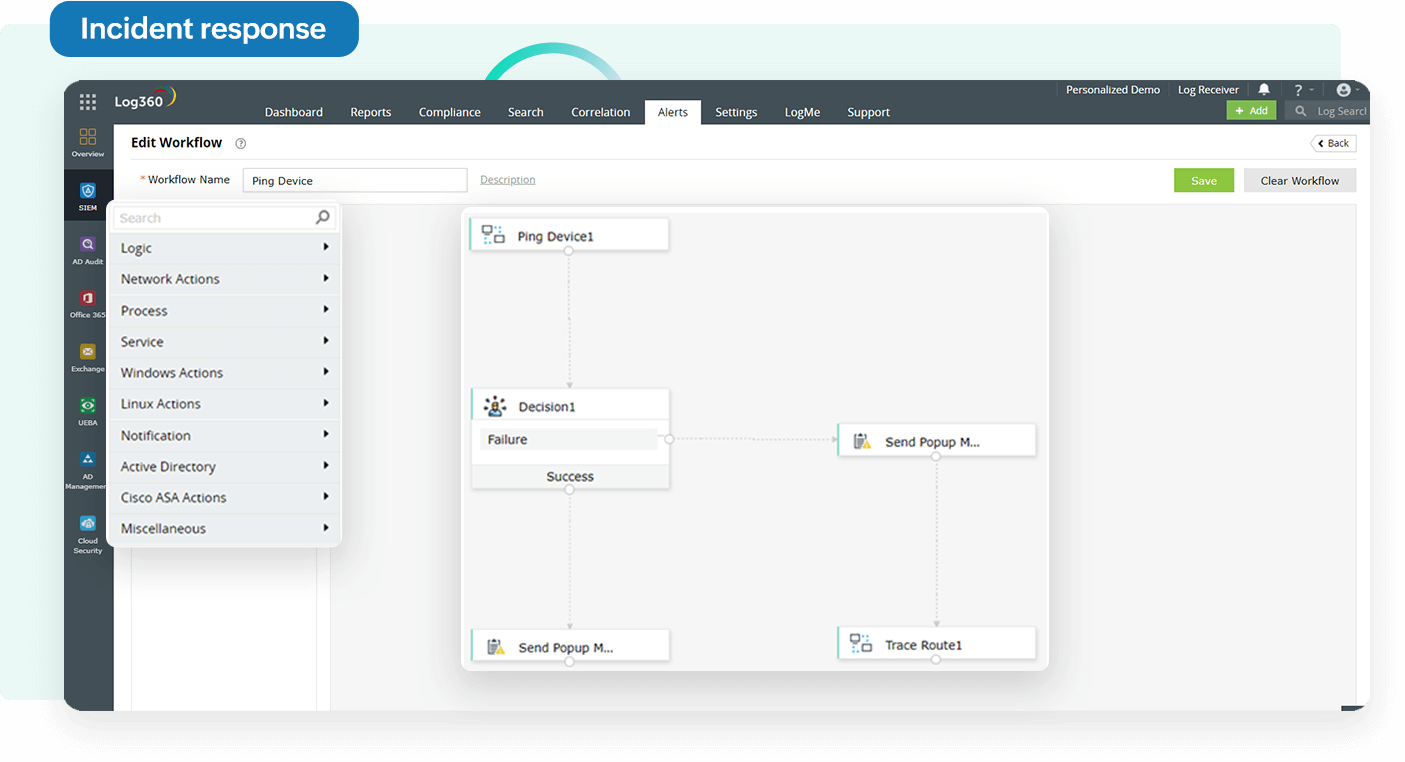

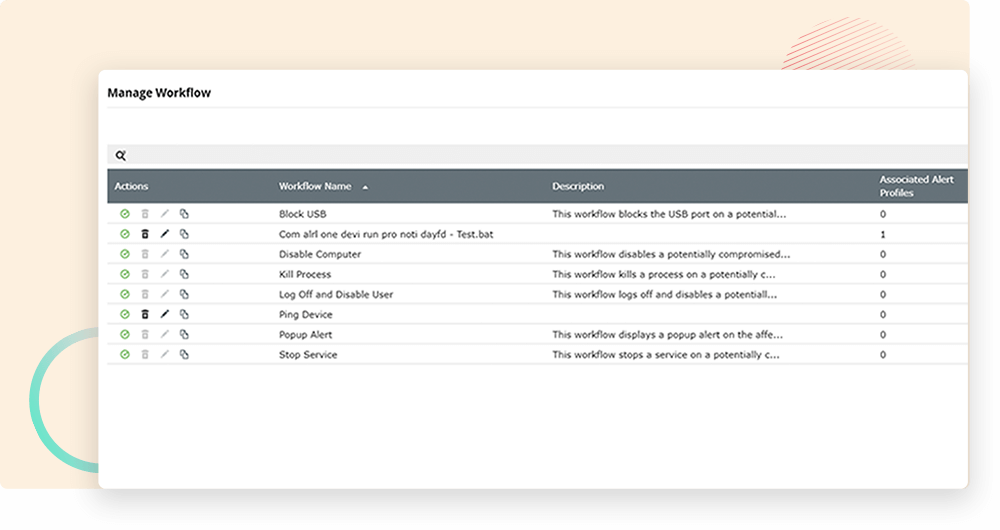

Reagieren Sie schnell und wirksam auf Sicherheitsbedrohungen.

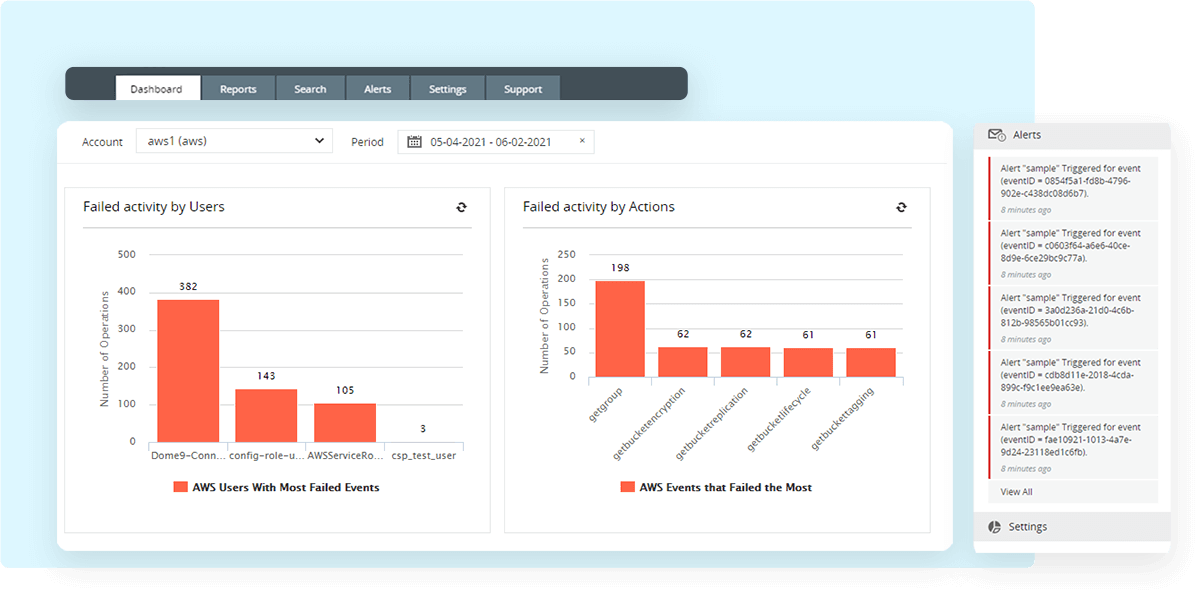

Genießen Sie tiefgehende Transparenz Ihrer AWS-, Azure-, Salesforce- und Google-Cloud-Infrastrukturen. Gewährleisten Sie die Sicherheit Ihrer Cloud-Daten durch stetige Überwachung sämtlicher Veränderungen Ihrer Benutzer, Netzwerksicherheitsgruppen, virtueller privater Clouds (VPC), Berechtigungsveränderungen und mehr in Ihrer Cloud-Umgebung in Echtzeit.

Kompilieren Sie sämtliche Sicherheitsdaten unterschiedlicher Plattformen wie Exchange Server, Microsoft 365, IaaS, PaaS, SaaS, lokale Netzwerkgeräte, Server, Anwendungen und mehr mit einer einzigen Konsole. Beschleunigen Sie die Bedrohungsbekämpfung durch automatisierte Reaktion auf erkannte Vorfälle mit unterschiedlichen Workflowoptionen.

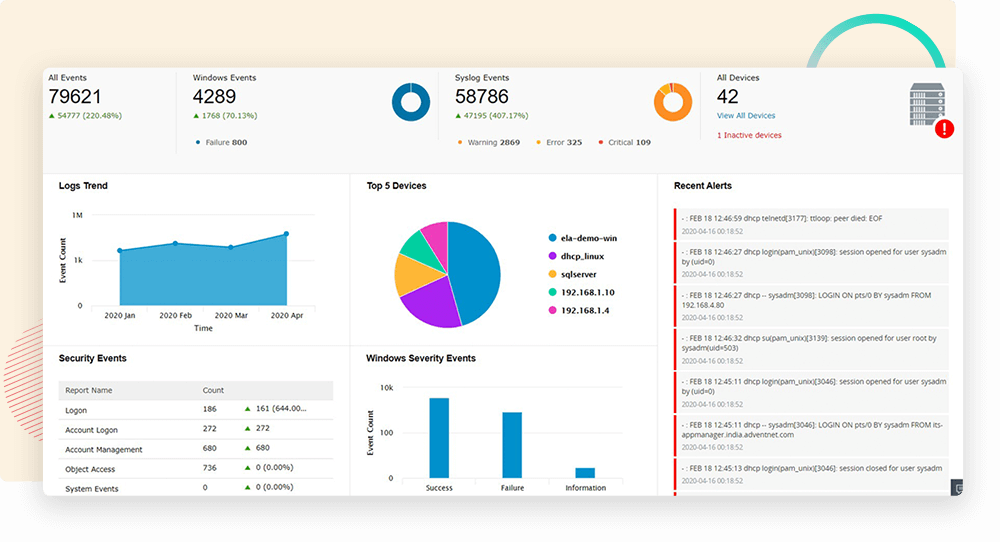

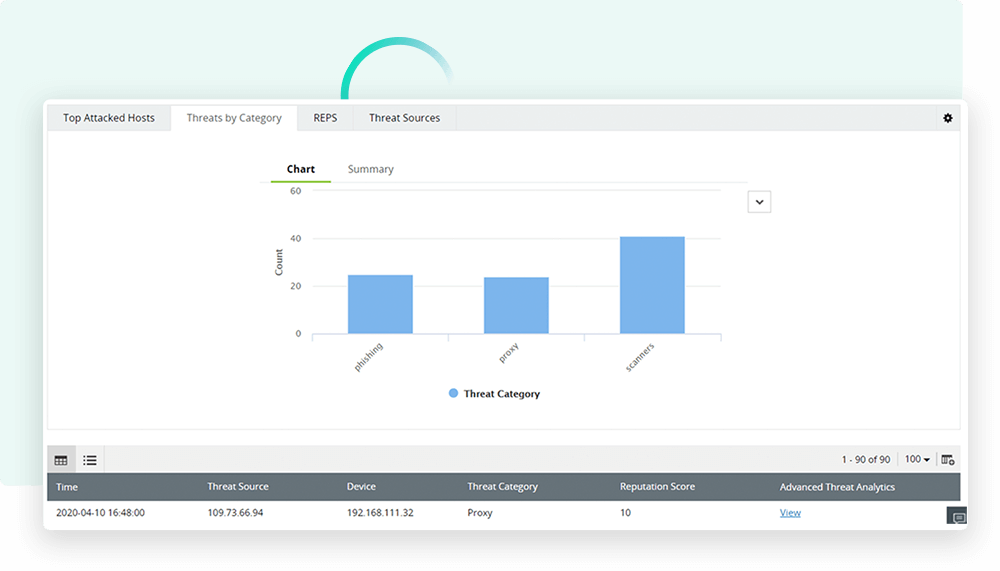

Suchen Sie proaktiv nach komplexen Sicherheitsbedrohungen und ins Netzwerk eingeschlichenen Cyberkriminellen – mit einem Echtzeit-Ereignisreaktionssystem, das Sie unverzüglich über gefährliche Ereignisse informiert, auch praxisorientierte Protokollsucheoptionen zum Aufspüren und Bekämpfen bösartiger Aktivitäten bietet.

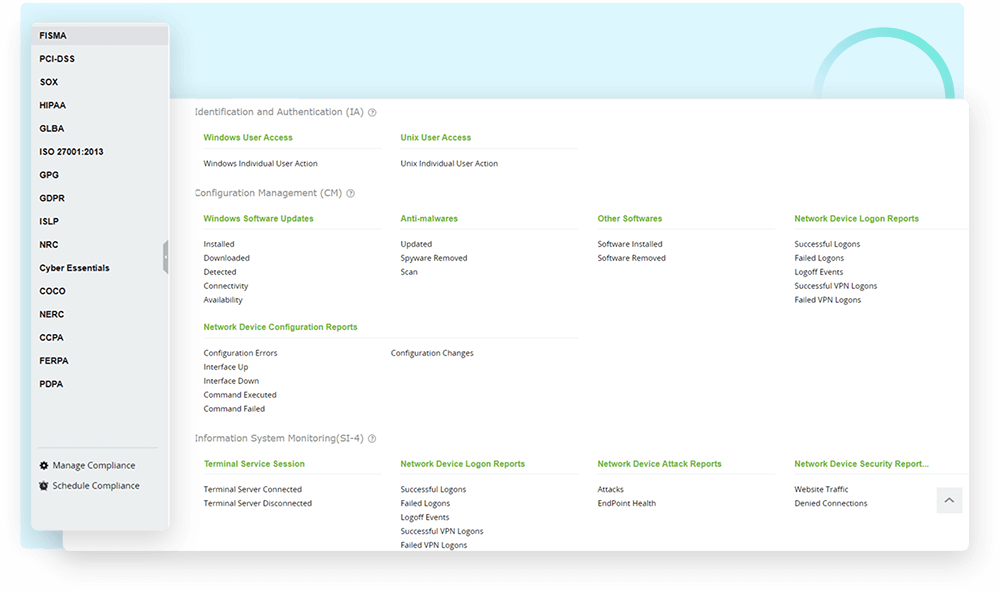

Erfüllen Sie mit audittauglichen Berichtsvorlagen und Konformitätsverletzungsalarmierungen diverse gesetzliche Vorgaben wie HIPAA im Gesundheitswesen, PCI DSS und GLBA im Finanzsektor, FISMA bei der Arbeit mit US-Bundesbehörden, ISO 27001, SOX und zahlreiche weitere Regulierungen.

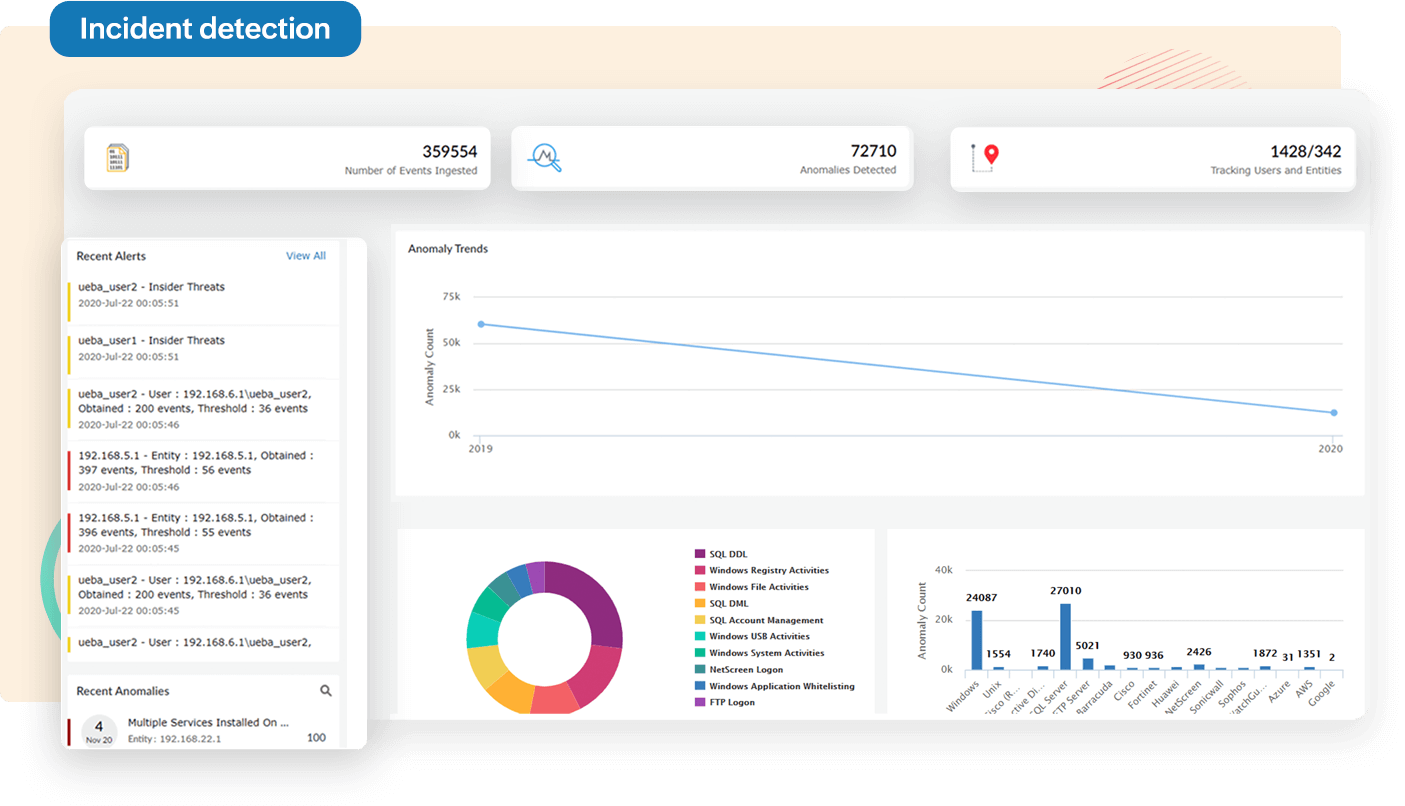

Decken Sie Sicherheitsbedrohungen mit unterschiedlichsten Log360-Techniken wie Ereignisprotokollkorrelation, Feed-Bedrohungsanalyse zum Identifizieren gefährlicher IPs und URLs, maschinellem Lernen und Anwenderverhaltensanalyse zum Erkennen von Insiderbedrohungen lückenlos auf.

Bekämpfen Sie Sicherheitsbedrohungen durch effiziente Automatisierung Ihrer Bedrohungsreaktionen und speziellen, mit Alarmierungen synchronisierten, Vorfallabläufen schnell und wirksam. Beschleunigen Sie die Bedrohungsbekämpfung durch Integration der Abläufe mit ITIL-Lösungen, damit die Bedrohungsabwehr nicht durch Kompetenzgerangel verzögert wird.

Überwachen Sie sämtliche Sicherheitsereignisse Ihrer Windows- und Linux-/Unix-Computer, IIS- und Apache-Webserver, SQL- und Oracle-Datenbanken, zahlloser Perimetersicherheitseinrichtungen wie Router, Switches, Firewalls sowie Systemen zur Erkennung und Abwehr unberechtigten Eindringens in Echtzeit – mit interaktiven Dashboards, sofort einsatzfertigen Berichten und Diagrammen.

Überwachen und analysieren Sie Ihre Protokolldaten auf Sicherheitslücken, erfüllen Sie gesetzliche Konformitätsvorgaben mit eigenen Konformitätsberichten für PCI DSS, FISMA, GLBA, SOX, HIPAA, ISO 27001 und mehr.

Spüren Sie mit detaillierten Einblicken in Angriffstaktiken, -techniken und -abläufe sowie erweiterter Bedrohungsanalyse böswillige Angreifer und Hintergrundangriffe auf, die ihre äußeren Schutzwälle überwinden konnten.

Mit Log360 erledige ich meinen Job fast schon im Handumdrehen. Die Echtzeitberichte und Alarmierungen sorgen dafür, dass mir mögliche Bedrohungen nicht mehr den Schlaf rauben.

Log360 hilft uns, Komponenten verwechslungssicher zu integrieren und Protokolle an einer zentralen Stelle zu archivieren. Wir brauchten eine Lösung, um konform und über die Bedrohungen unserer Umgebung ständig auf dem Laufenden zu bleiben. Da kam uns Log360 gerade recht. Auch nach der Probezeit fanden wir immer neue praktische Funktionen, die uns sehr gut gefielen.

Log360 ist eine lückenlose Lösung für den gesamten Ereignisauditingbedarf! Subkomponenten wie EventLog Analyzer und ADAudit Plus erweisen sich bei Prüfungen und Audits zusätzlich als wirklich nützlich.

Log360 bietet grundlegende Daten zu Anmeldungen und fehlgeschlagenen Anmeldungen über eine zentralisierte Plattform. Die Lösung eignet sich gut für Auditing- und Konformitätszwecke. Funktioniert mit unterschiedlichen Systemen und Plattformen.