Pass-the-Hash-Angriff

- PtH: Explained

- PtH Detection & Mitigation: Simplified

Was ist ein Pass-the-Hash-Cyberangriff?

Pass-the-Hash ist eine Angriffstechnik, mit der Angreifer den NTLM- oder LANMAN-Hash eines Benutzerpassworts anstelle des einfachen Textpassworts abrufen, um damit ein Authentifizierungssystem zu täuschen. Diese Strategie, die auf Windows-Systemen weit verbreitet ist, ist eine der erfolgreichen Lateral Movement-Techniken.

Wenn das Passwort des Benutzers jedoch geändert wurde, kann der gestohlene Hash nicht verwendet werden. Aus diesem Grund wird in bewährten Sicherheitsverfahren darauf bestanden, Passwörter mindestens alle 45 bis 60 Tage zu ändern.

Wie kommt es zu einem Pass-the-Hash-Angriff?

In Windows werden die Passwort-Hashes im Security Accounts Manager (SAM), im Prozessspeicher des Local Security Authority Subsystem und in einer Ntds.dit-Datenbank in Active Directory gespeichert. Angreifer stehlen die Hash-Werte von jedem dieser Speicherorte mithilfe der folgenden Techniken:

Wie läuft ein Pass-the-Hash-Angriff ab?

- 1 Mit physischem Zugriff auf das System können sie das Systemlaufwerk in ein anderes Betriebssystem booten und die SAM-Datei kopieren.

- 2 Sammeln von Passwort-Hashes durch Ausführen von Hash-Dumping-Tools durch Herstellen einer Remote-Verbindung.

- 3 Ausspähen von Passwort-Hashes mithilfe von Schadprogrammen, während diese während des Authentifizierungsprozesses das Netzwerk durchlaufen.

- 4 Zu den häufig verwendeten Hash-Dumping-Tools gehören Mimikatz, iam.exe, genhash.exe und andere. pwdump.exe ist ein Windows-Programm, das zur Beschaffung der Passwort-Hashes missbraucht werden kann.

Wie funktioniert ein Pass-the-Hash-Angriff?

Angreifer gelangen über eine Phishing-Kampagne in das Netzwerk. Nach dem Eindringen in das System werden die zuvor erwähnten bösartigen Tools installiert, um die Passwort-Hashes von den lokalen Systemen zu sammeln.

Schritt 2Mit den erbeuteten Benutzerkonten und Kennworthashes authentifizieren sich die Angreifer bei anderen Systemen und Ressourcen, auf die das Konto Zugriff hat, um sich innerhalb des Netzwerks lateral zu bewegen.

Pass-the-Hash-Angriffe sind umso schädlicher, wenn das kompromittierte Benutzerkonto mit einer Single-Sign-On-Option (SSO) für viele Geschäftsanwendungen aktiviert wurde.

Erkennungsmechanismus

Pass-the-Hash-Angriffe können durch die Analyse und Korrelation von Protokolldaten mit Anomalien im Benutzerverhalten erkannt werden.

Um den Angriff in Ihrem Netzwerk zu erkennen, sollten Sie Ihr Sicherheitstool so konfigurieren, dass es die folgenden Kriterien erkennt:

Erkennungsmechanismus

Ursprung-Host

Ereignis-ID: 4624 Ein Konto wurde erfolgreich angemeldet

Anmeldetyp: 9

Authentifizierungspaket: Verhandeln

Anmeldeprozess: seclogo

Sysmon-Ereignis-ID: 10

- Ziel-Host

- Ereignis-ID: 4768 Ein Kerberos-Authentifizierungsticket (TGT) wurde angefordert

- Ereignis-ID: 4769 Ein Kerberos-Serviceticket wurde angefordert

Um die Protokollierung für die oben angegebenen Ereignis-IDs zu aktivieren, müssen Sie die entsprechenden Überwachungsrichtlinien in der Gruppenrichtlinien-Verwaltungskonsole oder den Einstellungen für die lokale Sicherheitsrichtlinie konfigurieren:

| Ereignis-ID | Ereignisbeschreibung | Überwachungsrichtlinienkategorie | Name der Überwachungsrichtlinie |

|---|---|---|---|

| 4624 | Ein Konto wurde erfolgreich angemeldet. | An-/Abmeldung | Anmeldeüberwachung |

| 4768 | Ein Kerberos-Authentifizierungsticket (TGT) wurde angefordert. | Kontoanmeldeüberwachung | Kerberos-Authentifizierungsdienst |

| 4769 | Ein Kerberos-Serviceticket wurde angefordert. | Kontoanmeldeüberwachung | Kerberos-Serviceticket-Vorgänge |

Um diese Richtlinien zu aktivieren, führen Sie die folgenden Schritte aus:

- 1 Öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole oder die Einstellungen für die lokale Sicherheitsrichtlinie.

- 2 Navigieren Sie zu Computerkonfiguration > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungsrichtlinienkonfiguration > Überwachungsrichtlinien.

- 3 Suchen Sie die genannten Richtlinien.

- 4 Aktivieren Sie Konfigurieren Sie die folgenden Prüfereignisse, aktivieren Sie sowohl Erfolg als auch Fehler und klicken Sie auf OK.

- 5 Übernehmen Sie die Änderungen, und die ausgewählten Ereignisse werden nun im Sicherheitsereignisprotokoll protokolliert.

Wie lassen sich die Auswirkungen des Pass-the-Hash-Angriffs minimieren?

- Wenn Sie SSO aktiviert haben, stellen Sie sicher, dass Sie auch eine Multi-Faktor-Authentifizierung implementieren, um das System zu schützen. Auf diese Weise kann der Angreifer selbst dann nicht auf die Daten zugreifen, wenn die Anmeldedaten kompromittiert werden.

- Implementieren Sie das Prinzip der geringsten Privilegien, indem Sie separate Domänenadministrator- und Standardkonten für die tägliche Arbeit erstellen.

- Setzen Sie Richtlinien zur Passwortänderung regelmäßig durch.

Verbessern Sie Ihre Sicherheitslage, indem Sie die Funktionen von Log360 nutzen

Lassen Sie unsere Experten Ihre Sicherheitsanforderungen bewerten und zeigen Sie, wie Log360 dazu beitragen kann, diese zu erfüllen.

Explore a SIEM solution that protects you from cyber threats.

Log360 can combat sophisticated attacks like PtH with a suite of security features like:

- User activity monitoring

- Privileged access tracking

- ML-based anomaly detection

Erkennen und Abwehren von Pass-the-Hash-Angriffen mit Log360

Erfahren Sie, wie Sie Korrelationsregeln, Warnmeldungen und Vorfall-Workflows einrichten und anpassen, um Pass-the-Hash-Angriffe zu erkennen und abzuwehren.

- Erkennung durch Korrelation

- Echtzeit-Warnmeldungen

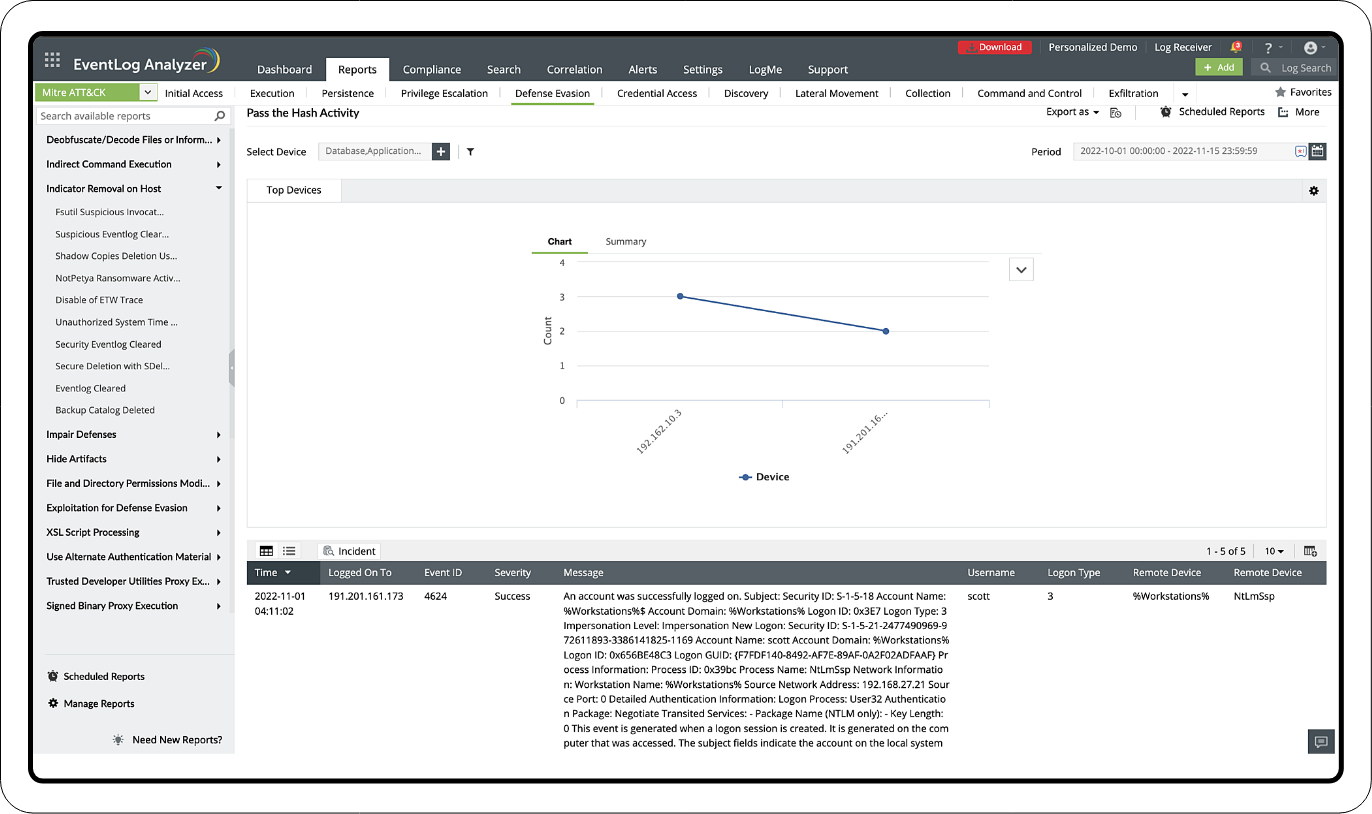

- Untersuchung durch Berichte

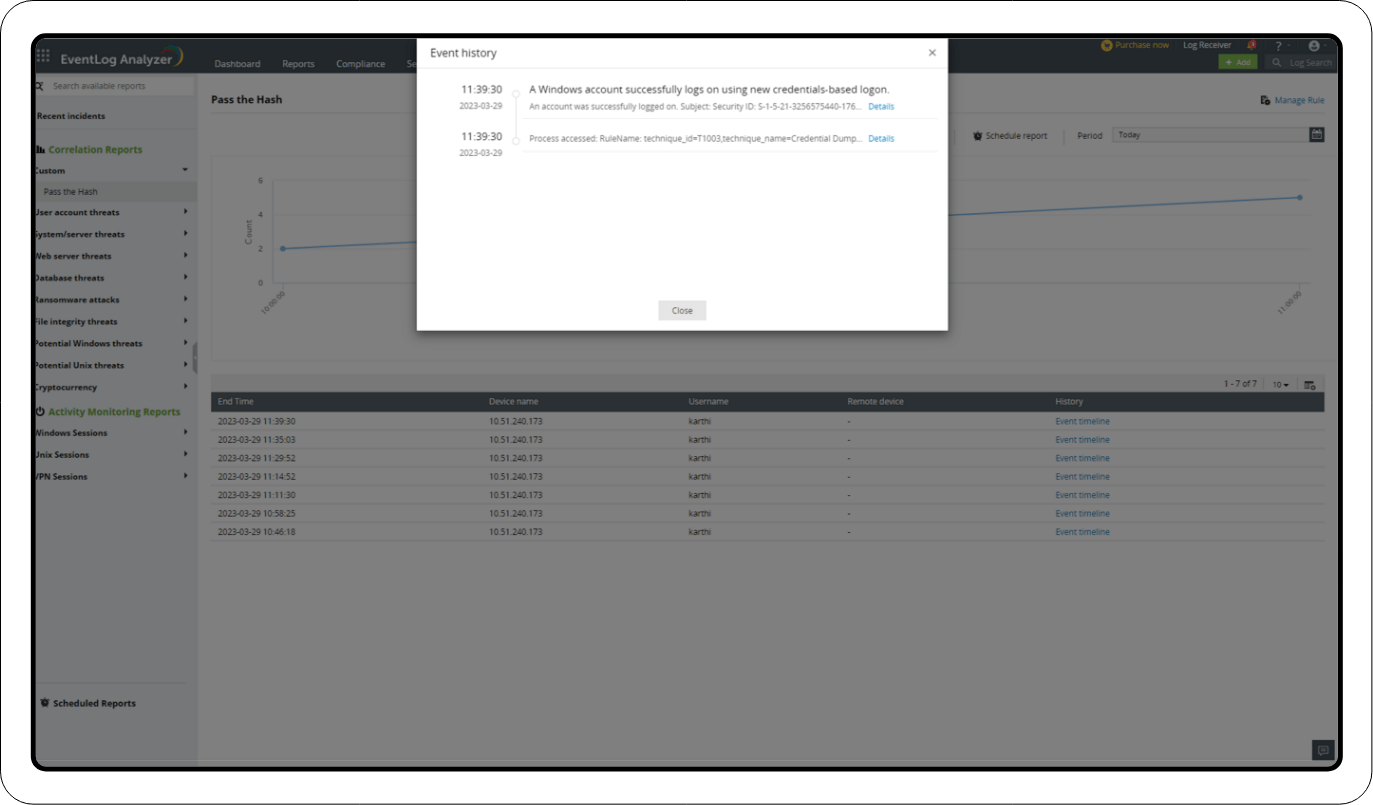

Erkennung durch Korrelation

Dies sind die Aktionssequenz für Pass-the-Hash-Angriffe und die zugehörigen Ereignis-IDs:

- Ereignis-ID 10 (von sysmon generiertes Ereignis): Gibt an, dass ein Prozess auf einen anderen Prozess zugegriffen hat

- Ereignis-ID 4624: Ein Konto wurde erfolgreich angemeldet

- Ereignis-ID 4672: Einer neuen Anmeldung wurden besondere Berechtigungen zugewiesen

Eine weit verbreitete Methode zur Erkennung von Pass-the-Hash-Angriffen besteht darin, die Ereignis-IDs 10, 4624 und 4672 zu korrelieren und zu überwachen.

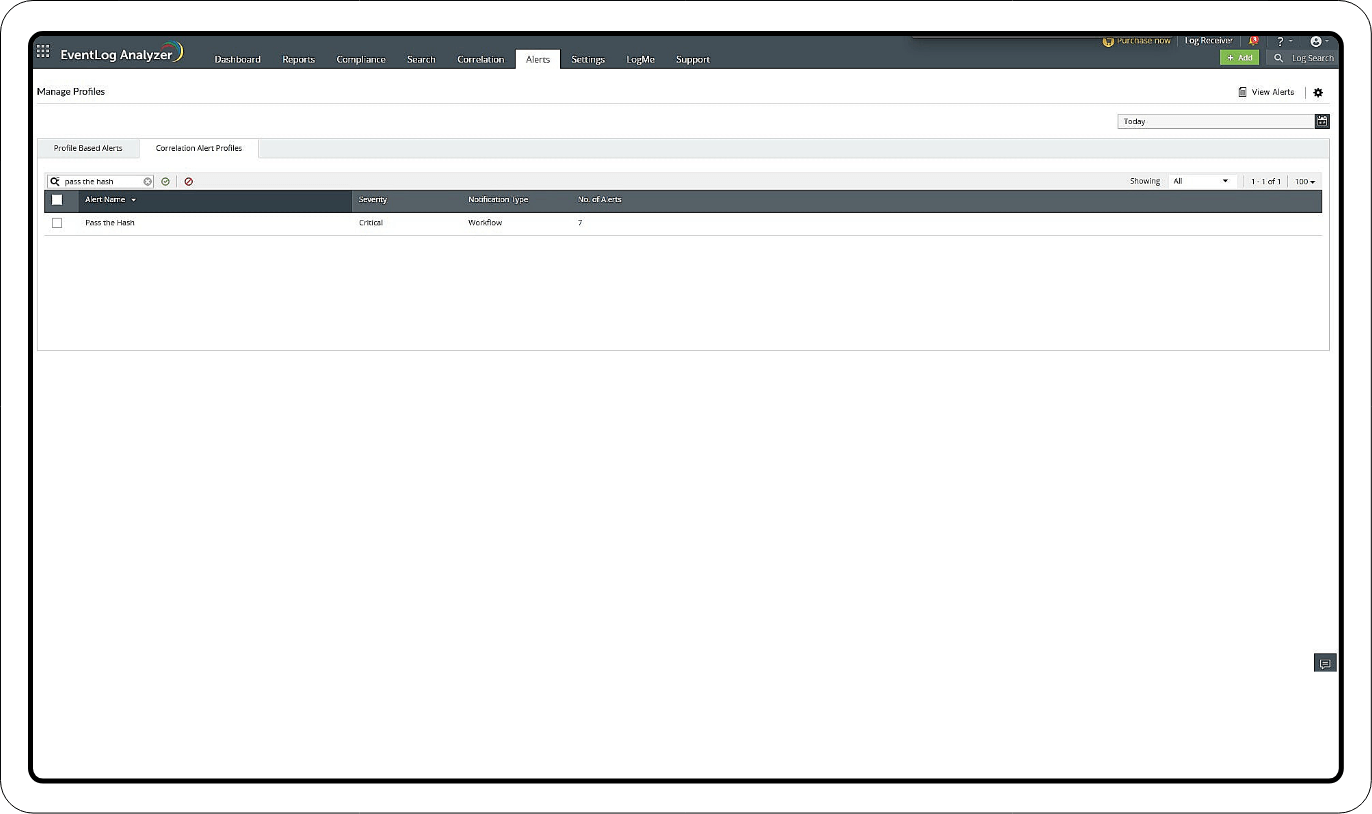

Echtzeit-Warnmeldungen

Hinzufügen von Warnmeldungen und eines Workflows:

1. Erstellen eines Warnmeldungs-Profils mit der Korrelationsregel

2. Hinzufügen eines Workflows für das Warnmeldungs-Profil

Erstellen eines Warnmeldungs-Profils:

- Gehen Sie zur Log360-Konsole > SIEM > Warnmeldungen > klicken Sie auf das Symbol „Einstellungen“ in der oberen rechten Ecke > Profile verwalten > Korrelationswarnmeldungsprofile > klicken Sie auf das Symbol „Suchen“ und wählen Sie die erstellte Regel „Pass the Hash“ aus > klicken Sie auf „Konfigurieren“.

- Wählen Sie den Schweregrad aus und konfigurieren Sie die Benachrichtigungseinstellungen, um Warnmeldungen zu erhalten.

Hinzufügen eines Workflows für das Warnmeldungsprofil:

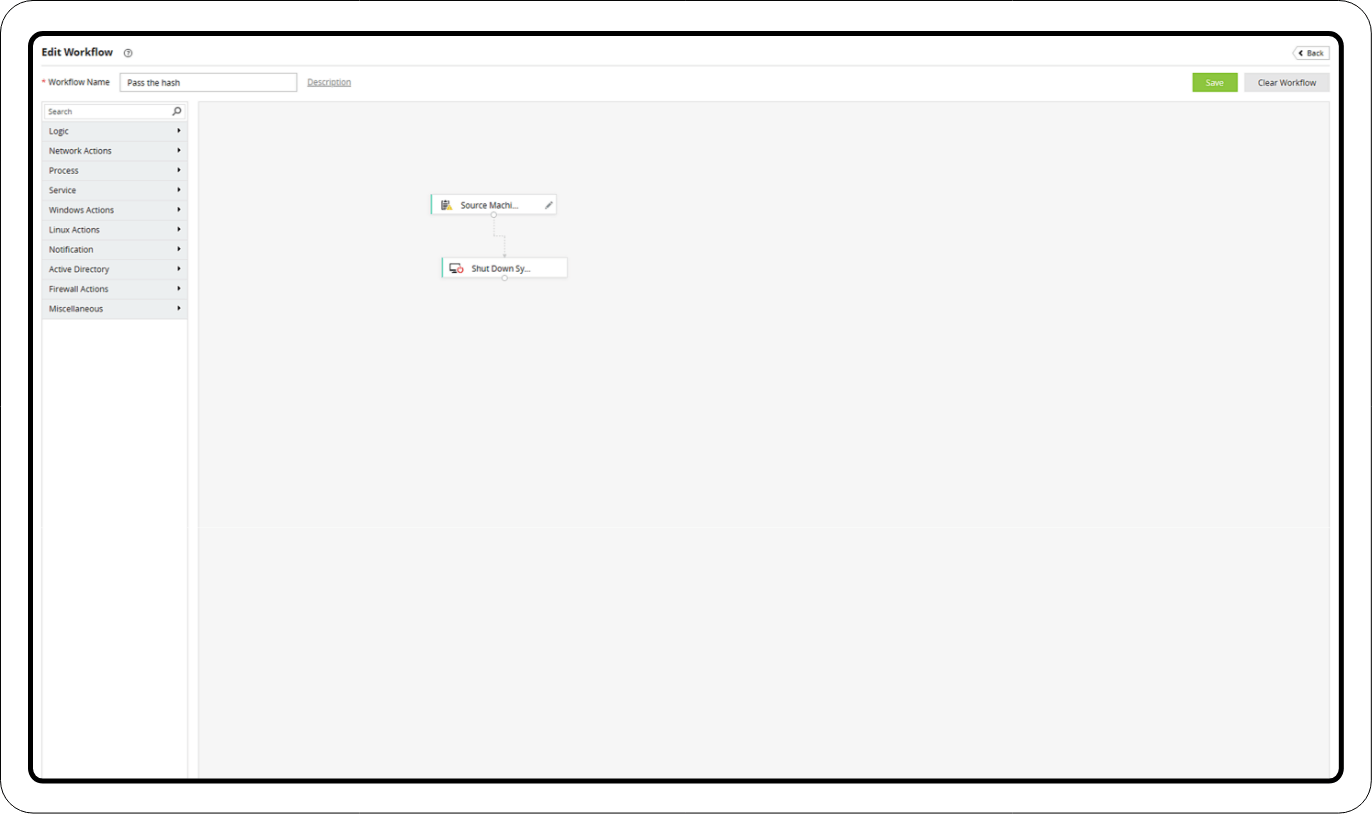

Schritt 1: Erstellen eines Workflows

- Klicken Sie auf der Registerkarte „Warnmeldungen“ oben rechts auf der Seite auf das Einstellungssymbol.

- Wählen Sie „Workflow“ aus.

- Klicken Sie oben rechts auf der Seite auf „Workflow erstellen“.

- Sie können Blöcke aus dem linken Bereich ziehen und ablegen, um einen neuen Workflow zu erstellen.

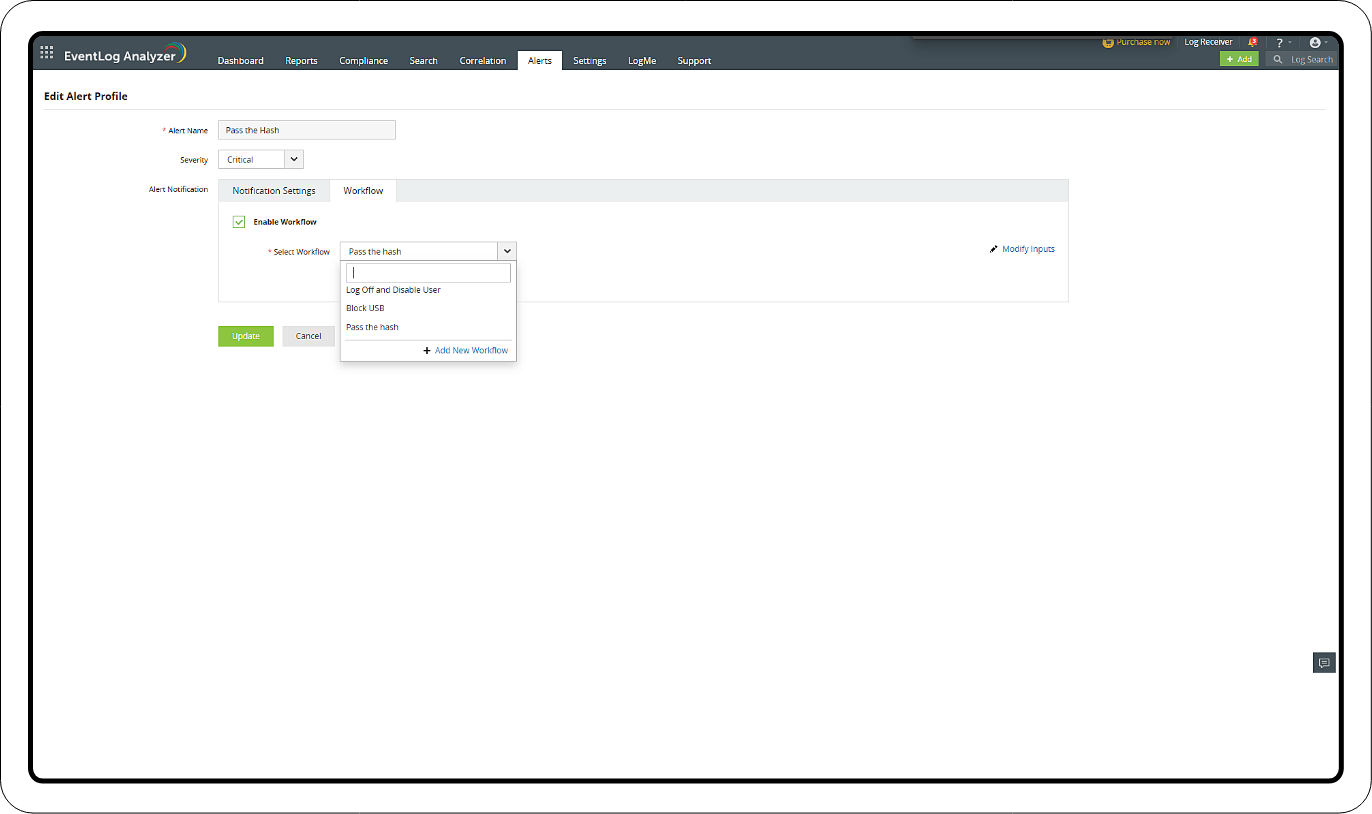

Schritt 2: Workflow zum Alert-Profil hinzufügen

- Klicken Sie auf der Registerkarte „Warnmeldungen“ oben rechts auf der Seite auf das „Einstellungen“-Symbol.

- Wählen Sie „Profile verwalten“ aus.

- Navigieren Sie zu „Korrelationswarnprofile“.

- Klicken Sie im neu erstellten Angriffsprofil „Pass the Hash“ auf „Konfigurieren“.

- Navigieren Sie unter „Warnmeldungen Benachrichtigungen“ zur Registerkarte „Workflow“.

- Klicken Sie auf „Workflow aktivieren“.

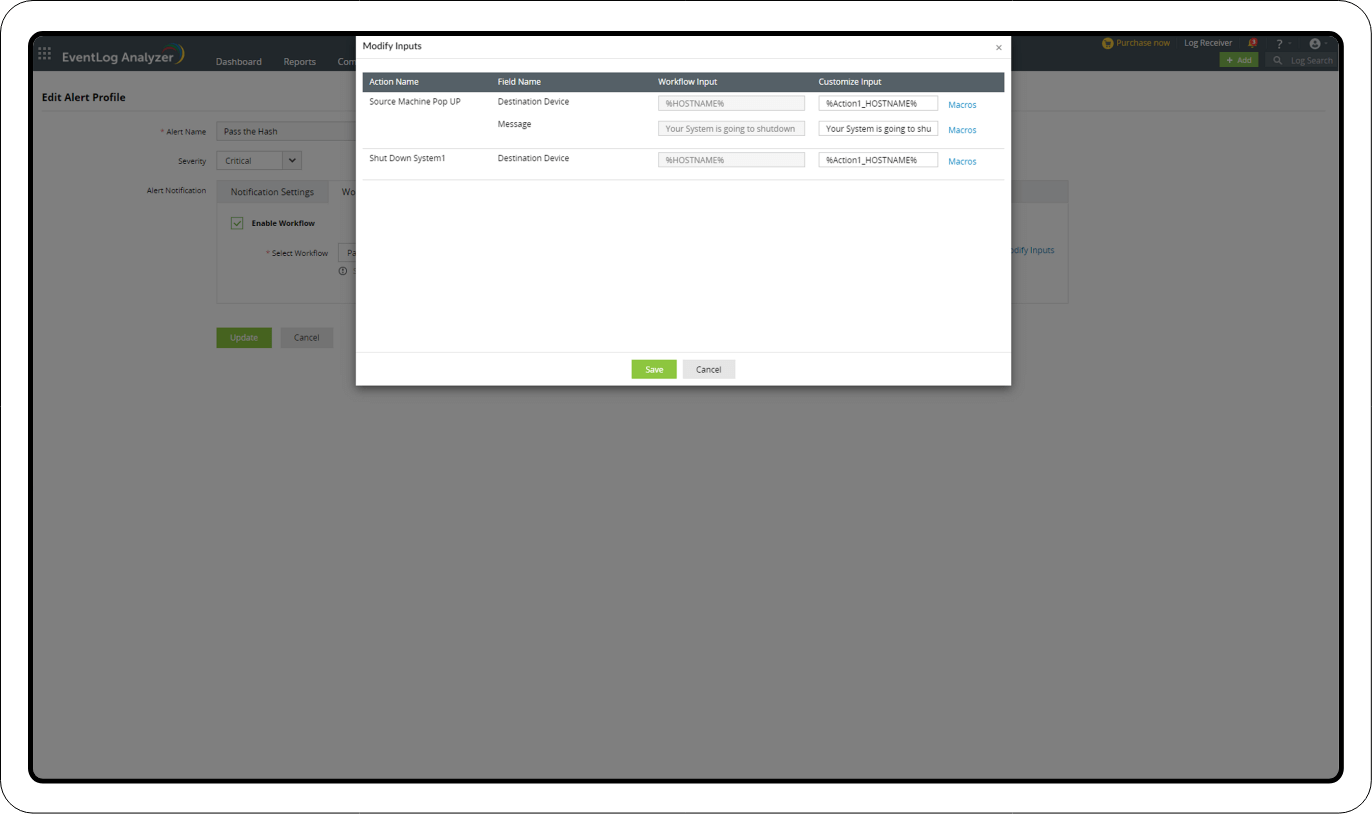

- Wählen Sie „Eingaben ändern“ aus, wenn Felder geändert werden müssen.

- Klicken Sie nach der Aktualisierung der Felder auf der Hauptseite auf „Speichern“ und „Aktualisieren“.

Diese Aktionen können dazu beitragen, die Bedrohung einzudämmen, bis ein Sicherheitsadministrator übernehmen und eine eingehendere Untersuchung und Behebung durchführen kann.

- E-Mail und SMS senden: Benachrichtigen Sie den Sicherheitsadministrator über den potenziellen Pass-the-Hash-Angriff.

- AD-Benutzer deaktivieren: Deaktivieren Sie das betroffene Benutzerkonto in Active Directory vorübergehend, um weiteren unbefugten Zugriff zu verhindern.

- Eingehende und ausgehende Regel verweigern: Aktualisieren Sie die Firewall-Regeln, um sowohl eingehenden als auch ausgehenden Datenverkehr für das kompromittierte System zu verweigern, um potenzielle laterale Bewegungen, Befehls- und Steuerungskommunikation sowie Datenexfiltration einzuschränken.

- Windows abmelden: Melden Sie alle aktiven Sitzungen ab, die mit dem kompromittierten Benutzerkonto verbunden sind, um den Zugriff des Angreifers zu unterbrechen.

- In Datei schreiben: Protokollieren Sie alle relevanten Informationen über den erkannten Pass-the-Hash-Angriff, einschließlich der betroffenen Systeme, Benutzerkonten und verdächtigen Aktivitäten.

- Protokolle weiterleiten: Leiten Sie Sicherheitsprotokolle im Zusammenhang mit dem Vorfall zur weiteren Analyse an Log360 weiter.