Mit dem präzisen ML-basierten adaptiven Schwellenwertmodell von Log360 können Sie Bedrohungen vollständig ausschalten

Aktuelle Netzwerksicherheitstools und SIEM-Lösungen helfen Sicherheitsanalysten dabei, einen umfassenden Überblick über Unternehmensnetzwerke zu erhalten und sich gegen Cyberbedrohungen zu schützen. Da jedoch Umfang und Volumen von Netzwerkprotokollen, Vorfällen und Bedrohungen exponentiell zunehmen, müssen SOC-Teams zwangsläufig mit den folgenden Problemen fertig werden:

Manuelle Bearbeitung

Analyse, Konfiguration und regelmäßige Überarbeitungen für mehrere Bedrohungsfälle.

Fehlalarme

Durchsuchen von Tausenden von Benachrichtigungen aus Sicherheitstools, um ein oder zwei kritische Warnmeldungen zu finden.

Im Zuge der Umstellung auf fortschrittlichere und automatisierte Systeme zur Erkennung von Bedrohungen,

um diese Probleme zu lösen, hat ManageEngine Log360 mit der Einführung der branchenweit

ersten adaptiven Schwellenwertfunktion für Echtzeit-Warnmeldungen den Schritt in die Welt der echten SIEM-Lösungen der nächsten Generation vollzogen.

Entdecken Sie, was diese Funktion zu bieten hat:

Wie funktioniert Smart Threshold?

- Die Smart-Threshold-Funktion ist Teil von Log360s Vigil IQ, dem Modul für Bedrohungserkennung, -untersuchung und -reaktion (TDIR) von Log360, das mit der Echtzeit-Ereignisreaktionskonsole und der Benutzer-Entitäts-Verhaltensanalyse (UEBA) zusammenarbeitet.

- Verwendet den exponentiellen gleitenden Durchschnittsalgorithmus (EMA), um automatisch eine Basislinie für Ereignisse und Anomalien zu analysieren und festzulegen, die innerhalb eines bestimmten Zeitraums auftreten.

- Aktualisiert die Basislinie regelmäßig für jeweils 15 Datensätze.

Ereignisse, die mit dem zentralisierten Protokollverwaltungssystem von Log360 aus Ihrem gesamten Netzwerk aggregiert werden.

Log360 sammelt, analysiert und wertet Daten aus über 750 Protokollquellen aus und liefert Echtzeitaufzeichnungen aller Ereignisse in Ihrem Netzwerk.

Erkennung anomaler Ereignisse und Muster mit Alarmmodulen.

Das SIEM-Warnmodul verwendet Hunderte von vordefinierten Kriterien für verschiedene Protokollquellen, um böswillige Aktivitäten aus den aufgezeichneten Ereignissen zu erkennen.

Die UEBA-Funktion nutzt ML-basierte Verhaltensanalysen und Mustererkennung, um Anomaliewarnungen auszulösen.

Präzise Abstimmung zum Filtern echter Alarmfälle mit adaptivem Schwellenwert.

Die Alarmgenerierung wird mithilfe der adaptiven Schwellenwertfunktion weiter verfeinert, um Sie präzise zu benachrichtigen, wenn es zu Abweichungen vom üblichen Ereignisverlauf oder zu Anomalien kommt.

Warum sollten Sie die Einführung von Smart Threshold in Betracht ziehen?

- Automatisierung

- Bedrohungserkennung

- Genauigkeit im Zeitverlauf

- Zählbasierte Anomalien

Automatisierung

Das Festlegen von Schwellenwerten für bestimmte Zeiträume auf der Grundlage der Protokollquellen und Alarmkriterien ist eine der erweiterten Konfigurationen, die in SIEM-Lösungen angeboten werden, um Alarmrauschen zu reduzieren. Die adaptive Schwellenwertfunktion von Log360 automatisiert diese Funktionalität und unterstützt SOC-Teams dabei, mehrere für ihre Umgebung erforderliche Alarmprofile zu aktivieren, ohne dass eine mühsame manuelle Konfiguration erforderlich ist.

Zweischichtiges Modell für präzise Bedrohungserkennung

Während das UEBA-Modul Anomalien genau erkennt, ist auch eine präzise Bedrohungserkennung erforderlich, um die Bearbeitung von Ereignissen mit niedriger Priorität, die keine Gefahr darstellen, oder von Fehlalarmen zu vermeiden. Die Smart-Threshold-Ebene ergänzt das UEBA-Modul, indem sie die Anomalie-Feeds kontextuell anreichert und echte Bedrohungen präzise identifiziert. Während die erste Ebene der vorgefertigten Anomalieerkennung in UEBA Abweichungen von festgelegten Mustern findet und diese anhand der Risikobewertung priorisiert, erstellt die zweite Ebene einen Basis-Schwellenwert für die Häufigkeit von Abweichungen, um Anomalien zu erkennen, die echte Bedrohungen darstellen.

Verbesserte Genauigkeit im Zeitverlauf durch dynamische Anpassung

Mit dem Smart Threshold von Log360 wird der Prozess der Bedrohungserkennung ständig weiterentwickelt und optimiert. Das dynamische ML-Modell von EMA überarbeitet die Schwellenwert-Basislinie für jeweils 15 Datensätze auf der Grundlage von Veränderungen im Netzwerk, wie z. B.:

- Sich weiterentwickelndes Benutzerverhalten

- Zunahme oder Abnahme der Anzahl von Protokollquellen

- Konfigurationsänderungen, wie z. B. eine aktualisierte Firewall-Regel, die möglicherweise mehr Datenverkehr zulässt.

- Änderungen der SIEM-Alarmkriterien und Anomalie-Regeln.

Früherkennung zählbasierter Anomalien und Behebung

Die zählbasierte Anomalieerkennung ist für häufig auftretende Netzwerkereignisse konfiguriert, um wichtige Indikatoren für Kompromittierungen frühzeitig zu erfassen, bevor sich Bedrohungsmuster von Ransomware-Angriffen und fortgeschrittenen persistenten Bedrohungen vollständig entwickeln. Die folgende Tabelle enthält Beispiele für einige zählbasierte Anomalien, die frühe Indikatoren für bekannte Angriffe sein können.

| Zählbasierte Anomalien | Frühe Indikatoren für Kompromittierungen |

|---|---|

| Anmeldung | Brute-Force-Angriff Kompromittierung von Anmeldedaten |

| Ungewöhnliche Anstiege bei neuen ausgehenden oder eingehenden Verbindungen | Kompromittierung von Befehls- und Kontrollkanälen Datenexfiltration |

| Zunahme von DNS-Umleitungsereignissen | Pharming-Angriffe, Botnets |

| Auftauchen neuer Dateien, Anstieg der Ressourcenauslastung und Anwendungsabstürze | Malware |

Der adaptive Schwellenwert von Log360 hilft dabei, signifikante Spikes bei diesen Ereignissen zu erkennen, ohne ständig Fehlalarme auszulösen. Die frühzeitige Erkennung von Kompromittierungen erleichtert auch die sofortige Reaktion und Behebung von Bedrohungen, wodurch die durchschnittliche Entdeckungszeit (MTTD) und die durchschnittliche Reaktionszeit (MTTR) schrittweise reduziert werden.

Warnmeldungen Log360

- Protokollquellen und Kriterien hinzufügen

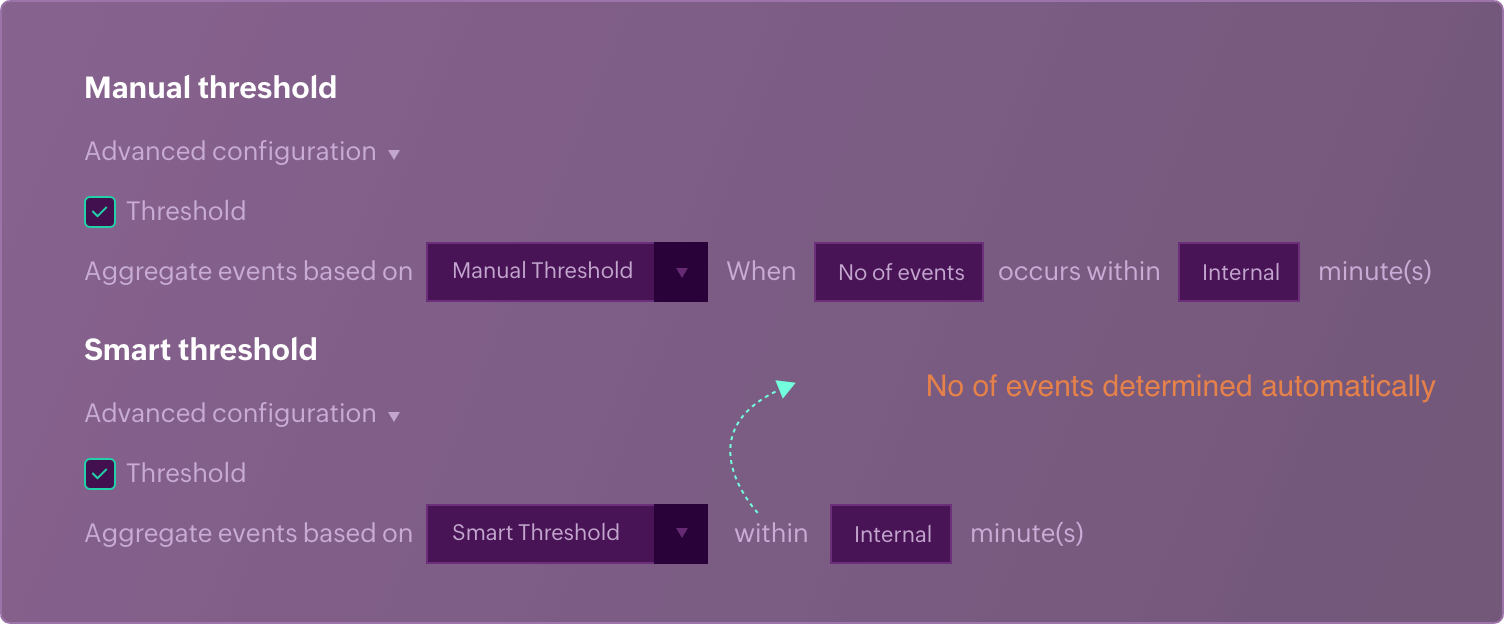

- Manueller vs. intelligenter Schwellenwert

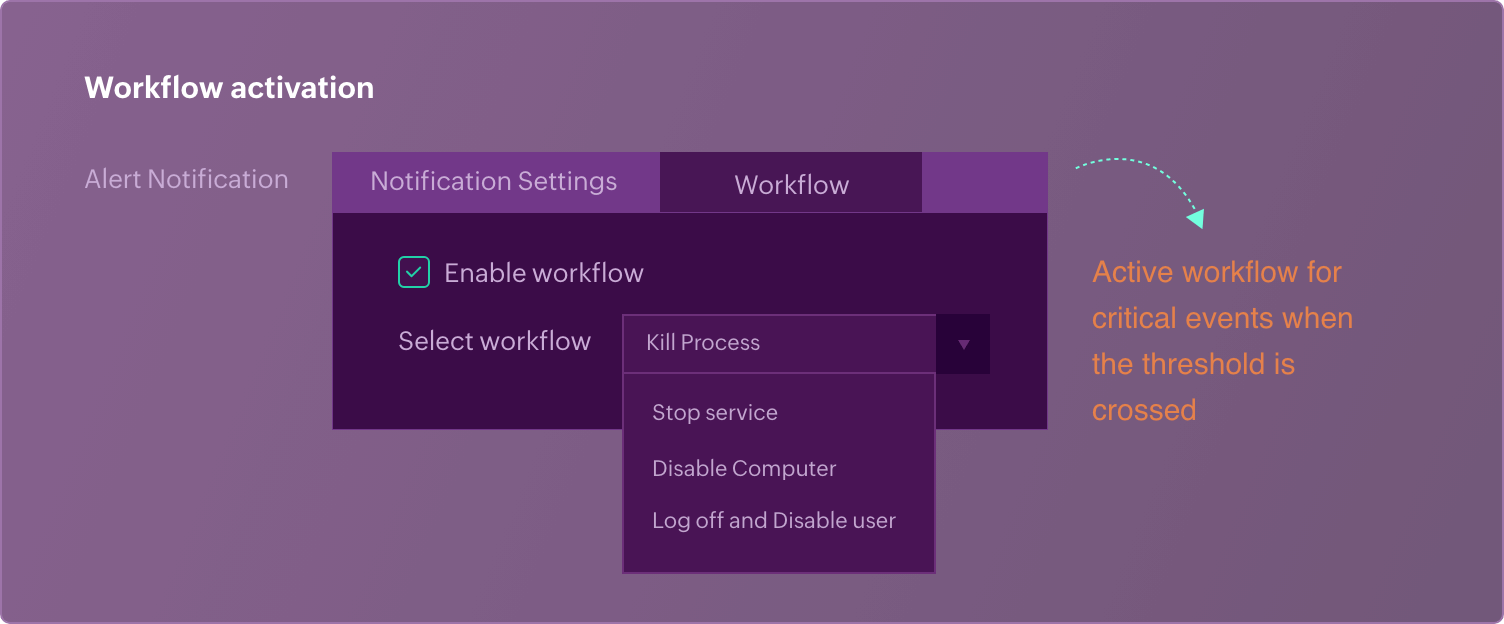

- Korrektur-Workflow

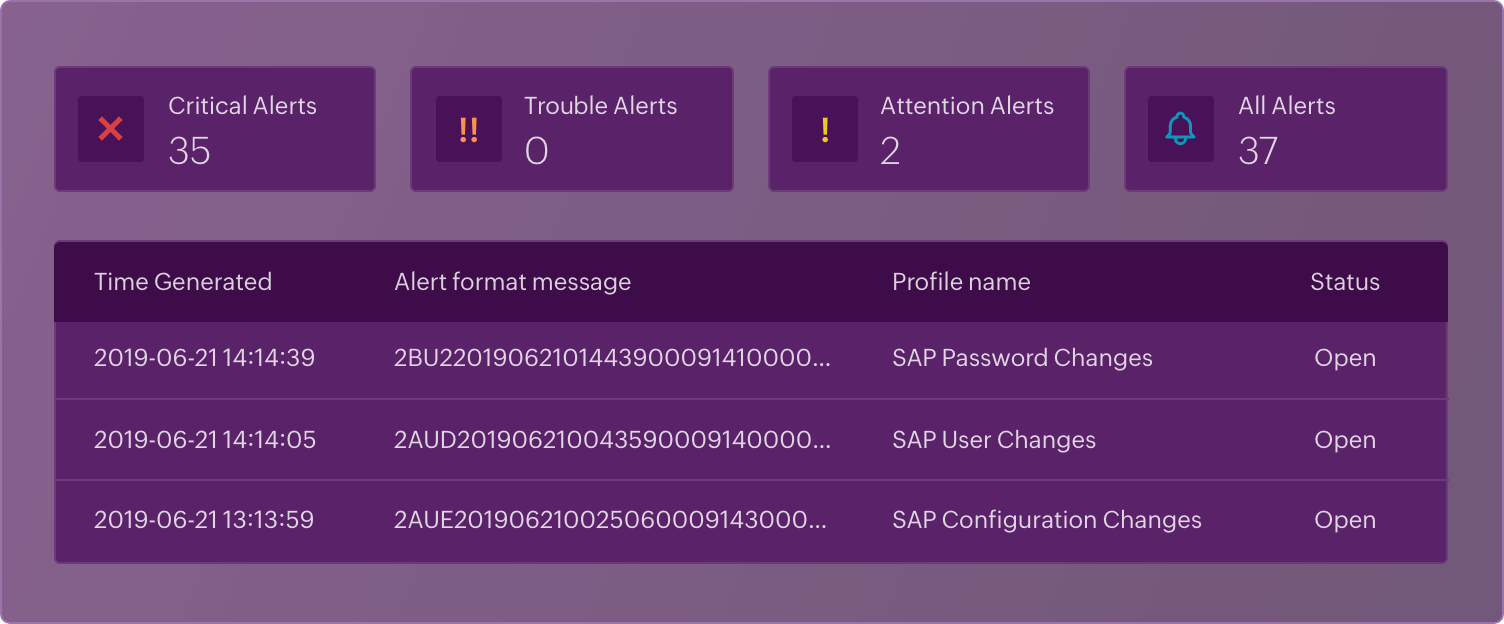

- Verwaltung von Warnmeldungen in einem zentralen Dashboard

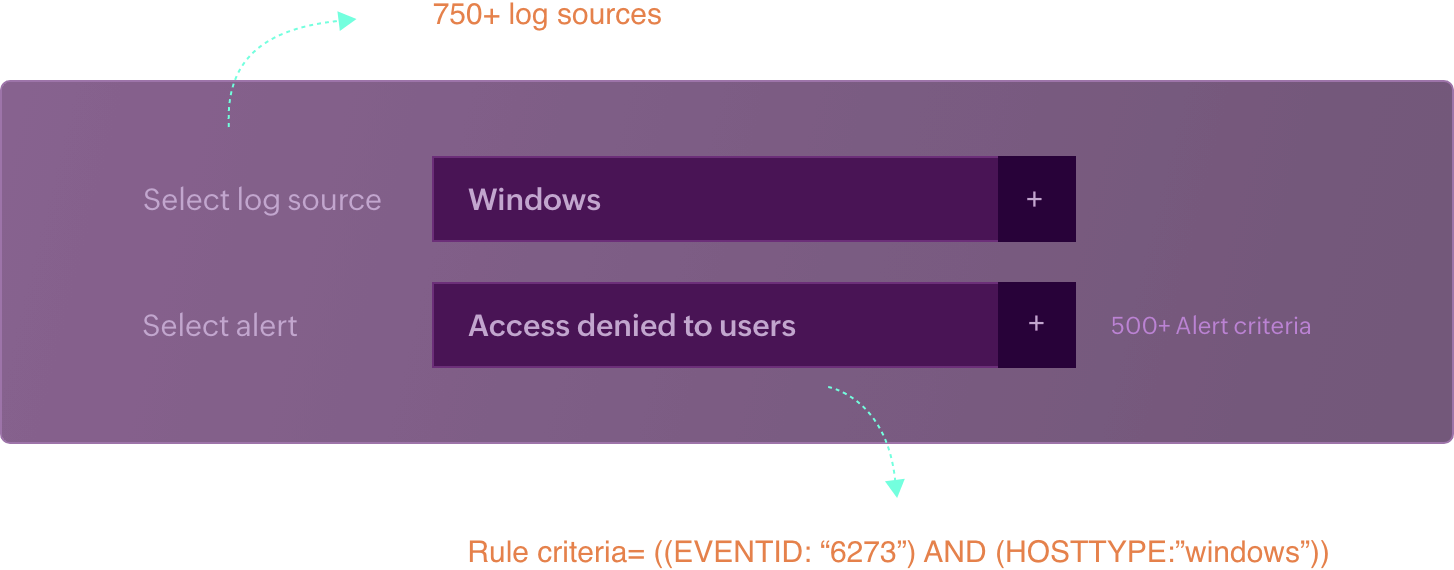

Protokollquellen und Kriterien hinzufügen

Manueller vs. intelligenter Schwellenwert

Korrektur-Workflow

Verwaltung von Warnmeldungen in einem zentralen Dashboard

Warum Log360?

Einfache Konfiguration von Warnmeldungen

Erstellen Sie Ihre Warnmeldungsprofile ganz einfach mit dem Echtzeit-Warnmeldungs-Dashboard von Log360, das Folgendes bietet:

- Eine Vielzahl von Protokollquellen, darunter eine breite Palette von Netzwerkgeräten, Anwendungsschwachstellenscannern und mehr.

- Über 500 vorgefertigte Kriterien für verschiedene Anwendungsfälle

- Erweiterte Konfiguration mit automatisierter adaptiver Schwellenwertfestlegung

- Eine einzige Konsole zur Überwachung von Warnmeldungen mit Filterung nach Schweregrad und zur Erstellung von Tickets

- Integrierte Workflow-Aktivierung für Warnmeldungsprofile

Erweiterte Threat Intelligence

Log360 nutzt außerdem STIX/TAXII- und Alienvalult OTX-Threat-Feeds für die kontextbezogene Erkennung von Bedrohungen und bietet regelbasierte Mustererkennung mit Echtzeit-Ereigniskorrelation und Implementierung des Bedrohungsmodellierungsframeworks MITRE ATT&CK.

Eine komplette Suite integrierter Tools

Verbessern Sie Ihre TDIR-Fähigkeiten durch den Einsatz einer umfassenden SIEM-Lösung wie Log360 mit UEBA-, CASB- und integrierten DLP-Funktionen, die alle Ihre Sicherheitsanforderungen in einer einzigen Konsole vereint und Ihnen hilft, Bedrohungen mit automatisierten Funktionen wie adaptiven Alarmschwellenwerten präzise zu erkennen.

Häufig gestellte Fragen

1. Was ist ein adaptiver Schwellenwert?

Im Zusammenhang mit SIEM-Lösungen ist ein adaptiver Schwellenwert ein Mechanismus, der das Auftreten von Ereignissen im überwachten Netzwerk dynamisch analysiert, um eine Basislinie zu erstellen, die normales Verhalten und echte Anomalien unterscheidet. Der adaptive Schwellenwert passt sich dynamisch an die sich ändernden Umgebungen an und verwendet dazu statistische ML-Modelle.

2. Was ist ein mehrschichtiges System zur Erkennung von Bedrohungen?

Module zur Bedrohungserkennung entdecken bösartige Muster in einem Netzwerk, finden abnormale Ausschläge im Ereignisfluss und verwenden regelbasierte und signaturbasierte Methoden, um Bedrohungen zu erkennen. Durch die Abfolge mehrerer Methoden zur Erkennung von Anomalien entsteht ein mehrschichtiges System zur Erkennung von Bedrohungen.

In Log360 wird die zählbasierte Filterung mit adaptivem Schwellenwert über die verhaltensbasierte Erkennung von Anomalien gelegt. Hier ist ein Beispiel, um zu verstehen, wie sich dies bei der präzisen Erkennung von Bedrohungen als wirksam erweist:

Ebene 1 Verhaltensmuster - Generieren Sie eine Anomalie, wenn außerhalb der Arbeitszeiten auf wichtige Arbeitsdateien zugegriffen wird.

Kontext: Stellen Sie sich eine Unternehmensumgebung mit 1000 Mitarbeitern vor. Mitarbeiter A ist ein böswilliger Insider, der kurz davor steht, das Unternehmen zu verlassen. Er/sie greift plötzlich außerhalb der Arbeitszeiten auf mehrere Dateien zu. Das oben genannte Muster löst für dieses Verhalten eine Warnmeldung aus. Das Problem ist jedoch, dass diese echte Warnmeldung unter Hunderten ähnlicher falscher Warnmeldungen begraben wird. In einem Unternehmen mit einer großen Anzahl von Mitarbeitern kann es mehrere echte Gründe für Abweichungen im Benutzerverhalten geben.

Ebene 2: Intelligenter Schwellenwert – Wenn ein bestimmtes Benutzerkonto innerhalb eines bestimmten Zeitraums mehrere Anomalien generiert, die von der üblichen Anzahl abweichen, wird eine Warnmeldung ausgelöst.

Eine Filterung der Ebene 2 mit einem zählbasierten adaptiven Schwellenwert reduziert die Anzahl der Warnmeldungen für die 100 anderen Benutzer, die normalerweise einige wenige Anomalien in ihrem Verhalten aufweisen. Die Aktivitäten von Mitarbeiter A werden jedoch durch die Generierung einer Warnmeldung herausgefiltert, da sie den Schwellenwert überschreiten.

Erfahren Sie mehr von denen, die ihre Sicherheit mit Log360 transformiert haben

Testen Sie Log360 kostenlos

Erleben Sie die umfangreichen Funktionen eines einheitlichen SIEM mit Log360.

Jetzt herunterladenWalkthrough mit Experten

Vereinbaren Sie einen persönlichen Termin mit unseren Lösungsexperten, um Log360 kennenzulernen.

Demo vereinbarenROI berechnen

Sie überlegen, wie sich die Investition in Log360 für Sie auszahlt?

© 2025 Zoho Corporation Pvt. Ltd. All rights reserved