Amazon Virtual Private Cloud (Amazon VPC) bietet eine isolierte Cloud-Umgebung innerhalb des AWS Public Cloud Frameworks. Sie ermöglicht es Unternehmen, ihre Ressourcen und Daten zu sichern, obwohl sie auf einer öffentlichen Cloud-Plattform gehostet werden. Amazon VPC kontrolliert den Zugriff auf die gehosteten Ressourcen mit einer Reihe von Regeln, die als Netzwerkzugriff-Kontrolllisten (ACLs) bezeichnet werden.

Eine Netzwerk-ACL ist eine Sicherheitsebene für Ihre VPC, die als Firewall für die Kontrolle des Datenverkehrs in und aus einem oder mehreren Subnetzen fungiert. Die ACLs werden mit Regeln konfiguriert, und der VPC prüft eingehende oder ausgehende Datenpakete auf der Grundlage dieser Regeln.

Es gibt ein paar Dinge, die Sie über Netzwerk-ACL-Regeln wissen sollten:

- Mit AWS können Sie benutzerdefinierte ACLs konfigurieren und sie einem oder mehreren Subnetzen zuweisen.

- Bevor Sie eine ACL mit einem Subnetz in Ihrer VPC verknüpfen, stellt AWS eine Standard-ACL bereit, die den gesamten ein- und ausgehenden Datenverkehr zulässt.

- Sobald Sie eine Netzwerk-ACL erstellt haben, müssen Sie die ACL explizit mit einem Subnetz verknüpfen. Geschieht dies nicht, wird das Subnetz mit der Standard-ACL verknüpft.

- Eine benutzerdefinierte ACL verweigert den gesamten ein- und ausgehenden Datenverkehr (Regel *), sofern sie nicht mit Regeln konfiguriert ist.

- Sobald Sie die Regeln für eine benutzerdefinierte ACL erstellt und die ACL mit bestimmten Subnetzen verknüpft haben, wird jeder ein- oder ausgehende Datenverkehr auf der Grundlage der in der ACL genannten Regeln ausgewertet.

- Wenn die ACL auf ein Datenpaket trifft, werden die folgenden Schritte ausgeführt.

- Die Regeln werden in aufsteigender Reihenfolge ausgewertet, beginnend mit der Regel mit der niedrigsten Nummer.

- Sobald eine Regel mit dem Datenverkehr übereinstimmt, wird sie angewendet und die übrigen Regeln mit höheren Nummern werden ignoriert.

- Die höchste Nummer für eine Regel ist auf 32.766 festgelegt. AWS empfiehlt, die Regelnummern in Intervallen zu erhöhen (z. B. 10 oder 100), damit Sie später bei Bedarf neue Regeln hinzufügen können.

- Wenn keine Regel auf den Datenverkehr zutrifft, wird die letzte Regel in der Liste (*) angewendet, die den gesamten Datenverkehr verweigert.

- Netzwerk-ACLs sind zustandslos. Das bedeutet, dass eine ACL keine Verbindungsinformationen aufzeichnet. Sie berücksichtigt nicht, ob es sich bei dem Verkehr um eine neue Anfrage oder eine Antwort auf eine frühere Anfrage handelt. Die ACL prüft nur die Quell- und Ziel-IP sowie die Port-Nummern, um den Verkehr auf der Grundlage der definierten Regeln zuzulassen.

Die folgenden Tabellen zeigen die endgültige Erlaubnis-/Verweigerungsaktion, die von der ACL für eingehende und ausgehende Regeln durchgeführt wird.

Inbound-Regeln

| Rule number | Type | Protocol | Port range | Source | Allow/Deny |

|---|---|---|---|---|---|

| 100 | HTTP | TCP | 80 | 0.0.0.0/0 | ALLOW |

| 200 | HTTPS | TCP | 443 | 0.0.0.0/0 | ALLOW |

| 300 | SSH | TCP | 22 | 0.0.0.0/0 | ALLOW |

| * | All traffic | All | All | 0.0.0.0/0 | DENY |

Outbound-Regeln

| Rule number | Type | Protocol | Port range | Source | Allow/Deny |

|---|---|---|---|---|---|

| 100 | HTTP | TCP | 80 | 0.0.0.0/0 | ALLOW |

| 200 | HTTPS | TCP | 443 | 0.0.0.0/0 | ALLOW |

| * | All traffic | All | All | 0.0.0.0/0 | DENY |

- Regelnummer: Legt die Reihenfolge fest, in der die Regeln ausgewertet werden. In der obigen Tabelle wird bei jedem eingehenden oder ausgehenden Datenverkehr zuerst die Regel Nummer 100 geprüft. Wenn diese Regel nicht erfüllt ist, wird Regel 200 geprüft und so weiter. Wenn Regel Nummer 200 erfüllt ist, werden die Regeln über 200 (d. h. 300 und *) ignoriert.

- Typ: Legt den Typ des Datenverkehrs fest, z. B. HTTP, HTTPS und RDP.

- Protokoll: Gibt das Protokoll an. Sie können jedes Protokoll mit einer Standardprotokollnummer definieren.

- Port-Bereich: Legt den Portbereich fest, für den die Regel gilt.

- Quelle: Definiert die Quell-IP-Adresse des Pakets. Dies ist nur bei Inbound-Regeln vorhanden.

- Ziel: Definiert die Ziel-IP-Adresse des Pakets. Dies ist nur in Outbound-Regeln vorhanden.

- Zulassen/Verweigern: Gibt die endgültige Aktion an, die von der ACL ausgeführt werden soll - entweder wird der Datenverkehr zugelassen oder verweigert.

Dies sind die Dinge, die Sie bei der Konfiguration Ihrer VPC mit einer benutzerdefinierten Netzwerk-ACL beachten sollten. Eine richtig konfigurierte VPC hilft Ihrem Unternehmen, das volle Potenzial der AWS-Cloud-Computing-Funktionen auszuschöpfen und in Bezug auf Produktivität und Leistung größere Höhen zu erreichen.

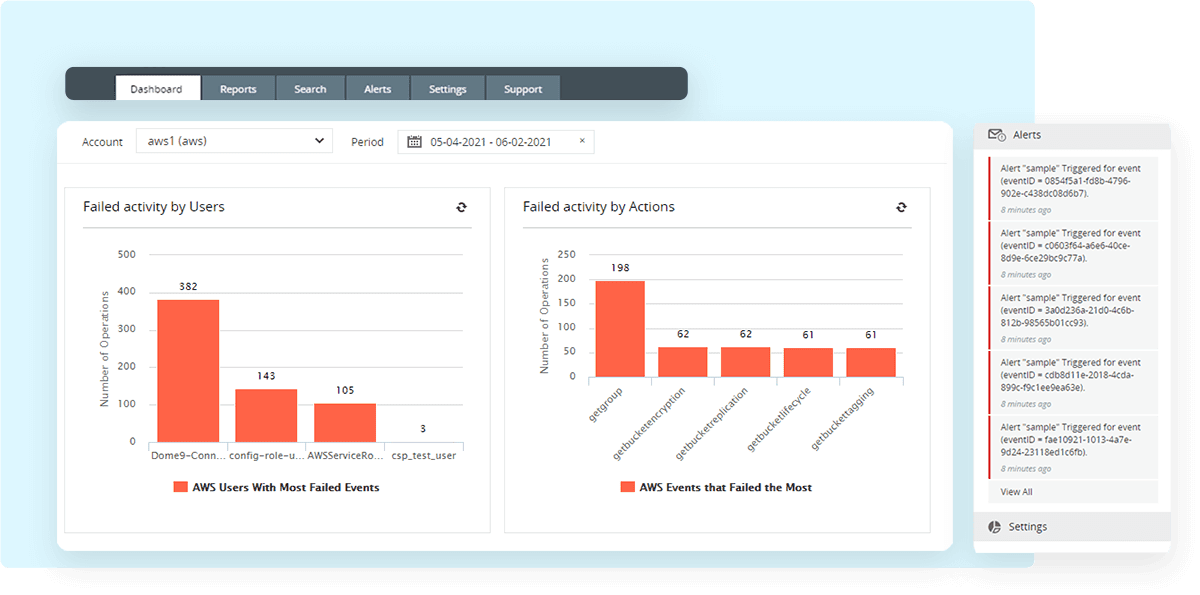

Mit Log360 erhalten Sie Einblick in Konfigurationsänderungen, wie z. B. das Hinzufügen von IP-Adressen zu Sicherheitsgruppen oder die Autorisierung von eingehendem Datenverkehr durch Sicherheitsgruppenregeln. Dieses umfassende Tool erkennt auch Aktivitäten wie verdächtige Anmeldungen, fehlgeschlagene Anmeldungen und fehlgeschlagene Ereignisse und liefert Echtzeitwarnungen und ausführliche Berichte, die dazu beitragen können, die Sicherheitslage in Ihrem Unternehmen zu verbessern.

Berichte über fehlgeschlagene AWS-Aktivitäten von Log360

Sie können auch selbst mehr erfahren, indem Sie eine kostenlose, voll funktionsfähige 30-tägige Testversion oder eine kostenlose personalisierte Demo anfordern, die Sie nach Ihren Wünschen planen können.