- Home

- SIEM capabilities

- User behaviour analytics

- Behaviour Analytics

Analysieren Sie Benutzerverhaltensdaten,

um Muster, Trends und

Anomalien in Ihrem Netzwerk zu erkennen.

Reduzieren Sie die Verweildauer von Angreifern, indem Sie unbekannte Bedrohungen mithilfe des Log360-Verhaltensanalysemoduls erkennen.

Verhaltensanalysen in der Cybersicherheit

Auch wenn das Hauptziel eines Sicherheitsadministrators darin besteht, Versuche von Sicherheitsverletzungen zu verhindern, besteht die eigentliche Herausforderung darin, die Lücke bei der Erkennung verschiedener Arten von Gefährdungsindikatoren zu schließen. Herkömmliche Methoden zur Erkennung von Bedrohungen können bekannte Bedrohungen aufspüren, unbekannte Bedrohungen könnten jedoch untergehen, wenn keine leicht zugänglichen Informationen über sie vorliegen.

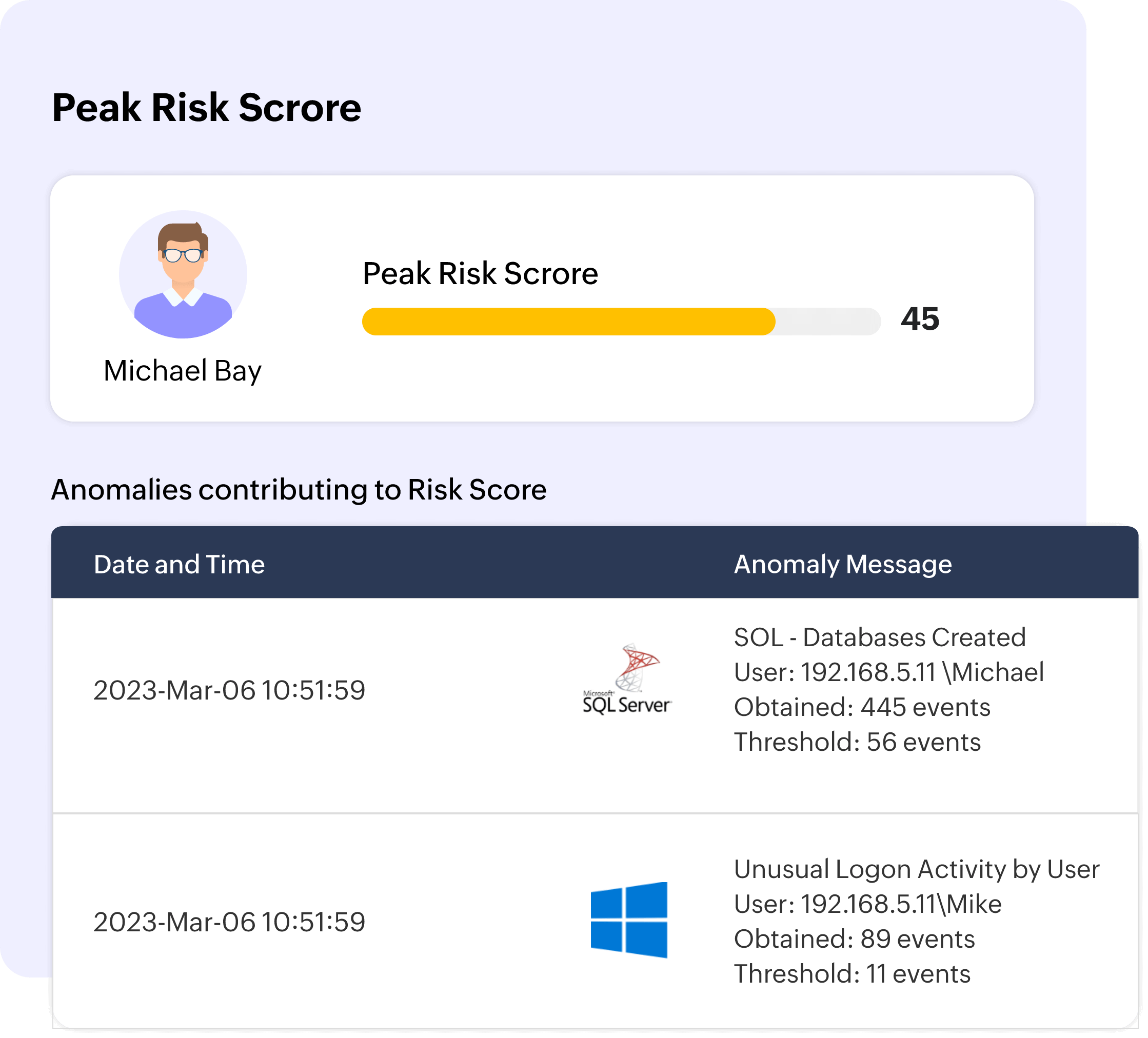

Daher ist es wichtig, bei der Entscheidung über eine Erkennungsstrategie für Ihre Organisation sowohl bekannte als auch unbekannte Bedrohungen zu berücksichtigen. Mit dem UEBA-Modul (User and Entity Behavior Analytics) von Log360, das das Benutzerverhalten analysiert, können Sie ungewöhnliche Aktivitäten verdächtiger Benutzer und Objekte verfolgen, Risikobewertungen zuweisen und in Echtzeit über ungewöhnliche Aktivitäten benachrichtigt werden, wodurch die Verweildauer von Angreifern, die in Ihrer Umgebung liegen, verkürzt wird.

Weisen Sie Sicherheitsereignissen Risikobewertungen zu

Bei der Erkennung von Bedrohungen müssen Sicherheitsadministratoren wissen, welche Bedrohung zuerst behandelt werden muss. Dadurch wird sichergestellt, dass die schwerwiegendsten Bedrohungen schnellstmöglich beseitigt werden, bevor sie erheblichen Schaden anrichten können. Durch die Zuweisung von Risikobewertungen zu verschiedenen Sicherheitsereignissen können Sicherheitsadministratoren sich schnell um Bedrohungen mit hohem Risiko kümmern.

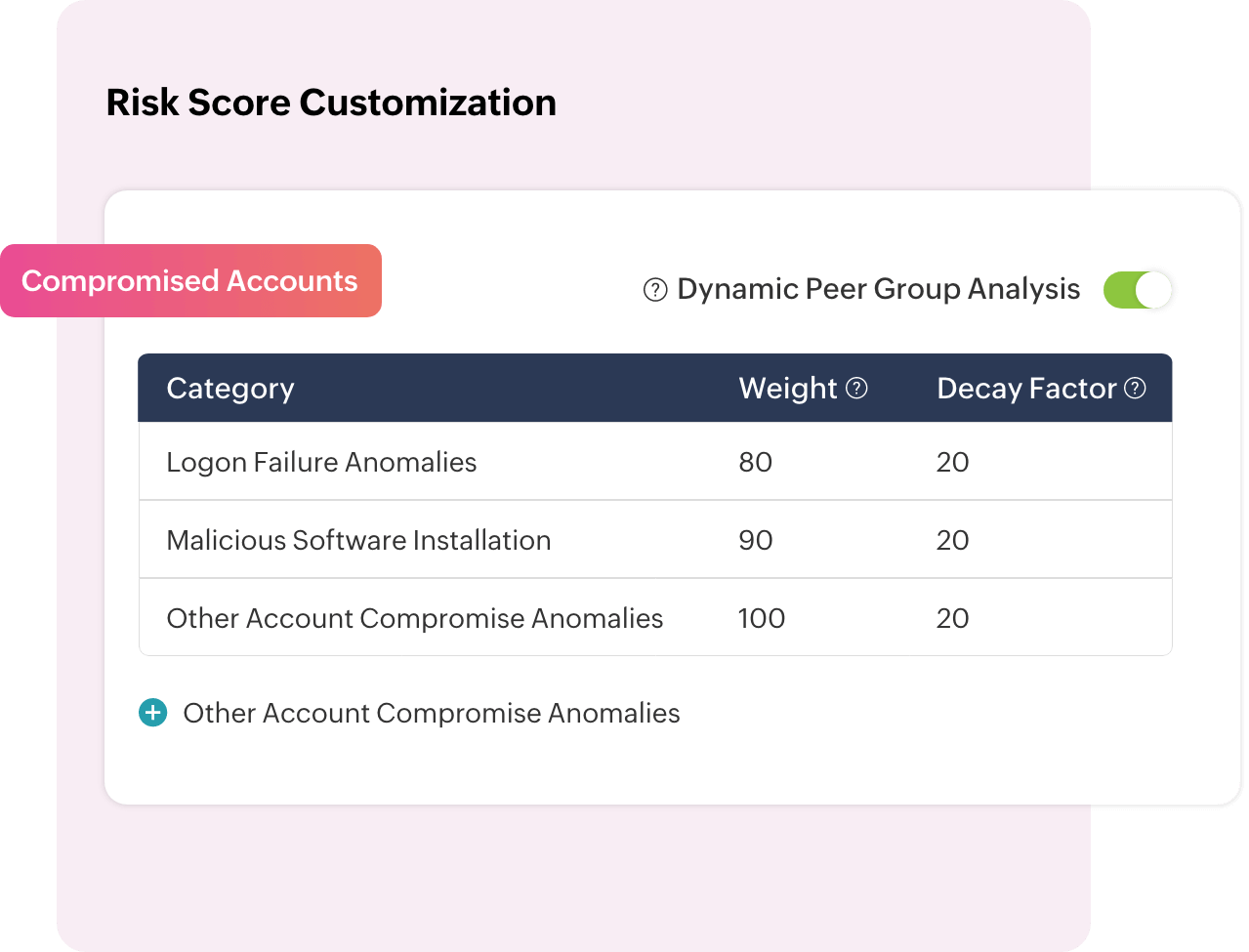

Mit Log360 können Sie Risikobewertungen für verschiedene Kategorien anpassen, darunter Anomalien, Insider-Bedrohungen, Datenexfiltration, kompromittierte Konten und Anmeldefehler. Zudem können Sie können kontextbezogene Risikobewertungen für die dynamische Messung von Risiken verwenden.

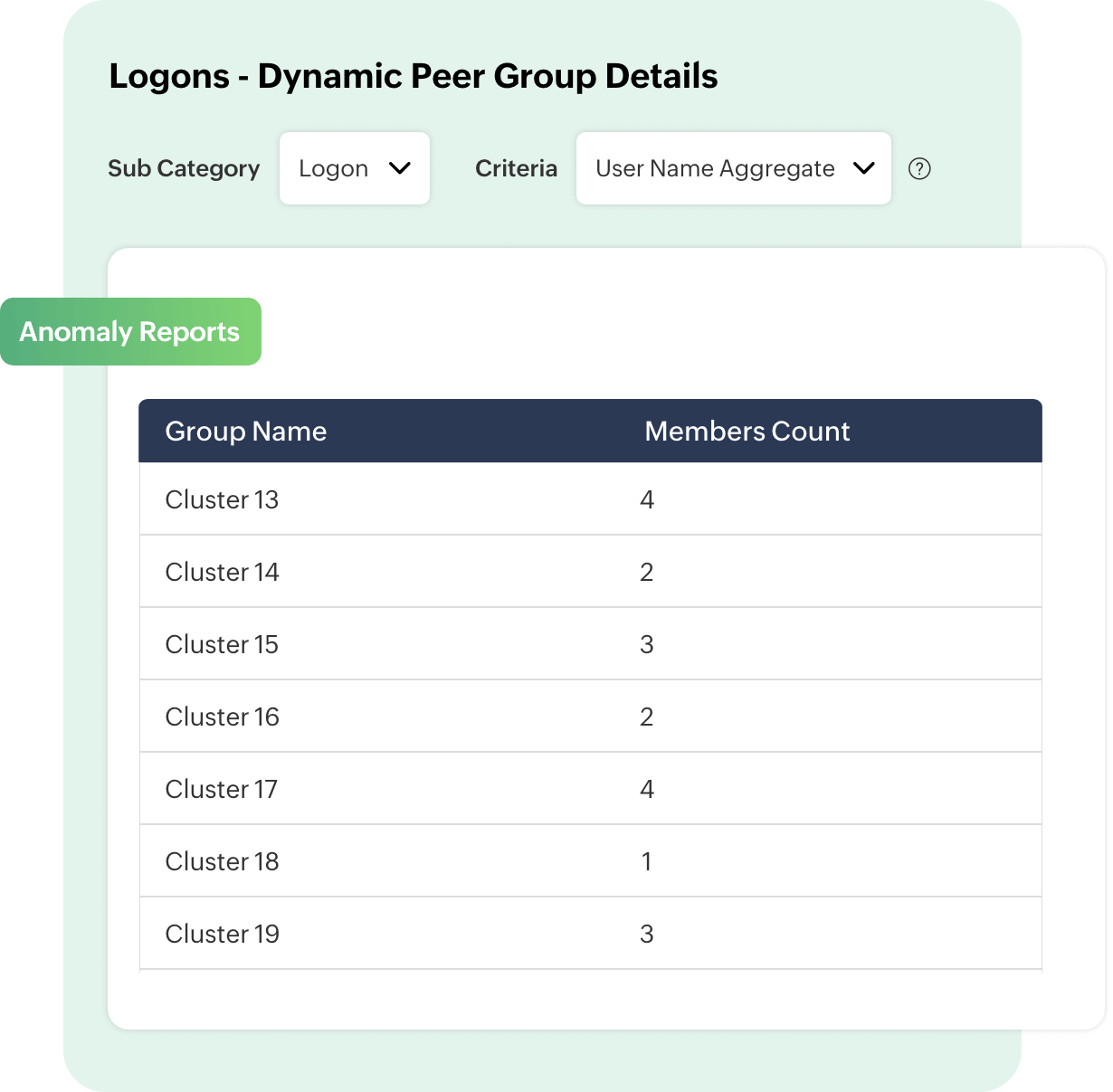

Erstellen dynamischer Peer-Gruppen

Durch die Gruppierung von Benutzern in einem Netzwerk auf der Grundlage ihres Verhaltens erstellt das UEBA-Modul von Log360 eine Basislinie für die Gruppe. Diese Basislinie wird dann als Referenz zur Erkennung von Anomalien verwendet. Jede Abweichung von dieser Basislinie löst einen Alarm aus. Dies trägt dazu bei, die Genauigkeit bei der Erkennung von Anomalien zu verbessern und die Anzahl der Fehlalarme zu reduzieren.

Zuordnung von Benutzern optimieren

Log360 UEBA verwendet Konfigurationen zur Zuordnung, um einzelne Benutzerkonten mit dem Basisbenutzerkonto zu verbinden. Dies hilft Ihnen, die anomalen Aktivitäten eines einzelnen Benutzers über verschiedene Plattformen und Geräte hinweg zu korrelieren und diese Aktivitäten für eine effektive Risikobewertung der Benutzer zu konsolidieren.

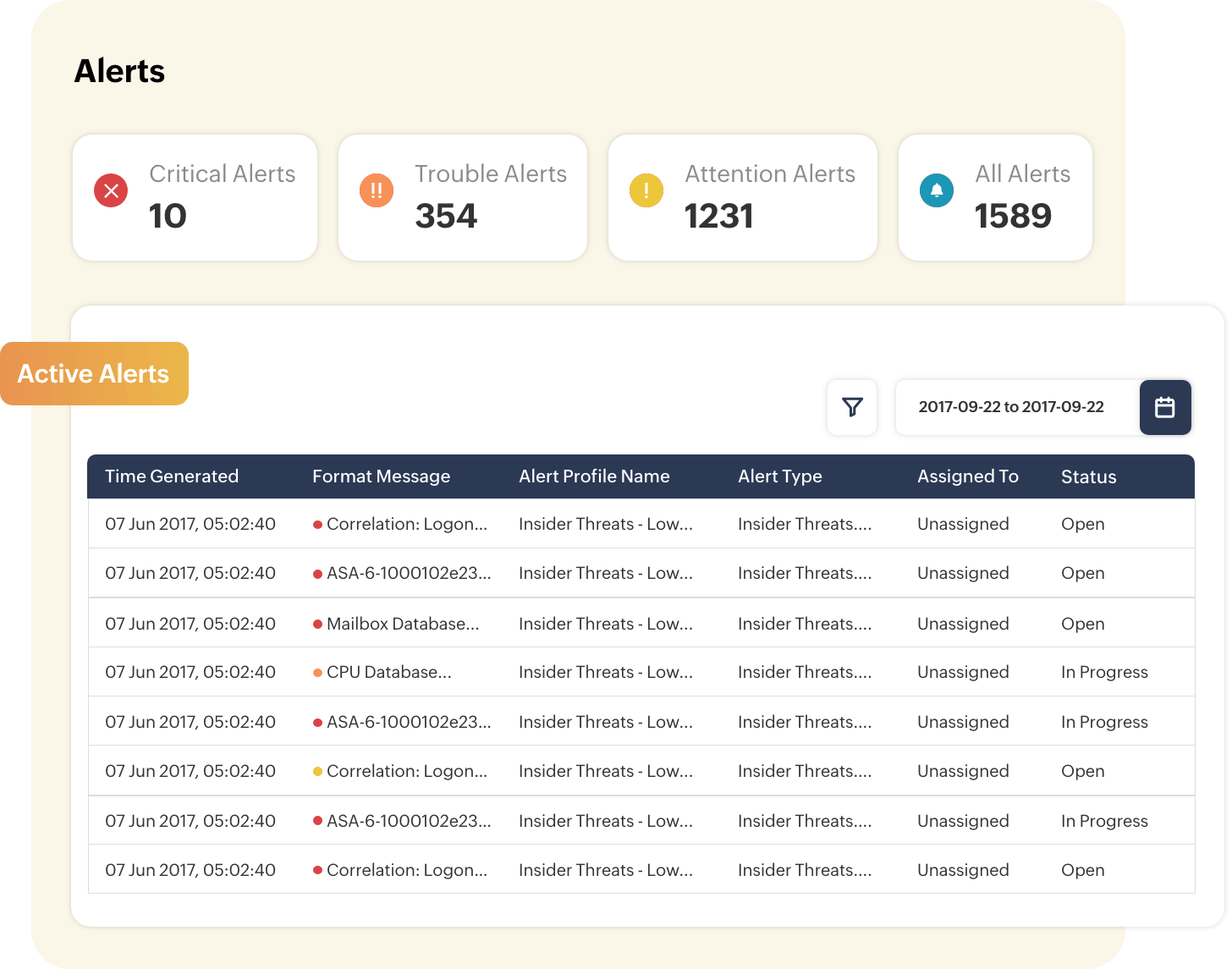

Die Verweildauer von Angreifern reduzieren

Lassen Sie sich über das Echtzeit-Warnsystem von Log360 über verhaltensbasierte Sicherheitsereignisse benachrichtigen. Sie können sofortige Benachrichtigungen per SMS und E-Mail erhalten, sodass Sicherheitsadministratoren schnell auf erkannte Sicherheitsbedrohungen reagieren können. So kann sichergestellt werden, dass die Anwesenheit externer Sicherheitsbedrohungen in Ihrer Umgebung sofort erkannt wird, wodurch deren Verweildauer reduziert wird.

Warum Log360 für Verhaltensanalysen wählen?

-

Überwachen Sie Benutzer- und Objektaktivitäten

Erkennen Sie verdächtige Anomalien in Ihrem Netzwerk, indem Sie das Verhalten von Benutzern und Objekten ständig überwachen.

-

Automatisieren Sie Ihre Reaktion auf Bedrohungen

Mit dem Workflow-Management von Log360 können Sie Ihre Reaktion auf Sicherheitsbedrohungen automatisieren und Cyberangriffe, die Insider-Bedrohungen, kompromittierte Konten, Versuche der Datenexfiltration und vieles mehr umfassen, sofort stoppen.

-

Schützen Sie sich vor unbekannten Bedrohungen

Jede Abweichung vom üblichen Verhalten löst eine Anomalie aus und macht Sie so auf ungewöhnliche Sicherheitsbedrohungen im Netzwerk aufmerksam.