In der Cybersicherheitslandschaft ist die Ausweitung der Angriffsfläche kein neues Konzept. Organisationen mit einer digitalen Präsenz kämpfen schon seit langem mit dieser Herausforderung. Ähnlich wie Softwareentwickler ihren Code ständig aktualisieren, um Schwachstellen zu vermeiden, werden Cyberbedrohungen ständig angepasst und erweitern so ihre digitale Reichweite.

Die jährlichen 7 Top-Trends in der Cybersicherheit für 2022 von Gartner® zeigen, dass die Ausweitung der Angriffsfläche für Unternehmen, die bereits mit den Feinheiten der digitalen Verteidigung vertraut sind, nach wie vor ein anhaltendes Problem darstellt.

Dieser Blog soll Einblicke in folgende Themen bieten:

Angesichts der dynamischen technologischen Entwicklung ist die zunehmende Ausweitung der Angriffsflächen ein kritischer Faktor. Je mehr wir uns auf komplexe Systeme und Netzwerke verlassen, desto mehr neue und sich entwickelnde Bedrohungen entstehen durch diese Ausweitung. Hier sind einige Schlüsselfaktoren, die zur Ausweitung der Angriffsflächen beitragen:

Schnelle technologische Fortschritte: Technologische Innovationen bringen einen kontinuierlichen Strom neuer Geräte, Software und Systeme mit sich. Diese Innovationen bringen zwar Komfort und Effizienz, aber auch Schwachstellen mit sich. Cyber-Angreifer nutzen diese neuen Technologien oft aus, indem sie nach Schwachstellen suchen und diese ausnutzen. So kann beispielsweise die Eile bei der Einführung neuer Technologien zu unzureichenden Sicherheitsmaßnahmen führen, was sie zu attraktiven Angriffszielen macht.

Verbreitung von IoT-Geräten: Die weit verbreitete Nutzung von mit dem Internet verbundenen Geräten, von Smart-Home-Geräten bis hin zu Industriesensoren, hat eine riesige Angriffsfläche geschaffen. Bei vielen dieser Geräte hat die Funktionalität Vorrang vor der Sicherheit, wodurch sie anfällig für Ausbeutung sind. Mit der zunehmenden Anzahl vernetzter Geräte steigen auch die Möglichkeiten für Cyberkriminelle, in Netzwerke einzudringen.

Richtlinien für Telearbeit und BYOD: Der Trend zur Telearbeit, der durch globale Ereignisse wie die COVID-19-Pandemie beschleunigt wurde, hat die traditionellen Sicherheitsgrenzen gesprengt. Mitarbeiter nutzen nun persönliche Geräte und ungesicherte Netzwerke, um auf Unternehmensressourcen zuzugreifen. Diese Vielfalt an Endpunkten schafft zahlreiche potenzielle Einfallstore für Cyberangriffe. Darüber hinaus ist die Sicherheit der persönlichen Geräte der Mitarbeiter möglicherweise nicht so robust wie die der unternehmenseigenen Geräte, was sie zu attraktiven Zielscheiben für Angreifer macht.

Komplexe IT-Umgebungen: Unternehmen setzen zunehmend komplexe IT-Infrastrukturen ein, darunter Cloud-Computing, verschiedene Softwareplattformen und Dienste von Drittanbietern. Diese Technologien bieten zwar Skalierbarkeit und Flexibilität, führen aber auch zu zusätzlichen Schwachstellen. Jede neue Komponente der IT-Umgebung wird potenziell zu einem Einfallstor für Angreifer. Wenn Abhängigkeiten von Drittanbietern nicht ordnungsgemäß verwaltet werden, können Unternehmen auch Risiken in der Lieferkette ausgesetzt sein.

Im April 2022 berichtete Block, die Muttergesellschaft von Cash App, dass es einem ehemals verärgerten Cash-App-Mitarbeiter gelungen war, auf Informationen von über acht Millionen Nutzern von Cash App Investing, einem separaten Dienst für den Aktienhandel, zuzugreifen und diese zu stehlen. Zu den gestohlenen Daten gehörten Kundennamen, Brokerkontonummern, Aktienportfolios und Handelsaktivitäten. Obwohl sensiblere Informationen wie Sozialversicherungsnummern sicher blieben, machte dieser Verstoß deutlich, dass es bei der Umsetzung von Richtlinien zur Zugangskontrolle, insbesondere für ehemalige Mitarbeiter, Mängel gab, und der Vorfall blieb vier Monate lang unentdeckt. Cash App ist nun mit mehreren Sammelklagen wegen unzureichendem Schutz von Benutzerdaten konfrontiert.

Ein weiterer massiver Datenverstoß ereignete sich im August 2022. Plex, eine Plattform für Medienstreaming, forderte alle 20 Millionen Benutzer auf, ihre Passwörter zurückzusetzen, da ein nicht autorisierter Dritter auf E-Mails, Benutzernamen und verschlüsselte Passwörter zugegriffen hatte. Zwar waren die Zahlungsinformationen der Benutzer nicht von dem Verstoß betroffen, doch das Ereignis deckte eine Sicherheitslücke auf. Als Benutzer versuchten, ihre Passwörter zurückzusetzen, waren die Server von Plex überlastet. Diese Situation unterstreicht, wie wichtig sichere Passwörter sind, um online geschützt zu bleiben, selbst wenn eine Verschlüsselung vorhanden ist.

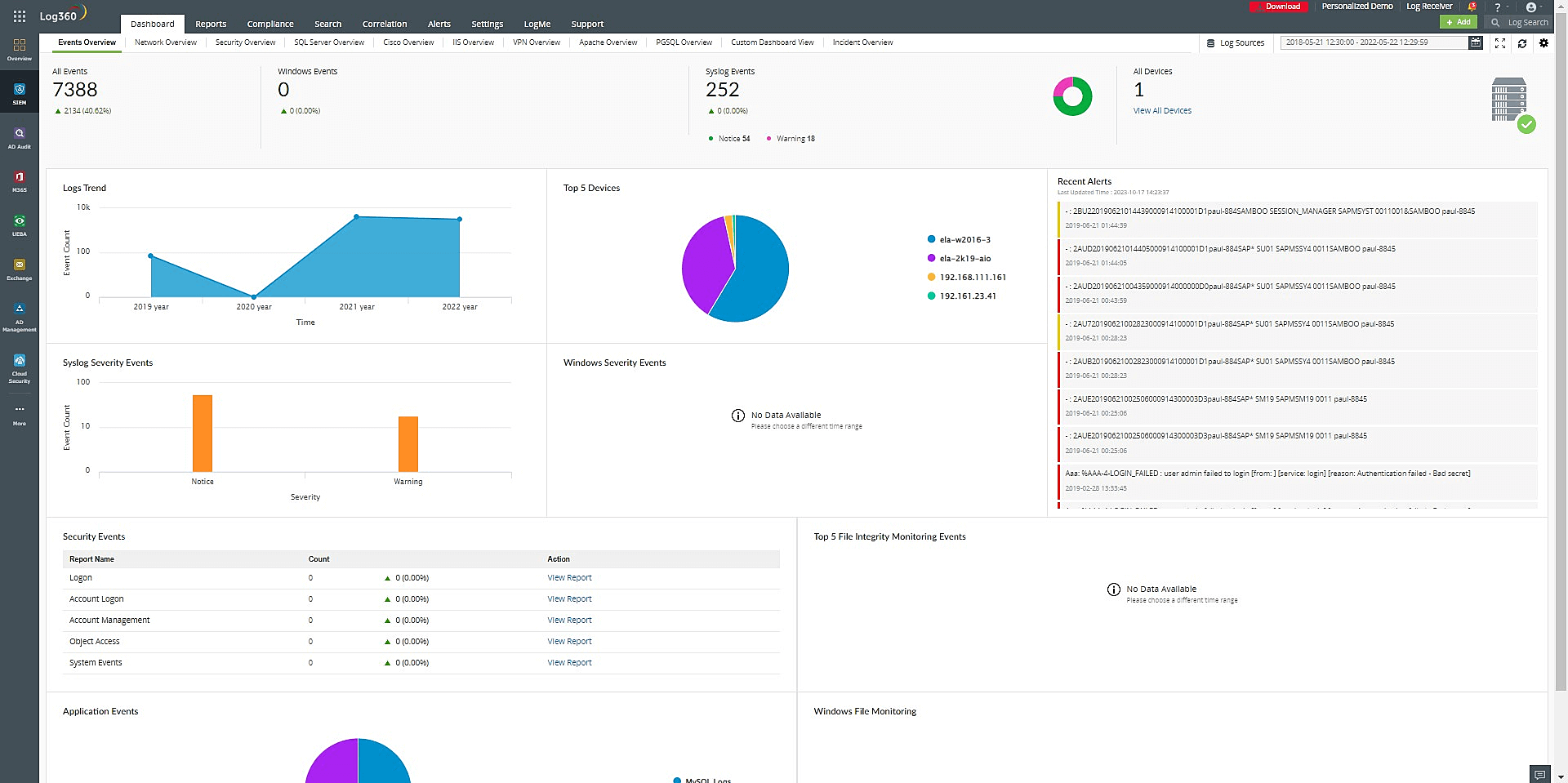

ManageEngine Log360 ist eine umfassende SIEM-Lösung (Security Information and Event Management), die darauf ausgelegt ist, die Angriffsfläche zu reduzieren, indem sie Unternehmen die erforderlichen Einblicke bietet mit denen sie potenzielle Sicherheitsbedrohungen proaktiv erkennen und entschärfen können.

Hier sind einige Möglichkeiten, wie ManageEngine Log360 zur Reduzierung der Angriffsfläche beiträgt: