Forensik ist ein wesentlicher Bestandteil der Aufklärung von Cyberkriminalität. Als SOC-Manager müssen Sie und Ihr Team sich auf digitale forensische Hinweise (IP-Adressen, Datei-Hashes usw.) verlassen, um herauszufinden, ob eine Cyberstraftat stattgefunden hat und wie ein Angreifer dabei vorgegangen ist. In der Cybersicherheit werden diese forensischen Hinweise oder Artefakte als IoCs bezeichnet. Diese Hinweise dienen als Warnsignale, die auf eine Datenverletzung oder eine aufdringliche Aktivität im Netzwerk hinweisen.

Während Angreifer mit zunehmender Erfahrung ungewöhnliche Angriffsmuster verwenden und versuchen, IoCs zu umgehen, können Sie sich immer noch auf die bewährte Liste der IoCs in diesem Blog beziehen, um die Erkennung von Bedrohungen zu erleichtern. Sie erfahren auch von den relevanten Berichten in der SIEM-Lösung Log360 von ManageEngine (sowohl vor Ort als auch in der Cloud verfügbar), die Ihnen bei der Identifizierung dieser gängigen IoCs helfen. Dieser Blog hilft Ihnen auch dabei, die neuen auftretenden IoCs zu identifizieren und zu verwalten.

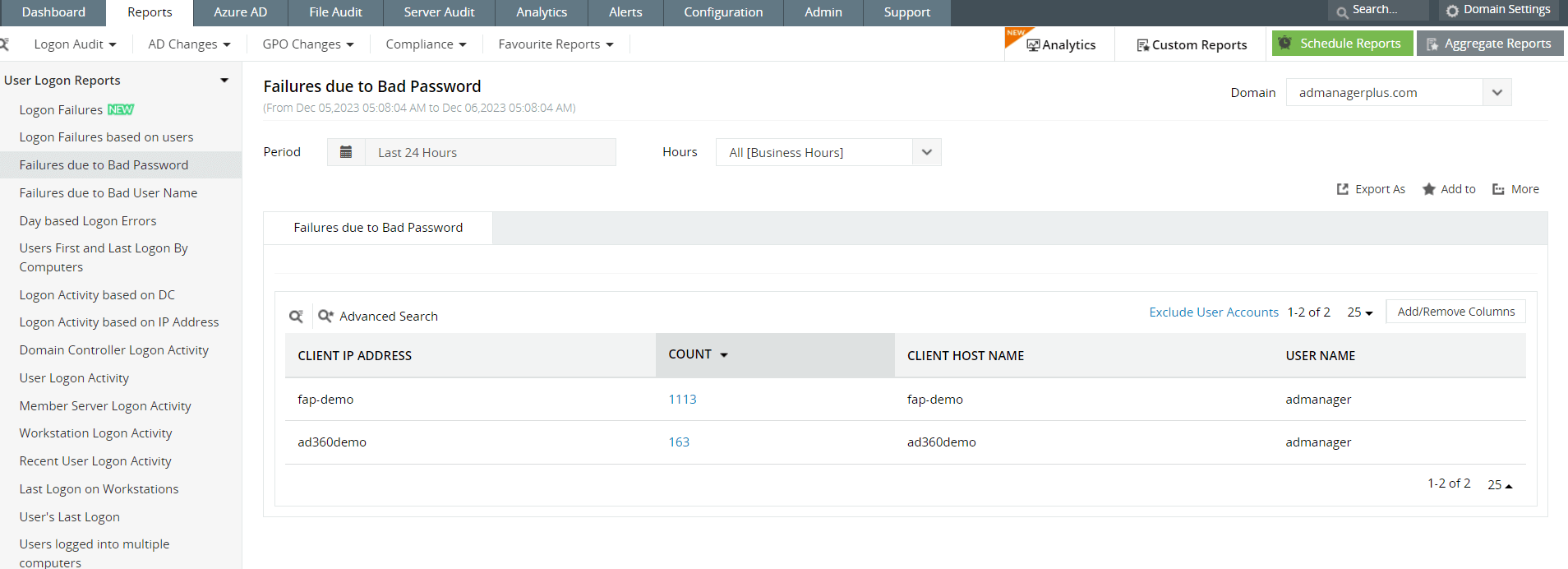

Ein echter Authentifizierungsfehler wie ein falsches Passwort oder eine falsche OTP-Eingabe kann nur eine begrenzte Zahl von Fehlversuchen verursachen. Wenn sich jedoch ein Cyberkrimineller in Ihrem Netzwerk befindet, verwendet er häufig Tools, die verschiedene Passwörter ausprobieren, um zu sehen, ob ein Konto kompromittiert werden kann. Wenn Ihre Protokolle zahlreiche Authentifizierungsversuche in Folge anzeigen, sollten Sie genauer hinschauen, da es sich um einen Angreifer handeln könnte, der eine Wörterbuch-Attacke durchführt. Andere ungewöhnliche Authentifizierungsereignisse wie Anmeldungen von einem seltsamen geografischen Standort aus oder mehrere Anmeldefehler bei privilegierten Konten sind alles Anzeichen für eine Gefährdung, die Ihr SOC-Team ernst nehmen sollte. Abbildung 1 und Abbildung 2 zeigen Berichte zu Authentifizierungsvorgängen in Log360.

Abbildung 1: Log360 bietet mehrere integrierte Berichte, die Anmeldeereignisse anzeigen, einschließlich spezifischer Berichte über fehlgeschlagene Anmeldungen aufgrund eines falschen Benutzernamens oder Passworts.

Abbildung 1: Log360 bietet mehrere integrierte Berichte, die Anmeldeereignisse anzeigen, einschließlich spezifischer Berichte über fehlgeschlagene Anmeldungen aufgrund eines falschen Benutzernamens oder Passworts.

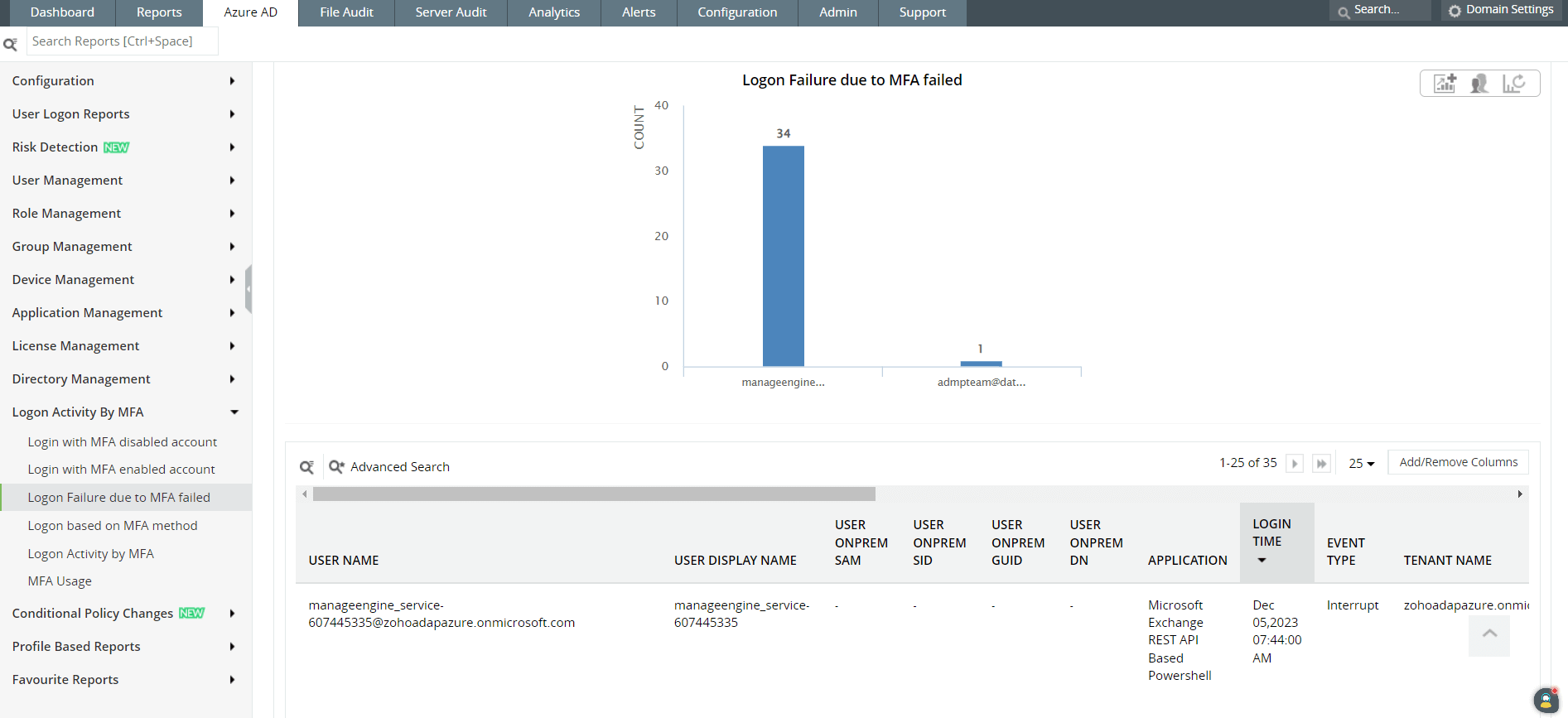

Abbildung 2: Ein Administrator oder Sicherheitsmanager kann auch die Anmeldeaktivität basierend auf MFA anzeigen.

Abbildung 2: Ein Administrator oder Sicherheitsmanager kann auch die Anmeldeaktivität basierend auf MFA anzeigen.

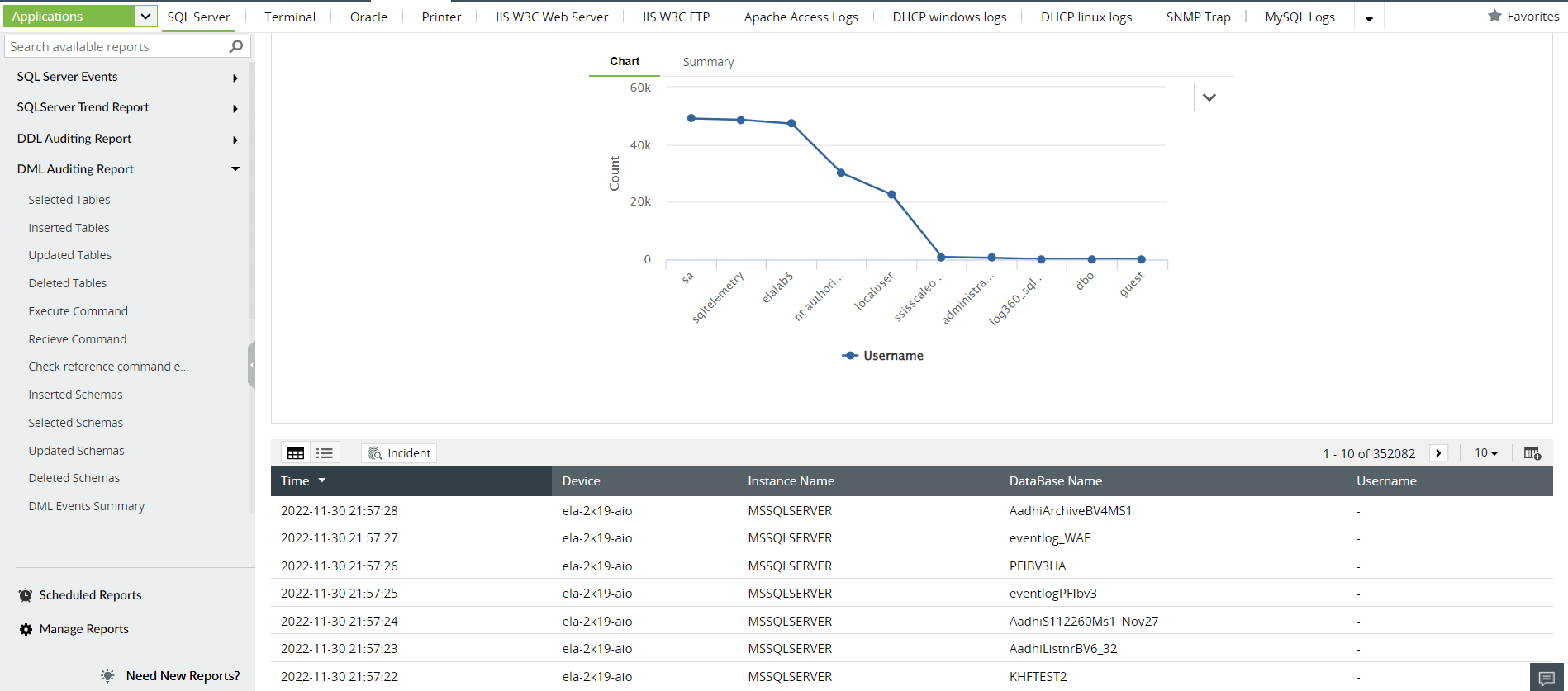

Datenbanken sind attraktive Ziele für Angreifer, da Organisationen dort vertrauliche Informationen speichern. Wenn Sie einen signifikanten Anstieg der Datenbanklesevorgänge, Dateidownloads oder Änderungen am Datenbankinhalt feststellen, die nicht mit Ihrer üblichen Baseline übereinstimmen, sollte Ihr SOC-Team dies untersuchen. Als SOC-Manager müssen Sie sich möglicherweise persönlich mit solchen Aktivitäten befassen, insbesondere wenn sie auf einem kritischen Server stattfinden, um sicherzustellen, dass Ihre Datenbanken sicher sind. Abbildung 3 zeigt Server-Audit-Berichte in Log360.

Abbildung 3: Log360 verfügt über mehrere integrierte Berichte, die Serveraktivitäten anzeigen, einschließlich der Überprüfung der Data Definition Language (DDL) und der Data Manipulation Language (DML).

Abbildung 3: Log360 verfügt über mehrere integrierte Berichte, die Serveraktivitäten anzeigen, einschließlich der Überprüfung der Data Definition Language (DDL) und der Data Manipulation Language (DML).

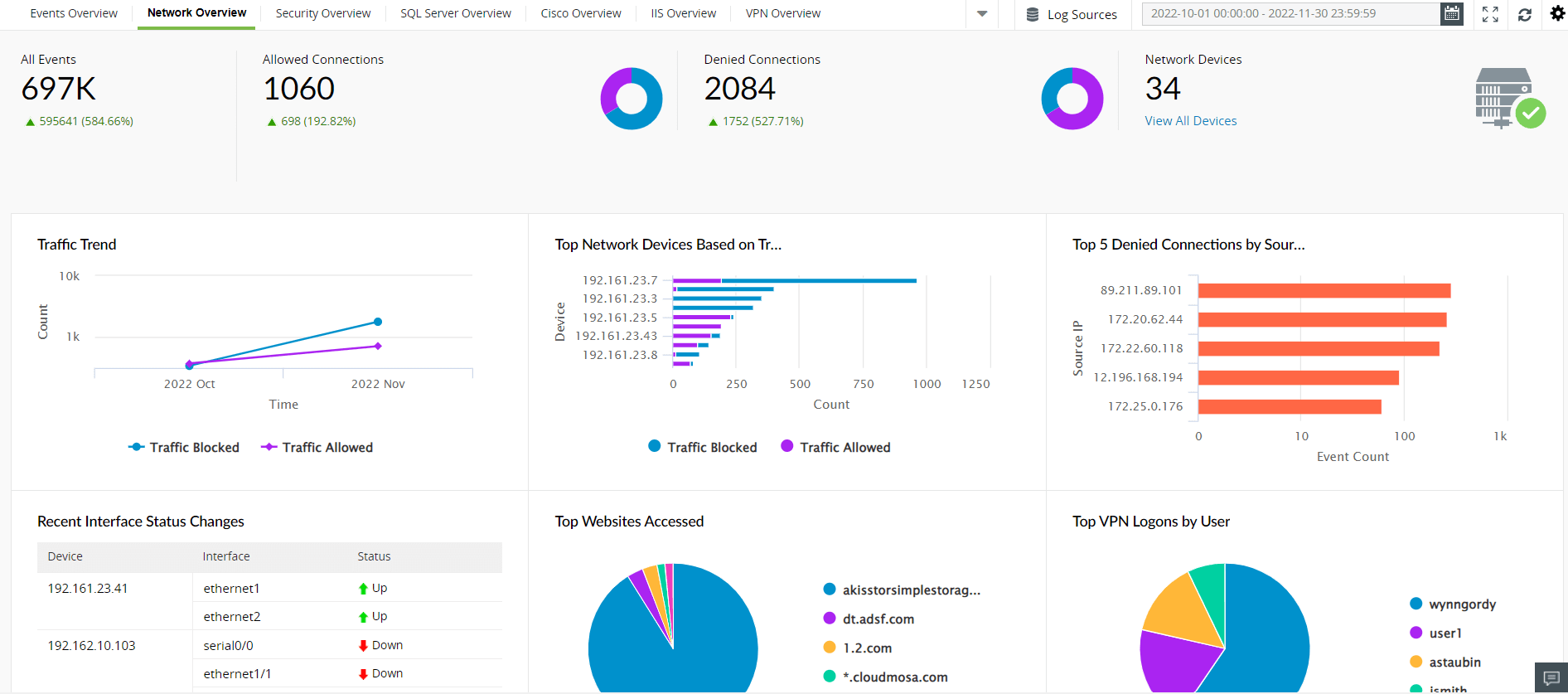

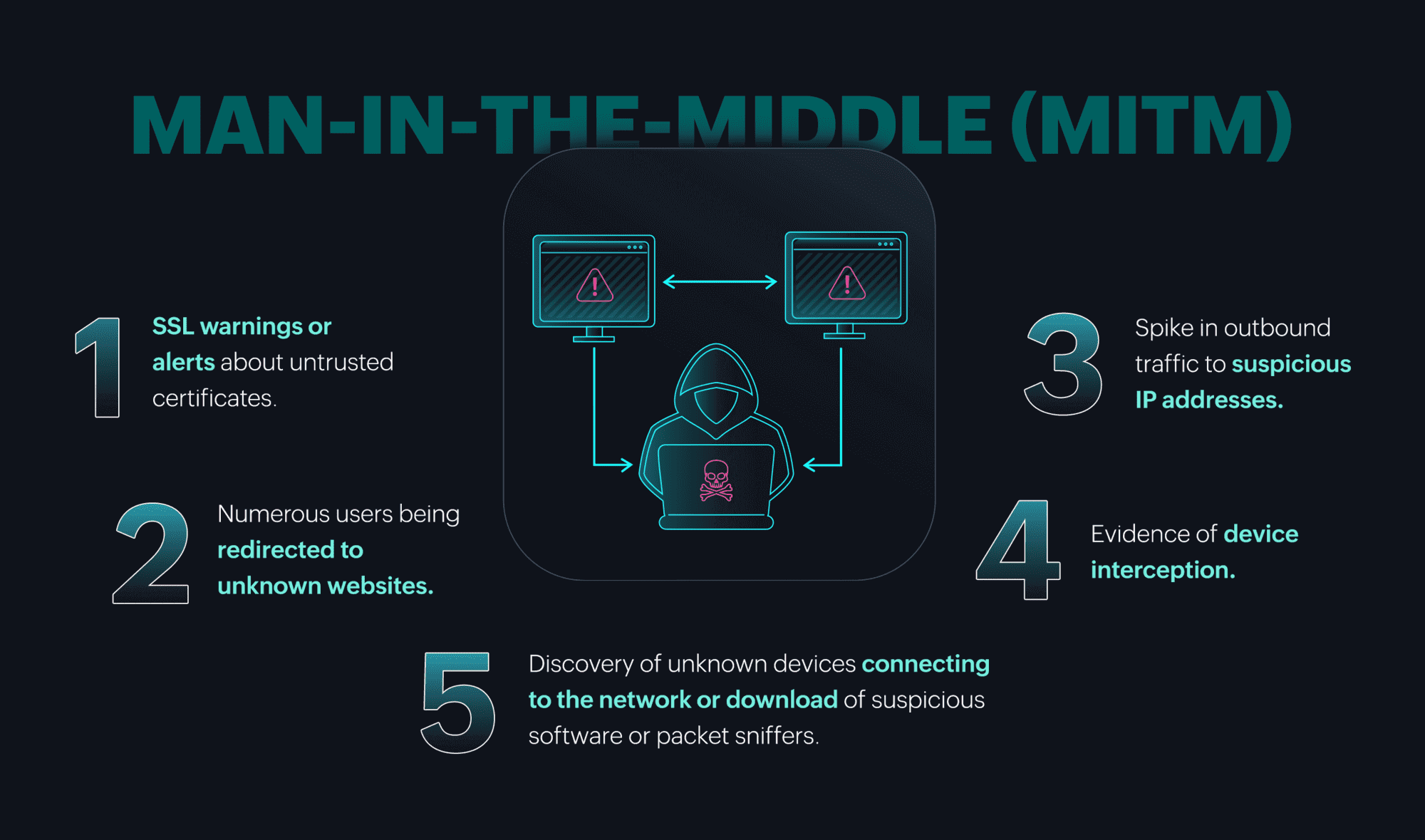

Ein SOC-Team, das mit den richtigen Tools ausgestattet ist, wird feststellen, dass ausgehender Datenverkehr viel darüber verraten kann, was ein Angreifer im Netzwerk tut. Zu den Anomalien in Ihrem ausgehenden Datenverkehr, die ernst genommen werden sollten, gehören: Kommunikation von Arbeitsplätzen unter Verwendung ungewöhnlicher Protokolle, große Datenmengen, die Ihr Netzwerk verlassen, und Anzeichen von Kommunikation mit bekannten bösartigen IPs oder mit IPs aus neuen geografischen Standorten. Anhand dieser Indikatoren erkennt Ihr SOC-Team, ob eine Kommunikation mit den C&C-Servern eines Angreifers stattfindet oder ob Daten an verdächtige Empfänger übertragen werden. Abbildung 4 zeigt, wie ein gut organisiertes Log360-Dashboard Ihnen einen Überblick über die Netzwerkaktivität gibt.

Abbildung 4: Ein SOC-Manager kann sich einen Überblick über das Netzwerk verschaffen und verkehrsbezogene Daten überwachen.

Abbildung 4: Ein SOC-Manager kann sich einen Überblick über das Netzwerk verschaffen und verkehrsbezogene Daten überwachen.

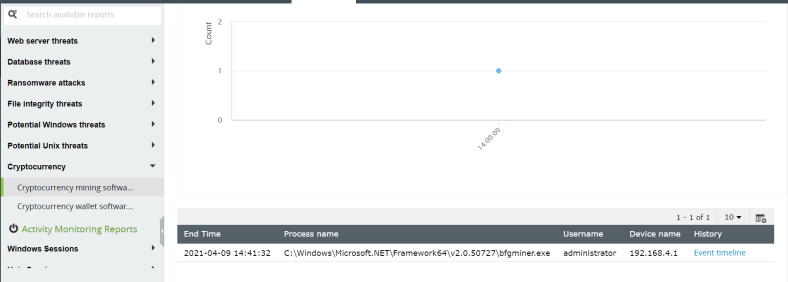

Seit Kryptowährungen zu einem lukrativen Geschäft geworden sind, haben Angreifer hinterhältige Wege gefunden, die CPU-Ressourcen eines Unternehmens zum Schürfen von Kryptowährungen zu nutzen. Physische Indikatoren für eine Überhitzung des Systems und andere Indikatoren für Leistungsprobleme Ihrer Leistungsüberwachungstools können ein Signal dafür sein, dass Ihr Netzwerk angegriffen wird.

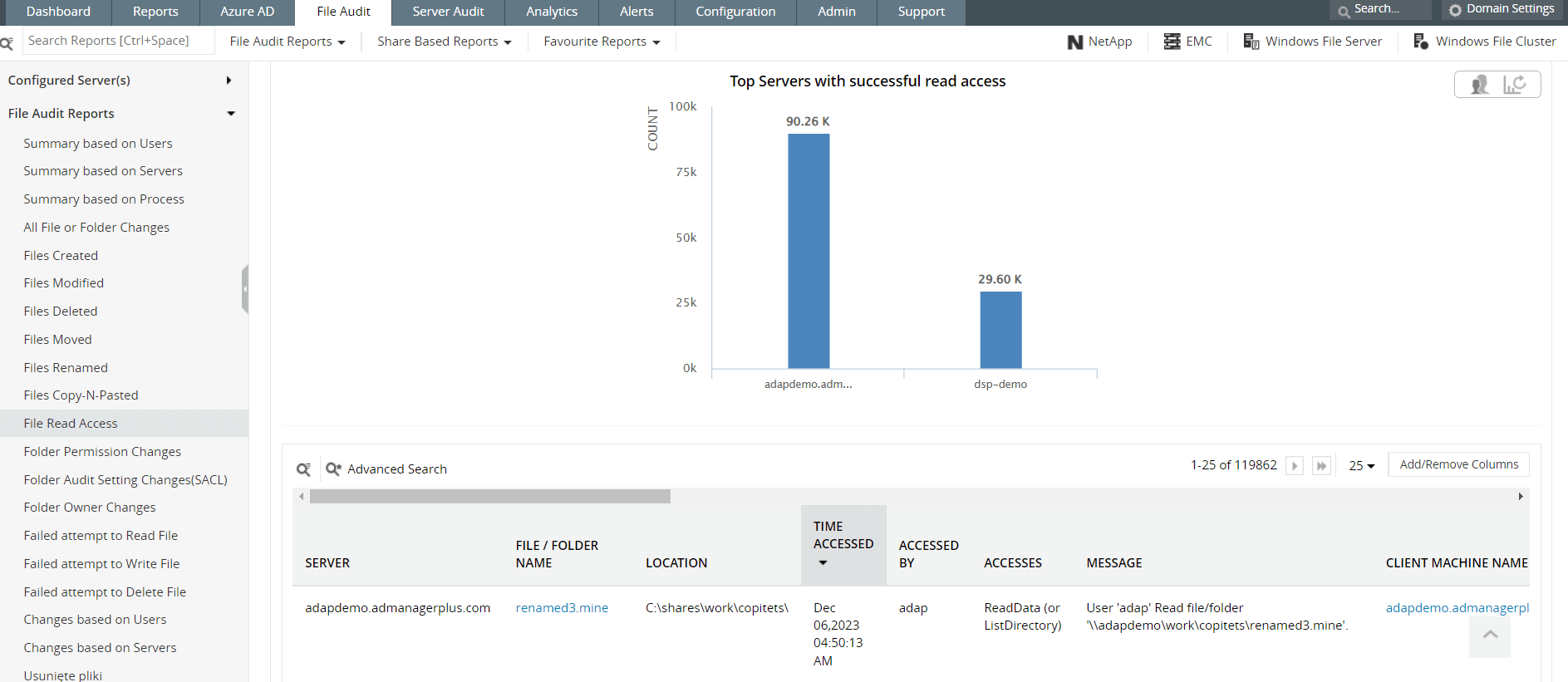

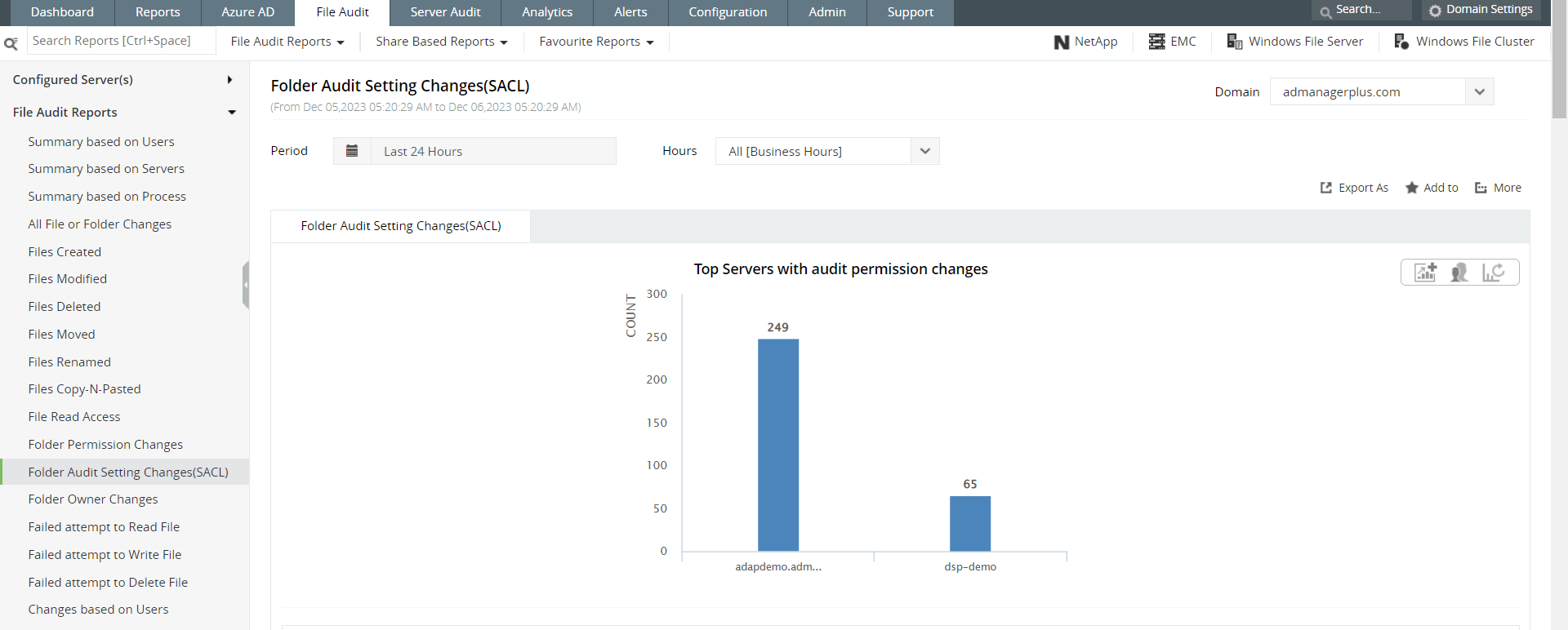

Zahlreiche Versuche, auf eine bestimmte Datei zuzugreifen, können ein wichtiges Signal sein, da ein Angreifer verschiedene Möglichkeiten nutzen kann, um Zugriff auf die Datei zu erhalten. Wenn Sie diesem Signal mit relevanten Metadaten folgen, kann dies zu einem wichtigen Indikator für eine Gefährdung werden, den Sie nicht verpassen sollten. Die Abbildungen 5 und 6 zeigen Dateiüberwachungsberichte in Log360.

Abbildung 5: Log360 bietet mehrere Berichte zu Dateiprüfungen, einschließlich Dateierstellungen, -löschungen, -änderungen und Lesezugriffen.

Abbildung 5: Log360 bietet mehrere Berichte zu Dateiprüfungen, einschließlich Dateierstellungen, -löschungen, -änderungen und Lesezugriffen.

Abbildung 6: Ein Sicherheitsmanager kann auch Berichte zu Änderungen der Dateiberechtigungen und Änderungen der Dateiprüfung anzeigen.

Abbildung 6: Ein Sicherheitsmanager kann auch Berichte zu Änderungen der Dateiberechtigungen und Änderungen der Dateiprüfung anzeigen.

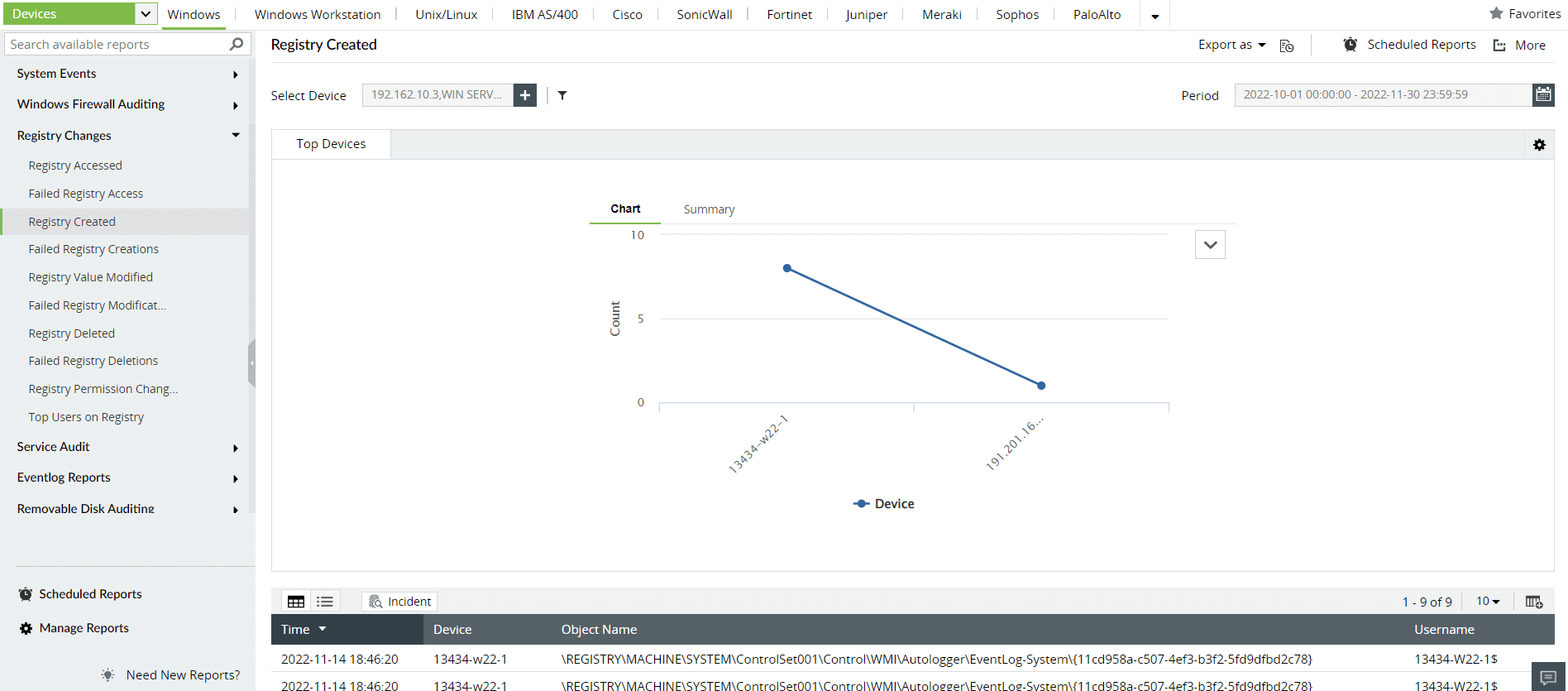

Die meisten bekannten Malware-Programme enthalten Code, der Änderungen an Ihren Systemdateien oder Ihrer Registrierung vornehmen kann. Häufig zeigt dieser Indikator für eine Gefährdung an, dass ein Angreifer durch Manipulation der Einstellungen in Ihrem Netzwerk hartnäckig vorgeht. Abbildung 7 zeigt einen Log360-Bericht, mit dem Sie Ihre Registrierung nachverfolgen können.

Abbildung 7: Die in Log360 integrierten Berichte über Änderungen an der Registrierung helfen SOC-Managern bei der Überwachung von Änderungen an der Registrierung.

Abbildung 7: Die in Log360 integrierten Berichte über Änderungen an der Registrierung helfen SOC-Managern bei der Überwachung von Änderungen an der Registrierung.

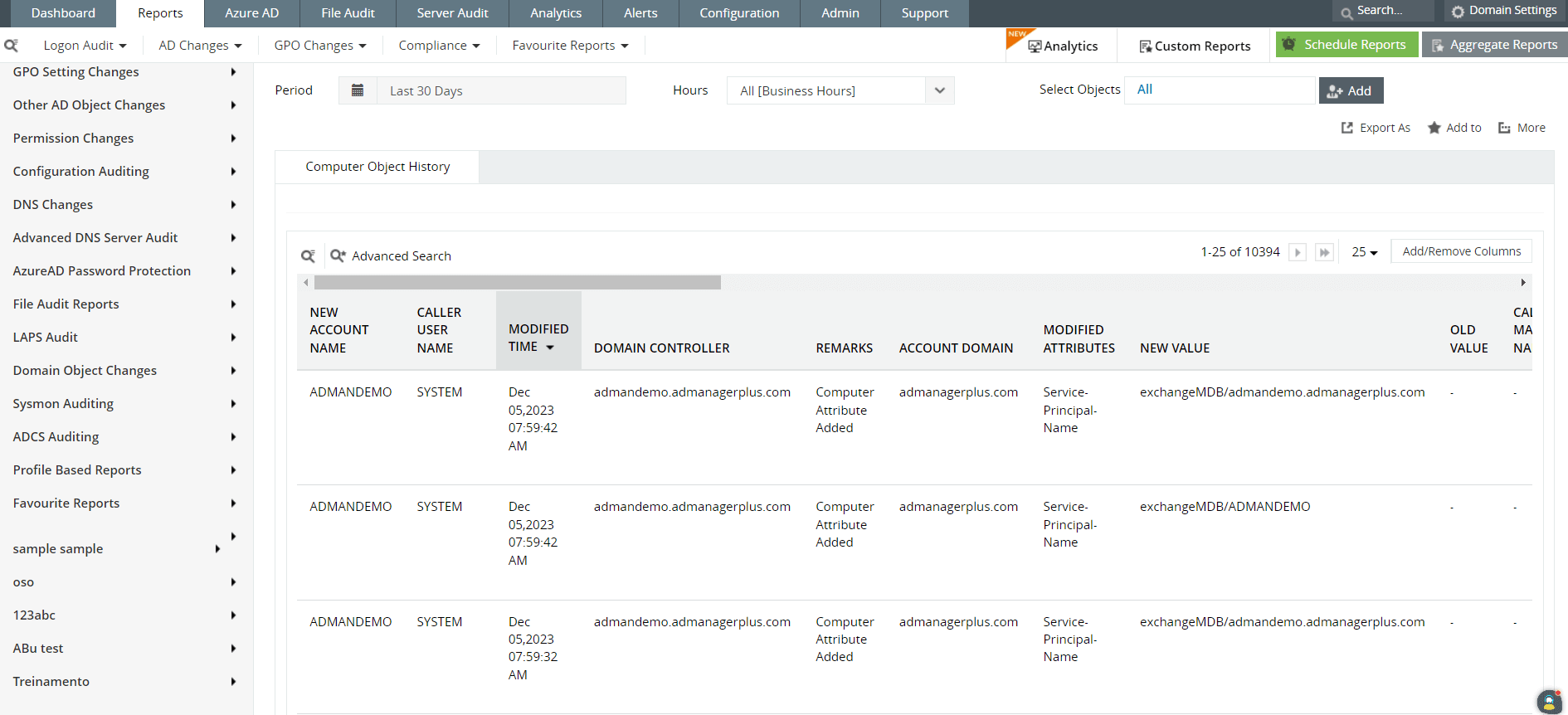

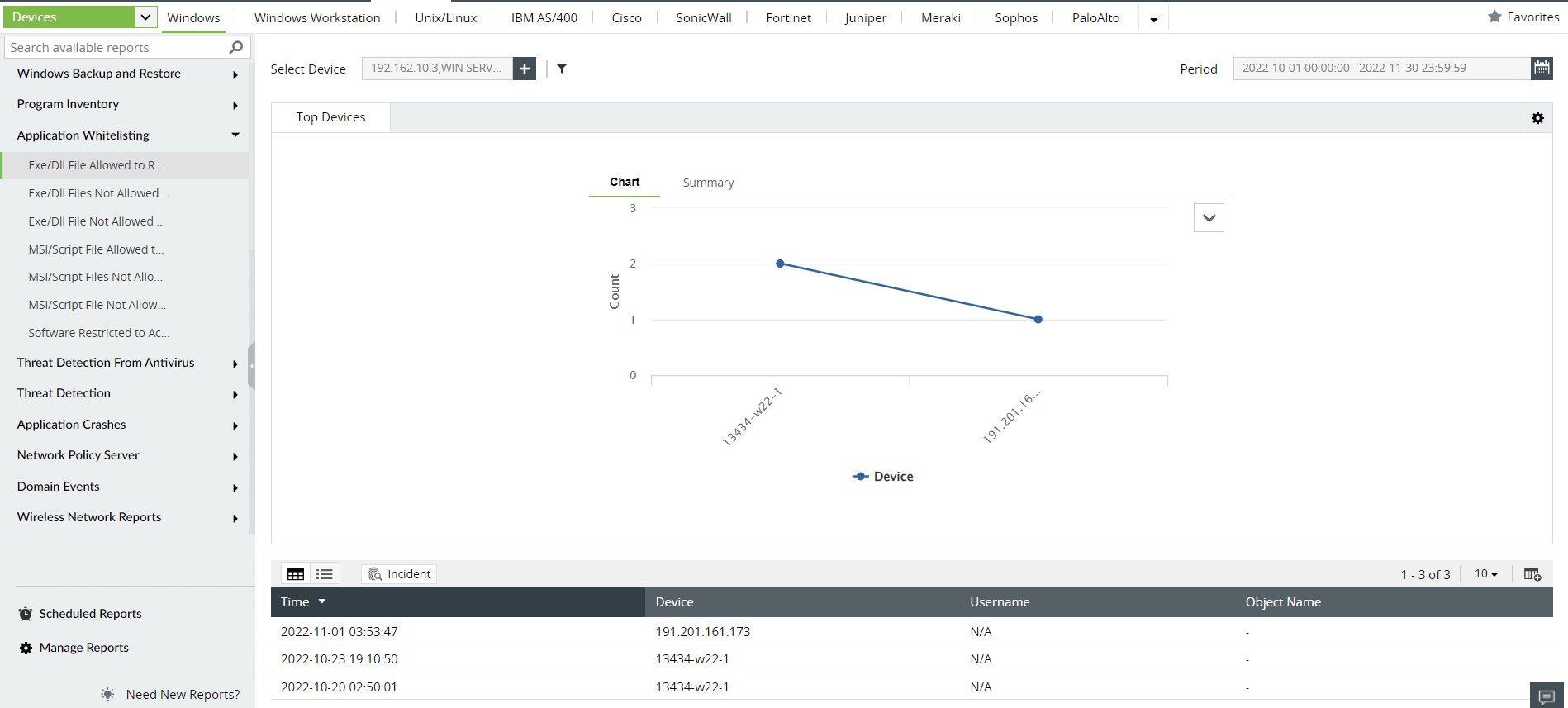

Eine weitere Spur, die ein Cyberkrimineller in Ihrem Netzwerk hinterlassen könnte, sind seltsame digitale Artefakte, die nicht Teil Ihres Netzwerkinventars sind. Wenn Ihr Team also unbekannte oder deaktivierte Geräte, ungewöhnliche Datenprotokolle, seltsame Dateinamen oder -erweiterungen entdeckt, können Sie diese markieren und als Anzeichen für eine Kompromittierung behandeln. Die Abbildungen 8 und 9 zeigen, wie Sie mit Log360 neu hinzugefügte Objekte und andere Dateiaktivitäten in Ihrem Netzwerk verfolgen können.

Abbildung 8: SOC-Manager können Log360-Berichte zur Computerverwaltung und Objekthistorie anzeigen, um alle Geräte oder Artefakte zu verfolgen, die dem Netzwerk hinzugefügt werden.

Abbildung 8: SOC-Manager können Log360-Berichte zur Computerverwaltung und Objekthistorie anzeigen, um alle Geräte oder Artefakte zu verfolgen, die dem Netzwerk hinzugefügt werden.

Abbildung 9: Log360 zeigt Berichte zur EXE/DLL-Dateiaktivität im Netzwerk an.

Abbildung 9: Log360 zeigt Berichte zur EXE/DLL-Dateiaktivität im Netzwerk an.

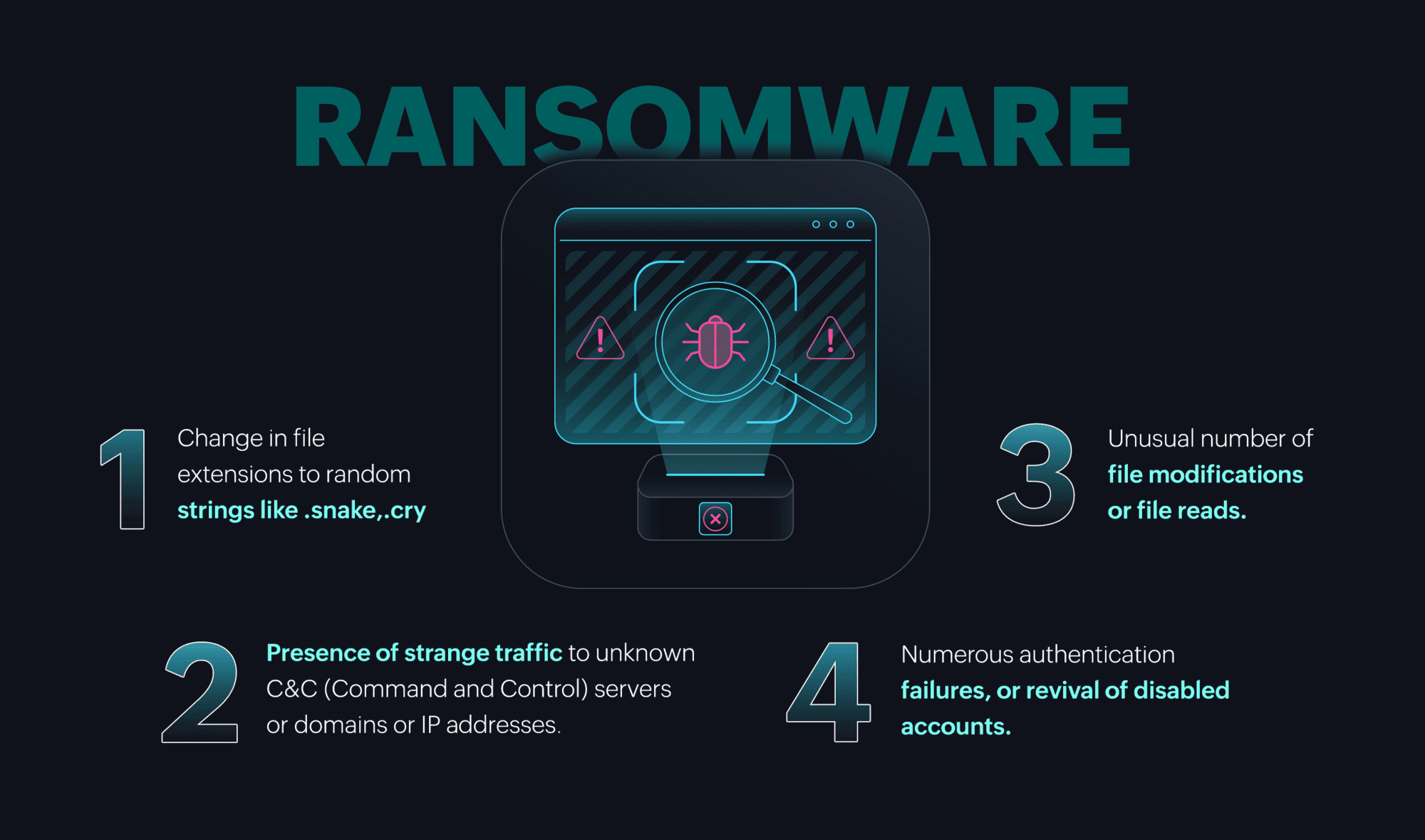

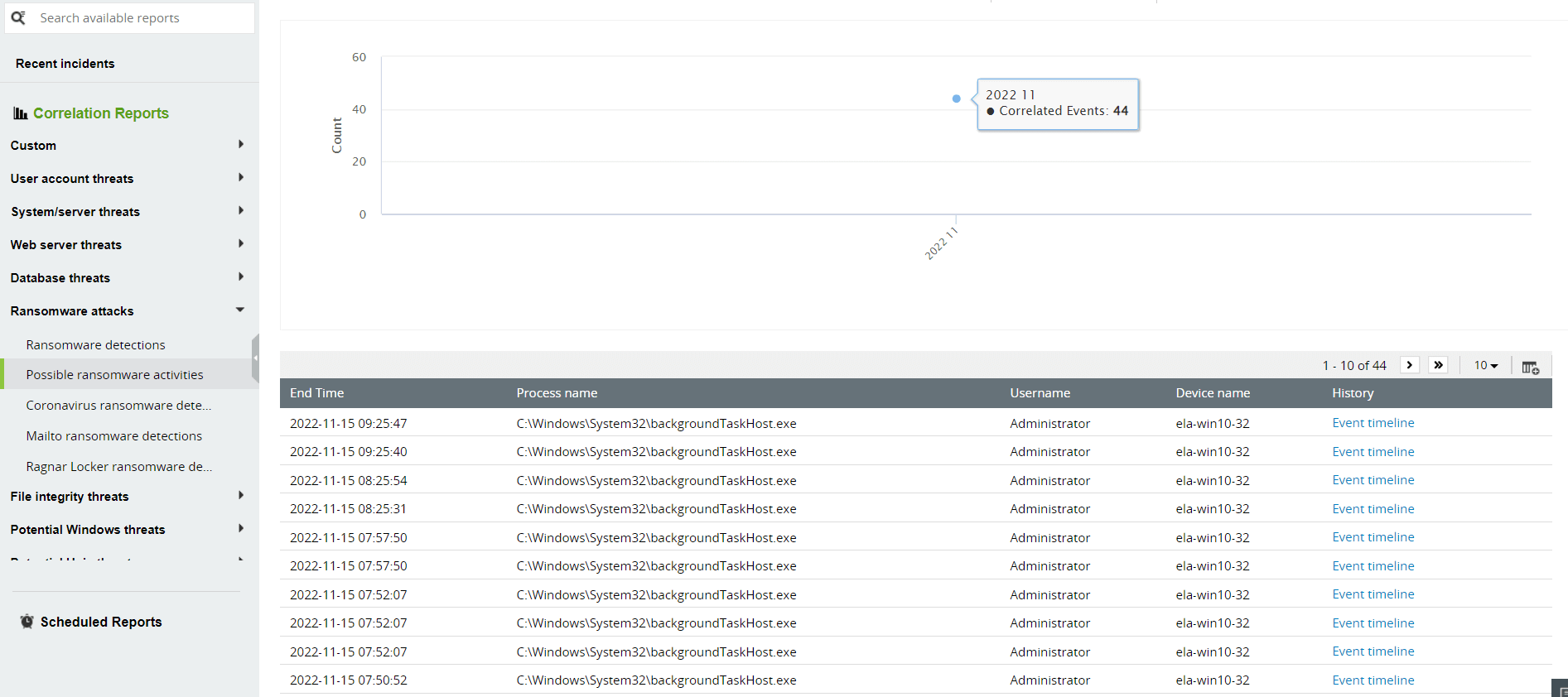

Nachdem Sie sich mit den bekannten Indikatoren vertraut gemacht haben und wissen, wie Sie neue verwalten, können Sie anhand der folgenden Liste von Indikatoren einige bekannte Angriffe erkennen.

Abbildung 10: Integrierte Korrelationsberichte in Log360 helfen SOC-Teams, mögliche Ransomware-Aktivitäten zu verfolgen.

Abbildung 10: Integrierte Korrelationsberichte in Log360 helfen SOC-Teams, mögliche Ransomware-Aktivitäten zu verfolgen.

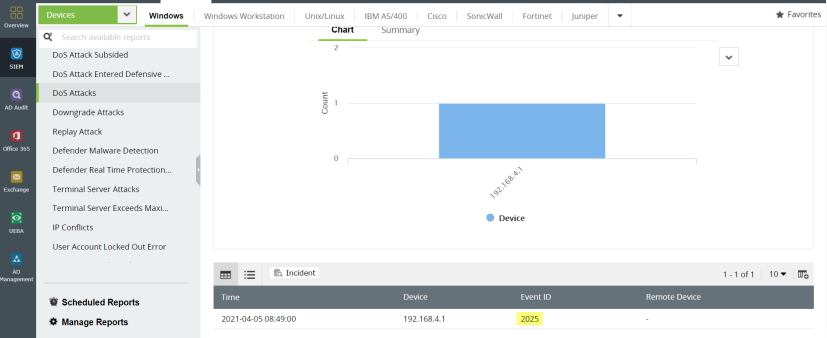

Abbildung 11: Integrierte Korrelationsfunktionen in Log360 können DDoS-Angriffe erkennen. Cryptojacking ABBILDUNG.

Abbildung 11: Integrierte Korrelationsfunktionen in Log360 können DDoS-Angriffe erkennen. Cryptojacking ABBILDUNG.

Abbildung 12: Integrierte Korrelationsfunktionen in Log360 können vorhandene Kryptomining-Software erkennen.

Abbildung 12: Integrierte Korrelationsfunktionen in Log360 können vorhandene Kryptomining-Software erkennen.

Es ist wichtig, sich daran zu erinnern, dass IoCs nicht immer gleich bleiben. Sie durchlaufen einen Lebenszyklus aus Entdeckung, Implementierung und werden schließlich irrelevant, wenn sich die Bedrohungslandschaft verändert. Daher ist es wichtig zu wissen, was passiert, wenn ein neuer IoC entsteht, und was in die Verwaltung von IoCs einfließt.

Ein Team von Sicherheitsanalysten stößt häufig auf seltsame Muster oder Signale, die sie akribisch untersuchen müssen. Durch gründliche Recherchen zu Artefakten wie Malware-Beispielen, Verhaltensmustern und Datenverkehr kann ein Analystenteam zu dem Schluss kommen, dass es sich um einen unentdeckten IoC handelt.

Um festzustellen, ob ein bestimmter digitaler Hinweis ein Indikator für eine Kompromittierung ist, schlagen einige Experten vor, dass ein IoC die folgenden Bedingungen erfüllen muss.

Die Entdeckung und das damit verbundene Wissen über einen neuen IoC müssen nun an verschiedene Sicherheitsakteure weitergegeben werden. IoCs müssen in ein Threat-Intelligence-Repository eingegeben werden, damit alle Akteure darauf zugreifen können. Stellen Sie immer sicher, dass neue IoCs über genügend Kontextinformationen verfügen, wie z. B. den Namen der mit ihnen verbundenen Angriffsgruppe, die damit verbundenen möglichen Angriffsziele und die geschätzte Lebensdauer dieses Kompromittierungsindikators auf der Grundlage Ihrer Einschätzung. Details wie diese helfen Einsatzkräften, Analysten und anderen Mitgliedern des Sicherheitsteams, fundierte Entscheidungen zu treffen, falls sie jemals wieder auf denselben IoC stoßen sollten.

Der neu entdeckte Kompromittierungsindikator muss nun Teil der Bedrohungsinformationen, der IDS-Systeme und Ihrer übergreifenden SIEM-Lösung werden. Die Einrichtung von Echtzeitüberwachung, Warnmeldungen, Korrelationsregeln und sogar benutzerdefinierten Berichten (wenn Sie Log360 verwenden) sind großartige Möglichkeiten, diesen neuen IoC zu kennzeichnen und Ihr Team darauf aufmerksam zu machen. Sie können auch automatisierte Workflows für die Reaktion auf Vorfälle erstellen, um sofort gegen den spezifischen IoC vorzugehen.

Da sich die Bedrohungslandschaft ständig ändert, werden auch die Kompromittierungsindikatoren, die früher auf Ihrer Beobachtungsliste standen, irrelevant. Veraltete Malware-Signaturen, IP-Adressen, die früher rote Flaggen waren, aber nicht mehr existieren und alte Datei-Hashes sind Beispiele für Kompromittierungsindikatoren, die keinen Wert mehr haben. Wenn Sie diese in Ihren SOC-Tools beibehalten, führt dies nur zu Fehlalarmen und einem unorganisierten IoC-Management für Ihr Team.

Als SOC-Manager haben Sie wahrscheinlich schon davon gehört, dass IoCs und IOAs häufig im Zusammenhang mit Sicherheit verwendet werden. Zwischen diesen Begriffen besteht ein feiner Unterschied, der hauptsächlich auf die unterschiedliche Art der Beweise und die Zeiträume, in die sie fallen, zurückzuführen ist.

| IoCs | IoAs |

|---|---|

| IoCs sind im Allgemeinen digitale Artefakte, die Sie im Netzwerk entdecken und die auf einen Sicherheitsvorfall oder einen potenziellen Verstoß hinweisen. | IoAs sind abnormale Verhaltensmuster, die auf böswillige Absichten hinweisen. |

| Beispiele: Seltsame IP-Adressen, Domainnamen, Datei-Hashes, bekannte Malware-Signaturen, nicht autorisierte Dateiänderungen oder Systemänderungen | Beispiele: Ungewöhnliches Verhalten bei der Ausführung von Dateien, laterale Bewegungen im Netzwerk, Versuche der Rechteausweitung oder abnormale Zugriffsmuster. |

| Die entdeckten Artefakte sind normalerweise mit historischen Bedrohungen verbunden. | Das beobachtete anomale Verhalten kann für Quellen von Bedrohungsdaten ungewohnt sein. |

| Ein SOC-Team kann sich bei reaktiven Sicherheitsstrategien auf IoCs stützen, die auf bekannten Mustern oder Signaturen vergangener Angriffe basieren. IoCs werden in der Regel von Threat-Hunting-Teams verwendet. | Ein SOC-Team stützt sich bei proaktiven Sicherheitsstrategien auf IoAs, um die Taktiken, Techniken und Verfahren (TTPs) von Angreifern zu verstehen, wobei häufig Verhaltensanalysen eingesetzt werden. |

Die SIEM-Lösung Log360 von ManageEngine bietet ein verbessertes Vorfallmanagement und eine verbesserte Reaktion, integrierte SOAR-Funktionen sowie AD-Management und -Auditing in einem einzigen Tool. Die UEBA-Komponente, die auf ML-Algorithmen basiert, bietet über das Dashboard einen besseren Überblick über Bedrohungen mit einer bewertungsbasierten Risikobewertung für Benutzer und Entitäten. Durch die Verwendung dynamischer Peer-Gruppierungen bietet es mehr Kontext für den Risikobewertungsprozess. Erfahren Sie mehr darüber, wie Log360, die moderne SIEM-Lösung von ManageEngine mit autonomen SOC-Funktionen, die Sicherheitslage eines Unternehmens verbessern und Ihnen dabei helfen kann, die Lücke zwischen Ihrem aktuellen und Ihrem gewünschten Sicherheitsniveau zu schließen. Melden Sie sich für eine personalisierte Demo an.