Golden-Ticket-Angriff

Content in this page

- Was ist ein Golden-Ticket-Angriff?

- Über den Angriff

- Überblick über das Kerberos-Protokoll

- Sicherheitslücken

- Detecting and mitigating Golden Ticket attacks using Log360

Was ist ein Golden-Ticket-Angriff?

Ein Golden-Ticket-Angriff ist ein leistungsstarker Domänen-Persistenz-Angriff, bei dem Schwachstellen im Kerberos-Authentifizierungsprotokoll ausgenutzt werden, um Authentifizierungstickets zu fälschen und uneingeschränkten Zugriff auf alle Kerberos-fähigen Dienste in der Domäne zu erhalten, einschließlich der Domänen-Controller-Dienste, Dateiserver, DNS, Druckserver und weiterer Dienste.

Über den Angriff

Das Kerberos-Protokoll umfasst eine Reihe von Anfrage- und Antwortnachrichten zwischen dem Benutzer, dem Key Distribution Center (KDC) und dem Server, auf den der Benutzer zugreifen möchte. Das KDC ist ein Dienst, der auf dem Domänen-Controller ausgeführt wird und für den gesamten Kerberos-Authentifizierungsprozess verantwortlich ist.

Überblick über das Kerberos-Protokoll

- 1 Wenn sich ein Benutzer bei einem System in der Domäne anmeldet, werden die Vorauthentifizierungsdaten, d. h. der mit dem Kennwort-Hash des Benutzerkontos verschlüsselte Zeitstempel, an das KDC gesendet.

- 2 Das KDC liest den Benutzernamen, ruft den Kennwort-Hash aus der Kontoverwaltungsdatenbank im DC ab und versucht, diese Nachricht zu entschlüsseln. Wenn die Nachricht erfolgreich entschlüsselt wird, bedeutet dies, dass der Benutzer über gültige Anmeldeinformationen verfügt und für den Zugriff auf die Domänendienste authentifiziert wird.

- 3 Das KDC sendet dem Benutzer das Ticket-Granting-Ticket (TGT) als Antwort. Das TGT enthält die Benutzerdetails und ist mit dem Passwort-Hash des KRBTGT-Kontos verschlüsselt. Die standardmäßige Gültigkeitsdauer eines TGT beträgt 10 Stunden, kann jedoch vom Administrator angepasst werden. Während dieses Zeitraums kann der Benutzer beliebig viele Anfragen zum Zugriff auf die Domänendienste senden, ohne jedes Mal eine Authentifizierung durchführen zu müssen.

- 4 Das TGT wird zur Erstellung der Serviceanfragen verwendet, die an den Ticket Granting Server (TGS) gesendet werden, welcher Teil des KDC ist. Der TGS entschlüsselt dann die Nachricht, fügt einen neuen Sitzungsschlüssel hinzu und sendet das vom Passwort-Hash des Servicekontos signierte Serviceticket an den Benutzer. Der Benutzer kann sich nun mithilfe des TGS-Tickets direkt mit dem Server verbinden.

Sicherheitslücken

- Das Passwort des KRBTGT-Kontos ist das kritischste Element des Kerberos-Authentifizierungsprozesses. Durch den Diebstahl dieses Passwort-Hashs können Angreifer das Golden Ticket erstellen, d. h. das TGT, das scheinbar vom KDC authentifiziert wurde und an ein TGS gesendet werden kann, um echte Servicetickets zu generieren.

- In dem gefälschten TGT kann die Gültigkeitsdauer des Tickets auf 10 Jahre erhöht werden. Dadurch kann das Ticket bis zum Zurücksetzen des KRBTGT-Passworts kontinuierlich verwendet werden.

Angriffsablauf

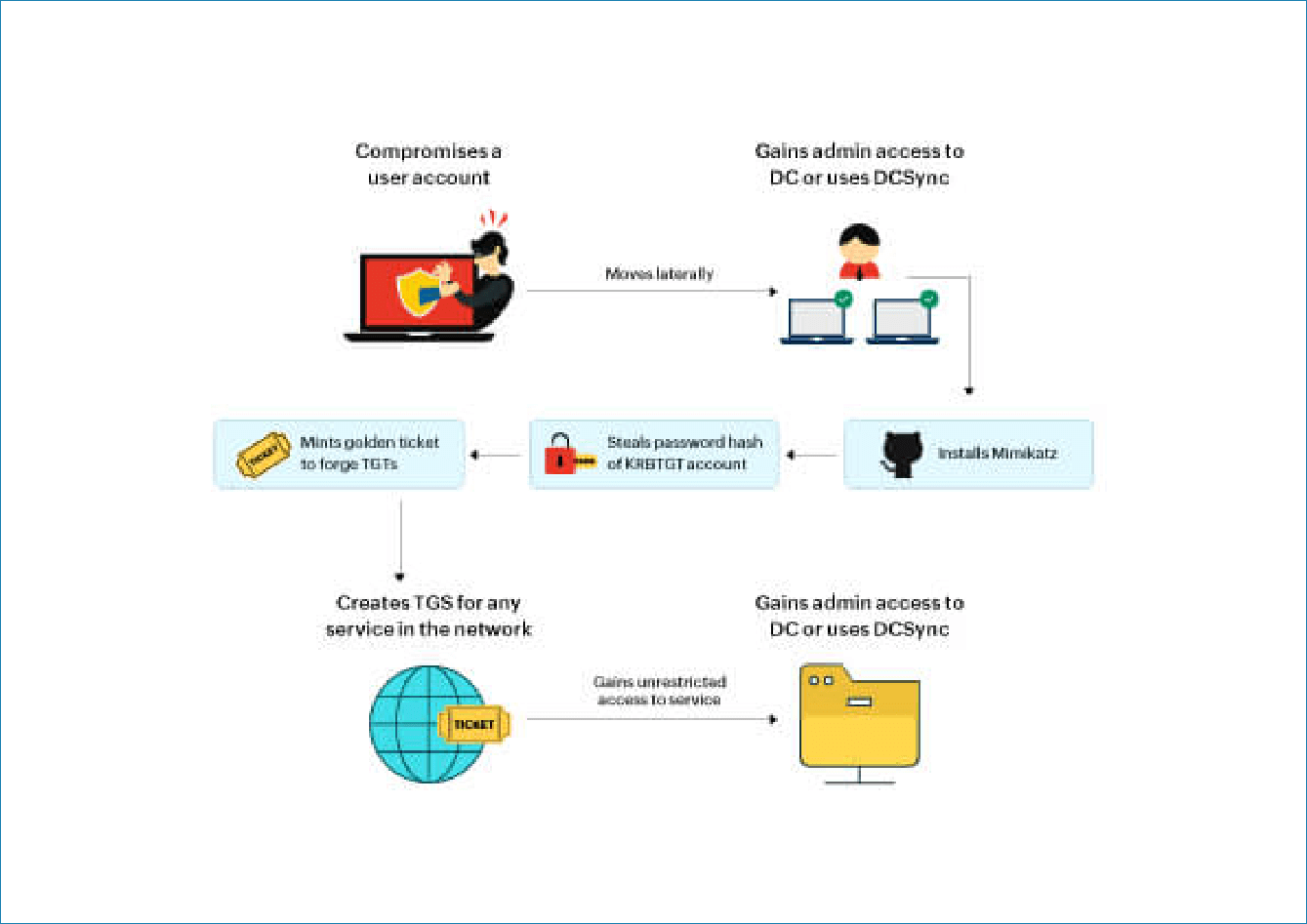

Stellen Sie sich vor, ein Hacker hat sich mithilfe einer Phishing-E-Mail Zugang zu einem Benutzerkonto in Ihrem Netzwerk verschafft.

- 1 Erweiterung der Berechtigungen eines Benutzerkontos durch Hinzufügen von Administratorzugriffs- oder Replikationsberechtigungen zu einem Domänen-Controller (DC).

- 2 Installation der Schadsoftware Mimikatz und Ausführung des Befehls DCSync, um den Passwort-Hash des KRBTGT-Kontos zu erhalten.

- 3 Erstellung des Golden Ticket unter Verwendung des Benutzernamens, des Domänenamens, der Domäne-Sicherheitskennung (SID), der Gruppen-ID und des erhaltenen Passwort-Hashs. Dieses Ticket wird im Anmeldeinformation Cache abgelegt und zum Abrufen der TGS-Tickets verwendet.

Der Hacker kann beispielsweise ein TGT mit dem AD-Gruppennamen und der relativen Kennung (RID) der Dateiadministratoren erstellen, um Diensttickets für den Zugriff auf kritische Dateien mit sensiblen Daten zu erhalten.

- 4 Persistenz in der IT-Umgebung durch Verwendung des Golden Tickets, das unter Umständen über Jahre hinweg gültig bleibt und somit langfristigen Zugriff ermöglicht.

Erkennungsmechanismus

Um einen Golden-Ticket-Angriff zu erkennen, müssen Sie Ihr Netzwerk ständig überwachen und auf die folgenden Indikatoren für eine Kompromittierung (IoCs) achten:

- Privilegienausweitung

a. Ausführung eines neuen Prozesses durch ein Benutzerkonto (DCSync)

b. Anormales Verhalten privilegierter Benutzerkonten

- Mimikatz-Installation

a. Installation von Malware, die von Antivirus-Software erkannt wird

- Böswillige Aktivitäten nach Ausführung des Angriffs

a. Erstmaliger Zugriff auf eine kritische Ressource durch einen Endbenutzer

b. Anhäufung von Daten an Endpunkten

c. Ungewöhnliches Benutzerverhalten, z. B. Zugriffsanforderung auf Ressourcen zu ungewöhnlichen Zeiten

- Untersuchung von Ereignissen

Ereignis-ID: 4769

Dieses Ereignis wird im Domänen-Controller für die TGS-Ticketanfragen der Benutzer aufgezeichnet. Das Scheitern dieses Ereignisses kann echte Gründe haben, aber die Prüfung bestimmter Ergebniscodes und die Durchführung weiterer Untersuchungen wird wichtige Anomalien aufdecken, wie z. B.:

- Diskrepanzen bei den gefälschten Tickets. Die von den Tools generierten TGTs können sich von den ursprünglichen Kerberos-Tickets unterscheiden. Einige Felder wie die Gruppen-ID können fehlen, es können gefälschte Benutzernamen verwendet werden usw.

- Mehrere Versuche, auf verschiedene Dienste zuzugreifen, für die der Benutzer keine Zugriffsberechtigung hat.

- Verwendung einer schwächeren Verschlüsselung.

- TGTs, die mit dem alten Passwort-Hash signiert und vom Benutzer nach dem Zurücksetzen des KRBTGT-Kontopassworts mehrmals gesendet wurden.

Diese IoCs können von einer SIEM-Lösung (Security Information and Event Management) leicht erkannt werden. SIEM-Lösungen können verdächtige Aktivitäten in Echtzeit verfolgen und melden, um den Angriff abzuwehren.

Eine gute SIEM-Lösung sollte die folgenden Funktionen bieten, um die IoCs eines Golden-Ticket-Angriffs zu erkennen:

- 1 Detaillierte Analysen und Echtzeit-Warnmeldungen: Durch das Sammeln und Analysieren von Log-Daten aus Ihrem Netzwerk kann eine SIEM-Lösung ungewöhnliche Aktivitäten erkennen. Anschließend kann sie Echtzeit-Warnmeldungen für Bedrohungen generieren und Ihnen dabei helfen, den Sicherheitsvorfall zu untersuchen und zu entschärfen. Versuche der Rechteausweitung, verdächtige Benutzeraktivitäten und die Installation von Malware können mithilfe interaktiver Dashboards, die wichtige Informationen zur Netzwerksicherheit enthalten, leicht identifiziert werden.

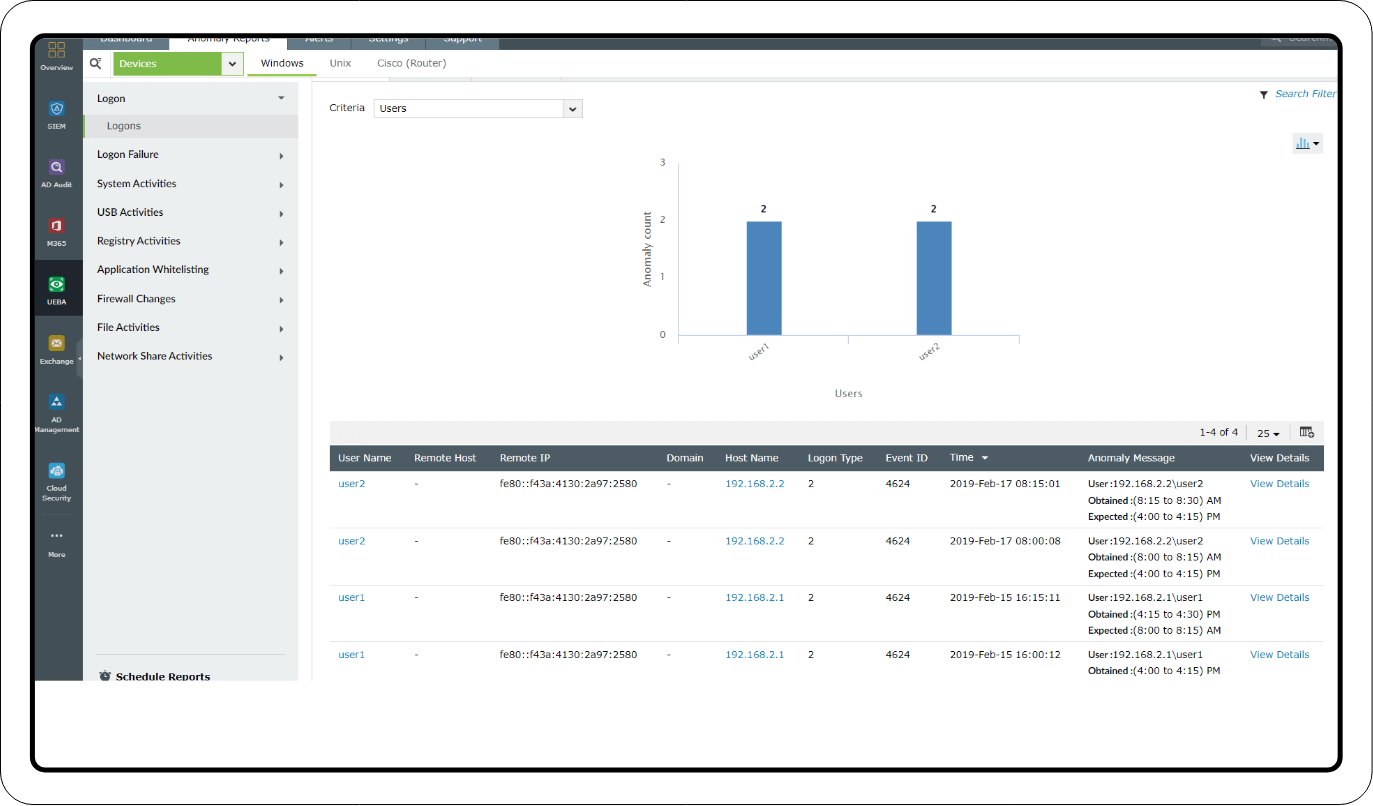

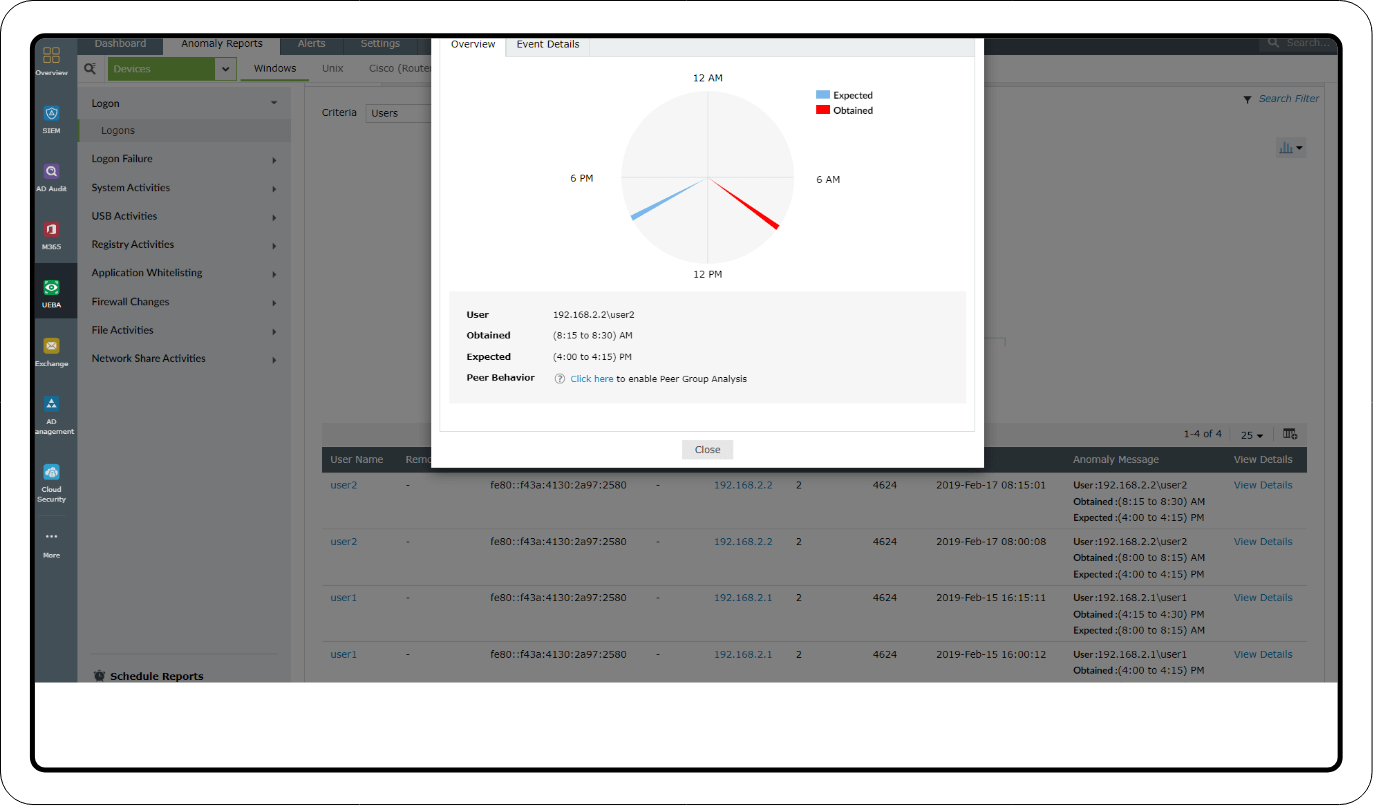

- 2 User and entity behavior analytics (UEBA): UEBA geht oft Hand in Hand mit SIEM-Lösungen und hilft dabei, eine Baseline der Benutzeraktivitäten auf der Grundlage alltäglicher Muster der Netzwerkaktivität zu erstellen. Wenn Benutzer von ihren Baselines abweichen, erhöht die Software ihre Risikobewertung, was auf eine Bedrohung hinweist.

- 3 Incident response: Eine SIEM-Lösung kann Ihnen helfen, auf die IoCs eines Golden-Ticket-Angriffs zu reagieren, indem sie es Ihnen ermöglicht, die Reaktion auf Sicherheitsvorfälle mit Hilfe vordefinierter Workflows für bestimmte Warnmeldungen über die Incident-Management-Konsole zu automatisieren.

Zur Behebung eines Golden-Ticket-Angriffs muss das Passwort des KRBTGT-Kontos zweimal zurückgesetzt werden. Dies liegt daran, dass Active Directory alle aktuellen und vorherigen Passwörter der Konten speichert. Die Kerberos-Tickets, die den Passwort-Hash der alten Passwörter enthalten, sind also auch nach dem ersten Zurücksetzen des KRBTGT-Passworts noch gültig.

Sie können das Passwort zweimal manuell über Ihr AD oder über die Passwortverwaltungskonsole Ihrer SIEM-Lösung zurücksetzen. Abschließend müssen Sie Ihre AD-Mitglieder und -gruppen neu organisieren, um Benutzern nur die erforderlichen Berechtigungen zuzuweisen, um das Risiko eines solchen Angriffs in Zukunft zu vermeiden.

Verbessern Sie Ihre Sicherheitslage, indem Sie die Funktionen von Log360 wirksam einsetzen

Lassen Sie unsere Experten Ihre Sicherheitsanforderungen bewerten und demonstrieren, wie Log360 dazu beitragen kann, diese zu erfüllen.

Erfahren Sie, wie Log360 Golden-Ticket-Angriffe und ähnliche heimliche Angriffe mit einer Reihe von Sicherheitsfunktionen bekämpfen kann, darunter:

- Echtzeit-AD-Überwachung

- Anomalieerkennung auf Basis von maschinellem Lernen und

- Korrelation von Netzwerkereignissen

Erkennen und Abwehren von Golden-Ticket-Angriffen mit Log360

Golden-Ticket-Angriffe sind heimtückisch und schwer zu erkennen. Es ist wichtig, eine Strategie zu verwenden, die die Identifizierung von IoCs mit einer gründlichen Analyse kombiniert, um zu vermeiden, dass es zu einer Flut von Fehlalarmen kommt, auf die reagiert werden muss.

Log360 unterstützt SOCs bei der Umsetzung von Analysestrategien zur Bewältigung solcher hartnäckigen Angriffe. Diese SIEM-Lösung bietet nützliche Funktionen wie

- Echtzeit-Warnmeldungen, um wichtige Ereignisse im Auge zu behalten.

- Vordefinierte Berichte, die anomale Aktivitäten herausfiltern.

- Funktionen zur Protokollsuche, die bei der forensischen Analyse helfen.

- Erkennung durch Warnmeldungen

- Untersuchung durch Protokollsuche

- Untersuchung durch Berichte

Warnmeldungen

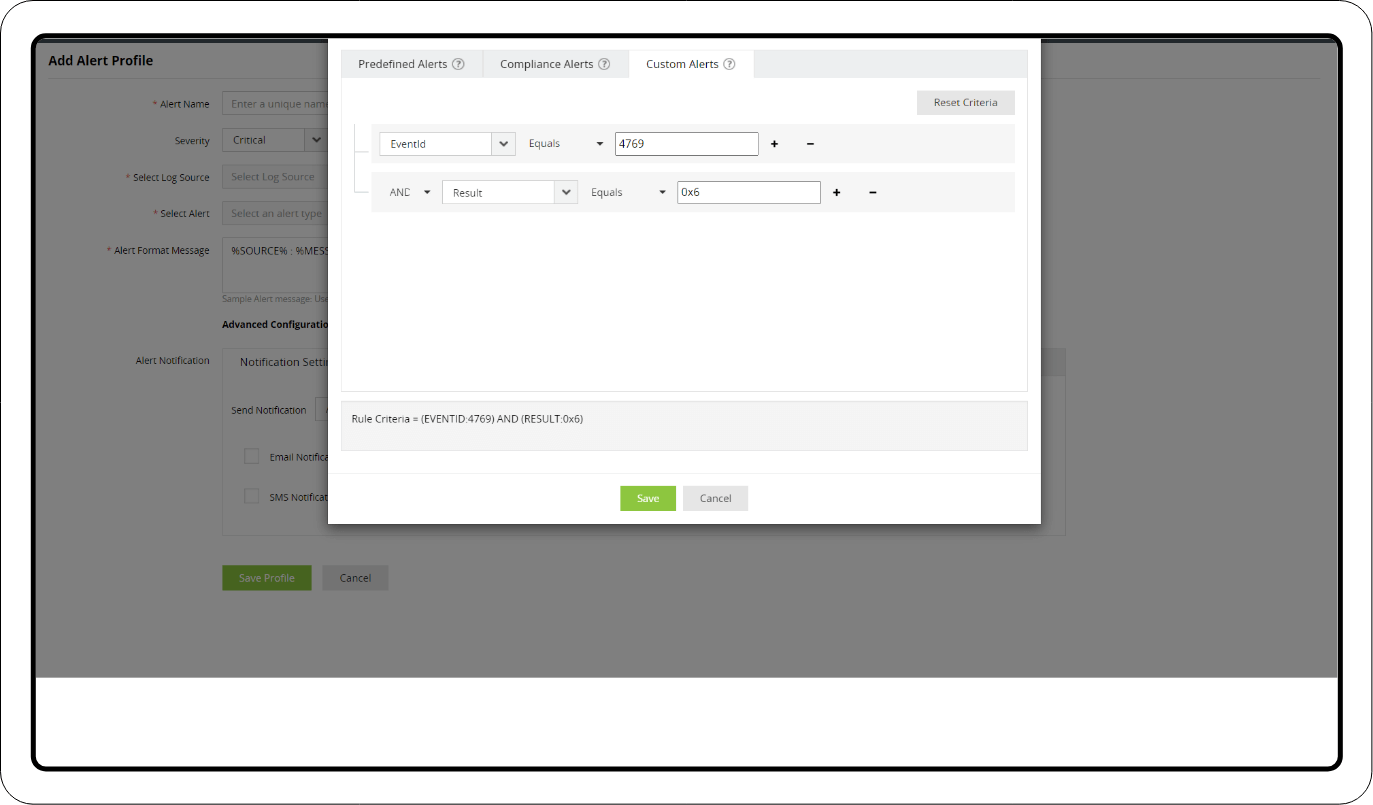

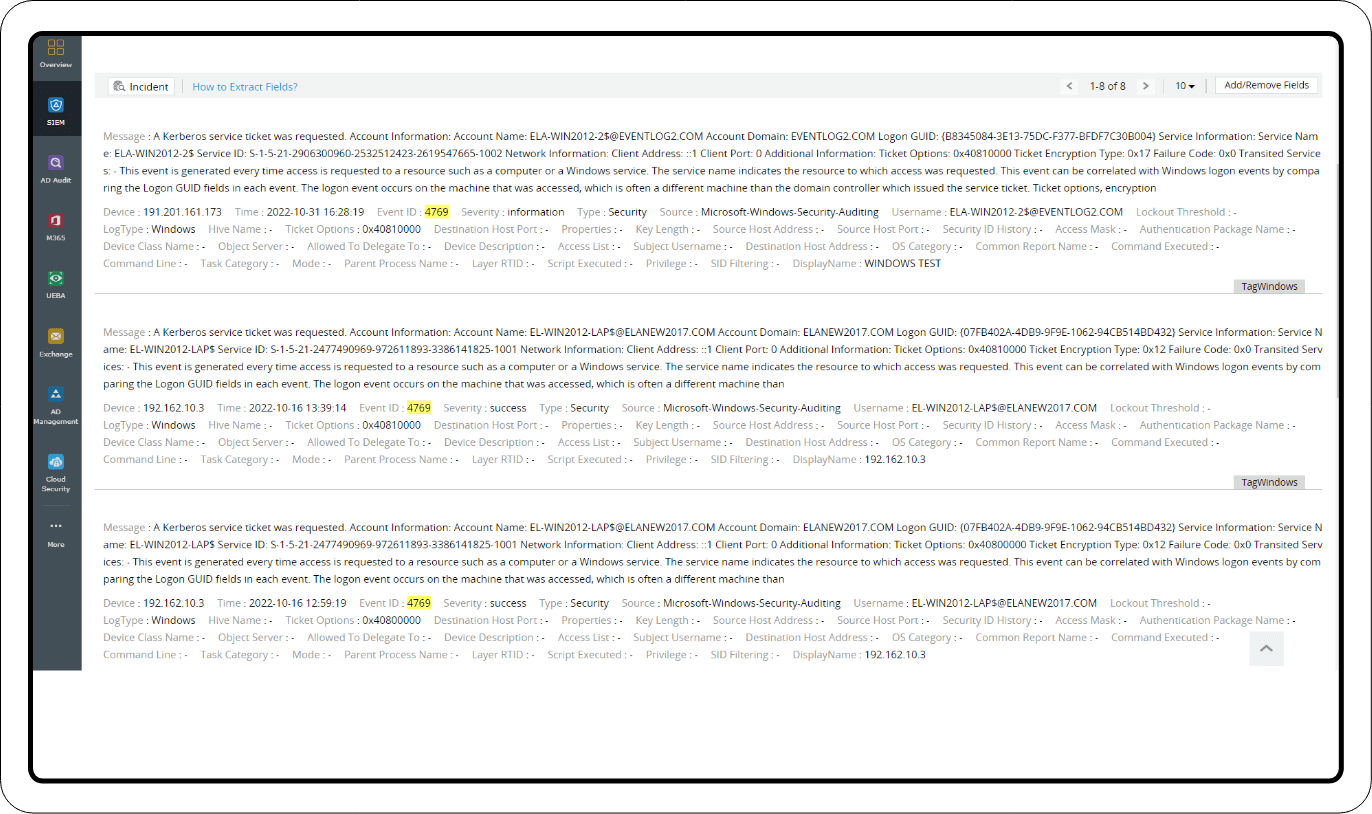

Fehler von Ereignis-ID: 4769

1. Log360 erfasst das TGS-Ticketfehlerereignis (Ereignis-ID: 4769) und sendet eine Benachrichtigung mit der Ursache des auftretenden Fehlers. Es können zusätzliche Kriterien festgelegt werden, um Warnmeldungen für die folgenden Ergebniscodes auszulösen, die auf die Verwendung eines Golden Ticket hinweisen:

- 0x6 - TGS-Anforderung für einen Benutzernamen, der nicht existiert

- 0xC - Der Benutzer ist nicht berechtigt, auf den Dienst zuzugreifen

- 0x40 - TGT-Signatur ist ungültig

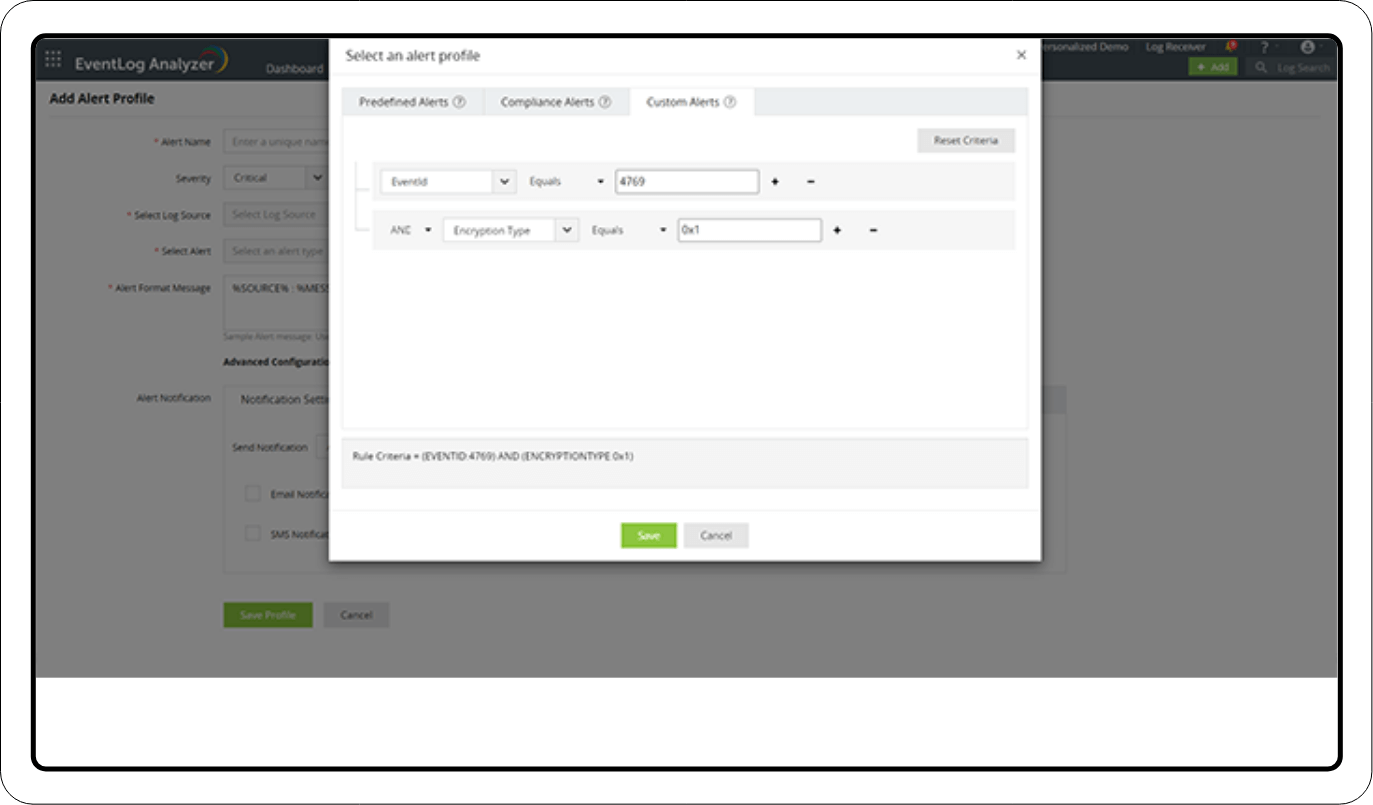

2. Log360 bietet auch Warnprofile, um die Kerberos-Tickets auf schwächere Verschlüsselung zu überprüfen. Ergebniscodes wie 0x1 und 0x3 werden verwendet, um diese Warnungen einzurichten.

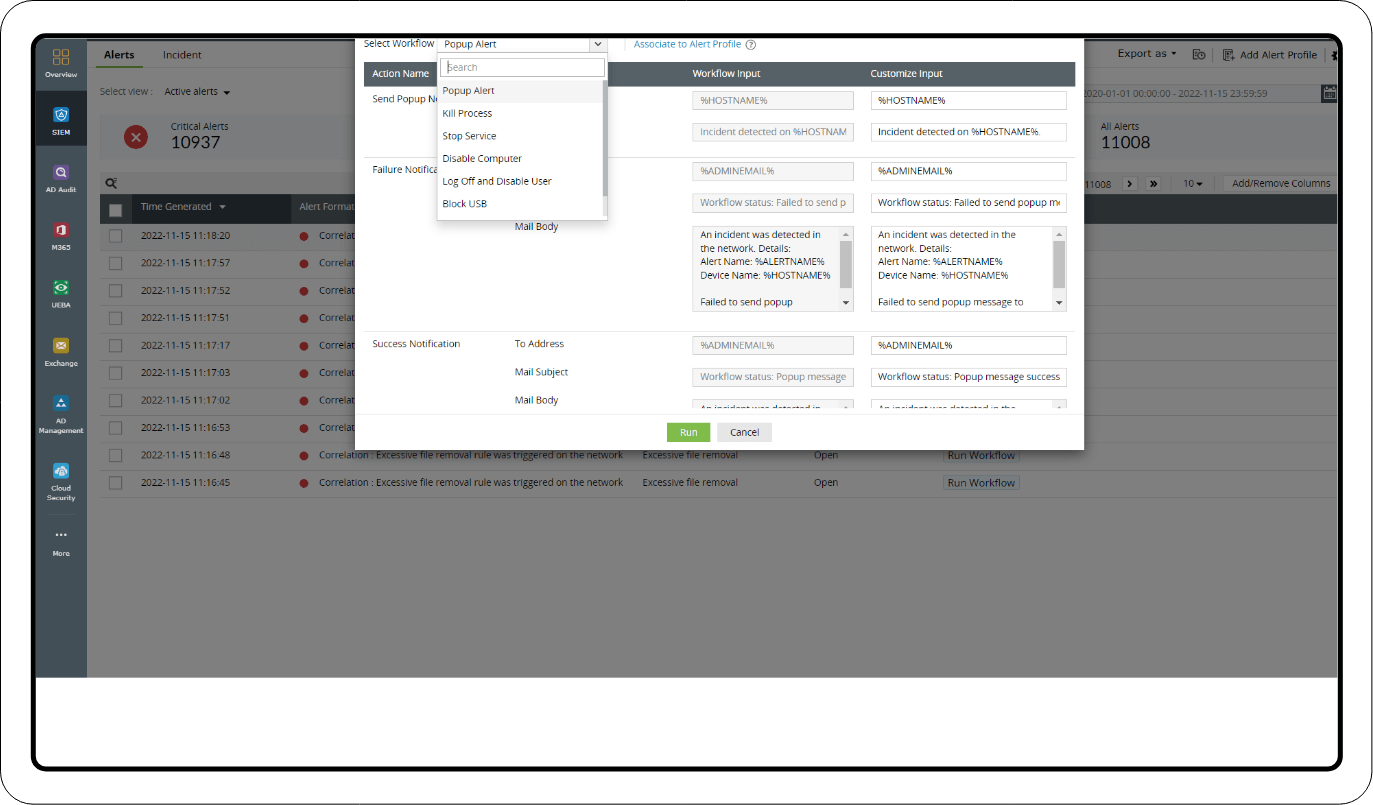

Behebung: Fügen Sie die ausgelösten Warnmeldungen als Vorfälle hinzu und verwenden Sie das Vorfall-Dashboard von Log360, um sofort Reaktions-Workflows auszuführen. Der Workflow umfasst Aktionen wie das Beenden des Prozesses, das Abmelden und Deaktivieren des Benutzers sowie das Deaktivieren des Computers, um den Angriff zu stoppen.

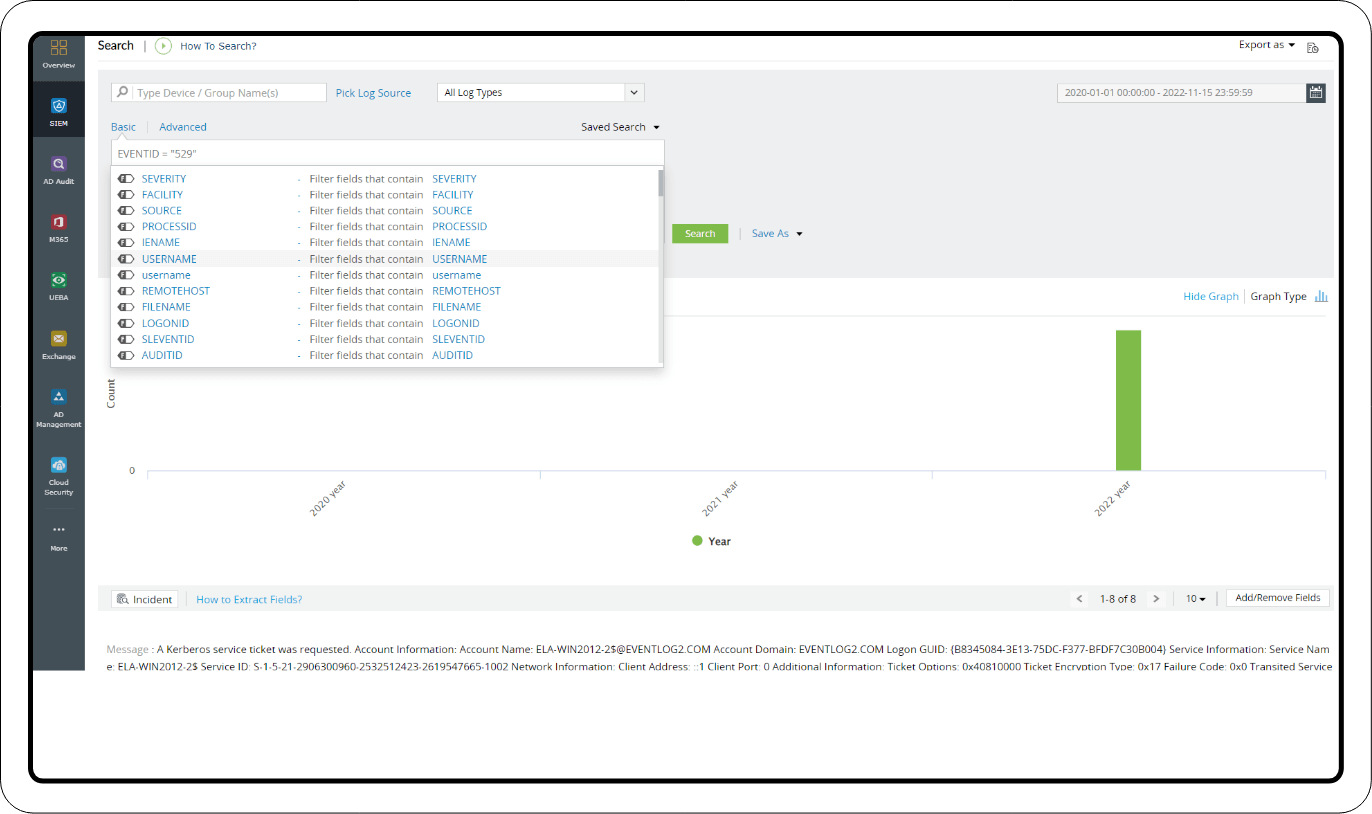

Untersuchung durch Protokollsuche

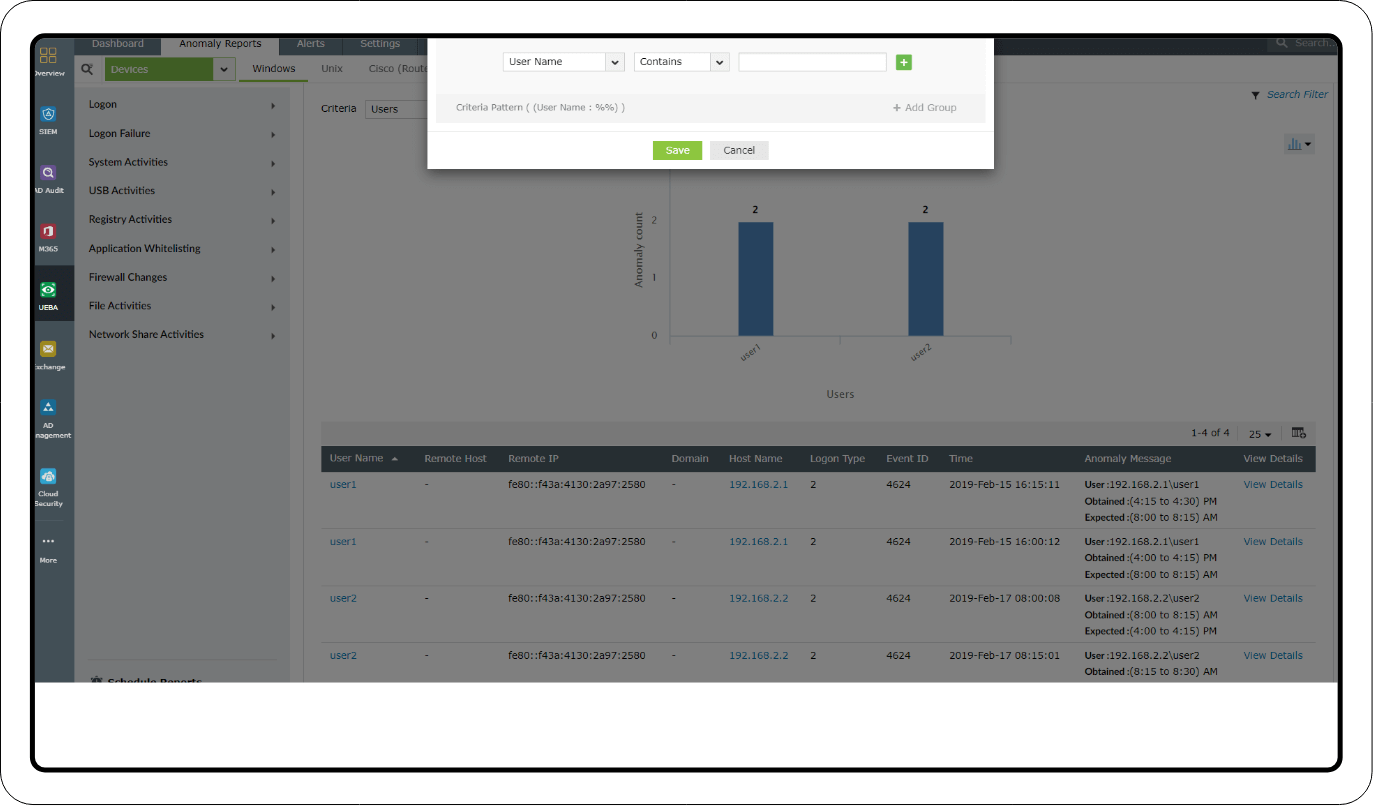

Sobald Sie Warnmeldungen für die oben genannten Ereignisse beobachten, können Sie diese durch eine Protokollsuche weiter untersuchen. Verwenden Sie die Ereignis-IDs 4624 und 4672, um die Anmeldeaktivitäten zu analysieren. Log360 hilft Ihnen, ungewöhnliche Daten in den Protokollfeldern und leeren Feldern zu erkennen. Gehen Sie den Ereignisverlauf durch und fügen Sie zusätzliche Kriterien wie Benutzername und SID hinzu, um die Protokolldaten zu filtern.

Untersuchung durch Berichte

UEBA-Berichte

Überwachung privilegierter Benutzer: Untersuchen Sie verdächtige Anmeldeaktivitäten anhand von Zeit-, Häufigkeits- und Musteranomalien mithilfe der Berichte „Anmeldung“ und „Anmeldefehler“. Sie können auch Filter hinzufügen, um die Aktivitäten bestimmter Benutzerkonten und privilegierter Benutzer zu untersuchen.

Mitre ATT&CK®-Berichte

Das Mitre ATT&CK-Dashboard von Log360 bietet erweiterte Bedrohungsanalysen mit umfassenden Berichten für jede ATT&CK-Taktik und ihre Untertechniken. Die folgenden Mitre ATT&CK-Berichte helfen bei der Erkennung von Golden Tickets.

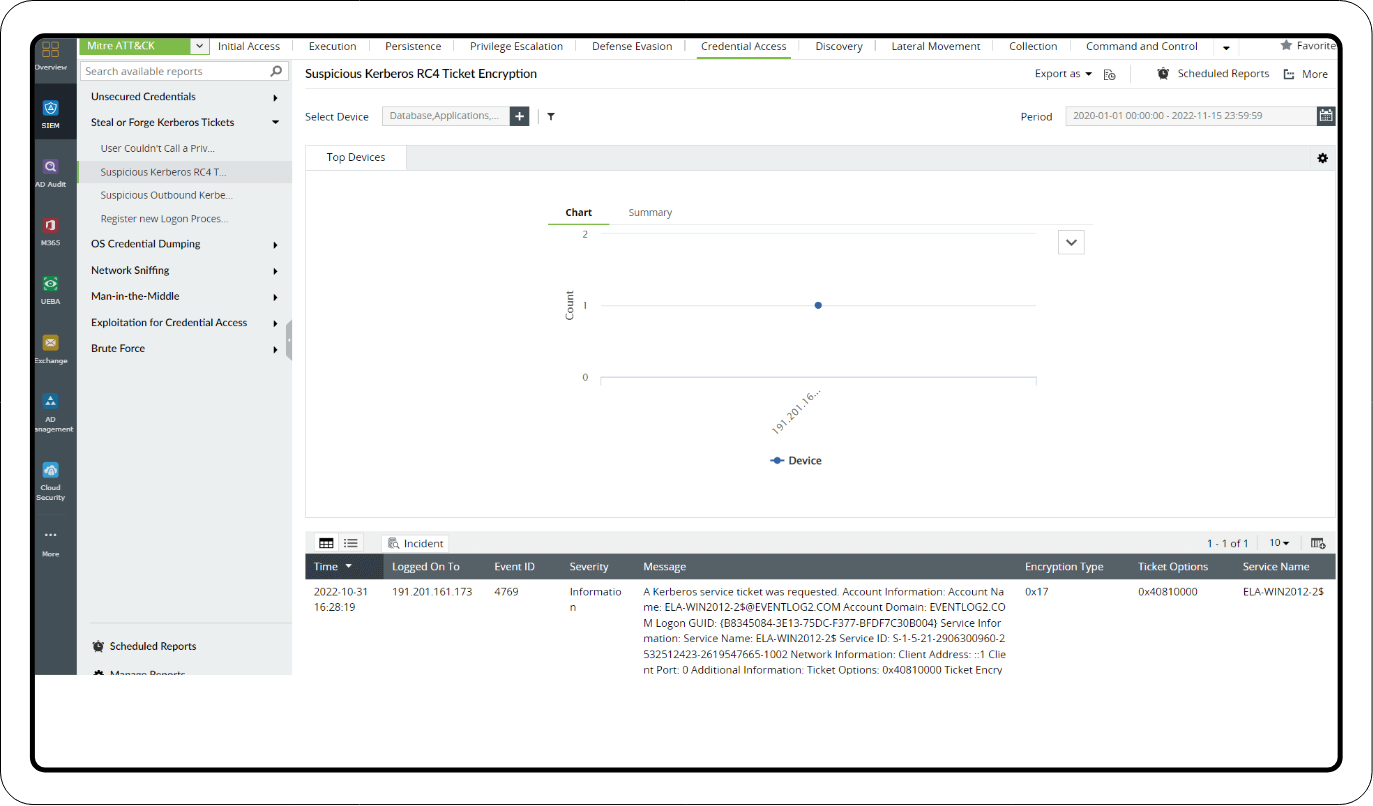

1. Credential-Access-Berichte

Unter dem Abschnitt „Steal or Forge Kerberos Tickets“ (Kerberos-Tickets stehlen oder fälschen) unter der Taktik „Credential Access“ finden Sie wichtige Berichte, wie den Bericht „Suspicious Kerberos RC4 Ticket Encryption“ (Verdächtige Kerberos RC4-Ticketverschlüsselung), der die Verwendung einer schwächeren Verschlüsselung in der TGS-Anfrage erkennt.

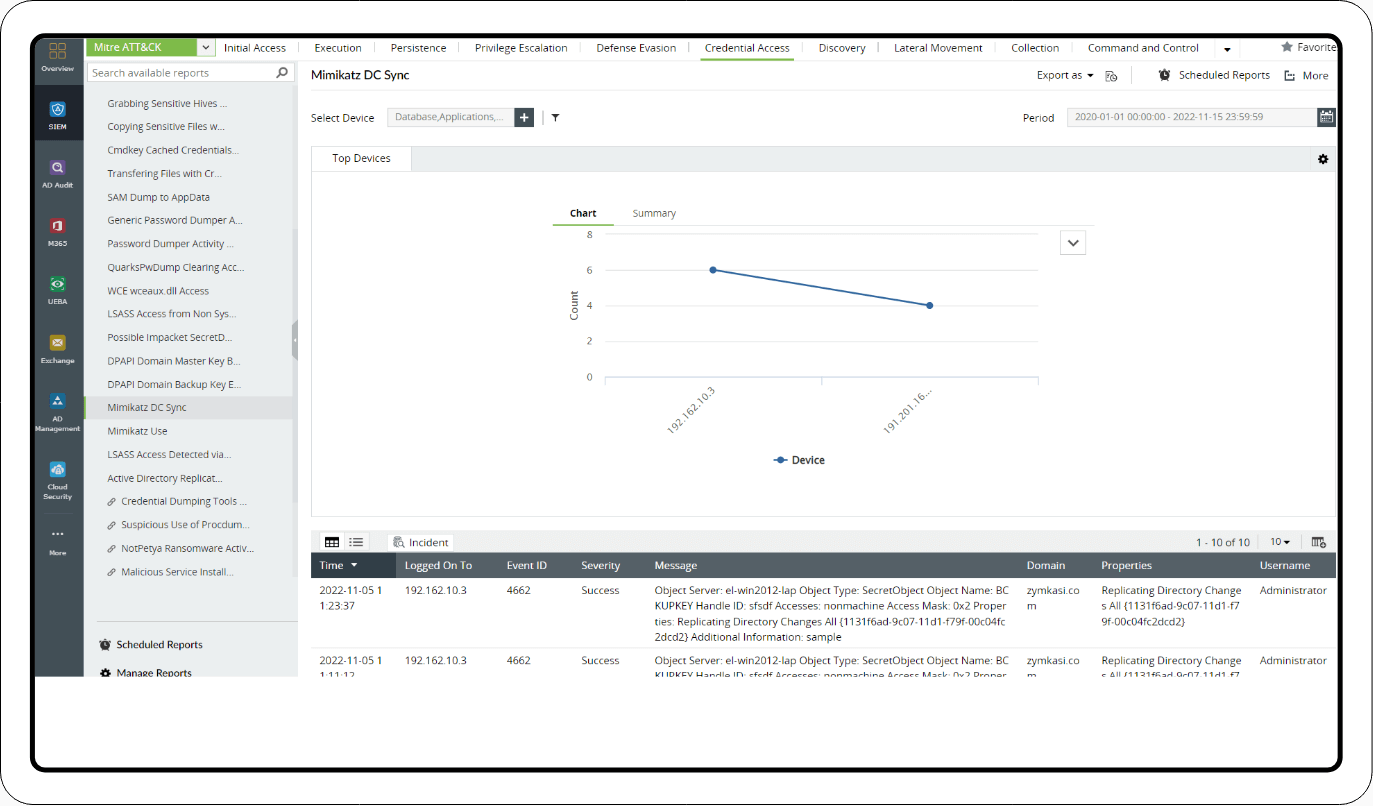

2. Mimikatz-Berichte

Im Abschnitt „OS Credential Dumping“ (OS-Anmeldeinformationen auslesen) finden Sie die folgenden Berichte, um die Verwendung von Mimikatz zu erkennen:

- Mimikatz Command Line

- Mimikatz DC Sync

- Mimikatz Use