Routinen wie Datensicherungen, Cache-Löschungen und andere Aufgaben können einfach mit Tools zur Aufgabenautomatisierung verwaltet werden. Taskplaner, Cron-Jobs und ähnliche Automatisierungswerkzeuge helfen Administratoren dabei, genau das zu erreichen. Sobald diese Automatisierungen geplant sind, wird eine Reihe von Verwaltungsaufgaben ausgeführt, ohne dass etwas übersehen wird.

Als Sicherheitsbeauftragter sollten Sie jedoch immer bedenken, dass legitime Automatisierungsprogramme auch für Angreifer interessant sein können. Angreifer können diese Programme so manipulieren, dass sie Con-Skripte in Ihrem Netzwerk ausführen. Daher ist es unerlässlich, dass Planungstools in jeder Umgebung überprüft werden.

In diesem Blog wird erläutert, wie alle Cron-Jobs/geplanten Aufgabenprogramme zum Vorteil eines Angreifers manipuliert werden können. Außerdem erfahren Sie, wie Sie Ihr Netzwerk vor den Bedrohungen schützen können, die durch Tools zur Aufgabenautomatisierung entstehen.

In diesem Abschnitt werden gängige Methoden erläutert, wie administrative Cron-Jobs zum Vorteil des Angreifers missbraucht werden können.

Verwendung: Die meisten IT-Administratoren verwenden wahrscheinlich Cron-Jobs und Taskplaner, um routinemäßige Sicherungen als Teil ihrer Datenwiederherstellungsstrategie zu planen. Darüber hinaus werden Cron-Jobs auch verwendet, um automatische Software-Updates, Bereinigungen des Festplattenspeichers und manchmal sogar Scans zur Überprüfung der Systemintegrität zu planen.

Missbrauch: Ihre Sicherungsroutinen können durch Wartungs-Hooks (Verknüpfungen, die Entwickler verwenden, um ihre Entwicklungscodes ohne Authentifizierung einzugeben) mit bösartigem Code infiziert werden. Diese Wartungs-Hooks können von Angreifern missbraucht werden, um in den Code einzudringen und Ihre Umgebung zu zerstören. Hacker können Plugins mit Code einschleusen, die Daten stehlen, das Systemverhalten stören oder weitere Angriffe über Wartungs-Hooks starten können.

Andere schädliche Cron-Jobs können auch zusammen mit Ihren legitimen Aufgaben geplant werden, z. B. Routinen, die Ihre Systeme überlasten können, oder Skripte, die die Installation von Malware ermöglichen.

Verwendung: Netzwerkadministratoren verlassen sich häufig auf Automatisierungsprogramme, um routinemäßige Datenverwaltungsaktivitäten wie die Datenerfassung und Datenarchivierung in bestimmten Intervallen sowie die Datensynchronisierung über mehrere Systeme hinweg zu planen.

Missbrauch: Wenn Sie Ihre Cron-Jobs und andere Automatisierungs-Dienstprogramme nicht ordnungsgemäß überwachen, kann es vorkommen, dass auf Ihren Systemen schädliche Vorgänge zur Datenextraktion oder zur Beschädigung der Daten auf Ihren Systemen geplant wurden. Dies ist für einen Angreifer leicht zu bewerkstelligen, da Cron-Job-Skripte relativ einfach zu erstellen sind. Angreifer können den Cron-Job so einstellen, dass er außerhalb der Geschäftszeiten ausgeführt wird, wenn die Wahrscheinlichkeit geringer ist, dass jemand die Datenübertragung, Änderungen oder das Ersetzen von Dateien bemerkt.

Verwendung: Cron-Jobs können verwendet werden, um automatische Aktualisierungen von Website-Inhalten (Beispiel: automatische Aktualisierungen von Datum und Uhrzeit auf einer Abonnementseite) oder die Veröffentlichung von Inhalten zu bestimmten Zeiten zu planen. Cron-Jobs können Administratoren auch dabei helfen, den Cache zu leeren und automatische E-Mails und Benachrichtigungen zu versenden.

Missbrauch: Auch hier können Hacker einen Weg finden, um Webanwendungen zu manipulieren. Stellen Sie sich vor, wie schlecht es für Ihre Marke wäre, wenn auf Ihrer Startseite oder einer Feature-Seite etwas Verwerfliches stünde. Angreifer können Cron-Jobs missbrauchen, um Ihre Webinhalte zu verunstalten, und noch einen Schritt weiter gehen und Cron-Jobs planen, um Cookies von Benutzersitzungen zu stehlen oder unbefugten Zugriff auf Konten zu erlangen. Als Sicherheitsmanager müssen Sie die richtigen Tools verwenden, um herauszufinden, ob Angreifer geplante Tasks haben, die schädlichen Code in Websites einschleusen.

Denken Sie auch daran, dass Cryptojacking-Angriffe mithilfe von Cron-Jobs durchgeführt wurden, um schädliche Skripte auszuführen, die die Rechenleistung des Systems des Opfers nutzen, um Kryptowährung für den Angreifer zu schürfen.

ManageEngine's Log360 ist eine leistungsstarke SIEM-Lösung, die Sicherheitsteams eine verbesserte Protokollverwaltung, sowie Erkennung und Reaktion auf Vorfälle bietet. Mit Log360 kann ein Sicherheitsmanager verschiedene Funktionen wie AD-Verwaltung und -Überwachung, DLP, CASB und UEBA nutzen, die auf einer einzigen Plattform verfügbar sind, um verschiedene Aspekte seines Netzwerks zu sichern. Log360 bietet Sicherheitsexperten umfangreiche Berichtsstile, die detaillierte Einblicke in jeden Winkel des Netzwerks eines Unternehmens bieten, um mögliche Bedrohungen zu erkennen.

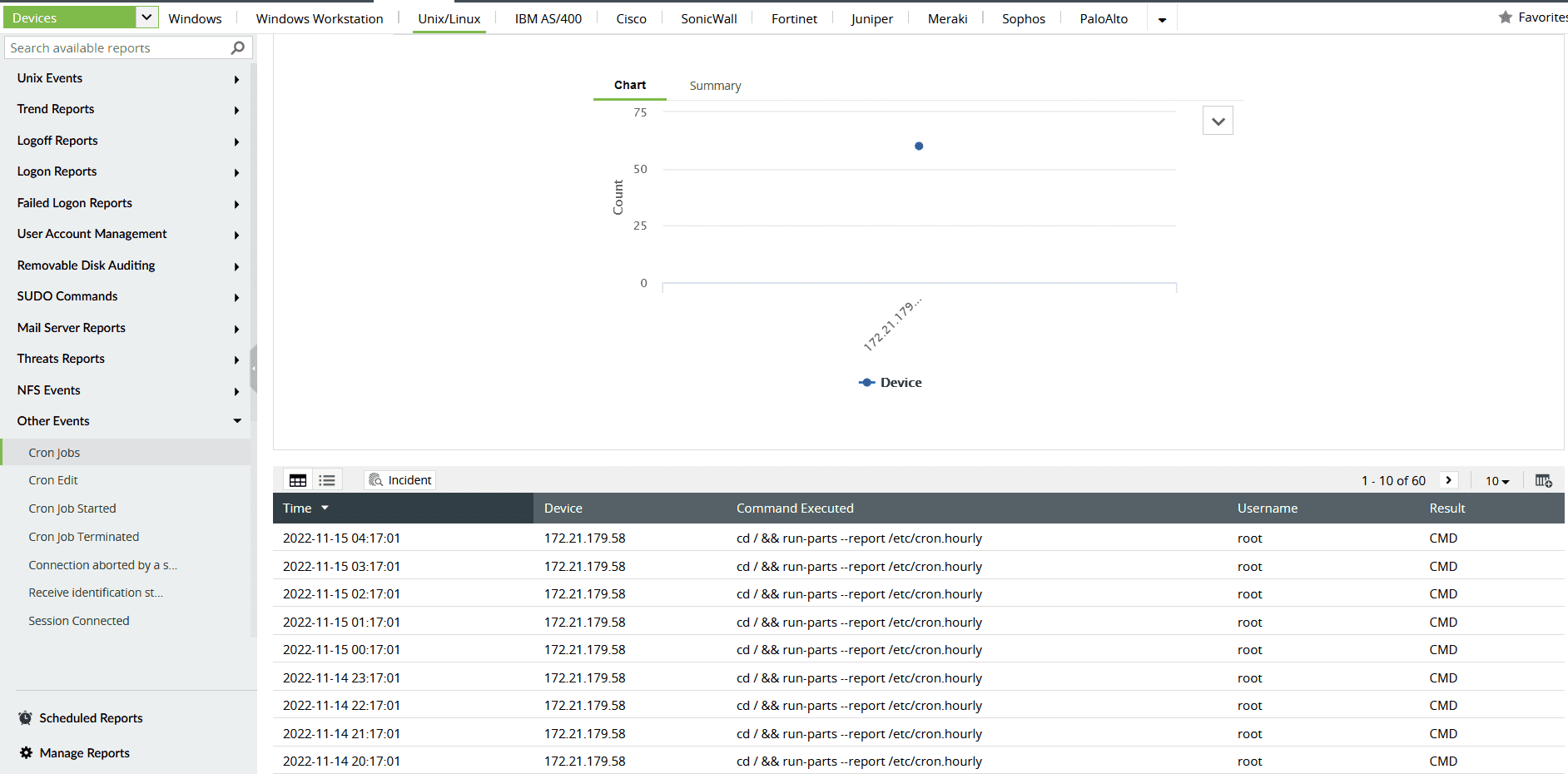

In diesem speziellen Fall der Überwachung von Cron-Jobs oder geplanten Aufgaben helfen Ihnen mehrere vorgefertigte Analysen in Log360, automatisierte Aufgaben in Ihrem Netzwerk zu verfolgen.

Abbildung 1: Log360 hat eine Kategorie von Berichten über die Erstellung, Änderung und Löschung von Cron-Jobs.

Abbildung 1: Log360 hat eine Kategorie von Berichten über die Erstellung, Änderung und Löschung von Cron-Jobs.

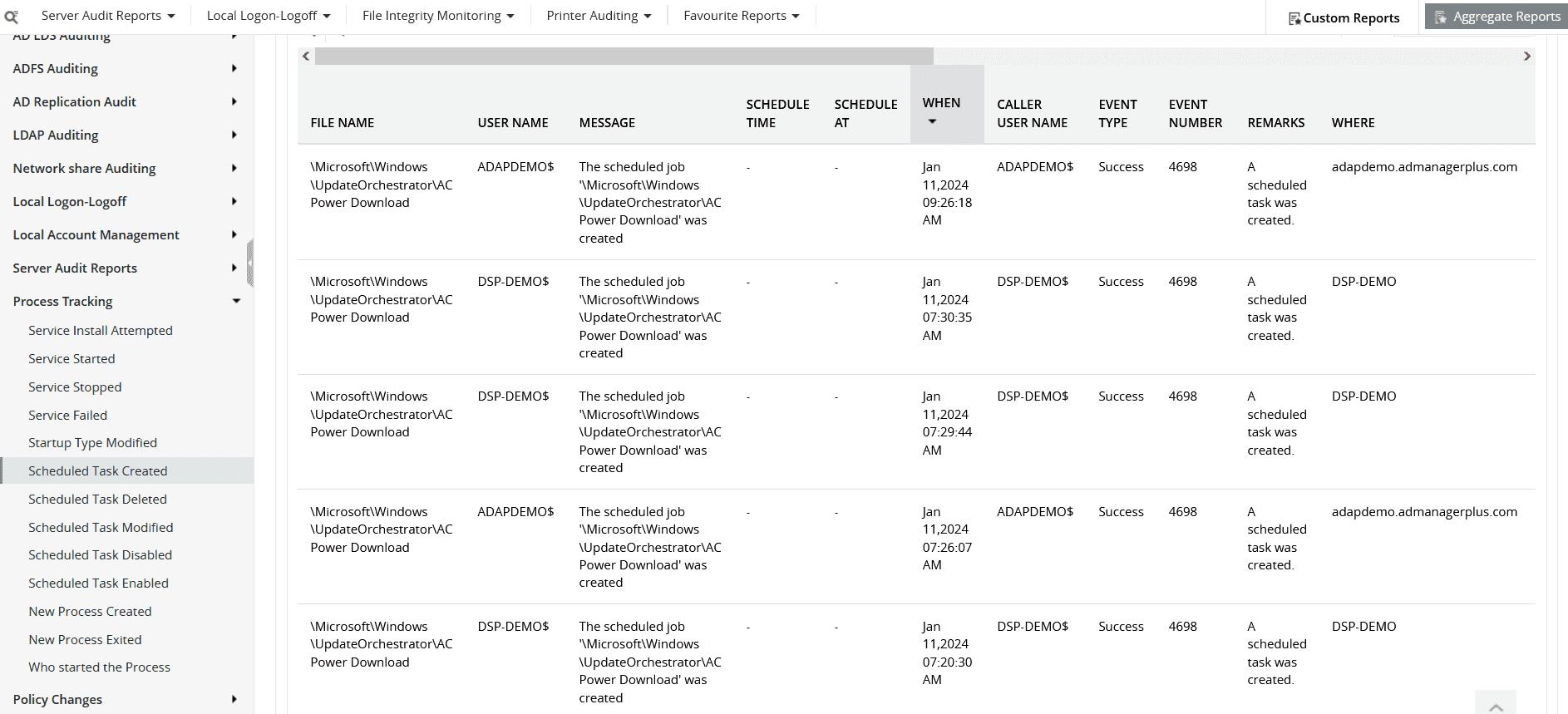

Abbildung 2a: Log360 bietet Ihnen auch eine Kategorie von Berichten über die Erstellung, Löschung und Änderung von Aufgaben im Windows Task Scheduler.

Abbildung 2a: Log360 bietet Ihnen auch eine Kategorie von Berichten über die Erstellung, Löschung und Änderung von Aufgaben im Windows Task Scheduler.

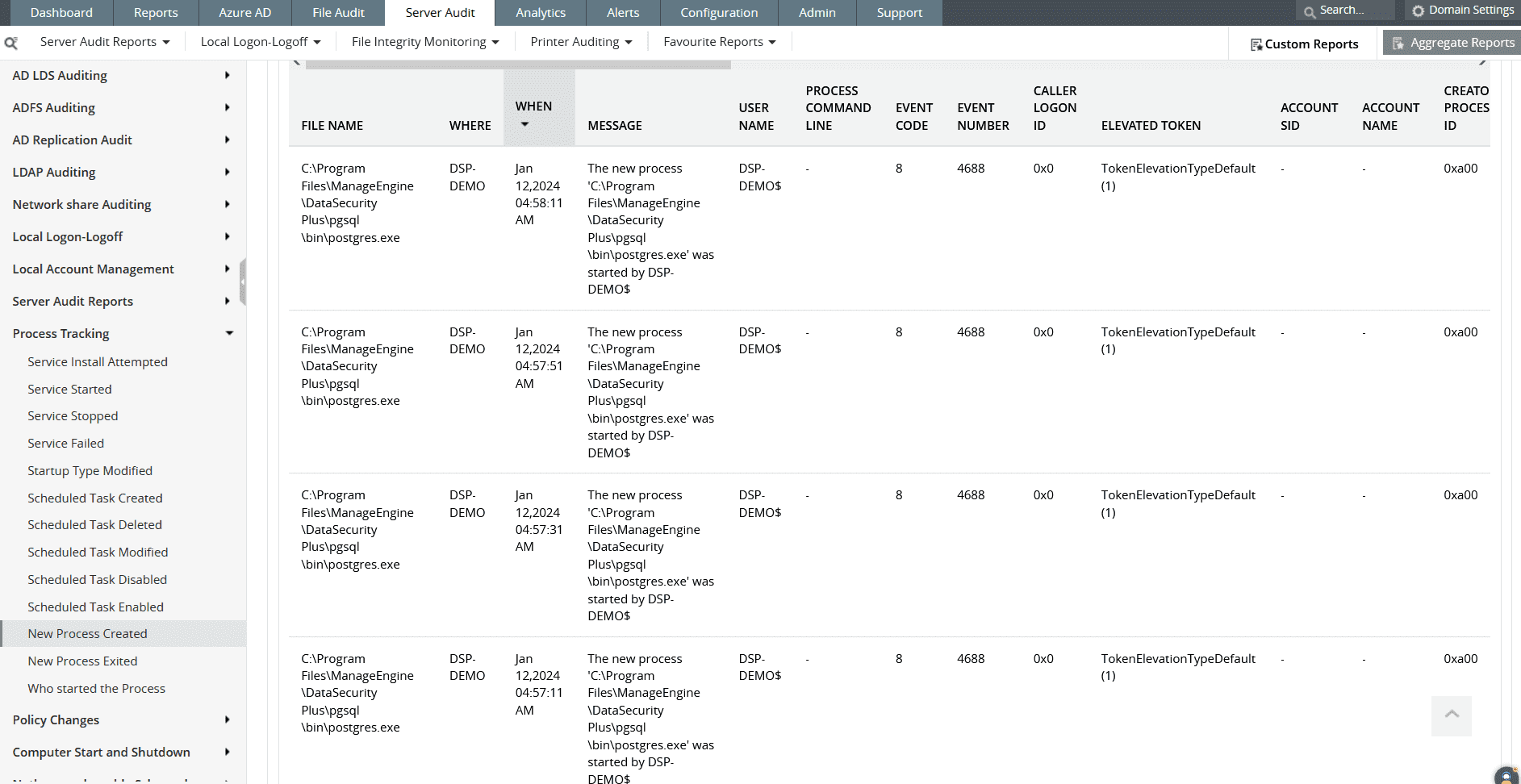

Abbildung 2b: Sie können auch die Erstellung und Löschung von Prozessen und die mit diesen Ereignissen verbundenen Benutzer in Log360 verfolgen.

Abbildung 2b: Sie können auch die Erstellung und Löschung von Prozessen und die mit diesen Ereignissen verbundenen Benutzer in Log360 verfolgen.

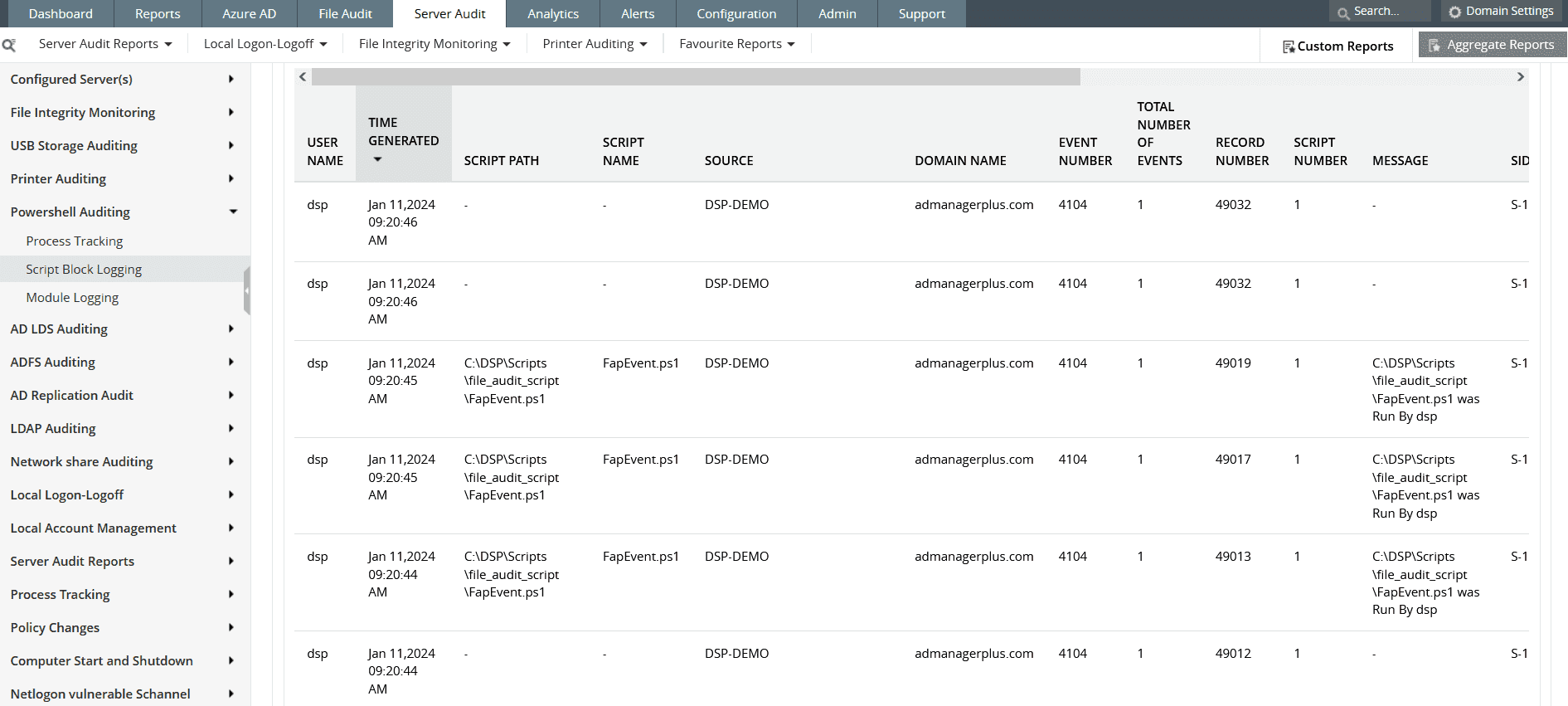

Abbildung 3: Mit Log360 können Sie auch Powershell überwachen, um zu sehen, ob verdächtige Befehle ausgeführt werden.

Abbildung 3: Mit Log360 können Sie auch Powershell überwachen, um zu sehen, ob verdächtige Befehle ausgeführt werden.

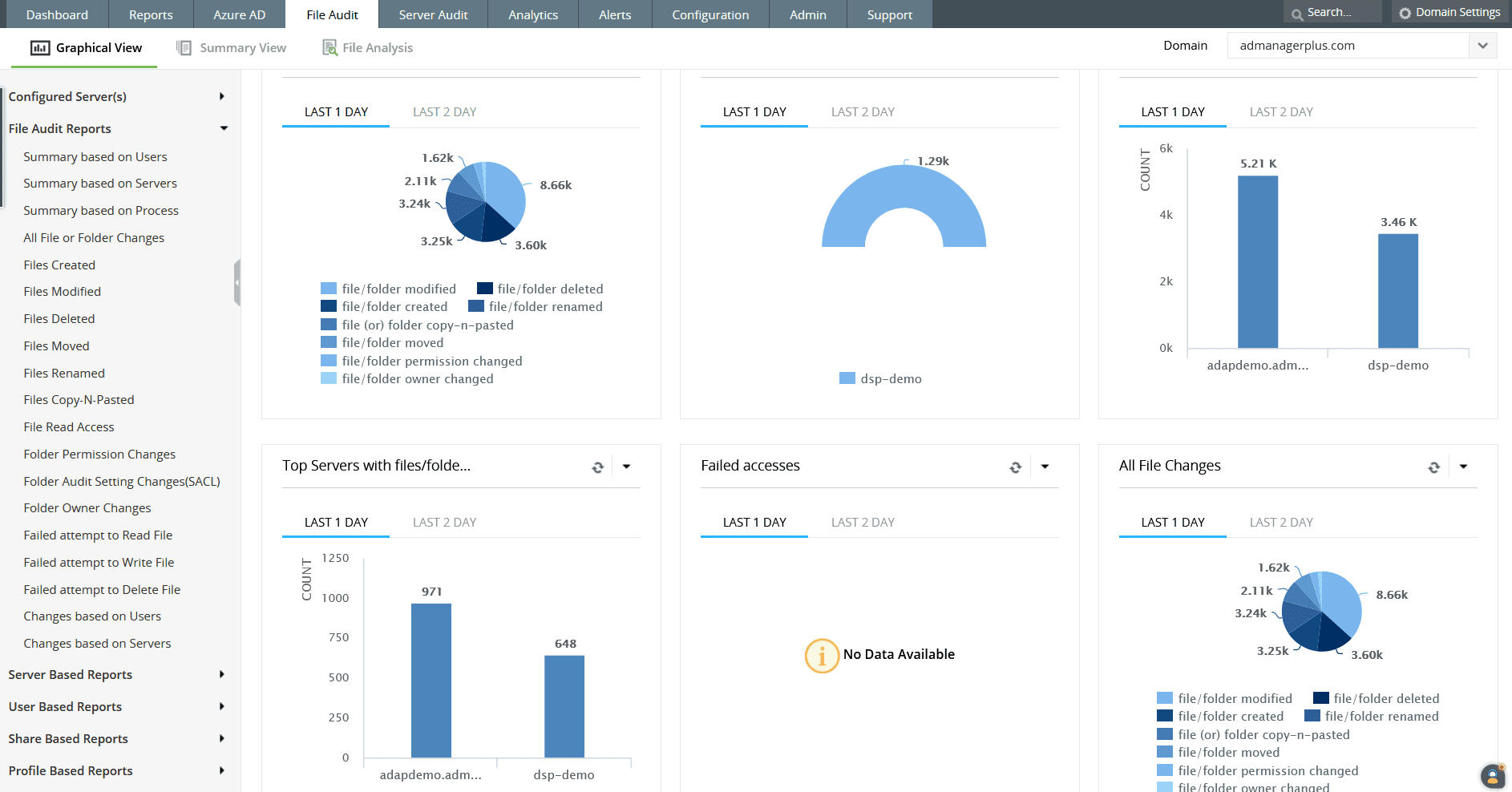

Abbildung 4: Log360 hilft Ihnen, alle Änderungen an Ihren Dateien mithilfe der Berichtskategorie „Dateiprüfung“ zu überwachen.

Abbildung 4: Log360 hilft Ihnen, alle Änderungen an Ihren Dateien mithilfe der Berichtskategorie „Dateiprüfung“ zu überwachen.

Sind Sie an diesen Funktionen von Log360 interessiert? Dann melden Sie sich für eine personalisierte Demo an, um mehr über die verschiedenen SIEM-Funktionen zu erfahren, die Log360 Ihrem Sicherheitsteam bieten kann.