Related content

Was ist WinPEAS?

WinPEAS, auch bekannt als Windows Privilege Escalation Awesome Scripts, ist ein Open-Source-Tool, das von CarlosPolop entwickelt wurde. Es wird verwendet, um nach allen möglichen Pfaden zur Eskalation von Privilegien auf Windows-Hosts zu suchen, und verwendet ein farbcodiertes System, das anzeigt, welche Bereiche Aufmerksamkeit erfordern. Die farbcodierte Ausgabe erleichtert es den Administratoren, Auffälligkeiten zu erkennen.

Das Farbschema umfasst Rot für die Erkennung besonderer Privilegien, Grün für das Vorhandensein eines aktivierten Schutzes oder Abwehrmechanismen, Türkis für aktive Benutzer, Blau für deaktivierte Benutzer und Gelb zur Hervorhebung von Links. Es werden weitere Farben verwendet, die jeweils einem bestimmten Zweck bei der Informationsvermittlung dienen.

Mithilfe des WinPEAS-Skripts können Systemadministratoren, Penetration Tester oder Sicherheitsexperten Fehlkonfigurationen, Sicherheitslücken, Schwachstellen in einer Windows-Umgebung, geplante Aufgaben und vieles mehr identifizieren.

Wie kann WinPEAS für die Rechteausweitung verwendet werden?

Führen Sie die folgenden Schritte aus, um WinPEAS für die Rechteausweitung auszuführen.

1. Laden Sie das WinPEAS-Skript herunter

Laden Sie die neueste Version von WinPEAS aus dem offiziellen Repository auf GitHub herunter.

2. Übertragen Sie WinPEAS auf den gewünschten Computer

Übertragen Sie das WinPEAS-Skript auf den gewünschten Windows-Computer. Sie können verschiedene Methoden verwenden, z. B. indem Sie die Datei über einen freigegebenen Netzwerkordner kopieren, ein USB-Laufwerk verwenden oder eine andere Methode der Datenübertragung nutzen.

3. Führen Sie WinPEAS aus

Führen Sie WinPEAS auf dem gewünschten Computer aus. Öffnen Sie die Eingabeaufforderung oder PowerShell und führen Sie das Skript wie unten dargestellt aus:

.\winPEAS.exe oder winpeas.exe cmd > output.txt

Gestatten Sie WinPEAS, die Prüfung auszuführen und abzuschließen. Dies kann einige Minuten dauern. Mit Hilfe dieses Skripts können folgende Konfigurationen erkannt werden:

Grundlegende Systeminformationen

- Hostname

- Betriebssystemversion und -architektur

Benutzer- und Gruppeninformationen

- Aktive Benutzer (in türkis hervorgehoben)

- Deaktivierte Benutzer (in blau hervorgehoben)

Datei- und Verzeichnisberechtigungen

- Beschreibbare Verzeichnisse

- Unsichere Verzeichnisse

Dienstinformationen

- Ausgeführte Dienste und ihre Berechtigungen

- Unquoted Service Paths

Geplante Aufgaben

- Informationen zu geplanten Aufgaben

- Falsch konfigurierte geplante Aufgaben

Registrierungsinformationen

- Unsichere Registrierungseinträge

- Autostart-Registrierungsschlüssel

Möglichkeiten für DLL-Hijacking

- Informationen zu potenziellen DLL-Hijacking-Möglichkeiten

Firewall- und Antivirus-Status

- Status der Windows-Firewall

- Informationen zu installierter Antivirus-Software

Aktive Netzwerkverbindungen

- Details zu aktiven Netzwerkverbindungen

4. Sicherheitsbewertung nach der Implementierung

Sobald WinPEAS seinen Scan abgeschlossen hat, generiert es eine umfassende Auswertung, in der potenzielle Möglichkeiten zur Rechteausweitung hervorgehoben werden. Administratoren müssen sich auf Abschnitte konzentrieren, die sich auf Dateiberechtigungen, Dienste, geplante Aufgaben, Registrierungseinträge und andere sicherheitsrelevante Informationen beziehen.

Wie können Hacker dieses Tool zu ihrem Vorteil nutzen?

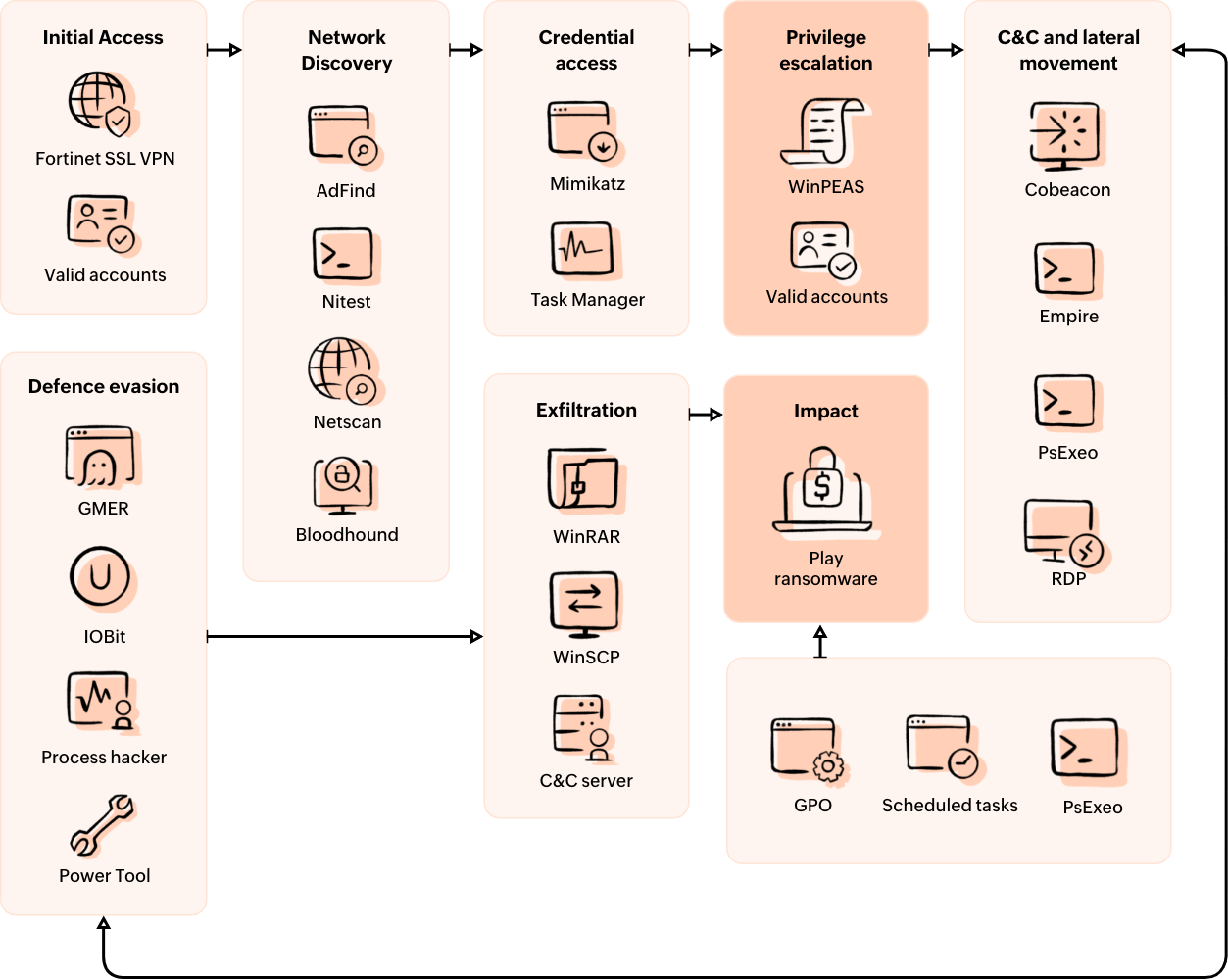

Obwohl dieses Tool von Sicherheitsexperten verwendet wird, um nach Schwachstellen zu suchen und Sicherheitslücken zu beheben, könnten Angreifer es missbrauchen, um Schwachstellen in einem Windows-System für eine unbefugte Rechteausweitung oder eine Systemkompromittierung aufzuspüren. Nehmen wir die Play-Ransomware als Beispiel, um zu verstehen, wie WinPEAS bei dem erpresserischen Ransomware-Angriff eingesetzt wurde.

Play Ransomware

Play Ransomware, auch bekannt als PlayCrypt, tauchte Ende Juni 2022 auf und richtete sich gegen Organisationen in Lateinamerika, Europa und den Vereinigten Staaten. Um sich einen anfänglichen Zugang zu verschaffen, nutzt die Gruppe bekannte Schwachstellen in öffentlich zugänglichen Anlagen aus und kompromittiert legitime Konten. Zur Spionage, zur Umgehung von Abwehrmechanismen und zur dauerhaften Einschleusung in das Netzwerk des Opfers nutzen die Ransomware-Akteure eine Mischung aus benutzerdefinierten und öffentlich verfügbaren Tools wie BloodHound, Cobalt Strike, GMER, Mimikatz und WinPEAS.

Wie nutzt Play-Ransomware WinPEAS zur Privilegienausweitung?

Durch die Verwendung von Mimikatz ruft die Play-Ransomware Zugangsdaten mit hohen Privilegien ab, die im Speicher abgelegt sind. Mit Hilfe dieser Informationen werden dann die Berechtigungen bestimmter Konten heraufgestuft, z.B. indem sie zu privilegierten Gruppen wie Domänenadministratoren hinzugefügt werden. Anschließend wird WinPEAS verwendet, um mögliche Wege zur lokalen Eskalation von Berechtigungen zu ermitteln.

Wie hilft Log360 bei der Erkennung von WinPEAS-Skripten?

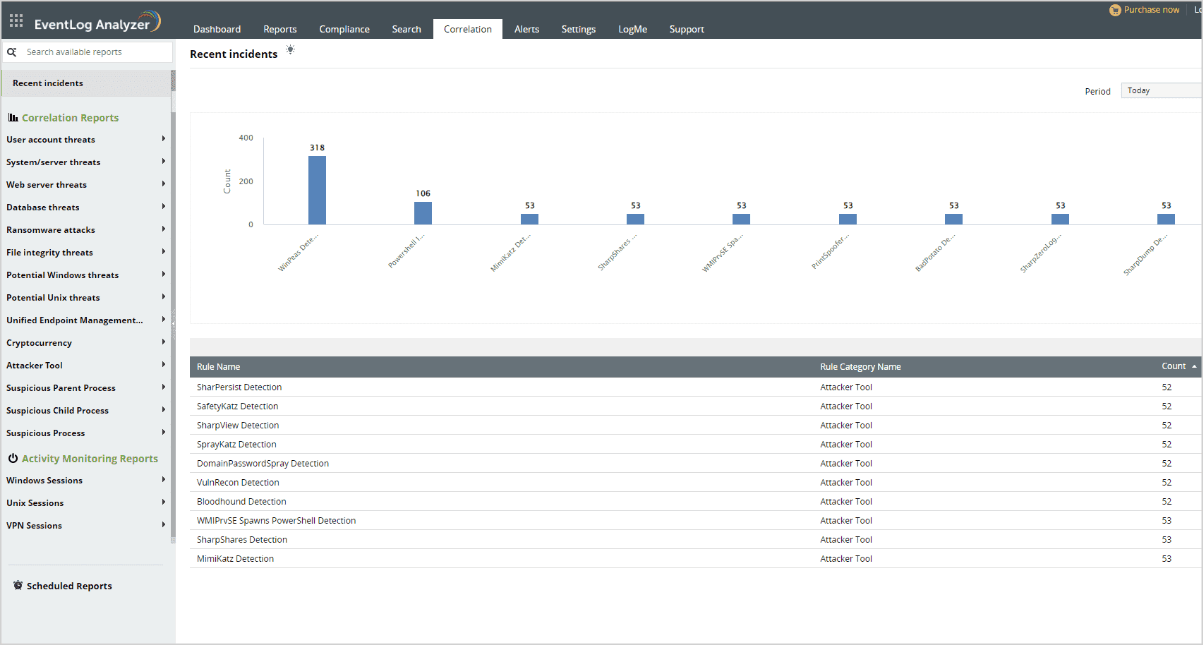

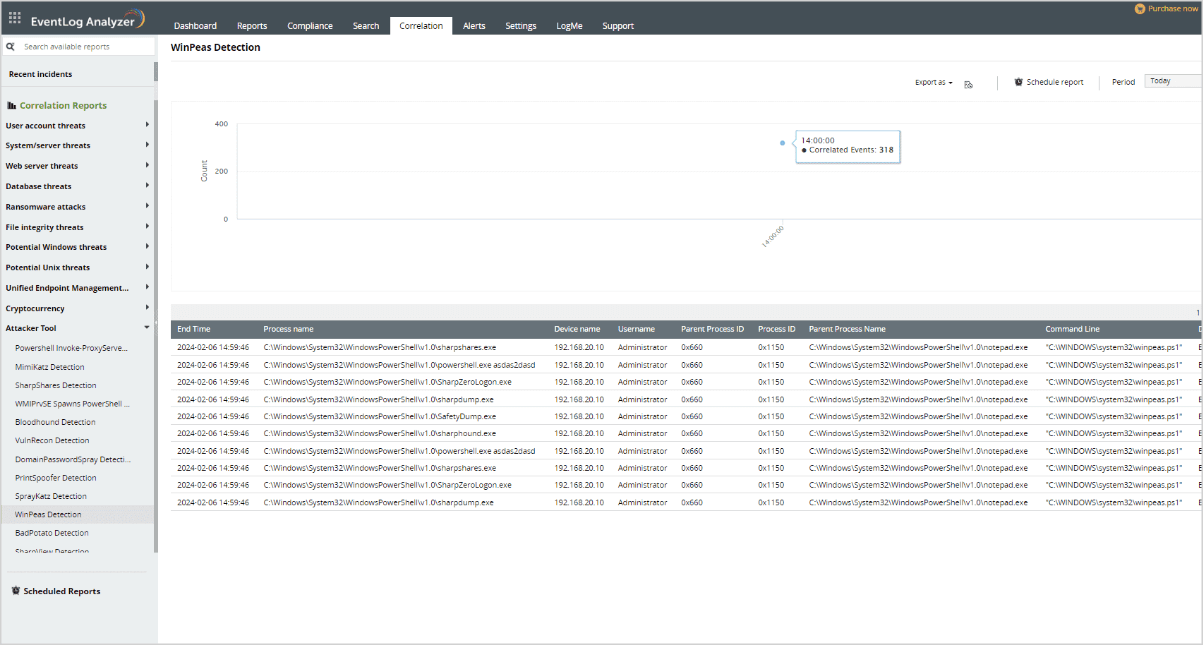

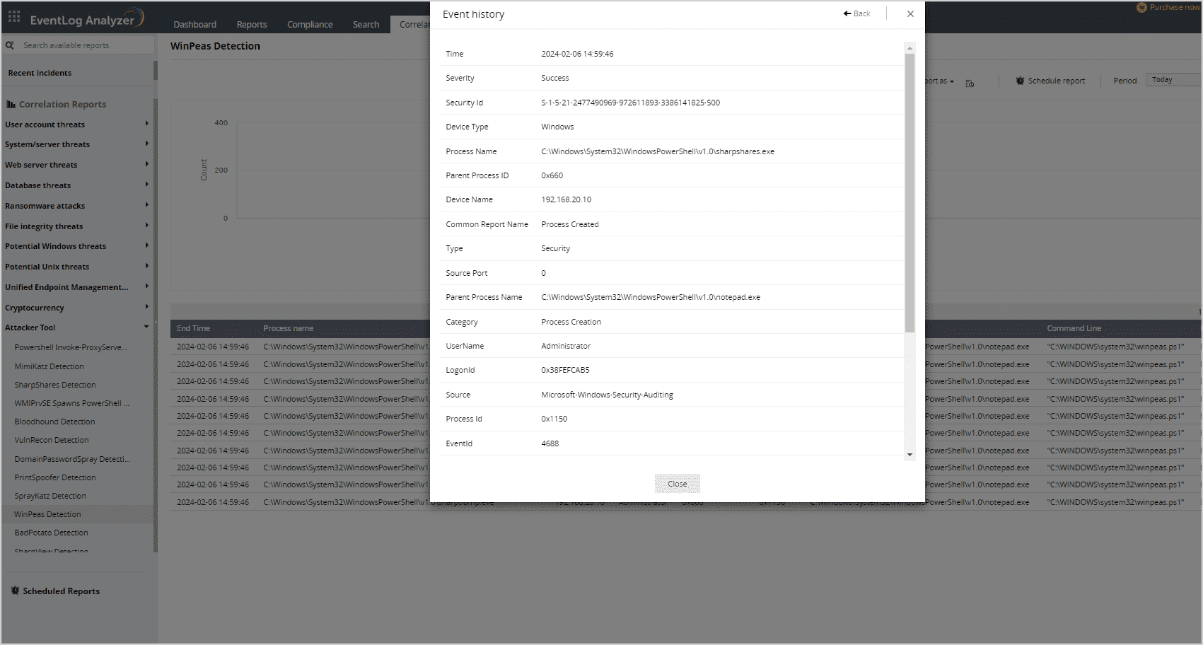

Log360 bietet vordefinierte Korrelationsregeln, die sorgfältig ausgearbeitet wurden, um Angriffsmuster genau zu erkennen und Fehlalarme zu minimieren.

Mit Hilfe dieser Software können Systemadministratoren anhand der vordefinierten Regeln leicht erkennen, ob Post-Exploitation-Tools wie WinPEAS im Einsatz sind.

Die Erkennungsregel für WinPEAS umfasst Kriterien wie den Originaldateinamen, der mit „winPEAS.exe“ endet, die Befehlszeile, die „winPEAS.bat“ oder „winPEAS.ps1“ enthält, oder den Prozessnamen, der die Zeichenfolge „asdas2dasd“ enthält.

Durch die Erstellung eines Warnprofils mit der Korrelationsregel wird die Lösung jedes Mal eine Warnung ausgeben, wenn ein WinPEAS-Skript ausgeführt wird.

Wie geht es weiter?

Möchten Sie mehr über die erweiterten Netzwerksicherheitsfunktionen von Log360 erfahren? Entdecken Sie die kostenlose 30-Tage-Testversion mit technischer Unterstützung.

- Was ist WinPEAS?

- Wie kann WinPEAS für die Rechteausweitung verwendet werden?

- Wie können Hacker dieses Tool zu ihrem Vorteil nutzen?

- Wie hilft Log360 bei der Erkennung von WinPEAS-Skripten?