Die zunehmende Nutzung der Cloud kann potenziell das Risiko von Insider-Bedrohungen aufgrund von Fahrlässigkeit von Mitarbeitern in einem Unternehmen erhöhen. Dies liegt daran, dass Mitarbeiter bei dem Wechsel zwischen zahlreichen persönlichen und unternehmensinternen Cloud-Anwendungen eher die Kontrolle verlieren. Laut einem Bericht des Ponemon Institute aus dem Jahr 2022 ist die Fahrlässigkeit von Mitarbeitern für 56% der Insider-Bedrohungen verantwortlich, und die jährlichen Durchschnittskosten belaufen sich auf sage und schreibe 6,6 Millionen US-Dollar. Im Jahr 2020 wurden 17% der Datenschutzverletzungen durch einen Fehler von Mitarbeitern verursacht, doppelt so viele wie im Vorjahr, so Verizon. Kurz gesagt: Unbeabsichtigt offengelegte Unternehmensdaten nehmen mit der zunehmenden Nutzung der Cloud zu.

Nachlässigkeit, die zu Insider-Vorfällen führt, kann aus zwei Gründen geschehen: 1) Bequemlichkeit wird über die Einhaltung von Vorschriften gestellt und 2) persönliche Konten und Geräte werden nicht mit den besten Sicherheitsmaßnahmen geschützt.

Hier sind drei Szenarien, die bekannt vorkommen könnten:

- Ein Mitarbeiter sendet Arbeitsdateien an sein persönliches E-Mail-Konto, damit er am Wochenende auf seinem Laptop arbeiten kann.

- Ein Mitarbeiter lädt Kundendaten in eine nicht genehmigte SaaS-Analyseanwendung hoch, um eine bessere Analyse durchzuführen

- Ein neuer Mitarbeiter lädt sensible Daten in sein persönliches Google Drive- oder Box-Konto hoch, um sie auf sein Mobilgerät herunterzuladen und darauf zuzugreifen oder sie mit Kollegen zu teilen.

Diese Beispiele könnten in vielen Organisationen gängige Arbeitsweisen sein. Stellen Sie sich vor, das persönliche Cloud-Konto oder -Gerät eines Mitarbeiters wird durch falsch konfigurierte Einstellungen, schwache Passwörter oder Phishing kompromittiert. Dadurch könnten sensible Unternehmensdaten von Kriminellen offengelegt werden. Der Sicherheitsanalyst muss böswillige Insider identifizieren und gleichzeitig Fehlalarme minimieren. Ein Einblick in die Nutzung von Cloud-Apps und das Benutzerverhalten hilft, solche Sicherheitsbedenken zu mindern.

Bewährte Verfahren für die Sicherheit von Cloud-Anwendungen

Hier sind einige Strategien, mit denen Sie Ihre Cloud-Sicherheitslage erheblich verbessern und das Risiko von Cyberbedrohungen verringern können.

1. Starke Authentifizierung einsetzen: Verwenden Sie eine Multi-Faktor-Authentifizierung (MFA), um Zugriff auf Cloud-Anwendungen zu erhalten. Dies bietet ein zusätzliches Maß an Sicherheit, das über Passwörter hinausgeht, und erschwert es Angreifern, unbefugten Zugriff zu erlangen. Überwachen Sie alle Anmeldeaktivitäten der Benutzer, um Anomalien zu erkennen.

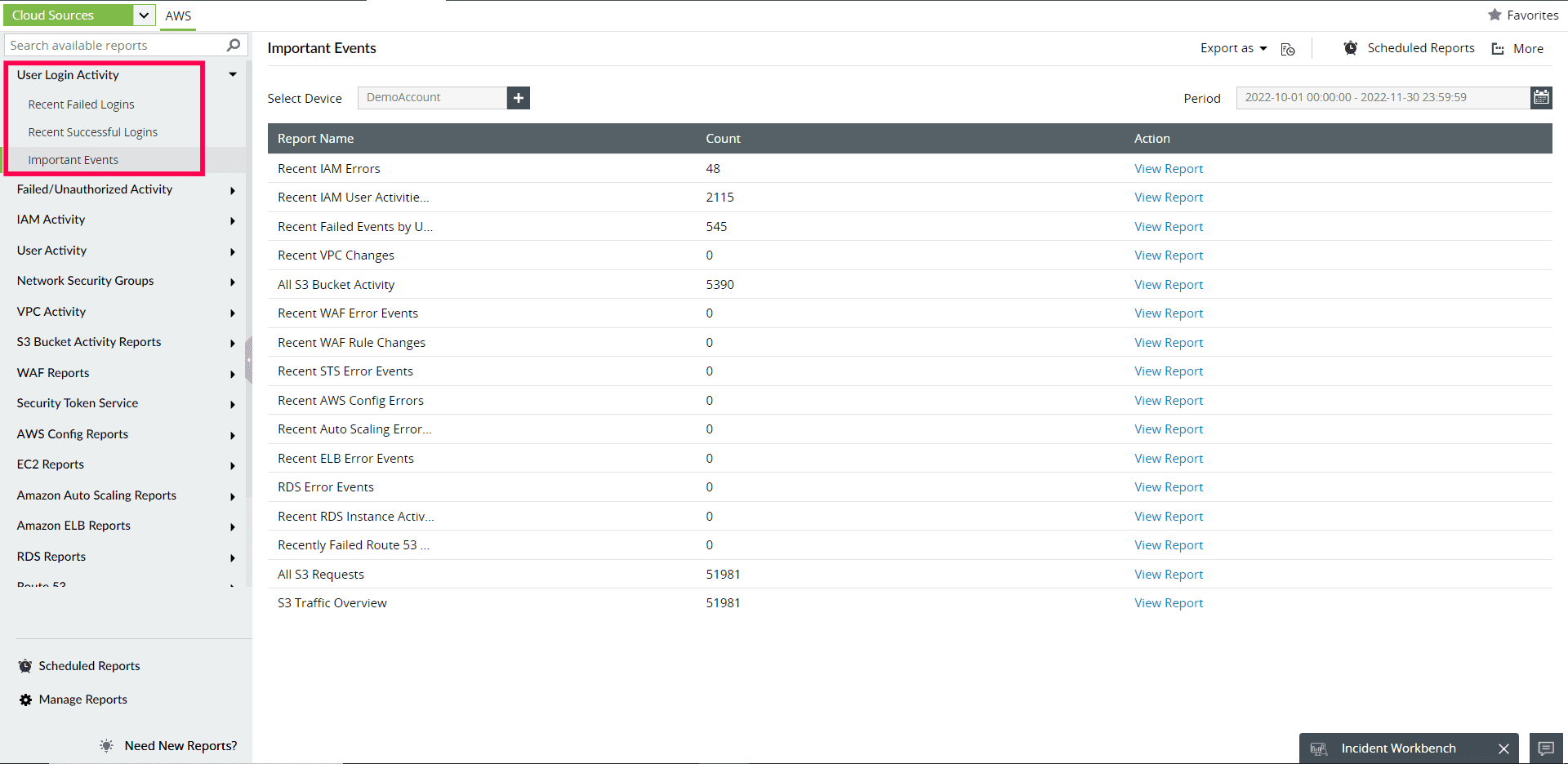

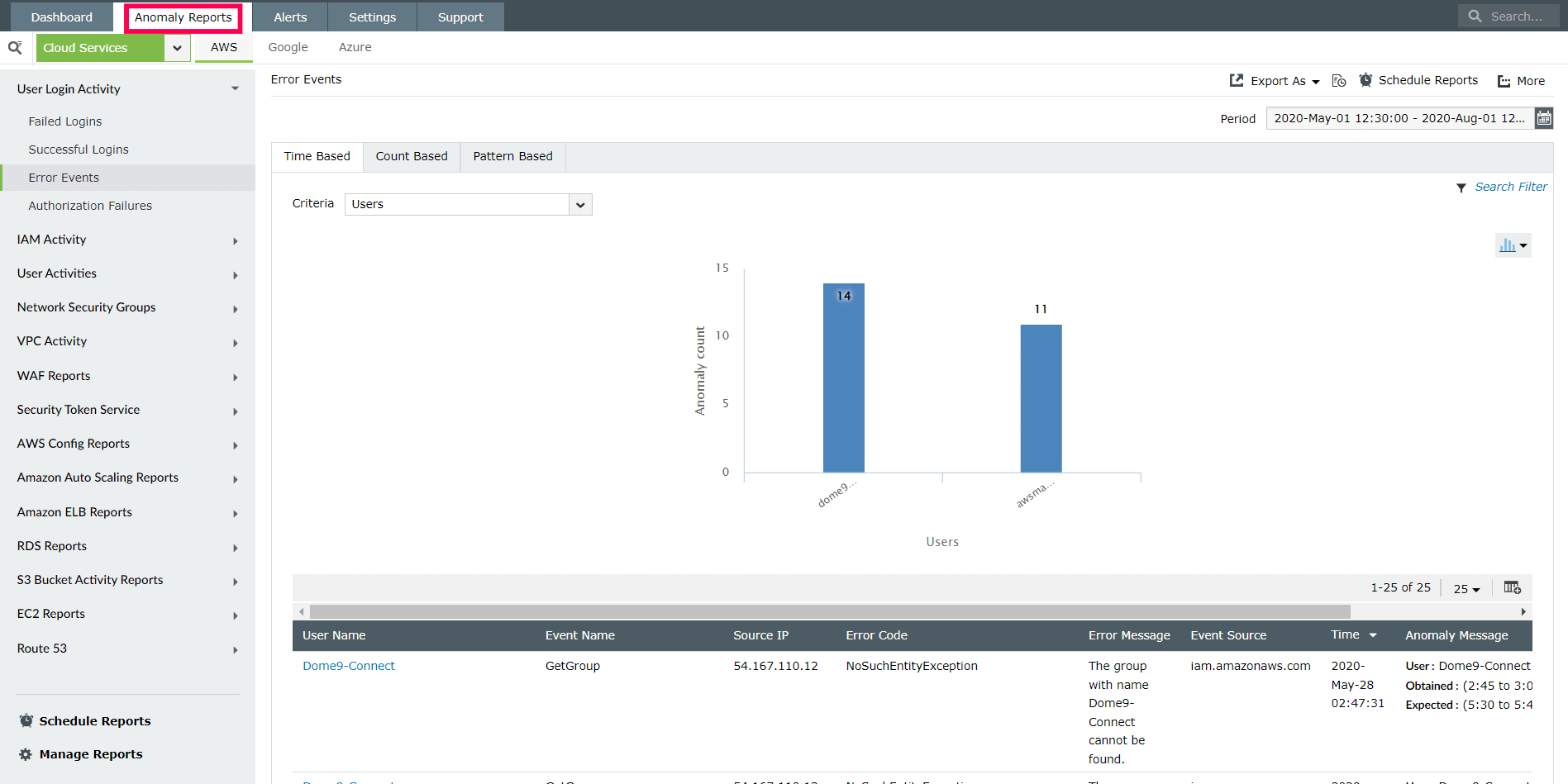

Log360 bietet detaillierte Informationen zu kürzlich stattgefundenen erfolgreichen und fehlgeschlagenen Anmeldeversuchen. So können IT-Sicherheitsadministratoren Benutzeraktivitäten auswerten und den Missbrauch von Berechtigungen sowie nicht autorisierte Zugriffsversuche erkennen. Log360 überwacht außerdem ständig verdächtige Aktivitäten und benachrichtigt Sie in Echtzeit per E-Mail und SMS.

Abbildung 1: Bericht über Cloud-Benutzer-Anmeldeaktivitäten in Log360

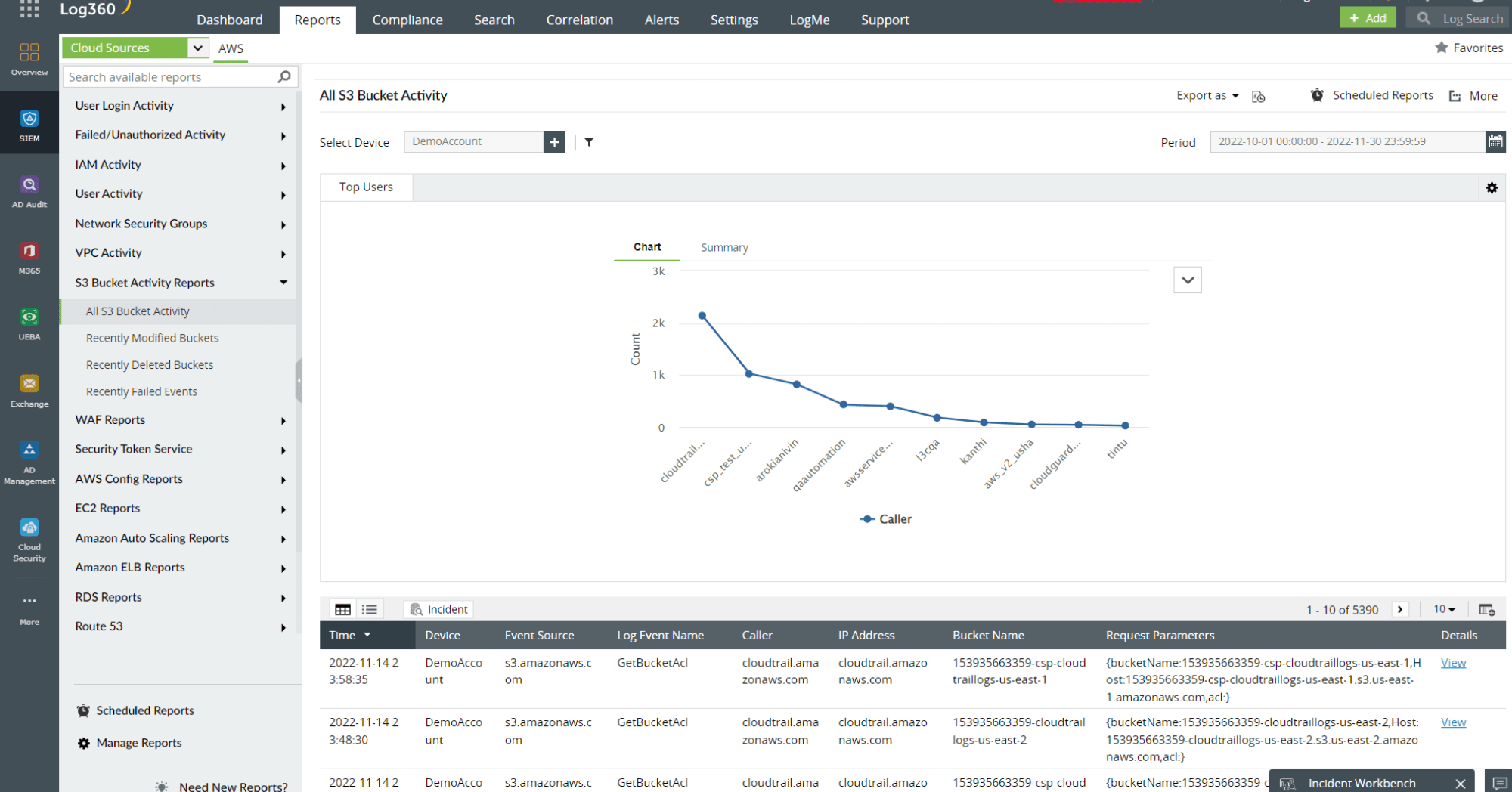

2. Fehlkonfigurationen in der Cloud erkennen:Fehlkonfigurationen in der Cloud treten auf, wenn ein Benutzer Cloud-Dienste falsch einrichtet oder Einstellungen festlegt, die keine ausreichende Sicherheit für die in der Cloud gespeicherten Daten bieten. Fehlkonfigurationen in der Cloud sind wahrscheinlich die Hauptursache für Datenverstöße, die in der Cloud stattfinden. Und in den meisten Fällen ist der Verstoß nur auf eine einzige Fehlkonfiguration zurückzuführen. Diese Herausforderung wird durch das dem Cloud-Computing innewohnende Modell der gemeinsamen Verantwortung (Shared Responsibility) noch erschwert. So könnte beispielsweise ein falsch konfigurierter Amazon Web Services S3-Bucket dazu führen, dass kritische Daten der Öffentlichkeit zugänglich gemacht werden.

Daher sollten regelmäßige und umfassende Sicherheitsprüfungen der Cloud-Infrastruktur durchgeführt werden, damit diese Fehlkonfigurationen behoben und Schwachstellen erkannt werden können. SIEM-Lösungen wie ManageEngine Log360 werden mit sofort einsatzbereiten Berichten zur Überwachung von Cloud-Quellen geliefert. Abbildung 2 zeigt einen umfassenden Bericht über Änderungen an AWS S3-Buckets in Log360.

Abbildung 2: Aktivitätsbericht zu AWS S3-Buckets in Log360

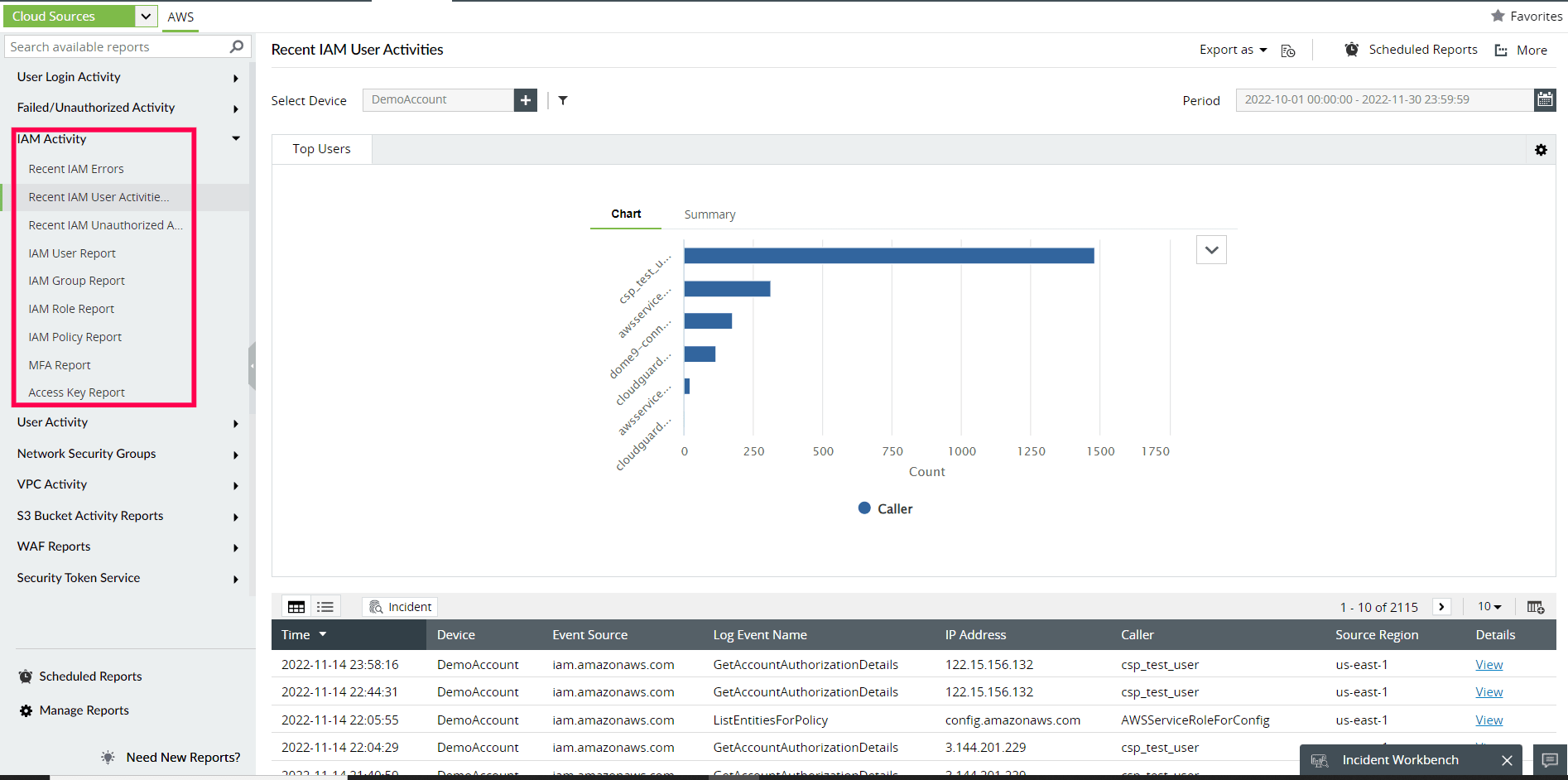

3. Identitäts- und Zugriffsverwaltung (IAM) verwenden: Implementieren Sie IAM-Lösungen zur Verwaltung von Benutzeridentitäten, -rollen und -berechtigungen. Stellen Sie sicher, dass Benutzer nur über die Berechtigungen verfügen, die sie zur Ausführung ihrer Aufgaben benötigen, und überprüfen und aktualisieren Sie die Berechtigungen regelmäßig.

Um eine sichere Cloud-Umgebung zu gewährleisten, müssen IAM-Aktivitäten genau überwacht werden. Wachsamkeit hilft, Sicherheitsvorfälle zu vermeiden, wie z. B. die unbefugte oder unbeabsichtigte Erstellung eines privilegierten Benutzers mit vollständigem Zugriff auf AWS-Ressourcen

Die sofort einsatzbereiten Berichte in ManageEngine Log360 bieten ein umfassendes Bild der IAM-Aktivitäten und stellen sicher, dass keine IAM-Aktivitäten unentdeckt bleiben. Diese Berichte dokumentieren Aktionen, an denen IAM-Benutzer, -Gruppen, -Rollen, -MFA-Geräte und Access Keys beteiligt sind.

IAM-Aktivitätsberichte in Log360 enthalten die folgenden Informationen:

- Wann ein Ereignis eingetreten ist

- Welcher Benutzer für ein Ereignis verantwortlich war

- Die Quell-IP-Adresse der Anfrage

- Die Quellregion, in der das Ereignis stattgefunden hat

- Anfrageparameter

Abbildung 3: IAM-Aktivitätsbericht für Cloud-Quellen in Log360

4. Daten verschlüsseln: Verschlüsseln Sie Daten während der Übertragung und im Ruhezustand, um unbefugten Zugriff zu verhindern. Verwenden Sie für Daten während der Übertragung SSL/TLS-Verschlüsselungsprotokolle und für Daten im Ruhezustand die Verschlüsselungsmechanismen Ihres Cloud-Anbieters. CASB-Lösungen können Deep Packet Inspection (DPI) einsetzen, um ausgehenden HTTPS-Datenverkehr sicher zu analysieren. API-basierte CASB-Lösungen analysieren Daten im Ruhezustand in Cloud-Anwendungen und können den Zugriff auf alle gefundenen sensiblen Daten, die gegen Richtlinien verstoßen, verschlüsseln oder widerrufen.

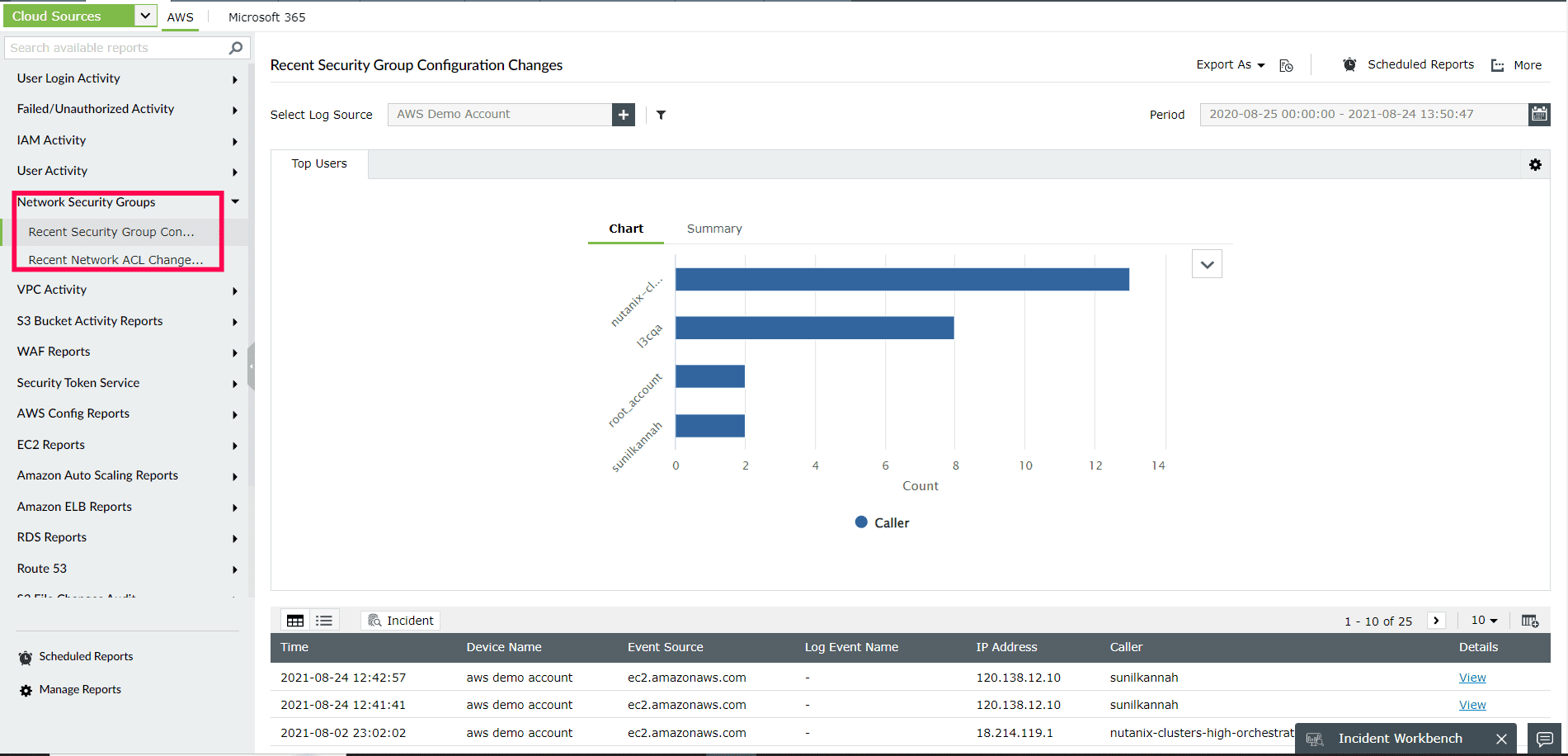

5. Netzwerksicherheitskontrollen nutzen: Verwenden Sie Firewalls, Systeme zur Erkennung und Abwehr von Eindringlingen und Webanwendungs-Firewalls, um Ihre Cloud-Infrastruktur vor netzwerkbasierten Bedrohungen zu schützen. Segmentieren Sie Ihr Netzwerk, um wichtige Ressourcen zu schützen und die laterale Ausbreitung im Falle einer Datenpanne einzuschränken.

ManageEngine Log360 erstellt ausführliche Berichte über die in der Cloud-Umgebung durchgeführten Aktionen. Die Berichte können in den Formaten CSV und PDF exportiert und auch so geplant werden, dass sie in bestimmten Abständen per E-Mail an die Administratoren gesendet werden, damit diese sie regelmäßig überprüfen können.

Abbildung 4: Netzwerksicherheitsberichte in Log360

6. Regelmäßige Updates und Patches durchführen: Aktualisieren Sie alle Ihre Software und Programme mit den neuesten Sicherheitsfixes. Cloud-Dienstanbieter veröffentlichen regelmäßig Patches, um Schwachstellen zu beheben. Stellen Sie daher sicher, dass diese Fixes so schnell wie möglich angewendet werden.

7. Anomalien überwachen: Verwenden Sie SIEM-Systeme (Security Information and Event Management) mit UEBA-Funktionen, um Protokolle aus verschiedenen Cloud-Quellen zu sammeln und zu analysieren und so Hinweise auf eine Gefährdung zu erkennen. Diese Dienste bieten eine kontinuierliche Überwachung, sowie Bedrohungserkennung und -abwehr für Ihre Cloud-Infrastruktur.

Log360 erkennt Anomalien, indem es verdächtige Änderungen in der Benutzeraktivität identifiziert. Es unterstützt Sie bei der Identifizierung, Qualifizierung und Untersuchung von Bedrohungen, die sonst unentdeckt bleiben würden.

Es stellt detaillierte Berichte zur Verfügung, die helfen ungewöhnlichen Aktivitäten auf Geräten und in Datenbanken zu erkennen. Die Anomalien werden als zeit-, zähl- oder musterbasiert klassifiziert.

Abbildung 5: Anomalieberichte in Log360

8. Regelmäßige Sicherheitsprüfungen und -bewertungen durchführen: Führen Sie regelmäßige Sicherheitsprüfungen, Schwachstellenbewertungen und Penetrationstests durch, um Schwachstellen in Ihrer Cloud-Infrastruktur aufzudecken und zu beheben. Dies hilft bei der proaktiven Behebung von Sicherheitslücken, bevor sie von Angreifern ausgenutzt werden.

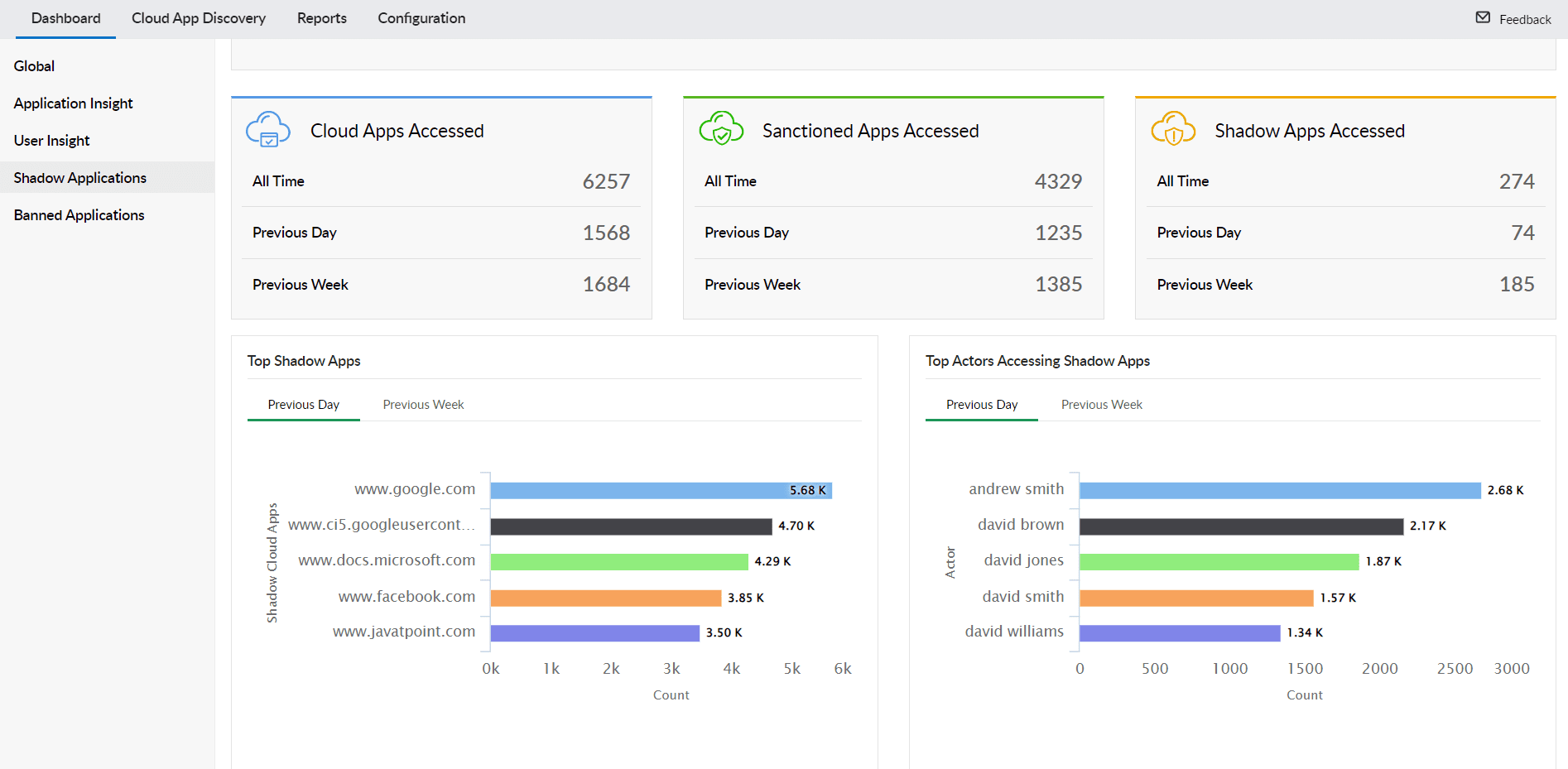

Ein Cloud Access Security Broker (CASB) ist ein Mechanismus zur Richtlinienkontrolle und Cloud-Transparenz, der die Schnittstelle zwischen den Nutzern von Cloud-Diensten und den Cloud-Anwendungen bildet. Diese Software überwacht alle Aktivitäten der Nutzer in der Cloud und setzt auch Sicherheitsrichtlinien durch. Der CASB kann entweder eine lokale Bereitstellung oder eine Software-as-a-Service-Anwendung sein. Ein CASB kann einem Unternehmen dabei helfen, alle Nutzeraktivitäten in der Cloud zu überwachen. Wenn ein CASB in eine SIEM-Lösung integriert ist, kann ein Sicherheitsanalyst für eine Untersuchung einen tieferen Kontext über die Cloud-Aktivität eines Benutzers erhalten.

Sie können beispielsweise regelmäßige Audits durchführen, um riskante Schattenanwendungen zu entdecken und die Benutzeraktivitäten mithilfe von Cloud Access Security Brokern (CASBs) zu überwachen. Dies kann Administratoren sehr helfen, indem sie Kontextinformationen über die von Mitarbeitern verwendeten nicht genehmigten und unsicheren Cloud-Anwendungen und Aktivitäten zum Hochladen von Dateien erhalten.

Mit ManageEngine Log360 können Sie die Nutzung von Cloud-Anwendungen in Ihrem Unternehmensnetzwerk überwachen, sowohl erfolgreiche als auch erfolglose Zugriffe auf Cloud-Anwendungen mit geringer Vertrauenswürdigkeit untersuchen und unnötige oder schädliche Websites lokalisieren und blockieren.

Abbildung 6: Berichte über Schattenanwendungen in Log360

9. Backup und Notfallwiederherstellung: Implementieren Sie eine robuste Backup- und Notfallwiederherstellungsstrategie, um die Datenintegrität und -verfügbarkeit im Falle eines Sicherheitsvorfalls oder einer Datenpanne zu gewährleisten. Sichern Sie Ihre Daten regelmäßig und testen Sie Ihre Wiederherstellungsverfahren, um sicherzustellen, dass sie effektiv funktionieren.

10. Mitarbeiterschulung und -sensibilisierung: Informieren Sie Ihre Mitarbeiter über Sicherheitsrichtlinien, damit sie die Auswirkungen ihrer unachtsamen Handlungen verstehen und bei der Nutzung von Cloud-Apps vorsichtiger sind. Fördern Sie außerdem Offenheit, damit Mitarbeiter alle Vorfälle oder Fehler melden und die IT-Administratoren erfahren, wie Mitarbeiter Cloud-Apps nutzen.

Kein Unternehmen kann Mitarbeiterfehler vollständig ausschließen. Transparenz mit der richtigen Technologie ist jedoch unerlässlich. Mitarbeiter benötigen Spielraum, um verschiedene Cloud-Apps für Produktivitätssteigerungen zu nutzen, und gleichzeitig benötigen Sicherheitsanalysten ausreichende Kontrolle, um die Nutzung dieser Apps zu überwachen und die Sicherheit zu gewährleisten. Es ist wichtig, ein perfektes Gleichgewicht zwischen beiden zu erreichen.

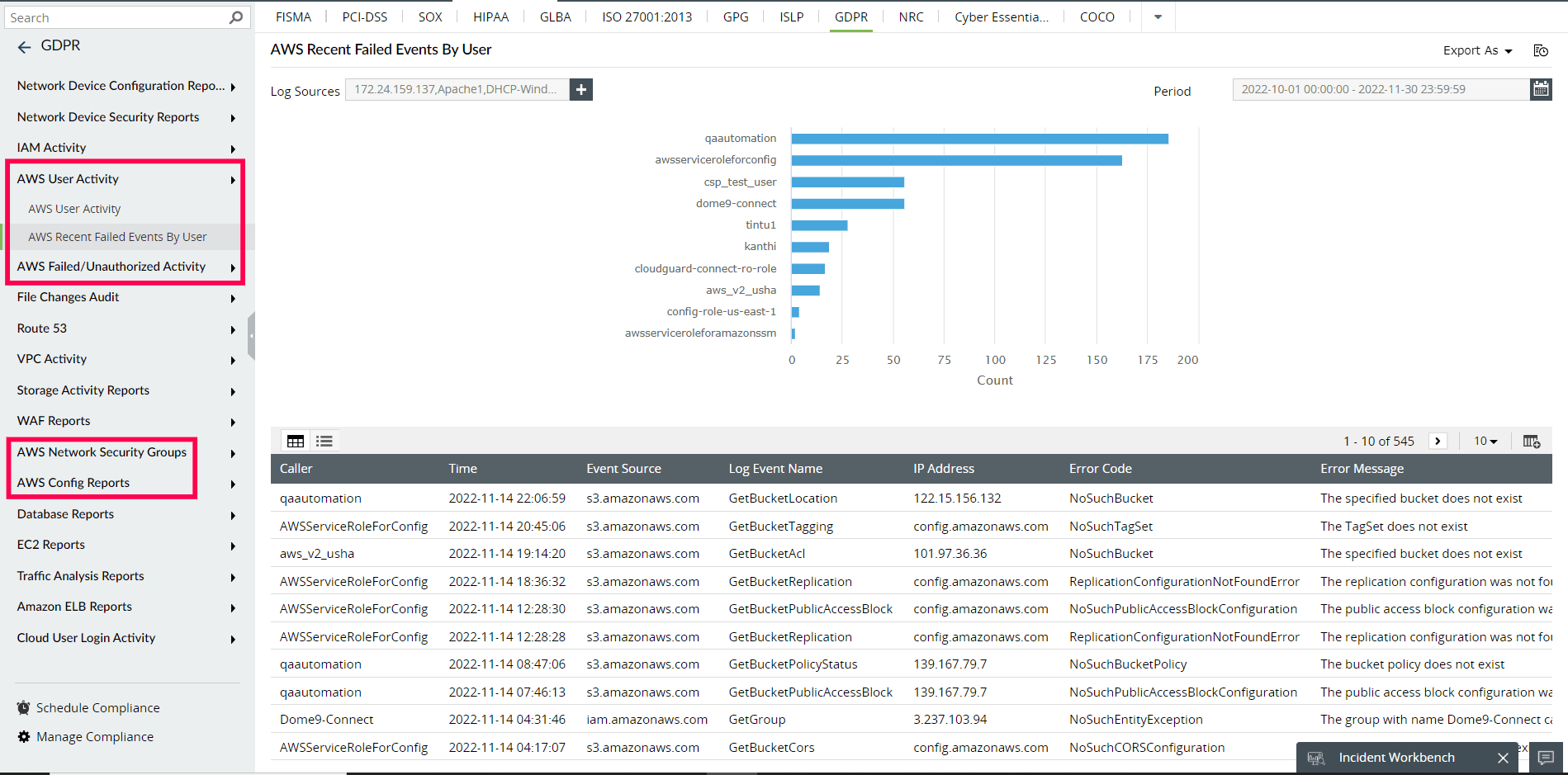

11. Compliance und Vorschriften: Stellen Sie sicher, dass Sie die geltenden regulatorischen Anforderungen und Branchenstandards einhalten. Halten Sie sich über neue Compliance-Vorschriften auf dem Laufenden und wenden Sie die erforderlichen Prozesse an, um die Einhaltung sicherzustellen.

ManageEngine Log360 bietet Berichte, die es Organisationen ermöglichen, die Anforderungen wesentlicher regulatorischer Mandate wie SOX, HIPAA, FISMA und PCI DSS zu erfüllen.

Abbildung 7: AWS-Berichte in Log360

12. Lieferantenrisikomanagement: Bewerten Sie die Sicherheitslage der Cloud-Dienstanbieter und Drittanbieter, die Sie für das Hosting oder die Verwaltung Ihrer Cloud-Apps nutzen. Stellen Sie sicher, dass diese die branchenüblichen Sicherheitspraktiken befolgen und über angemessene Sicherheitsmaßnahmen verfügen.

Die Umsetzung dieser 11 Cloud-Sicherheitsstrategien wird die Sicherheitslage Ihrer Cloud-Umgebung erheblich verbessern und die Gefahr von Cyber-Bedrohungen verringern. Es ist jedoch wichtig, Ihre Sicherheitsverfahren kontinuierlich zu analysieren und zu aktualisieren, um auf neu auftretende Bedrohungen und Schwachstellen reagieren zu können.

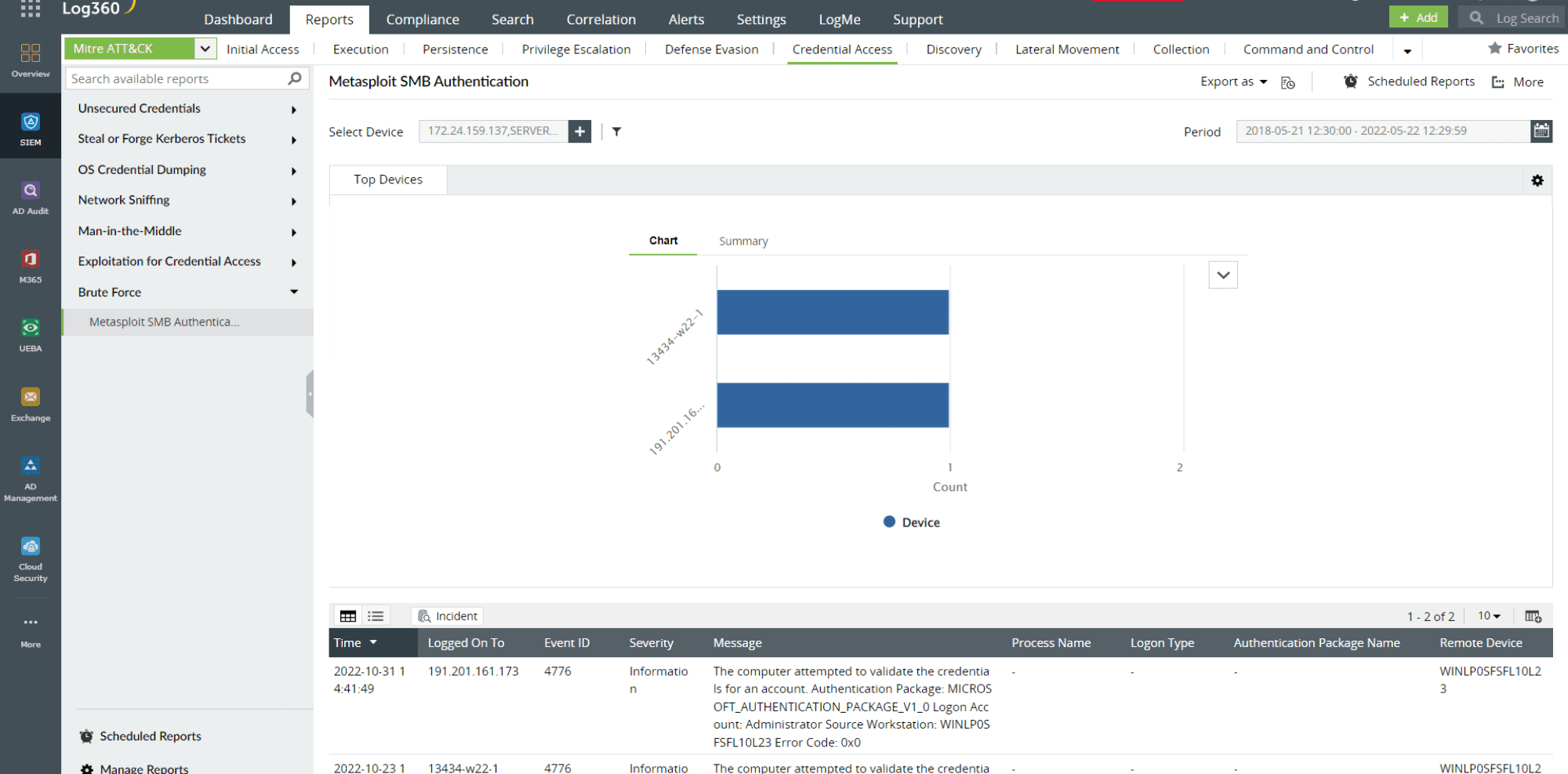

13. Einführung eines Sicherheitsrahmens wie MITRE ATT&CK oder NIST CSF: Sicherheitsrahmen wie MITRE ATT&CK oder NIST CSF kann die dringend benötigte Struktur für die Entwicklung einer Sicherheitsstrategie bieten. Während der ATT&CK-Rahmen Sie über die verschiedenen Arten von gegnerischem Verhalten informiert, vor denen Sie auf der Hut sein sollten, bietet der NIST CSF effektive Richtlinien zur Überwachung, Identifizierung und Behebung von Vorfällen. Log360 ist ein in MITRE ATT&CK integriertes SIEM-Tool, mit dem Sie Cloud-Aktivitäten unter Bezugnahme auf die Taktiken und Techniken von MITRE überwachen und potenzielle Bedrohungen für Cloud-Daten proaktiv erkennen können. Abbildung 8 zeigt einen MITRE ATT&CK-Bericht in Log360.

Abbildung 8:MITRE ATT&CK-Bericht in Log360

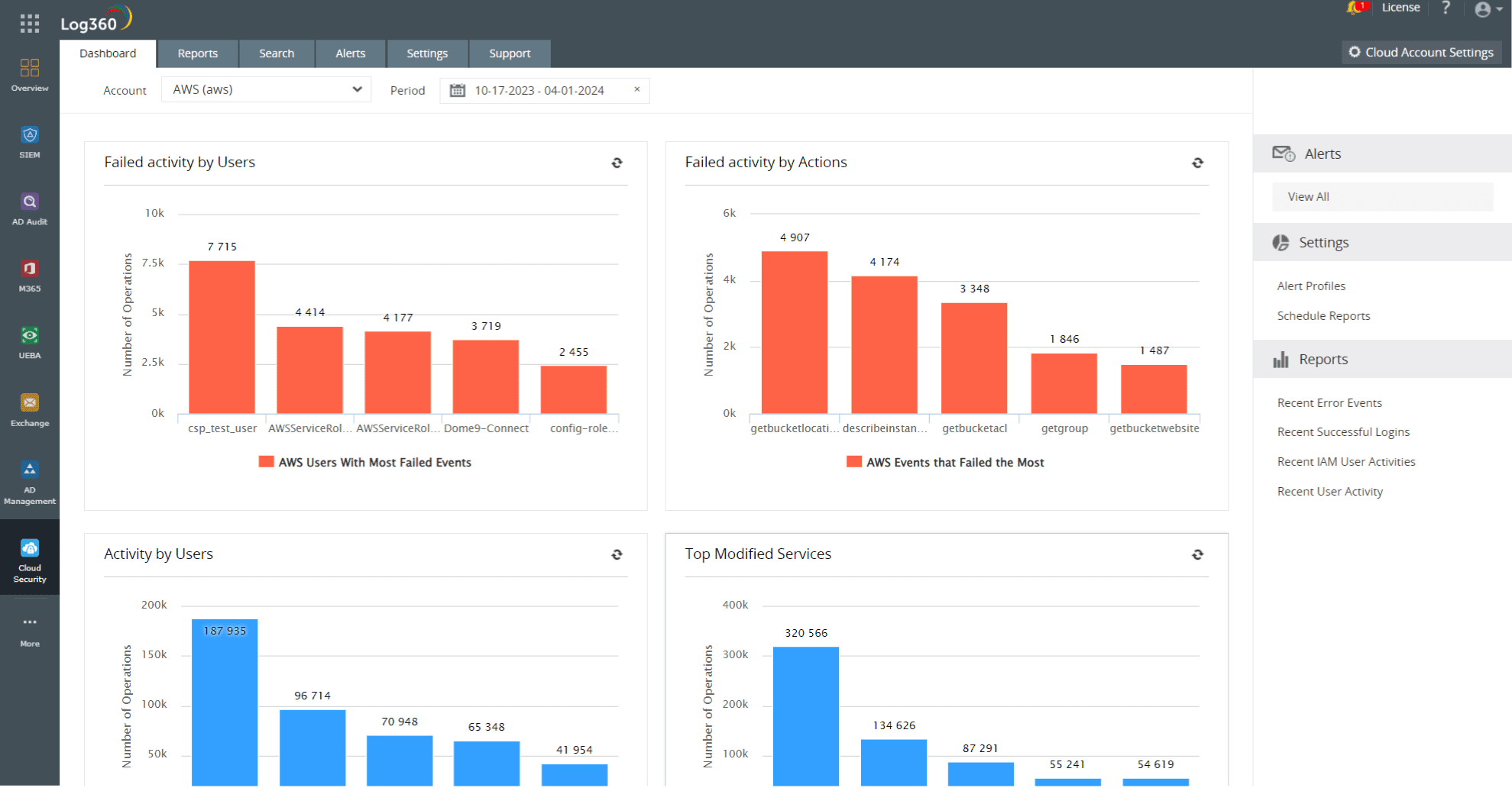

14. Einblick in alle Cloud-Aktivitäten erhalten: Die meisten Unternehmen auf der ganzen Welt haben eine Multi-Cloud-Strategie eingeführt, bei der sie Cloud-Dienste von mehreren Anbietern nutzen. Dadurch können sie ihre Ressourcen, Daten, Anwendungen und Speicher auf mehrere Hosting-Umgebungen verteilen. Eine Multi-Cloud-Strategie hat zwar Vorteile, erschwert es Ihnen aber auch, zu jedem Zeitpunkt die Vorgänge in der Cloud zu überwachen. Eine effektive SIEM-Lösung (Security Information and Event Management) wie Log360, die die von allen Cloud-Plattformen gesammelten Informationen zentralisiert und Sicherheitsanalysten im Falle einer Datenverletzung benachrichtigt, ist von entscheidender Bedeutung. Abbildung 9 zeigt ein intuitives Dashboard aller Cloud-Aktivitäten in Log360.

Abbildung 9:Dashboard für Cloud-Sicherheit in Log360

Bereit für den nächsten Schritt?

Suchen Sie nach Möglichkeiten, die vertraulichen Informationen Ihrer Organisation vor Missbrauch zu schützen? Melden Sie sich für eine personalisierte Demo von ManageEngine Log360 an, einer umfassenden SIEM-Lösung, die Sie bei der Erkennung, Priorisierung, Untersuchung und Reaktion auf Sicherheitsbedrohungen unterstützt.

Sie können sich auch selbst mit einer kostenlosen, voll funktionsfähigen 30-Tage-Testversion von Log360 informieren.