Die Zeiten, in denen Mitarbeiter und Vermögenswerte nur innerhalb des Unternehmensnetzwerks funktionierten, sind lange vorbei. Jetzt sind nur noch ein Benutzername und ein Passwort erforderlich, um die erforderlichen IT-Ressourcen von einem entfernten Standort aus zu nutzen. Die Belegschaft von heute kann die meisten ihrer Aufgaben von überall aus mit mobilen Geräten erledigen. Die zunehmende Verbreitung von Telearbeit und Cloud-Anwendungen hat die Produktivität gesteigert, die Benutzerfreundlichkeit vieler Anwendungen verbessert und die Skalierbarkeit durch SaaS-Anwendungen (Software as a Service) erhöht. Gleichzeitig hat sie aber auch das Risiko von Schatten-IT, IT- und Datenexfiltration sowie Insider-Bedrohungen erhöht. Ein Cloud Access Security Broker (CASB) kann ein wirksames Cloud-Sicherheitsinstrument sein, um sich gegen Schatten-IT und Datenexfiltration zu schützen.

Was ist Schatten-IT?

Untersuchungen zufolge nutzt ein durchschnittlicher Mitarbeiter täglich 10 SaaS-Anwendungen und ein durchschnittliches Unternehmen sogar 254 Anwendungen. Bei diesen Anwendungen kann es sich um Analysetools von Drittanbietern handeln, die Kundendatensätze erfassen, oder um Verbraucher-Versionen von zugelassenen Unternehmensanwendungen wie z. B. Microsoft 365 oder Google Workspace. Die Liste ließe sich beliebig fortsetzen. Allerdings sind nicht alle diese Anwendungen von der IT-Abteilung genehmigt oder zugelassen. Dieses Phänomen wird als Schatten-IT bezeichnet, bei der Mitarbeiter nicht autorisierte Software oder Dienste ohne Wissen oder Genehmigung der IT-Abteilung nutzen. Schatten-IT kann zwar manchmal schnell und effizient Lösungen für spezifische Geschäftsanforderungen bieten, birgt aber auch erhebliche Risiken für Unternehmen. Zu diesen Risiken gehören Verstöße gegen die Datensicherheit, Compliance-Verstöße, Integrationsprobleme und erhöhte IT-Kosten aufgrund von Duplizierung von Software und Diensten.

Was ist Datenexfiltration?

Datenexfiltration in die Cloud bezieht sich auf die unbefugte Übertragung sensibler oder vertraulicher Daten von den internen Systemen einer Organisation an cloudbasierte Dienste oder Plattformen. Dies kann passieren, wenn Personen innerhalb der Organisation absichtlich oder unabsichtlich sensible Daten in Cloud-Dienste hochladen oder speichern, die von der Organisation nicht genehmigt oder gesichert wurden.

Zu den Risiken, die mit der Datenexfiltration in die Cloud verbunden sind, gehören potenzielle Datenschutzverletzungen, der Verlust von geistigem Eigentum, Compliance-Verstöße und Rufschädigung. Um diese Risiken zu mindern, sollten Organisationen robuste Sicherheitsmaßnahmen wie Verschlüsselung, Zugriffskontrollen, Richtlinien zur Verhinderung von Datenverlust (DLP) und eine kontinuierliche Überwachung der Cloud-Umgebungen implementieren, um unbefugte Datenübertragungen zu erkennen und zu verhindern.

Implementierung von CASB: Vorteile und Bereitstellungsmodi

Ein CASB ist laut Gartner eine in der Cloud gehostete oder vor Ort installierte Software oder Hardware, die als zwischengeschalteter Punkt für die Durchsetzung von Richtlinien zwischen Unternehmensressourcen (sowohl innerhalb als auch außerhalb des Unternehmensnetzwerks) und Cloud-basierten Anwendungen fungiert. Mit CASB können Sie:

- Einblick in alle verwendeten Cloud-Anwendungen erhalten

- Richtlinien einführen, um Schattenanwendungen mithilfe von Reputationsbewertungen zu sanktionieren oder zu blockieren

- Datenexfiltration in Cloud-Apps von Drittanbietern verhindern

- Benutzeraktivitäten in der Cloud erkennen

Sehen wir uns die Möglichkeiten zur Implementierung von CASB an. Die drei Bereitstellungsmodi von CASB sind Forward-Proxy, Reverse-Proxy und API-Scanning.

Forward-Proxy

Ein Forward-Proxy leitet den gesamten verwalteten Datenverkehr durch ein CASB am Perimeter der Organisation und ermöglicht so die Kontrolle über den Anwendungszugriff, die Echtzeit-Deep-Packet-Inspection (DPI) und die Verhinderung von Datenverlust (DLP) während des Uploads.

Reverse-Proxy

Beim Reverse-Proxy leiten Cloud-Anwendungen Benutzeranfragen zur Identitätsvalidierung über SAML an das CASB weiter und bieten Echtzeitüberwachung und Kontrolle über nicht verwaltete Geräte, jedoch nur für genehmigte Anwendungen

API-Scanning

Beim API-Scanning wird das CASB direkt mit Cloud-Anwendungen verbunden, um ruhende Daten zu scannen und unter Quarantäne zu stellen. So werden Daten, die in mehreren genehmigten Anwendungen gespeichert sind, effektiv geschützt, allerdings ohne Anwendungszugriffskontrolle oder Echtzeitschutz der Daten während der Übertragung.

CASB-Anwendungsfälle aus der Praxis

1) Kurz vor seinem Ausscheiden aus dem Unternehmen übertrug ein Ingenieur, der für einen Auftragnehmer der United States Navy arbeitete, über 5.000 Dateien in seine Dropbox-Cloud und schickte sich einige der Dokumente per E-Mail zu. Diese Dokumente enthielten sensible Informationen über die Finanzen des Unternehmens und geistiges Eigentum im Zusammenhang mit Produktdesigns.

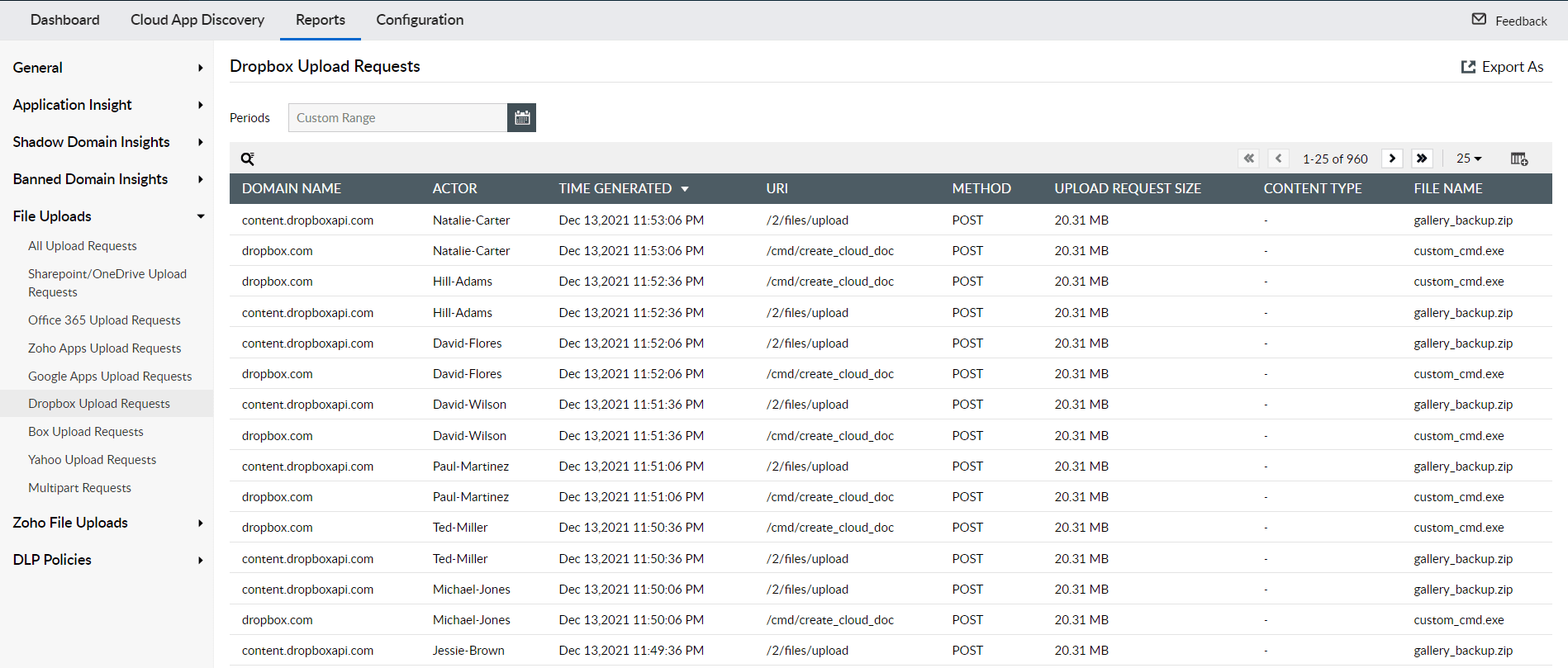

Der Dropbox-Upload-Anfragen-Bericht in Log360 hilft Administratoren, Datei-Uploads auf die Domain dropbox.com genau zu überwachen. Der Bericht liefert Kontextinformationen wie Zeitpunkt der Anfrage, Benutzerdetails, Dateiname, Dateigröße und Dateityp. Uploads von sensiblen Dokumenten, Finanzdaten, geistigem Eigentum, personenbezogenen Daten und große Upload-Volumen eines bestimmten Benutzers können identifiziert und eingedämmt werden.

Abbildung 1: Bericht über Dropbox-Upload-Anfragen in Log360

2) Pfizer verklagt einen ehemaligen Mitarbeiter, um die Weitergabe vertraulicher Daten zu verhindern, die gestohlen wurden, während die Person noch bei der Firma beschäftigt war. Die 12.000 gestohlenen Dokumente enthalten Wissen über die Entwicklung eines COVID-19-Medikaments. Die Daten wurden in mehrere persönliche Cloud-Speicherkonten hochgeladen.

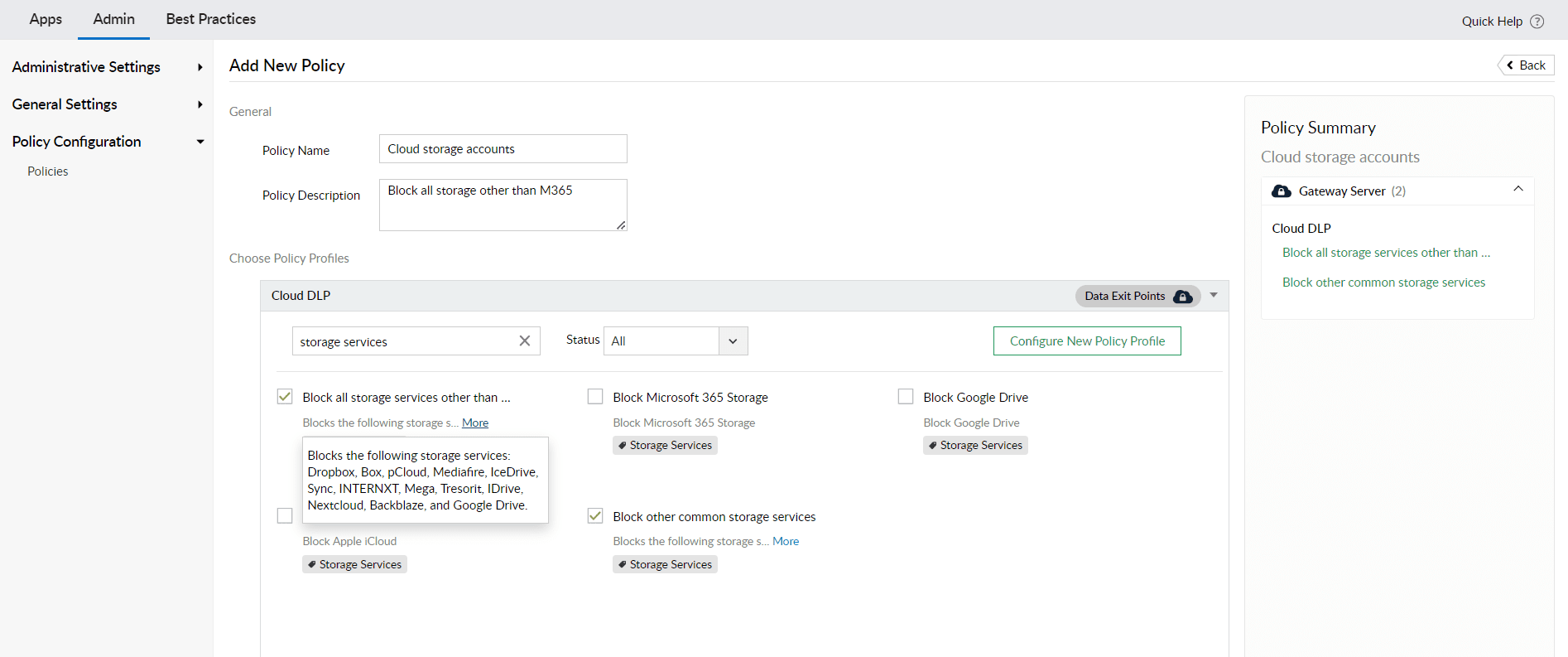

CASB in Log360 ermöglicht es Administratoren, Richtlinien zu konfigurieren, um den Zugriff auf Cloud-Speicherkonten zu blockieren. Die folgende Abbildung zeigt, wie Sie in Log360 Richtlinien konfigurieren können, um alle Speicherdienste außer M365 zu blockieren. Dadurch können Administratoren sicherstellen, dass Benutzer nur auf genehmigte/offizielle Cloud-Konten zugreifen können.

Abbildung 2: Konfiguration der Richtlinie zur Verhinderung von Datenverlust (DLP) in Log360

3) Microsoft wurde laut Vade Secure, einem globalen Cybersicherheitsunternehmen, mit 30.621 verschiedenen Phishing-URLs als eine der am häufigsten imitierten Marken identifiziert. Mitarbeiter, die Microsoft-Cloud-Apps verwenden, sind dem Risiko von Identitätsdiebstahl oder Datenverlust durch HTTPS-Spoofing ausgesetzt, welches sich als legitime Microsoft-Anwendungen ausgibt.

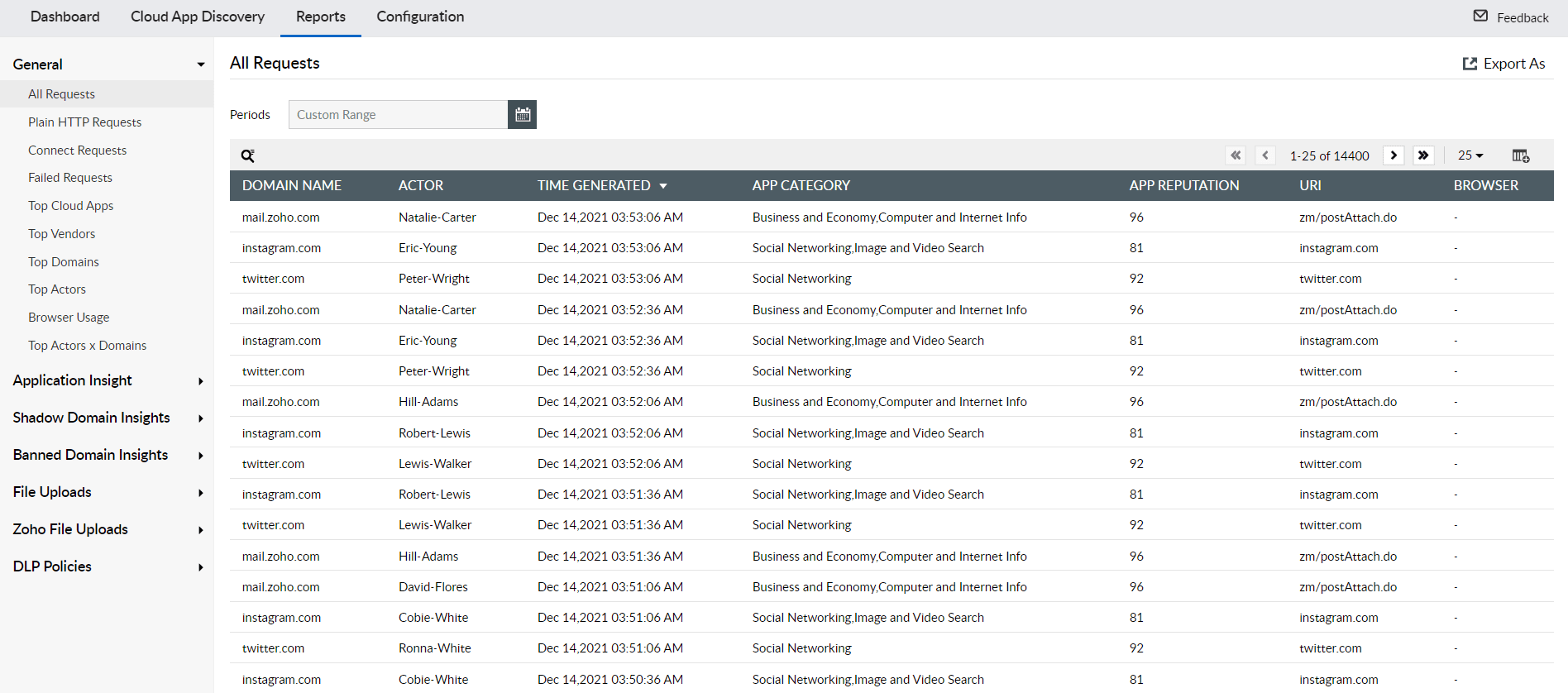

Mit dem Bericht „Alle Anfragen“ in Log360 können Administratoren den gesamten Benutzerverkehr zu Webanwendungen anzeigen, einschließlich der Domäne, der App-Kategorie, der App-Reputation und der URL. Dies bietet tiefere Einblicke, um potenzielle Bedrohungen zu identifizieren, weitere Untersuchungen durchzuführen und Richtlinien durchzusetzen.

Abbildung 3: Der Bericht „Alle Anfragen“ in Log360 listet alle Anfragen an Cloud-Anwendungen mit der Domain, der URL, der App-Reputation und dem Benutzer auf.

Ein Forward-Proxy-CASB kann die zuvor beschriebenen Risiken mindern, indem es den gesamten Datenverkehr von Ihrem lokalen Netzwerk zu Cloud-Diensten überwacht. Forward-Proxy-CASB eignet sich am besten, um Schattenanwendungen und Versuche der Datenexfiltration zu Cloud-Anwendungen zu erkennen, seien es genehmigte, nicht genehmigte, jedoch sichere oder nicht genehmigte und unsichere Anwendungen.

Die integrierte CASB-Funktion von ManageEngine Log360, einer umfassenden SIEM-Lösung, erkennt Schattenanwendungen, überprüft die Reputation der Anwendung und überwacht Datei-Uploads. Mit DPI erhalten Sie einen besseren Sicherheitskontext für die hochgeladene Datei.

Die Umsetzung einer strengen Netzwerkrichtlinie, die Anwendungen entweder blockiert oder zulässt, mag einfach sein, aber sie behindert die Produktivität und ist nicht mitarbeiterfreundlich. Da Cloud-Anwendungen nicht mehr wegzudenken sind, kann ein CASB das beste Cloud-Sicherheitstool in Bezug auf Schatten-IT und Datenexfiltration sein.

Benötigen Sie fachkundige Beratung bei der Bereitstellung, Konfiguration und Anwendung von CASB? Melden Sie sich hier für eine personalisierte Log360-Demo mit unseren Produktexperten an.