Was ist seitenübergreifendes Skripting (XSS)?

- Wie es funktioniert: Ein Beispiel für einen XSS-Angriff

- Arten von XSS-Angriffen

- Wie kann man XSS-Angriffe verhindern?

- Wie lassen sich XSS-Angriffe mit einer SIEM-Lösung erkennen?

- Home

- Attack library

- What is cross-site scripting (XSS)?

XSS (Cross-Site Scripting) ist eine bekannte Sicherheitslücke in Webanwendungen, bei der ein Angreifer einen bösartigen Code in legitime Webseiten einfügt. Der bösartige Code kann auf verschiedene Weise eingeschleust werden, z. B. am Ende einer URL oder direkt auf einer Seite, die vom Benutzer erstellte Inhalte anzeigt. Die Ausnutzung von XSS kann eine Vielzahl von Folgen für die Benutzer haben, da die Angreifer Sitzungen hijacken, Anmeldeinformationen stehlen, Daten exfiltrieren, sich als Benutzer des Opfers ausgeben, oder Konten hijacken können und vieles mehr. Dies macht XSS zu einer der häufigsten Schwachstellen in Webanwendungen.

Wie es funktioniert: Ein Beispiel für einen XSS-Angriff

Nehmen wir eine Webanwendung, z. B. eine E-Commerce-Website, mit einer integrierten Suchfunktion. Wenn ein Benutzer nach einem Produkt sucht, wird seine Anfrage direkt auf der Ergebnisseite angezeigt. Bei diesem Vorgang fehlt jedoch eine angemessene Eingabevalidierung und Ausgabeverschlüsselung. Ein böswilliger Angreifer könnte diese Sicherheitslücke erkennen und einen schädlichen URL-Link erstellen, um die Sicherheitslücke auszunutzen.

https://example.com/search?q=<script>alert('XSS Attack!')</script>

Der Angreifer sendet diesen Link an den Benutzer und gibt vor, dass er sich auf das Produkt bezieht, und der Benutzer könnte darauf klicken. Die Webanwendung verarbeitet die Suchanfrage, einschließlich des eingeschleusten Skripts, ohne ordnungsgemäße Validierung oder Kodierung.

Die Antwort enthält das bösartige Skript, und die dem Benutzer angezeigte Seite sieht wie folgt aus:

<div>Suchergebnisse für: <script>alert('XSS Attack!')</script></div>

Die Auswirkungen dieses Angriffs können je nach den Absichten des Angreifers variieren. Der Angreifer könnte darauf abzielen, die Sitzungscookies des Benutzers zu stehlen, Aktionen in seinem Namen durchzuführen oder den Benutzer auf eine Phishing-Website umzuleiten.

Arten von XSS-Angriffen

Es gibt verschiedene Arten von XSS-Schwachstellen, jede mit ihren eigenen Merkmalen und Angriffsvektoren. Das Verständnis dieser Typen ist sowohl für Webentwickler als auch für Sicherheitsexperten von entscheidender Bedeutung, um XSS-Angriffe wirksam zu verhindern und zu entschärfen. Die wichtigsten Arten von XSS sind:

- Gespeicherter XSS (persistenter XSS): Bei einem gespeicherten oder persistenten XSS-Angriff wird der bösartige Code dauerhaft auf dem Zielserver gespeichert. Er kann in eine Datenbank, benutzergenerierte Inhalte oder andere permanente Datenspeicherbereiche eingebettet sein. Wenn ein Benutzer auf eine Seite zugreift, die das gespeicherte Skript enthält, wird das Skript direkt vom Server an den Browser des Benutzers übermittelt. Beispiele für gespeicherte XSS sind Nachrichtenforen, Blog-Kommentare, Benutzerprofile oder Profilfelder, die XSS-Payloads enthalten.

- Reflektiertes XSS: Dies ist der häufigste XSS-Angriff, der von Angreifern durchgeführt wird. In diesem Fall ist das bösartige Skript am Ende der URL einer vertrauenswürdigen Website oder in den an den Webserver übertragenen Daten eingebettet. Die Angreifer tricksen die Benutzer in der Regel mit Social Engineering aus, das die bösartige Nutzlast enthält, und das Skript wird im Kontext des Benutzerbrowsers ausgeführt. Beispiele sind Suchanfragen, Anmeldeformulare oder alle Eingabefelder, die vom Benutzer eingegebene Daten in der Antwort wiedergeben.

- DOM-basiertes XSS: DOM-basiertes XSS ist eine Art von Sicherheitslücke, die auftritt, wenn eine Webanwendung nicht vertrauenswürdige Daten von einem Benutzer übernimmt und sie verwendet, um das Dokumentenobjektmodell (DOM) einer Webseite zu aktualisieren. Einfacher ausgedrückt: Wenn eine Website zulässt, dass Benutzereingaben Einfluss darauf haben, was Sie auf der Seite sehen und mit ihr interagieren, und ein Angreifer dies ausnutzt, um bösartigen Code in Ihrem Webbrowser auszuführen. Ein DOM-basierter Angriff ist ungewöhnlich, da er Sicherheitsschwachstellen im Client-seitigen Code ausnutzt. Beispiele sind die Änderung von URLs, um die Ausführung von JavaScript auszulösen, oder die Manipulation von JavaScript-Variablen auf der Client-Seite.

Wie kann man XSS-Angriffe verhindern?

Die Verhinderung von XSS-Schwachstellen ist für die Sicherheit von Webanwendungen entscheidend. Hier sind einige wirksame Maßnahmen zur Verhinderung von XSS-Angriffen:

- Eingabevalidierung: Bei der Eingabevalidierung werden die vom Benutzer eingegebenen Daten geprüft und validiert, bevor sie von einer Webanwendung verarbeitet werden. Ziel ist es, sicherzustellen, dass die Eingaben den erwarteten Formaten, Einschränkungen und Sicherheitsanforderungen entsprechen. Erfüllen die Eingaben diese Kriterien nicht, werden sie zurückgewiesen oder bereinigt, um potenziell schädliche Inhalte zu entfernen oder zu neutralisieren. Die Eingabevalidierung hilft, eine Vielzahl von Sicherheitslücken wie SQL-Injection, XSS oder Command Injection zu verhindern.

- Ausgabekodierung: Bei der Ausgabekodierung werden die Daten kodiert, bevor sie auf einer Webseite oder in einer Antwort wiedergegeben werden. Diese Kodierung stellt sicher, dass vom Benutzer erstellte oder nicht vertrauenswürdige Daten als Daten und nicht als Code behandelt werden und nicht als Skripte ausgeführt oder als HTML, JavaScript oder andere Skriptsprachen interpretiert werden können. Die Ausgabekodierung schützt vor XSS-Angriffen. Selbst wenn es einem Angreifer gelingt, bösartige Skripte in die Daten der Anwendung einzuschleusen, wird durch die richtige Ausgabekodierung sichergestellt, dass diese Skripte als reiner Text behandelt und nicht ausgeführt werden, wenn sie auf einer Webseite angezeigt werden.

- Inhaltssicherheitsrichtlinie (CSP):

Die Inhaltssicherheitsrichtlinie (CSP) ist eine Sicherheitsfunktion, die XSS-Angriffe verhindert, indem sie steuert, welche Skripts auf einer Webseite ausgeführt werden dürfen. CSP ermöglicht es Webentwicklern, eine Richtlinie festzulegen, die die vertrauenswürdigen Quellen definiert, aus denen Skripte, Stile und andere Ressourcen geladen werden können. Webentwickler sollten einen CSP-Header in die HTTP-Antwort aufnehmen, um CSP zu implementieren.

Der CSP-Header definiert die Sicherheitsrichtlinien für eine Webseite. Wenn Angreifer versuchen, bösartige Skripte in eine Seite einzuschleusen, wird die CSP-Richtlinie die Ausführung dieser Skripte blockieren, wenn sie nicht aus vertrauenswürdigen Quellen geladen werden, die in der Richtlinie angegeben sind.

- HTTP-only und sichere Cookies: HTTP-only und sichere Cookies sind Sicherheitsattribute, die auf Cookies in Webanwendungen angewendet werden können, um XSS-Angriffe zu verhindern und Benutzerdaten zu schützen.

- HTTP-only-Cookies: Ein HTTP-only-Cookie ist ein Cookie, das mit einem Attribut versehen ist, das den Zugriff oder die Manipulation durch den in einer Webseite laufenden JavaScript-Code verhindert. Auf diese Weise kann das Cookie vor XSS-Angriffen geschützt werden. Wenn sich ein Kunde beispielsweise bei einer Website anmeldet, speichert die Website Ihre Sitzungs-ID in einem Cookie, das kein HTTP-only-Attribut hat. Angreifer können erfolgreich bösartige Skripte in die Webseite einschleusen und möglicherweise Ihr Sitzungs-Cookie mithilfe von JavaScript stehlen und Ihre Sitzung entführen.

- Sichere Cookies: Ein sicheres Cookie ist ein Cookie, das nur über eine sichere HTTPS-Verbindung übertragen wird, um sicherzustellen, dass es während der Übertragung nicht abgefangen oder manipuliert werden kann. Dadurch wird der Inhalt des Cookies, einschließlich sensibler Benutzerdaten, geschützt. Wenn ein Cookie als sicher markiert ist, wird es nur über HTTPS-Verbindungen übertragen, die die Daten während der Übertragung verschlüsseln. Wenn Angreifer versuchen, es abzufangen, können sie den Inhalt nicht lesen, da er verschlüsselt ist.

Wie lassen sich XSS-Angriffe mit einer SIEM-Lösung erkennen?

Wir wissen, dass XSS einer der häufigsten Angriffe ist, dem Tausende von Websites und auch Millionen von Nutzern ausgesetzt sind. Es ist wichtig, diese Bedrohung so früh wie möglich zu erkennen und zu entschärfen, um eine Gefährdung des Systems oder ein Datenleck zu vermeiden. Eine SIEM-Lösung wie Log360 ist für Unternehmen hilfreich, da sie die Daten sammelt und korreliert, die Sie benötigen, um Muster zu erkennen, die auf einen Angriff hindeuten.

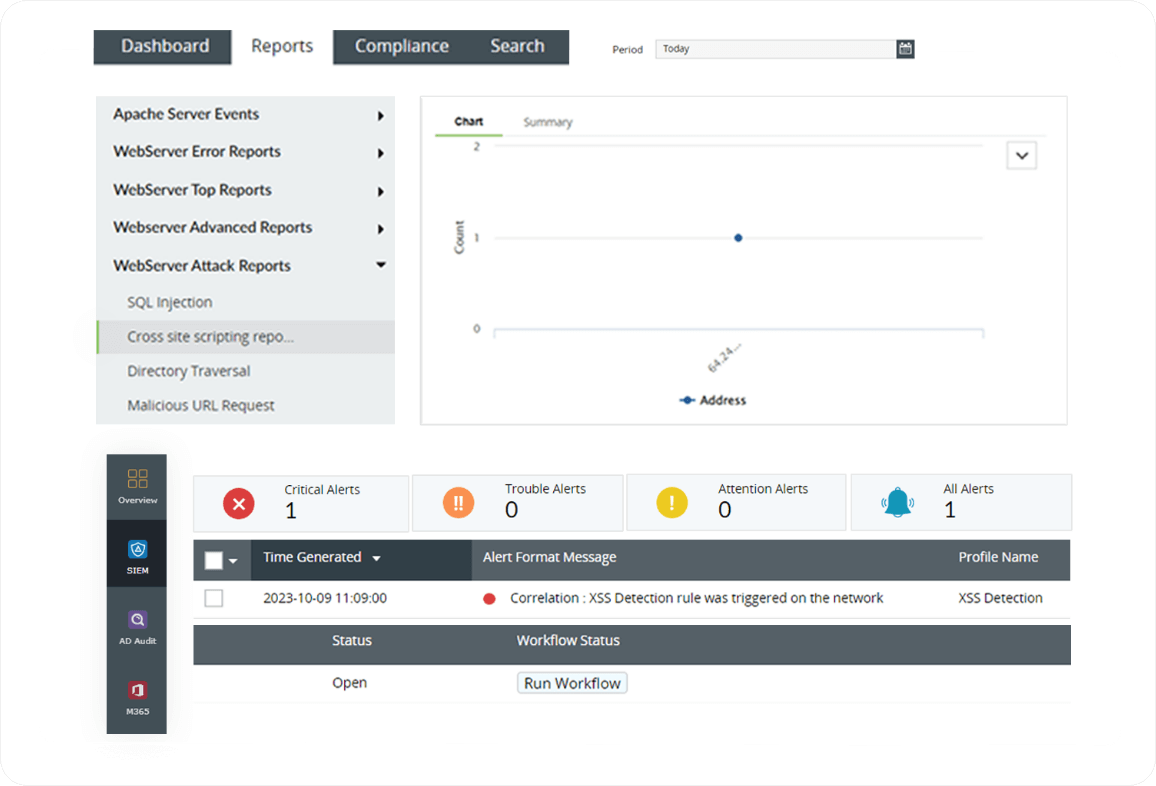

Webserver-Protokolle überprüfen

Websites sind häufig das Ziel von Angriffen, insbesondere von XSS-Angriffen, da sie öffentlich zugänglich sind und mit externen Benutzern interagieren. Bei einem XSS-Angriff zeichnen Webserver potenzielle Angriffsversuche auf, einschließlich Details wie Ursprung, Zeitpunkt und zugehörige Informationen. Die Analyse von Webserver-Protokollen (z. B. Apache-Server) auf XSS-Vorfälle ist für die Verbesserung der Online-Sicherheit von entscheidender Bedeutung und bietet wichtige Einblicke in Sicherheitsverletzungsversuche. Log360 überwacht alle Webserver in Ihrem Netzwerk, um nach Schwachstellen zu suchen. Wenn es Fehlerprotokolle für ungewöhnliche Anfragen oder Fehlermeldungen in einem Webserver gibt, wird ein Alarm ausgelöst und der Sicherheitsadministrator wird per E-Mail oder SMS benachrichtigt.

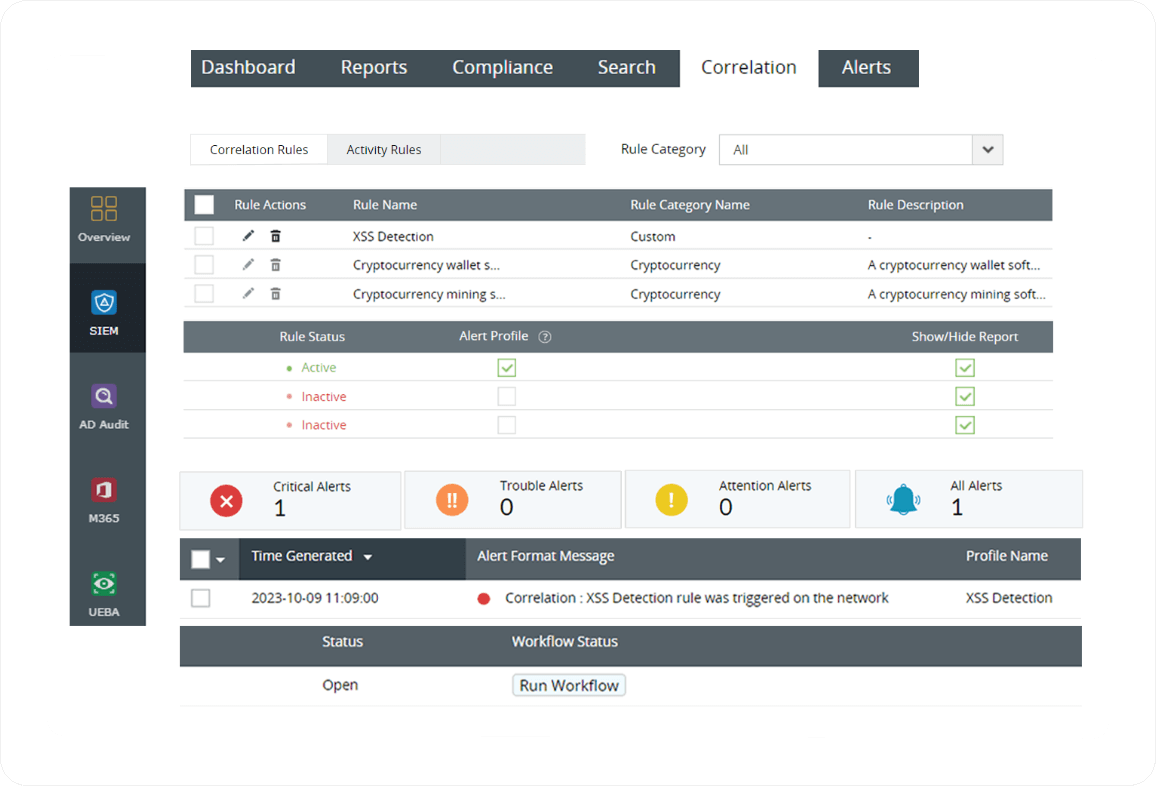

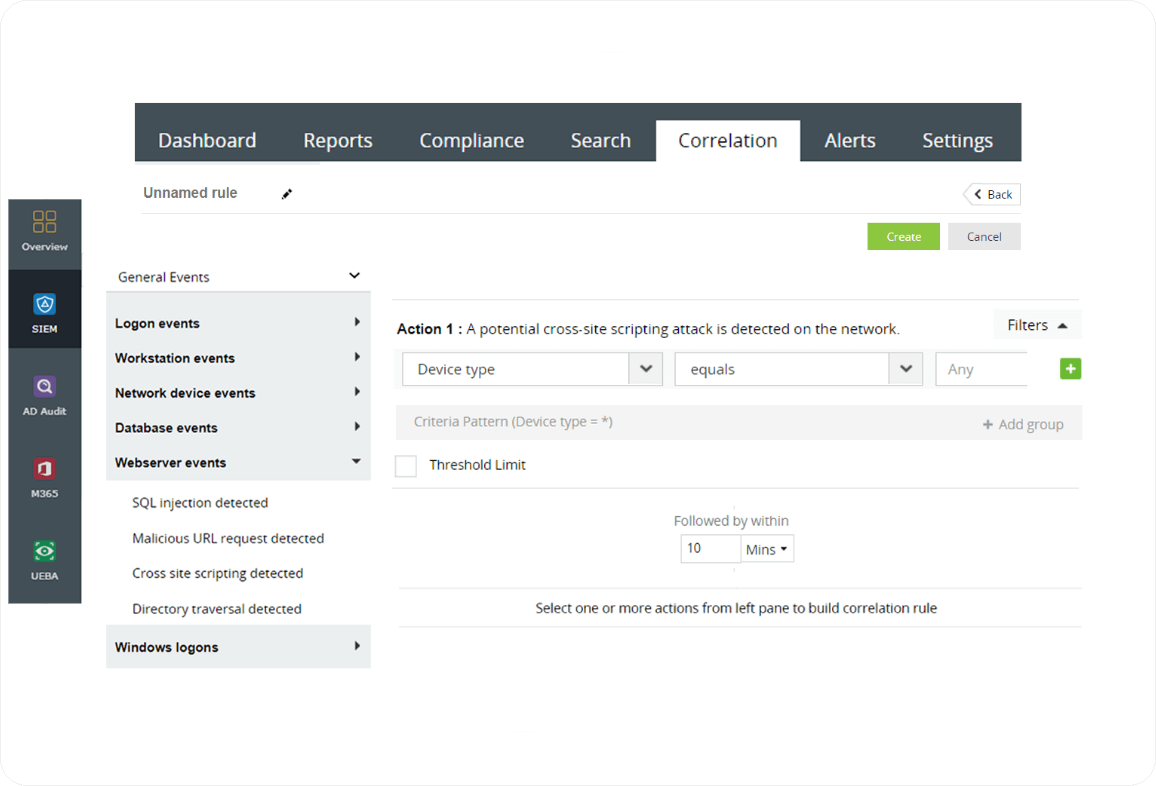

Ereigniskorrelation

Bei der Ereigniskorrelation von Log360 werden verschiedene Sicherheitsereignisse und Protokolle aus unterschiedlichen Quellen analysiert und miteinander verknüpft, um Muster oder Abfolgen von Ereignissen zu erkennen, die auf einen Sicherheitsvorfall hindeuten können. So kann Log360 beispielsweise ein erkanntes XSS-Ereignis mit Benutzeranmeldungsprotokollen oder Zugriffskontrollereignissen verknüpfen und dem Sicherheitsadministrator helfen, den Kontext des Angriffs zu verstehen.

Reaktion auf Vorfälle

Sicherheitsanalysten können mit Log360 Sicherheitsvorfälle wie XSS-Angriffe in ihrem Netzwerk in Echtzeit erkennen. Darüber hinaus bietet Log360 automatisierte Workflows für die Reaktion auf Vorfälle, die bei der Aktivierung eines Alarms ausgelöst werden und sofortige Reaktionen auf Sicherheitsvorfälle ermöglichen, ohne dass ein Sicherheitsanalyst direkt involviert sein muss.